Azure Stack Hub PKI-tanúsítványok előkészítése üzembe helyezéshez vagy rotáláshoz

Megjegyzés

Ez a cikk csak külső tanúsítványok előkészítésére vonatkozik, amelyek a külső infrastruktúra és szolgáltatások végpontjainak védelmére szolgálnak. A belső tanúsítványok kezelése külön történik a tanúsítványrotációs folyamat során.

Megjegyzés

Ha Azure Container Registry (ACR) telepít, javasoljuk, hogy a külső ACR-tanúsítványok lejárati dátumát a többi külső Azure Stack Hub-tanúsítvány lejárati dátumával igazítsa. Azt is javasoljuk, hogy a PFX-et az ACR-hez ugyanazzal a jelszóval védje, amelyet a többi külső tanúsítvány PFX-címének védelméhez használ.

A hitelesítésszolgáltatótól (CA) beszerzett tanúsítványfájlokat az Azure Stack Hub tanúsítványkövetelményeinek megfelelő tulajdonságokkal kell importálni és exportálni.

Ebből a cikkből megtudhatja, hogyan importálhat, csomagolhat be és érvényesíthet külső tanúsítványokat az Azure Stack Hub üzembe helyezésére vagy a titkos kódok rotálására való felkészüléshez.

Előfeltételek

Az Azure Stack Hub üzembe helyezéséhez szükséges PKI-tanúsítványok csomagolása előtt a rendszernek meg kell felelnie a következő előfeltételeknek:

- A hitelesítésszolgáltatótól visszaadott tanúsítványok egyetlen könyvtárban, .cer formátumban vannak tárolva (más konfigurálható formátumok, például .cert, .sst vagy .pfx).

- Windows 10 vagy Windows Server 2016 vagy újabb.

- Használja ugyanazt a rendszert, amely létrehozta a tanúsítvány-aláírási kérelmet (kivéve, ha a PFX-ekbe előre csomagolt tanúsítványt céloz meg).

- Használjon emelt szintű PowerShell-munkameneteket.

Lépjen tovább a megfelelő Tanúsítványok előkészítése (Azure Stack-készültség-ellenőrző) vagy a Tanúsítványok előkészítése (manuális lépések) szakaszra .

Tanúsítványok előkészítése (Azure Stack-készültség-ellenőrző)

Az alábbi lépésekkel csomagolhatja be a tanúsítványokat az Azure Stack készültségi ellenőrző PowerShell-parancsmagjaival:

Telepítse az Azure Stack készenlét-ellenőrző modulját egy PowerShell-parancssorból (5.1 vagy újabb verzió) a következő parancsmag futtatásával:

Install-Module Microsoft.AzureStack.ReadinessChecker -Force -AllowPrereleaseAdja meg a tanúsítványfájlok elérési útját . Például:

$Path = "$env:USERPROFILE\Documents\AzureStack"Deklarálja a pfxPassword értéket. Például:

$pfxPassword = Read-Host -AsSecureString -Prompt "PFX Password"Deklarálja az ExportPathot , ahová az eredményként kapott PFX-eket exportálni fogja. Például:

$ExportPath = "$env:USERPROFILE\Documents\AzureStack"Tanúsítványok konvertálása Azure Stack Hub-tanúsítványokká. Például:

ConvertTo-AzsPFX -Path $Path -pfxPassword $pfxPassword -ExportPath $ExportPathTekintse át a kimenetet:

ConvertTo-AzsPFX v1.2005.1286.272 started. Stage 1: Scanning Certificates Path: C:\Users\[*redacted*]\Documents\AzureStack Filter: CER Certificate count: 11 adminmanagement_east_azurestack_contoso_com_CertRequest_20200710235648.cer adminportal_east_azurestack_contoso_com_CertRequest_20200710235645.cer management_east_azurestack_contoso_com_CertRequest_20200710235644.cer portal_east_azurestack_contoso_com_CertRequest_20200710235646.cer wildcard_adminhosting_east_azurestack_contoso_com_CertRequest_20200710235649.cer wildcard_adminvault_east_azurestack_contoso_com_CertRequest_20200710235642.cer wildcard_blob_east_azurestack_contoso_com_CertRequest_20200710235653.cer wildcard_hosting_east_azurestack_contoso_com_CertRequest_20200710235652.cer wildcard_queue_east_azurestack_contoso_com_CertRequest_20200710235654.cer wildcard_table_east_azurestack_contoso_com_CertRequest_20200710235650.cer wildcard_vault_east_azurestack_contoso_com_CertRequest_20200710235647.cer Detected ExternalFQDN: east.azurestack.contoso.com Stage 2: Exporting Certificates east.azurestack.contoso.com\Deployment\ARM Admin\ARMAdmin.pfx east.azurestack.contoso.com\Deployment\Admin Portal\AdminPortal.pfx east.azurestack.contoso.com\Deployment\ARM Public\ARMPublic.pfx east.azurestack.contoso.com\Deployment\Public Portal\PublicPortal.pfx east.azurestack.contoso.com\Deployment\Admin Extension Host\AdminExtensionHost.pfx east.azurestack.contoso.com\Deployment\KeyVaultInternal\KeyVaultInternal.pfx east.azurestack.contoso.com\Deployment\ACSBlob\ACSBlob.pfx east.azurestack.contoso.com\Deployment\Public Extension Host\PublicExtensionHost.pfx east.azurestack.contoso.com\Deployment\ACSQueue\ACSQueue.pfx east.azurestack.contoso.com\Deployment\ACSTable\ACSTable.pfx east.azurestack.contoso.com\Deployment\KeyVault\KeyVault.pfx Stage 3: Validating Certificates. Validating east.azurestack.contoso.com-Deployment-AAD certificates in C:\Users\[*redacted*]\Documents\AzureStack\east.azurestack.contoso.com\Deployment Testing: KeyVaultInternal\KeyVaultInternal.pfx Thumbprint: E86699****************************4617D6 PFX Encryption: OK Expiry Date: OK Signature Algorithm: OK DNS Names: OK Key Usage: OK Key Length: OK Parse PFX: OK Private Key: OK Cert Chain: OK Chain Order: OK Other Certificates: OK Testing: ARM Public\ARMPublic.pfx ... Log location (contains PII): C:\Users\[*redacted*]\AppData\Local\Temp\AzsReadinessChecker\AzsReadinessChecker.log ConvertTo-AzsPFX CompletedMegjegyzés

További használathoz használja a Get-help ConvertTo-AzsPFX -Full parancsot a további használathoz, például az ellenőrzés letiltásához vagy a különböző tanúsítványformátumok szűréséhez.

A sikeres érvényesítési tanúsítványok követése további lépések nélkül is bemutatható az üzembe helyezéshez vagy a rotációhoz.

Tanúsítványok előkészítése (manuális lépések)

Ezekkel a lépésekkel manuálisan csomagolhat tanúsítványokat az új Azure Stack Hub PKI-tanúsítványokhoz.

A tanúsítvány importálása

Másolja a választott hitelesítésszolgáltatótól beszerzett eredeti tanúsítványverziókat az üzembehelyezési gazdagép egyik könyvtárába.

Figyelmeztetés

Ne másolja azokat a fájlokat, amelyeket már importáltak, exportáltak vagy módosítottak a közvetlenül a hitelesítésszolgáltató által biztosított fájlokból.

Kattintson a jobb gombbal a tanúsítványra, és válassza a Tanúsítvány telepítése vagy a PFX telepítése lehetőséget attól függően, hogy a tanúsítvány hogyan lett kézbesítve a hitelesítésszolgáltatótól.

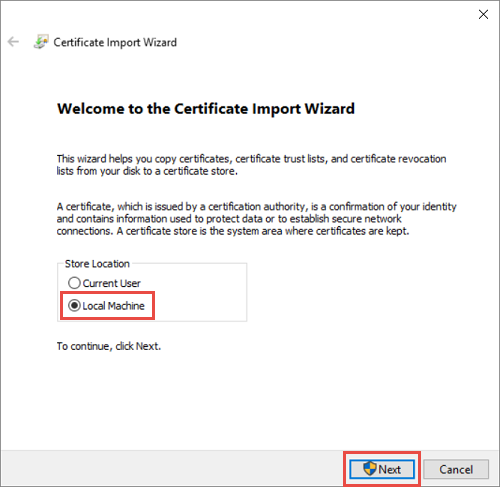

A Tanúsítványimportálás varázslóban válassza a Helyi gép lehetőséget importálási helyként. Kattintson a Tovább gombra. A következő képernyőn válassza ismét a Tovább gombot.

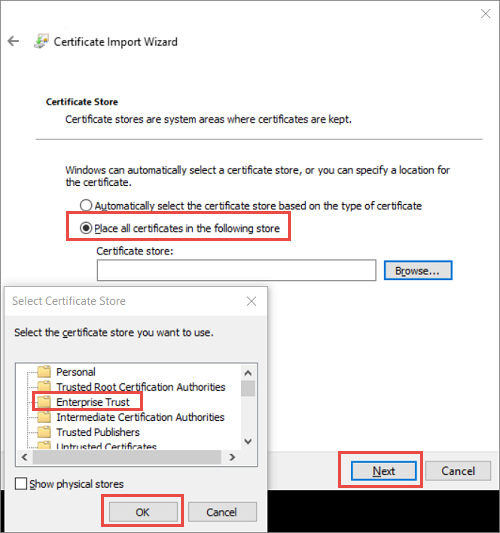

Válassza az Összes tanúsítvány elhelyezése a következő tárolóban lehetőséget, majd válassza a Vállalati megbízhatóság lehetőséget helyként. Kattintson az OK gombra a tanúsítványtároló kijelölési párbeszédpaneljének bezárásához, majd válassza a Tovább gombot.

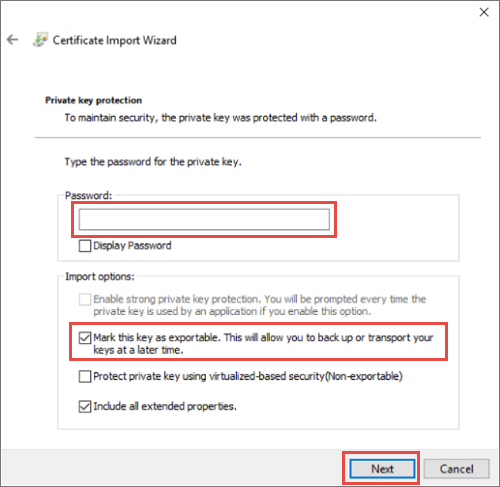

a. HA PFX-et importál, egy további párbeszédpanel jelenik meg. A Titkos kulcsvédelem lapon adja meg a tanúsítványfájlok jelszavát, majd engedélyezze a Kulcs megjelölése exportálhatóként lehetőséget, amely lehetővé teszi a kulcsok biztonsági mentését vagy átvitelét később. Kattintson a Tovább gombra.

Az importálás befejezéséhez válassza a Befejezés lehetőséget.

Megjegyzés

Miután importált egy tanúsítványt az Azure Stack Hubhoz, a rendszer PKCS 12-fájlként (PFX) tárolja a tanúsítvány titkos kulcsát a fürtözött tárolóban.

A tanúsítvány exportálása

Nyissa meg a Tanúsítványkezelő MMC-konzolját, és csatlakozzon a Helyi gép tanúsítványtárolóhoz.

Nyissa meg a Microsoft Felügyeleti konzolt. A konzol Windows 10 való megnyitásához kattintson a jobb gombbal a Start menüre, válassza a Futtatás parancsot, majd írja be az mmc parancsot, és nyomja le az Enter billentyűt.

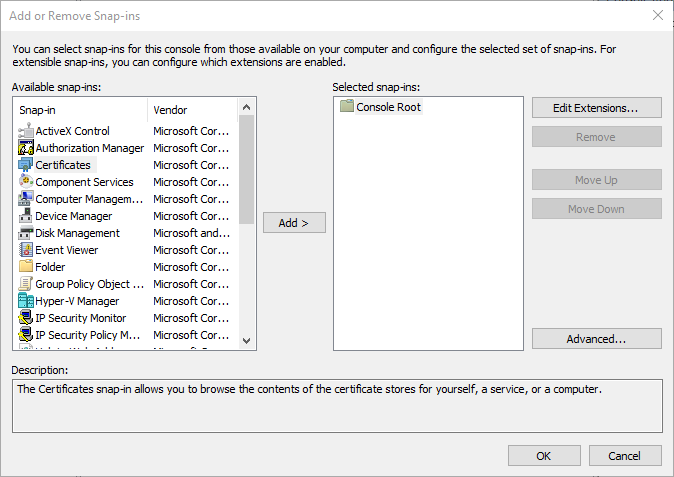

Válassza a Fájl>hozzáadása/eltávolítása beépülő modul, majd a Tanúsítványok , majd a Hozzáadás lehetőséget.

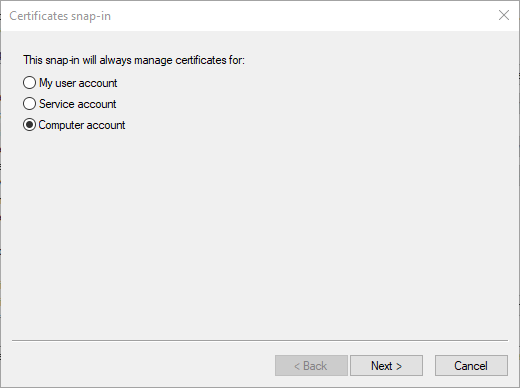

Válassza a Számítógépfiók, majd a Tovább lehetőséget. Válassza a Helyi számítógép , majd a Befejezés lehetőséget. Kattintson az OK gombra az Snap-In hozzáadása/eltávolítása lap bezárásához.

Keresse meg a Tanúsítványok>Vállalati megbízhatósági>tanúsítvány helyét. Ellenőrizze, hogy a tanúsítvány megjelenik-e a jobb oldalon.

A Tanúsítványkezelő konzol tálcáján válassza a Műveletek>Minden tevékenység>exportálása lehetőséget. Kattintson a Tovább gombra.

Megjegyzés

Attól függően, hogy hány Azure Stack Hub-tanúsítvánnyal rendelkezik, előfordulhat, hogy többször is végre kell hajtania ezt a folyamatot.

Válassza az Igen, a Titkos kulcs exportálása, majd a Tovább lehetőséget.

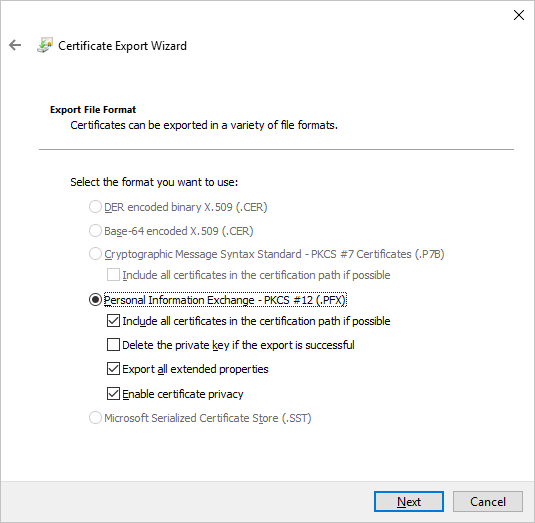

A Fájlformátum exportálása szakaszban:

Ha lehetséges, válassza az Összes tanúsítvány belefoglalása a tanúsítványba lehetőséget.

Válassza az Összes kiterjesztett tulajdonság exportálása lehetőséget.

Válassza a Tanúsítványadatok védelmének engedélyezése lehetőséget.

Kattintson a Tovább gombra.

Válassza a Jelszó lehetőséget, és adja meg a tanúsítványok jelszavát. Hozzon létre egy jelszót, amely megfelel az alábbi összetettségi követelményeknek:

- Legalább nyolc karakter hosszú.

- A következő karakterek közül legalább három: nagybetű, kisbetű, 0 és 9 közötti számok, speciális karakterek, betűrendes karakterek, amelyek nem nagybetűk vagy kisbetűk.

Jegyezze fel ezt a jelszót. Üzembehelyezési paraméterként fogja használni.

Kattintson a Tovább gombra.

Válassza ki az exportálni kívánt PFX-fájl nevét és helyét. Kattintson a Tovább gombra.

Válassza a Befejezés gombot.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: