Az alkalmazások Microsoft Entra-alkalmazásproxyval való távoli elérésének biztonsági szempontjai

Ez a cikk ismerteti azokat az összetevőket, amelyek a Microsoft Entra alkalmazásproxy használatakor a felhasználók és alkalmazások biztonságának megőrzésén dolgoznak.

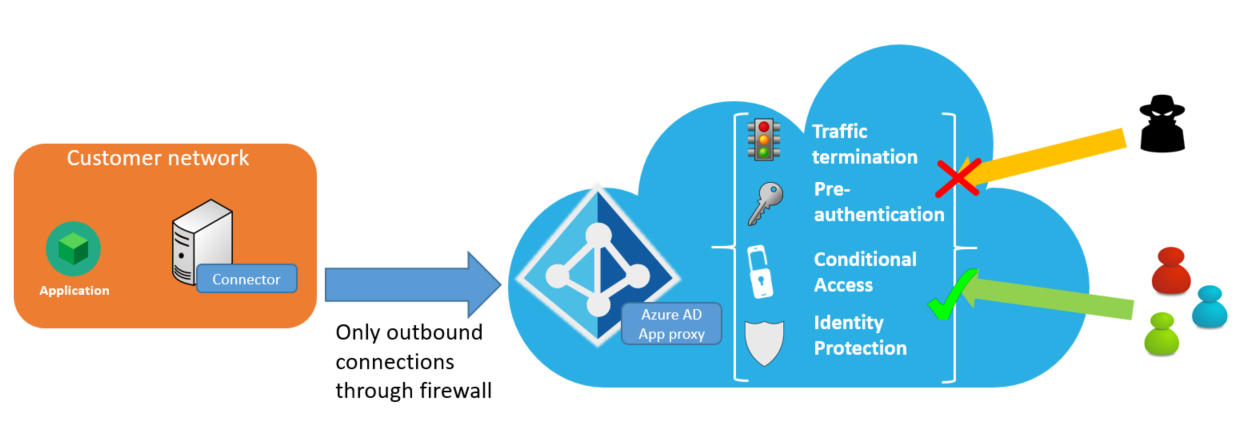

Az alábbi ábra bemutatja, hogyan teszi lehetővé a Microsoft Entra ID a helyszíni alkalmazások biztonságos távoli elérését.

Biztonsági előnyök

A Microsoft Entra alkalmazásproxy számos biztonsági előnnyel jár. Az előnyök listája:

- Hitelesített hozzáférés

- Feltételes hozzáférés

- Forgalom leállítása

- Minden kimenő hozzáférés

- Felhőalapú méretezési elemzés és gépi tanulás

- Távelérés szolgáltatásként

- Microsoft Distributed Denial of Service (DDoS) védelmi szolgáltatás

Hitelesített hozzáférés

Csak hitelesített kapcsolatok férhetnek hozzá a hálózathoz a Microsoft Entra előzetes hitelesítés használatakor.

A Microsoft Entra alkalmazásproxy a Microsoft Entra biztonsági jogkivonat-szolgáltatásra (STS) támaszkodik az összes hitelesítéshez. Az előzetes hitelesítés természeténél fogva számos névtelen támadást blokkol, mivel csak hitelesített identitások férhetnek hozzá a háttéralkalmazáshoz.

Ha az átengedés lehetőséget választja az előhitelesítési módszerként, akkor nem kapja meg ezt az előnyt.

Feltételes hozzáférés

A hálózattal létesített kapcsolatok létrehozása előtt alkalmazzon részletesebb házirend-vezérlőket.

A feltételes hozzáféréssel korlátozásokat határozhat meg arra, hogy a felhasználók hogyan férhetnek hozzá az alkalmazásokhoz. Létrehozhat olyan szabályzatokat, amelyek a bejelentkezéseket a hely, a hitelesítés erőssége és a felhasználói kockázati profil alapján korlátozzák.

A feltételes hozzáféréssel többtényezős hitelesítési szabályzatokat is konfigurálhat, és egy újabb biztonsági réteget adhat hozzá a felhasználói hitelesítésekhez. Emellett az alkalmazásokat a Microsoft Entra feltételes hozzáféréssel is átirányíthatja Felhőhöz készült Microsoft Defender-alkalmazásokhoz, hogy valós idejű monitorozást és vezérlést biztosítson hozzáférési és munkamenet-szabályzatokkal.

Forgalom leállítása

A felhőben minden forgalom leáll.

Mivel a Microsoft Entra alkalmazásproxy fordított proxy, a háttéralkalmazások felé irányuló összes forgalom leáll a szolgáltatásban. A munkamenetet csak a háttérkiszolgálóval lehet újra létrehozni, ami azt jelenti, hogy a háttérkiszolgálók nem lesznek kitéve a közvetlen HTTP-forgalomnak. A konfiguráció azt jelenti, hogy jobban védve van a célzott támadásoktól.

Minden hozzáférés kimenő

Nem kell bejövő kapcsolatokat megnyitnia a vállalati hálózathoz.

A magánhálózati összekötők csak a Microsoft Entra alkalmazásproxy szolgáltatás kimenő kapcsolatait használják. A bejövő kapcsolatokhoz nincs szükség tűzfalportok megnyitására. A hagyományos proxyk szegélyhálózatot (más néven DMZ-t, demilitarizált zónát vagy szűrt alhálózatot) igényelnek, és lehetővé teszik a hitelesítés nélküli kapcsolatok elérését a hálózati peremhálózaton. Az alkalmazásproxyval nincs szükség szegélyhálózatra, mert minden kapcsolat kimenő, és biztonságos csatornán keresztül történik.

Az összekötőkről további információt a Microsoft Entra magánhálózati összekötőinek ismertetése című témakörben talál.

Felhőalapú elemzés és gépi tanulás

A legkorszerűbb biztonsági védelem biztosítása.

Mivel ez a Microsoft Entra-azonosító része, az alkalmazásproxy Microsoft Entra ID-védelem használ a Microsoft Security Response Center és a Digital Crimes Unit adataival. Együtt proaktívan azonosítjuk a sérült fiókokat, és védelmet nyújtunk a magas kockázatú bejelentkezések ellen. Számos tényezőt figyelembe veszünk annak meghatározásához, hogy mely bejelentkezési kísérletek jelentenek nagy kockázatot. Ezek a tényezők közé tartozik a fertőzött eszközök megjelölése, a hálózatok anonimizálása és az atipikus vagy valószínűtlen helyek.

Ezen jelentések és események közül sok már elérhető egy API-n keresztül a biztonsági információk és az eseménykezelési (SIEM) rendszerek integrációjához.

Távelérés szolgáltatásként

Nem kell aggódnia a helyszíni kiszolgálók karbantartása és javítása miatt.

A nem csomagolt szoftverek továbbra is sok támadást intéznek. A Microsoft Entra alkalmazásproxy egy olyan internetes szintű szolgáltatás, amely a Microsoft tulajdonában van, így mindig megkapja a legújabb biztonsági javításokat és frissítéseket.

A Microsoft Entra alkalmazásproxy által közzétett alkalmazások biztonságának javítása érdekében letiltjuk a webbejáró robotok számára az alkalmazások indexelését és archiválását. Minden alkalommal, amikor egy webbejáró robot megpróbálja lekérni a robot beállításait egy közzétett alkalmazáshoz, az alkalmazásproxy egy robots.txt fájllal válaszol, amely tartalmazza User-agent: * Disallow: /azokat.

Microsoft Distributed Denial of Service (DDoS) védelmi szolgáltatás

Az alkalmazásproxyval közzétett alkalmazások védettek az elosztott szolgáltatásmegtagadási (DDoS) támadások ellen. A Microsoft automatikusan engedélyezi ezt a védelmet minden adatközpontban. A Microsoft DDoS protection szolgáltatás folyamatos forgalomfigyelést és a gyakori hálózati szintű támadások valós idejű elhárítását biztosítja.

Technikai részletek

A Microsoft Entra alkalmazásproxy két részből áll:

- A felhőalapú szolgáltatás: Ez a szolgáltatás a Microsoft-felhőben fut, és itt jönnek létre a külső ügyfél-felhasználói kapcsolatok.

- A helyszíni összekötő: Egy helyszíni összetevő, amely figyeli a Microsoft Entra alkalmazásproxy szolgáltatásból érkező kéréseket, és kezeli a belső alkalmazásokkal való kapcsolatokat.

Az összekötő és az alkalmazásproxy szolgáltatás közötti folyamat akkor jön létre, ha:

- Az összekötő először be van állítva.

- Az összekötő lekéri a konfigurációs adatokat az alkalmazásproxy szolgáltatásból.

- A felhasználó hozzáfér egy közzétett alkalmazáshoz.

Feljegyzés

Minden kommunikáció TLS-en keresztül történik, és mindig az alkalmazásproxy szolgáltatás összekötőjén erednek. A szolgáltatás csak kimenő.

Az összekötő egy ügyféltanúsítványt használ az alkalmazásproxy szolgáltatásban való hitelesítéshez szinte minden híváshoz. A folyamat egyetlen kivétele a kezdeti beállítási lépés, ahol az ügyféltanúsítvány létrejön.

Az összekötő telepítése

Az összekötő első beállításakor a következő folyamatesemények történnek:

- Az összekötő szolgáltatásba való regisztrálása az összekötő telepítésének részeként történik. A rendszer kéri a felhasználókat a Microsoft Entra rendszergazdai hitelesítő adatainak megadására. A hitelesítésből beszerzett jogkivonat ezután megjelenik a Microsoft Entra alkalmazásproxy szolgáltatásban.

- Az alkalmazásproxy szolgáltatás kiértékeli a jogkivonatot. Ellenőrzi, hogy a felhasználó globális Rendszergazda istrator-e a bérlőben. Ha a felhasználó nem rendszergazda, a folyamat leáll.

- Az összekötő létrehoz egy ügyféltanúsítvány-kérelmet, és átadja azt a jogkivonattal együtt az alkalmazásproxy szolgáltatásnak. A szolgáltatás viszont ellenőrzi a jogkivonatot, és aláírja az ügyféltanúsítvány-kérelmet.

- Az összekötő az ügyféltanúsítványt használja az alkalmazásproxy szolgáltatással való jövőbeli kommunikációhoz.

- Az összekötő először lekéri a rendszerkonfigurációs adatokat a szolgáltatásból az ügyféltanúsítványával, és készen áll a kérelmek fogadására.

A konfigurációs beállítások frissítése

Amikor az alkalmazásproxy szolgáltatás frissíti a konfigurációs beállításokat, a következő folyamatesemények történnek:

- Az összekötő az ügyféltanúsítványával csatlakozik a konfigurációs végponthoz az alkalmazásproxy szolgáltatáson belül.

- Az ügyféltanúsítvány érvényesítve van.

- Az alkalmazásproxy szolgáltatás konfigurációs adatokat ad vissza az összekötőnek (például azt az összekötőcsoportot, amelybe az összekötőnek tartoznia kell).

- Az összekötő új tanúsítványkérelmet hoz létre, ha az aktuális tanúsítvány több mint 180 napos.

Közzétett alkalmazások elérése

Amikor a felhasználók hozzáférnek egy közzétett alkalmazáshoz, a következő események történnek az alkalmazásproxy szolgáltatás és a magánhálózati összekötő között:

- A szolgáltatás hitelesíti a felhasználót az alkalmazáshoz

- A szolgáltatás egy kérést helyez el az összekötő üzenetsorában

- Az összekötő feldolgozza a kérést az üzenetsorból

- Az összekötő megvárja a választ

- A szolgáltatás adatokat továbbít a felhasználónak

Ha többet szeretne megtudni arról, hogy mi történik az egyes lépésekben, olvasson tovább.

1. A szolgáltatás hitelesíti a felhasználót az alkalmazáshoz

Ha az alkalmazás a passthrough-t használja az előhitelesítési módszerként, az ebben a szakaszban szereplő lépéseket kihagyja a rendszer.

A rendszer átirányítja a felhasználókat a Microsoft Entra STS-hez a hitelesítéshez, ha az alkalmazás úgy van konfigurálva, hogy előre hitelesítse magát a Microsoft Entra-azonosítóval. A következő lépések történnek:

- Az alkalmazásproxy ellenőrzi a feltételes hozzáférési szabályzat követelményeit. A lépés biztosítja, hogy a felhasználó hozzá legyen rendelve az alkalmazáshoz. Ha kétlépéses ellenőrzésre van szükség, a hitelesítési sorozat egy második hitelesítési módszert kér a felhasználótól.

- A Microsoft Entra STS kiad egy aláírt jogkivonatot az alkalmazáshoz, és visszairányítja a felhasználót az alkalmazásproxy szolgáltatásba.

- Az alkalmazásproxy ellenőrzi, hogy a jogkivonatot a megfelelő alkalmazásnak állították-e ki, aláírták-e és érvényes-e.

- Az alkalmazásproxy egy titkosított hitelesítési cookie-t állít be, amely jelzi az alkalmazás sikeres hitelesítését. A cookie a Microsoft Entra ID jogkivonata alapján tartalmaz egy lejárati időbélyeget. A cookie tartalmazza azt a felhasználónevet is, amelyen a hitelesítés alapul. A cookie titkosítva van egy titkos kulccsal, amelyet csak az alkalmazásproxy szolgáltatás ismer.

- Az alkalmazásproxy visszairányítja a felhasználót az eredetileg kért URL-címre.

Ha az előhitelesítési lépések bármelyik része sikertelen, a rendszer megtagadja a felhasználó kérését, és a felhasználó megjelenik a probléma forrását jelző üzenetben.

2. A szolgáltatás egy kérést helyez el az összekötő üzenetsorában

Csatlakozás orok megnyitnak egy kimenő kapcsolatot az alkalmazásproxy szolgáltatás felé. Amikor egy kérés érkezik, a szolgáltatás várólistára állítja a kérést az összekötő által felveendő nyitott kapcsolatok egyikén.

A kérés tartalmazza a kérés fejléceit, a titkosított cookie-ból származó adatokat, a kérést küldő felhasználót és a kérés azonosítóját. Bár a titkosított cookie-ból származó adatokat a rendszer a kéréssel együtt küldi el, maga a hitelesítési cookie nem.

3. Az összekötő feldolgozza a kérést az üzenetsorból.

A kérés alapján az alkalmazásproxy az alábbi műveletek egyikét hajtja végre:

Ha a kérés egy egyszerű művelet (például nincs adat a törzsben, mint egy RESTful API-kérés

GETesetében), az összekötő kapcsolatot létesít a cél belső erőforrással, majd megvárja a választ.Ha a kérelem törzsében vannak hozzá társított adatok (például RESTful API-művelet

POST), az összekötő kimenő kapcsolatot létesít az ügyféltanúsítvány és az alkalmazásproxy-példány használatával. Ezzel a kapcsolattal kérheti le az adatokat, és megnyithat egy kapcsolatot a belső erőforrással. Miután megkapta a kérést az összekötőtől, az alkalmazásproxy szolgáltatás megkezdi a tartalom elfogadását a felhasználótól, és adatokat továbbít az összekötőnek. Az összekötő viszont továbbítja az adatokat a belső erőforrásnak.

4. Az összekötő megvárja a választ.

Miután az összes tartalom kérése és továbbítása befejeződött, az összekötő megvárja a választ.

Miután megkapta a választ, az összekötő kimenő kapcsolatot létesít az alkalmazásproxy szolgáltatással, hogy visszaadja a fejléc adatait, és megkezdje a visszatérési adatok streameléséhez.

5. A szolgáltatás adatokat továbbít a felhasználónak.

Az alkalmazás feldolgozása jelenleg történik. Az alkalmazásproxy például fejléceket vagy URL-címeket fordít le.