Helyszíni Microsoft Entra jelszóvédelem tervezése és telepítése

A felhasználók gyakran olyan jelszavakat hoznak létre, amelyek gyakran használnak helyi szavakat, például egy iskolát, egy sportcsapatot vagy egy híres személyt. Ezek a jelszavak könnyen kitalálhatóak, és gyengeek a szótáralapú támadások ellen. Az erős jelszavak szervezeten belüli kényszerítéséhez a Microsoft Entra Password Protection egy globális és egyéni tiltott jelszólistát biztosít. A jelszóváltoztatási kérés meghiúsul, ha egyezés van ebben a tiltott jelszólistában.

A helyi Active Directory Tartományi szolgáltatások (AD DS) környezetének védelme érdekében telepítheti és konfigurálhatja a Microsoft Entra Password Protectiont a helyszíni tartományvezérlővel való együttműködésre. Ez a cikk bemutatja, hogyan telepítheti és regisztrálhatja a Microsoft Entra Password Protection proxyszolgáltatást és a Microsoft Entra Password Protection DC-ügynököt a helyszíni környezetben.

A Microsoft Entra Password Protection helyszíni környezetben való működésével kapcsolatos további információkért lásd : Microsoft Entra Password Protection kényszerítése a Windows Server Active Directoryhoz.

Üzembe helyezési stratégia

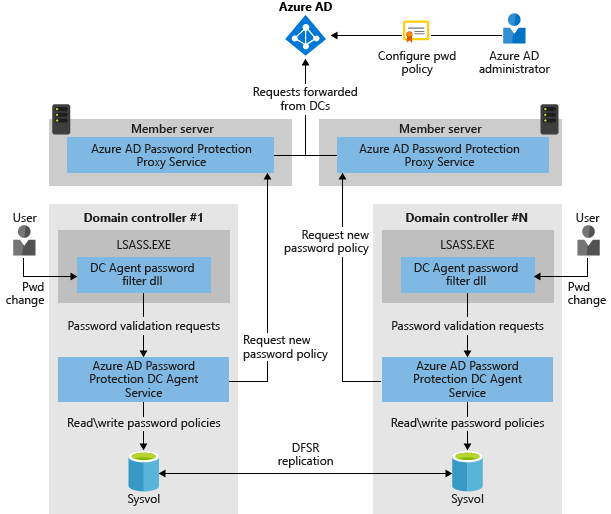

Az alábbi ábra bemutatja, hogyan működnek együtt a Microsoft Entra Password Protection alapvető összetevői egy helyi Active Directory környezetben:

Az üzembe helyezés előtt érdemes áttekinteni a szoftver működését. További információ: A Microsoft Entra Password Protection fogalmi áttekintése.

Javasoljuk, hogy az üzembe helyezéseket naplózási módban indítsa el. A naplózási mód az alapértelmezett kezdeti beállítás, ahol a jelszavak továbbra is beállíthatók. A letiltott jelszavakat az eseménynapló rögzíti. A proxykiszolgálók és a tartományvezérlő-ügynökök naplózási módban való üzembe helyezése után figyelje meg, hogy a jelszóházirend milyen hatással lesz a felhasználókra a szabályzat érvényesítésekor.

Az auditálási szakaszban számos szervezet a következő helyzetekre alkalmazza a következőket:

- A biztonságosabb jelszavak használatához javítaniuk kell a meglévő üzemeltetési folyamatokat.

- A felhasználók gyakran nem biztonságos jelszavakat használnak.

- Tájékoztatniuk kell a felhasználókat a biztonsági kényszerítés közelgő változásáról, a lehetséges hatásukról, valamint arról, hogyan választhatnak biztonságosabb jelszavakat.

A jelszó erősebb érvényesítése hatással lehet a meglévő Active Directory-tartományvezérlő üzembehelyezési automatizálására is. Javasoljuk, hogy legalább egy tartományvezérlő-előléptetés és egy tartományvezérlő lefokozása történjen az auditidőszak kiértékelése során, hogy segítsen feltárni az ilyen problémákat. További információért tekintse át az alábbi cikkeket:

- Ntdsutil.exe nem tud gyenge Címtárszolgáltatások javítási módú jelszót beállítani

- A tartományvezérlő replika-előléptetése meghiúsul a címtárszolgáltatások gyenge javítási módjának jelszava miatt

- A tartományvezérlő lefokozása meghiúsul egy gyenge helyi Rendszergazda istrator-jelszó miatt

Miután a szolgáltatás egy ésszerű ideig naplózási módban futott, a konfigurációt az auditálásról kényszerítésre váltva biztonságosabb jelszavakat igényelhet. Ez idő alatt a további monitorozás jó ötlet.

Fontos megjegyezni, hogy a Microsoft Entra Password Protection csak jelszómódosításkor vagy a műveletek beállításakor tudja érvényesíteni a jelszavakat. A Microsoft Entra Password Protection telepítése előtt az Active Directoryban elfogadott és tárolt jelszavak soha nem lesznek érvényesítve, és a továbbiakban is működnek. Idővel az összes felhasználó és fiók idővel elkezdi használni a Microsoft Entra Password Protection által ellenőrzött jelszavakat, mivel a meglévő jelszavak a szokásos módon lejárnak. A "jelszó soha nem jár le" beállítással konfigurált fiókok mentesülnek ezek alól.

Több erdőre kiterjedő szempont

A Microsoft Entra Password Protection több erdőben való üzembe helyezésére nincs további követelmény.

Minden erdő egymástól függetlenül van konfigurálva, az alábbi szakaszban leírtak szerint a Helyszíni Microsoft Entra Password Protection üzembe helyezéséhez. Minden Microsoft Entra Password Protection-proxy csak azon erdő tartományvezérlőit támogatja, amelyekhez csatlakozik.

A Microsoft Entra Password Protection szoftver bármely erdőben nem tud olyan jelszóvédelmi szoftverről, amely más erdőkben van üzembe helyezve, függetlenül az Active Directory megbízhatósági konfigurációitól.

Írásvédett tartományvezérlővel kapcsolatos szempontok

A jelszómódosítási vagy -beállítási események nem lesznek feldolgozva, és nem maradnak meg írásvédett tartományvezérlőken. Ehelyett a rendszer továbbítja őket írható tartományvezérlőknek. Nem kell telepítenie a Microsoft Entra Password Protection DC ügynökszoftvert rodcsokra.

Ezenkívül nem támogatott a Microsoft Entra Password Protection proxyszolgáltatás futtatása írásvédett tartományvezérlőn.

Magas rendelkezésre állási szempontok

A jelszóvédelem fő szempontja a Microsoft Entra Password Protection proxykiszolgálók rendelkezésre állása, amikor az erdőben található tartományvezérlők új szabályzatokat vagy más adatokat próbálnak letölteni az Azure-ból. Minden Microsoft Entra Password Protection DC-ügynök egy egyszerű, ciklikus időszeleteléses algoritmust használ, amikor eldönti, hogy melyik proxykiszolgálót hívja meg. Az ügynök kihagyja a nem válaszoló proxykiszolgálókat.

A legtöbb teljes mértékben csatlakoztatott Active Directory-telepítéshez, amely a címtár és a sysvol mappaállapot kifogástalan replikációjával is rendelkezik, két Microsoft Entra Password Protection-proxykiszolgáló elegendő a rendelkezésre állás biztosításához. Ez a konfiguráció az új szabályzatok és egyéb adatok időben történő letöltését eredményezi. Szükség esetén további Microsoft Entra Password Protection-proxykiszolgálók is üzembe helyezhetők.

A Microsoft Entra Password Protection DC-ügynökszoftver tervezése enyhíti a magas rendelkezésre állással kapcsolatos szokásos problémákat. A Microsoft Entra Password Protection DC-ügynök fenntartja a legutóbb letöltött jelszóházirend helyi gyorsítótárát. Még akkor is, ha az összes regisztrált proxykiszolgáló elérhetetlenné válik, a Microsoft Entra Password Protection TARTOMÁNYVEZÉRLŐ-ügynökök továbbra is kikényszerítik a gyorsítótárazott jelszóházirendjüket.

A nagy üzemelő példányokban a jelszószabályzatok ésszerű frissítési gyakorisága általában napok, nem órák vagy rövidebbek. A proxykiszolgálók rövid kimaradása tehát nem befolyásolja jelentősen a Microsoft Entra Password Protectiont.

Üzembe helyezési követelmények

A licenceléssel kapcsolatos információkért lásd a Microsoft Entra Password Protection licencelési követelményeit.

A következő alapvető követelmények érvényesek:

Minden olyan gépnek, beleértve a tartományvezérlőket is, amelyeken telepítve van a Microsoft Entra Password Protection összetevő, telepítve kell lennie a Universal C futtatókörnyezetnek.

- A futtatókörnyezet beszerzéséhez győződjön meg arról, hogy rendelkezik a Windows Update összes frissítésével. Vagy beszerezheti egy operációsrendszer-specifikus frissítési csomagban. További információ: Update for Universal C Runtime in Windows.

A Windows Server Active Directory erdő Microsoft Entra-azonosítóval való regisztrálásához olyan fiókra van szüksége, amely rendelkezik Active Directory-tartományi rendszergazdai jogosultságokkal az erdő gyökértartományában.

A kulcsterjesztési szolgáltatást engedélyezni kell a Windows Server 2012 és újabb verziót futtató tartomány összes tartományvezérlőjén. Alapértelmezés szerint ez a szolgáltatás manuális triggerindítással van engedélyezve.

A hálózati kapcsolatnak minden tartományban legalább egy tartományvezérlő és legalább egy olyan kiszolgáló között kell léteznie, amely a Microsoft Entra Password Protection proxyszolgáltatását üzemelteti. Ennek a kapcsolatnak lehetővé kell tennie a tartományvezérlő számára, hogy hozzáférjen a 135-ös RPC-végpontleképező porthoz és a proxyszolgáltatás RPC-kiszolgálóportjához.

- Alapértelmezés szerint az RPC-kiszolgálóport egy dinamikus RPC-port a tartományból (49152 – 65535), de konfigurálható statikus port használatára.

Minden olyan gépnek, amelyen a Microsoft Entra Jelszóvédelmi proxyszolgáltatás telepítve lesz, hálózati hozzáféréssel kell rendelkeznie a következő végpontokhoz:

Végpont Célja https://login.microsoftonline.comHitelesítési kérelmek https://enterpriseregistration.windows.netA Microsoft Entra Password Protection funkciói https://autoupdate.msappproxy.netA Microsoft Entra Password Protection automatikus frissítési funkciója

Feljegyzés

Ebben a cikkben nem foglalkozunk egyes végpontokkal, például a CRL-végpontokkal. Az összes támogatott végpont listájáért tekintse meg a Microsoft 365 URL-címeit és IP-címtartományait. Emellett a Microsoft Entra felügyeleti központ hitelesítéséhez más végpontokra is szükség van. További információt a Microsoft Entra Felügyeleti központ URL-címeit a proxy megkerülésével kapcsolatban talál.

Microsoft Entra Password Protection DC-ügynök

A Microsoft Entra Password Protection DC-ügynökre a következő követelmények vonatkoznak:

- Azok a gépek, ahol a Microsoft Entra Password Protection DC ügynökszoftver telepítve lesz, a Windows Server bármely támogatott verzióját futtathatják, beleértve a Windows Server Core kiadásokat is.

- Az Active Directory-tartomány vagy erdő bármilyen támogatott működési szint lehet.

- Minden olyan gépre, amelyen a Microsoft Entra Password Protection DC-ügynök telepítve lesz, telepítve kell lennie a .NET 4.7.2-nek.

- Ha a .NET 4.7.2 még nincs telepítve, töltse le és futtassa a Windows .NET-keretrendszer 4.7.2 offline telepítőjénél található telepítőt.

- A Microsoft Entra Password Protection DC-ügynökszolgáltatást futtató Active Directory-tartományoknak elosztott fájlrendszer-replikációt (DFSR) kell használniuk a sysvol replikációhoz.

Ha tartománya még nem használja az elosztott fájlrendszert, migrálnia kell a Microsoft Entra Password Protection telepítése előtt. További információ: SYSVOL replikációs migrálási útmutató: FRS–elosztott fájlrendszerbeli replikáció

Figyelmeztetés

A Microsoft Entra Password Protection DC-ügynökszoftver jelenleg olyan tartományok tartományvezérlőire fog telepíteni, amelyek még frS-t (az DFSR megelőző technológiáját) használnak a sysvol replikációhoz, de a szoftver EBBEN a környezetben NEM fog megfelelően működni.

További negatív mellékhatások közé tartoznak az egyes fájlok replikálásának sikertelensége, és a sysvol visszaállítási eljárásai sikeresnek tűnnek, de csendesen nem replikálják az összes fájlt.

Migrálja a tartományt, hogy a lehető leghamarabb használhassa az elosztott fájlrendszer-kezelőt, mind az elosztott fájlrendszerbeli szolgáltatások eredendő előnyei, mind a Microsoft Entra Password Protection telepítésének tiltása érdekében. A szoftver jövőbeli verziói automatikusan le lesznek tiltva, ha olyan tartományban futnak, amely még mindig frS-t használ.

Microsoft Entra Password Protection proxyszolgáltatás

A Microsoft Entra Password Protection proxyszolgáltatásra a következő követelmények vonatkoznak:

Minden olyan gépnek, amelyen a Microsoft Entra Password Protection proxyszolgáltatás telepítve lesz, Windows Server 2012 R2 vagy újabb rendszert kell futtatnia, beleértve a Windows Server Core kiadásokat is.

Feljegyzés

A Microsoft Entra Password Protection proxyszolgáltatás üzembe helyezése kötelező követelmény a Microsoft Entra Password Protection üzembe helyezéséhez annak ellenére, hogy a tartományvezérlő kimenő közvetlen internetkapcsolattal rendelkezhet.

A Microsoft Entra Password Protection proxyszolgáltatást futtató összes gépen telepítve kell lennie a .NET 4.7.2-nek.

- Ha a .NET 4.7.2 még nincs telepítve, töltse le és futtassa a Windows .NET-keretrendszer 4.7.2 offline telepítőjénél található telepítőt.

A Microsoft Entra Password Protection proxyszolgáltatást futtató összes gépet úgy kell konfigurálni, hogy a tartományvezérlők bejelentkezhessenek a proxyszolgáltatásba. Ezt a képességet a "Számítógép elérése a hálózatról" jogosultság-hozzárendelés szabályozza.

A Microsoft Entra Password Protection proxyszolgáltatást futtató összes gépet úgy kell konfigurálni, hogy engedélyezze a kimenő TLS 1.2 HTTP-forgalmat.

Globális Rendszergazda istrator-fiókra van szükség a Microsoft Entra Password Protection proxyszolgáltatás első regisztrálásához egy adott bérlőben. A Microsoft Entra-azonosítóval rendelkező későbbi proxy- és erdőregisztrációk globális Rendszergazda istrator vagy biztonsági Rendszergazda istrator hitelesítő adatokkal rendelkező fiókot használhatnak.

A hálózati hozzáférést engedélyezni kell a alkalmazásproxy környezet beállítási eljárásaiban megadott portok és URL-címek halmazához. Ez a fent leírt két végpont mellett van.

A Microsoft Entra Csatlakozás Agent Updater előfeltételei

A Microsoft Entra Csatlakozás Agent Updater szolgáltatás a Microsoft Entra jelszóvédelmi proxyszolgáltatás mellett van telepítve. További konfigurációra van szükség ahhoz, hogy a Microsoft Entra Csatlakozás Agent Updater szolgáltatás működjön:

- Ha a környezet HTTP-proxykiszolgálót használ, kövesse a Meglévő helyszíni proxykiszolgálók használata című témakörben megadott irányelveket.

- A Microsoft Entra Csatlakozás Agent Updater szolgáltatáshoz a TLS-követelményekben megadott TLS 1.2-lépésekre is szükség van.

Figyelmeztetés

A Microsoft Entra Password Protection proxy és a Microsoft Entra alkalmazásproxy a Microsoft Entra Csatlakozás Agent Updater szolgáltatás különböző verzióit telepíti, ezért az utasítások alkalmazásproxy tartalomra vonatkoznak. Ezek a különböző verziók nem kompatibilisek, ha egymás mellett vannak telepítve, és ez megakadályozza, hogy az Ügynökfrissítési szolgáltatás szoftverfrissítésekért lépjen kapcsolatba az Azure-zal, ezért soha ne telepítse a Microsoft Entra Jelszóvédelmi proxyt és alkalmazásproxy ugyanazon a gépen.

A szükséges szoftverek letöltése

A helyszíni Microsoft Entra Password Protection üzembe helyezéséhez két szükséges telepítő szükséges:

- Microsoft Entra Password Protection DC-ügynök (AzureADPasswordProtectionDCAgentSetup.msi)

- Microsoft Entra Password Protection proxy (AzureADPasswordProtectionProxySetup.exe)

Töltse le mindkét telepítőt a Microsoft letöltőközpontból.

A proxyszolgáltatás telepítése és konfigurálása

A Microsoft Entra Password Protection proxyszolgáltatás általában egy tagkiszolgálón található a helyszíni AD DS-környezetben. A telepítés után a Microsoft Entra Password Protection proxyszolgáltatás kommunikál a Microsoft Entra-azonosítóval, hogy megőrizze a Microsoft Entra-bérlő globális és ügyfél által tiltott jelszólistáinak másolatát.

A következő szakaszban a Microsoft Entra Password Protection DC-ügynököket telepíti a helyszíni AD DS-környezet tartományvezérlőire. Ezek a tartományvezérlő-ügynökök kommunikálnak a proxyszolgáltatással, hogy lekérje a legújabb tiltott jelszólistákat a tartományon belüli jelszómódosítási események feldolgozásához.

Válasszon ki egy vagy több kiszolgálót a Microsoft Entra Password Protection proxyszolgáltatás üzemeltetéséhez. A kiszolgáló(ok)ra a következő szempontok vonatkoznak:

- Minden ilyen szolgáltatás csak egyetlen erdőhöz tud jelszószabályzatokat biztosítani. A gazdagépet az erdő bármely tartományához csatlakoztatni kell.

- A proxyszolgáltatást gyökér- vagy gyermektartományokban, illetve ezek kombinációjában is telepítheti.

- Az erdő minden tartományában legalább egy tartományvezérlő és egy jelszóvédelmi proxykiszolgáló közötti hálózati kapcsolatra van szükség.

- A Microsoft Entra Password Protection proxyszolgáltatást futtathatja egy tartományvezérlőn tesztelés céljából, de ehhez a tartományvezérlőnek internetkapcsolatra van szüksége. Ez a kapcsolat biztonsági problémát jelenthet. Ezt a konfigurációt csak teszteléshez javasoljuk.

- A redundancia érdekében erdőnként legalább két Microsoft Entra Password Protection proxykiszolgálót ajánlunk, amint azt az előző, magas rendelkezésre állású szempontokról szóló szakaszban is említettük.

- Nem támogatott a Microsoft Entra Password Protection proxyszolgáltatás futtatása írásvédett tartományvezérlőn.

- Szükség esetén eltávolíthatja a proxyszolgáltatást a Programok hozzáadása vagy eltávolítása funkcióval. Nincs szükség a proxyszolgáltatás által karbantartott állapot manuális törlésére.

A Microsoft Entra Password Protection proxyszolgáltatás telepítéséhez hajtsa végre a következő lépéseket:

A Microsoft Entra Password Protection proxyszolgáltatás telepítéséhez futtassa a szoftvertelepítőt

AzureADPasswordProtectionProxySetup.exe.A szoftvertelepítés nem igényel újraindítást, és szabványos MSI-eljárásokkal automatizálható, ahogyan az alábbi példában is látható:

AzureADPasswordProtectionProxySetup.exe /quietFeljegyzés

A windowsos tűzfalszolgáltatásnak futnia kell a csomag telepítése előtt a

AzureADPasswordProtectionProxySetup.exetelepítési hiba elkerülése érdekében.Ha a Windows tűzfal úgy van konfigurálva, hogy ne fusson, a megkerülő megoldás a tűzfal szolgáltatás ideiglenes engedélyezése és futtatása a telepítés során. A proxyszoftvernek nincs konkrét függősége a Windows tűzfaltól a telepítés után.

Ha külső tűzfalat használ, akkor is úgy kell konfigurálni, hogy megfeleljen az üzembe helyezési követelményeknek. Ezek közé tartozik a bejövő hozzáférés engedélyezése a 135-ös porthoz és a proxy RPC-kiszolgáló portjához. További információkért lásd az üzembe helyezési követelményekről szóló előző szakaszt.

A Microsoft Entra Password Protection proxyszoftver tartalmaz egy új PowerShell-modult.

AzureADPasswordProtectionAz alábbi lépések különböző parancsmagokat futtatnak ebből a PowerShell-modulból.A modul használatához nyisson meg egy PowerShell-ablakot rendszergazdaként, és importálja az új modult az alábbiak szerint:

Import-Module AzureADPasswordProtectionFigyelmeztetés

A PowerShell 64 bites verzióját kell használni. Előfordulhat, hogy egyes parancsmagok nem működnek a PowerShellben (x86).

A Microsoft Entra Password Protection proxyszolgáltatás futásának ellenőrzéséhez használja a következő PowerShell-parancsot:

Get-Service AzureADPasswordProtectionProxy | flAz eredménynek futási állapototkell mutatnia.

A proxyszolgáltatás fut a gépen, de nem rendelkezik hitelesítő adatokkal a Microsoft Entra-azonosítóval való kommunikációhoz. Regisztrálja a Microsoft Entra Password Protection proxykiszolgálót a Microsoft Entra-azonosítóval a

Register-AzureADPasswordProtectionProxyparancsmag használatával.Ehhez a parancsmaghoz globális Rendszergazda istrator hitelesítő adatokra van szükség, amikor a proxykat először regisztrálják egy adott bérlőhöz. A bérlő későbbi proxyregisztrációi , akár azonos, akár különböző proxyk esetében, globális Rendszergazda istrator vagy biztonsági Rendszergazda istrator hitelesítő adatokat használhatnak.

Ha ez a parancs egyszer sikerül, a további meghívások is sikeresek lesznek, de szükségtelenek.

A

Register-AzureADPasswordProtectionProxyparancsmag a következő három hitelesítési módot támogatja. Az első két mód támogatja a Microsoft Entra többtényezős hitelesítést, a harmadik mód azonban nem.Tipp.

A parancsmag egy adott Azure-bérlőhöz való első futtatása előtt észrevehető késést tapasztalhat. Ha nem jelentkezik hiba, ne aggódjon a késés miatt.

Interaktív hitelesítési mód:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Feljegyzés

Ez a mód nem működik a Server Core operációs rendszereken. Ehelyett használja az alábbi hitelesítési módok egyikét. Ez a mód akkor is meghiúsulhat, ha engedélyezve van az Internet Explorer fokozott biztonsági konfigurációja. A megkerülő megoldás a konfiguráció letiltása, a proxy regisztrálása, majd újbóli engedélyezése.

Eszközkódos hitelesítési mód:

Register-AzureADPasswordProtectionProxy -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeAmikor a rendszer kéri, a hivatkozást követve nyisson meg egy webböngészőt, és írja be a hitelesítési kódot.

Csendes (jelszóalapú) hitelesítési mód:

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionProxy -AzureCredential $globalAdminCredentialsFeljegyzés

Ez a mód meghiúsul, ha a Microsoft Entra többtényezős hitelesítésre van szükség a fiókjához. Ebben az esetben használja az előző két hitelesítési mód egyikét, vagy használjon másik fiókot, amely nem igényel MFA-t.

Akkor is szükség lehet az MFA-ra, ha az Azure-eszközregisztráció (amelyet a Microsoft Entra Password Protection a fedőlapon használ) úgy lett konfigurálva, hogy globálisan megkövetelje az MFA-t. A követelmény megkerüléséhez használhat egy másik fiókot, amely az előző két hitelesítési mód egyikével támogatja az MFA-t, vagy ideiglenesen enyhítheti az Azure-beli eszközregisztrációs MFA-követelményt is.

A módosítás elvégzéséhez válassza az Identitás lehetőséget a Microsoft Entra felügyeleti központban, majd válassza az Eszközök>eszköz Gépház lehetőséget. Állítsa be a Többtényezős hitelesítés megkövetelése az eszközök Nem értékre való csatlakoztatásához. A regisztráció befejezése után mindenképpen állítsa vissza újra ezt a beállítást az Igen értékre.

Javasoljuk, hogy az MFA-követelményeket csak tesztelési célokra kerülje.

Jelenleg nem kell megadnia a -ForestCredential paramétert, amely a jövőbeli funkciókhoz van fenntartva.

A Microsoft Entra Password Protection proxyszolgáltatás regisztrációja csak egyszer szükséges a szolgáltatás élettartama alatt. Ezt követően a Microsoft Entra Password Protection proxyszolgáltatás automatikusan elvégzi az egyéb szükséges karbantartásokat.

A módosítások érvénybe lépésének biztosításához futtassa a következőt

Test-AzureADPasswordProtectionProxyHealth -TestAll: . A hibák elhárításához a következő hibaelhárítási útmutató nyújt segítséget: Helyszíni Microsoft Entra Password Protection.Most regisztrálja a helyi Active Directory erdőt az Azure-ral való kommunikációhoz szükséges hitelesítő adatokkal a

Register-AzureADPasswordProtectionForestPowerShell-parancsmag használatával.Feljegyzés

Ha több Microsoft Entra Password Protection-proxykiszolgáló van telepítve a környezetében, nem számít, hogy melyik proxykiszolgálót használja az erdő regisztrálásához.

A parancsmaghoz globális Rendszergazda istrator vagy biztonsági Rendszergazda istrator hitelesítő adatok szükségesek az Azure-bérlőhöz. Emellett helyi Active Directory Enterprise Rendszergazda istrator jogosultságokat is igényel. Ezt a parancsmagot helyi rendszergazdai jogosultságokkal rendelkező fiókkal is futtatnia kell. Az erdő regisztrálásához használt Azure-fiók eltérhet a helyi Active Directory-fióktól.

Ez a lépés erdőnként egyszer fut.

A

Register-AzureADPasswordProtectionForestparancsmag a következő három hitelesítési módot támogatja. Az első két mód támogatja a Microsoft Entra többtényezős hitelesítést, a harmadik mód azonban nem.Tipp.

A parancsmag egy adott Azure-bérlőhöz való első futtatása előtt észrevehető késést tapasztalhat. Ha nem jelentkezik hiba, ne aggódjon a késés miatt.

Interaktív hitelesítési mód:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com'Feljegyzés

Ez a mód nem működik a Server Core operációs rendszereken. Ehelyett használja az alábbi két hitelesítési mód egyikét. Ez a mód akkor is meghiúsulhat, ha engedélyezve van az Internet Explorer fokozott biztonsági konfigurációja. A megkerülő megoldás a konfiguráció letiltása, az erdő regisztrálása, majd újbóli engedélyezése.

Eszközkódos hitelesítési mód:

Register-AzureADPasswordProtectionForest -AccountUpn 'yourglobaladmin@yourtenant.onmicrosoft.com' -AuthenticateUsingDeviceCodeAmikor a rendszer kéri, a hivatkozást követve nyisson meg egy webböngészőt, és írja be a hitelesítési kódot.

Csendes (jelszóalapú) hitelesítési mód:

$globalAdminCredentials = Get-Credential Register-AzureADPasswordProtectionForest -AzureCredential $globalAdminCredentialsFeljegyzés

Ez a mód meghiúsul, ha a Microsoft Entra többtényezős hitelesítésre van szükség a fiókjához. Ebben az esetben használja az előző két hitelesítési mód egyikét, vagy használjon másik fiókot, amely nem igényel MFA-t.

Akkor is szükség lehet az MFA-ra, ha az Azure-eszközregisztráció (amelyet a Microsoft Entra Password Protection a fedőlapon használ) úgy lett konfigurálva, hogy globálisan megkövetelje az MFA-t. A követelmény megkerüléséhez használhat egy másik fiókot, amely az előző két hitelesítési mód egyikével támogatja az MFA-t, vagy ideiglenesen enyhítheti az Azure-beli eszközregisztrációs MFA-követelményt is.

A módosítás elvégzéséhez válassza az Identitás lehetőséget a Microsoft Entra felügyeleti központban, majd válassza az Eszközök>eszköz Gépház lehetőséget. Állítsa be a Többtényezős hitelesítés megkövetelése az eszközök Nem értékre való csatlakoztatásához. A regisztráció befejezése után mindenképpen állítsa vissza újra ezt a beállítást az Igen értékre.

Javasoljuk, hogy az MFA-követelményeket csak tesztelési célokra kerülje.

Ezek a példák csak akkor sikeresek, ha a jelenleg bejelentkezett felhasználó a gyökértartomány Active Directory tartományi rendszergazdája is. Ha nem ez a helyzet, a -ForestCredential paraméteren keresztül alternatív tartományi hitelesítő adatokat is megadhat.

Az Active Directory-erdő regisztrálása csak egyszer szükséges az erdő élettartama során. Ezt követően az erdőben található Microsoft Entra Password Protection DC-ügynökök automatikusan elvégzik az egyéb szükséges karbantartásokat. Miután

Register-AzureADPasswordProtectionForestsikeresen futtatott egy erdőt, a parancsmag további meghívásai sikeresek, de szükségtelenek.A

Register-AzureADPasswordProtectionForestsikeres működéshez legalább egy Windows Server 2012 vagy újabb rendszerű tartományvezérlőnek elérhetőnek kell lennie a Microsoft Entra Password Protection proxykiszolgáló tartományában. A Microsoft Entra Password Protection DC-ügynökszoftvert nem kell telepíteni semmilyen tartományvezérlőre a lépés előtt.A módosítások érvénybe lépésének biztosításához futtassa a következőt

Test-AzureADPasswordProtectionProxyHealth -TestAll: . A hibák elhárításához a következő hibaelhárítási útmutató nyújt segítséget: Helyszíni Microsoft Entra Password Protection.

A proxyszolgáltatás konfigurálása HTTP-proxyn keresztüli kommunikációhoz

Ha a környezet egy adott HTTP-proxy használatát igényli az Azure-ral való kommunikációhoz, az alábbi lépésekkel konfigurálhatja a Microsoft Entra Password Protection szolgáltatást.

Hozzon létre egy AzureADPasswordProtectionProxy.exe.config fájlt a %ProgramFiles%\Azure AD Password Protection Proxy\Service mappában. Adja meg a következő tartalmat:

<configuration>

<system.net>

<defaultProxy enabled="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Ha a HTTP-proxy hitelesítést igényel, adja hozzá a useDefaultCredentials címkét:

<configuration>

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy bypassonlocal="true"

proxyaddress="http://yourhttpproxy.com:8080" />

</defaultProxy>

</system.net>

</configuration>

Mindkét esetben cserélje le http://yourhttpproxy.com:8080 az adott HTTP-proxykiszolgáló címét és portját.

Ha a HTTP-proxy engedélyezési szabályzat használatára van konfigurálva, hozzáférést kell adnia a proxyszolgáltatást futtató számítógép Active Directory-számítógépfiókjához a jelszóvédelem érdekében.

Javasoljuk, hogy a AzureADPasswordProtectionProxy.exe.config fájl létrehozása vagy frissítése után állítsa le és indítsa újra a Microsoft Entra Password Protection proxyszolgáltatást .

A proxyszolgáltatás nem támogatja adott hitelesítő adatok használatát a HTTP-proxyhoz való csatlakozáshoz.

A proxyszolgáltatás konfigurálása egy adott port figyelésére

A Microsoft Entra Password Protection DC-ügynökszoftver RPC-t használ TCP-n keresztül a proxyszolgáltatással való kommunikációhoz. Alapértelmezés szerint a Microsoft Entra Password Protection proxyszolgáltatás figyeli az elérhető dinamikus RPC-végpontokat. Konfigurálhatja a szolgáltatást egy adott TCP-port figyelésére, ha szükséges, a környezet hálózati topológiája vagy tűzfalkövetelményei miatt. Statikus port konfigurálásakor meg kell nyitnia a 135-ös portot és a választott statikus portot.

A szolgáltatás statikus porton való futtatásának konfigurálásához használja a parancsmagot az Set-AzureADPasswordProtectionProxyConfiguration alábbiak szerint:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort <portnumber>

Figyelmeztetés

A módosítások érvénybe lépéséhez le kell állítania és újra kell indítania a Microsoft Entra Password Protection proxyszolgáltatást.

Ha úgy szeretné konfigurálni a szolgáltatást, hogy dinamikus porton fusson, használja ugyanezt az eljárást, de állítsa vissza a StaticPortot nullára:

Set-AzureADPasswordProtectionProxyConfiguration –StaticPort 0

Figyelmeztetés

A módosítások érvénybe lépéséhez le kell állítania és újra kell indítania a Microsoft Entra Password Protection proxyszolgáltatást.

A Microsoft Entra Password Protection proxyszolgáltatás manuális újraindítást igényel a portkonfiguráció módosítása után. A konfiguráció módosítása után nem kell újraindítania a Microsoft Entra Password Protection DC-ügynökszolgáltatást a tartományvezérlőkön.

A szolgáltatás aktuális konfigurációjának lekérdezéséhez használja a Get-AzureADPasswordProtectionProxyConfiguration parancsmagot az alábbi példában látható módon

Get-AzureADPasswordProtectionProxyConfiguration | fl

Az alábbi példakimenet azt mutatja, hogy a Microsoft Entra Password Protection proxyszolgáltatás dinamikus portot használ:

ServiceName : AzureADPasswordProtectionProxy

DisplayName : Azure AD password protection Proxy

StaticPort : 0

A DC agent szolgáltatás telepítése

A Microsoft Entra Password Protection DC-ügynökszolgáltatás telepítéséhez futtassa a AzureADPasswordProtectionDCAgentSetup.msi csomagot.

A szoftvertelepítést szabványos MSI-eljárásokkal automatizálhatja, ahogyan az alábbi példában is látható:

msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart

A /norestart jelző elhagyható, ha azt szeretné, hogy a telepítő automatikusan újraindítsa a gépet.

A szoftvertelepítés vagy -eltávolítás újraindítást igényel. Ennek a követelménynek az az oka, hogy a jelszószűrő DLL-eket csak újraindítással töltik be vagy ürítik ki.

A helyszíni Microsoft Entra Password Protection telepítése befejeződött, miután a DC agent szoftver telepítve lett egy tartományvezérlőn, és a számítógép újraindul. Nincs szükség más konfigurációra, vagy nem lehetséges. A helyszíni tartományvezérlők jelszómódosítási eseményei a Microsoft Entra ID-ból származó betiltott jelszólistákat használják.

A helyszíni Microsoft Entra Password Protection engedélyezéséhez vagy az egyéni tiltott jelszavak konfigurálásához lásd : Helyszíni Microsoft Entra Password Protection engedélyezése.

Tipp.

A Microsoft Entra Password Protection DC-ügynököt olyan számítógépre is telepítheti, amely még nem tartományvezérlő. Ebben az esetben a szolgáltatás elindul és fut, de inaktív marad, amíg a gép elő nem léptethető tartományvezérlőként.

A proxyszolgáltatás frissítése

A Microsoft Entra Password Protection proxyszolgáltatás támogatja az automatikus frissítést. Az automatikus frissítés a Microsoft Entra Csatlakozás Agent Updater szolgáltatást használja, amely a proxyszolgáltatás mellett van telepítve. Az automatikus frissítés alapértelmezés szerint be van kapcsolva, és a parancsmaggal Set-AzureADPasswordProtectionProxyConfiguration engedélyezhető vagy letiltható.

Az aktuális beállítás lekérdezhető a Get-AzureADPasswordProtectionProxyConfiguration parancsmaggal. Javasoljuk, hogy az automatikus frissítési beállítás mindig engedélyezve legyen.

A Get-AzureADPasswordProtectionProxy parancsmag használható az összes jelenleg telepített Microsoft Entra Password Protection-proxykiszolgáló szoftververziójának lekérdezésére egy erdőben.

Feljegyzés

A proxyszolgáltatás csak akkor frissít automatikusan egy újabb verzióra, ha kritikus biztonsági javításokra van szükség.

Manuális frissítési folyamat

A manuális frissítés a szoftvertelepítő legújabb verziójának AzureADPasswordProtectionProxySetup.exe futtatásával történik. A szoftver legújabb verziója elérhető a Microsoft letöltőközpontjában.

Nem szükséges eltávolítani a Microsoft Entra Password Protection proxyszolgáltatás aktuális verzióját – a telepítő helyszíni frissítést hajt végre. A proxyszolgáltatás frissítésekor nincs szükség újraindításra. A szoftverfrissítés automatizálható szabványos MSI-eljárásokkal, például AzureADPasswordProtectionProxySetup.exe /quiet.

A DC-ügynök frissítése

Ha a Microsoft Entra Password Protection DC-ügynökszoftver újabb verziója érhető el, a frissítés a szoftvercsomag legújabb verziójának AzureADPasswordProtectionDCAgentSetup.msi futtatásával történik. A szoftver legújabb verziója elérhető a Microsoft letöltőközpontjában.

Nem szükséges eltávolítani a DC agent szoftver aktuális verzióját – a telepítő helyszíni frissítést hajt végre. A tartományvezérlő-ügynök szoftverének frissítésekor mindig újraindításra van szükség – ezt a követelményt a Windows alapvető viselkedése okozza.

A szoftverfrissítés automatizálható szabványos MSI-eljárásokkal, például msiexec.exe /i AzureADPasswordProtectionDCAgentSetup.msi /quiet /qn /norestart.

Kihagyhatja a /norestart jelzőt, ha azt szeretné, hogy a telepítő automatikusan újraindítsa a gépet.

A Get-AzureADPasswordProtectionDCAgent parancsmag segítségével lekérdezhető az összes jelenleg telepített Microsoft Entra Password Protection DC-ügynök szoftververziója egy erdőben.

Következő lépések

Most, hogy telepítette a Microsoft Entra Password Protectionhez szükséges szolgáltatásokat a helyszíni kiszolgálókon, engedélyezze a helyszíni Microsoft Entra Password Protectiont az üzembe helyezés befejezéséhez.