Rövid útmutató: A Microsoft Entra közvetlen egyszeri bejelentkezése

A Microsoft Entra közvetlen egyszeri bejelentkezés (közvetlen egyszeri bejelentkezés) automatikusan bejelentkezik a felhasználókba, amikor a vállalati hálózathoz csatlakoztatott vállalati asztalaikat használják. A közvetlen egyszeri bejelentkezés egyszerű hozzáférést biztosít a felhasználóknak a felhőalapú alkalmazásokhoz anélkül, hogy más helyszíni összetevőket használnak.

Ha a Microsoft Entra-azonosító közvetlen egyszeri bejelentkezését a Microsoft Entra Csatlakozás használatával szeretné üzembe helyezni, hajtsa végre az alábbi szakaszokban ismertetett lépéseket.

Az előfeltételek ellenőrzése

Győződjön meg arról, hogy a következő előfeltételek teljesülnek:

A Microsoft Entra Csatlakozás kiszolgáló beállítása: Ha bejelentkezési módszerként átmenő hitelesítést használ, nincs szükség egyéb előfeltétel-ellenőrzésre. Ha jelszókivonat-szinkronizálást használ bejelentkezési módszerként, és tűzfal van a Microsoft Entra Csatlakozás és a Microsoft Entra ID között, győződjön meg arról, hogy:

A Microsoft Entra Csatlakozás 1.1.644.0-s vagy újabb verzióját használja.

Ha a tűzfal vagy a proxy engedélyezi, adja hozzá a kapcsolatokat az engedélyezési listához a 443-as porton keresztüli URL-címekhez

*.msappproxy.net. Ha a proxykonfigurációhoz helyettesítő karakter helyett egy adott URL-címet kell megadnia, konfigurálhatjatenantid.registration.msappproxy.netannaktenantida bérlőnek a GUID-címét, amelyhez a szolgáltatást konfigurálja. Ha az URL-alapú proxyk kivételei nem lehetségesek a szervezetben, engedélyezheti a hetente frissített Azure-adatközpont IP-tartományaihoz való hozzáférést. Ez az előfeltétel csak akkor alkalmazható, ha engedélyezi a közvetlen egyszeri bejelentkezés funkciót. A közvetlen felhasználói bejelentkezésekhez nem szükséges.Megjegyzés:

- A Microsoft Entra Csatlakozás 1.1.557.0-s, 1.1.558.0-s, 1.1.561.0-s és 1.1.614.0-s verziói a jelszókivonat-szinkronizálással kapcsolatos problémákat tapasztalnak. Ha nem kíván jelszókivonat-szinkronizálást használni az átmenő hitelesítéssel együtt, további információért tekintse át a Microsoft Entra Csatlakozás kibocsátási megjegyzéseit.

Használjon támogatott Microsoft Entra Csatlakozás topológiát: Győződjön meg arról, hogy a Microsoft Entra Csatlakozás támogatott topológiák egyikét használja.

Megjegyzés:

A közvetlen egyszeri bejelentkezés több helyszíni Windows Server Active Directory-erdőt (Windows Server AD) támogat, függetlenül attól, hogy vannak-e közöttük Windows Server AD-megbízhatósági kapcsolatok.

Tartományi rendszergazdai hitelesítő adatok beállítása: Minden Olyan Windows Server AD-erdőhöz rendelkeznie kell tartományi rendszergazdai hitelesítő adatokkal, amelyek:

- A Microsoft Entra-azonosítóval a Microsoft Entra Csatlakozás keresztül szinkronizálhat.

- Olyan felhasználókat tartalmaz, amelyek esetében engedélyezni szeretné a közvetlen egyszeri bejelentkezést.

Modern hitelesítés engedélyezése: A funkció használatához engedélyeznie kell a modern hitelesítést a bérlőn.

A Microsoft 365-ügyfelek legújabb verzióinak használata: Ha a Microsoft 365-ügyfelekkel (például az Outlookkal, a Wordkel vagy az Excellel) szeretne csendes bejelentkezési élményt biztosítani, a felhasználóknak a 16.0.8730.xxxx vagy újabb verziót kell használniuk.

Megjegyzés:

Ha kimenő HTTP-proxyval rendelkezik, győződjön meg arról, hogy az URL-cím autologon.microsoftazuread-sso.com szerepel az engedélyezési listán. Ezt az URL-címet explicit módon kell megadnia, mert előfordulhat, hogy a helyettesítő karakter nem fogadható el.

A funkció engedélyezése

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Zökkenőmentes egyszeri bejelentkezés engedélyezése a Microsoft Entra Csatlakozás keresztül.

Megjegyzés:

Ha a Microsoft Entra Csatlakozás nem felel meg a követelményeknek, a PowerShell használatával engedélyezheti a közvetlen egyszeri bejelentkezést. Ezt a beállítást akkor használja, ha Windows Server AD-erdőnként több tartományt is használ, és a közvetlen egyszeri bejelentkezés engedélyezéséhez meg szeretné célozni a tartományt.

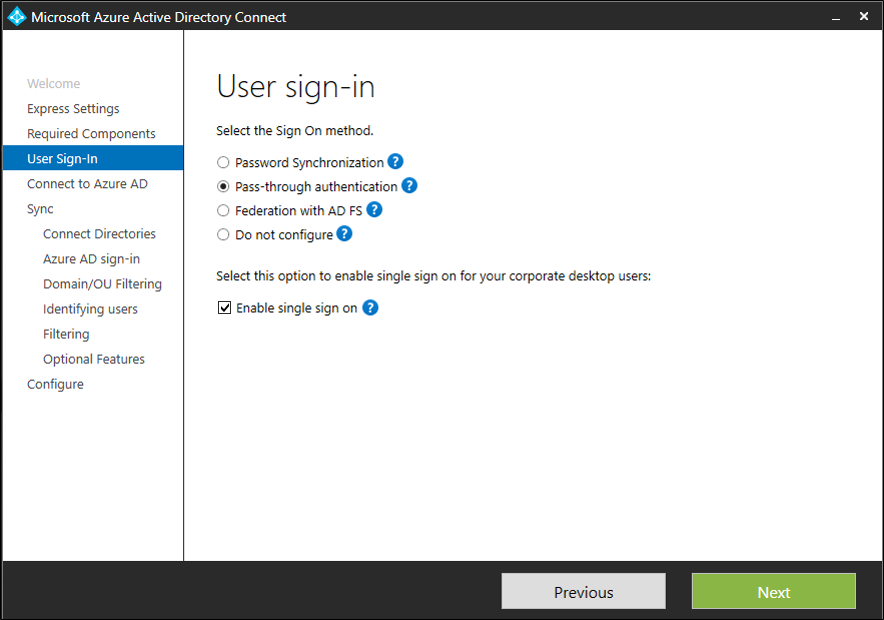

Ha a Microsoft Entra Csatlakozás új telepítését végzi, válassza ki az egyéni telepítési útvonalat. A Felhasználó bejelentkezési lapján válassza az Egyszeri bejelentkezés engedélyezése lehetőséget.

Megjegyzés:

A beállítás csak akkor választható, ha a kiválasztott bejelentkezési módszer a jelszókivonat-szinkronizálás vagy az átmenő hitelesítés.

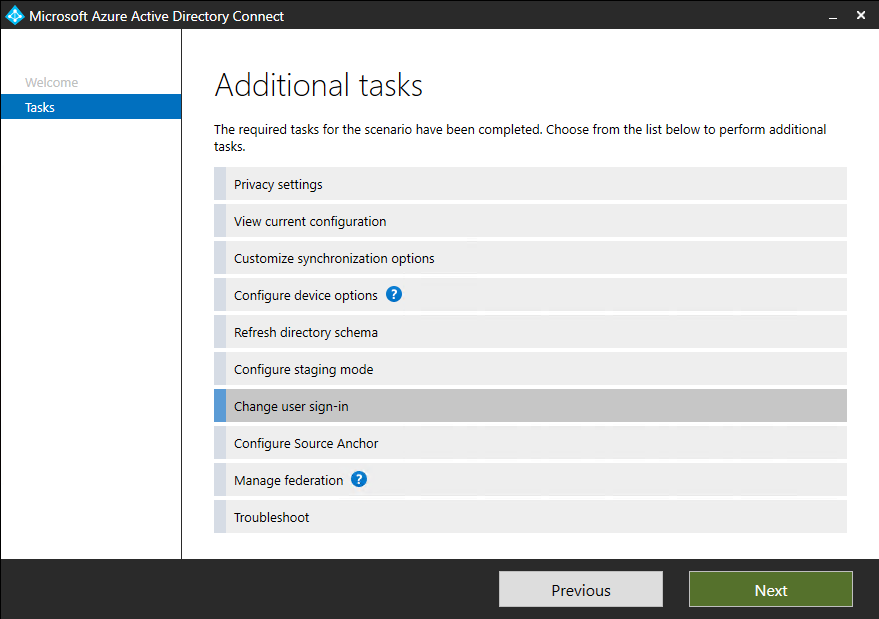

Ha már telepítette a Microsoft Entra Csatlakozás, a További feladatok területen válassza a Felhasználói bejelentkezés módosítása lehetőséget, majd válassza a Tovább gombot. Ha a Microsoft Entra Csatlakozás 1.1.880.0-s vagy újabb verzióját használja, alapértelmezés szerint az Egyszeri bejelentkezés engedélyezése lehetőség van kiválasztva. Ha a Microsoft Entra Csatlakozás egy korábbi verzióját használja, válassza az Egyszeri bejelentkezés engedélyezése lehetőséget.

Folytassa a varázslóval az egyszeri bejelentkezés engedélyezése lapon. Adjon meg tartományi Rendszergazda istrator hitelesítő adatokat minden Olyan Windows Server AD-erdőhöz, amely:

- A Microsoft Entra-azonosítóval a Microsoft Entra Csatlakozás keresztül szinkronizálhat.

- Olyan felhasználókat tartalmaz, amelyek esetében engedélyezni szeretné a közvetlen egyszeri bejelentkezést.

A varázsló befejezésekor a közvetlen egyszeri bejelentkezés engedélyezve lesz a bérlőn.

Megjegyzés:

A tartomány Rendszergazda istrator hitelesítő adatai nem a Microsoft Entra Csatlakozás vagy a Microsoft Entra-azonosítóban vannak tárolva. Csak a funkció engedélyezéséhez használatosak.

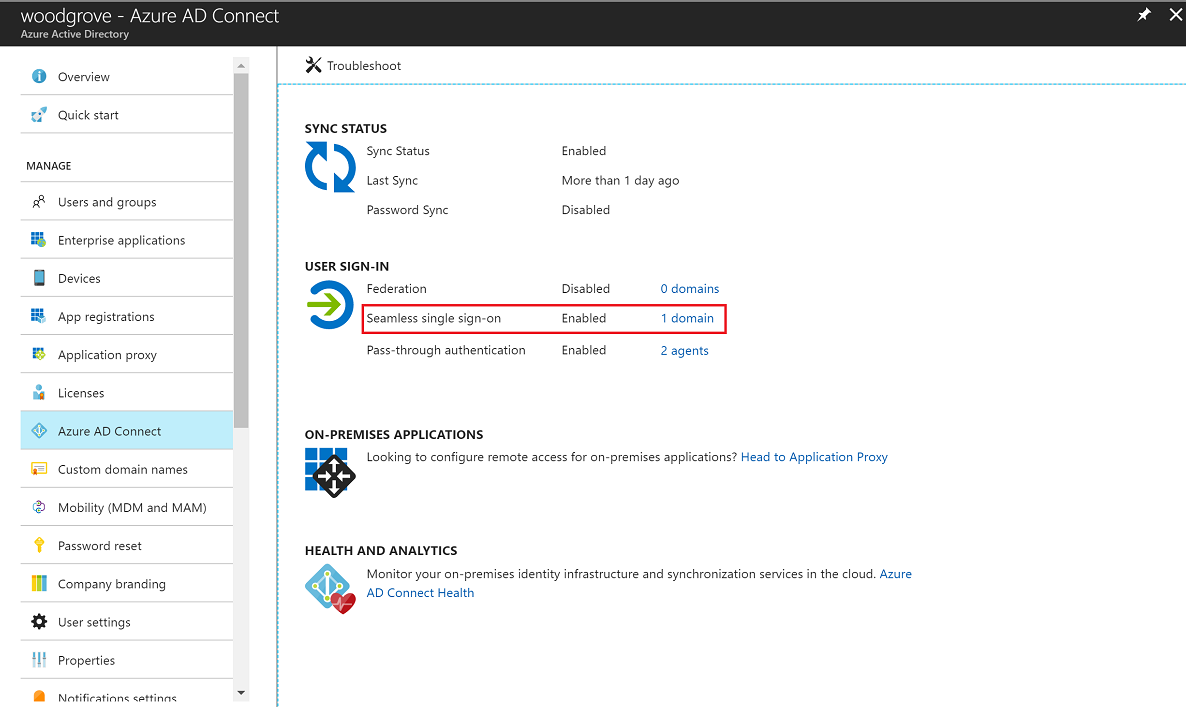

A közvetlen egyszeri bejelentkezés helyes engedélyezésének ellenőrzése:

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább hibrid identitás Rendszergazda istratorként.

- Keresse meg az Identity>Hybrid management>Microsoft Entra Csatlakozás> Csatlakozás szinkronizálást.

- Ellenőrizze, hogy a közvetlen egyszeri bejelentkezés engedélyezve van-e.

Fontos

A közvetlen egyszeri bejelentkezés létrehoz egy számítógépfiókot, amely a helyszíni Windows Server AD-címtárban található minden Egyes Windows Server AD-erdőben elnevezett AZUREADSSOACC . A AZUREADSSOACC számítógépfiókot biztonsági okokból szigorúan védeni kell. Csak tartományi Rendszergazda istrator-fiókok kezelhetik a számítógépfiókot. Győződjön meg arról, hogy a számítógépfiók Kerberos-delegálása le van tiltva, és hogy a Windows Server AD-ben egyetlen másik fiók sem rendelkezik delegálási engedélyekkel a AZUREADSSOACC számítógépfiókon. Tárolja a számítógépfiókokat egy szervezeti egységben, hogy biztonságban legyenek a véletlen törlésekkel, és csak a tartományi Rendszergazda istratorok férhetnek hozzá.

Megjegyzés:

Ha Pass-the-Hash és Credential Theft Mitigation architektúrákat használ a helyszíni környezetben, végezze el a megfelelő módosításokat, hogy a AZUREADSSOACC számítógépfiók ne kerüljön a Karantén tárolóba.

A funkció bevezetése

A közvetlen egyszeri bejelentkezést fokozatosan helyezheti üzembe a felhasználók számára a következő szakaszokban megadott utasítások használatával. Először adja hozzá a következő Microsoft Entra URL-címet az összes vagy kijelölt felhasználói intranetes zónabeállításhoz a Windows Server AD csoportházirendjében:

https://autologon.microsoftazuread-sso.com

Engedélyeznie kell egy intranetes zónaházirend-beállítást is, amelynek az a neve , hogy engedélyezze az állapotsor frissítéseit parancsfájlon keresztül a csoportházirenden keresztül.

Megjegyzés:

Az alábbi utasítások csak windowsos Internet Explorer, Microsoft Edge és Google Chrome esetén működnek (ha a Google Chrome megbízható webhely URL-címeket oszt meg az Internet Explorerrel). Megtudhatja, hogyan állíthatja be a Mozilla Firefoxot és a Google Chrome-ot macOS rendszeren.

Miért kell módosítania a felhasználói intranetes zóna beállításait?

Alapértelmezés szerint a böngésző automatikusan kiszámítja a megfelelő zónát, akár internetről, akár intranetről egy adott URL-címről. Leképezi például http://contoso/ az intranetes zónát, és http://intranet.contoso.com/ leképezi az internetzónát (mivel az URL-cím tartalmaz egy pontot). A böngészők nem küldenek Kerberos-jegyeket egy felhővégpontra, például a Microsoft Entra URL-címére, hacsak nem adja hozzá explicit módon az URL-címet a böngésző intranetes zónájához.

A felhasználói intranet zónabeállításai kétféleképpen módosíthatók:

| Lehetőség | Rendszergazda megfontolandó szempontok | Felhasználó felület |

|---|---|---|

| Csoportházirend | Rendszergazda az intranetes zónabeállítások szerkesztésének zárolása | A felhasználók nem módosíthatják a saját beállításaikat |

| Csoportházirend-beállítás | Rendszergazda lehetővé teszi az intranetes zónabeállítások szerkesztését | A felhasználók módosíthatják saját beállításaikat |

Csoportházirend részletes lépései

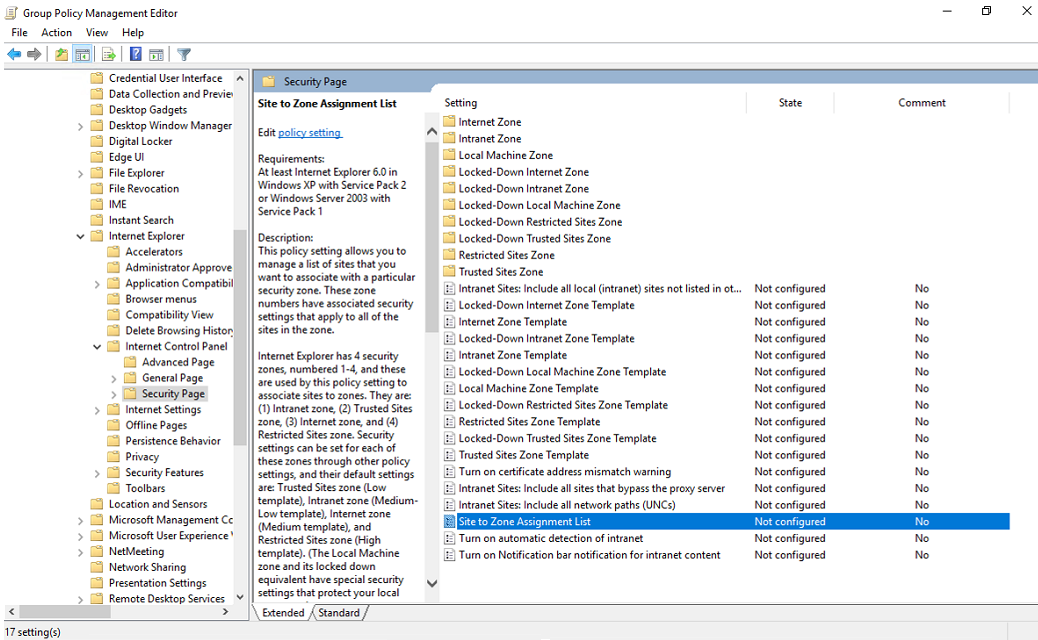

Nyissa meg a Csoportházirend-kezelési szerkesztő eszközt.

Szerkessze az egyes felhasználókra vagy az összes felhasználóra alkalmazott csoportházirendet. Ez a példa alapértelmezett tartományházirendet használ.

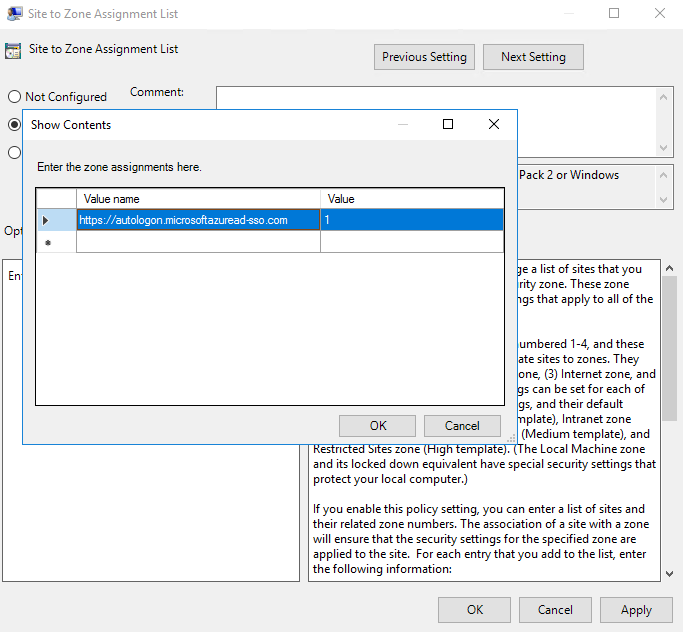

Nyissa meg a felhasználói konfigurációs>szabályzatokat> Rendszergazda felhasználói sablonok>Windows-összetevők>Internet Explorer>Internet Vezérlőpult> Security lapját. Válassza ki a Hely a zónához hozzárendelési lista lehetőséget.

Engedélyezze a szabályzatot, majd írja be a következő értékeket a párbeszédpanelen:

Érték neve: A Microsoft Entra URL-címe, ahol a Kerberos-jegyek továbbításra kerülnek.

Érték (Adatok): Az 1 az intranetes zónát jelöli.

Az eredmény a következő példához hasonlóan néz ki:

Érték neve:

https://autologon.microsoftazuread-sso.comÉrték (adatok): 1

Megjegyzés:

Ha meg szeretné akadályozni, hogy egyes felhasználók közvetlen egyszeri bejelentkezést használjanak (például ha ezek a felhasználók megosztott kioszkokra jelentkeznek be), állítsa az előző értékeket 4 értékre. Ez a művelet hozzáadja a Microsoft Entra URL-címét a korlátozott zónához, a közvetlen egyszeri bejelentkezés pedig folyamatosan meghiúsul a felhasználók számára.

Válassza az OK gombot, majd kattintson ismét az OK gombra .

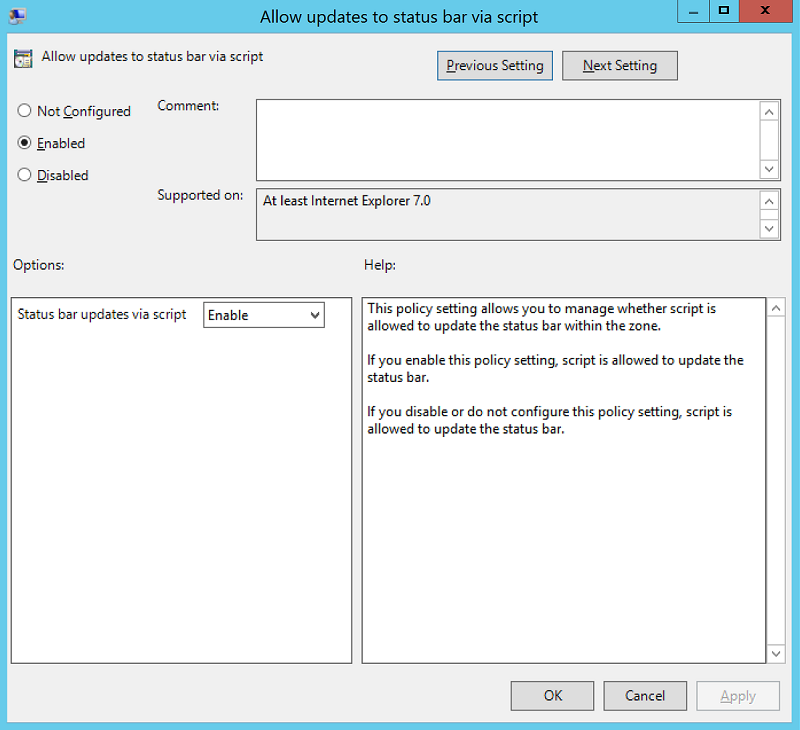

Nyissa meg a felhasználói konfigurációs>szabályzatokat> Rendszergazda istrative templates>Windows Components>Internet Explorer Internet Vezérlőpult Security Page Intranet Zone( Internet Explorer>Internet Vezérlőpult> Security Page>Intranet Zone). Válassza az Állapotsor frissítésének engedélyezése parancsprogramon keresztül lehetőséget.

Engedélyezze a házirend-beállítást, majd kattintson az OK gombra.

Csoportházirend-beállítások részletes lépései

Nyissa meg a Csoportházirend-kezelési szerkesztő eszközt.

Szerkessze az egyes felhasználókra vagy az összes felhasználóra alkalmazott csoportházirendet. Ez a példa alapértelmezett tartományházirendet használ.

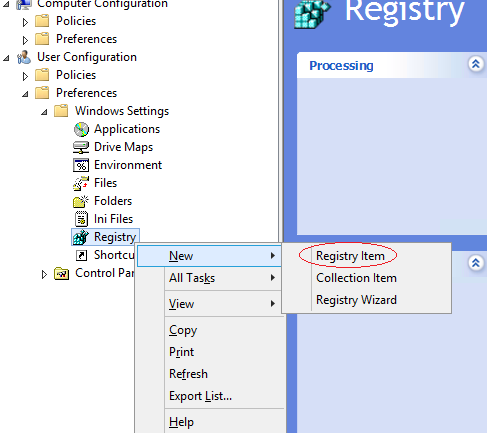

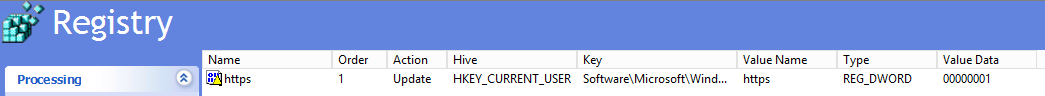

Nyissa meg a Felhasználói konfiguráció beállításai>>windows Gépház> Regisztrációs>új>beállításjegyzék-elemet.

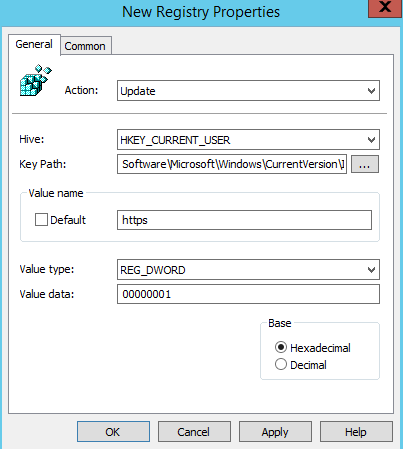

Adja meg vagy válassza ki a következő értékeket a bemutatott módon, majd válassza az OK gombot.

Kulcs elérési útja: Software\Microsoft\Windows\CurrentVersion\Internet Gépház\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Érték neve: https

Érték típusa: REG_DWORD

Értékadatok: 00000001

Böngészői szempontok

A következő szakaszok a közvetlen egyszeri bejelentkezésről tartalmaznak információkat, amelyek különböző böngészőtípusokra vonatkoznak.

Mozilla Firefox (minden platform)

Ha a környezet hitelesítési házirend-beállításait használja, győződjön meg arról, hogy hozzáadja a Microsoft Entra URL-címet (https://autologon.microsoftazuread-sso.com) az SPNEGO szakaszhoz. A PrivateBrowsing beállítást igaz értékre is beállíthatja, hogy privát böngészési módban engedélyezze a közvetlen egyszeri bejelentkezést.

Safari (macOS)

Győződjön meg arról, hogy a macOS rendszert futtató gép csatlakozik a Windows Server AD-hez.

A macOS-eszköz Windows Server AD-hez való csatlakoztatására vonatkozó utasítások nem tartoznak a jelen cikk hatókörébe.

Chromiumon alapuló Microsoft Edge (minden platform)

Ha felülírta az AuthNegotiateDelegateAllowlist vagy az AuthServerAllowlist házirend beállításait a környezetében, győződjön meg arról, hogy a Microsoft Entra URL-címét (https://autologon.microsoftazuread-sso.com) is hozzáadja ezekhez a házirend-beállításokhoz.

Chromiumon alapuló Microsoft Edge (macOS és más nem Windows-platformok)

A macOS-en és más nem Windows-platformokon futó Chromiumon alapuló Microsoft Edge esetén a Microsoft Edge Chromium-szabályzatok listájában tájékozódhat arról, hogyan adhat hozzá integrált hitelesítéshez a Microsoft Entra URL-címet az engedélyezési listához.

Google Chrome (minden platform)

Ha felülírta az AuthNegotiateDelegateAllowlist vagy az AuthServerAllowlist házirend beállításait a környezetében, győződjön meg arról, hogy a Microsoft Entra URL-címét (https://autologon.microsoftazuread-sso.com) is hozzáadja ezekhez a házirend-beállításokhoz.

macOS

A microsoft Entra URL-címének a Firefox és a Google Chrome macOS-felhasználók számára történő bevezetéséhez külső Active Directory csoportházirend-bővítmények használata a jelen cikk hatókörén kívül esik.

Ismert böngészőkorlátozások

A közvetlen egyszeri bejelentkezés nem működik az Internet Explorerben, ha a böngésző fokozottan védett módban fut. A közvetlen egyszeri bejelentkezés támogatja a Microsoft Edge következő, Chromiumon alapuló verzióját, és inPrivate és Vendég módban is működik tervezés szerint. A Microsoft Edge (elavult) már nem támogatott.

Előfordulhat, hogy a megfelelő dokumentáció alapján konfigurálnia AmbientAuthenticationInPrivateModesEnabled kell az InPrivate vagy a vendégfelhasználók számára:

Közvetlen egyszeri bejelentkezés tesztelése

Egy adott felhasználó funkciójának teszteléséhez győződjön meg arról, hogy az alábbi feltételek teljesülnek:

- A felhasználó bejelentkezik egy vállalati eszközön.

- Az eszköz csatlakozik a Windows Server AD-tartományhoz. Az eszköznek nem kell csatlakoznia a Microsoft Entra-hoz.

- Az eszköz közvetlen kapcsolatot létesít a tartományvezérlővel a vállalati vezetékes vagy vezeték nélküli hálózaton, vagy egy távelérési kapcsolaton keresztül, például VPN-kapcsolaton keresztül.

- A szolgáltatást csoportházirenddel gördítette ki a felhasználónak.

Olyan forgatókönyv tesztelése, amelyben a felhasználó felhasználónevet ad meg, de jelszót nem:

- Sign in to https://myapps.microsoft.com. Ügyeljen arra, hogy törölje a böngésző gyorsítótárát, vagy használjon egy új privát böngésző-munkamenetet a támogatott böngészők bármelyikével privát módban.

Ha olyan forgatókönyvet szeretne tesztelni, amelyben a felhasználónak nem kell felhasználónevet vagy jelszót megadnia, kövesse az alábbi lépések egyikét:

- Sign in to

https://myapps.microsoft.com/contoso.onmicrosoft.com. Ügyeljen arra, hogy törölje a böngésző gyorsítótárát, vagy használjon egy új privát böngésző-munkamenetet a támogatott böngészők bármelyikével privát módban. Cserélje lecontosoa bérlő nevét. https://myapps.microsoft.com/contoso.comJelentkezzen be egy új privát böngésző munkamenetbe. Cserélje lecontoso.comegy ellenőrzött tartományra (nem összevont tartományra) a bérlőn.

Kulcsok átgörgetése

A funkció engedélyezésével a Microsoft Entra Csatlakozás létrehoz egy számítógépfiókot (amely a Microsoft Entra-azonosítót jelöli) az összes Olyan Windows Server AD-erdőben, amelyen engedélyezte a közvetlen egyszeri bejelentkezést. További információért tekintse meg a Microsoft Entra közvetlen egyszeri bejelentkezését: Technikai mélybe merülés.

Fontos

A számítógépfiók Kerberos visszafejtési kulcsa, ha kiszivárog, a Windows Server AD-erdő bármely felhasználójához létrehozhat Kerberos-jegyeket. A rosszindulatú szereplők ezután megszemélyesíthetik a Microsoft Entra-bejelentkezéseket a sérült felhasználók számára. Javasoljuk, hogy rendszeresen, vagy legalább 30 naponta hajtsa végig ezeket a Kerberos-visszafejtési kulcsokat.

A kulcsok átgördítésére vonatkozó útmutatásért tekintse meg a Microsoft Entra közvetlen egyszeri bejelentkezését: Gyakori kérdések.

Fontos

A funkció engedélyezése után nem kell azonnal elvégeznie ezt a lépést. A Kerberos visszafejtési kulcsait 30 naponta legalább egyszer gördítsd át.

További lépések

- Technikai mélybe merülés: Ismerje meg, hogyan működik a közvetlen egyszeri bejelentkezés funkció.

- Gyakori kérdések: Válaszokat kaphat a közvetlen egyszeri bejelentkezésre vonatkozó gyakori kérdésekre.

- Hibaelhárítás: Megtudhatja, hogyan háríthatja el a közvetlen egyszeri bejelentkezés funkcióval kapcsolatos gyakori problémákat.

- UserVoice: A Microsoft Entra fórumával új funkciókéréseket küldhet.