Mik azok a kockázatészlelések?

A Microsoft Entra ID Protection kockázatérzékelései közé tartozik a könyvtárban lévő felhasználói fiókokkal kapcsolatos minden azonosított gyanús művelet. A kockázatészlelések (mind a felhasználó, mind a bejelentkezés összekapcsolva) hozzájárulnak a kockázatos felhasználók jelentésében található teljes felhasználói kockázati pontszámhoz.

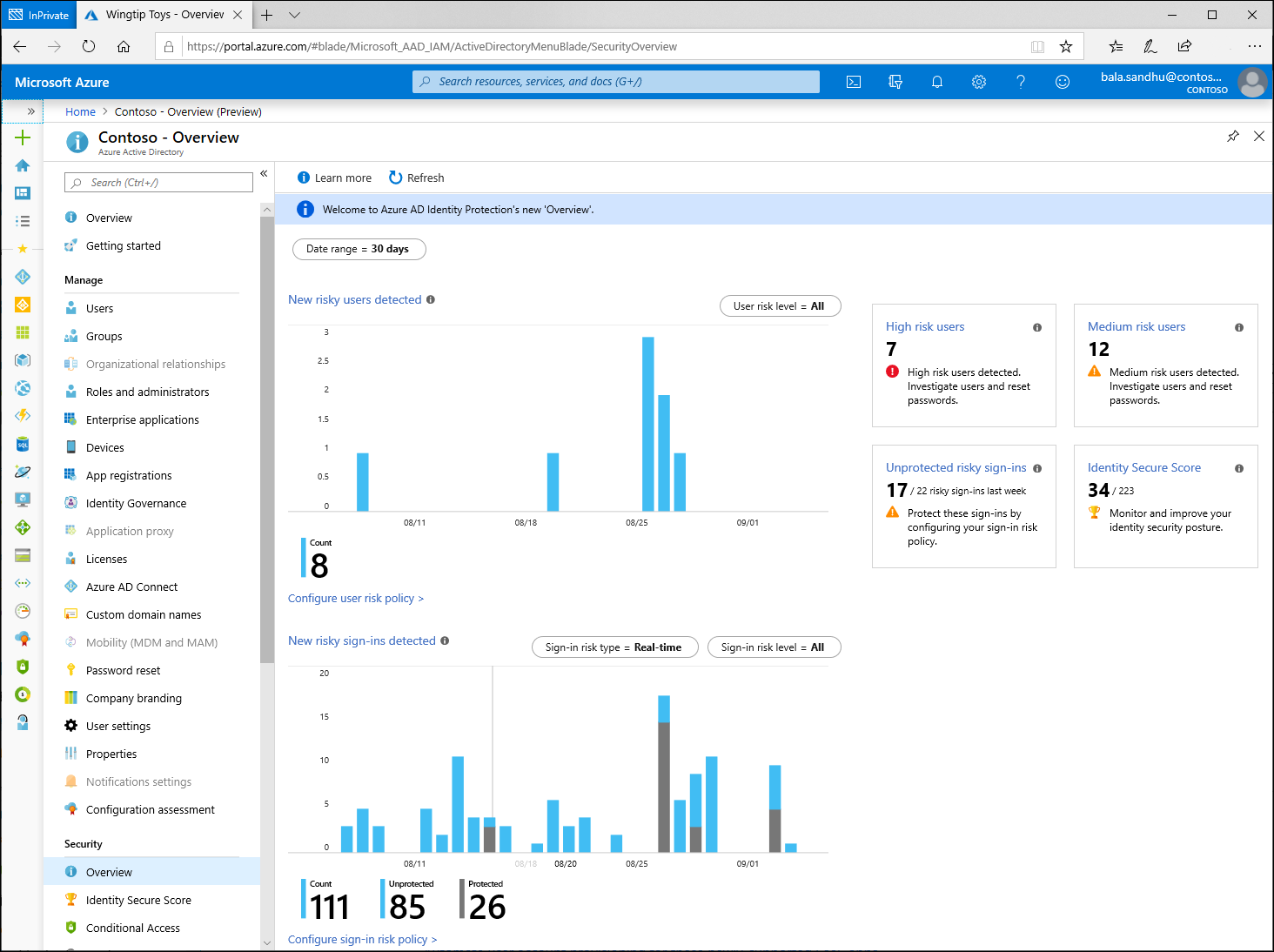

Az ID Protection hatékony erőforrásokhoz biztosít hozzáférést a szervezeteknek a gyanús műveletek gyors megtekintéséhez és megválaszolásához.

Feljegyzés

Az ID Protection csak a megfelelő hitelesítő adatok használata esetén hoz létre kockázatészleléseket. Ha helytelen hitelesítő adatokat használnak bejelentkezéskor, az nem jelenti a hitelesítő adatok sérülésének kockázatát.

Kockázattípusok és észlelés

A kockázat a felhasználó és a bejelentkezés szintjén, valamint kétféle észlelési vagy számítási típus esetén észlelhető valós időben és offline állapotban. Egyes kockázatok csak a Microsoft Entra ID P2-ügyfelek számára érhetők el, míg mások az ingyenes és a Microsoft Entra ID P1-ügyfelek számára érhetők el.

A bejelentkezési kockázat annak a valószínűségét jelzi, hogy egy adott hitelesítési kérelem nem a jogosult identitás tulajdonosa. Kockázatos tevékenység észlelhető olyan felhasználók esetében, amelyek nem egy adott rosszindulatú bejelentkezéshez, hanem magához a felhasználóhoz kapcsolódnak.

Előfordulhat, hogy a valós idejű észlelések 5–10 percig nem jelennek meg a jelentéskészítésben. Előfordulhat, hogy az offline észlelések 48 órán keresztül nem jelennek meg a jelentéskészítésben.

Feljegyzés

Rendszerünk észlelheti, hogy a kockázati felhasználói kockázati pontszámhoz hozzájáruló kockázati esemény a következő volt:

- Hamis pozitív

- A felhasználói kockázatot a szabályzat az alábbiak szerint orvosolta :

- Többtényezős hitelesítés befejezése

- Biztonságos jelszómódosítás.

Rendszerünk elutasítja a kockázati állapotot, és megjelenik az "AI által megerősített bejelentkezés biztonságos" kockázati részlete, és a továbbiakban nem járul hozzá a felhasználó általános kockázatához.

Bejelentkezési kockázatészlelések

| Kockázatészlelés | Észlelés típusa | Típus |

|---|---|---|

| Atipikus utazás | nem elérhető | Prémium |

| Rendellenes jogkivonat | Valós idejű vagy offline | Prémium |

| Gyanús böngésző | nem elérhető | Prémium |

| Ismeretlen bejelentkezési tulajdonságok | Valós idejű | Prémium |

| Rosszindulatú IP-cím | nem elérhető | Prémium |

| Gyanús beérkezett üzenetek kezelésének szabályai | nem elérhető | Prémium |

| Jelszó spray | nem elérhető | Prémium |

| Lehetetlen utazás | nem elérhető | Prémium |

| Új ország | nem elérhető | Prémium |

| Tevékenység névtelen IP-címről | nem elérhető | Prémium |

| Gyanús beérkezett üzenetek továbbítása | nem elérhető | Prémium |

| Bizalmas fájlok tömeges elérése | nem elérhető | Prémium |

| Ellenőrzött fenyegetés-szereplő IP-címe | Valós idejű | Prémium |

| További kockázat észlelhető | Valós idejű vagy offline | Nemprémium |

| Névtelen IP-cím | Valós idejű | Nemprémium |

| Rendszergazda megerősítette, hogy a felhasználó sérült | nem elérhető | Nemprémium |

| Microsoft Entra fenyegetésintelligencia | Valós idejű vagy offline | Nemprémium |

Felhasználói kockázatészlelések

| Kockázatészlelés | Észlelés típusa | Típus |

|---|---|---|

| Az elsődleges frissítési jogkivonat (PRT) elérésének lehetséges kísérlete | nem elérhető | Prémium |

| Rendellenes felhasználói tevékenység | nem elérhető | Prémium |

| A felhasználó gyanús tevékenységről számolt be | nem elérhető | Prémium |

| Gyanús API-forgalom | nem elérhető | Prémium |

| Gyanús küldési minták | nem elérhető | Prémium |

| További kockázat észlelhető | Valós idejű vagy offline | Nemprémium |

| Kiszivárgott hitelesítő adatok | nem elérhető | Nemprémium |

| Microsoft Entra fenyegetésintelligencia | nem elérhető | Nemprémium |

Prémium szintű észlelések

Az alábbi prémium szintű észlelések csak a Microsoft Entra ID P2-ügyfelek számára láthatók.

Prémium szintű bejelentkezési kockázatészlelések

Szokatlan utazás

Offline számítás. Ez a kockázatészlelési típus két, földrajzilag távoli helyről származó bejelentkezést azonosít, ahol a korábbi viselkedés miatt legalább az egyik hely atipikus lehet a felhasználó számára. Az algoritmus több tényezőt is figyelembe vesz, beleértve a két bejelentkezés közötti időt és azt az időt, ahová a felhasználó az első helyről a másodikra utazik. Ez a kockázat azt jelezheti, hogy egy másik felhasználó ugyanazt a hitelesítő adatokat használja.

Az algoritmus figyelmen kívül hagyja a nyilvánvaló "hamis pozitív" tényezőket, amelyek hozzájárulnak a lehetetlen utazási feltételekhez, például a VPN-ekhez és a szervezet más felhasználói által rendszeresen használt helyekhez. A rendszer kezdeti tanulási időszaka legkorábban 14 nap vagy 10 bejelentkezés, amely során megtanulja az új felhasználó bejelentkezési viselkedését.

Atipikus utazási észlelések vizsgálata

- Ha meg tudja erősíteni, hogy a tevékenységet nem egy jogos felhasználó hajtotta végre:

- Javasolt művelet: Jelölje meg a bejelentkezést sérültként, és hívjon meg egy jelszó-visszaállítást, ha még nem végzett önjavítást. Tiltsa le a felhasználót, ha a támadónak hozzáférése van a jelszó alaphelyzetbe állításához vagy az MFA végrehajtásához és a jelszó alaphelyzetbe állításához.

- Ha egy felhasználó ismert, hogy a feladatai körében használja az IP-címet:

- Javasolt művelet: A riasztás elvetése

- Ha meg tudja erősíteni, hogy a felhasználó nemrég a riasztásban részletezett célhelyre utazott:

- Javasolt művelet: A riasztás elvetése.

- Ha meg tudja erősíteni, hogy az IP-címtartomány egy engedélyezett VPN-ből származik.

- Ajánlott művelet: Jelölje meg a bejelentkezést biztonságosként, és adja hozzá a VPN IP-címtartományt a Microsoft Entra ID és Felhőhöz készült Microsoft Defender Apps névvel ellátott helyekhez.

Rendellenes jogkivonat

Valós időben vagy offline állapotban számítva. Ez az észlelés azt jelzi, hogy a jogkivonatban rendellenes jellemzők vannak, például egy szokatlan jogkivonat élettartama vagy egy ismeretlen helyről lejátszott jogkivonat. Ez az észlelés a munkamenet-jogkivonatokra és a frissítési jogkivonatokra vonatkozik.

Feljegyzés

A rendellenes jogkivonat úgy van hangolva, hogy több zajt okoz, mint az azonos kockázati szinten lévő többi észlelés. Ez a kompromisszum úgy van kiválasztva, hogy növelje annak a valószínűségét, hogy olyan visszajátszott jogkivonatokat észleljen, amelyek egyébként észrevétlenek lehetnek. Mivel ez egy nagy zajészlelés, nagyobb az esély arra, hogy az észlelés által megjelölt munkamenetek némelyike hamis pozitív. Javasoljuk, hogy vizsgálja meg az észlelés által megjelölt munkameneteket a felhasználó egyéb bejelentkezéseinek kontextusában. Ha a hely, az alkalmazás, az IP-cím, a felhasználói ügynök vagy más jellemzők váratlanok a felhasználó számára, a bérlői rendszergazdának ezt a kockázatot a lehetséges token-visszajátszás jeleként kell figyelembe vennie.

Rendellenes tokenészlelések vizsgálata

- Ha meg tudja erősíteni, hogy a tevékenységet nem egy megbízható felhasználó hajtotta végre a kockázati riasztások, a hely, az alkalmazás, az IP-cím, a felhasználói ügynök vagy más, a felhasználó számára váratlan jellemzők kombinációjával:

- Javasolt művelet: Jelölje meg a bejelentkezést sérültként, és hívjon meg egy jelszó-visszaállítást, ha még nem végzett önjavítást. Tiltsa le a felhasználót, ha a támadónak hozzáférése van a jelszó alaphelyzetbe állításához vagy az MFA végrehajtásához, valamint a jelszó alaphelyzetbe állításához és az összes jogkivonat visszavonásához.

- Ha meg tudja erősíteni a helyet, az alkalmazást, az IP-címet, a felhasználói ügynököt vagy más jellemzőket a felhasználó számára, és nincsenek más biztonsági jelek:

- Javasolt művelet: Lehetővé teszi a felhasználó számára, hogy önműködően szervizeljen feltételes hozzáférési kockázati szabályzattal, vagy hogy egy rendszergazda erősítse meg a bejelentkezést biztonságosként.

A jogkivonat-alapú észlelések további vizsgálatához tekintse meg a tokenek taktikáit: A felhőalapú jogkivonatok ellopásának megakadályozása, észlelése és megválaszolása, valamint a tokenlopási vizsgálati forgatókönyv.

Tokenkibocsátó anomáliája

Offline számítás. Ez a kockázatészlelés azt jelzi, hogy a társított SAML-jogkivonat SAML-jogkivonat-kiállítója potenciálisan sérült. A jogkivonatban szereplő jogcímek szokatlanok, vagy megfelelnek az ismert támadói mintáknak.

Tokenkibocsátó anomáliadetektálásának vizsgálata

- Ha meg tudja erősíteni, hogy a tevékenységet nem egy jogos felhasználó hajtotta végre:

- Javasolt művelet: Jelölje meg a bejelentkezést sérültként, és hívjon meg egy jelszó-visszaállítást, ha még nem végzett önjavítást. Tiltsa le a felhasználót, ha a támadónak hozzáférése van a jelszó alaphelyzetbe állításához vagy az MFA végrehajtásához, valamint a jelszó alaphelyzetbe állításához és az összes jogkivonat visszavonásához.

- Ha a felhasználó megerősítette, hogy ezt a műveletet végrehajtották, és nincsenek más biztonsági jelek:

- Javasolt művelet: Lehetővé teszi a felhasználó számára, hogy önműködően szervizeljen feltételes hozzáférési kockázati szabályzattal, vagy hogy egy rendszergazda erősítse meg a bejelentkezést biztonságosként.

A jogkivonat-alapú észlelések további vizsgálatához tekintse meg a jogkivonat-taktikákat ismertető cikket : A felhőalapú jogkivonatok ellopásának megakadályozása, észlelése és megválaszolása.

Gyanús böngésző

Offline számítás. A gyanús böngészőészlelés rendellenes viselkedést jelez, amely gyanús bejelentkezési tevékenységen alapul az ugyanazon böngészőben található különböző országok több bérlőjén.

Gyanús böngészőészlelések vizsgálata

- A böngészőt gyakran nem használja a felhasználó vagy a böngészőn belüli tevékenység nem egyezik a felhasználók szokásos viselkedésével.

- Javasolt művelet: Jelölje meg a bejelentkezést sérültként, és hívjon meg egy jelszó-visszaállítást, ha még nem végzett önjavítást. Tiltsa le a felhasználót, ha a támadónak hozzáférése van a jelszó alaphelyzetbe állításához vagy az MFA végrehajtásához, valamint a jelszó alaphelyzetbe állításához és az összes jogkivonat visszavonásához.

Szokatlan bejelentkezési tulajdonságok

Valós időben kiszámítva. Ez a kockázatészlelési típus úgy véli, hogy a korábbi bejelentkezések előzményei rendellenes bejelentkezéseket keresnek. A rendszer tárolja a korábbi bejelentkezésekkel kapcsolatos információkat, és kockázatészlelést indít el, ha a bejelentkezés olyan tulajdonságokkal történik, amelyek nem ismertek a felhasználó számára. Ezek a tulajdonságok tartalmazhatnak IP-címet, ASN-t, helyet, eszközt, böngészőt és bérlői IP-alhálózatot. Az újonnan létrehozott felhasználók "tanulási módban" vannak, amikor a nem ismert bejelentkezési tulajdonságok kockázatészlelése ki van kapcsolva, miközben az algoritmusaink megtanulják a felhasználó viselkedését. A tanulási mód időtartama dinamikus, és attól függ, hogy az algoritmus mennyi időt vesz igénybe ahhoz, hogy elegendő információt gyűjtsön a felhasználó bejelentkezési mintáiról. A minimális időtartam öt nap. A felhasználó hosszú inaktivitás után visszatérhet a tanulási módba.

Ezt az észlelést az alapszintű hitelesítéshez (vagy örökölt protokollokhoz) is futtatjuk. Mivel ezek a protokollok nem rendelkeznek modern tulajdonságokkal, például ügyfélazonosítóval, korlátozott adatokkal csökkenthetők a hamis pozitív értékek. Javasoljuk ügyfeleinknek, hogy térjenek át a modern hitelesítésre.

Az ismeretlen bejelentkezési tulajdonságok az interaktív és a nem interaktív bejelentkezéseken egyaránt észlelhetők. Ha ezt az észlelést nem interaktív bejelentkezések esetén észleli, akkor fokozott ellenőrzést érdemel a token-visszajátszási támadások kockázata miatt.

Ismeretlen bejelentkezési tulajdonságok kockázatának kiválasztásával további információ jelenik meg arról, hogy miért aktiválódott ez a kockázat. Az alábbi képernyőképen egy példa látható ezekre a részletekre.

Rosszindulatú IP-cím

Offline számítás. Ez az észlelés rosszindulatú IP-címről való bejelentkezést jelez. Az IP-címek a magas hibaarányok alapján rosszindulatúnak minősülnek, mert az IP-címről vagy más IP-hírforrásokból kapott hitelesítő adatok érvénytelenek.

Rosszindulatú IP-címek észlelésének vizsgálata

- Ha meg tudja erősíteni, hogy a tevékenységet nem egy jogos felhasználó hajtotta végre:

- Javasolt művelet: Jelölje meg a bejelentkezést sérültként, és hívjon meg egy jelszó-visszaállítást, ha még nem végzett önjavítást. Tiltsa le a felhasználót, ha a támadónak hozzáférése van a jelszó alaphelyzetbe állításához vagy az MFA végrehajtásához, valamint a jelszó alaphelyzetbe állításához és az összes jogkivonat visszavonásához.

- Ha egy felhasználó ismert, hogy a feladatai körében használja az IP-címet:

- Javasolt művelet: A riasztás elvetése

Gyanús beérkezett üzenetek kezelésének szabályai

Offline számítás. Ezt az észlelést az Felhőhöz készült Microsoft Defender Apps által biztosított információk alapján derítik fel. Ez az észlelés megvizsgálja a környezetet, és riasztásokat aktivál, ha az üzeneteket vagy mappákat törlő vagy áthelyező gyanús szabályok be vannak állítva a felhasználó postaládájába. Ez az észlelés azt jelezheti, hogy a felhasználó fiókja sérült, az üzenetek szándékosan el vannak rejtve, és a postaládát a levélszemét vagy kártevők terjesztésére használják a szervezetben.

Jelszó spray

Offline számítás. A jelszóspray-támadás során több felhasználónevet is megtámadnak közös jelszavak használatával, egységes találgatásos módon, hogy jogosulatlan hozzáféréshez jussanak. Ez a kockázatészlelés akkor aktiválódik, ha sikeresen végrehajtottak egy jelszópermet-támadást. A támadó például sikeresen hitelesítve van az észlelt példányban.

Jelszópermet-észlelések vizsgálata

- Ha meg tudja erősíteni, hogy a tevékenységet nem egy jogos felhasználó hajtotta végre:

- Javasolt művelet: Jelölje meg a bejelentkezést sérültként, és hívjon meg egy jelszó-visszaállítást, ha még nem végzett önjavítást. Tiltsa le a felhasználót, ha a támadónak hozzáférése van a jelszó alaphelyzetbe állításához vagy az MFA végrehajtásához, valamint a jelszó alaphelyzetbe állításához és az összes jogkivonat visszavonásához.

- Ha egy felhasználó ismert, hogy a feladatai körében használja az IP-címet:

- Javasolt művelet: A riasztás elvetése

- Ha meg tudja erősíteni, hogy a fiók nem sérült, és nem lát találgatásos vagy jelszópermet jelzőt a fiókon.

- Javasolt művelet: Lehetővé teszi a felhasználó számára, hogy önműködően szervizeljen feltételes hozzáférési kockázati szabályzattal, vagy hogy egy rendszergazda erősítse meg a bejelentkezést biztonságosként.

A jelszóspray-kockázat észlelésének további vizsgálatához tekintse meg a jelszóspray-támadások azonosítására és kivizsgálására vonatkozó útmutatót.

Lehetetlen utazás

Offline számítás. Ezt az észlelést az Felhőhöz készült Microsoft Defender Apps által biztosított információk alapján derítik fel. Ez az észlelés azonosítja azokat a felhasználói tevékenységeket (egy vagy több munkamenet), amelyek földrajzilag távoli helyekről származnak az első helyről a másodikra való utazáshoz szükséges időnél rövidebb időtartamon belül. Ez a kockázat azt jelezheti, hogy egy másik felhasználó ugyanazt a hitelesítő adatokat használja.

Új ország

Offline számítás. Ezt az észlelést az Felhőhöz készült Microsoft Defender Apps által biztosított információk alapján derítik fel. Ez az észlelés figyelembe veszi a korábbi tevékenységi helyeket az új és ritka helyek meghatározásához. Az anomáliadetektálási motor információkat tárol a szervezet felhasználói által használt korábbi helyekről.

Tevékenység névtelen IP-címről

Offline számítás. Ezt az észlelést az Felhőhöz készült Microsoft Defender Apps által biztosított információk alapján derítik fel. Ez az észlelés azt azonosítja, hogy a felhasználók egy névtelen proxy IP-címként azonosított IP-címről voltak aktívak.

Gyanús beérkezett üzenetek továbbítása

Offline számítás. Ezt az észlelést az Felhőhöz készült Microsoft Defender Apps által biztosított információk alapján derítik fel. Ez az észlelés gyanús e-mail-továbbítási szabályokat keres, például ha egy felhasználó létrehozott egy levelezési szabályt, amely az összes e-mail másolatát továbbítja egy külső címre.

Bizalmas fájlok tömeges elérése

Offline számítás. Ezt az észlelést az Felhőhöz készült Microsoft Defender Apps által biztosított információk alapján derítik fel. Ez az észlelés megvizsgálja a környezetet, és riasztásokat aktivál, amikor a felhasználók több fájlt érnek el a Microsoft SharePointból vagy a Microsoft OneDrive-ból. A riasztás csak akkor aktiválódik, ha a felhasználó számára nem gyakori a megnyitott fájlok száma, és a fájlok bizalmas információkat tartalmazhatnak

Ellenőrzött fenyegetés-szereplő IP-címe

Valós időben kiszámítva. Ez a kockázatészlelési típus olyan bejelentkezési tevékenységet jelez, amely megfelel a Microsoft Threat Intelligence Center (MSTIC) alapján a nemzetállami szereplőkhöz vagy kiberbűnözési csoportokhoz társított ismert IP-címeknek.

Prémium szintű felhasználói kockázatészlelések

Az elsődleges frissítési jogkivonat (PRT) elérésének lehetséges kísérlete

Offline számítás. Ezt a kockázatészlelési típust a Végponthoz készült Microsoft Defender (MDE) által biztosított információk alapján deríti fel a rendszer. Az elsődleges frissítési jogkivonat (PRT) a Microsoft Entra-hitelesítés kulcsösszetevője Windows 10, Windows Server 2016 és újabb verziók, iOS és Android rendszerű eszközökön. A PRT egy JSON webes jogkivonat (JWT), amelyet kifejezetten a Microsoft belső jogkivonat-közvetítőinek bocsátanak ki, hogy lehetővé tegyék az egyszeri bejelentkezést (SSO) az ezeken az eszközökön használt alkalmazásokon. A támadók megpróbálhatják elérni ezt az erőforrást, hogy később áthelyeződjenek egy szervezetbe, vagy hitelesítő adatokat lopjanak el. Ez az észlelés magas kockázatúra helyezi át a felhasználókat, és csak az MDE-t üzembe helyező szervezetekben aktiválódik. Ez az észlelés alacsony kötetű, és ritkán látható a legtöbb szervezetben. Ha ez az észlelés magas kockázatnak tűnik, a felhasználókat ki kell szervizelni.

Rendellenes felhasználói tevékenység

Offline számítás. Ez a kockázatészlelés alapkonfigurációja a rendszergazdai felhasználók szokásos viselkedésének a Microsoft Entra-azonosítóban, és rendellenes viselkedésmintákat, például gyanús változásokat észlel a címtárban. Az észlelés a módosítást kezdeményező rendszergazda vagy a módosított objektum ellen aktiválódik.

A felhasználó gyanús tevékenységről számolt be

Offline számítás. Ez a kockázatészlelés akkor jelenik meg, ha egy felhasználó tagad egy többtényezős hitelesítést (MFA), és gyanús tevékenységként jelenti be. A felhasználó által nem kezdeményezett MFA-kérések azt jelenthetik, hogy a hitelesítő adataik sérülnek.

Gyanús API-forgalom

Offline számítás. Ez a kockázatészlelés akkor jelenik meg, ha egy felhasználó rendellenes gráfforgalmat vagy címtár-számbavételt figyel meg. A gyanús API-forgalom arra utalhat, hogy a felhasználó megsérül, és felderítést végez a környezetében.

Gyanús küldési minták

Offline számítás. Ezt a kockázatészlelési típust a Microsoft Defender for Office (MDO) által biztosított információk alapján derítik fel. Ez a riasztás akkor jön létre, ha a szervezet egyik tagja gyanús e-mailt küldött, és fennáll a veszélye annak, hogy korlátozva van az e-mailek küldésében, vagy már korlátozták az e-mailek küldését. Ez az észlelés közepes kockázatúra helyezi át a felhasználókat, és csak azokat a szervezeteket aktiválja, amelyek üzembe helyezték az MDO-t. Ez az észlelés alacsony kötetű, és ritkán látható a legtöbb szervezetben.

Nemprémium-észlelések

A Microsoft Entra ID P2-licenccel nem rendelkező ügyfelek a P2-licencekkel rendelkező ügyfelek észlelése nélkül kapják meg a "további kockázat észlelése" című észlelést.

Nemprémium bejelentkezési kockázatészlelések

További kockázat észlelhető (bejelentkezés)

Valós időben vagy offline állapotban számítva. Ez az észlelés azt jelzi, hogy a rendszer az egyik prémium szintű észlelést észlelte. Mivel a prémium észlelések csak a Microsoft Entra ID P2-ügyfelek számára láthatók, a Microsoft Entra ID P2-licenccel nem rendelkező ügyfelek esetében "további kockázat észlelhető" címmel rendelkeznek.

Névtelen IP-cím

Valós időben kiszámítva. Ez a kockázatészlelési típus névtelen IP-címről (például Tor böngészőből vagy névtelen VPN-ből) érkező bejelentkezéseket jelez. Ezeket az IP-címeket általában olyan szereplők használják, akik el szeretnék rejteni bejelentkezési adataikat (IP-cím, hely, eszköz stb.) a potenciálisan rosszindulatú szándék érdekében.

Rendszergazda megerősítette, hogy a felhasználó sérült

Offline számítás. Ez az észlelés azt jelzi, hogy egy rendszergazda a Kockázatos felhasználók felhasználói felületén vagy a RiskyUsers API-val jelölte ki a "Felhasználó feltörésének megerősítése" lehetőséget. Annak megtekintéséhez, hogy melyik rendszergazda megerősítette a felhasználó biztonságát, ellenőrizze a felhasználó kockázati előzményeit (felhasználói felületen vagy API-n keresztül).

Microsoft Entra fenyegetésfelderítés (bejelentkezés)

Valós időben vagy offline állapotban számítva. Ez a kockázatészlelési típus a felhasználó számára szokatlan vagy ismert támadási mintákkal konzisztens felhasználói tevékenységet jelez. Ez az észlelés a Microsoft belső és külső fenyegetésfelderítési forrásain alapul.

Nemprémium felhasználói kockázatészlelések

További kockázat észlelhető (felhasználó)

Valós időben vagy offline állapotban számítva. Ez az észlelés azt jelzi, hogy a rendszer az egyik prémium szintű észlelést észlelte. Mivel a prémium észlelések csak a Microsoft Entra ID P2-ügyfelek számára láthatók, a Microsoft Entra ID P2-licenccel nem rendelkező ügyfelek esetében "további kockázat észlelhető" címmel rendelkeznek.

Kiszivárgott hitelesítő adatok

Offline számítás. Ez a kockázatészlelési típus azt jelzi, hogy a felhasználó érvényes hitelesítő adatai kiszivárogtak. Amikor a kiberbűnözők feltörik a megbízható felhasználók érvényes jelszavát, gyakran megosztják ezeket az összegyűjtött hitelesítő adatokat. Ez a megosztás általában a sötét weben való nyilvános közzétételt, vagy a hitelesítő adatok feketepiaci adásvételét jelenti. Amikor a Microsoft kiszivárogtatott hitelesítő adatai a sötét webről, webhelyek beillesztéséhez vagy más forrásokhoz szereznek be felhasználói hitelesítő adatokat, a rendszer ellenőrzi őket a Microsoft Entra-felhasználók aktuális érvényes hitelesítő adataival, hogy érvényes egyezéseket találjanak. A kiszivárgott hitelesítő adatokkal kapcsolatos további információkért lásd a gyakori kérdéseket.

Kiszivárgott hitelesítő adatok észlelésének vizsgálata

- Ha ez az észlelési jel egy felhasználó kiszivárgott hitelesítő adataira figyelmeztet:

- Javasolt művelet: Jelölje meg a bejelentkezést sérültként, és hívjon meg egy jelszó-visszaállítást, ha még nem végzett önjavítást. Tiltsa le a felhasználót, ha a támadónak hozzáférése van a jelszó alaphelyzetbe állításához vagy az MFA végrehajtásához, valamint a jelszó alaphelyzetbe állításához és az összes jogkivonat visszavonásához.

Microsoft Entra fenyegetésfelderítés (felhasználó)

Offline számítás. Ez a kockázatészlelési típus a felhasználó számára szokatlan vagy ismert támadási mintákkal konzisztens felhasználói tevékenységet jelez. Ez az észlelés a Microsoft belső és külső fenyegetésfelderítési forrásain alapul.

Gyakori kérdések

Kockázati szintek

Az ID Protection három szintre kategorizálja a kockázatokat: alacsony, közepes és magas. A gépi tanulási algoritmusok által kiszámított kockázati szintek azt jelzik, hogy a Microsoft mennyire biztos abban, hogy egy vagy több felhasználó hitelesítő adatait egy jogosulatlan entitás ismeri. A magas kockázati szintű kockázatészlelés azt jelzi, hogy a Microsoft nagyon biztos abban, hogy feltörték a fiókot. Az alacsony kockázat azt jelzi, hogy a bejelentkezésben vagy a felhasználó hitelesítő adataiban vannak rendellenességek, de kevésbé vagyunk biztosak abban, hogy ezek az anomáliák azt jelentik, hogy a fiók biztonsága sérült.

Számos észlelés több szinten is aktiválható az észlelt anomáliák számától vagy súlyosságától függően. Például egy felhasználó magas kockázatú ismeretlen bejelentkezési tulajdonságainak észlelése nagyobb megbízhatóságot biztosít, hogy a Microsoft úgy véli, hogy a fiók sérült volt, mint egy alacsony vagy közepes kockázatú ismeretlen bejelentkezési tulajdonságok észlelése. Egyes észlelések, például a kiszivárgott hitelesítő adatok és az ellenőrzött fenyegetéskezelő IP-címe mindig magas kockázattal járnak.

A kockázati szint akkor fontos, ha eldönti, hogy mely észlelések rangsorolják a vizsgálatot és a szervizelést. Emellett kulcsszerepet játszanak a kockázatalapú feltételes hozzáférési szabályzatok konfigurálásában is, mivel minden szabályzat beállítható úgy, hogy alacsony, közepes, magas vagy nem észlelt kockázat esetén aktiválhatók legyenek.

Fontos

Az összes "alacsony" kockázati szint észlelése és a felhasználók 6 hónapig megmaradnak a termékben, majd automatikusan kiöregednek, hogy tisztább vizsgálati élményt nyújtsanak. A közepes és a magas kockázati szintek mindaddig megmaradnak, amíg a szervizelés vagy a megszüntetés meg nem szűnik.

A szervezet kockázattűrése alapján olyan szabályzatokat hozhat létre, amelyek MFA-t vagy jelszó-visszaállítást igényelnek, amikor az ID Protection észlel egy bizonyos kockázati szintet. Ezek a szabályzatok útmutatást adhatnak a felhasználó számára a kockázat önjavításához és a kockázat vagy a blokk megoldásához a tűréshatároktól függően.

Jelszókivonat szinkronizálása

A kockázatészlelésekhez, például a kiszivárgott hitelesítő adatokhoz jelszókivonatok szükségesek az észleléshez. A jelszókivonat-szinkronizálásról további információt a Microsoft Entra Csatlakozás Synctel való jelszókivonat-szinkronizálás implementálása című cikkben talál.

Miért jönnek létre kockázatészlelések a letiltott felhasználói fiókokhoz?

A letiltott felhasználói fiókok újra engedélyezhetők. Ha egy letiltott fiók hitelesítő adatai sérülnek, és a fiók újra engedélyezve lesz, előfordulhat, hogy a rossz szereplők ezeket a hitelesítő adatokat használják a hozzáférés megszerzéséhez. Az ID Protection kockázatészleléseket hoz létre a letiltott felhasználói fiókokra vonatkozó gyanús tevékenységekhez, hogy figyelmeztessék az ügyfeleket a fiók esetleges sérülésére. Ha egy fiók már nincs használatban, és nem engedélyezett újra, az ügyfeleknek érdemes megfontolni a törlést a biztonság elkerülése érdekében. A törölt fiókokhoz nem jön létre kockázatészlelés.

Hol találja a Microsoft a kiszivárgott hitelesítő adatokat?

A Microsoft különböző helyeken talált kiszivárgott hitelesítő adatokat, többek között az alábbiakat:

- Nyilvános beillesztési webhelyek, például pastebin.com és paste.ca, ahol a rossz szereplők általában közzétenek ilyen anyagokat. Ez a hely a legtöbb rossz színész első állomása a vadászaton, hogy megtalálja az ellopott hitelesítő adatokat.

- Bűnüldöző szervek.

- A Microsoft más csoportjai sötét webes kutatást végeznek.

Miért nem látok kiszivárogtatott hitelesítő adatokat?

A kiszivárgott hitelesítő adatok akkor lesznek feldolgozva, amikor a Microsoft új, nyilvánosan elérhető köteget talál. A bizalmas természet miatt a kiszivárgott hitelesítő adatok röviddel a feldolgozás után törlődnek. A rendszer csak a jelszókivonat-szinkronizálás (PHS) engedélyezése után talált új kiszivárgott hitelesítő adatokat dolgozza fel a bérlőn. A korábban talált hitelesítőadat-párok ellenőrzése nem történik meg.

Már jó ideje nem láttam kiszivárogtatott hitelesítőadat-kockázati eseményeket

Ha még nem látott kiszivárogtatott hitelesítőadat-kockázati eseményeket, az a következő okok miatt fordulhat elő:

- Nincs engedélyezve a PHS a bérlőjéhez.

- A Microsoft nem talált olyan kiszivárgott hitelesítőadat-párokat, amelyek megfelelnek a felhasználóknak.

Milyen gyakran dolgozza fel a Microsoft az új hitelesítő adatokat?

A hitelesítő adatok feldolgozása közvetlenül a megtalálásuk után történik, általában naponta több kötegben.

Helyek

A kockázatészlelések helyének meghatározása IP-címkereséssel történik.