Mi a Microsoft Entra Privileged Identity Management?

A Privileged Identity Management (PIM) a Microsoft Entra ID szolgáltatása, amely lehetővé teszi a szervezet fontos erőforrásaihoz való hozzáférés kezelését, ellenőrzését és monitorozását. Ezek az erőforrások közé tartoznak a Microsoft Entra ID-ban, az Azure-ban és más Microsoft Online-szolgáltatásokban, például a Microsoft 365-ben vagy a Microsoft Intune-ban található erőforrások. Az alábbi videó a PIM fontos fogalmait és funkcióit ismerteti.

A használat indokai

A szervezetek szeretnék minimalizálni a biztonságos információkhoz vagy erőforrásokhoz hozzáféréssel rendelkező személyek számát, mivel ez csökkenti a

- rosszindulatú szereplő, aki hozzáférést kap

- egy jogosult felhasználó véletlenül hatással van egy bizalmas erőforrásra

A felhasználóknak azonban továbbra is kiemelt műveleteket kell végrehajtaniuk a Microsoft Entra-azonosítóban, az Azure-ban, a Microsoft 365-ben vagy az SaaS-alkalmazásokban. A szervezetek igény szerint emelt szintű hozzáférést biztosíthatnak a felhasználóknak az Azure- és a Microsoft Entra-erőforrásokhoz, és felügyelhetik, hogy ezek a felhasználók mit csinálnak a kiemelt hozzáférésükkel.

Licenckövetelmények

A Privileged Identity Management használatához licencek szükségesek. A licenceléssel kapcsolatos további információkért lásd Microsoft Entra ID-kezelés licencelési alapismereteket.

Mire használható?

A Privileged Identity Management időalapú és jóváhagyáson alapuló szerepkör-aktiválást biztosít a fontos erőforrások túlzott, szükségtelen vagy helytelen hozzáférési engedélyeinek kockázatainak csökkentése érdekében. A Privileged Identity Management néhány fő funkciója:

- Igény szerint emelt szintű hozzáférés biztosítása a Microsoft Entra-azonosítóhoz és az Azure-erőforrásokhoz

- Időhöz kötött hozzáférés hozzárendelése erőforrásokhoz kezdési és befejezési dátumok használatával

- Jóváhagyás megkövetelése a kiemelt szerepkörök aktiválásához

- Többtényezős hitelesítés kényszerítése bármely szerepkör aktiválásához

- Indoklás használata annak megértéséhez, hogy miért aktiválják a felhasználók

- Értesítések lekérése kiemelt szerepkörök aktiválása esetén

- Hozzáférési felülvizsgálatok végrehajtása annak biztosítása érdekében, hogy a felhasználóknak továbbra is szerepkörökre van szükségük

- Belső vagy külső naplózás naplózási előzményeinek letöltése

- Megakadályozza az utolsó aktív globális Rendszergazda istrator és privileged role Rendszergazda istrator szerepkör-hozzárendelések eltávolítását

Mit tehetek vele?

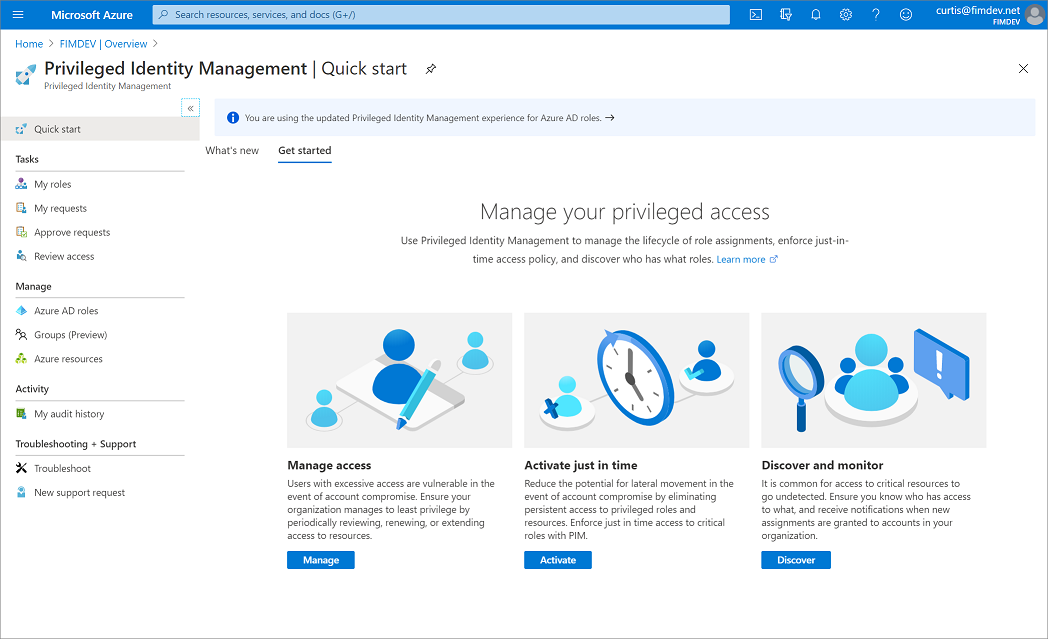

A Privileged Identity Management beállítása után a bal oldali navigációs menüBen megjelennek a Feladatok, a Kezelés és a Tevékenység lehetőségek. Rendszergazdaként olyan lehetőségek közül választhat, mint a Microsoft Entra-szerepkörök kezelése, az Azure-erőforrás-szerepkörök kezelése vagy a csoportokhoz készült PIM. Amikor kiválasztja, hogy mit szeretne kezelni, megjelenik a megfelelő beállításkészlet a beállításhoz.

Ki mit tehet?

A Privileged Identity Management Microsoft Entra-szerepkörei esetében csak a Kiemelt szerepkörök Rendszergazda istrator vagy globális Rendszergazda istrator szerepkörrel rendelkező felhasználók kezelhetik más rendszergazdák hozzárendeléseit. A globális Rendszergazda istratorok, a biztonsági Rendszergazda istratorok, a globális olvasók és a biztonsági olvasók a Microsoft Entra szerepkörökhöz tartozó hozzárendeléseket is megtekinthetik a Privileged Identity Managementben.

A Privileged Identity Management Azure-erőforrás-szerepkörei esetében csak egy előfizetés-rendszergazda, egy erőforrás-tulajdonos vagy egy erőforrás-felhasználói hozzáférés-rendszergazda kezelheti más rendszergazdák hozzárendeléseit. Azok a felhasználók, akik kiemelt szerepkörök Rendszergazda istratorok, biztonsági Rendszergazda istratorok vagy biztonsági olvasók, alapértelmezés szerint nem rendelkeznek hozzáféréssel az Azure-erőforrásszerepkörök hozzárendeléseinek megtekintéséhez a Privileged Identity Managementben.

Terminológia

A Privileged Identity Management és dokumentációjának jobb megértéséhez tekintse át az alábbi feltételeket.

| Kifejezés vagy fogalom | Szerepkör-hozzárendelés kategóriája | Leírás |

|---|---|---|

| Támogatható | Típus | Egy szerepkör-hozzárendelés, amely megköveteli, hogy a felhasználó egy vagy több műveletet hajt végre a szerepkör használatához. Ha egy felhasználó jogosulttá vált egy szerepkörre, az azt jelenti, hogy aktiválhatja a szerepkört, amikor kiemelt feladatokat kell végrehajtania. Nincs különbség az állandó és a jogosult szerepkör-hozzárendeléssel rendelkező személyek hozzáférésében. Az egyetlen különbség az, hogy egyes embereknek nincs szükségük arra, hogy mindig hozzáférjenek. |

| active | Típus | Olyan szerepkör-hozzárendelés, amely nem követeli meg, hogy a felhasználó bármilyen műveletet végrehajtson a szerepkör használatához. Az aktívként hozzárendelt felhasználók rendelkeznek a szerepkörhöz rendelt jogosultságokkal. |

| aktiválás | Egy vagy több művelet végrehajtásának folyamata egy felhasználó által jogosult szerepkör használatára. A műveletek közé tartozhat a többtényezős hitelesítés (MFA) ellenőrzése, az üzleti indoklás megadása vagy a kijelölt jóváhagyók jóváhagyásának kérése. | |

| Hozzárendelt | Állapot | Aktív szerepkör-hozzárendeléssel rendelkező felhasználó. |

| Aktivált | Állapot | Egy jogosult szerepkör-hozzárendeléssel rendelkező felhasználó végrehajtotta a szerepkör aktiválásához szükséges műveleteket, és most aktív. Az aktiválás után a felhasználó előre konfigurált ideig használhatja a szerepkört, mielőtt újra aktiválnia kellene. |

| állandó jogosult | Időtartam | Olyan szerepkör-hozzárendelés, amelyben a felhasználó mindig jogosult a szerepkör aktiválására. |

| állandó aktív | Időtartam | Olyan szerepkör-hozzárendelés, amelyben a felhasználó mindig műveletek végrehajtása nélkül használhatja a szerepkört. |

| időkorlátos jogosult | Időtartam | Olyan szerepkör-hozzárendelés, amelyben a felhasználó csak a kezdési és a befejezési dátumon belül aktiválhatja a szerepkört. |

| időkorlát aktív | Időtartam | Olyan szerepkör-hozzárendelés, amelyben a felhasználó csak a kezdési és a befejezési dátumon belül használhatja a szerepkört. |

| igény szerinti (JIT) hozzáférés | Olyan modell, amelyben a felhasználók ideiglenes engedélyeket kapnak a kiemelt feladatok végrehajtásához, ami megakadályozza, hogy a rosszindulatú vagy jogosulatlan felhasználók hozzáférjenek az engedélyek lejárta után. A hozzáférés csak akkor érhető el, ha a felhasználóknak szükségük van rá. | |

| a minimális jogosultsági hozzáférés elve | Ajánlott biztonsági gyakorlat, amelyben minden felhasználó csak a szükséges minimális jogosultságokkal rendelkezik a tevékenységek végrehajtásához. Ez a gyakorlat minimálisra csökkenti a globális Rendszergazda istratorok számát, és konkrét rendszergazdai szerepköröket használ bizonyos forgatókönyvekhez. |

Szerepkör-hozzárendelés áttekintése

A PIM-szerepkör-hozzárendelésekkel biztonságos módon biztosíthat hozzáférést a szervezet erőforrásaihoz. Ez a szakasz a hozzárendelési folyamatot ismerteti. Magában foglalja a szerepkörök tagokhoz való hozzárendelését, a hozzárendelések aktiválását, a kérelmek jóváhagyását vagy elutasítását, a hozzárendelések meghosszabbítását és megújítását.

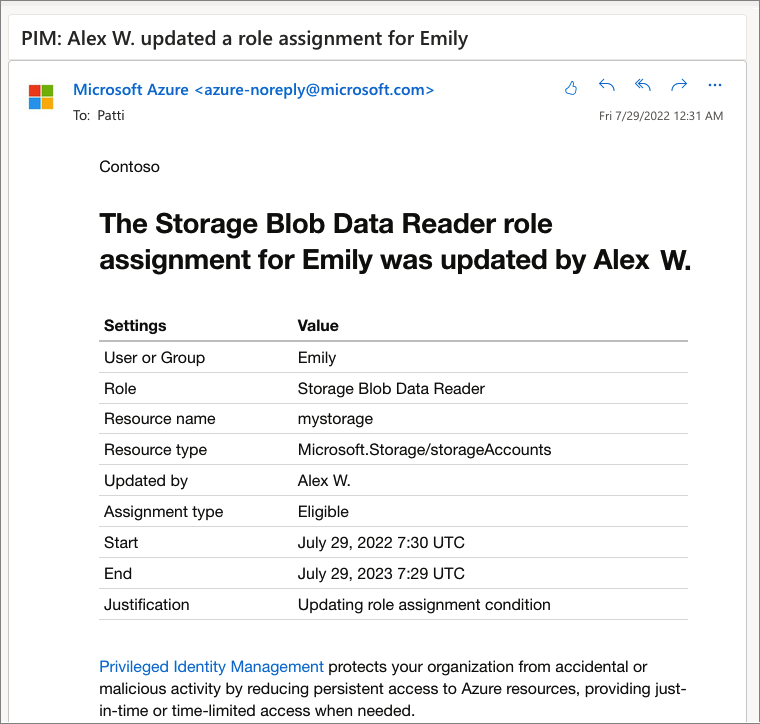

A PIM e-mail-értesítések küldésével tájékoztatja Önt és más résztvevőket. Ezek az e-mailek a vonatkozó feladatokra mutató hivatkozásokat is tartalmazhatnak, például egy kérés aktiválását, jóváhagyását vagy elutasítását.

Az alábbi képernyőképen a PIM által küldött e-mail látható. Az e-mail tájékoztatja Pattit, hogy Alex frissítette Emily szerepkör-hozzárendelését.

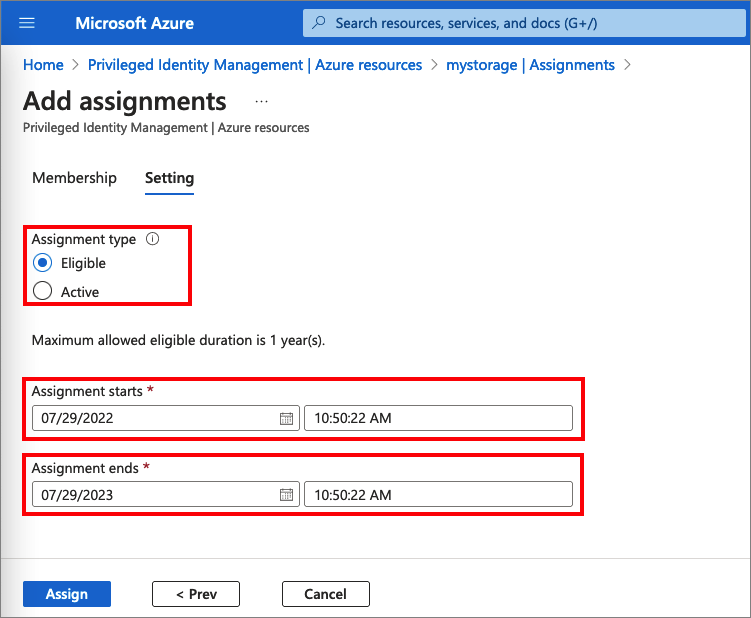

Társítás

A hozzárendelési folyamat a szerepkörök tagokhoz való hozzárendelésével kezdődik. Az erőforrásokhoz való hozzáférés biztosításához a rendszergazda szerepköröket rendel a felhasználókhoz, csoportokhoz, szolgáltatásnevekhez vagy felügyelt identitásokhoz. A hozzárendelés a következő adatokat tartalmazza:

- A szerepkör hozzárendeléséhez tartozó tagok vagy tulajdonosok.

- A hozzárendelés hatóköre. A hatókör egy adott erőforráskészletre korlátozza a hozzárendelt szerepkört.

- A hozzárendelés típusa

- A jogosult hozzárendelésekhez a szerepkör tagjának végre kell hajtania egy műveletet a szerepkör használatához. A műveletek közé tartozhat az aktiválás vagy a kijelölt jóváhagyók jóváhagyásának kérése.

- Az aktív hozzárendelésekhez nem szükséges, hogy a tag bármilyen műveletet végrehajtson a szerepkör használatához. Az aktívként hozzárendelt tagok rendelkeznek a szerepkörhöz rendelt jogosultságokkal.

- A hozzárendelés időtartama kezdő és záró dátumokkal vagy állandó értékekkel. A jogosult hozzárendelések esetében a tagok a kezdési és a befejezési dátumok alatt aktiválhatják vagy kérhetik a jóváhagyást. Aktív hozzárendelések esetén a tagok ebben az időszakban használhatják a hozzárendelési szerepkört.

Az alábbi képernyőképen látható, hogy a rendszergazda hogyan rendel hozzá szerepkört a tagokhoz.

További információkért tekintse meg a következő cikkeket: Microsoft Entra-szerepkörök hozzárendelése, Azure-erőforrásszerepkörök hozzárendelése és jogosultság hozzárendelése a csoportokhoz készült PIM-hez

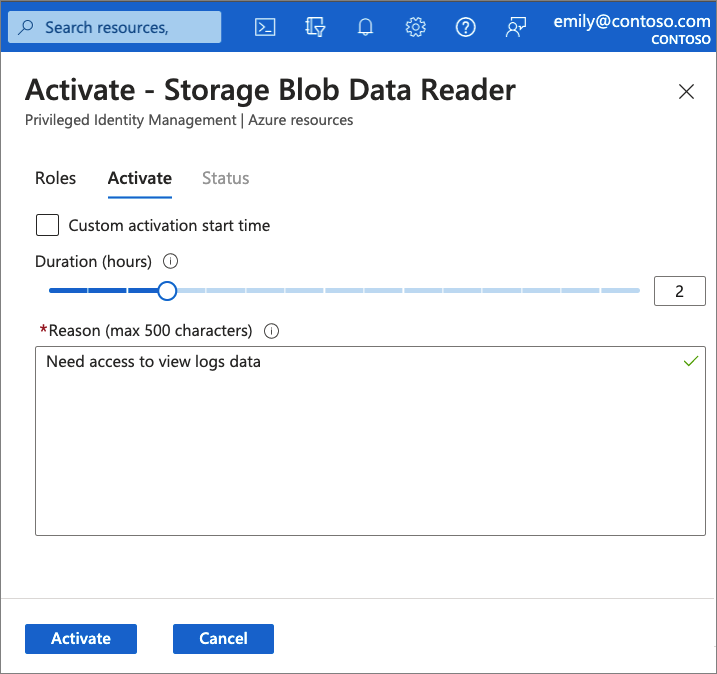

Aktiválás

Ha a felhasználók jogosulttá lettek egy szerepkörre, a szerepkör használata előtt aktiválniuk kell a szerepkör-hozzárendelést. A szerepkör aktiválásához a felhasználók kiválasztják a maximális (rendszergazdák által konfigurált) aktiválási időtartamot és az aktiválási kérelem okát.

Az alábbi képernyőkép bemutatja, hogyan aktiválják a tagok a szerepkörüket korlátozott ideig.

Ha a szerepkör aktiválásához jóváhagyás szükséges, a felhasználó böngészőjének jobb felső sarkában megjelenik egy értesítés, amely tájékoztatja őket arról, hogy a kérés jóváhagyásra vár. Ha nincs szükség jóváhagyásra, a tag megkezdheti a szerepkör használatát.

További információkért tekintse meg a következő cikkeket: Microsoft Entra-szerepkörök aktiválása, Azure-erőforrásszerepkörök aktiválása és PIM aktiválása csoportokhoz szerepkörökhöz

Jóváhagyás vagy elutasítás

A meghatalmazott jóváhagyók e-mailben kapnak értesítést, ha egy szerepkör-kérés jóváhagyásra vár. A jóváhagyók megtekinthetik, jóváhagyhatják vagy elutasíthatják ezeket a függőben lévő kéréseket a PIM-ben. A kérelem jóváhagyása után a tag megkezdheti a szerepkör használatát. Ha például egy felhasználót vagy csoportot közreműködői szerepkörrel rendeltek hozzá egy erőforráscsoporthoz, akkor kezelheti az adott erőforráscsoportot.

További információkért tekintse meg a következő cikkeket: Microsoft Entra-szerepkörökre vonatkozó kérelmek jóváhagyása vagy elutasítása, Azure-erőforrás-szerepkörökre vonatkozó kérelmek jóváhagyása vagy elutasítása, valamint a csoportokhoz készült PIM aktiválási kérelmeinek jóváhagyása

Hozzárendelések meghosszabbítása és megújítása

Miután a rendszergazdák beállították az időhöz kötött tulajdonosi vagy tag-hozzárendeléseket, az első kérdés, hogy mi történik, ha egy hozzárendelés lejár? Ebben az új verzióban két lehetőséget biztosítunk ehhez a forgatókönyvhöz:

- Kiterjesztés – Ha egy szerepkör-hozzárendelés lejárata közeledik, a felhasználó a Privileged Identity Management használatával kérheti a szerepkör-hozzárendelés bővítményét

- Megújítás – Ha egy szerepkör-hozzárendelés már lejárt, a felhasználó a Privileged Identity Management használatával kérheti a szerepkör-hozzárendelés megújítását

Mindkét felhasználó által kezdeményezett művelethez globális Rendszergazda istrator vagy privileged role Rendszergazda istrator jóváhagyása szükséges. Rendszergazda nem kell a hozzárendelési lejáratok kezelését kezelni. Egyszerűen megvárhatja, amíg a meghosszabbítási vagy megújítási kérelmek egyszerű jóváhagyásra vagy elutasításra érkeznek.

További információkért tekintse meg a következő cikkeket: Microsoft Entra-szerepkör-hozzárendelések kiterjesztése vagy megújítása, Azure-erőforrásszerepkör-hozzárendelések kiterjesztése vagy megújítása, valamint PIM kiterjesztése vagy megújítása csoportok hozzárendeléseihez

Forgatókönyvek

A Privileged Identity Management a következő forgatókönyveket támogatja:

Privileged Role Rendszergazda istrator permissions

- Jóváhagyás engedélyezése speciális szerepkörökhöz

- Jóváhagyó felhasználók vagy csoportok megadása a kérelmek jóváhagyásához

- Speciális szerepkörökhöz tartozó kérelmek és jóváhagyások előzményeinek megtekintése

Jóváhagyó engedélyek

- Függőben lévő jóváhagyások (kérelmek) megtekintése

- Szerepkörszint-emelési kérelmek jóváhagyása vagy elutasítása (egy- és tömeges)

- A jóváhagyásom vagy elutasításom indoklása

Jogosult szerepkör felhasználói engedélyei

- Jóváhagyást igénylő szerepkör aktiválásának kérelme

- Az aktiválási kérelem állapotának megtekintése

- Ha az aktiválást jóváhagyták, végezze el a feladatot a Microsoft Entra-azonosítóban

Microsoft Graph API-k

A Privileged Identity Management programozott módon a következő Microsoft Graph API-kon keresztül használható: