Oktatóanyag: A Microsoft Entra SSO integrációja az AWS IAM Identity Centerrel

Ebben az oktatóanyagban megtudhatja, hogyan integrálhatja az AWS IAM Identity Centert (az AWS egyszeri bejelentkezés utódja) a Microsoft Entra ID-val. Ha integrálja az AWS IAM Identity Centert a Microsoft Entra ID-val, az alábbiakat teheti:

- Az AWS IAM Identity Centerhez hozzáféréssel rendelkező Microsoft Entra-azonosító vezérlése.

- Lehetővé teszi, hogy a felhasználók automatikusan bejelentkezhessenek az AWS IAM Identity Centerbe a Microsoft Entra-fiókjukkal.

- A fiókokat egy központi helyen kezelheti.

Előfeltételek

Első lépésként a következő elemekre van szüksége:

- Microsoft Entra-előfizetés. Ha nem rendelkezik előfizetéssel, ingyenes fiókot kaphat.

- Az AWS IAM Identity Center által engedélyezett előfizetés.

Forgatókönyv leírása

Ebben az oktatóanyagban a Microsoft Entra SSO-t konfigurálja és teszteli tesztkörnyezetben.

Az AWS IAM Identity Center támogatja az SP és az IDP által kezdeményezett egyszeri bejelentkezést.

Az AWS IAM Identity Center támogatja az automatikus felhasználókiépítést.

AWS IAM Identity Center hozzáadása a katalógusból

Az AWS IAM Identity Center Microsoft Entra-azonosítóba való integrálásának konfigurálásához fel kell vennie az AWS IAM Identity Centert a katalógusból a felügyelt SaaS-alkalmazások listájára.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>Új alkalmazás.

- A Gyűjtemény hozzáadása szakaszban írja be az AWS IAM Identity Center kifejezést a keresőmezőbe.

- Válassza az AWS IAM Identity Centert az eredménypanelen, majd adja hozzá az alkalmazást. Várjon néhány másodpercet, amíg az alkalmazás hozzá lesz adva a bérlőhöz.

Másik lehetőségként használhatja a Vállalati alkalmazáskonfiguráció varázslót is. Ebben a varázslóban hozzáadhat egy alkalmazást a bérlőhöz, hozzáadhat felhasználókat/csoportokat az alkalmazáshoz, szerepköröket rendelhet hozzá, valamint végigvezetheti az egyszeri bejelentkezés konfigurációját is. További információ a Microsoft 365 varázslóiról.

A Microsoft Entra SSO konfigurálása és tesztelése az AWS IAM Identity Centerhez

A Microsoft Entra SSO konfigurálása és tesztelése az AWS IAM Identity Centerrel egy B.Simon nevű tesztfelhasználó használatával. Ahhoz, hogy az egyszeri bejelentkezés működjön, létre kell hoznia egy kapcsolati kapcsolatot egy Microsoft Entra-felhasználó és a kapcsolódó felhasználó között az AWS IAM Identity Centerben.

A Microsoft Entra SSO AWS IAM Identity Centerrel való konfigurálásához és teszteléséhez hajtsa végre a következő lépéseket:

- Konfigurálja a Microsoft Entra egyszeri bejelentkezést , hogy a felhasználók használhassák ezt a funkciót.

- Microsoft Entra-tesztfelhasználó létrehozása – a Microsoft Entra egyszeri bejelentkezésének teszteléséhez B.Simon használatával.

- Rendelje hozzá a Microsoft Entra tesztfelhasználót , hogy B.Simon a Microsoft Entra egyszeri bejelentkezését használhassa.

- Az AWS IAM Identity Center egyszeri bejelentkezésének konfigurálása – az egyszeri bejelentkezési beállítások alkalmazásoldali konfigurálásához.

- Az AWS IAM Identity Center tesztfelhasználójának létrehozása – a B.Simon megfelelője az AWS IAM Identity Centerben, amely a felhasználó Microsoft Entra-reprezentációjához van kapcsolva.

- SSO tesztelése – annak ellenőrzéséhez, hogy a konfiguráció működik-e.

A Microsoft Entra SSO konfigurálása

A Microsoft Entra SSO engedélyezéséhez kövesse az alábbi lépéseket.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

Keresse meg az Identity>Applications>Enterprise-alkalmazásokat> az AWS IAM Identity Center>egyszeri bejelentkezéséhez.

A Select a single sign-on method page, select SAML.

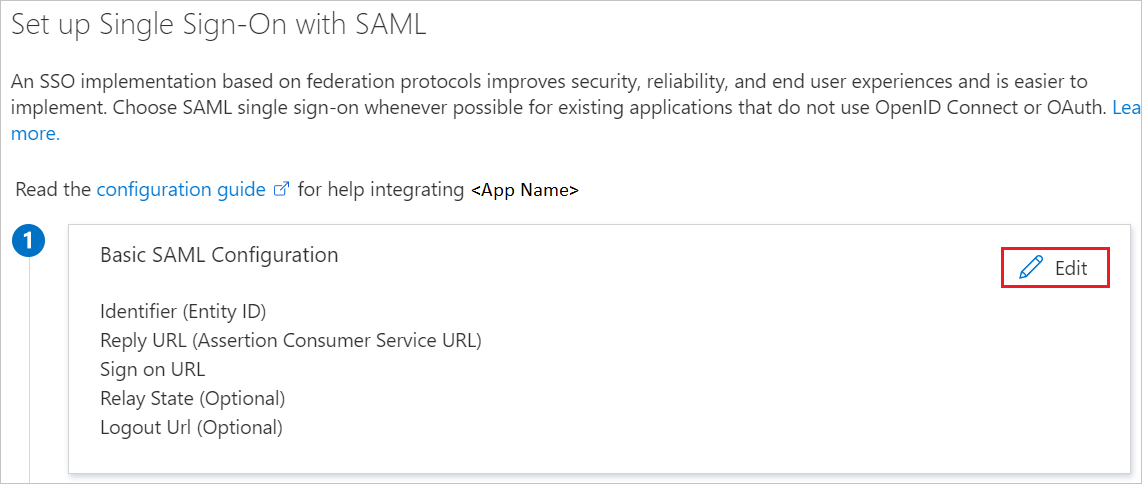

Az saml-alapú egyszeri bejelentkezés beállítása lapon kattintson az egyszerű SAML-konfiguráció ceruza ikonjára a beállítások szerkesztéséhez.

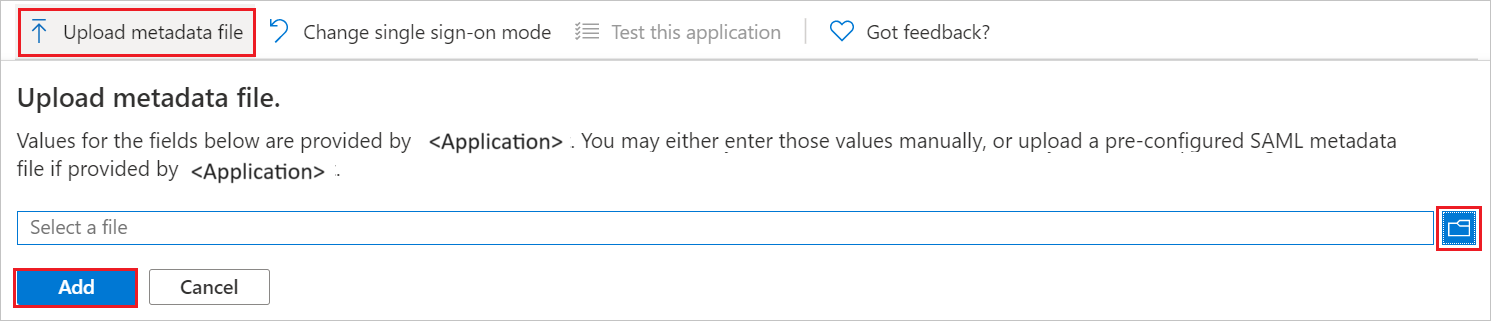

Ha rendelkezik szolgáltatói metaadatfájllal, az Egyszerű SAML-konfiguráció szakaszban hajtsa végre a következő lépéseket:

a. Kattintson a Metaadatfájl feltöltése elemre.

b. Kattintson a mappa emblémájára a metaadatfájl kiválasztásához, amelyet az AWS IAM Identity Center egyszeri bejelentkezésének konfigurálása szakaszban tölthet le, majd kattintson a Hozzáadás gombra.

c. A metaadatfájl sikeres feltöltése után az azonosító és a válasz URL-értéke automatikusan ki lesz töltve az Egyszerű SAML-konfiguráció szakaszban.

Feljegyzés

Ha az Azonosító és a Válasz URL-cím értékei nem lesznek automatikusan kitöltve, töltse ki manuálisan az értékeket a követelménynek megfelelően.

Feljegyzés

Az AWS identitásszolgáltatójának módosításakor (például az AD-ről külső szolgáltatóra, például a Microsoft Entra ID-ra) az AWS metaadatai módosulnak, és újra be kell tölteni az Azure-ba az egyszeri bejelentkezéshez a megfelelő működéshez.

Ha nem rendelkezik szolgáltatói metaadatfájllal, hajtsa végre az alábbi lépéseket az Egyszerű SAML-konfiguráció szakaszban, ha az alkalmazást idP által kezdeményezett módban szeretné konfigurálni, hajtsa végre a következő lépéseket:

a. Az Azonosító szövegmezőbe írjon be egy URL-címet a következő mintával:

https://<REGION>.signin.aws.amazon.com/platform/saml/<ID>b. A Válasz URL-cím szövegmezőbe írjon be egy URL-címet a következő mintával:

https://<REGION>.signin.aws.amazon.com/platform/saml/acs/<ID>Kattintson a További URL-címek beállítása gombra, és hajtsa végre a következő lépést, ha sp által kezdeményezett módban szeretné konfigurálni az alkalmazást:

A Bejelentkezési URL-cím szövegmezőbe írjon be egy URL-címet a következő mintával:

https://portal.sso.<REGION>.amazonaws.com/saml/assertion/<ID>Feljegyzés

Ezek az értékek nem valósak. Frissítse ezeket az értékeket a tényleges azonosítóval, válasz URL-címmel és bejelentkezési URL-címmel. Az értékek lekéréséhez lépjen kapcsolatba az AWS IAM Identity Center ügyféltámogatási csapatával . Az egyszerű SAML-konfiguráció szakaszban látható mintákra is hivatkozhat.

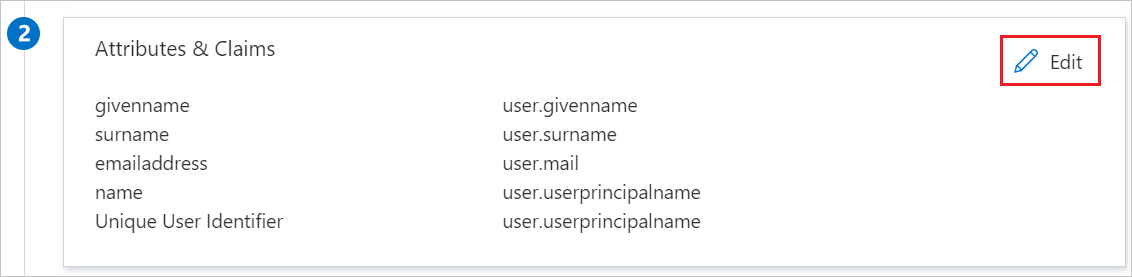

Az AWS IAM Identity Center-alkalmazás az SAML-állításokat egy adott formátumban várja, amelyhez egyéni attribútumleképezéseket kell hozzáadnia az SAML-tokenattribútumok konfigurációjához. Az alábbi képernyőképen az alapértelmezett attribútumok listája látható.

Feljegyzés

Ha az ABAC engedélyezve van az AWS IAM Identity Centerben, a további attribútumok közvetlenül az AWS-fiókokba továbbíthatók munkamenetcímkékként.

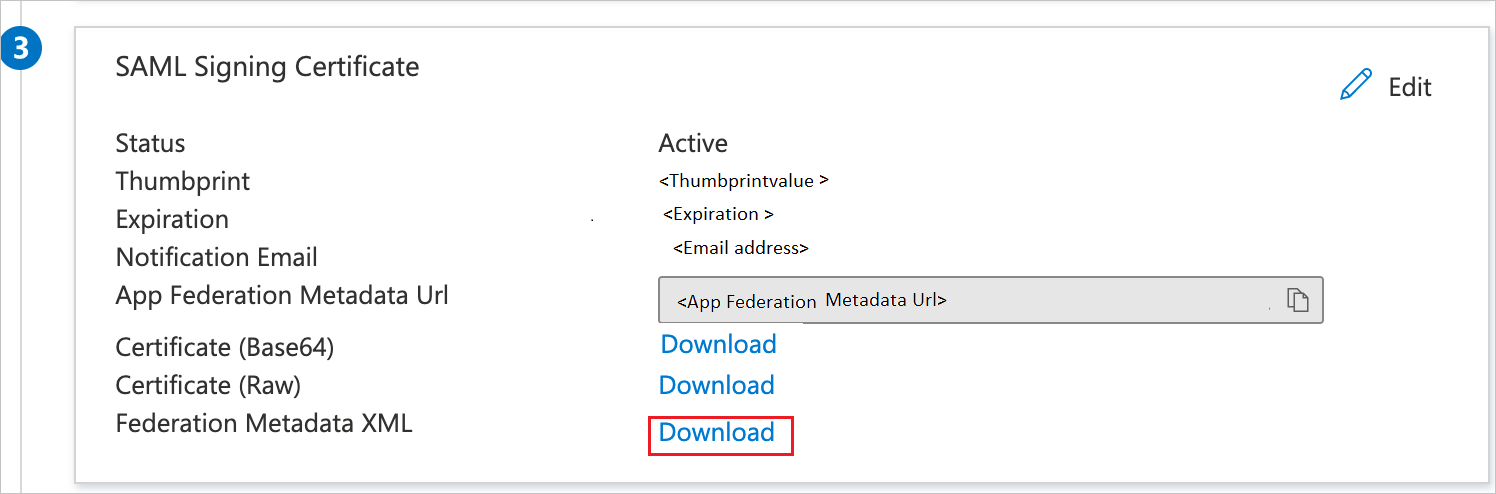

Az SAML-alapú egyszeri bejelentkezés beállítása lapon, az SAML aláíró tanúsítvány szakaszában keresse meg az összevonási metaadatok XML-fájlját, és válassza a Letöltés lehetőséget a tanúsítvány letöltéséhez és a számítógépre való mentéséhez.

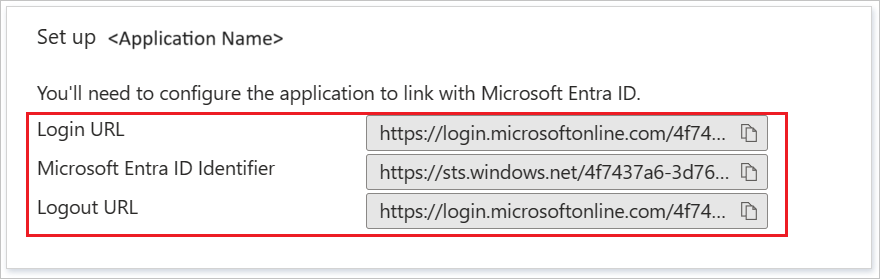

Az AWS IAM Identity Center beállítása szakaszban másolja ki a megfelelő URL-cím(ek)et a követelmény alapján.

Microsoft Entra-tesztfelhasználó létrehozása

Ebben a szakaszban egy B.Simon nevű tesztfelhasználót fog létrehozni.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhasználói Rendszergazda istratorként.

- Tallózással keresse meg az Identitásfelhasználók>>minden felhasználót.

- Válassza az Új felhasználó>létrehozása lehetőséget a képernyő tetején.

- A Felhasználói tulajdonságok területen kövesse az alábbi lépéseket:

- A Megjelenítendő név mezőbe írja be a következőt

B.Simon: - A Felhasználónév mezőbe írja be a következőtusername@companydomain.extension: . Például:

B.Simon@contoso.com. - Jelölje be a Jelszó megjelenítése jelölőnégyzetet, majd írja be a Jelszó mezőben megjelenő értéket.

- Válassza az Áttekintés + létrehozás lehetőséget.

- A Megjelenítendő név mezőbe írja be a következőt

- Válassza a Létrehozás lehetőséget.

A Microsoft Entra tesztfelhasználó hozzárendelése

Ebben a szakaszban engedélyezi, hogy B.Simon egyszeri bejelentkezést használjon az AWS IAM Identity Centerhez való hozzáférés biztosításával.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>az AWS IAM Identity Centerben.

- Az alkalmazás áttekintő lapján válassza a Felhasználók és csoportok lehetőséget.

- Válassza a Felhasználó/csoport hozzáadása lehetőséget, majd válassza a Felhasználók és csoportok lehetőséget a Hozzárendelés hozzáadása párbeszédpanelen.

- A Felhasználók és csoportok párbeszédpanelen válassza a B.Simon lehetőséget a Felhasználók listában, majd kattintson a Képernyő alján található Kiválasztás gombra.

- Ha egy szerepkört szeretne hozzárendelni a felhasználókhoz, a Szerepkör kiválasztása legördülő listából választhatja ki. Ha nincs beállítva szerepkör ehhez az alkalmazáshoz, az "Alapértelmezett hozzáférés" szerepkör van kiválasztva.

- A Hozzárendelés hozzáadása párbeszédpanelen kattintson a Hozzárendelés gombra.

Az AWS IAM Identity Center egyszeri bejelentkezésének konfigurálása

Egy másik böngészőablakban jelentkezzen be az AWS IAM Identity Center vállalati webhelyére rendszergazdaként

Nyissa meg a Szolgáltatások –> Biztonság, Identitás és Megfelelőség –> AWS IAM Identity Centert.

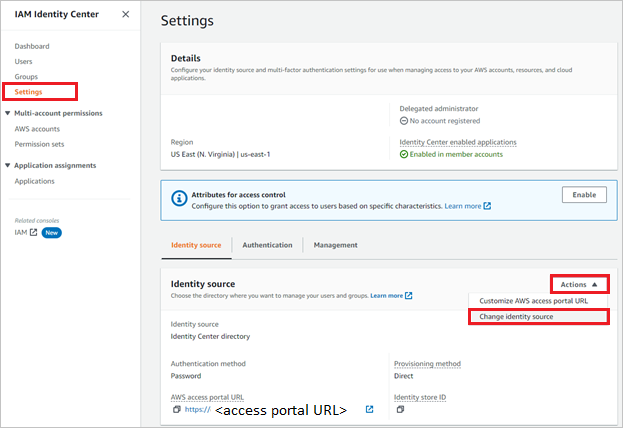

A bal oldali navigációs panelen válassza a Gépház lehetőséget.

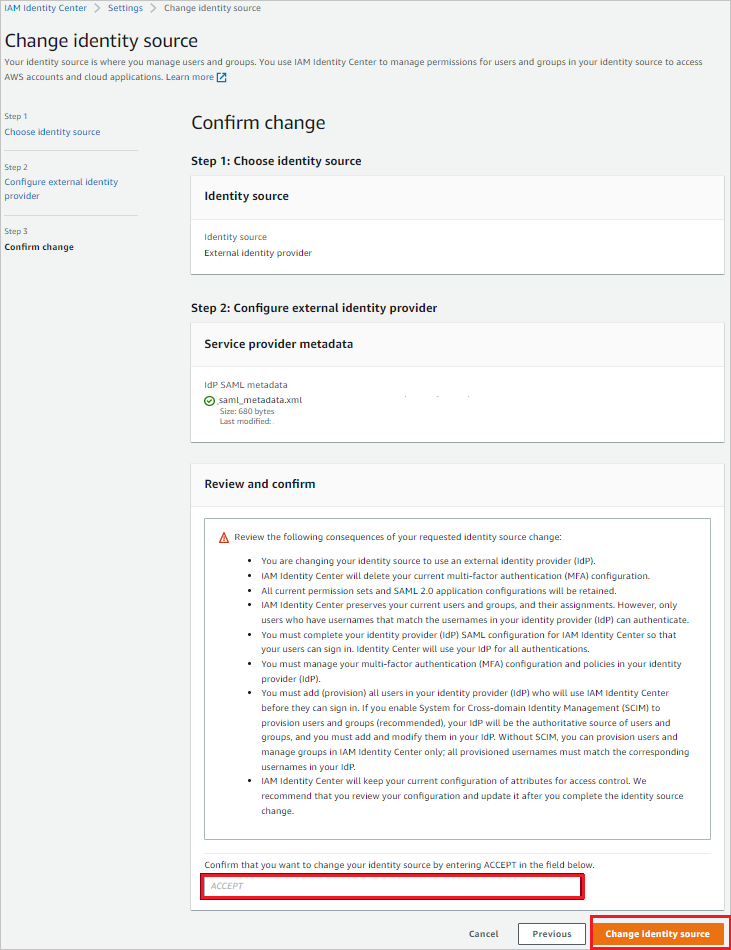

A Gépház lapon keresse meg az identitásforrást, kattintson a Műveletek legördülő menüre, és válassza az Identitásforrás módosítása lehetőséget.

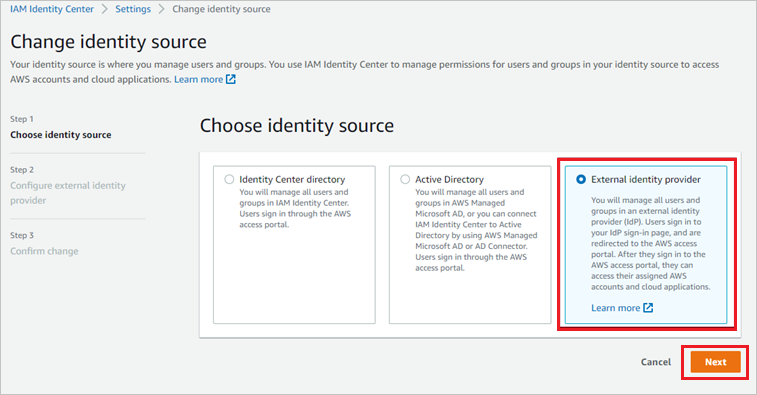

Az Identitásforrás módosítása lapon válassza a Külső identitásszolgáltató lehetőséget.

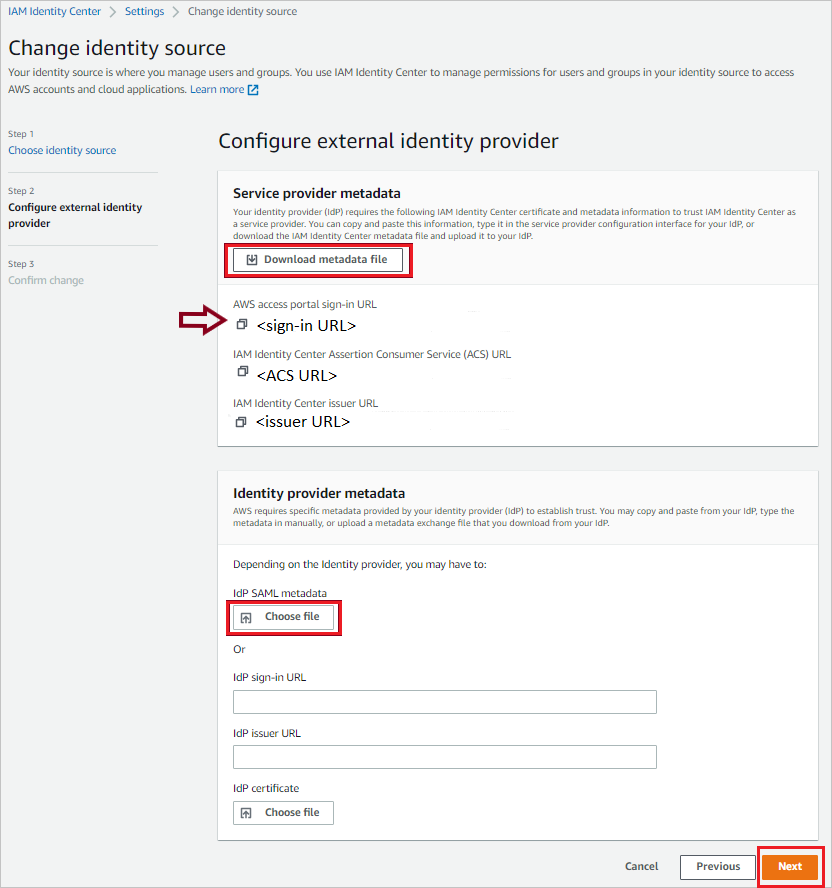

Hajtsa végre az alábbi lépéseket a Külső identitásszolgáltató konfigurálása szakaszban:

a. A Szolgáltató metaadatai szakaszban keresse meg az AWS SSO SAML metaadatait, válassza a Metaadatfájl letöltése lehetőséget a metaadatfájl letöltéséhez és a számítógépre való mentéséhez, és használja ezt a metaadatfájlt az Azure Portalra való feltöltéshez.

b. Másolja az AWS hozzáférési portál bejelentkezési URL-címét, és illessze be ezt az értéket az Egyszerű SAML-konfiguráció szakasz Bejelentkezési URL-cím szövegmezőjébe.

c. Az Identitásszolgáltató metaadatai szakaszban válassza a Fájl kiválasztása lehetőséget a letöltött metaadatfájl feltöltéséhez.

d. Válassza a Tovább elemet : Véleményezés.

A szövegmezőbe írja be az ACCEPT kifejezést az identitás forrásának módosításához.

Kattintson az Identitásforrás módosítása elemre.

AWS IAM Identity Center tesztfelhasználó létrehozása

Nyissa meg az AWS IAM Identity Center konzolt.

A bal oldali navigációs panelen válassza a Felhasználók lehetőséget.

A Felhasználók lapon válassza a Felhasználó hozzáadása lehetőséget.

A Felhasználó hozzáadása lapon kövesse az alábbi lépéseket:

a. A Felhasználónév mezőbe írja be B.Simont.

b. Az E-mail-cím mezőbe írja be a következőt

username@companydomain.extension: . Például:B.Simon@contoso.com.c. Az E-mail-cím megerősítése mezőbe írja be újra az előző lépésben megadott e-mail-címet.

d. Az Utónév mezőbe írja be a következőt

Britta:e. A Vezetéknév mezőbe írja be a következőt

Simon:f. A Megjelenítendő név mezőbe írja be a következőt

B.Simon:: Válassza a Tovább, majd a Tovább gombot.

Feljegyzés

Győződjön meg arról, hogy az AWS IAM Identity Centerben megadott felhasználónév és e-mail-cím megegyezik a felhasználó Microsoft Entra bejelentkezési nevével. Ezzel elkerülheti a hitelesítési problémákat.

Válassza a Felhasználó hozzáadása lehetőséget.

Ezután hozzárendeli a felhasználót az AWS-fiókjához. Ehhez az AWS IAM Identity Center konzoljának bal oldali navigációs paneljén válassza az AWS-fiókokat.

Az AWS-fiókok lapon jelölje be az AWS szervezet lapját, és jelölje be a felhasználóhoz hozzárendelni kívánt AWS-fiók melletti jelölőnégyzetet. Ezután válassza a Felhasználók hozzárendelése lehetőséget.

A Felhasználók hozzárendelése lapon keresse meg és jelölje be a B.Simon felhasználó melletti jelölőnégyzetet. Ezután válassza a Tovább: Engedélykészletek lehetőséget.

Az engedélykészletek kiválasztása szakaszban jelölje be a B.Simon felhasználóhoz hozzárendelni kívánt engedélykészlet melletti jelölőnégyzetet. Ha nem rendelkezik meglévő engedélykészlettel, válassza az Új engedélykészlet létrehozása lehetőséget.

Feljegyzés

Az engedélykészletek határozzák meg, hogy a felhasználók és csoportok milyen szintű hozzáféréssel rendelkezzenek egy AWS-fiókhoz. Az engedélykészletekkel kapcsolatos további információkért tekintse meg az AWS IAM Identity Center többfiókos engedélyeinek lapját.

Válassza a Befejezés lehetőséget.

Feljegyzés

Az AWS IAM Identity Center támogatja az automatikus felhasználókiépítést is, az automatikus felhasználókiépítés konfigurálásáról itt talál további részleteket.

Egyszeri bejelentkezés tesztelése

Ebben a szakaszban az alábbi beállításokkal tesztelheti a Microsoft Entra egyszeri bejelentkezési konfigurációját.

Sp kezdeményezve:

Kattintson az alkalmazás tesztelésére, ez átirányítja az AWS IAM Identity Center bejelentkezési URL-címére, ahol elindíthatja a bejelentkezési folyamatot.

Lépjen közvetlenül az AWS IAM Identity Center bejelentkezési URL-címére, és indítsa el onnan a bejelentkezési folyamatot.

IdP kezdeményezve:

- Kattintson az alkalmazás tesztelésére, és automatikusan be kell jelentkeznie az AWS IAM Identitásközpontba, amelyhez beállította az egyszeri bejelentkezést.

A Microsoft Saját alkalmazások használatával is tesztelheti az alkalmazást bármilyen módban. Amikor a Saját alkalmazások az AWS IAM Identitásközpont csempéjére kattint, az SP módban konfigurálva a rendszer átirányítja az alkalmazás bejelentkezési lapjára a bejelentkezési folyamat elindításához, és ha IDP módban van konfigurálva, akkor automatikusan be kell jelentkeznie az AWS IAM Identitásközpontba, amelyhez beállította az egyszeri bejelentkezést. A Saját alkalmazások további információ: Bevezetés a Saját alkalmazások.

Következő lépések

Az AWS IAM Identity Center konfigurálása után kényszerítheti a munkamenet-vezérlést, amely valós időben védi a szervezet bizalmas adatainak kiszivárgását és beszivárgását. A munkamenet-vezérlés a feltételes hozzáféréstől terjed ki. Megtudhatja, hogyan kényszerítheti a munkamenet-vezérlést az Felhőhöz készült Microsoft Defender Apps használatával.