Oktatóanyag: A Microsoft Entra SSO integrációja a Fidelity NetBenefits szolgáltatással

Ebben az oktatóanyagban megtudhatja, hogyan integrálhatja a Fidelity NetBenefitst a Microsoft Entra ID-val. Ha integrálja a Fidelity NetBenefitst a Microsoft Entra ID-val, az alábbiakat teheti:

- A Fidelity NetBenefitshez hozzáféréssel rendelkező Microsoft Entra ID-ban szabályozhatja.

- Lehetővé teszi, hogy a felhasználók automatikusan bejelentkezhessenek a Fidelity NetBenefitsbe a Microsoft Entra-fiókjukkal.

- A fiókokat egy központi helyen kezelheti.

Előfeltételek

Első lépésként a következő elemekre van szüksége:

- Microsoft Entra-előfizetés. Ha nem rendelkezik előfizetéssel, ingyenes fiókot kaphat.

- A Fidelity NetBenefits egyszeri bejelentkezéssel (SSO) kompatibilis előfizetés.

Forgatókönyv leírása

Ebben az oktatóanyagban a Microsoft Entra egyszeri bejelentkezését konfigurálja és teszteli tesztkörnyezetben.

A Fidelity NetBenefits támogatja az IDP által kezdeményezett egyszeri bejelentkezést.

A Fidelity NetBenefits támogatja a Just In Time felhasználókiépítést.

Megjegyzés:

Az alkalmazás azonosítója rögzített sztringérték, így egyetlen bérlőben csak egy példány konfigurálható.

Fidelity NetBenefits hozzáadása a katalógusból

A Fidelity NetBenefits Microsoft Entra ID-ba való integrálásának konfigurálásához fel kell vennie a Fidelity NetBenefitst a katalógusból a felügyelt SaaS-alkalmazások listájára.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>Új alkalmazás.

- A Gyűjtemény hozzáadása szakaszban írja be a Fidelity NetBenefits kifejezést a keresőmezőbe.

- Válassza a Fidelity NetBenefits lehetőséget az eredmények paneljén, majd adja hozzá az alkalmazást. Várjon néhány másodpercet, amíg az alkalmazás hozzá lesz adva a bérlőhöz.

Másik lehetőségként használhatja a Vállalati alkalmazáskonfiguráció varázslót is. Ebben a varázslóban hozzáadhat egy alkalmazást a bérlőhöz, hozzáadhat felhasználókat/csoportokat az alkalmazáshoz, szerepköröket rendelhet hozzá, valamint végigvezetheti az egyszeri bejelentkezés konfigurációját is. További információ a Microsoft 365 varázslóiról.

A Microsoft Entra SSO konfigurálása és tesztelése a Fidelity NetBenefitshez

A Microsoft Entra SSO konfigurálása és tesztelése a Fidelity NetBenefits használatával egy B.Simon nevű tesztfelhasználó használatával. Ahhoz, hogy az egyszeri bejelentkezés működjön, létre kell hoznia egy kapcsolati kapcsolatot egy Microsoft Entra-felhasználó és a kapcsolódó felhasználó között a Fidelity NetBenefitsben.

A Microsoft Entra SSO Fidelity NetBenefits szolgáltatással való konfigurálásához és teszteléséhez hajtsa végre a következő lépéseket:

- Konfigurálja a Microsoft Entra egyszeri bejelentkezést , hogy a felhasználók használhassák ezt a funkciót.

- Microsoft Entra-tesztfelhasználó létrehozása – a Microsoft Entra egyszeri bejelentkezésének teszteléséhez B.Simon használatával.

- Rendelje hozzá a Microsoft Entra tesztfelhasználót , hogy B.Simon a Microsoft Entra egyszeri bejelentkezését használhassa.

- A Fidelity NetBenefits SSO konfigurálása – az egyszeri bejelentkezési beállítások alkalmazásoldali konfigurálásához.

- Fidelity NetBenefits tesztfelhasználó létrehozása – B.Simon megfelelője a Fidelity NetBenefitsben, amely a Felhasználó Microsoft Entra-ábrázolásához kapcsolódik.

- SSO tesztelése – annak ellenőrzéséhez, hogy a konfiguráció működik-e.

A Microsoft Entra SSO konfigurálása

A Microsoft Entra SSO engedélyezéséhez kövesse az alábbi lépéseket.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>: Fidelity NetBenefits>Egyszeri bejelentkezés.

A Select a single sign-on method page, select SAML.

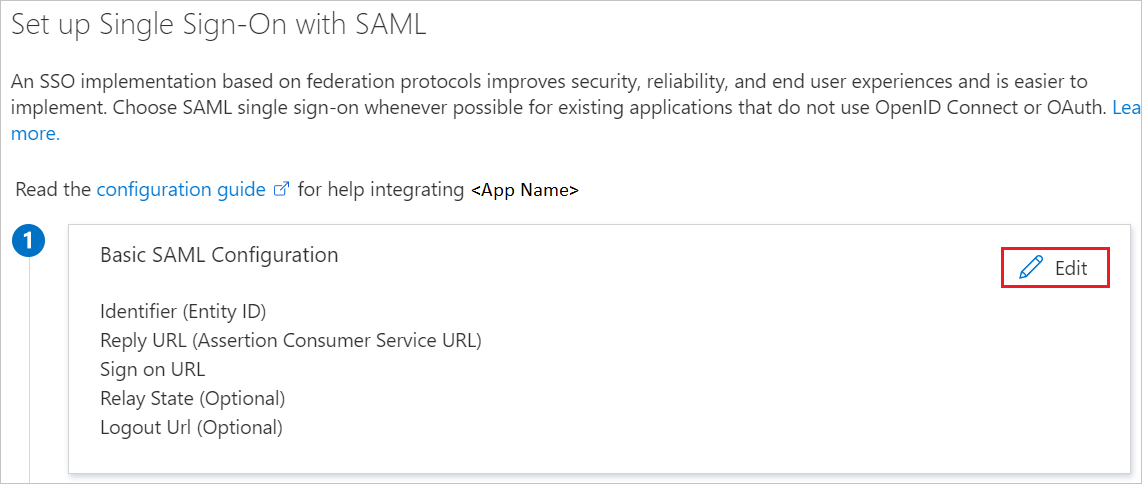

Az saml-alapú egyszeri bejelentkezés beállítása lapon kattintson az egyszerű SAML-konfiguráció ceruza ikonjára a beállítások szerkesztéséhez.

Az Egyszerű SAML-konfiguráció szakaszban hajtsa végre a következő lépéseket:

a. Az Azonosító szövegmezőbe írja be az alábbi értékek egyikét:

Tesztelési környezet esetén:

urn:sp:fidelity:geninbndnbparts20:uat:xq1Éles környezetben:

urn:sp:fidelity:geninbndnbparts20b. A Válasz URL-cím szövegmezőbe írjon be egy URL-címet, amelyet a Fidelity a megvalósításkor meg szeretne adni, vagy lépjen kapcsolatba a hozzárendelt Fidelity Ügyfélszolgáltatás-kezelővel.

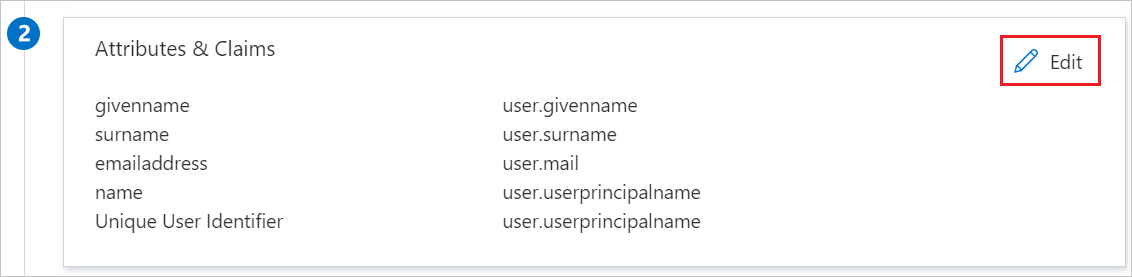

A Fidelity NetBenefits alkalmazás az SAML-állításokat egy adott formátumban várja, amelyhez egyéni attribútumleképezéseket kell hozzáadnia az SAML-tokenattribútumok konfigurációjához. Az alábbi képernyőképen az alapértelmezett attribútumok listája látható, ahol a nameidentifier a user.userprincipalname névvel van megfeleltetve. A Fidelity NetBenefits alkalmazás elvárja, hogy a nameidentifier megfeleltethető legyen az alkalmazotti azonosítóval vagy bármely más, a szervezetre névdentifierként alkalmazható jogcímre, ezért az attribútumleképezést a Szerkesztés ikonra kattintva kell szerkesztenie, és módosítania kell az attribútumleképezést.

Megjegyzés:

A Fidelity NetBenefits támogatja a statikus és a dinamikus összevonást. A statikus azt jelenti, hogy nem fogja használni az SAML-alapú, csak időalapú felhasználó-kiépítést, és a dinamikus azt jelenti, hogy támogatja a felhasználók megfelelő időben történő kiépítését. A JIT-alapú kiépítési ügyfeleknek további jogcímeket kell hozzáadniuk a Microsoft Entra-azonosítóhoz, például a felhasználó születési dátumához stb. Ezeket a részleteket a hozzárendelt Fidelity Ügyfélszolgáltatás-kezelő adja meg, és engedélyezniük kell ezt a dinamikus összevonást a példányhoz.

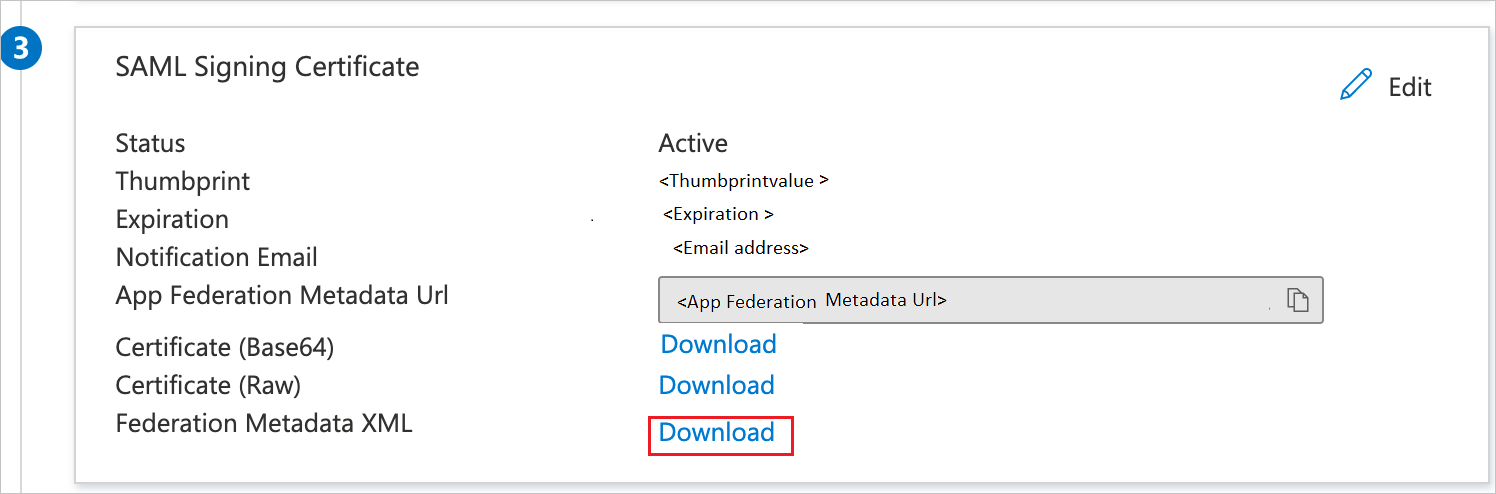

Az egyszeri bejelentkezés beállítása SAML-lel lapon, az SAML aláíró tanúsítvány szakaszában kattintson a Letöltés gombra az összevonási metaadatok XML-fájljának letöltéséhez a megadott beállításokból, a követelményeknek megfelelően, és mentse a számítógépre.

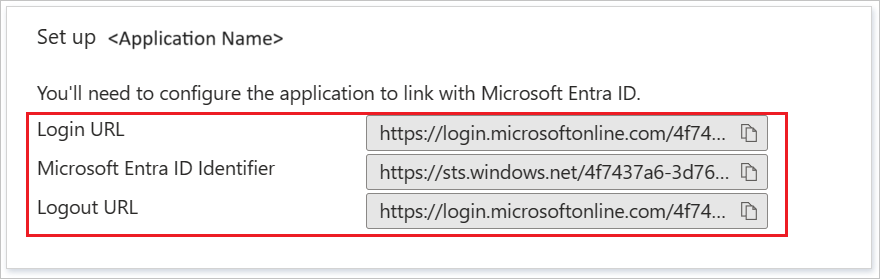

A Fidelity NetBenefits beállítása szakaszban másolja ki a megfelelő URL-cím(ek)et a követelményeknek megfelelően.

Microsoft Entra-tesztfelhasználó létrehozása

Ebben a szakaszban egy B.Simon nevű tesztfelhasználót fog létrehozni.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhasználói Rendszergazda istratorként.

- Tallózással keresse meg az Identitásfelhasználók>>minden felhasználót.

- Válassza az Új felhasználó>létrehozása lehetőséget a képernyő tetején.

- A Felhasználói tulajdonságok területen kövesse az alábbi lépéseket:

- A Megjelenítendő név mezőbe írja be a következőt

B.Simon: - A Felhasználónév mezőbe írja be a következőtusername@companydomain.extension: . For example,

B.Simon@contoso.com. - Jelölje be a Jelszó megjelenítése jelölőnégyzetet, majd írja be a Jelszó mezőben megjelenő értéket.

- Select Review + create.

- A Megjelenítendő név mezőbe írja be a következőt

- Select Create.

A Microsoft Entra tesztfelhasználó hozzárendelése

Ebben a szakaszban engedélyezi, hogy B.Simon egyszeri bejelentkezést használjon a Fidelity NetBenefits hozzáférésének biztosításával.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>a Fidelity NetBenefits webhelyen.

- Az alkalmazás áttekintő lapján válassza a Felhasználók és csoportok lehetőséget.

- Válassza a Felhasználó/csoport hozzáadása lehetőséget, majd válassza a Felhasználók és csoportok lehetőséget a Hozzárendelés hozzáadása párbeszédpanelen.

- A Felhasználók és csoportok párbeszédpanelen válassza a B.Simon lehetőséget a Felhasználók listában, majd kattintson a Képernyő alján található Kiválasztás gombra.

- Ha egy szerepkört szeretne hozzárendelni a felhasználókhoz, a Szerepkör kiválasztása legördülő listából választhatja ki. Ha nincs beállítva szerepkör ehhez az alkalmazáshoz, az "Alapértelmezett hozzáférés" szerepkör van kiválasztva.

- A Hozzárendelés hozzáadása párbeszédpanelen kattintson a Hozzárendelés gombra.

A Fidelity NetBenefits SSO konfigurálása

Az egyszeri bejelentkezés Fidelity NetBenefits oldalon való konfigurálásához el kell küldenie a letöltött összevonási metaadatok XML-ét és a megfelelő másolt URL-címeket az alkalmazáskonfigurációból a Fidelity NetBenefits támogatási csapatának. Ezt a beállítást úgy állítják be, hogy az SAML SSO-kapcsolat megfelelően legyen beállítva mindkét oldalon.

Fidelity NetBenefits tesztfelhasználó létrehozása

Ebben a szakaszban egy Britta Simon nevű felhasználót hoz létre a Fidelity NetBenefitsben. Ha statikus összevonást hoz létre, a hozzárendelt Fidelity Client Service Managerrel együttműködve hozzon létre felhasználókat a Fidelity NetBenefits platformon. Ezeket a felhasználókat az egyszeri bejelentkezés használata előtt létre kell hozni és aktiválni kell.

Dinamikus összevonás esetén a felhasználók a Just In Time felhasználókiépítéssel jönnek létre. A JIT-alapú kiépítési ügyfeleknek további jogcímeket kell hozzáadniuk a Microsoft Entra-azonosítóhoz, például a felhasználó születési dátumához stb. Ezeket a részleteket a hozzárendelt Fidelity Ügyfélszolgáltatás-kezelő adja meg, és engedélyezniük kell ezt a dinamikus összevonást a példányhoz.

Egyszeri bejelentkezés tesztelése

Ebben a szakaszban az alábbi beállításokkal tesztelheti a Microsoft Entra egyszeri bejelentkezési konfigurációját.

Kattintson az alkalmazás tesztelésére, és automatikusan be kell jelentkeznie azon Fidelity NetBenefits szolgáltatásba, amelyhez beállította az egyszeri bejelentkezést.

Használhatja a Microsoft Saját alkalmazások. Amikor a Saját alkalmazások a Fidelity NetBenefits csempére kattint, automatikusan be kell jelentkeznie azokra a Fidelity NetBenefitsre, amelyekhez beállította az egyszeri bejelentkezést. További információ: Microsoft Entra Saját alkalmazások.

Következő lépések

A Fidelity NetBenefits konfigurálása után kényszerítheti a munkamenet-vezérlést, amely valós időben védi a szervezet bizalmas adatainak kiszivárgását és beszivárgását. A munkamenet-vezérlés a feltételes hozzáféréstől terjed ki. Megtudhatja, hogyan kényszerítheti a munkamenet-vezérlést az Felhőhöz készült Microsoft Defender Apps használatával.