Alkalmazás integrálása egy Azure-beli virtuális hálózattal

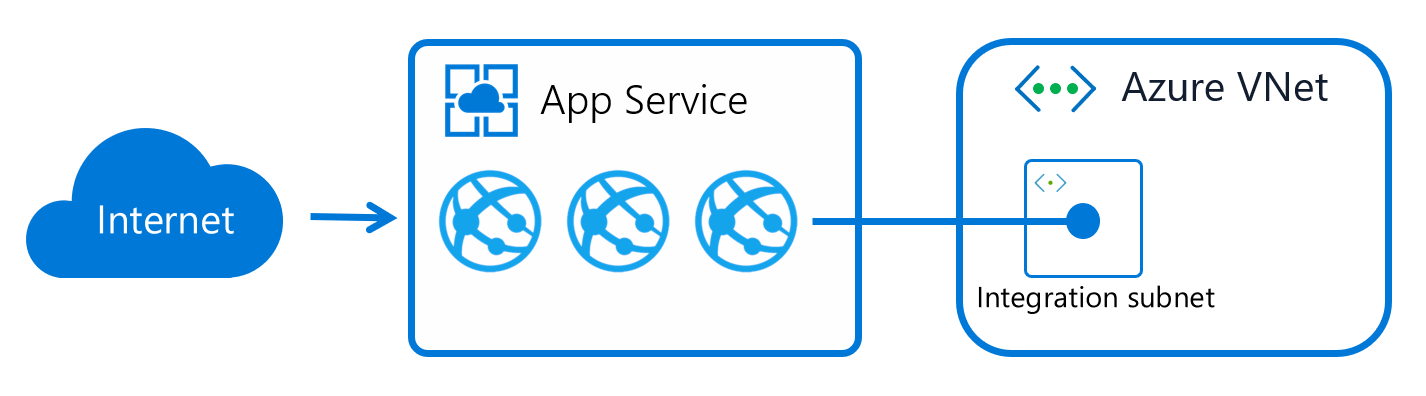

Ez a cikk ismerteti a Azure-alkalmazás Szolgáltatás virtuális hálózat integrációs funkcióját, és azt, hogyan állíthatja be alkalmazásokkal az App Service-ben. Az Azure-beli virtuális hálózatokkal számos Azure-erőforrását elhelyezheti egy nem internet-elérhető hálózaton. Az App Service virtuális hálózat integrációs funkciója lehetővé teszi az alkalmazások számára, hogy egy virtuális hálózaton vagy azon keresztül férhessenek hozzá az erőforrásokhoz.

Feljegyzés

Az átjáróhoz szükséges virtuális hálózati integrációval kapcsolatos információk új helyre kerültek.

Az App Service két változattal rendelkezik:

- A dedikált számítási tarifacsomagok, amelyek tartalmazzák az Alapszintű, a Standard, a Prémium, a Prémium v2 és a Premium v3 csomagokat.

- Az App Service-környezet, amely közvetlenül a virtuális hálózatba helyez üzembe dedikált támogató infrastruktúrával, és az Izolált és izolált v2 tarifacsomagokat használja.

A virtuális hálózati integrációs funkciót Azure-alkalmazás szolgáltatás dedikált számítási tarifacsomagjaiban használják. Ha az alkalmazás App Service-környezetben van, az már integrálva van egy virtuális hálózattal, és nem követeli meg, hogy konfigurálja a virtuális hálózat integrációs funkcióját az ugyanazon a virtuális hálózaton lévő erőforrások eléréséhez. Az összes hálózati funkcióról további információt az App Service hálózatkezelési funkcióiban talál.

A virtuális hálózati integráció hozzáférést biztosít az alkalmazásnak a virtuális hálózat erőforrásaihoz, de nem biztosít bejövő privát hozzáférést az alkalmazáshoz a virtuális hálózatról. A privát helyhozzáférés azt jelenti, hogy az alkalmazást csak magánhálózatról, például egy Azure-beli virtuális hálózatról teszi elérhetővé. A virtuális hálózat integrációja csak arra szolgál, hogy kimenő hívásokat kezdeményezz az alkalmazásból a virtuális hálózatba. A bejövő privát hozzáféréshez tekintse meg a privát végpontot.

A virtuális hálózat integrációs funkciója:

- Támogatott Alapszintű vagy Standard, Prémium, Prémium v2, Prémium v3 vagy Elastic Premium App Service tarifacsomagot igényel.

- Támogatja a TCP-t és az UDP-t.

- App Service-alkalmazásokkal, függvényalkalmazásokkal és logikai alkalmazásokkal működik.

Vannak olyan dolgok, amelyeket a virtuális hálózati integráció nem támogat, például:

- Meghajtó csatlakoztatása.

- Windows Server Active Directory-tartományhoz való csatlakozás.

- Netbios.

A virtuális hálózat integrációja támogatja az azonos régióban lévő virtuális hálózathoz való csatlakozást. A virtuális hálózati integrációval az alkalmazás hozzáférhet a következőhöz:

- A virtuális hálózat erőforrásai, amellyel integrálva van.

- Az alkalmazás virtuális hálózatához társviszonyban lévő virtuális hálózatok erőforrásai integrálva vannak a globális társviszony-létesítési kapcsolatokkal.

- Azure ExpressRoute-kapcsolatok erőforrásai.

- Szolgáltatásvégpont által védett szolgáltatások.

- Privát végpont-kompatibilis szolgáltatások.

A virtuális hálózati integráció használatakor az alábbi Azure-hálózati funkciókat használhatja:

- Hálózati biztonsági csoportok (NSG-k):: Az integrációs alhálózaton használt NSG-vel blokkolhatja a kimenő forgalmat. A bejövő szabályok nem érvényesek, mert nem használhat virtuális hálózati integrációt az alkalmazáshoz való bejövő hozzáférés biztosítására.

- Útvonaltáblák (UDR-ek): Az útvonaltáblát az integrációs alhálózaton helyezheti el, hogy oda küldje a kimenő forgalmat, ahová szeretné.

- NAT-átjáró: A NAT-átjáróval dedikált kimenő IP-címet kaphat, és csökkentheti az SNAT-portok kimerülését.

Ismerje meg , hogyan engedélyezheti a virtuális hálózati integrációt.

A virtuális hálózati integráció működése

Az App Service alkalmazásait feldolgozói szerepkörök üzemeltetik. A virtuális hálózati integráció úgy működik, hogy virtuális adaptereket csatlakoztat a feldolgozói szerepkörökhöz a delegált alhálózat címeivel. A használt virtuális felületek nem olyan erőforrások, amelyekhez az ügyfelek közvetlen hozzáféréssel rendelkeznek. Mivel a forráscím a virtuális hálózatban található, a virtuális hálózaton belüli vagy azon keresztüli legtöbb dologhoz hozzáférhet, például a virtuális hálózatban lévő virtuális géphez.

Ha engedélyezve van a virtuális hálózati integráció, az alkalmazás kimenő hívásokat indít a virtuális hálózaton keresztül. Az alkalmazástulajdonságok portálján felsorolt kimenő címek azok a címek, amelyeket az alkalmazás továbbra is használ. Ha azonban a kimenő hívás egy virtuális gépre vagy privát végpontra irányul az integrációs virtuális hálózatban vagy a társhálózatban, a kimenő cím az integrációs alhálózat címe. A példányhoz rendelt privát IP-cím a környezeti változón keresztül érhető el, WEBSITE_PRIVATE_IP.

Ha az összes forgalomirányítás engedélyezve van, a rendszer minden kimenő forgalmat a virtuális hálózatba küld. Ha az összes forgalomirányítás nincs engedélyezve, csak az integrációs alhálózaton konfigurált privát forgalom (RFC1918) és szolgáltatásvégpontok lesznek elküldve a virtuális hálózatba. Az internet felé irányuló kimenő forgalom közvetlenül az alkalmazásból lesz átirányítva.

A virtuális hálózati integrációs funkció feldolgozónként két virtuális adaptert támogat. Feldolgozónként két virtuális adapter az App Service-csomagonként két virtuális hálózati integrációt jelent. Más szóval egy App Service-csomag legfeljebb két alhálózattal/virtuális hálózattal rendelkező virtuális hálózati integrációval rendelkezhet. Az ugyanabban az App Service-csomagban lévő alkalmazások csak az egyik virtuális hálózati integrációt használhatják egy adott alhálózathoz, ami azt jelenti, hogy egy alkalmazás csak egyetlen virtuális hálózati integrációval rendelkezhet egy adott időpontban.

Alhálózati követelmények

A virtuális hálózati integráció egy dedikált alhálózattól függ. Alhálózat létrehozásakor az Azure-alhálózat kezdettől fogva öt IP-címet használ fel. Az egyes App Service-csomagpéldányok integrációs alhálózatából egy-egy címet használunk. Ha négy példányra skálázza az alkalmazást, a rendszer négy címet használ.

A példány méretének fel- és leskálázása esetén az App Service-csomag által használt IP-címek mennyisége ideiglenesen megkétszereződött, amíg a méretezési művelet befejeződik. Az új példányoknak teljes mértékben működőképesnek kell lenniük a meglévő példányok leépítése előtt. A skálázási művelet hatással van egy adott alhálózati méret valós, elérhető támogatott példányára. A platformfrissítéseknek ingyenes IP-címekre van szükségük, hogy a frissítések a kimenő forgalom megszakítása nélkül történjenek. Végül a vertikális felskálázás, a le- vagy a műveletek befejezése után előfordulhat, hogy az IP-címek kiadása előtt rövid idő áll rendelkezésre. Ritkán ez a művelet akár 12 óra is lehet.

Mivel az alhálózat mérete a hozzárendelés után nem módosítható, használjon olyan alhálózatot, amely elég nagy ahhoz, hogy az alkalmazás bármilyen méretet elérjen. Az IP-címeket a platformfrissítésekhez is lefoglalnia kell. Az alhálózati kapacitással kapcsolatos problémák elkerülése érdekében használjon egy /26 64 címmel rendelkező címet. Ha alhálózatokat hoz létre az Azure Portalon a virtuális hálózattal való integráció részeként, minimális méretre /27 van szükség. Ha az alhálózat már létezik a portálon keresztüli integráció előtt, használhat alhálózatot /28 .

Többcsomagos alhálózat-illesztéssel (MPSJ) több App Service-csomagot is csatlakoztathat ugyanahhoz az alhálózathoz. Minden App Service-csomagnak ugyanabban az előfizetésben kell lennie, de a virtuális hálózat/alhálózat más előfizetésben is lehet. Az egyes App Service-csomagok minden példányához szükség van egy IP-címre az alhálózatról, és az MPSJ használatához minimális alhálózati /26 méretre van szükség. Ha több és/vagy nagyobb méretű csomaghoz szeretne csatlakozni, nagyobb alhálózati tartományokra kell terveznie.

Feljegyzés

A többcsomagos alhálózat-illesztés jelenleg nyilvános előzetes verzióban érhető el. Az előzetes verzióban a következő ismert korlátozásokat kell figyelembe venni:

- Az alhálózat méretére

/26vonatkozó minimális követelmény jelenleg nem érvényesíthető, de a ga-nál lesz érvényesítve. Ha az előzetes verzióban több csomagot is csatlakoztatott egy kisebb alhálózathoz, azok továbbra is működni fognak, de nem tud további csomagokat csatlakoztatni, és ha megszakad a kapcsolat, akkor nem tud újra csatlakozni. - Jelenleg nincs ellenőrzés, ha az alhálózat rendelkezik elérhető IP-címekkel, így lehetséges, hogy csatlakozni tud az N+1 csomaghoz, de a példányok nem kapnak IP-címet. Az elérhető IP-címeket az Azure Portal virtuális hálózati integrációs oldalán tekintheti meg az alhálózathoz már csatlakoztatott alkalmazásokban.

A Windows-tárolókra vonatkozó korlátozások

A Windows-tárolók alkalmazásonként egy extra IP-címet használnak minden App Service-csomagpéldányhoz, és ennek megfelelően kell méreteznie az alhálózatot. Ha például 10 Windows Container App Service-csomagpéldánya van négy futó alkalmazással, 50 IP-címre és további címekre van szüksége a horizontális (ki- és befelé irányuló) skálázás támogatásához.

Mintaszámítás:

Minden App Service-csomagpéldányhoz: 4 Windows Container Apps = 4 IP-cím 1 IP-cím App Service-csomagpéldányonként 4 + 1 = 5 IP-cím

10 példány esetén: 5 x 10 = 50 IP-cím App Service-csomagonként

Mivel 1 App Service-csomaggal rendelkezik, 1 x 50 = 50 IP-címmel rendelkezik.

Emellett a használt feldolgozói szinten elérhető magok száma is korlátozott. Mindegyik mag három hálózati egységet ad hozzá. Maga a feldolgozó egy egységet használ, és minden virtuális hálózati kapcsolat egy egységet használ. A fennmaradó egységek alkalmazásokhoz használhatók.

Mintaszámítás:

App Service-csomagpéldány négy alkalmazással, amelyek virtuális hálózati integrációt futtatnak és használnak. Az alkalmazások két különböző alhálózathoz (virtuális hálózati kapcsolatokhoz) csatlakoznak. Ehhez a konfigurációhoz hét hálózati egység szükséges (1 feldolgozó + 2 kapcsolat + 4 alkalmazás). A konfiguráció futtatásának minimális mérete I2v2 (négy mag x 3 egység = 12 egység).

Az I1v2-vel legfeljebb négy alkalmazást futtathat ugyanazzal az (1) kapcsolattal, vagy 3 alkalmazást 2 kapcsolattal.

Engedélyek

Legalább a következő szerepköralapú hozzáférés-vezérlési engedélyekkel kell rendelkeznie az alhálózaton vagy magasabb szinten ahhoz, hogy az Azure Portalon, parancssori felületen vagy közvetlenül a helytulajdonság beállításakor konfigurálja a virtualNetworkSubnetId virtuális hálózati integrációt:

| Művelet | Leírás |

|---|---|

| Microsoft.Network/virtualNetworks/read | A virtuális hálózat definíciójának olvasása |

| Microsoft.Network/virtualNetworks/alhálózatok/olvasás | Virtuális hálózati alhálózat definíciójának olvasása |

| Microsoft.Network/virtualNetworks/alhálózatok/csatlakozás/művelet | Virtuális hálózat csatlakoztatása |

Ha a virtuális hálózat az alkalmazástól eltérő előfizetésben található, győződjön meg arról, hogy a virtuális hálózattal rendelkező előfizetés regisztrálva van az Microsoft.Web erőforrás-szolgáltatónál. A szolgáltatót kifejezetten regisztrálhatja a jelen dokumentáció alapján, de automatikusan regisztrál az első webalkalmazás előfizetésben való létrehozásakor is.

Útvonalak

Szabályozhatja, hogy milyen forgalom halad át a virtuális hálózati integráción. A virtuális hálózati integráció konfigurálásakor háromféle útválasztást érdemes figyelembe venni. Az alkalmazás-útválasztás határozza meg, hogy milyen forgalom legyen átirányítva az alkalmazásból és a virtuális hálózatba. A konfigurációs útválasztás hatással van az alkalmazás indítása előtt vagy közben végrehajtott műveletekre. Ilyenek például a tárolórendszerképek lekérési és alkalmazásbeállításai Key Vault-referencia használatával. A hálózati útválasztással kezelhető az alkalmazás- és konfigurációs forgalom átirányítása a virtuális hálózatról és a kimenő forgalomból.

Az alkalmazás útválasztási vagy konfigurációs útválasztási beállításaival konfigurálhatja a virtuális hálózati integráción keresztül küldött forgalmat. A forgalmat csak akkor kell hálózati útválasztásnak alávetni, ha a virtuális hálózati integráción keresztül küldik el.

Alkalmazás útválasztása

Az alkalmazás útválasztása az alkalmazásból az indulás után küldött forgalomra vonatkozik. Tekintse meg a forgalom konfigurációs útválasztását az indítás során. Az alkalmazás-útválasztás konfigurálásakor az összes forgalmat vagy csak a magánforgalmat (más néven RFC1918 forgalmat) irányíthatja a virtuális hálózatba. Ezt a viselkedést a kimenő internetes forgalom beállításával konfigurálhatja. Ha a kimenő internetes forgalom útválasztása le van tiltva, az alkalmazás csak a privát forgalmat irányítja a virtuális hálózatba. Ha az összes kimenő alkalmazásforgalmat a virtuális hálózatra szeretné irányítani, győződjön meg arról, hogy a kimenő internetes forgalom engedélyezve van.

- Az integrációs alhálózatra alkalmazott NSG-k és UDR-ek csak az alkalmazás- vagy konfigurációs útválasztásban konfigurált forgalomra vonatkoznak.

- Ha engedélyezve van a kimenő internetes forgalom útválasztása, az alkalmazásból kimenő forgalom forráscíme továbbra is az alkalmazás tulajdonságai között felsorolt IP-címek egyike. Ha tűzfalon vagy NAT-átjárón keresztül irányítja át a forgalmat, a forrás IP-címe ebből a szolgáltatásból származik.

Megtudhatja , hogyan konfigurálhatja az alkalmazás útválasztását.

Feljegyzés

A kimenő SMTP-kapcsolat (25-ös port) támogatott az App Service-ben, ha az SMTP-forgalmat a virtuális hálózati integráción keresztül irányítják. A támogatottságot annak az előfizetésnek a beállítása határozza meg, amelyben a virtuális hálózat üzembe van helyezve. Az 1. előtt létrehozott virtuális hálózatok/alhálózatok esetében. 2022. augusztusban ideiglenes konfigurációmódosítást kell kezdeményeznie a virtuális hálózaton/alhálózaton ahhoz, hogy a beállítás szinkronizálva legyen az előfizetésből. Ilyen lehet például egy ideiglenes alhálózat hozzáadása, egy NSG ideiglenes társítása vagy leválasztása, vagy egy szolgáltatásvégpont ideiglenes konfigurálása. További információ: Kimenő SMTP-csatlakozási problémák elhárítása az Azure-ban.

Konfigurációs útválasztás

A virtuális hálózati integráció használatakor konfigurálhatja a konfigurációs forgalom egyes részeinek kezelését. Alapértelmezés szerint a konfigurációs forgalom közvetlenül a nyilvános útvonalon halad át, de az említett egyes összetevők esetében aktívan konfigurálhatja, hogy a virtuális hálózati integráción keresztül legyen irányítva.

Tartalommegosztás

Saját tárhely létrehozása a függvényekben gyakran használt tartalmakhoz, ahol a tartalommegosztás a Functions alkalmazás részeként van konfigurálva.

A tartalommegosztási forgalom virtuális hálózati integráción keresztüli átirányításához meg kell győződnie arról, hogy az útválasztási beállítás konfigurálva van. Megtudhatja , hogyan konfigurálhatja a tartalommegosztás útválasztását.

Az útválasztás konfigurálása mellett gondoskodnia kell arról is, hogy az alhálózat forgalmára konfigurált tűzfal vagy hálózati biztonsági csoport engedélyezze a 443-445-ös port forgalmát.

Tárolórendszerkép lekérése

Egyéni tárolók használatakor lekérheti a tárolót a virtuális hálózati integráción keresztül. A tároló lekéréses forgalmának a virtuális hálózati integráción keresztüli átirányításához meg kell győződnie arról, hogy az útválasztási beállítás konfigurálva van. Megtudhatja , hogyan konfigurálhatja a kép lekéréses útválasztását.

Biztonsági mentés/visszaállítás

Az App Service beépített biztonsági mentési/visszaállítási funkcióval rendelkezik, de ha saját tárfiókról szeretne biztonsági másolatot készíteni, használhatja az egyéni biztonsági mentési/visszaállítási funkciót. Ha a forgalmat a virtuális hálózati integráción keresztül szeretné átirányítani a tárfiókba, konfigurálnia kell az útvonalbeállítást. Az adatbázis biztonsági mentése nem támogatott a virtuális hálózati integráció során.

Alkalmazásbeállítások Key Vault-referenciákkal

A Key Vault-referenciákat használó alkalmazásbeállítások titkos kulcsokat próbálnak lekérni a nyilvános útvonalon. Ha a Key Vault blokkolja a nyilvános forgalmat, és az alkalmazás virtuális hálózati integrációt használ, a rendszer megpróbálja lekérni a titkos kulcsokat a virtuális hálózati integráción keresztül.

Feljegyzés

- A privát Key Vaultokból származó SSL-/TLS-tanúsítványok konfigurálása jelenleg nem támogatott.

- A privát tárfiókokba történő App Service-naplók jelenleg nem támogatottak. Javasoljuk, hogy használja a diagnosztikai naplózást, és engedélyezze a tárfiók megbízható szolgáltatásait.

Útválasztási alkalmazás beállításai

Az App Service meglévő alkalmazásbeállításokkal rendelkezik az alkalmazás- és konfigurációs útválasztás konfigurálásához. A webhelytulajdonságok felülbírálják az alkalmazás beállításait, ha mindkettő létezik. A webhelytulajdonságok előnye, hogy az Azure Policyval naplózhatók, és a konfiguráció során érvényesíthetők. Javasoljuk, hogy használjon webhelytulajdonságokat.

Továbbra is használhatja a meglévő WEBSITE_VNET_ROUTE_ALL alkalmazásbeállítást az alkalmazás útválasztásának konfigurálásához.

Bizonyos konfigurációs útválasztási beállításokhoz alkalmazásbeállítások is léteznek. Ezek az alkalmazásbeállítások neve WEBSITE_CONTENTOVERVNET és WEBSITE_PULL_IMAGE_OVER_VNET.

Hálózati útválasztás

Útvonaltáblák használatával korlátozás nélkül irányíthatja a kimenő forgalmat az alkalmazásból. A gyakori célhelyek közé tartozhatnak tűzfaleszközök vagy átjárók. Hálózati biztonsági csoport (NSG) használatával is letilthatja a virtuális hálózat vagy az internet erőforrásai felé irányuló kimenő forgalmat. Az integrációs alhálózatra alkalmazott NSG az integrációs alhálózatra alkalmazott útvonaltábláktól függetlenül érvényes.

Az útvonaltáblák és a hálózati biztonsági csoportok csak a virtuális hálózati integráción keresztül irányított forgalomra vonatkoznak. Részletekért tekintse meg az alkalmazás útválasztását és a konfigurációs útválasztást . Az útvonalak nem vonatkoznak a bejövő alkalmazáskérésekből érkező válaszokra, és az NSG-ben lévő bejövő szabályok nem vonatkoznak az alkalmazásra. A virtuális hálózati integráció csak az alkalmazásból érkező kimenő forgalmat érinti. Az alkalmazás bejövő forgalmának szabályozásához használja a hozzáférési korlátozások funkciót vagy a privát végpontokat.

A kimenő forgalomra vonatkozó hálózati biztonsági csoportok vagy útvonaltáblák konfigurálásakor meg kell győződnie arról, hogy figyelembe veszi az alkalmazás függőségeit. Az alkalmazásfüggőségek olyan végpontokat tartalmaznak, amelyekre az alkalmazásnak szüksége van a futásidőben. Az alkalmazás által hívott API-k és szolgáltatások mellett ezek a végpontok olyan származtatott végpontok is lehetnek, mint például a tanúsítvány-visszavonási lista (CRL) ellenőrző végpontjai és az identitás-/hitelesítési végpontok, például a Microsoft Entra-azonosító. Ha folyamatos üzembe helyezést használ az App Service-ben, előfordulhat, hogy típustól és nyelvtől függően engedélyeznie kell a végpontokat is. Kifejezetten a Linux folyamatos üzembe helyezéséhez engedélyeznie oryx-cdn.microsoft.io:443kell. A Python esetében emellett engedélyeznie files.pythonhosted.orgkell a , pypi.org.

Ha a helyszíni kimenő forgalmat szeretné átirányítani, egy útvonaltáblával kimenő forgalmat küldhet az Azure ExpressRoute-átjárónak. Ha egy átjáró felé irányítja a forgalmat, állítsa be a külső hálózat útvonalait a válaszok visszaküldéséhez. A Border Gateway Protocol (BGP) útvonalai az alkalmazás forgalmát is befolyásolják. Ha az ExpressRoute-átjáróhoz hasonló BGP-útvonalokkal rendelkezik, az alkalmazás kimenő forgalmára is hatással van. A felhasználó által definiált útvonalakhoz hasonlóan a BGP-útvonalak az útválasztási hatókör beállításainak megfelelően befolyásolják a forgalmat.

Szolgáltatásvégpontok

A virtuális hálózati integráció lehetővé teszi a szolgáltatásvégpontokkal védett Azure-szolgáltatások elérését. A szolgáltatás végpont által védett szolgáltatásának eléréséhez kövesse az alábbi lépéseket:

- Konfigurálja a virtuális hálózati integrációt a webalkalmazással úgy, hogy egy adott alhálózathoz csatlakozzon az integrációhoz.

- Nyissa meg a célszolgáltatást, és konfigurálja a szolgáltatásvégpontokat az integrációs alhálózaton.

Privát végpontok

Ha privát végpontokra szeretne hívásokat kezdeményezni, győződjön meg arról, hogy a DNS-keresések feloldódnak a privát végponton. Ezt a viselkedést az alábbi módok egyikével kényszerítheti ki:

- Integrálható az Azure DNS privát zónáival. Ha a virtuális hálózat nem rendelkezik egyéni DNS-kiszolgálóval, az integráció automatikusan megtörténik, amikor a zónák a virtuális hálózathoz vannak csatolva.

- Az alkalmazás által használt DNS-kiszolgáló privát végpontjának kezelése. A konfiguráció kezeléséhez ismernie kell a privát végpont IP-címét. Ezután mutasson az adott címre elérni kívánt végpontra egy A rekord használatával.

- Konfigurálja saját DNS-kiszolgálóját az Azure DNS privát zónáiba való továbbításhoz.

Azure DNS private zones

Miután az alkalmazás integrálva van a virtuális hálózattal, ugyanazt a DNS-kiszolgálót használja, amellyel a virtuális hálózat konfigurálva van. Ha nincs megadva egyéni DNS, az Azure alapértelmezett DNS-ét és a virtuális hálózathoz társított privát zónákat használja.

Korlátozások

A virtuális hálózat integrációjának bizonyos korlátai vannak:

- A funkció a Prémium v2 és a Premium v3 összes App Service-telepítéséből elérhető. Alapszintű és Standard szinten is elérhető, de csak az újabb App Service-környezetekből. Ha régebbi üzemelő példányon dolgozik, csak prémium v2 App Service-csomagból használhatja a funkciót. Ha meg szeretné győződni arról, hogy használhatja a funkciót egy Alapszintű vagy Standard App Service-csomagban, hozza létre az alkalmazást egy Prémium v3 App Service-csomagban. Ezek a tervek csak a legújabb üzemelő példányokon támogatottak. Ha a terv létrehozása után szeretné, leskálázhatja a skálázást.

- Ez a funkció nem érhető el izolált csomagalkalmazásokhoz App Service-környezetben.

- Nem érheti el az erőforrásokat a klasszikus virtuális hálózatokkal létesített társviszony-létesítési kapcsolatokban.

- A szolgáltatáshoz egy nem használt alhálózatra van szükség, amely egy Azure Resource Manager-alapú virtuális hálózat IPv4-blokkja

/28vagy nagyobb. Az MPSJ blokkot vagy nagyobbat/26igényel. - Az alkalmazásnak és a virtuális hálózatoknak ugyanabban a régióban kellett lenniük.

- Az integrációs virtuális hálózatban nem definiálhatók IPv6-címterek.

- Az integrációs alhálózaton nem engedélyezhetők a szolgáltatásvégpont-szabályzatok .

- Integrált alkalmazással nem törölhet virtuális hálózatot. A virtuális hálózat törlése előtt távolítsa el az integrációt.

- App Service-csomagonként legfeljebb két virtuális hálózati integrációval rendelkezhet. Ugyanazon App Service-csomagban több alkalmazás is használhatja ugyanazt a virtuális hálózati integrációt.

- Egy alkalmazás vagy csomag előfizetését nem módosíthatja, amíg van olyan alkalmazás, amely virtuális hálózati integrációt használ.

Helyszíni erőforrások elérése

Nincs szükség további konfigurációra ahhoz, hogy a virtuális hálózat integrációs funkciója a virtuális hálózaton keresztül a helyszíni erőforrásokhoz jusson. Egyszerűen csatlakoztatnia kell a virtuális hálózatot a helyszíni erőforrásokhoz az ExpressRoute vagy a helyek közötti VPN használatával.

Társhálózat-létesítés

Ha társviszony-létesítést használ a virtuális hálózati integrációval, nem kell további konfigurációt végeznie.

Virtuális hálózati integráció kezelése

Csatlakozás virtuális hálózattal való kapcsolat bontása alkalmazásszinten történik. Azok a műveletek, amelyek több alkalmazás virtuális hálózati integrációját befolyásolhatják, az App Service csomag szintjén vannak. Az alkalmazás >hálózatkezelési>VNet-integrációs portálján részletes információkat kaphat a virtuális hálózatról. Hasonló információkat az App Service-csomag szintjén láthat az App Service-csomag>hálózatkezelési>VNet-integrációs portálján.

A virtuális hálózati integrációs példány alkalmazásnézetében leválaszthatja az alkalmazást a virtuális hálózatról, és konfigurálhatja az alkalmazás útválasztását. Ha le szeretné választani az alkalmazást egy virtuális hálózatról, válassza a Leválasztás lehetőséget. Az alkalmazás újraindul, amikor leválasztja a kapcsolatot egy virtuális hálózatról. A leválasztás nem változtatja meg a virtuális hálózatot. Az alhálózat nem lesz eltávolítva. Ha ezután törölni szeretné a virtuális hálózatot, először bontsa le az alkalmazást a virtuális hálózatról.

A példányhoz rendelt privát IP-cím a WEBSITE_PRIVATE_IP környezeti változón keresztül érhető el. A Kudu konzol felhasználói felülete a webalkalmazás számára elérhető környezeti változók listáját is megjeleníti. Ez az IP-cím az integrált alhálózat címtartományából van hozzárendelve. Ezt az IP-címet a webalkalmazás használja az erőforrásokhoz való csatlakozáshoz az Azure-beli virtuális hálózaton keresztül.

Feljegyzés

A WEBSITE_PRIVATE_IP értéke változhat. Az integrációs alhálózat címtartományán belül azonban ip-cím lesz, ezért engedélyeznie kell a hozzáférést a teljes címtartományból.

Díjszabás részletei

A virtuális hálózati integrációs funkció az App Service-csomag tarifacsomagjának díjain túl nem számít fel díjat.

Hibaelhárítás

A funkció egyszerűen beállítható, de ez nem jelenti azt, hogy a felhasználói élmény problémamentes. Ha problémákba ütközik a kívánt végpont elérésekor, a megfigyelt adatoktól függően különböző lépéseket tehet. További információkért tekintse meg a virtuális hálózatok integrációjával kapcsolatos hibaelhárítási útmutatót.

Feljegyzés

- Az App Service Docker Compose-forgatókönyvei nem támogatják a virtuális hálózati integrációt.

- A hozzáférési korlátozások nem vonatkoznak a privát végponton áthaladó forgalomra.

Az App Service-csomag vagy alkalmazás törlése a hálózati integráció leválasztása előtt

Ha az alkalmazást vagy az App Service-csomagot úgy törölte, hogy először nem bontotta le a virtuális hálózati integrációt, a törölt erőforrással való integrációhoz használt virtuális hálózaton vagy alhálózaton nem hajthat végre frissítési/törlési műveleteket. A "Microsoft.Web/serverFarms" alhálózat-delegálás továbbra is az alhálózathoz van rendelve, és megakadályozza a frissítési és törlési műveleteket.

Az alhálózat vagy a virtuális hálózat ismételt frissítéséhez/törléséhez újra létre kell hoznia a virtuális hálózati integrációt, majd le kell választania:

- Hozza létre újra az App Service-csomagot és -alkalmazást (a korábban használt webalkalmazás-név megadása kötelező).

- Lépjen az alkalmazás hálózatkezelésére az Azure Portalon, és konfigurálja a virtuális hálózati integrációt.

- A virtuális hálózati integráció konfigurálása után válassza a "Kapcsolat bontása" gombot.

- Törölje az App Service-csomagot vagy -alkalmazást.

- Az alhálózat vagy a virtuális hálózat frissítése/törlése.

Ha a lépések elvégzése után továbbra is problémákba ütközik a virtuális hálózat integrációjával kapcsolatban, forduljon Microsoft ügyfélszolgálata.