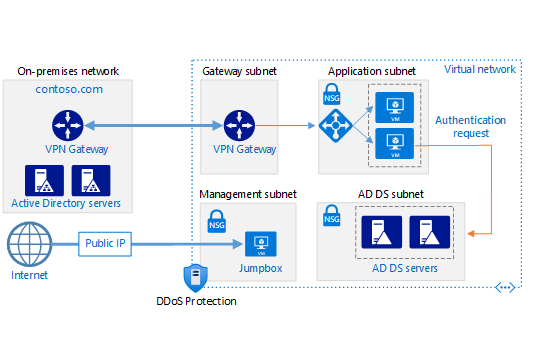

Ez az architektúra bemutatja, hogyan terjeszthet ki egy helyi Active Directory tartományt az Azure-ra elosztott hitelesítési szolgáltatások biztosítására.

Architektúra

Töltse le az architektúra Visio-fájlját.

Ez az architektúra kiterjeszti a helyszíni hálózat Csatlakozás látható hibrid hálózati architektúrát az Azure-ra VPN-átjáró használatával.

Workflow

- Helyszíni hálózat. A helyszíni hálózat tartalmazza azokat a helyi Active Directory-kiszolgálókat, amelyek a helyszíni összetevők hitelesítését és engedélyezését végezhetik el.

- Active Directory-kiszolgálók. Ezek a kiszolgálók a felhőben virtuális gépként futó címtárszolgáltatásokat (AD DS) implementáló tartományvezérlők. Az Azure-beli virtuális hálózaton futó összetevők hitelesítését biztosítják.

- Active Directory-alhálózat. A Active Directory tartományi szolgáltatások (AD DS) kiszolgálókat egy külön alhálózat üzemelteti. A hálózati biztonsági csoport (NSG) szabályai megvédik az AD DS-kiszolgálókat, és tűzfalat biztosítanak a nem várt forrásból érkező adatforgalom ellen.

- Az Azure VPN Gateway és az Active Directory szinkronizálása. A VPN Gateway kapcsolatot biztosít a helyszíni hálózat és az Azure Virtual Network között. Ez a kapcsolat lehet VPN-kapcsolat vagy az Azure ExpressRoute-on keresztül. A felhőben és a helyszínen lévő Active Directory-kiszolgálók közötti minden forgalom ezen az átjárón halad keresztül. A felhasználó által megadott útvonalak (UDR-ek) kezelik az Azure-ba tartó helyszíni forgalom útválasztását.

Összetevők

- A Microsoft Entra ID egy vállalati identitásszolgáltatás, amely egyszeri bejelentkezést, többtényezős hitelesítést és feltételes hozzáférést biztosít.

- A VPN Gateway egy olyan szolgáltatás, amely egy virtuális hálózati átjáróval titkosított forgalmat küld egy Azure-beli virtuális hálózat és a helyszíni helyek között a nyilvános interneten keresztül.

- Az ExpressRoute lehetővé teszi a helyszíni hálózatok microsoftos felhőbe való kiterjesztését privát kapcsolaton keresztül egy kapcsolatszolgáltató segítségével.

- A virtuális hálózat az Azure-beli magánhálózatok alapvető építőeleme. Ezzel engedélyezheti az Azure-erőforrásokat, például a virtuális gépeket, hogy kommunikáljanak egymással, az internettel és a helyszíni hálózatokkal.

Forgatókönyv részletei

Ha az alkalmazást részben a helyszínen, részben az Azure-ban üzemeltetik, hatékonyabb lehet az AD DS replikálása az Azure-ban. Ez a replikáció csökkentheti a felhőből a helyszínen futó AD DS-be küldött hitelesítési kérések késését.

További szempontokat a helyi Active Directory Azure-ral való integrálására szolgáló megoldás kiválasztása című témakörben talál.

Lehetséges használati esetek

Ezt az architektúrát gyakran használják, ha EGY VPN- vagy ExpressRoute-kapcsolat összekapcsolja a helyszíni és az Azure-beli virtuális hálózatokat. Ez az architektúra a kétirányú replikációt is támogatja, ez azt jelenti, hogy a módosítások a helyszínen vagy a felhőben is elvégezhetők, és mindkét forrás egységes lesz. Az architektúra tipikus felhasználási módjai közé tartoznak a hibrid alkalmazások, amelyekben a funkciók eloszthatók a helyszíni és az Azure között, valamint az Active Directory használatával hitelesítést végző alkalmazások és szolgáltatások.

Javaslatok

A legtöbb forgatókönyvre az alábbi javaslatok vonatkoznak. Kövesse ezeket a javaslatokat, ha nincsenek ezeket felülíró követelményei.

Virtuális gépekre vonatkozó javaslatok

Határozza meg a virtuális gép méretkövetelményeit a hitelesítési kérelmek várt mérete alapján. Használja a helyszíni AD DS-t futtató gépek specifikációit kiindulási pontként, és egyezzen meg az Azure-beli virtuálisgép-méretekkel. Telepítés után monitorozza a kihasználtságot, és a virtuális gép tényleges terhelése alapján vertikálisan skálázza fel vagy le a kapacitást. További információ az AD DS-tartományvezérlők méretezéséről: Az Active Directory Domain Services kapacitásának tervezése.

Hozzon létre egy külön virtuális adatlemezt az Active Directory adatbázisának, naplóinak és sysvol mappájának tárolásához. Ne tárolja ezeket az elemeket ugyanazon a lemezen, mint az operációs rendszer. Alapértelmezés szerint az adatlemezek írási gyorsítótárazással vannak csatolva egy virtuális géphez. A gyorsítótárazás ezen formája azonban ütközhet az AD DS követelményeivel. Ezért az adatlemez Host Cache Preference (Gazdagép gyorsítótár-beállítása) beállítást állítsa None (Nincs) értékre.

Helyezzen üzembe legalább két AD DS-t futtató virtuális gépet tartományvezérlőként, és vegye fel őket a különböző rendelkezésre állási zónákba. Ha nem érhető el a régióban, helyezzen üzembe egy rendelkezésre állási csoportban.

Hálózatokra vonatkozó javaslatok

Konfigurálja minden AD DS-kiszolgáló virtuális gép hálózati adaptererét (NIC) konfigurálja egy statikus magánhálózati IP-címmel a tartománynév-szolgáltatás (DNS) teljes körű támogatása érdekében. További információ: Statikus magánhálózati IP-cím beállítása az Azure Portalon.

Megjegyzés:

Ne konfigurálja a virtuálisgép-hálózati adaptert nyilvános IP-címmel rendelkező AD DS-hez. További részleteket a Biztonsági szempontok című részben talál.

Az Active Directory alhálózati NSG-hez szabályok szükségesek a helyszíni és a kimenő forgalom helyszíni felé irányuló bejövő forgalmának engedélyezéséhez. Részletes információ az AD DS által használt portokról: Az Active Directory és az Active Directory Domain Services portokra vonatkozó követelményei.

Ha az új tartományvezérlő virtuális gépek dns-kiszolgálók szerepkörével is rendelkeznek, javasoljuk, hogy egyéni DNS-kiszolgálóként konfigurálja őket a virtuális hálózat szintjén, a DNS-kiszolgálók módosítása című témakörben leírtak szerint. Ezt az új tartományvezérlőket és társhálózatokat üzemeltető virtuális hálózat esetében kell elvégezni, ahol más virtuális gépeknek fel kell oldaniuk az Active Directory-tartományneveket. További információ a hibrid DNS-névfeloldás konfigurálásáról: Névfeloldás az Azure-beli virtuális hálózatok erőforrásaihoz.

A kezdeti konfigurációhoz előfordulhat, hogy módosítania kell az egyik Azure-beli tartományvezérlő hálózati adapterét, hogy elsődleges DNS-forrásként a helyszíni tartományvezérlőre mutasson.

Az IP-cím felvétele a DNS-kiszolgálók listájába javítja a teljesítményt, és növeli a DNS-kiszolgálók rendelkezésre állását. Az indítási késleltetés azonban akkor fordulhat elő, ha a DNS-kiszolgáló szintén tartományvezérlő, és csak magára mutat, vagy a névfeloldás érdekében először magára mutat. Ezért legyen óvatos, ha a visszacsatolási címet egy adapteren konfigurálja, ha a kiszolgáló szintén tartományvezérlő.

Ez azt jelentheti, hogy felülírja a hálózati adapter DNS-beállításait az Azure-ban, hogy egy másik, az Azure-ban vagy az elsődleges DNS-kiszolgálón a helyszínen üzemeltetett tartományvezérlőre mutasson. A visszacsatolási címet csak másodlagos vagy harmadlagos DNS-kiszolgálóként kell konfigurálni egy tartományvezérlőn.

Active Directory-hely

Az AD DS-ben a hely egy fizikai helyet, hálózatot vagy eszközgyűjteményt jelent. Az AD DS-helyek az AD DS-adatbázis replikációjának kezelésére szolgálnak az egymás közelében található és nagy sebességű hálózattal csatlakoztatott AD DS-objektumok csoportosításával. Az AD DS logikával választja ki az AD DS-adatbázis helyek közötti replikálásának legjobb stratégiáját.

Javasoljuk, hogy hozzon létre egy AD DS-webhelyet, beleértve az azure-beli alkalmazáshoz definiált alhálózatokat is. Ezután konfigurálhat egy helykapcsolatot a helyszíni AD DS-helyek között, és az AD DS automatikusan elvégzi a lehető leghatékonyabb adatbázis-replikációt. Ehhez az adatbázis-replikációhoz a kezdeti konfiguráción túl kevésre van szükség.

Active Directory műveleti főkiszolgáló

A műveleti főszerepkör hozzárendelhető az AD DS-tartományvezérlőkhöz a replikált AD DS-adatbázisok példányai közötti konzisztencia-ellenőrzés támogatásához. Öt műveleti főkiszolgálói szerepkör (FSMO) létezik: sémaminta, tartományelnevezési főkiszolgáló, relatív azonosító főkiszolgálója, elsődleges tartományvezérlő főemulátora és infrastruktúra-főkiszolgáló. További információ ezekről a szerepkörökről: Tervezési műveletek főszerepkörének elhelyezése. Az új Azure-tartományvezérlők közül legalább kettőnek a globális katalógus (GC) szerepkörét is javasoljuk. A GC elhelyezésével kapcsolatos további részletek itt találhatók.

Figyelés

Figyelje a tartományvezérlő virtuális gépek és az AD DS-szolgáltatások erőforrásait, és hozzon létre egy tervet a problémák gyors kijavítására. További információ: Az Active Directory monitorozása. A feladatok megkönnyítéséhez olyan eszközöket is telepíthet a monitorozási kiszolgálóra (lásd az architektúra diagramját), mint a Microsoft Systems Center.

Considerations

Ezek a szempontok implementálják az Azure Well-Architected Framework alappilléreit, amely a számítási feladatok minőségének javítására használható vezérelvek készlete. További információ: Microsoft Azure Well-Architected Framework.

Megbízhatóság

A megbízhatóság biztosítja, hogy az alkalmazás teljesíteni tudja az ügyfelekkel kapcsolatos kötelezettségvállalásait. További információ: A megbízhatósági pillér áttekintése.

Helyezze üzembe az AD DS-t futtató virtuális gépeket legalább két rendelkezésre állási zónában. Ha a rendelkezésre állási zónák nem érhetők el a régióban, használja a rendelkezésre állási csoportokat. Érdemes lehet a készenléti műveleti főkiszolgáló szerepkörét is hozzárendelni legalább egy kiszolgálóhoz, és akár több kiszolgálóhoz is, a követelményektől függően. A készenléti műveleti főkiszolgáló a műveleti főkiszolgáló aktív másolata, amely a feladatátvétel során lecserélheti az elsődleges műveleti főkiszolgáló kiszolgálóját.

Biztonság

A biztonság biztosítja a szándékos támadásokat és az értékes adatokkal és rendszerekkel való visszaélést. További információ: A biztonsági pillér áttekintése.

Az AD DS-kiszolgálók hitelesítési szolgáltatásokat nyújtanak, és a támadások vonzó célpontjai. A közvetlen internetkapcsolat megakadályozása érdekében az AD DS-kiszolgálókat egy külön alhálózaton, egy NSG-vel tűzfalként kell elhelyezni. Zárjon be minden portot az AD DS-kiszolgálókon, kivéve a hitelesítéshez, engedélyezéshez és kiszolgálószinkronizáláshoz szükséges portokat. További információ lásd: Az Active Directory és az Active Directory Domain Services portjainak követelményei.

A BitLocker vagy az Azure Disk Encryption használatával titkosítsa az AD DS-adatbázist üzemeltető lemezt.

Az Azure DDoS Protection alkalmazástervezési ajánlott eljárásokkal kombinálva továbbfejlesztett DDoS-kockázatcsökkentési funkciókat biztosít, hogy nagyobb védelmet nyújtson a DDoS-támadásokkal szemben. Az Azure DDOS Protectiont minden peremhálózaton engedélyeznie kell.

Működés eredményessége

Az üzemeltetési kiválóság azokat az üzemeltetési folyamatokat fedi le, amelyek üzembe helyezik és éles környezetben futtatják az alkalmazásokat. További információ: A működési kiválósági pillér áttekintése.

Használja az Infrastruktúra kódként (IaC) eljárást a hálózati és biztonsági infrastruktúra kiépítéséhez és konfigurálásához. Az egyik lehetőség az Azure Resource Manager-sablonok.

Különítse el a számítási feladatokat, hogy lehetővé tegyék a DevOps számára a folyamatos integrációt és a folyamatos teljesítést (CI/CD), mivel minden számítási feladatot a megfelelő DevOps-csapat társít és kezel.

Ebben az architektúrában a különböző alkalmazásszinteket, felügyeleti jump boxot és Microsoft Entra Domain Servicest tartalmazó teljes virtuális hálózat egyetlen elkülönített számítási feladatként van azonosítva.

A virtuális gépek a virtuális gépeken az AD DS konfigurálásához használt virtuálisgép-bővítmények és egyéb eszközök, például a Desired State Configuration (DSC) használatával vannak konfigurálva.

Fontolja meg az üzembe helyezés automatizálását az Azure DevOps vagy bármely más CI/CD-megoldás használatával. Az Azure Pipelines az Azure DevOps Services ajánlott összetevője, amely automatizálást biztosít a megoldások buildjeihez és üzembe helyezéséhez, és nagymértékben integrálható az Azure-ökoszisztémába.

Az Azure Monitor használatával elemezheti az infrastruktúra teljesítményét. Emellett lehetővé teszi a hálózati problémák monitorozását és diagnosztizálása anélkül, hogy bejelentkezett volna a virtuális gépekre. Az alkalmazás Elemzések gazdag metrikákat és naplókat biztosít az infrastruktúra állapotának ellenőrzéséhez.

További információt a Microsoft Azure Well-Architected Framework DevOps szakaszában talál.

Kezelhetőség

Rendszeresen készítsen biztonsági mentést az AD DS-ről. Ne másolja a tartományvezérlők VHD-fájljait a rendszeres biztonsági mentések helyett, mert előfordulhat, hogy a VHD-n lévő AD DS-adatbázisfájl nem konzisztens a másoláskor, ami lehetetlenné teszi az adatbázis újraindítását.

Nem javasoljuk, hogy állítsa le a tartományvezérlő virtuális gépét az Azure Portal használatával. Ehelyett állítsa le és indítsa újra a vendég operációs rendszert. Az Azure Portalon történő leállítás a virtuális gép felszabadítását eredményezi, ami a következő hatásokat eredményezi a tartományvezérlő virtuális gép újraindításakor:

VM-GenerationIDAz Active Directory-adattár alaphelyzetbeinvocationIDállítása- Elveti az aktuális Active Directory relatív azonosító (RID) készletet

- A sysvol mappát nemauthoritatívként jelöli meg

Az első probléma viszonylag jóindulatú. A replikáció során a invocationID sávszélesség ismételt alaphelyzetbe állítása kisebb sávszélesség-használatot okoz, de ez általában nem jelentős.

A második probléma hozzájárulhat a rid-készlet kimerüléséhez a tartományban, különösen akkor, ha a RID-készlet mérete az alapértelmezettnél nagyobbra van konfigurálva. Vegye figyelembe, hogy ha a tartomány már hosszú ideje létezik, vagy olyan munkafolyamatokhoz használják, amelyek ismétlődő fióklétrehozást és törlést igényelnek, a tartomány már megközelítheti a RID-készlet kimerülését. A tartomány figyelése a RID-készlet kimerülésére figyelmeztető események esetén ajánlott – lásd a RID-kiállítás kezeléséről szóló cikket.

A harmadik probléma viszonylag jóindulatú, ha egy mérvadó tartományvezérlő érhető el az Azure-beli tartományvezérlő virtuális gépének újraindításakor. Ha egy tartomány összes tartományvezérlője az Azure-ban fut, és az összes tartományvezérlő egyidejűleg le van állítva és felszabadítva van, újraindításkor az egyes tartományvezérlők nem találnak mérvadó replikát. A feltétel kijavítása manuális beavatkozást igényel – lásd: Hogyan kényszeríthet mérvadó és nem mérvadó szinkronizálást az elosztott fájlrendszer által replikált sysvol replikációs cikkhez.

Teljesítmény hatékonysága

A teljesítményhatékonyság az a képesség, hogy a számítási feladatok méretezhetőek legyenek a felhasználók által támasztott követelményeknek megfelelően. További információ: Teljesítményhatékonysági pillér áttekintése.

Az AD DS-t méretezhetőségre tervezték. Nem kell terheléselosztót vagy forgalomirányítót konfigurálnia a kérelmek AD DS-tartományvezérlőkre történő irányításához. Az egyetlen skálázhatósági szempont az AD DS-t futtató virtuális gépek konfigurálása a hálózati terhelési követelményeknek megfelelő mérettel, a virtuális gépek terhelésének figyelése és szükség szerint fel- vagy leskálázás.

Költségoptimalizálás

A költségoptimalizálás a szükségtelen kiadások csökkentéséről és a működési hatékonyság javításáról szól. További információ: A költségoptimalizálási pillér áttekintése.

Az Azure díjkalkulátorával megbecsülheti költségeit. Egyéb szempontokat a Microsoft Azure Well-Architected Framework Költség szakaszában ismertetünk.

Az alábbiakban az architektúra által használt szolgáltatások költségére vonatkozó szempontokat talál.

AD Domain Services

Fontolja meg, hogy Active Directory tartományi szolgáltatások megosztott szolgáltatásként, amelyet több számítási feladat használ fel a költségek csökkentése érdekében. További információ: Active Directory tartományi szolgáltatások díjszabás.

VPN Gateway

Az architektúra fő összetevője a VPN Gateway szolgáltatás. Az átjáró üzembe helyezése és rendelkezésre állása alapján számítunk fel díjat.

Minden bejövő forgalom ingyenes, és az összes kimenő forgalom díjköteles. Az internetes sávszélesség költségei a VPN kimenő forgalmára vonatkoznak.

További információkért lásd a VPN Gateway díjszabását.

Virtual Network

A virtuális hálózat ingyenes. Előfizetésenként akár 50 virtuális hálózat is létrehozható minden régióban. A virtuális hálózat határain belüli összes forgalom ingyenes, így az ugyanazon a virtuális hálózaton lévő két virtuális gép közötti kommunikáció ingyenes.

Következő lépések

- Mi a Microsoft Entra-azonosító?

- Azure DevOps

- Azure Pipelines

- Azure Monitor

- Az Active Directory és Active Directory tartományi szolgáltatások portkövetelményei

- Célállapot-konfiguráló (DSC)

- helyszíni hálózat Csatlakozás az Azure-ba VPN-átjáró használatával