Munkacsoport rendelkezésre állási csoportjának konfigurálása

A következőre vonatkozik:SQL Server azure-beli virtuális gépen

Ez a cikk az Always On rendelkezésre állási csoporttal rendelkező Active Directory tartományfüggetlen fürt létrehozásához szükséges lépéseket ismerteti; ezt munkacsoportfürtnek is nevezik. Ez a cikk a munkacsoport és a rendelkezésre állási csoport előkészítéséhez és konfigurálásához kapcsolódó lépésekre összpontosít, és a más cikkekben ismertetett lépéseket ismerteti, például a fürt létrehozását vagy a rendelkezésre állási csoport üzembe helyezését.

Előfeltételek

Munkacsoport rendelkezésre állási csoportjának konfigurálásához a következőkre van szükség:

- Legalább két Windows Server 2016 (vagy újabb) sql server 2016(vagy újabb) rendszerű virtuális gép ugyanazon rendelkezésre állási csoportban vagy különböző rendelkezésre állási zónákban, statikus IP-címek használatával.

- Az alhálózaton legalább 4 ingyenes IP-címmel rendelkező helyi hálózat.

- Egy fiók a rendszergazdai csoport minden egyes gépén, amely sysadmin-jogosultságokkal is rendelkezik az SQL Serveren belül.

- Portok megnyitása: TCP 1433, TCP 5022, TCP 59999.

Referenciaként a következő paramétereket használjuk ebben a cikkben, de szükség szerint módosíthatók:

| Név | Paraméter |

|---|---|

| Csomópont1 | AGNode1 (10.0.0.4) |

| Csomópont2 | AGNode2 (10.0.0.5) |

| Fürt neve | AGWGAG (10.0.0.6) |

| Hallgató | AGListener (10.0.0.7) |

| DNS-utótag | ag.wgcluster.example.com |

| Munkacsoport neve | AGWorkgroup |

DNS-utótag beállítása

Ebben a lépésben konfigurálja mindkét kiszolgáló DNS-utótagját. Például: ag.wgcluster.example.com. Ez lehetővé teszi annak az objektumnak a nevét, amelyhez teljes mértékben minősített címként szeretne csatlakozni a hálózaton belül, például AGNode1.ag.wgcluster.example.com.

A DNS-utótag konfigurálásához kövesse az alábbi lépéseket:

RDP az első csomóponton, és nyissa meg a Kiszolgálókezelőt.

Válassza a Helyi kiszolgáló lehetőséget, majd a számítógép neve alatt válassza ki a virtuális gép nevét.

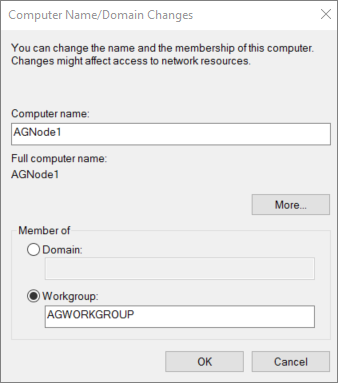

Válassza a Módosítás... lehetőséget a Számítógép átnevezése... területen.

Módosítsa a munkacsoport nevének értelmes nevét, például

AGWORKGROUP:

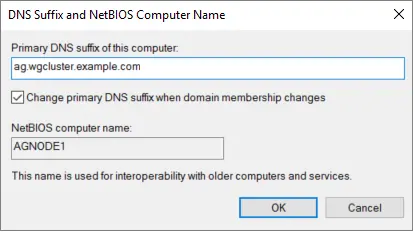

Válassza az Egyebek... lehetőséget a DNS-utótag és a NetBIOS számítógépnév párbeszédpanel megnyitásához.

Írja be a DNS-utótag nevét a számítógép elsődleges DNS-utótagja alá, például

ag.wgcluster.example.com, majd válassza az OK gombot:

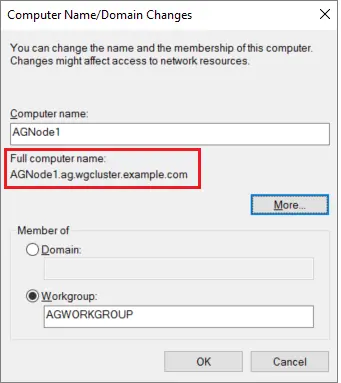

Győződjön meg arról, hogy a teljes számítógépnév megjeleníti a DNS-utótagot, majd a módosítások mentéséhez kattintson az OK gombra :

Indítsa újra a kiszolgálót, amikor a rendszer erre kéri.

Ismételje meg ezeket a lépéseket a rendelkezésre állási csoporthoz használandó többi csomóponton.

Gazdagépfájl szerkesztése

Mivel nincs active directory, nincs mód a Windows-kapcsolatok hitelesítésére. Ezért rendeljen hozzá megbízhatóságot a gazdagépfájl szövegszerkesztővel való szerkesztésével.

A gazdagépfájl szerkesztéséhez kövesse az alábbi lépéseket:

RDP a virtuális gépre.

Nyissa meg a Fájlkezelőt

c:\windows\system32\drivers\etc.Kattintson a jobb gombbal a gazdagépfájlra, és nyissa meg a fájlt a Jegyzettömbdel (vagy bármely más szövegszerkesztővel).

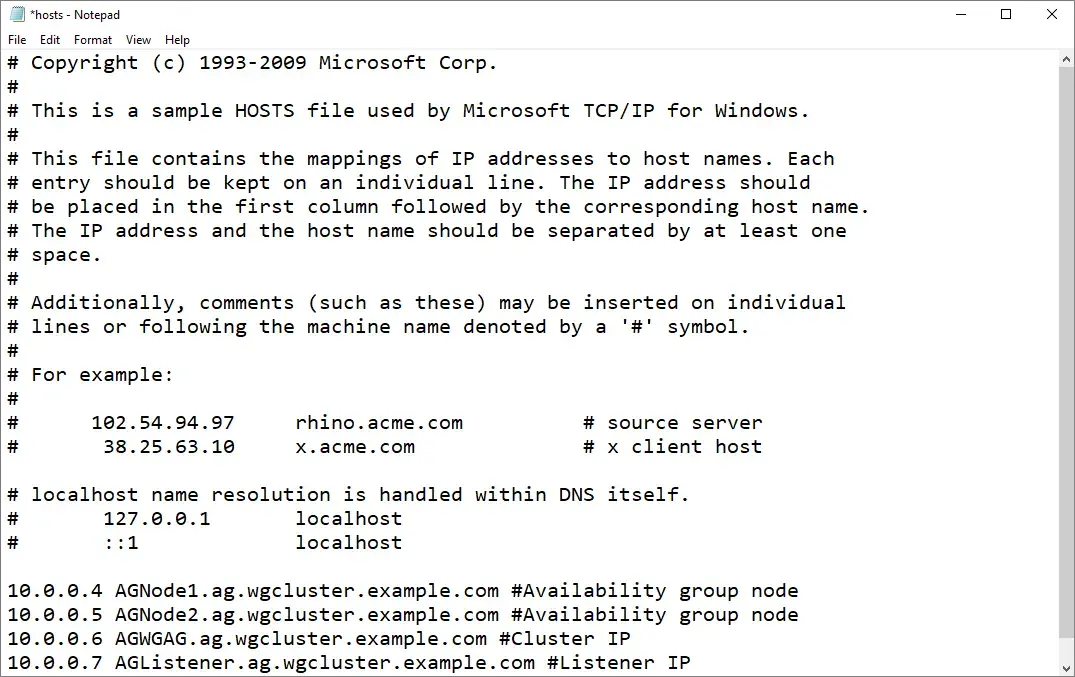

A fájl végén adjon hozzá egy bejegyzést az egyes csomópontokhoz, a rendelkezésre állási csoporthoz és a figyelőhöz hasonló formában

IP Address, DNS Suffix #comment:10.0.0.4 AGNode1.ag.wgcluster.example.com #Availability group node 10.0.0.5 AGNode2.ag.wgcluster.example.com #Availability group node 10.0.0.6 AGWGAG.ag.wgcluster.example.com #Cluster IP 10.0.0.7 AGListener.ag.wgcluster.example.com #Listener IP

Engedélyek beállítása

Mivel nincs Active Directory az engedélyek kezeléséhez, manuálisan engedélyeznie kell egy nem beépített helyi rendszergazdai fiókot a fürt létrehozásához.

Ehhez futtassa a következő PowerShell-parancsmagot egy felügyeleti PowerShell-munkamenetben minden csomóponton:

new-itemproperty -path HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System -Name LocalAccountTokenFilterPolicy -Value 1

A feladatátvevő fürt létrehozása

Ebben a lépésben létrehozza a feladatátvevő fürtöt. Ha nem ismeri ezeket a lépéseket, a feladatátvevő fürt oktatóanyagából követheti őket.

Figyelemre méltó különbségek az oktatóanyag és a munkacsoportfürtök esetében teendők között:

- Törölje a jelet a Tároló és a Közvetlen tárolóhelyek jelölőnégyzetből a fürtérvényesítés futtatásakor.

- Amikor hozzáadja a csomópontokat a fürthöz, adja hozzá a teljes nevet, például:

AGNode1.ag.wgcluster.example.comAGNode2.ag.wgcluster.example.com

- Törölje a jelet az Összes jogosult tároló hozzáadása a fürthöz jelölőnégyzetből.

A fürt létrehozása után rendeljen hozzá egy statikus fürt IP-címét. Ehhez kövesse az alábbi lépéseket:

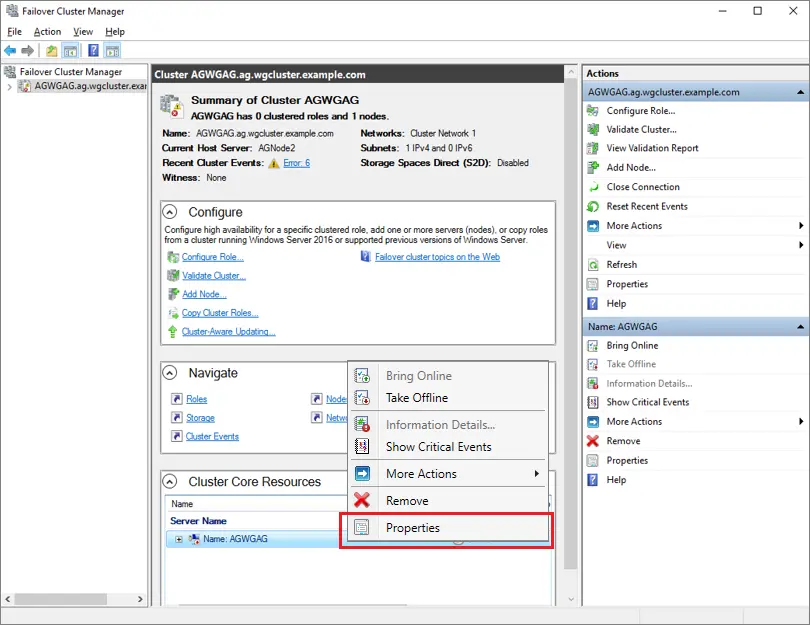

Az egyik csomóponton nyissa meg a Feladatátvevőfürt-kezelőt, jelölje ki a fürtöt, kattintson a jobb gombbal a Név: <Fürtnam> elemre a Fürtmag-erőforrások területen, majd válassza a Tulajdonságok lehetőséget.

Válassza ki az IP-címet az IP-címek alatt, és válassza a Szerkesztés lehetőséget.

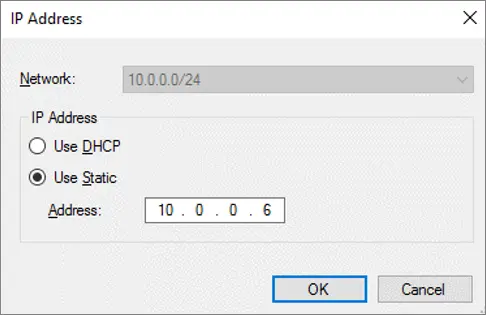

Válassza a Statikus használata lehetőséget, adja meg a fürt IP-címét, majd kattintson az OK gombra:

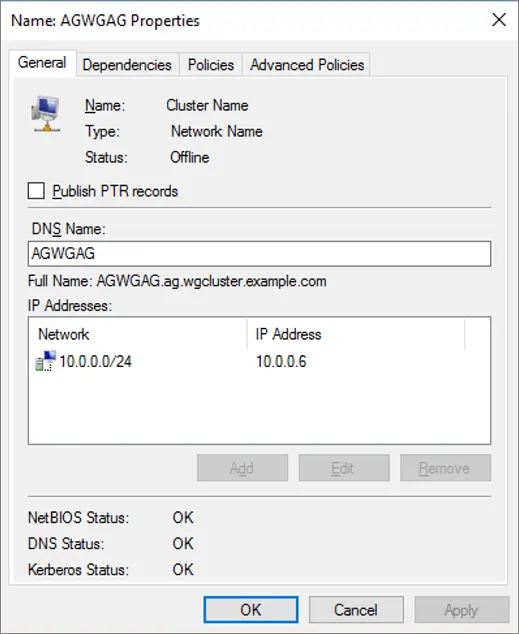

Ellenőrizze, hogy a beállítások helyesek-e, majd az OK gombra kattintva mentse őket:

Felhőbeli tanúsító létrehozása

Ebben a lépésben konfiguráljon egy felhőalapú megosztási tanúsítót. Ha nem ismeri a lépéseket, olvassa el a Felhőtanúsító üzembe helyezése feladatátvevő fürthöz című témakört.

A rendelkezésre állási csoport funkció engedélyezése

Ebben a lépésben engedélyezze a rendelkezésre állási csoport funkciót. Ha nem ismeri a lépéseket, tekintse meg a rendelkezésre állási csoport oktatóanyagát.

Kulcsok és tanúsítványok létrehozása

Ebben a lépésben hozzon létre tanúsítványokat, amelyeket egy SQL-bejelentkezés használ a titkosított végponton. Hozzon létre egy mappát minden csomóponton a tanúsítvány biztonsági mentésének tárolásához, például c:\certs.

Az első csomópont konfigurálásához kövesse az alábbi lépéseket:

Nyissa meg az SQL Server Management Studiót , és csatlakozzon az első csomóponthoz, például

AGNode1.Nyisson meg egy Új lekérdezés ablakot, és futtassa a következő Transact-SQL (T-SQL) utasítást egy összetett és biztonságos jelszóra való frissítés után:

USE master; CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'PassWOrd123!'; GO --create a cert from the master key USE master; CREATE CERTIFICATE AGNode1Cert WITH SUBJECT = 'AGNode1 Certificate'; GO --Backup the cert and transfer it to AGNode2 BACKUP CERTIFICATE AGNode1Cert TO FILE = 'C:\certs\AGNode1Cert.crt'; GOEzután hozza létre a HADR-végpontot, és használja a tanúsítványt hitelesítésre a Transact-SQL (T-SQL) utasítás futtatásával:

--CREATE or ALTER the mirroring endpoint CREATE ENDPOINT hadr_endpoint STATE = STARTED AS TCP ( LISTENER_PORT=5022 , LISTENER_IP = ALL ) FOR DATABASE_MIRRORING ( AUTHENTICATION = CERTIFICATE AGNode1Cert , ENCRYPTION = REQUIRED ALGORITHM AES , ROLE = ALL ); GOA Fájlkezelővel lépjen arra a fájlhelyre, ahol a tanúsítvány található, például

c:\certs.Készítsen manuálisan másolatot a tanúsítványról, például

AGNode1Cert.crtaz első csomópontról, és helyezze át a második csomópont ugyanazon helyére.

A második csomópont konfigurálásához kövesse az alábbi lépéseket:

Csatlakozzon a második csomóponthoz az SQL Server Management Studióval, például

AGNode2.Egy Új lekérdezés ablakban futtassa a következő Transact-SQL (T-SQL) utasítást egy összetett és biztonságos jelszóra való frissítés után:

USE master; CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'PassWOrd123!'; GO --create a cert from the master key USE master; CREATE CERTIFICATE AGNode2Cert WITH SUBJECT = 'AGNode2 Certificate'; GO --Backup the cert and transfer it to AGNode1 BACKUP CERTIFICATE AGNode2Cert TO FILE = 'C:\certs\AGNode2Cert.crt'; GOEzután hozza létre a HADR-végpontot, és használja a tanúsítványt hitelesítésre a Transact-SQL (T-SQL) utasítás futtatásával:

--CREATE or ALTER the mirroring endpoint CREATE ENDPOINT hadr_endpoint STATE = STARTED AS TCP ( LISTENER_PORT=5022 , LISTENER_IP = ALL ) FOR DATABASE_MIRRORING ( AUTHENTICATION = CERTIFICATE AGNode2Cert , ENCRYPTION = REQUIRED ALGORITHM AES , ROLE = ALL ); GOA Fájlkezelővel lépjen arra a fájlhelyre, ahol a tanúsítvány található, például

c:\certs.Készítsen manuálisan másolatot a tanúsítványról, például

AGNode2Cert.crta második csomópontról, és helyezze át az első csomópont ugyanazon helyére.

Ha a fürtben más csomópontok is találhatók, ismételje meg ezeket a lépéseket is, és módosítsa a megfelelő tanúsítványneveket.

Bejelentkezések létrehozása

A tanúsítványhitelesítés az adatok csomópontok közötti szinkronizálására szolgál. Ennek engedélyezéséhez hozzon létre egy bejelentkezést a másik csomóponthoz, hozzon létre egy felhasználót a bejelentkezéshez, hozzon létre egy tanúsítványt a bejelentkezéshez a biztonsági mentési tanúsítvány használatához, majd adjon meg csatlakozást a tükrözési végponton.

Ehhez először futtassa a következő Transact-SQL (T-SQL) lekérdezést az első csomóponton, például AGNode1:

--create a login for the AGNode2

USE master;

CREATE LOGIN AGNode2_Login WITH PASSWORD = 'PassWord123!';

GO

--create a user from the login

CREATE USER AGNode2_User FOR LOGIN AGNode2_Login;

GO

--create a certificate that the login uses for authentication

CREATE CERTIFICATE AGNode2Cert

AUTHORIZATION AGNode2_User

FROM FILE = 'C:\certs\AGNode2Cert.crt'

GO

--grant connect for login

GRANT CONNECT ON ENDPOINT::hadr_endpoint TO [AGNode2_login];

GO

Ezután futtassa a következő Transact-SQL (T-SQL) lekérdezést a második csomóponton, például AGNode2:

--create a login for the AGNode1

USE master;

CREATE LOGIN AGNode1_Login WITH PASSWORD = 'PassWord123!';

GO

--create a user from the login

CREATE USER AGNode1_User FOR LOGIN AGNode1_Login;

GO

--create a certificate that the login uses for authentication

CREATE CERTIFICATE AGNode1Cert

AUTHORIZATION AGNode1_User

FROM FILE = 'C:\certs\AGNode1Cert.crt'

GO

--grant connect for login

GRANT CONNECT ON ENDPOINT::hadr_endpoint TO [AGNode1_login];

GO

Ha a fürtben más csomópontok is találhatók, ismételje meg ezeket a lépéseket is, módosítva a megfelelő tanúsítványt és felhasználóneveket.

Rendelkezésre állási csoport konfigurálása

Ebben a lépésben konfigurálja a rendelkezésre állási csoportot, és adja hozzá az adatbázisokat. Jelenleg ne hozzon létre figyelőt. Ha nem ismeri a lépéseket, tekintse meg a rendelkezésre állási csoport oktatóanyagát. Mindenképpen kezdeményezze a feladatátvételt és a feladat-visszavételt annak ellenőrzéséhez, hogy minden a megfelelő módon működik-e.

Megjegyzés:

Ha a szinkronizálási folyamat során hiba történik, előfordulhat, hogy sysadmin-jogosultságokat kell adnia NT AUTHORITY\SYSTEM ahhoz, hogy fürterőforrásokat hozzon létre az első csomóponton, például AGNode1 ideiglenesen.

Terheléselosztó konfigurálása

Ebben az utolsó lépésben konfigurálja a terheléselosztót az Azure Portal vagy a PowerShell használatával.

A Windows-fürt grafikus felhasználói felületének használatakor azonban lehetnek korlátozások, ezért a PowerShell használatával hozzon létre egy ügyfélelérési pontot vagy a figyelő hálózati nevét a következő példaszkripttel:

Add-ClusterResource -Name "IPAddress1" -ResourceType "IP Address" -Group "WGAG"

Get-ClusterResource -Name IPAddress1 | Set-ClusterParameter -Multiple @{"Network" = "Cluster Network 1";"Address" = "10.0.0.4";"SubnetMask" = "255.0.0.0";"EnableDHCP" = 0}

Add-ClusterResource -Name "IPAddress2" -ResourceType "IP Address" -Group "WGAG"

Get-ClusterResource -Name IPAddress2 | Set-ClusterParameter -Multiple @{"Network" = "Cluster Network 2";"Address" = "10.0.0.5";"SubnetMask" = "255.0.0.0";"EnableDHCP" = 0}

Add-ClusterResource -Name "TestName" -Group "WGAG" -ResourceType "Network Name"

Get-ClusterResource -Name "TestName" | Set-ClusterParameter -Multiple @{"DnsName" = "TestName";"RegisterAllProvidersIP" = 1}

Set-ClusterResourceDependency -Resource TestName -Dependency "[IPAddress1] or [IPAddress2]"

Start-ClusterResource -Name TestName -Verbose

További lépések

A rendelkezésre állási csoport üzembe helyezése után fontolja meg az SQL Server HADR-beállításainak optimalizálását Azure-beli virtuális gépeken.

További tudnivalókért lásd:

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: