Az SQL-kiszolgálók biztonsági réseinek felderítése

A gépeken futó SQL-kiszolgálókhoz készült Microsoft Defender kibővíti az Azure-natív SQL-kiszolgálók védelmét a hibrid környezetek teljes körű támogatásához, valamint az Azure-ban, más felhőkörnyezetekben és még a helyszíni gépeken üzemeltetett SQL-kiszolgálók (minden támogatott verzió) védelméhez:

- SQL Server on Virtual Machines

- Helyszíni SQL-kiszolgálók:

Az integrált sebezhetőségi felmérési szkenner felderíti, nyomon követi és segít a lehetséges adatbázis-biztonsági rések elhárításában. Az értékelési vizsgálatok eredményei áttekintést nyújtanak az SQL-gépek biztonsági állapotáról, valamint a biztonsági megállapítások részleteiről.

Megjegyzés:

A vizsgálat egyszerű, biztonságos, adatbázisonként csak néhány másodpercet vesz igénybe, és teljes mértékben írásvédett. Nem módosítja az adatbázist.

Biztonságirés-felmérési jelentések megismerése

A biztonságirés-felmérési szolgáltatás 12 óránként ellenőrzi az adatbázisokat.

A sebezhetőségi felmérés irányítópultja áttekintést nyújt az összes adatbázis felmérési eredményeiről, valamint az kifogástalan és nem kifogástalan adatbázisok összegzését, valamint a kockázateloszlásnak megfelelő sikertelen ellenőrzések általános összegzését.

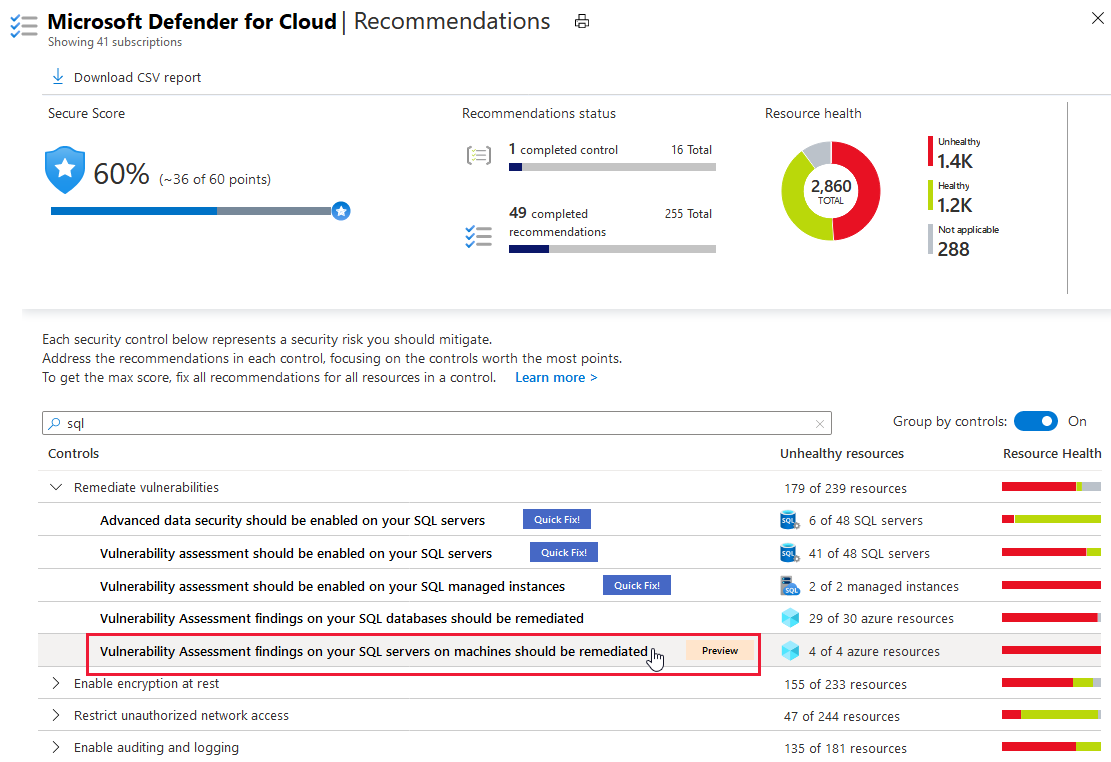

A sebezhetőségi felmérés eredményeit közvetlenül a Felhőhöz készült Defender tekintheti meg.

Felhőhöz készült Defender oldalsávján nyissa meg a Javaslatok lapot.

Válassza ki a javasolt SQL-kiszolgálókat a gépeken, ha a biztonsági rések felderítése megoldódott. További információ: Felhőhöz készült Defender javaslatok referenciaoldala.

Megjelenik a javaslat részletes nézete.

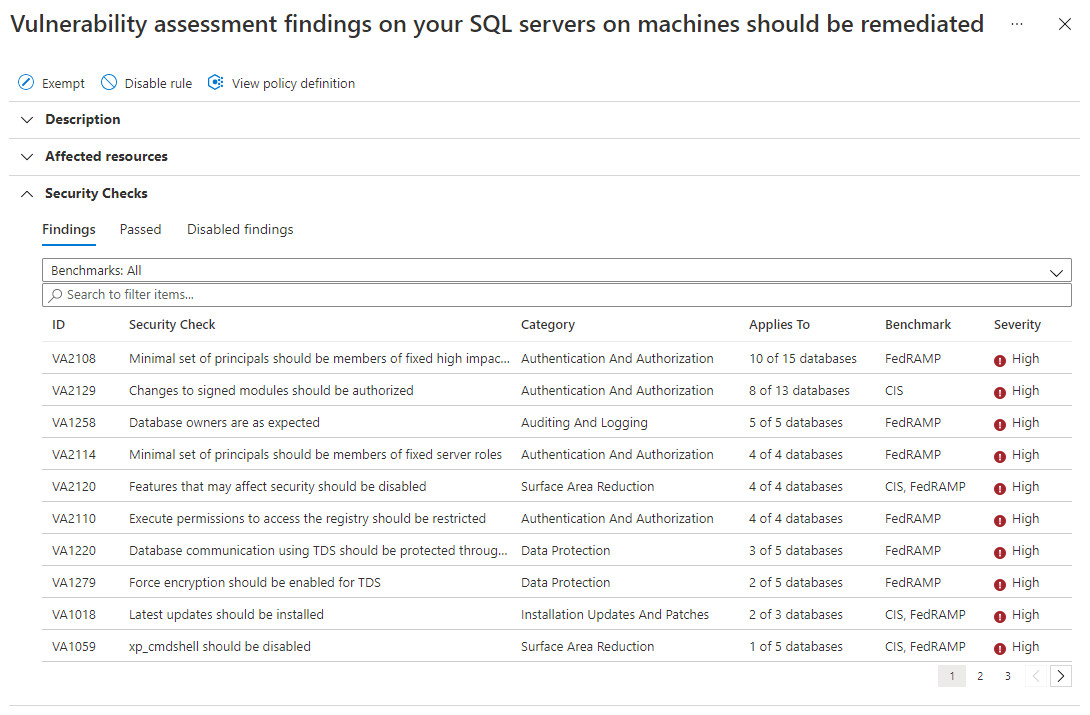

További részletekért részletezés:

A beolvasott erőforrások (adatbázisok) és a tesztelt biztonsági ellenőrzések listájának áttekintéséhez nyissa meg az Érintett erőforrásokat , és válassza ki a megfelelő kiszolgálót.

Az adott SQL-adatbázis által csoportosított biztonsági rések áttekintéséhez válassza ki a megfelelő adatbázist.

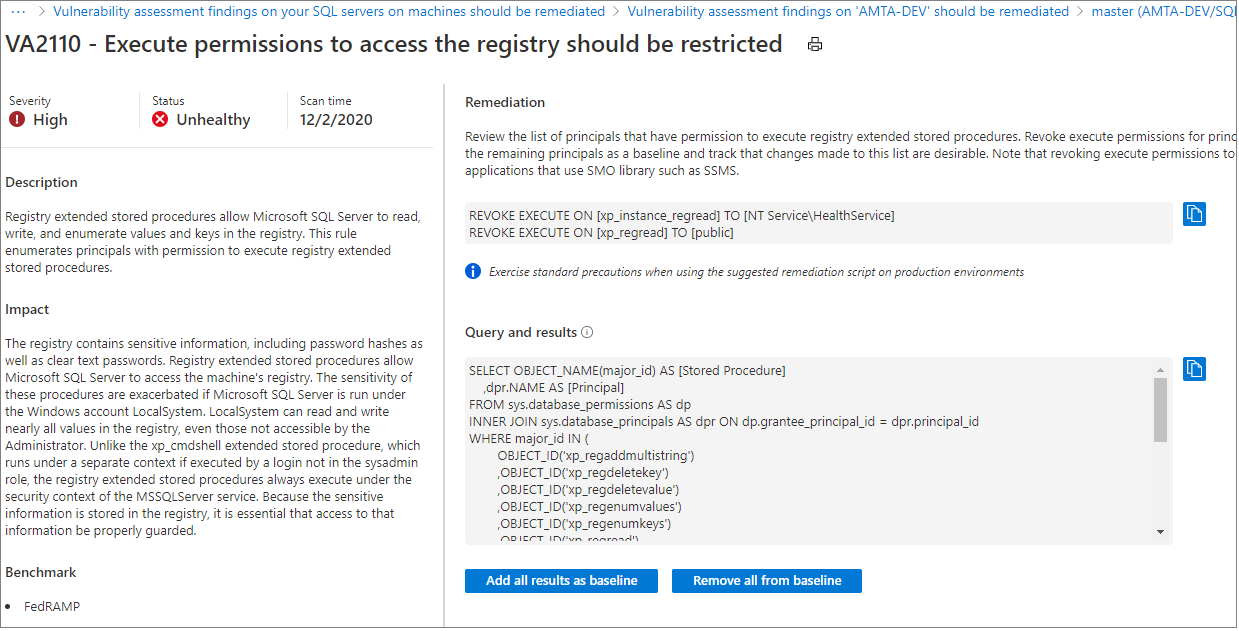

Minden nézetben a biztonsági ellenőrzések súlyosság szerint vannak rendezve. Egy adott biztonsági ellenőrzés kiválasztásával megtekintheti a leírást, a szervizelés módját és más kapcsolódó információkat, például az Érintett vagya Teljesítményt.

Alapterv beállítása

Az értékelési eredmények áttekintése során az eredményeket elfogadható alapkonfigurációként jelölheti meg a környezetben. The baseline is essentially a customization of how the results are reported. Results that match the baseline are considered as passing in subsequent scans. Miután létrehozta az alapkonfiguráció biztonsági állapotát, a biztonságirés-felmérési szkenner csak az alaptervtől való eltérésekről számol be. Ily módon a releváns problémákra összpontosíthatja a figyelmét.

Exportálja az eredményeket

A Felhőhöz készült Microsoft Defender folyamatos exportálási funkciójával exportálhatja a sebezhetőségi felmérés eredményeit az Azure Event Hubsba vagy a Log Analytics-munkaterületre.

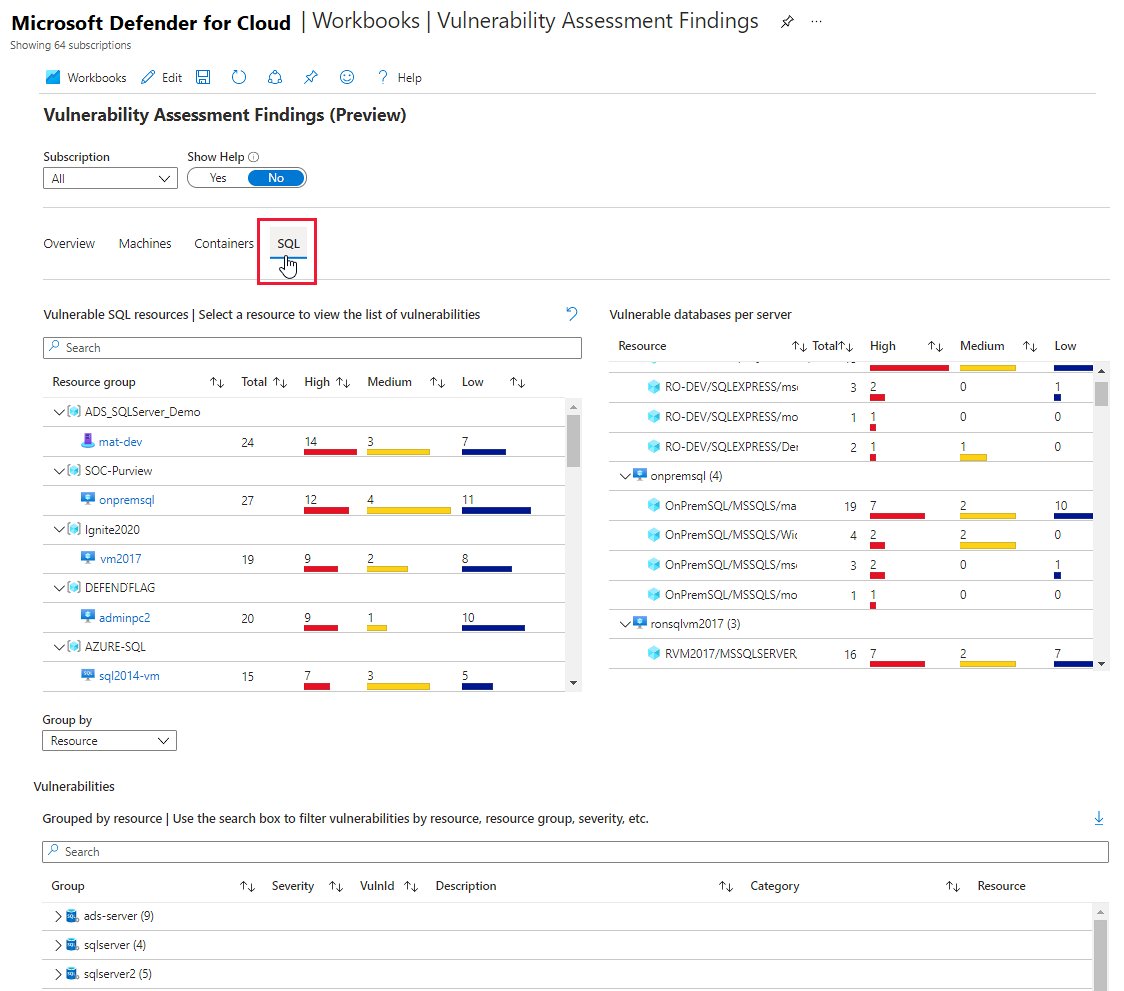

Biztonsági rések megtekintése grafikus, interaktív jelentésekben

A Felhőhöz készült Defender integrált Azure Monitor-munkafüzetgyűjteménye interaktív jelentést tartalmaz a gépek, tárolóregisztrációs adatbázisok tárolói és SQL-kiszolgálók biztonságirés-ellenőrzőinek eredményeiről.

Az egyes szkennerekre vonatkozó megállapításokat külön javaslatokban jelentik:

- A gépeken meg kell oldani a biztonságirés-megállapításokat

- A tárolóregisztrációs adatbázis lemezképeinek sebezhetőségi megállapításait meg kell oldani (a Qualys működteti)

- Az SQL-adatbázisok sebezhetőségi megállapításait meg kell oldani

- A gépeken lévő SQL-kiszolgálókon a biztonsági rések megoldásának kell lennie

A "Sebezhetőségi felmérés eredményei" jelentés összegyűjti ezeket az eredményeket, és súlyosság, erőforrástípus és kategória szerint rendezi őket. A jelentést a munkafüzetek gyűjteményében találja, amely Felhőhöz készült Defender oldalsávján érhető el.

Adott eredmények letiltása

Ha a cégnek figyelmen kívül kell hagynia egy találatot, és nem kell szervizelnie, akkor tetszés szerint letilthatja azt. A letiltott eredmények nem befolyásolják a biztonságos pontszámot, és nem okoznak nemkívánatos zajt.

Ha egy találat megfelel a letiltó szabályokban meghatározott feltételeknek, az nem jelenik meg a találatok listájában. A tipikus forgatókönyvek a következők:

- A közepesnél súlyosabb eredmények letiltása

- Nem javítható eredmények letiltása

- A meghatározott hatókör szempontjából nem érdekes teljesítménytesztek eredményeinek letiltása

Fontos

Adott eredmények letiltásához engedélyekre van szüksége egy szabályzat szerkesztéséhez az Azure Policyban. További információ az Azure RBAC-engedélyekről az Azure Policyban.

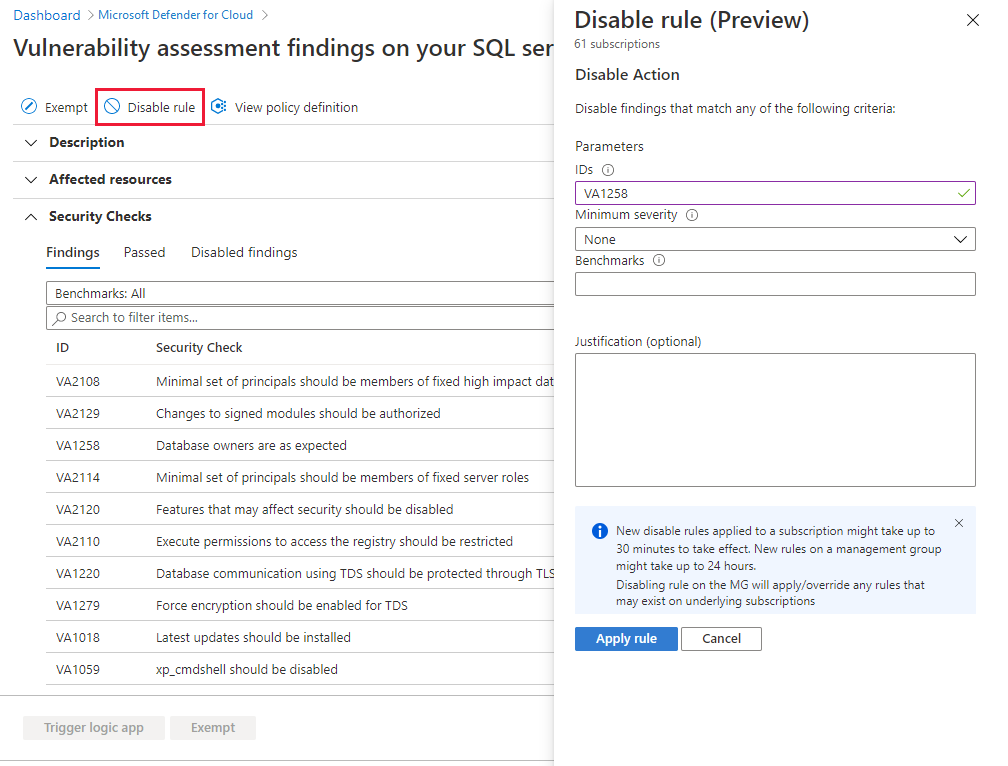

Szabály létrehozása:

A gépeken futó SQL-kiszolgálókra vonatkozó javaslatok részletes lapján válassza a Szabály letiltása lehetőséget.

Válassza ki a megfelelő hatókört.

Adja meg a feltételeket. Az alábbi feltételek bármelyikét használhatja:

- Azonosító keresése

- Severity

- Teljesítménytesztek

Válassza a Szabály alkalmazása lehetőséget. A módosítások érvénybe lépése akár 24 órát is igénybe vehet.

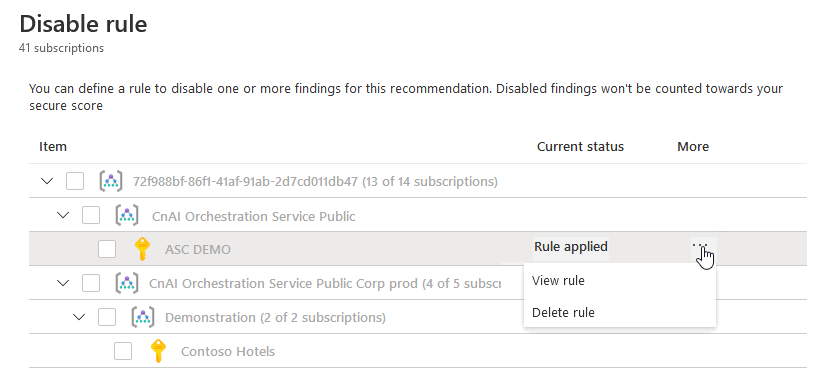

Szabály megtekintése, felülbírálása vagy törlése:

Válassza a Szabály letiltása lehetőséget.

A hatókörlistában az aktív szabályokkal rendelkező előfizetések szabályként jelennek meg.

A szabály megtekintéséhez vagy törléséhez válassza a három pont menüt ("...").

Sebezhetőségi felmérések programozott kezelése

Az Azure PowerShell használata

Az Azure PowerShell-parancsmagokkal programozott módon kezelheti a sebezhetőségi felméréseket. A támogatott parancsmagok a következők:

| Parancsmag neve hivatkozásként | Leírás |

|---|---|

| Add-AzSecuritySqlVulnerabilityAssessmentBaseline | Adja hozzá az SQL Sebezhetőségi felmérés alapkonfigurációt. |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | Az SQL sebezhetőségi felmérés alapkonfigurációja. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanResult | Lekéri az SQL sebezhetőségi felmérésének eredményeit. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanRecord | Lekéri az SQL sebezhetőségi felmérési rekordjait. |

| Remove-AzSecuritySqlVulnerabilityAssessmentBaseline | Eltávolítja az SQL Sebezhetőségi felmérés alapkonfigurációt. |

| Set-AzSecuritySqlVulnerabilityAssessmentBaseline | Egy adott adatbázis új SQL-sebezhetőségi felmérési alapkonfigurációját állítja be, a régi alapkonfigurációt elveti, ha van ilyen. |

Adattárolási hely

Az SQL Sebezhetőségi felmérés nyilvánosan elérhető lekérdezésekkel kérdezi le az SQL Servert Felhőhöz készült Defender SQL-sebezhetőségi felmérésre vonatkozó javaslatok alapján, és tárolja a lekérdezés eredményeit. Az SQL Biztonságirés-felmérés adatait a rendszer annak a Log Analytics-munkaterületnek a helyén tárolja, amelyhez a gép csatlakozik. Ha például a felhasználó egy SQL Virtual Machine-t csatlakoztat egy Nyugat-Európában található Log Analytics-munkaterülethez, az eredmények Nyugat-Európában lesznek tárolva. Ezek az adatok csak akkor lesznek összegyűjtve, ha az SQL sebezhetőségi felmérési megoldása engedélyezve van a Log Analytics-munkaterületen.

A rendszer a csatlakoztatott gép metaadatait is összegyűjti. Ezek konkrétan a következők:

- Operációs rendszer neve, típusa és verziója

- Számítógép teljes tartományneve (FQDN)

- Csatlakozás gépügynök verziója

- UUID (BIOS-AZONOSÍTÓ)

- SQL Server-név és mögöttes adatbázisnevek

A Log Analytics-munkaterület helyének kiválasztásával megadhatja azt a régiót, ahol az SQL Biztonságirés-felmérés adatai lesznek tárolva. Előfordulhat, hogy a Microsoft más régiókba replikálja az adatrugalmasság érdekében, de a Microsoft nem replikálja az adatokat a földrajzi területen kívül.

Következő lépések

További információ az SQL-erőforrások Felhőhöz készült Defender védelméről a Microsoft Defender for SQL áttekintésében.