Információk az Azure Key Vault-tanúsítványokról

Az Azure Key Vault tanúsítványtámogatása az X.509-tanúsítványok felügyeletét és a következő viselkedéseket biztosítja:

Lehetővé teszi a tanúsítvány tulajdonosának, hogy egy kulcstartó létrehozási folyamatán vagy egy meglévő tanúsítvány importálásán keresztül hozzon létre tanúsítványt. Az importált tanúsítványok magukban foglalják az önaláírt tanúsítványokat és a hitelesítésszolgáltatótól (CA) létrehozott tanúsítványokat is.

Lehetővé teszi, hogy a Key Vault-tanúsítvány tulajdonosa az X.509-tanúsítványok biztonságos tárolását és felügyeletét anélkül implementálja, hogy a titkos kulcsok anyagával kellene együttműködnie.

Lehetővé teszi, hogy a tanúsítvány tulajdonosa olyan szabályzatot hozzon létre, amely a Key Vaultot irányítja a tanúsítvány életciklusának kezelésére.

Lehetővé teszi, hogy a tanúsítvány tulajdonosa kapcsolattartási adatokat adjon meg a lejárati és megújítási életciklus-eseményekről szóló értesítésekhez.

Támogatja az automatikus megújítást a kiválasztott kiállítókkal: Key Vault-partner X.509-tanúsítványszolgáltatókkal és hitelesítésszolgáltatókkal.

Feljegyzés

A nem partnerként működő szolgáltatók és hatóságok is engedélyezettek, de nem támogatják az automatikus megújítást.

A tanúsítványlétrehozás részleteiért lásd a tanúsítványlétrehozási módszereket.

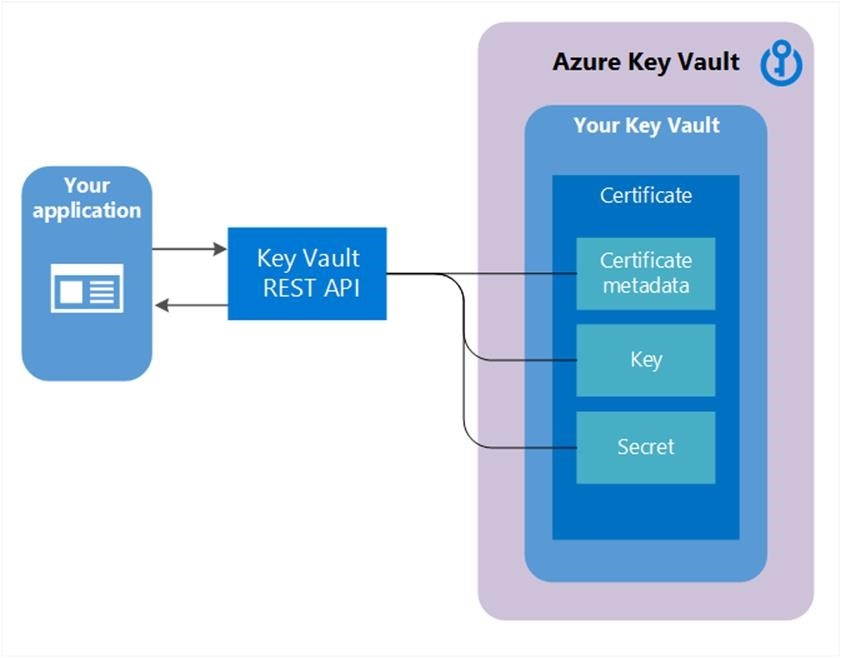

A tanúsítványok összetétele

Key Vault-tanúsítvány létrehozásakor a rendszer egy címezhető kulcsot és titkos kulcsot is létrehoz ugyanazzal a névvel. A Key Vault-kulcs lehetővé teszi a kulcsműveleteket, a Key Vault titkos kulcs pedig lehetővé teszi a tanúsítvány értékének titkos kulcsként való lekérését. A Key Vault-tanúsítványok nyilvános X.509-tanúsítvány metaadatokat is tartalmaznak.

A tanúsítványok azonosítója és verziója hasonló a kulcsok és titkos kódokéhoz. A Key Vault-tanúsítványverzióval létrehozott címezhető kulcs és titkos kulcs adott verziója elérhető a Key Vault tanúsítványválaszában.

Exportálható vagy nem exportálható kulcs

A Key Vault-tanúsítvány létrehozásakor lekérhető a címezhető titkos kulcsból PFX vagy PEM formátumban. A tanúsítvány létrehozásához használt szabályzatnak azt kell jeleznie, hogy a kulcs exportálható. Ha a szabályzat azt jelzi, hogy a kulcs nem exportálható, akkor a titkos kulcs nem része az értéknek, ha titkos kulcsként kéri le.

A címezhető kulcs relevánsabbá válik a nem exportálható Key Vault-tanúsítványoknál. A címzhető Key Vault-kulcs műveletei a keyusage Key Vault-tanúsítvány létrehozásához használt Key Vault-tanúsítványszabályzat mezőjéből vannak leképezve.

A támogatott kulcstípusok teljes listáját a Kulcsok ismertetése: Kulcstípusok és védelmi módszerek című témakörben találja. Az exportálható kulcsok csak RSA és EC használatával engedélyezettek. A HSM-kulcsok nem exportálhatók.

Tanúsítványattribútumok és címkék

A tanúsítvány metaadatai, a címezhető kulcs és a címzhető titkos kulcs mellett a Key Vault-tanúsítvány attribútumokat és címkéket is tartalmaz.

Attribútumok

A tanúsítványattribútumok a Key Vault-tanúsítvány létrehozásakor létrehozott címezhető kulcs és titkos kulcs attribútumaihoz lesznek tükrözve.

A Key Vault-tanúsítványok a következő attribútummal rendelkeznek:

enabled: Ez a logikai attribútum nem kötelező. Az alapértelmezett szint atrue. Megadható annak jelzésére, hogy a tanúsítványadatok titkos kulcsként vagy kulcsként kezelhetők-e.Ezt az attribútumot a rendszer az és az közötti műveletekkel

nbfexpnbfegyütt és akkor is használja, de csak akkor, haenabledbe van állítvatrue.expAz ablakonexpkívülinbfműveletek automatikusan nem lesznek engedélyezve.

A válasz az alábbi további írásvédett attribútumokat tartalmazza:

created:IntDatea tanúsítvány ezen verziójának létrehozását jelzi.updated:IntDatea tanúsítvány ezen verziójának frissítését jelzi.exp:IntDateaz X.509-tanúsítvány lejárati dátumának értékét tartalmazza.nbf:IntDateaz X.509-tanúsítvány "nem korábbi" dátumának értékét tartalmazza.

Feljegyzés

Ha egy Key Vault-tanúsítvány lejár, az továbbra is lekérhető, de a tanúsítvány működésképtelenné válhat olyan esetekben, mint a TLS-védelem, ahol a tanúsítvány lejárata érvényesítve van.

Címkék

A tanúsítványok címkéi a kulcs/érték párok ügyfél által megadott szótárai, hasonlóan a kulcsok és titkos kulcsok címkéihez.

Feljegyzés

A hívók elolvashatják a címkéket, ha rendelkeznek a listával , vagy engedélyt kapnak az adott objektumtípusra (kulcsokra, titkos kulcsokra vagy tanúsítványokra).

Tanúsítványházirend

A tanúsítványházirendek információkat tartalmaznak a Key Vault-tanúsítványok életciklusának létrehozásáról és kezeléséről. Ha egy titkos kulccsal rendelkező tanúsítványt importál a kulcstartóba, a Key Vault szolgáltatás az X.509-tanúsítvány olvasásával létrehoz egy alapértelmezett szabályzatot.

Amikor egy Key Vault-tanúsítványt nulláról hoz létre, meg kell adni egy szabályzatot. A szabályzat meghatározza, hogyan hozhatja létre ezt a Key Vault-tanúsítványverziót vagy a Key Vault következő tanúsítványverzióját. A szabályzat létrehozása után nem szükséges a jövőbeli verziók egymást követő létrehozási műveleteihez. A Key Vault-tanúsítvány összes verziójához csak egy szabályzatpéldány létezik.

Magas szinten a tanúsítványszabályzat a következő információkat tartalmazza:

X.509-tanúsítványtulajdonságok, amelyek tartalmazzák a tulajdonos nevét, a tulajdonos alternatív nevét és az X.509-tanúsítványkérelem létrehozásához használt egyéb tulajdonságokat.

Kulcstulajdonságok, amelyek tartalmazzák a kulcs típusát, a kulcs hosszát, az exportálható és a

ReuseKeyOnRenewalmezőket. Ezek a mezők a Key Vaultot arra utasítják, hogyan hozhat létre kulcsokat.A támogatott kulcstípusok : RSA, RSA-HSM, EC, EC-HSM és okt.

Titkos kulcstulajdonságok, például a titkos kulcs létrehozásához használt megcímezhető titkos kulcs tartalomtípusa, a tanúsítvány titkos kulcsként való lekéréséhez.

A Key Vault-tanúsítvány élettartam-műveletei. Minden élettartam-művelet a következőket tartalmazza:

- Eseményindító: Napként van megadva a lejárat előtt vagy az élettartam százalékában.

- Művelet:

emailContactsvagyautoRenew.

Tanúsítványok érvényesítési típusa: szervezet által ellenőrzött (OV-SSL) és kiterjesztett érvényesítés (EV-SSL) a DigiCert és a GlobalSign kiállítói számára.

Az X.509-tanúsítványok kiállításához használandó tanúsítványkibocsátó paraméterei.

A szabályzathoz társított attribútumok.

További információ: Set-AzKeyVaultCertificatePolicy.

X.509-használat leképezése kulcsműveletekkel

Az alábbi táblázat az X.509 kulcshasználati szabályzatok megfeleltetését mutatja be a Key Vault-tanúsítvány létrehozása során létrehozott kulcsok hatékony kulcsműveleteihez.

| X.509 kulcshasználati jelzők | Key Vault-kulcsműveletek | Alapértelmezett viselkedés |

|---|---|---|

DataEncipherment |

encrypt, decrypt |

Nem alkalmazható |

DecipherOnly |

decrypt |

Nem alkalmazható |

DigitalSignature |

sign, verify |

A Key Vault alapértelmezett használati specifikáció nélkül a tanúsítvány létrehozásakor |

EncipherOnly |

encrypt |

Nem alkalmazható |

KeyCertSign |

sign, verify |

Nem alkalmazható |

KeyEncipherment |

wrapKey, unwrapKey |

A Key Vault alapértelmezett használati specifikáció nélkül a tanúsítvány létrehozásakor |

NonRepudiation |

sign, verify |

Nem alkalmazható |

crlsign |

sign, verify |

Nem alkalmazható |

Tanúsítványkibocsátó

A Key Vault-tanúsítványobjektumok olyan konfigurációt tárolnak, amellyel egy kijelölt tanúsítványkibocsátó szolgáltatóval kommunikálva X.509-tanúsítványokat rendelhet.

A Key Vault a következő tanúsítványkibocsátó szolgáltatókkal működik együtt TLS/SSL-tanúsítványokhoz.

| Szolgáltató neve | Helyek |

|---|---|

| DigiCert | Támogatott a Nyilvános felhőben és az Azure Governmentben található összes Key Vault-szolgáltatáshelyen |

| Globalsign | Támogatott a Nyilvános felhőben és az Azure Governmentben található összes Key Vault-szolgáltatáshelyen |

A tanúsítványkibocsátó kulcstartóban való létrehozása előtt a rendszergazdának meg kell tennie a következő előfeltétel-lépéseket:

A szervezet előkészítése legalább egy hitelesítésszolgáltatóval.

TLS-/SSL-tanúsítványok regisztrálásához (és megújításához) hozzon létre hitelesítő adatokat a Key Vaulthoz. Ez a lépés a szolgáltató egy kiállítóobjektumának a kulcstartóban való létrehozásához nyújt konfigurációt.

A kiállítóobjektumok tanúsítványportálról való létrehozásáról a Key Vault csapat blogjában talál további információt.

A Key Vault lehetővé teszi több, különböző kiállítószolgáltatói konfigurációval rendelkező kiállítóobjektum létrehozását. A kiállítóobjektum létrehozása után a neve egy vagy több tanúsítványszabályzatban hivatkozhat rá. A kiállító objektumra való hivatkozás arra utasítja a Key Vaultot, hogy használja a kiállító objektumban megadott konfigurációt, amikor x.509-tanúsítványt kér a hitelesítésszolgáltatótól a tanúsítvány létrehozása és megújítása során.

A kiállítóobjektumok a tárolóban jönnek létre. Ezek csak ugyanabban a tárolóban található Key Vault-tanúsítványokkal használhatók.

Feljegyzés

A rendszer a regisztráció során elküldi a nyilvánosan megbízható tanúsítványokat a hitelesítésszolgáltatóknak és a tanúsítványátláthatósági (CT)-naplóknak az Azure határain kívül. Ezekre az entitások GDPR-szabályzatai vonatkoznak.

Tanúsítvány névjegyei

A tanúsítvány névjegyei a tanúsítvány élettartamának eseményei által aktivált értesítések küldéséhez tartalmaznak kapcsolattartási adatokat. A kulcstartó összes tanúsítványa megosztja a kapcsolattartási adatokat.

A rendszer értesítést küld az esemény összes megadott névjegyének a kulcstartóban lévő bármely tanúsítványról. A tanúsítványkulccsal kapcsolatos információkért tekintse meg az Azure Key Vault-tanúsítványok megújítását ismertető témakört.

Tanúsítvány hozzáférés-vezérlése

A Key Vault kezeli a tanúsítványok hozzáférés-vezérlését. A tanúsítványokat tartalmazó kulcstartó hozzáférés-vezérlést biztosít. A tanúsítványok hozzáférés-vezérlési szabályzata eltér az ugyanabban a kulcstartóban lévő kulcsok és titkos kulcsok hozzáférés-vezérlési szabályzatától.

A felhasználók létrehozhatnak egy vagy több tárolót a tanúsítványok tárolásához, hogy fenntartsák a forgatókönyvnek megfelelő szegmentálást és a tanúsítványok kezelését. További információ: Tanúsítványhozzáférés-vezérlés.

Tanúsítványhasználati esetek

Biztonságos kommunikáció és hitelesítés

A TLS-tanúsítványok segíthetnek az interneten keresztüli kommunikáció titkosításában és a webhelyek identitásának kialakításában. Ez a titkosítás biztonságosabbá teszi a belépési pontot és a kommunikációs módot. Emellett a nyilvános hitelesítésszolgáltató által aláírt láncolt tanúsítványok segítenek ellenőrizni, hogy a tanúsítványokat tartalmazó entitások jogszerűek-e.

Példaként íme néhány használati eset, amikor tanúsítványokat használ a kommunikáció biztonságossá tételéhez és a hitelesítés engedélyezéséhez:

- Intranetes/internetes webhelyek: Az intranetes webhelyhez való hozzáférés védelme és az interneten keresztüli titkosított adatátvitel biztosítása TLS-tanúsítványokon keresztül.

- IoT- és hálózati eszközök: Az eszközök védelme és védelme tanúsítványok használatával a hitelesítéshez és a kommunikációhoz.

- Felhő/többfelhő: Felhőalapú alkalmazások védelme a helyszínen, felhőközi vagy felhőszolgáltató bérlőjében.