HSM által védett kulcsok importálása a felügyelt HSM-be (BYOK)

Az Azure Key Vault felügyelt HSM támogatja a helyszíni hardveres biztonsági modulban (HSM) létrehozott kulcsok importálását; A kulcsok soha nem hagyják el a HSM védelmi határát. Ezt a forgatókönyvet gyakran saját kulcs (BYOK) alkalmazásának is nevezik. A Managed HSM a (3. szintű FIPS 140-2 szerint érvényesített) Marvell LiquidSecurity HSM-adaptereket használják a kulcsok védelméhez.

A cikkben található információk segítségével megtervezheti, létrehozhatja és átviheti saját HSM által védett kulcsait a felügyelt HSM-hez.

Feljegyzés

Ez a funkció nem érhető el a 21Vianet által üzemeltetett Microsoft Azure-ban. Ez az importálási módszer csak támogatott HSM-ekhez érhető el.

További információkért és a felügyelt HSM használatának megkezdéséhez szükséges oktatóanyagért lásd: Mi a felügyelt HSM?

Áttekintés

Íme a folyamat áttekintése. A konkrét lépéseket a cikk későbbi részében ismertetjük.

- A felügyelt HSM-ben hozzon létre egy kulcsot (más néven kulcscserekulcsot (KEK). A KEK-nek olyan RSA-HSM-kulcsnak kell lennie, amely csak a

importkulcsművelettel rendelkezik. - Töltse le a KEK nyilvános kulcsát .pem fájlként.

- A KEK nyilvános kulcs átvitele egy helyszíni HSM-hez csatlakoztatott offline számítógépre.

- Az offline számítógépen a HSM-szállító által biztosított BYOK eszközzel hozzon létre EGY BYOK-fájlt.

- A célkulcs egy KEK-vel van titkosítva, amely titkosítva marad, amíg át nem kerül a felügyelt HSM-be. Csak a kulcs titkosított verziója hagyja el a helyszíni HSM-et.

- A felügyelt HSM-ben létrehozott KEK nem exportálható. A HSM-ek kikényszeríti azt a szabályt, amely szerint a KEK nem létezik egy felügyelt HSM-en kívül.

- A KEK-nek ugyanabban a felügyelt HSM-ben kell lennie, ahol a célkulcsot importálni fogja.

- A BYOK-fájl felügyelt HSM-be való feltöltésekor a felügyelt HSM a KEK titkos kulcsával fejti vissza a célkulcs anyagát, és HSM-kulcsként importálja. Ez a művelet teljes egészében a HSM-ben történik. A célkulcs mindig a HSM védelmi határán marad.

Előfeltételek

A cikkben szereplő Azure CLI-parancsok használatához a következő elemeket kell tartalmaznia:

- Egy Microsoft Azure-előfizetés. Ha még nincs fiókja, regisztráljon egy ingyenes próbaverzióra.

- Az Azure CLI 2.12.0-s vagy újabb verziója. A verzió azonosításához futtassa a következőt:

az --version. Ha telepíteni vagy frissíteni szeretne, olvassa el az Azure CLI telepítését ismertető cikket. - Egy felügyelt HSM, amely az előfizetésben támogatott HSM-lista . Tekintse meg a rövid útmutatót: Felügyelt HSM kiépítése és aktiválása az Azure CLI használatával felügyelt HSM kiépítéséhez és aktiválásához.

Azure Cloud Shell

Az Azure által üzemeltetett Azure Cloud Shell egy interaktív felület, amelyet a böngészőből használhat. A Bash vagy a PowerShell segítségével is használhatja a Cloud Shellt az Azure-szolgáltatásokhoz. A Cloud Shell előre telepített parancsaival futtathatja a jelen cikkben szereplő kódot anélkül, hogy bármit telepítenie kellene a helyi környezetben.

Az Azure Cloud Shell indítása:

| Lehetőség | Példa/hivatkozás |

|---|---|

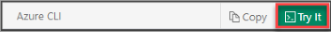

| Válassza a Kipróbálás lehetőséget egy kód vagy parancsblokk jobb felső sarkában. A Kipróbálás lehetőség választása nem másolja automatikusan a kódot vagy a parancsot a Cloud Shellbe. |  |

| Látogasson el a https://shell.azure.com webhelyre, vagy kattintson a Cloud Shell indítása gombra a böngészőben. |  |

| Az Azure Portal jobb felső sarkában található menüben kattintson a Cloud Shell gombra. |  |

Az Azure Cloud Shell használata:

Indítsa el a Cloud Shellt.

A kód vagy parancs másolásához kattintson a Másolás gombra egy kódblokkon (vagy parancsblokkon).

Illessze be a kódot vagy parancsot a Cloud Shell-munkamenetbe a Windows és Linux rendszeren a Ctrl Shift+V billentyűkombinációval+, vagy a Cmd+Shift+V macOS rendszeren való kiválasztásával.

A kód vagy parancs futtatásához válassza az Enter lehetőséget .

Ha a parancssori felülettel szeretne bejelentkezni az Azure-ba, írja be a következőt:

az login

A cli-n keresztüli bejelentkezési lehetőségekről további információt az Azure CLI-vel való bejelentkezéssel kapcsolatban talál.

Támogatott HSM-k

| Szállító neve | Szállító típusa | Támogatott HSM-modellek | További információ |

|---|---|---|---|

| Cryptomathic | ISV (vállalati kulcskezelő rendszer) | Több HSM-márka és modell, köztük

|

|

| Bízza | Gyártó HSM mint szolgáltatás |

|

n Az új BYOK-eszköz és dokumentáció titkosítása |

| Fortanix | Gyártó HSM mint szolgáltatás |

|

SDKMS-kulcsok exportálása felhőszolgáltatókba BYOK-hoz – Azure Key Vault |

| IBM | Gyártó | IBM 476x, CryptoExpress | IBM Enterprise Key Management Foundation |

| Marvell | Gyártó | Minden LiquidSecurity HSM és

|

Marvell BYOK eszköz és dokumentáció |

| Securosys SA | Gyártó, HSM mint szolgáltatás | Primus HSM-család, Securosys Clouds HSM | Primus BYOK eszköz és dokumentáció |

| StorMagic | ISV (vállalati kulcskezelő rendszer) | Több HSM-márka és modell, köztük

|

SvKMS és Azure Key Vault BYOK |

| Thales | Gyártó |

|

Luna BYOK eszköz és dokumentáció |

| Utimaco | Gyártó HSM mint szolgáltatás |

u.trust Anchor, CryptoServer | Utimaco BYOK eszköz és integrációs útmutató |

Támogatott kulcstípusok

| Kulcs neve | Kulcs típusa | Kulcsméret/görbe | Eredet | Leírás |

|---|---|---|---|---|

| Kulcscserekulcs (KEK) | RSA-HSM | 2048 bites 3072 bites 4096 bites |

Managed HSM | A felügyelt HSM-ben létrehozott HSM-alapú RSA-kulcspár |

| Célkulcs | ||||

| RSA-HSM | 2048 bites 3072 bites 4096 bites |

Szállítói HSM | A felügyelt HSM-be átvitt kulcs | |

| EC-HSM | P-256 P-384 P-521 |

Szállítói HSM | A felügyelt HSM-be átvitt kulcs | |

| Szimmetrikus kulcs (okt-hsm) | 128 bites 192 bites 256 bites |

Szállítói HSM | A felügyelt HSM-be átvitt kulcs | |

Kulcs létrehozása és átvitele a felügyelt HSM-be

A kulcs létrehozása és átvitele felügyelt HSM-be:

- 1. lépés: KEK létrehozása

- 2. lépés: A KEK nyilvános kulcsának letöltése

- 3. lépés: Kulcs létrehozása és előkészítése az átvitelhez

- 4. lépés: A kulcs átvitele felügyelt HSM-be

1. lépés: KEK létrehozása

A KEK egy felügyelt HSM-ben létrehozott RSA-kulcs. A KEK az importálni kívánt kulcs (a célkulcs ) titkosítására szolgál.

A KEK-nek a következőnek kell lennie:

- RSA-HSM-kulcs (2048 bites; 3072 bites; vagy 4096 bites)

- Ugyanabban a felügyelt HSM-ben jön létre, amelyben importálni szeretné a célkulcsot

- A következőre beállított engedélyezett kulcsműveletekkel létrehozva:

import

Feljegyzés

A KEK-nek csak "importálás" engedélyezett kulcsművelettel kell rendelkeznie. Az "importálás" az összes többi kulcsfontosságú művelettel kölcsönösen kizárja egymást.

Az az keyvault key create paranccsal hozzon létre egy olyan KEK-t, amelynek kulcsműveleteinek értéke a importkövetkező. Jegyezze fel a következő parancsból visszaadott kulcsazonosítót (kid). (A 3. lépésben szereplő értéket fogja használnikid.)

az keyvault key create --kty RSA-HSM --size 4096 --name KEKforBYOK --ops import --hsm-name ContosoKeyVaultHSM

2. lépés: A KEK nyilvános kulcsának letöltése

Az az keyvault key download használatával töltse le a KEK nyilvános kulcsát egy .pem fájlba. Az importált célkulcs titkosítása a KEK nyilvános kulcsával történik.

az keyvault key download --name KEKforBYOK --hsm-name ContosoKeyVaultHSM --file KEKforBYOK.publickey.pem

Vigye át a KEKforBYOK.publickey.pem fájlt az offline számítógépre. A következő lépésben szüksége lesz erre a fájlra.

3. lépés: Kulcs létrehozása és előkészítése az átvitelhez

A BYOK eszköz letöltéséhez és telepítéséhez tekintse meg a HSM-gyártó dokumentációját. Kövesse a HSM-szállító utasításait egy célkulcs létrehozásához, majd hozzon létre egy kulcsátviteli csomagot (egy BYOK-fájlt). A BYOK eszköz az kid 1. lépésből származó és a 2. lépésben letöltött KEKforBYOK.publickey.pem fájlt fogja használni egy titkosított célkulcs létrehozásához egy BYOK-fájlban.

A BYOK-fájl átvitele a csatlakoztatott számítógépre.

Feljegyzés

Az 1024 bites RSA-kulcsok importálása nem támogatott. Az EC-HSM P256K kulcsok importálása támogatott.

Ismert probléma: Az RSA 4K célkulcs luna HSM-ekből való importálása csak a 7.4.0-s vagy újabb belső vezérlőprogrammal támogatott.

4. lépés: A kulcs átvitele felügyelt HSM-be

A kulcsimportálás befejezéséhez vigye át a kulcsátviteli csomagot (egy BYOK-fájlt) a leválasztott számítógépről az internetkapcsolattal rendelkező számítógépre. Az az keyvault key import paranccsal töltse fel a BYOK-fájlt a felügyelt HSM-be.

az keyvault key import --hsm-name ContosoKeyVaultHSM --name ContosoFirstHSMkey --byok-file KeyTransferPackage-ContosoFirstHSMkey.byok

Ha a feltöltés sikeres, az Azure CLI megjeleníti az importált kulcs tulajdonságait.

Következő lépések

Most már használhatja ezt a HSM által védett kulcsot a felügyelt HSM-ben. További információkért tekintse meg ezt az árat és a funkciók összehasonlítását.