Ügyfél előkészítése az Azure Lighthouse-hoz

Ez a cikk azt ismerteti, hogy szolgáltatóként hogyan hozhat létre ügyfelet az Azure Lighthouse-ba. Ha így tesz, az ügyfél Microsoft Entra-bérlőjében lévő delegált erőforrásokat (előfizetéseket és/vagy erőforráscsoportokat) a bérlő felhasználói kezelhetik az Azure delegált erőforrás-kezelésével.

Tipp.

Bár ebben a témakörben a szolgáltatókra és ügyfelekre hivatkozunk, a több bérlőt kezelő vállalatok ugyanezt a folyamatot használhatják az Azure Lighthouse beállításához és a felügyeleti élményük konszolidálásához.

Több ügyfél esetében megismételheti az előkészítési folyamatot. Amikor egy megfelelő engedélyekkel rendelkező felhasználó bejelentkezik a felügyeleti bérlőbe, az adott felhasználó jogosult felügyeleti műveleteket végrehajtani az ügyfél-bérlői hatókörökben anélkül, hogy minden egyes ügyfélbérbe be kellene jelentkeznie.

Megjegyzés:

Az ügyfelek alternatív módon regisztrálhatók az Azure Lighthouse-ba, ha olyan felügyelt szolgáltatásajánlatot vásárolnak (nyilvános vagy privát), amelyet ön tesz közzé az Azure Marketplace-en. Az itt leírt előkészítési folyamatot az Azure Marketplace-en közzétett ajánlatokkal együtt is használhatja.

Az előkészítési folyamathoz műveleteket kell végrehajtani a szolgáltató bérlőjén belül és az ügyfél bérlőjén belül is. Ezeket a lépéseket ebben a cikkben ismertetjük.

Bérlői és előfizetési adatok összegyűjtése

Az ügyfél bérlőjének előkészítéséhez aktív Azure-előfizetéssel kell rendelkeznie. Amikor manuálisan hoz létre sablont, a következőket kell tudnia:

- The tenant ID of the service provider's tenant (where you will be managing the customer's resources).

- The tenant ID of the customer's tenant (which will have resources managed by the service provider).

- The subscription IDs for each specific subscription in the customer's tenant that will be managed by the service provider (or that contains the resource group(s) that will be managed by the service provider).

If you don't know the ID for a tenant, you can retrieve it by using the Azure portal, Azure PowerShell, or Azure CLI.

Ha a sablont az Azure Portalon hozza létre, a bérlőazonosító automatikusan meg lesz adva. A sablon Azure Portalon való létrehozásához nem kell ismernie az ügyfél bérlői vagy előfizetési adatait. Ha azonban egy vagy több erőforráscsoportot szeretne létrehozni az ügyfél bérlőjében (a teljes előfizetés helyett), ismernie kell az egyes erőforráscsoportok nevét.

Szerepkörök és engedélyek meghatározása

Szolgáltatóként előfordulhat, hogy több feladatot is el szeretne végezni egyetlen ügyfél számára, és különböző hatókörökhöz eltérő hozzáférést igényel. You can define as many authorizations as you need in order to assign the appropriate Azure built-in roles. Minden engedélyezés tartalmaz egy principalId Microsoft Entra-felhasználót, csoportot vagy szolgáltatásnevet a kezelő bérlőben.

Megjegyzés:

Ha nincs explicit módon megadva, az Azure Lighthouse dokumentációjában szereplő "felhasználóra" való hivatkozások egy Microsoft Entra-felhasználóra, -csoportra vagy szolgáltatásnévre vonatkozhatnak az engedélyezés során.

Az engedélyek sablonban való definiálásához meg kell adnia az egyes felhasználók, felhasználói csoportok vagy szolgáltatásnév azonosítóértékeit abban a bérlői bérlőben, amelyhez hozzáférést szeretne adni. Emellett minden hozzárendelni kívánt beépített szerepkörhöz meg kell adnia a szerepkördefiníció azonosítóját. Amikor létrehozza a sablont az Azure Portalon, kiválaszthatja a felhasználói fiókot és a szerepkört, és ezek az azonosítóértékek automatikusan hozzáadódnak. Ha manuálisan hoz létre sablont, az Azure Portal, az Azure PowerShell vagy az Azure CLI használatával lekérheti a felhasználói azonosítókat a felügyeleti bérlőn belülről.

Tipp.

Javasoljuk, hogy az ügyfél előkészítésekor rendelje hozzá a felügyelt szolgáltatások regisztrációs hozzárendelésének törlési szerepkörét , hogy a bérlő felhasználói szükség esetén később eltávolíthassák a delegáláshoz való hozzáférést. Ha ez a szerepkör nincs hozzárendelve, a delegált erőforrásokat csak az ügyfél bérlőjében lévő felhasználó távolíthatja el.

Amikor csak lehetséges, javasoljuk, hogy az egyes felhasználók helyett a Microsoft Entra felhasználói csoportjait használja az egyes feladatokhoz. This gives you the flexibility to add or remove individual users to the group that has access, so that you don't have to repeat the onboarding process to make user changes. You can also assign roles to a service principal, which can be useful for automation scenarios.

Fontos

Egy Microsoft Entra-csoport engedélyeinek hozzáadásához a csoporttípust Biztonság értékre kell állítani. Ez a beállítás a csoport létrehozásakor lesz kiválasztva. További információ: Alapszintű csoport létrehozása és tagok hozzáadása a Microsoft Entra-azonosítóval.

When defining your authorizations, be sure to follow the principle of least privilege so that users only have the permissions needed to complete their job. For information about supported roles and best practices, see Tenants, users, and roles in Azure Lighthouse scenarios.

Tipp.

Jogosult engedélyeket is létrehozhat, amelyek lehetővé teszik, hogy a felügyeleti bérlő felhasználói átmenetileg emeljék a szerepkörüket. Ez a funkció speciális licencelési követelményekkel rendelkezik. További információ: Jogosult engedélyek létrehozása.

Ahhoz, hogy nyomon tudja követni az ügyfélkapcsolatokra gyakorolt hatását, és megkapja az elismerést, társítsa a Microsoft Cloud Partner Program azonosítóját legalább egy olyan felhasználói fiókkal, amely hozzáfér az egyes előkészített előfizetésekhez. You'll need to perform this association in your service provider tenant. Javasoljuk, hogy hozzon létre egy szolgáltatásnév-fiókot a bérlőjében, amely a partnerazonosítójához van társítva, majd minden alkalommal, amikor egy ügyfelet regisztrál, a szolgáltatásnevet is beleértve. További információ: Partnerazonosító csatolása.

Azure Resource Manager-sablon létrehozása

Az ügyfél beléptetéséhez létre kell hoznia az ajánlatához egy Azure Resource Manager-sablont a következő információkkal. A mspOfferName sablon az mspOfferDescription ügyfél bérlőjében való üzembe helyezése után az Azure Portal Szolgáltatók lapján látható lesz az ügyfél számára.

| Field | Definition |

|---|---|

mspOfferName |

A name describing this definition. This value is displayed to the customer as the title of the offer and must be a unique value. |

mspOfferDescription |

A brief description of your offer (for example, "Contoso VM management offer"). This field is optional, but recommended so that customers have a clear understanding of your offer. |

managedByTenantId |

Your tenant ID. |

authorizations |

A principalId bérlőtől származó felhasználók/csoportok/SPN-k értékei, amelyek principalIdDisplayName mindegyike segít az ügyfélnek megérteni az engedélyezés célját, és egy beépített roleDefinitionId értékre van leképezve a hozzáférési szint meghatározásához. |

You can create this template in the Azure portal, or by manually modifying the templates provided in our samples repo.

Fontos

Az itt ismertetett folyamathoz külön üzembe helyezésre van szükség minden előkészítés alatt álló előfizetéshez, még akkor is, ha ugyanabban az ügyfélbérlelőben készít elő előfizetéseket. Külön üzemelő példányokra is szükség van, ha több erőforráscsoportot helyez üzembe ugyanazon ügyfélbérlõ különböző előfizetéseiben. Egy előfizetésen belül azonban több erőforráscsoport előkészítése is elvégezhető egyetlen üzembe helyezés során.

Külön üzembe helyezésre is szükség van ahhoz, hogy több ajánlatot alkalmazzanak ugyanarra az előfizetésre (vagy egy előfizetésen belüli erőforráscsoportokra). Minden alkalmazott ajánlatnak más -t mspOfferNamekell használnia.

Sablon létrehozása az Azure Portalon

Ha az Azure Portalon szeretné létrehozni a sablont, lépjen a Saját ügyfelek lapra, majd válassza az ARM-sablon létrehozása lehetőséget az áttekintési oldalon.

Az ARM-sablon létrehozása ajánlati lapon adja meg a nevét és egy opcionális leírást. Ezek az értékek a sablonban és mspOfferDescription a mspOfferName sablonban is használhatók lesznek, és az ügyfél számára is láthatóak lehetnek. Az managedByTenantId érték automatikusan meg lesz adva azon Microsoft Entra-bérlő alapján, amelybe bejelentkezett.

Ezután válassza ki az előfizetést vagy az erőforráscsoportot attól függően, hogy milyen ügyfélkört szeretne létrehozni. Ha az Erőforráscsoportot választja, meg kell adnia a előkészítendő erőforráscsoport nevét. Az ikont választva + szükség esetén további erőforráscsoportokat vehet fel ugyanabban az előfizetésben. (Ha további erőforráscsoportokat szeretne létrehozni egy másik előfizetésben, létre kell hoznia és üzembe kell helyeznie egy külön sablont az adott előfizetéshez.)

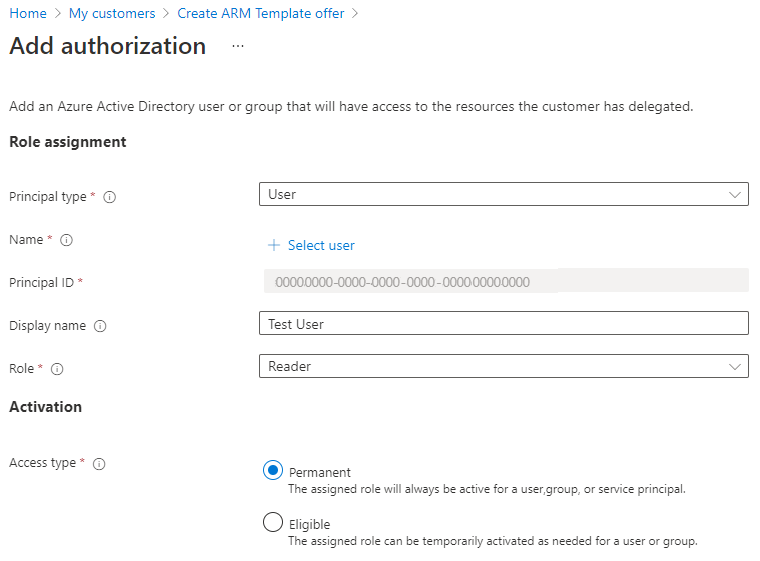

Végül hozza létre az engedélyeket a + Engedélyezés hozzáadása lehetőség kiválasztásával. Minden egyes engedélyezéshez adja meg a következő adatokat:

- Válassza ki az Egyszerű típust attól függően, hogy milyen típusú fiókot szeretne felvenni az engedélyezésbe. Ez lehet felhasználó, csoport vagy szolgáltatásnév. Ebben a példában a Felhasználó lehetőséget választjuk.

- A kijelölési panel megnyitásához válassza a + Felhasználó kijelölése hivatkozást. A keresőmezővel megkeresheti a hozzáadni kívánt felhasználót. Ha végzett, kattintson a Kiválasztás gombra. A rendszer automatikusan kitölti a felhasználó egyszerű azonosítóját .

- Tekintse át a Megjelenített név mezőt (a kiválasztott felhasználó alapján kitöltve), és szükség esetén végezze el a módosításokat.

- Válassza ki a felhasználóhoz hozzárendelni kívánt szerepkört .

- Hozzáférési típus esetén válassza az Állandó vagy a Jogosult lehetőséget. Ha a Jogosult lehetőséget választja, meg kell adnia a maximális időtartam, a többtényezős hitelesítés és a jóváhagyás szükségességét. További információ ezekről a lehetőségekről: Jogosult engedélyek létrehozása. A jogosult engedélyezési funkció nem használható szolgáltatásnévvel.

- Válassza a Hozzáadás lehetőséget az engedélyezés létrehozásához.

A Hozzáadás lehetőség kiválasztása után visszatér az ARM-sablonajánlat létrehozása képernyőre. A +Engedélyezés hozzáadása lehetőséget ismét kiválasztva tetszőleges számú engedélyezést adhat hozzá.

Amikor hozzáadta az összes engedélyt, válassza a Nézet sablon lehetőséget. Ezen a képernyőn megjelenik egy .json-fájl, amely megfelel a megadott értékeknek. A .json fájl másolatának mentéséhez válassza a Letöltés lehetőséget. Ez a sablon ezután üzembe helyezhető az ügyfél bérlőjében. Ha módosításokat szeretne végezni, manuálisan is szerkesztheti.

Fontos

A létrehozott sablonfájl nem az Azure Portalon van tárolva. A sablon megjelenítése képernyőről való navigálás előtt mindenképpen töltsön le egy másolatot.

Create your template manually

A sablont egy Azure Resource Manager-sablonnal (a minta-adattárban) és egy megfelelő paraméterfájllal hozhatja létre, amelyet úgy módosít, hogy megfeleljen a konfigurációnak, és meghatározza az engedélyeket. Tetszés szerint az összes információt közvetlenül a sablonba is belefoglalhatja ahelyett, hogy külön paraméterfájlt használná.

A választott sablon attól függ, hogy egy teljes előfizetést, egy erőforráscsoportot vagy több erőforráscsoportot készít-e egy előfizetésen belül. Olyan sablont is biztosítunk, amely az Azure Marketplace-en közzétett felügyelt szolgáltatásajánlatot vásárló ügyfelek számára is használható, ha így szeretné előkészíteni az előfizetésüket.

| Ennek előkészítése | Az Azure Resource Manager-sablon használata | És módosítsa ezt a paraméterfájlt |

|---|---|---|

| Előfizetés | subscription.json | subscription.parameters.json |

| Erőforráscsoport | rg.json | rg.parameters.json |

| Több erőforráscsoport egy előfizetésen belül | multi-rg.json | multiple-rg.parameters.json |

| Előfizetés (az Azure Marketplace-en közzétett ajánlat használatakor) | marketplaceDelegatedResourceManagement.json | marketplaceDelegatedResourceManagement.parameters.json |

Ha jogosult engedélyeket szeretne belefoglalni, válassza ki a megfelelő sablont a minta-adattár delegált-erőforrás-felügyeleti-jogosult-engedélyezési szakaszából.

Tipp.

Bár nem tud egy teljes felügyeleti csoportot egy üzembe helyezés során előkészíteni, üzembe helyezhet egy szabályzatot az egyes előfizetések felügyeleti csoportokban való előkészítéséhez. Ezután hozzáférhet a felügyeleti csoport összes előfizetéséhez, bár egyéni előfizetésként kell rajtuk dolgoznia (ahelyett, hogy közvetlenül a felügyeleti csoport erőforrásán végeznél műveleteket).

Az alábbi példa egy módosított subscription.parameters.json fájlt mutat be, amely egy előfizetés előkészítéséhez használható. Az erőforráscsoport paraméterfájljai (amelyek az rg-delegated-resource-management mappában találhatók) hasonló formátumúak, de tartalmaznak egy paramétert rgName is, amely azonosítja az előkészítés alatt álló adott erőforráscsoport(ok)t.

{

"$schema": "https://schema.management.azure.com/schemas/2018-05-01/subscriptionDeploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"value": "Fabrikam Managed Services - Interstellar"

},

"mspOfferDescription": {

"value": "Fabrikam Managed Services - Interstellar"

},

"managedByTenantId": {

"value": "00000000-0000-0000-0000-000000000000"

},

"authorizations": {

"value": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "36243c78-bf99-498c-9df9-86d9f8d28608"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 2 Support",

"roleDefinitionId": "acdd72a7-3385-48ef-bd42-f606fba81ae7"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Service Automation Account",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Policy Automation Account",

"roleDefinitionId": "18d7d88d-d35e-4fb5-a5c3-7773c20a72d9",

"delegatedRoleDefinitionIds": [

"b24988ac-6180-42a0-ab88-20f7382dd24c",

"92aaf0da-9dab-42b6-94a3-d43ce8d16293"

]

}

]

}

}

}

A fenti példában szereplő utolsó engedélyezés hozzáad egy principalId Felhasználói hozzáférés Rendszergazda istrator szerepkört (18d7d88d-d35e-4fb5-a5c3-7773c20a72d9). A szerepkör hozzárendelésekor tartalmaznia kell a delegatedRoleDefinitionIds tulajdonságot és egy vagy több támogatott Beépített Azure-szerepkört. Az ebben az engedélyezésben létrehozott felhasználó hozzárendelheti ezeket a szerepköröket az ügyfélbérlében lévő felügyelt identitásokhoz, ami a szervizelhető szabályzatok üzembe helyezéséhez szükséges. A felhasználó támogatási incidenseket is létrehozhat. Erre a felhasználói hozzáférési Rendszergazda istrator szerepkörhöz általában társított egyéb engedélyek nem érvényesek.principalId

Az Azure Resource Manager-sablon üzembe helyezése

Miután létrehozta a sablont, az ügyfél bérlőjében lévő felhasználónak telepítenie kell azt a bérlőn belül. A separate deployment is needed for each subscription that you want to onboard (or for each subscription that contains resource groups that you want to onboard).

When onboarding a subscription (or one or more resource groups within a subscription) using the process described here, the Microsoft.ManagedServices resource provider will be registered for that subscription.

Fontos

Ezt az üzembe helyezést egy nem vendég fióknak kell elvégeznie az ügyfél bérlőjében, aki rendelkezik olyan engedéllyel Microsoft.Authorization/roleAssignments/write , mint például a Tulajdonos, az előkészítés alatt álló előfizetéshez (vagy amely tartalmazza az előkészítés alatt álló erőforráscsoportokat). Az előfizetés delegálására jogosult felhasználók megkereséséhez az ügyfél bérlőjében lévő felhasználók kiválaszthatják az előfizetést az Azure Portalon, megnyithatják a Hozzáférés-vezérlést (IAM), és megtekinthetik a tulajdonosi szerepkörrel rendelkező összes felhasználót.

Ha az előfizetést a Felhőszolgáltató (CSP) programon keresztül hozták létre, az üzembe helyezést minden olyan felhasználó végrehajthatja, aki rendelkezik Rendszergazda ügynöki szerepkörrel a szolgáltató bérlőjében.

Az üzembe helyezés történhet a PowerShell használatával, az Azure CLI használatával vagy az Azure Portalon, ahogy az alább látható.

Üzembe helyezés a PowerShell használatával

Egyetlen sablon üzembe helyezése:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-Verbose

Sablon üzembe helyezése külön paraméterfájllal:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-TemplateParameterFile <pathToParameterFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-TemplateParameterUri <parameterUri> `

-Verbose

Üzembe helyezés az Azure CLI-vel

Egyetlen sablon üzembe helyezése:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--verbose

Sablon üzembe helyezése külön paraméterfájllal:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--parameters <parameters/parameterFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--parameters <parameterFile> \

--verbose

Üzembe helyezés az Azure Portalon

Ha sablont szeretne üzembe helyezni az Azure Portalon, kövesse az alábbi eljárást. Ezeket a lépéseket egy felhasználónak kell elvégeznie az ügyfélbérlében tulajdonosi szerepkörrel (vagy egy másik engedéllyel rendelkező szerepkörrel).Microsoft.Authorization/roleAssignments/write

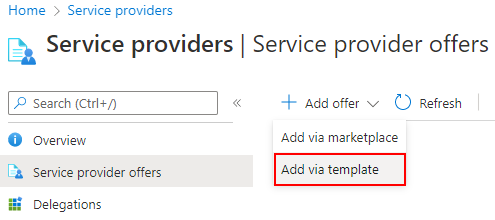

Az Azure Portal Szolgáltatók lapján válassza ki a Kiszolgálószolgáltatói ajánlatokat.

A képernyő tetején kattintson az Ajánlat hozzáadása gomb melletti nyílra, majd válassza a Hozzáadás sablonon keresztül lehetőséget.

Töltse fel a sablont húzással és húzással, vagy válassza a Tallózás a fájlok között lehetőséget a sablon megkereséséhez és feltöltéséhez.

Ha lehetséges, válassza ki a Külön paraméterfájlt , majd töltse fel a paraméterfájlt.

Miután feltöltötte a sablont (és szükség esetén a paraméterfájlt), válassza a Feltöltés lehetőséget.

Az Egyéni üzembe helyezés képernyőn tekintse át a megjelenő részleteket. Szükség esetén módosíthatja ezeket az értékeket ezen a képernyőn, vagy a Paraméterek szerkesztése lehetőséget választva.

Válassza a Véleményezés és létrehozás, majd a Létrehozás lehetőséget.

Néhány perc múlva megjelenik egy értesítés arról, hogy az üzembe helyezés befejeződött.

Tipp.

Másik lehetőségként a GitHub-adattárban válassza az Üzembe helyezés az Azure-ban gombot a használni kívánt sablon mellett (az Automatikus üzembe helyezés oszlopban). A példasablon megnyílik az Azure Portalon. Ha ezt a folyamatot használja, frissítenie kell az Msp-ajánlat neve, az Msp-ajánlat leírása, a bérlőazonosító és az engedélyezés által kezelt értékek értékét, mielőtt a Véleményezés és létrehozás lehetőséget választja.

Sikeres előkészítés megerősítése

Ha egy ügyfél-előfizetést sikeresen előkészítettek az Azure Lighthouse-ba, a szolgáltató bérlőjében lévő felhasználók megtekinthetik az előfizetést és annak erőforrásait (ha a fenti folyamaton keresztül hozzáférést kaptak, egyenként vagy egy megfelelő engedélyekkel rendelkező Microsoft Entra-csoport tagjaként). To confirm this, check to make sure the subscription appears in one of the following ways.

Megerősítés az Azure Portalon

A szolgáltató bérlőjében:

- Lépjen a Saját ügyfelek lapra.

- Válassza az Ügyfelek lehetőséget.

- Győződjön meg arról, hogy a Resource Manager-sablonban megadott ajánlatnévvel láthatja az előfizetés(ek)et.

Fontos

Ahhoz, hogy a delegált előfizetés megjelenjen a Saját ügyfelekben, a szolgáltató bérlőjének felhasználóinak meg kell adni az Olvasó szerepkört (vagy egy másik beépített szerepkört, amely tartalmazza az olvasói hozzáférést) az előfizetés előkészítésekor.

Az ügyfél bérlőjében:

- Lépjen a Szolgáltatók lapra.

- Válassza a Szolgáltatói ajánlatok lehetőséget.

- Győződjön meg arról, hogy a Resource Manager-sablonban megadott ajánlatnévvel láthatja az előfizetés(ek)et.

Megjegyzés:

Az üzembe helyezés befejezése után akár 15 percig is eltarthat, amíg a frissítések megjelennek az Azure Portalon. Előfordulhat, hogy hamarabb láthatja a frissítéseket, ha frissíti az Azure Resource Manager-jogkivonatot a böngésző frissítésével, bejelentkezéssel és kijelentkezéssel, vagy új jogkivonat kérésével.

Megerősítés a PowerShell használatával

# Log in first with Connect-AzAccount if you're not using Cloud Shell

Get-AzContext

# Confirm successful onboarding for Azure Lighthouse

Get-AzManagedServicesDefinition

Get-AzManagedServicesAssignment

Megerősítés az Azure CLI használatával

# Log in first with az login if you're not using Cloud Shell

az account list

# Confirm successful onboarding for Azure Lighthouse

az managedservices definition list

az managedservices assignment list

Ha az ügyfél előkészítése után módosítania kell a módosításokat, frissítheti a delegálást. A delegáláshoz való hozzáférést is teljesen eltávolíthatja.

Hibaelhárítás

Ha nem tudja sikeresen előkészíteni az ügyfelet, vagy ha a felhasználók nehezen férnek hozzá a delegált erőforrásokhoz, tekintse meg az alábbi tippeket és követelményeket, és próbálkozzon újra.

- Azoknak a felhasználóknak, akiknek meg kell tekinteniük az ügyfélerőforrásokat az Azure Portalon, az előkészítési folyamat során meg kell adni az Olvasó szerepkört (vagy egy másik beépített szerepkört, amely tartalmazza az olvasói hozzáférést).

- Az

managedbyTenantIdérték nem lehet ugyanaz, mint az előkészítés alatt álló előfizetés bérlőazonosítója. - Nem rendelkezhet több hozzárendeléssel ugyanabban a hatókörben ugyanazzal

mspOfferNamea hatókörrel. - A Microsoft.ManagedServices erőforrás-szolgáltatót regisztrálni kell a delegált előfizetéshez. Ennek automatikusan meg kell történnie az üzembe helyezés során, de ha nem, manuálisan is regisztrálhatja.

- Az engedélyek nem tartalmazhatnak tulajdonosi szerepkörrel rendelkező felhasználókat, a DataActions-szerepköröket vagy a korlátozott műveleteket tartalmazó szerepköröket.

- A csoportokat biztonsági csoporttípussal kell létrehozni, a Microsoft 365-höz nem.

- If access was granted to a group, check to make sure the user is a member of that group. Ha nem, hozzáadhatja őket a csoporthoz a Microsoft Entra ID használatával anélkül, hogy újabb üzembe helyezést kellene végrehajtania. Vegye figyelembe, hogy a csoporttulajdonosok nem feltétlenül tagjai az általuk kezelt csoportoknak, és előfordulhat, hogy hozzá kell adni a hozzáféréshez.

- Előfordulhat, hogy a beágyazott csoportok hozzáférésének engedélyezése további késéssel jár.

- Az engedélyekben szereplő Azure beépített szerepkörök nem tartalmazhatnak elavult szerepköröket. If an Azure built-in role becomes deprecated, any users who were onboarded with that role will lose access, and you won't be able to onboard additional delegations. To fix this, update your template to use only supported built-in roles, then perform a new deployment.

További lépések

- További információ a bérlők közötti felügyeleti szolgáltatásokról.

- Az ügyfelek megtekintéséhez és kezeléséhez lépjen a Saját ügyfelek elemre az Azure Portalon.

- Megtudhatja, hogyan frissíthet vagy távolíthat el delegálásokat.