PaaS üzemelő példányainak biztonságossá tétele

Ez a cikk a következőkben nyújt segítséget:

- Az alkalmazások felhőben való üzemeltetésének biztonsági előnyeinek megismerése

- A szolgáltatásként nyújtott platform (PaaS) és más felhőszolgáltatás-modellek biztonsági előnyeinek értékelése

- A biztonsági fókusz módosítása hálózatközpontúról identitásközpontú szegélybiztonsági megközelítésre

- Általános PaaS-biztonsági ajánlott eljárásokra vonatkozó javaslatok implementálása

Az Azure-beli biztonságos alkalmazások fejlesztése általános útmutató a szoftverfejlesztési életciklus minden fázisában a felhőbeli alkalmazások fejlesztése során megfontolandó biztonsági kérdésekhez és vezérlőkhöz.

Felhőbeli biztonsági előnyök

Fontos megérteni az Ön és a Microsoft közötti felelősségmegosztást . A helyszínen öné az egész verem, de a felhőbe lépéskor bizonyos felelősségi körök átkerülnek a Microsoftra.

A felhőben való használata biztonsági előnyökkel jár. Helyszíni környezetben a szervezetek valószínűleg nem megfelelő felelősségekkel és korlátozott erőforrásokkal rendelkeznek a biztonságba való befektetéshez, ami olyan környezetet hoz létre, amelyben a támadók minden rétegben kihasználhatják a biztonsági réseket.

A szervezetek a felhőalapú biztonsági képességek és a felhőintelligencia használatával javíthatják fenyegetésészlelési és válaszidejüket. Ha a felelősségeket a felhőszolgáltatóra helyezi át, a szervezetek nagyobb biztonsági lefedettséget érhetnek el, ami lehetővé teszi számukra, hogy a biztonsági erőforrásokat és a költségvetést más üzleti prioritásokra helyezjék át.

A PaaS felhőszolgáltatás-modell biztonsági előnyei

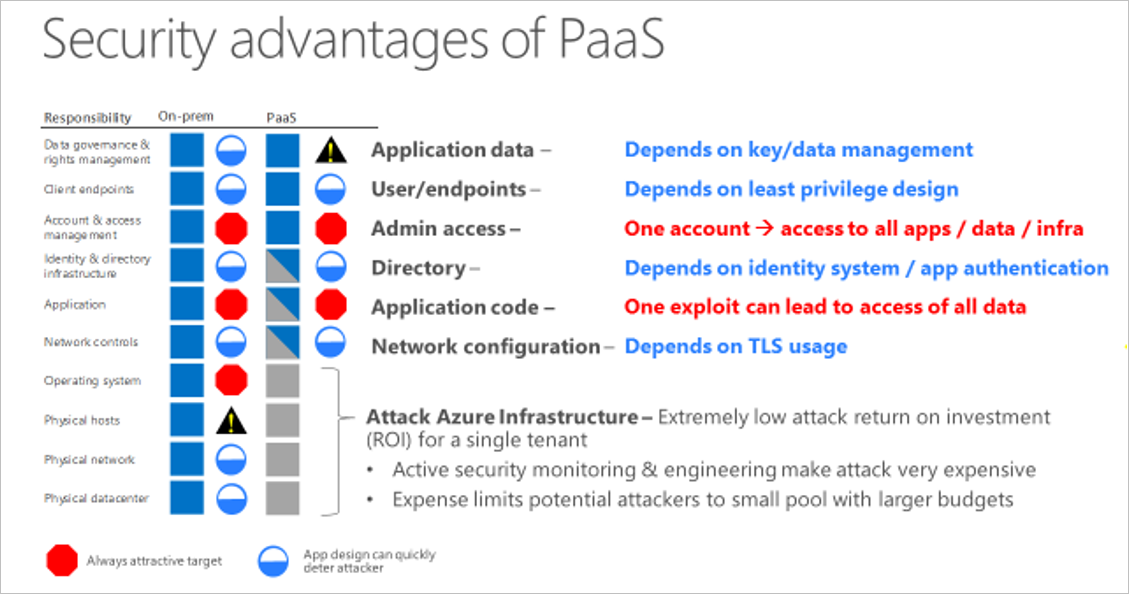

Tekintsük át az Azure PaaS-telepítés és a helyszíni környezet biztonsági előnyeit.

A fizikai infrastruktúra, a verem alján kezdődően a Microsoft mérsékli a gyakori kockázatokat és felelősségeket. Mivel a Microsoft folyamatosan figyeli a Microsoft felhőt, nehéz támadni. Nincs értelme, hogy a támadó célként a Microsoft-felhőt használja. Hacsak a támadó nem rendelkezik sok pénzzel és erőforrással, a támadó valószínűleg továbblép egy másik célpontra.

A verem közepén nincs különbség a PaaS-üzemelő példány és a helyszíni példány között. Az alkalmazásrétegben, valamint a fiók- és hozzáférés-kezelési rétegben hasonló kockázatokkal kell számolnia. A cikk következő lépéseiben bemutatjuk a kockázatok kiküszöbölésére vagy minimalizálására vonatkozó ajánlott eljárásokat.

A verem tetején, az adatszabályozással és a tartalomvédelemmel egy olyan kockázatot vállal, amelyet a kulcskezeléssel mérsékelhet. (A kulcskezelést ajánlott eljárások ismertetik.) Bár a kulcskezelés további felelősségi kör, a PaaS-üzemelő példányok olyan területei vannak, amelyeket már nem kell kezelnie, így erőforrásokat helyezhet át a kulcskezelésre.

Az Azure platform emellett erős DDoS-védelmet is biztosít különböző hálózati technológiák használatával. A hálózatalapú DDoS-védelmi módszerek minden típusa azonban minden kapcsolatra és adatközpontra vonatkozó korláttal rendelkezik. A nagy DDoS-támadások hatásának elkerülése érdekében kihasználhatja az Azure alapvető felhőalapú képességét, amely lehetővé teszi a DDoS-támadások elleni védelem gyors és automatikus felskálázását. Az ajánlott eljárásokról szóló cikkekben részletesebben is bemutatjuk, hogyan teheti ezt meg.

A Felhőhöz készült Defender gondolkodásmódjának modernizálása

A PaaS üzemelő példányai áttűnnek a biztonság általános megközelítésében. Át kell helyeznie a szükséges teendőkről, hogy mindent saját maga irányítson a Microsofttal való megosztásig.

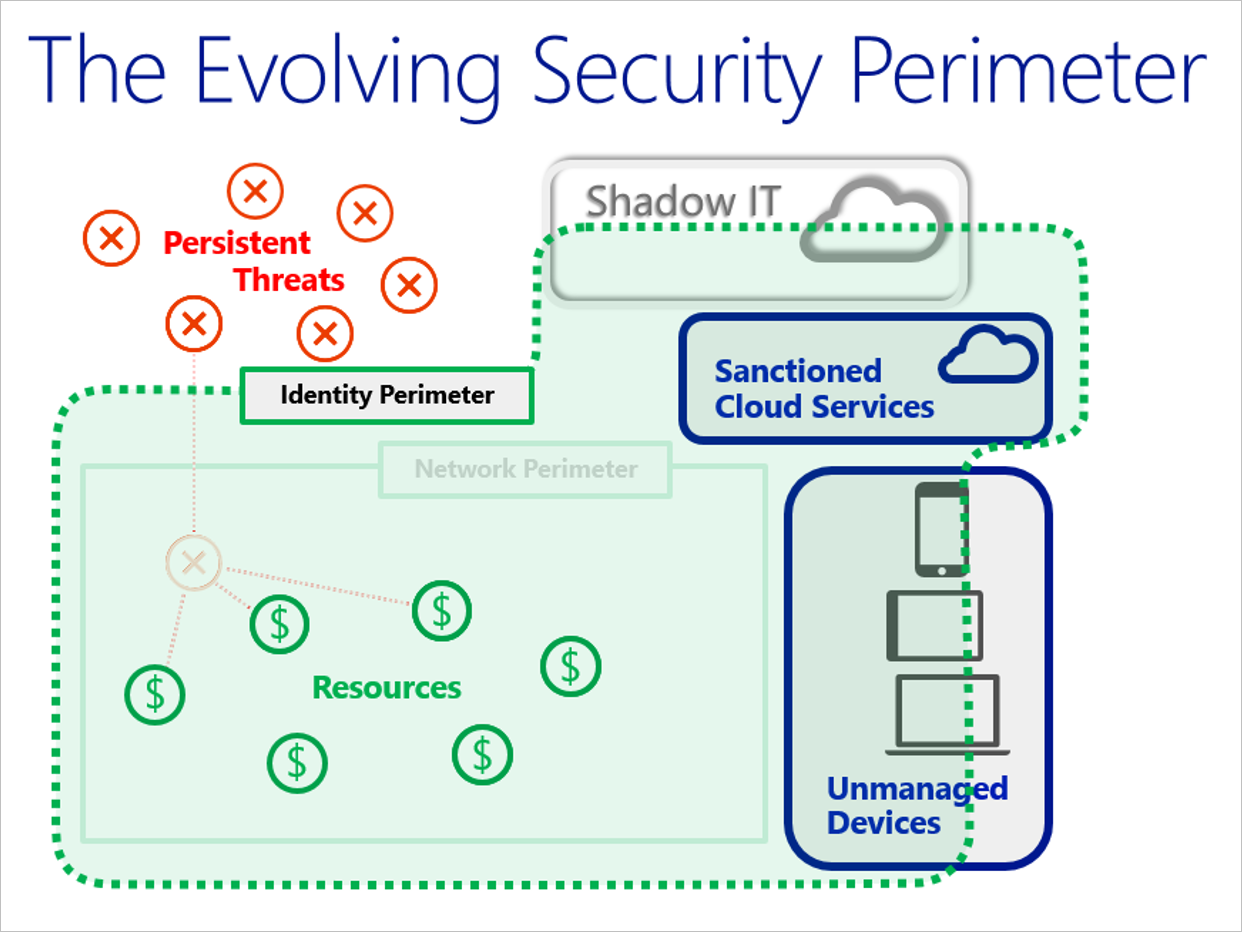

A PaaS és a hagyományos helyszíni üzemelő példányok között egy másik jelentős különbség az elsődleges biztonsági peremhálózatot meghatározó új nézet. Korábban az elsődleges helyszíni biztonsági szegély a hálózat volt, és a legtöbb helyszíni biztonsági terv a hálózatot használja elsődleges biztonsági kimutatásként. A PaaS-üzemelő példányok esetében jobb, ha az identitást tekinti elsődleges biztonsági szegélynek.

Identitáskezelési szabályzat elfogadása elsődleges biztonsági szegélyként

A felhőalapú számítástechnika öt alapvető jellemzője közül az egyik a széles körű hálózati hozzáférés, ami kevésbé relevánssá teszi a hálózatközpontú gondolkodást. A felhőalapú számítástechnika nagy részének célja, hogy a felhasználók helytől függetlenül hozzáférhessenek az erőforrásokhoz. A felhasználók többsége számára a tartózkodási helyük valahol az interneten lesz.

Az alábbi ábra bemutatja, hogyan változott a biztonsági szegély a hálózati szegélyről az identitás szegélyére. A biztonság egyre kevésbé szól a hálózat védelméről és az adatok védelméről, valamint az alkalmazások és a felhasználók biztonságának kezeléséről. A legfontosabb különbség az, hogy a biztonságot közelebb szeretné helyezni a vállalat számára fontoshoz.

Kezdetben az Azure PaaS-szolgáltatások (például webes szerepkörök és Azure SQL) kevés vagy semmilyen hagyományos hálózati szegélyvédelmet biztosítottak. Úgy értelmezték, hogy az elem célja az internet (webes szerepkör) elérése, és hogy a hitelesítés biztosítja az új szegélyt (például BLOB vagy Azure SQL).

A modern biztonsági eljárások feltételezik, hogy a támadó áttörte a hálózat peremhálózatát. Ezért a modern védelmi eljárások átálltak az identitásra. A szervezeteknek erős hitelesítéssel és hitelesítési higiéniával kell kialakítaniuk egy identitásalapú biztonsági szegélyt (ajánlott eljárások).

A hálózat peremhálózatának alapelvei és mintái évtizedek óta elérhetők. Ezzel szemben az iparág viszonylag kevesebb tapasztalattal rendelkezik az identitás elsődleges biztonsági szegélyként való használatával kapcsolatban. Ezzel azt mondta, hogy felhalmozottunk elég tapasztalatot ahhoz, hogy általános javaslatokat nyújtsunk, amelyek bizonyítottak a területen, és szinte minden PaaS-szolgáltatásra érvényesek.

Az alábbi ajánlott eljárások az identitás szegélyének kezeléséhez.

Ajánlott eljárás: Kulcsok és hitelesítő adatok védelme a PaaS-telepítés biztonságossá tételéhez. Részletek: A kulcsok és a hitelesítő adatok elvesztése gyakori probléma. Olyan központosított megoldást használhat, amelyben a kulcsok és titkos kódok hardveres biztonsági modulokban (HSM-ek) tárolhatók. Az Azure Key Vault a hitelesítési kulcsok, a tárfiókkulcsok, az adattitkosítási kulcsok, a .pfx-fájlok és a jelszavak HSM által védett kulcsok használatával történő titkosításával védi a kulcsokat és titkos kulcsokat.

Ajánlott eljárás: Ne helyezzen el hitelesítő adatokat és egyéb titkos kulcsokat a forráskódban vagy a GitHubon. Részletek: Az egyetlen dolog rosszabb, mint a kulcsok és hitelesítő adatok elvesztése, ha jogosulatlan fél hozzáférést szerez hozzájuk. A támadók kihasználhatják a robottechnológiák előnyeit a kódtárakban, például a GitHubon tárolt kulcsok és titkos kódok megtalálásához. Ne helyezzen kulcsokat és titkos kulcsokat ezekben a nyilvános kódtárakban.

Ajánlott eljárás: A virtuális gépek felügyeleti felületeinek védelme hibrid PaaS- és IaaS-szolgáltatásokon egy olyan felügyeleti felület használatával, amely lehetővé teszi a virtuális gépek közvetlen távoli kezelését. Részletek: A távfelügyeleti protokollok, például az SSH, az RDP és a PowerShell-remoting használhatók. Általában azt javasoljuk, hogy ne engedélyezze a virtuális gépek közvetlen távoli elérését az internetről.

Ha lehetséges, használjon alternatív megközelítéseket, például virtuális magánhálózatokat egy Azure-beli virtuális hálózatban. Ha nem állnak rendelkezésre alternatív módszerek, győződjön meg arról, hogy összetett jelszóval és kéttényezős hitelesítéssel (például a Microsoft Entra többtényezős hitelesítésével) kell számolnia.

Ajánlott eljárás: Erős hitelesítési és engedélyezési platformok használata. Részletek: Egyéni felhasználói tárolók helyett összevont identitások használata a Microsoft Entra-azonosítóban. Összevont identitások használata esetén kihasználhatja a platformalapú megközelítést, és delegálhatja az engedélyezett identitások kezelését a partnereinek. Az összevont identitás megközelítése különösen fontos az alkalmazottak leállásakor, és hogy az információkat több identitás- és engedélyezési rendszeren keresztül kell tükrözni.

Egyéni kód helyett használjon platformalapú hitelesítési és engedélyezési mechanizmusokat. Ennek az az oka, hogy az egyéni hitelesítési kód fejlesztése hibalehetőséget jelenthet. A fejlesztők többsége nem biztonsági szakértő, és valószínűleg nem ismeri a hitelesítés és engedélyezés finomságait és legújabb fejleményeit. A kereskedelmi kódot (például a Microsofttól) gyakran alaposan átvizsgálják.

Használjon kéttényezős hitelesítést. A kéttényezős hitelesítés a hitelesítés és az engedélyezés jelenlegi szabványa, mivel elkerüli a felhasználónév és jelszó típusú hitelesítéssel járó biztonsági hiányosságokat. Az Azure felügyeleti (portál-/távoli PowerShell-) felületekhez és az ügyféloldali szolgáltatásokhoz való hozzáférést úgy kell megtervezni és konfigurálni, hogy a Microsoft Entra többtényezős hitelesítést használjon.

Használjon szabványos hitelesítési protokollokat, például OAuth2 és Kerberos protokollokat. Ezeket a protokollokat alaposan átvizsgálják, és valószínűleg a platformtárak részeként implementálják őket hitelesítés és engedélyezés céljából.

Fenyegetésmodellezés használata az alkalmazás tervezése során

A Microsoft biztonsági fejlesztési életciklusa meghatározza, hogy a csapatoknak a tervezési fázisban részt kell vennie egy fenyegetésmodellezés nevű folyamaton. A folyamat megkönnyítése érdekében a Microsoft létrehozta az SDL fenyegetésmodellező eszközt. Az alkalmazásterv modellezése és a STRIDE-fenyegetések számbavétele az összes megbízhatósági határon korai tervezési hibákat okozhat.

Az alábbi táblázat felsorolja a STRIDE-fenyegetéseket, és példákat mutat be az Azure-funkciókat használó kockázatcsökkentésekre. Ezek a kockázatcsökkentések nem minden helyzetben működnek.

| Fenyegetés | Biztonsági tulajdonság | Lehetséges Azure-platformmegoldások |

|---|---|---|

| Identitáshamisítás | Authentication | HTTPS-kapcsolatok megkövetelése. |

| Illetéktelen adatmódosítás | Integritás | TLS-/SSL-tanúsítványok ellenőrzése. |

| Letagadhatóság | Letagadhatatlanság | Az Azure monitorozásának és diagnosztikának engedélyezése. |

| Információfelfedés | Confidentiality | Bizalmas adatok titkosítása inaktív állapotban szolgáltatástanúsítványok használatával. |

| Szolgáltatásmegtagadás | Availability | A szolgáltatásmegtagadási feltételek teljesítménymetrikáinak monitorozása. Kapcsolatszűrők implementálása. |

| Jogosultsági szint emelése | Authorization | A Privileged Identity Management használata. |

Fejlesztés Azure-alkalmazás szolgáltatáson

Azure-alkalmazás Szolgáltatás egy PaaS-ajánlat, amellyel webes és mobilalkalmazásokat hozhat létre bármilyen platformhoz vagy eszközhöz, és bárhol, a felhőben vagy a helyszínen csatlakozhat az adatokhoz. Az App Service tartalmazza azokat a webes és mobil képességeket, amelyeket korábban külön szállítottak azure-webhelyekként és Azure Mobile Servicesként. Ezenkívül új lehetőségek is elérhetők az üzleti folyamatok automatizálásához és felhőalapú API-k üzemeltetéséhez. Egyetlen integrált szolgáltatásként az App Service számos funkciót kínál a webes, mobil és integrációs forgatókönyvekhez.

Az alábbiakban az App Service használatának ajánlott eljárásait követjük.

Ajánlott eljárás: Hitelesítés a Microsoft Entra-azonosítón keresztül. Részlet: Az App Service OAuth 2.0 szolgáltatást biztosít az identitásszolgáltató számára. Az OAuth 2.0 az ügyfélfejlesztők egyszerűségére összpontosít, miközben konkrét engedélyezési folyamatokat biztosít webalkalmazásokhoz, asztali alkalmazásokhoz és mobiltelefonokhoz. A Microsoft Entra ID az OAuth 2.0-s verziójával engedélyezi a mobil- és webalkalmazásokhoz való hozzáférést.

Ajánlott eljárás: A hozzáférés korlátozása a szükséges ismeretek és a legkevésbé jogosultsági biztonsági alapelvek alapján. Részlet: A hozzáférés korlátozása elengedhetetlen azon szervezetek számára, amelyek biztonsági szabályzatokat szeretnének kikényszeríteni az adathozzáféréshez. Az Azure RBAC használatával engedélyeket rendelhet felhasználókhoz, csoportokhoz és alkalmazásokhoz egy adott hatókörben. A felhasználók alkalmazásokhoz való hozzáférésének biztosításáról további információt a hozzáférés-kezelés első lépései című témakörben talál.

Ajánlott eljárás: A kulcsok védelme. Részletek: Az Azure Key Vault segít megvédeni a felhőalkalmazások és -szolgáltatások által használt titkosítási kulcsokat és titkos kulcsokat. A Key Vault segítségével titkos kulcsokat és titkos kulcsokat (például hitelesítési kulcsokat, tárfiókkulcsokat, adattitkosítási kulcsokat) titkosíthat. PFX-fájlok és jelszavak) hardveres biztonsági modulok (HSM-ek) által védett kulcsokkal. A még nagyobb biztonság érdekében lehetőség van arra is, hogy kulcsokat importáljon és generáljon a hardveres biztonsági modulokban. További információért tekintse meg az Azure Key Vaultot . A Key Vault használatával automatikus megújítással is kezelheti a TLS-tanúsítványokat.

Ajánlott eljárás: A bejövő forrás IP-címeinek korlátozása. Részletek: Az App Service Environment virtuális hálózati integrációs funkcióval rendelkezik, amely segít a bejövő forrás IP-címek hálózati biztonsági csoportokon keresztüli korlátozásában. A virtuális hálózatok lehetővé teszik, hogy az Azure-erőforrásokat egy nem internetes, nem internetezhető hálózatba helyezze, amelyhez ön szabályozza a hozzáférést. További információ: Alkalmazás integrálása Azure-beli virtuális hálózattal.

Ajánlott eljárás: Az App Service-környezetek biztonsági állapotának figyelése. Részletek: Az App Service-környezetek figyeléséhez használja a Felhőhöz készült Microsoft Defender. Amikor Felhőhöz készült Defender azonosítja a lehetséges biztonsági réseket, javaslatokat hoz létre, amelyek végigvezetik a szükséges vezérlők konfigurálásának folyamatán.

Azure Cloud Services

Az Azure Cloud Services egy paaS-példa. A Azure-alkalmazás Service-hez hasonlóan ez a technológia is skálázható, megbízható és olcsó alkalmazások támogatására készült. Ugyanúgy, ahogyan az App Service virtuális gépeken (virtuális gépeken) üzemel, úgy az Azure Cloud Services is. A virtuális gépek azonban nagyobb mértékben szabályozhatóak. Saját szoftvert telepíthet az Azure Cloud Servicest használó virtuális gépekre, és távolról is elérheti őket.

Webalkalmazási tűzfal telepítése

A webalkalmazások egyre inkább ki vannak téve rosszindulatú támadásoknak, amelyek az ismert biztonsági réseket használják ki. Az ilyen jellegű támadások között például gyakoriak az SQL-injektálásos és a webhelyek közötti, parancsprogramot alkalmazó támadások. Az ilyen támadások megakadályozása az alkalmazás kódjában kihívást jelenthet, és szigorú felügyeletet, javítást és megfigyelést igényelhet az alkalmazás topológiájának számos rétegén. A központosított webalkalmazási tűzfal egyszerűbbé teszi a biztonságfelügyeletet, és segít az alkalmazás-rendszergazdáknak a fenyegetések vagy a behatolások elleni védekezésben. Emellett a WAF-megoldás gyorsabban képes kezelni a biztonsági fenyegetéseket azáltal, hogy kijavítja az ismert biztonsági réseket egy központi helyen, ahelyett hogy az egyes webalkalmazások védelmét biztosítaná.

A webalkalmazási tűzfal (WAF) központi védelmet nyújt a webalkalmazásoknak a gyakori biztonsági rések és biztonsági rések ellen.

DDoS elleni védelem

Az Azure DDoS Protection alkalmazástervezési ajánlott eljárásokkal kombinálva továbbfejlesztett DDoS-kockázatcsökkentési funkciókat biztosít, hogy nagyobb védelmet nyújtson a DDoS-támadásokkal szemben. Az Azure DDOS Protectiont minden peremhálózaton engedélyeznie kell.

Az alkalmazások teljesítményének monitorozása

A monitorozás az alkalmazások teljesítményének, állapotának és rendelkezésre állásának meghatározásához szükséges adatok gyűjtésének és elemzésének feladata. A hatékony monitorozási stratégia pontos információkat nyújt az alkalmazás összetevőinek működéséről. Ez segít növelni az üzemidőt azáltal, hogy értesíti Önt a kritikus problémákról, hogy megoldhassa őket, mielőtt problémákba ütköznének. Emellett segít észlelni azokat az anomáliákat is, amelyek biztonsági jellegűek lehetnek.

A Azure-alkalmazás Elemzések használatával monitorozza az alkalmazás rendelkezésre állását, teljesítményét és használatát, függetlenül attól, hogy a felhőben vagy a helyszínen van-e üzemeltetve. Az Alkalmazás Elemzések használatával gyorsan azonosíthatja és diagnosztizálhatja az alkalmazás hibáit anélkül, hogy várnia kell arra, hogy egy felhasználó jelentse őket. A gyűjtött információk alapján megalapozott döntéseket hozhat az alkalmazás karbantartásával és továbbfejlesztésével kapcsolatban.

Az Application Insights kiterjedt eszközkészlettel rendelkezik az általa gyűjtött adatok feldolgozásához. Az Application Insights egy általános adattárban tárolja az adatait. A Kusto lekérdezési nyelvével kihasználhatja a megosztott funkciókat, például a riasztásokat, az irányítópultokat és a mély elemzést.

Biztonsági behatolástesztelés végrehajtása

A biztonsági védelem érvényesítése ugyanolyan fontos, mint bármely más funkció tesztelése. A behatolástesztelést a buildelési és üzembehelyezési folyamat standard részévé teheti. Rendszeres biztonsági tesztek és biztonságirés-vizsgálat ütemezése az üzembe helyezett alkalmazásokon, valamint a nyitott portok, végpontok és támadások figyelése.

A Fuzz-tesztelés a programhibák (kódhibák) felderítésére szolgáló módszer, ha helytelenül formázott bemeneti adatokat ad meg az adatokat elemző és használó programfelületeknek (belépési pontoknak).

Következő lépések

Ebben a cikkben az Azure PaaS üzembe helyezésének biztonsági előnyeire és a felhőalkalmazások biztonsági ajánlott eljárásaira összpontosítottunk. A következőkben megismerheti a PaaS-web- és mobilmegoldások adott Azure-szolgáltatások használatával történő biztonságossá tételének ajánlott eljárásait. Először a Azure-alkalmazás Service-t, az Azure SQL Database-t és az Azure Synapse Analyticset, az Azure Storage-t és az Azure Cloud Servicest kezdjük. Ahogy a más Azure-szolgáltatások ajánlott eljárásairól szóló cikkek elérhetővé válnak, a hivatkozások a következő listában lesznek megadva:

- Azure App Service

- Azure SQL Database és Azure Synapse Analytics

- Azure Storage

- Azure Cloud Services

- Azure Cache for Redis

- Azure Service Bus

- Web Application Firewall (Webalkalmazási tűzfal)

Tekintse meg az Azure biztonsági ajánlott eljárásait és mintáit a felhőmegoldások Azure-beli tervezésekor, üzembe helyezésekor és kezelésekor használandó ajánlott biztonsági eljárásokért.

A következő erőforrások érhetők el az Azure biztonságával és a kapcsolódó Microsoft-szolgáltatások kapcsolatos általános információk biztosításához:

- Microsoft termék életciklusa – a termék teljes élettartama során egységes és kiszámítható támogatási irányelvekért

- Microsoft Security Response Center – ahol a Microsoft biztonsági rései, beleértve az Azure-ral kapcsolatos problémákat is jelenthetik, vagy e-mailben a secure@microsoft.com