Téves riasztások kezelése a Microsoft Sentinelben

A Microsoft Sentinel elemzési szabályai értesítik, ha valami gyanús történik a hálózaton. Egyetlen elemzési szabály sem tökéletes, és bizonyos hamis pozitívumokat kell kapnia, amelyeket kezelni kell. Ez a cikk azt ismerteti, hogyan kezelheti a hamis pozitív értékeket automatizálással vagy ütemezett elemzési szabályok módosításával.

Hamis pozitív okok és megelőzés

Még a helyesen összeállított elemzési szabályban is a hamis pozitív értékek gyakran olyan adott entitásokból származnak, mint például a felhasználók vagy az IP-címek, amelyeket ki kell zárni a szabályból.

Gyakori forgatókönyvek például a következők:

- Bizonyos felhasználók, általában a szolgáltatásnevek által végzett normál tevékenységek gyanúsnak tűnő mintát mutatnak.

- A rendszer rosszindulatúként észleli az ismert IP-címekről származó szándékos biztonsági ellenőrzési tevékenységet.

- A magánhálózati IP-címeket kizáró szabálynak ki kell zárnia néhány olyan belső IP-címet is, amelyek nem privátak.

Ez a cikk két módszert ismertet a hamis pozitív értékek elkerülésére:

- Az automatizálási szabályok kivételeket hoznak létre az elemzési szabályok módosítása nélkül.

- Az ütemezett elemzési szabályok módosítása részletesebb és véglegesebb kivételeket engedélyez.

Az alábbi táblázat az egyes módszerek jellemzőit ismerteti:

| Metódus | Jellemző |

|---|---|

| Automatizálási szabályok |

|

| Elemzési szabályok módosítása |

|

Kivételek hozzáadása automatizálási szabályok használatával

A kivétel hozzáadásának legegyszerűbb módja egy automatizálási szabály hozzáadása, ha hamis pozitív incidenst lát.

Automation-szabály hozzáadása a hamis pozitívok kezeléséhez:

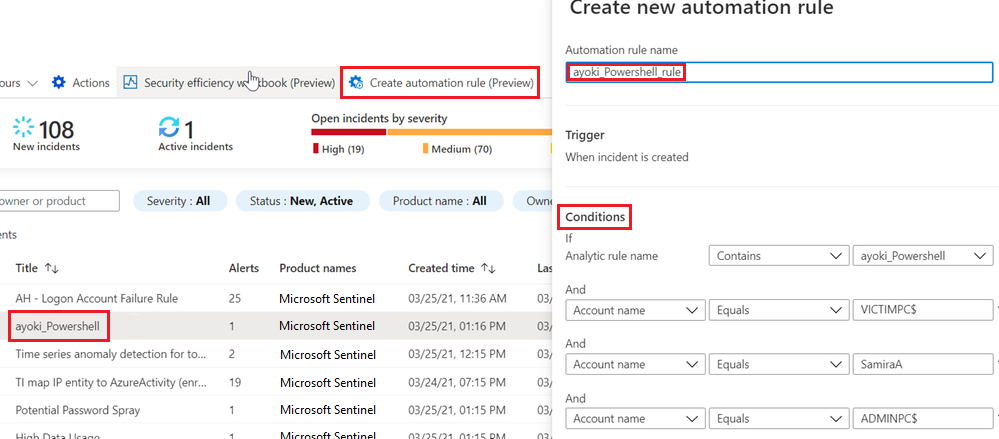

A Microsoft Sentinel Incidensek területén válassza ki azt az incidenst, amelyhez kivételt szeretne létrehozni.

Válassza az Automatizálási szabály létrehozása lehetőséget.

Az Új automatizálási szabály létrehozása oldalsávon szükség esetén módosítsa az új szabálynevet úgy, hogy a kivételt ne csak a riasztási szabály neve határozza meg.

A Feltételek területen opcionálisan adjon hozzá további Analytics-szabályneveketa kivétel alkalmazásához. Válassza ki az elemzési szabály nevét tartalmazó legördülő listát, és válasszon további elemzési szabályokat a listából.

Az oldalsáv az aktuális incidens azon adott entitásait jeleníti meg, amelyek a hamis pozitív eredményt okozhatták. Tartsa meg az automatikus javaslatokat, vagy módosítsa őket a kivétel finomhangolásához. Módosíthatja például egy IP-cím feltételét, hogy egy teljes alhálózatra vonatkozzon.

Miután elégedett a feltételekkel, továbbra is meghatározhatja a szabályt:

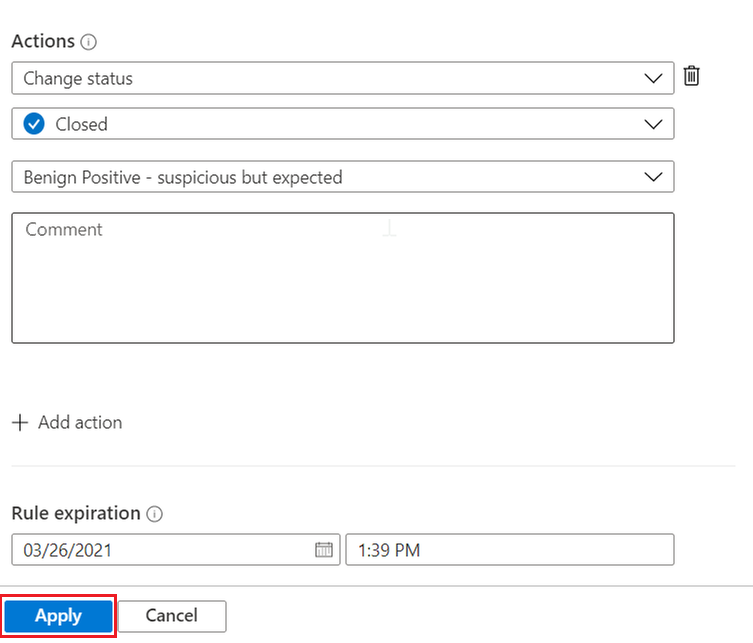

- A szabály már konfigurálva van egy olyan incidens bezárására, amely megfelel a kivételfeltételnek.

- Megtarthatja a megadott záró okot, vagy módosíthatja, ha egy másik ok megfelelőbb.

- Megjegyzést fűzhet az automatikusan bezárt incidenshez, amely elmagyarázza a kivételt. Megadhatja például, hogy az incidens ismert rendszergazdai tevékenységből származik.

- Alapértelmezés szerint a szabály 24 óra elteltével automatikusan lejár. Ez a lejárat lehet a kívánt érték, és csökkenti a hamis negatív hibák esélyét. Ha hosszabb kivételt szeretne, állítsa a szabály lejárati idejét egy későbbi időpontra.

Igény szerint további műveleteket is hozzáadhat. Hozzáadhat például egy címkét az incidenshez, vagy forgatókönyvet futtatva küldhet e-mailt vagy értesítést, vagy szinkronizálhat egy külső rendszerrel.

Válassza az Alkalmaz lehetőséget a kivétel aktiválásához.

Tipp.

Az automatizálási szabályt az alapoktól is létrehozhatja anélkül, hogy incidensből indul ki. Válassza az Automation lehetőséget a Microsoft Sentinel bal oldali navigációs menüjében, majd válassza az Új szabály létrehozása lehetőséget>. További információ az automatizálási szabályokról.

Kivételek hozzáadása elemzési szabályok módosításával

A kivételek implementálásának másik lehetősége az elemzési szabály lekérdezésének módosítása. A kivételeket közvetlenül a szabályba is belefoglalhatja, vagy lehetőség szerint használhat egy figyelőlistára mutató hivatkozást. Ezután kezelheti a kivétellistát a figyelőlistában.

A lekérdezés módosítása

A meglévő elemzési szabályok szerkesztéséhez válassza az Automation lehetőséget a Microsoft Sentinel bal oldali navigációs menüjében. Jelölje ki a szerkeszteni kívánt szabályt, majd a jobb alsó sarokban lévő Szerkesztés gombra kattintva nyissa meg az Elemzési szabályok varázslót.

Az Elemzési szabályok varázsló elemzési szabályok létrehozásával és szerkesztésével kapcsolatos részletes útmutatásért lásd: Egyéni elemzési szabályok létrehozása a fenyegetések észleléséhez.

Ha kivételt szeretne megvalósítani egy tipikus szabályelőzményben, hozzáadhat egy feltételt, például where IPAddress !in ('<ip addresses>') a szabály lekérdezésének elejéhez. Ez a sor kizár bizonyos IP-címeket a szabályból.

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in ('10.0.0.8', '192.168.12.1')

...

Ez a kivételtípus nem korlátozódik az IP-címekre. Bizonyos felhasználókat kizárhat a UserPrincipalName mező használatával, vagy kizárhat bizonyos alkalmazásokat a használatával AppDisplayName.

Több attribútumot is kizárhat. Ha például az IP-címről 10.0.0.8 vagy a felhasználóról user@microsoft.comszeretne riasztásokat kizárni, használja a következőt:

| where IPAddress !in ('10.0.0.8')

| where UserPrincipalName != 'user@microsoft.com'

Ha pontosabb kivételt szeretne alkalmazni, és csökkenteni szeretné a hamis negatívok esélyét, kombinálhatja az attribútumokat. A következő kivétel csak akkor érvényes, ha mindkét érték ugyanabban a riasztásban jelenik meg:

| where IPAddress != '10.0.0.8' and UserPrincipalName != 'user@microsoft.com'

Alhálózatok kizárása

A szervezet által használt IP-tartományok kizárásához az alhálózat kizárása szükséges. Az alábbi példa bemutatja, hogyan zárhatja ki az alhálózatokat.

Az ipv4_lookup operátor nem szűrő operátor, hanem bővítési operátor. A where isempty(network) sor valójában elvégzi a szűrést azoknak az eseményeknek a vizsgálatával, amelyek nem mutatnak egyezést.

let subnets = datatable(network:string) [ "111.68.128.0/17", "5.8.0.0/19", ...];

let timeFrame = 1d;

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| evaluate ipv4_lookup(subnets, IPAddress, network, return_unmatched = true)

| where isempty(network)

...

Kivételek kezelése figyelőlisták használatával

Figyelőlistával kezelheti a szabályon kívüli kivételek listáját. Adott esetben ez a megoldás a következő előnyökkel jár:

- Az elemzők kivételeket adhatnak hozzá a szabály szerkesztése nélkül, ami jobban követi az SOC ajánlott eljárásait.

- Ugyanez a figyelőlista több szabályra is alkalmazható, ami lehetővé teszi a központi kivételkezelést.

A figyelőlista használata hasonló a közvetlen kivételhez. A figyelőlista meghívására használható _GetWatchlist('<watchlist name>') :

let timeFrame = 1d;

let logonDiff = 10m;

let allowlist = (_GetWatchlist('ipallowlist') | project IPAddress);

SigninLogs

| where TimeGenerated >= ago(timeFrame)

| where IPAddress !in (allowlist)

...

Az alhálózat-szűrést figyelőlistával is elvégezheti. Az előző alhálózatok kizárási kódjában például lecserélheti az alhálózatok definícióját datatable egy figyelőlistára:

let subnets = _GetWatchlist('subnetallowlist');

Példa: Kivételek kezelése az SAP-alkalmazásokhoz® készült Microsoft Sentinel-megoldáshoz

Az SAP-alkalmazásokhoz® készült Microsoft Sentinel-megoldás olyan funkciókat biztosít, amelyek segítségével kizárhatja a felhasználókat vagy rendszereket a riasztások aktiválásából.

Felhasználók kizárása. Használja az SAPUsersGetVIP függvényt a következőre:

- Híváscímkék azon felhasználók számára, amelyeket ki szeretne zárni a riasztások aktiválásából. A SAP_User_Config figyelőlistán szereplő felhasználók megjelölése csillagokkal (*) helyettesítő karakterekkel a megadott elnevezési szintaxissal rendelkező összes felhasználó címkézéséhez.

- Listázza azokat az SAP-szerepköröket és/vagy profilokat, amelyeket ki szeretne zárni a riasztások aktiválásából.

Kizárja a rendszereket. A SelectedSystemRoles paramétert támogató függvényekkel megállapíthatja, hogy csak bizonyos típusú rendszerek aktiválnak riasztásokat, beleértve csak az éles rendszereket, csak az UAT-rendszereket vagy mindkettőt.

További információ: Microsoft Sentinel-megoldás SAP-alkalmazások® adatainak referenciájához.

Következő lépések

További információkért lásd: