Ütemezett elemzési szabályok a Microsoft Sentinelben

Messze a leggyakoribb elemzési szabály, az ütemezett szabályok olyan Kusto-lekérdezéseken alapulnak, amelyek úgy vannak konfigurálva, hogy rendszeres időközönként fussanak, és egy meghatározott "visszatekintési" időszakból származó nyers adatokat vizsgáljanak. A lekérdezések összetett statisztikai műveleteket hajthatnak végre a céladatokon, így az alapkonfigurációkat és a kiugró értékeket események csoportjaiban fedik fel. Ha a lekérdezés által rögzített eredmények száma túllépi a szabályban konfigurált küszöbértéket, a szabály riasztást hoz létre.

Ez a cikk segít megérteni az ütemezett elemzési szabályok létrehozásának módját, és bemutatja az összes konfigurációs lehetőséget és azok jelentését. A cikkben szereplő információk két esetben hasznosak:

Elemzési szabály létrehozása sablonból: használja a lekérdezési logikát, valamint a sablonban meghatározott ütemezési és visszatekintési beállításokat, vagy szabja testre őket új szabályok létrehozásához.

Hozzon létre egy elemzési szabályt az alapoktól: hozza létre saját lekérdezését és szabályát az alapoktól kezdve. Ennek hatékony elvégzéséhez alaposan meg kell vizsgálnia az adatelemzést és a Kusto lekérdezési nyelvét.

Fontos

A Microsoft Sentinel mostantól általánosan elérhető a Microsoft egyesített biztonsági üzemeltetési platformján a Microsoft Defender portálon. További információ: Microsoft Sentinel a Microsoft Defender portálon.

Elemzési szabálysablonok

Az ütemezett szabálysablonokban lévő lekérdezéseket biztonsági és adatelemzési szakértők írták, akár a Microsofttól, akár a sablont biztosító megoldás gyártójától.

Elemzési szabálysablonok használatával válasszon ki egy sablonnevet a sablonok listájából, és hozzon létre egy szabályt az alapján.

Minden sablon tartalmazza a szükséges adatforrások listáját. A sablon megnyitásakor a rendszer automatikusan ellenőrzi az adatforrások rendelkezésre állását. A rendelkezésre állás azt jelenti, hogy az adatforrás csatlakoztatva van, és az adatok rendszeres betöltése történik rajta keresztül. Ha a szükséges adatforrások egyike sem érhető el, akkor nem hozhatja létre a szabályt, és erre vonatkozó hibaüzenet is jelenhet meg.

Amikor sablonból hoz létre szabályt, a szabálylétrehozó varázsló a kiválasztott sablon alapján nyílik meg. A rendszer automatikusan kitölti az összes részletet, és testre szabhatja a logikát és az egyéb szabálybeállításokat, hogy jobban megfeleljen az igényeinek. Ezt a folyamatot megismételve további szabályokat hozhat létre a sablon alapján. Amikor eléri a szabálylétrehozó varázsló végét, a rendszer ellenőrzi a testreszabásokat, és létrehozza a szabályt. Az új szabályok az Elemzés lap Aktív szabályok lapján jelennek meg. Hasonlóképpen a Szabálysablonok lapon megjelenik az a sablon, amelyből a szabályt In use létrehozta.

Az elemzési szabálysablonokat a szerzők folyamatosan karbantartják a hibák kijavítása vagy a lekérdezés finomítása érdekében. Amikor egy sablon frissítést kap, a sablonon alapuló összes szabály megjelenik a Update címkével, és lehetősége van módosítani ezeket a szabályokat, hogy belefoglalja a sablon módosításait. A szabályban végrehajtott módosításokat visszaállíthatja az eredeti sablonalapú verzióra is. További információ: Sablonverziók kezelése az ütemezett elemzési szabályokhoz a Microsoft Sentinelben.

Miután megismerte a jelen cikkben szereplő konfigurációs beállításokat, tekintse meg az ütemezett elemzési szabályok sablonokból való létrehozását ismertető cikket.

A cikk további része ismerteti a szabályok konfigurációjának testreszabásának összes lehetőségét.

Elemzési szabály konfigurálása

Ez a szakasz ismerteti a szabályok konfigurálásának megkezdése előtt figyelembe veendő legfontosabb szempontokat.

Elemzési szabály neve és részletei

Az elemzési szabály varázsló első oldala tartalmazza a szabály alapvető adatait.

Név: A szabály neve, ahogy a szabályok listájában és bármely szabályalapú szűrőben megjelenik. A névnek egyedinek kell lennie a munkaterületen.

Leírás: A szabály céljának szabadszöveges leírása.

Azonosító: A szabály GUID azonosítója Azure-erőforrásként, amelyet többek között API-kérésekben és válaszokban használnak. Ez a GUID csak a szabály létrehozásakor van hozzárendelve, ezért csak meglévő szabály szerkesztésekor jelenik meg. Mivel írásvédett mező, szürkén jelenik meg, és nem módosítható. Ez még nem létezik új szabály létrehozásakor, akár sablonból, akár teljesen új szabályból.

Súlyosság: A szabály által létrehozott riasztások minősítése. A tevékenység súlyossága a tevékenység előfordulásának lehetséges negatív hatásának kiszámítása.

| Súlyosság | Leírás |

|---|---|

| Információs | Nincs hatással a rendszerre, de az információk a fenyegetést jelző szereplő által tervezett jövőbeli lépésekre utalhatnak. |

| Alacsony | Az azonnali hatás minimális lenne. A veszélyforrás-szereplőknek valószínűleg több lépést kell végrehajtaniuk ahhoz, hogy hatással legyenek a környezetre. |

| Medium | Ezzel a tevékenységgel a fenyegetési szereplő hatással lehet a környezetre, de hatóköre korlátozott, vagy további tevékenységet igényelne. |

| Magas | Az azonosított tevékenység széles körű hozzáférést biztosít a fenyegetési szereplőnek a környezetben végzett műveletekhez, vagy a környezetre gyakorolt hatás váltja ki. |

A súlyossági szint alapértelmezett értéke nem garantálja a jelenlegi vagy környezeti hatásszintet. A riasztás részleteinek testreszabásával testre szabhatja egy riasztás adott példányának súlyosságát, taktikáját és egyéb tulajdonságait a lekérdezés kimenetéből származó releváns mezők értékeivel.

A Microsoft Sentinel-elemzési szabálysablonok súlyossági definíciói csak az elemzési szabályok által létrehozott riasztásokra vonatkoznak. Más szolgáltatásokból származó riasztások esetén a súlyosságot a forrásbiztonsági szolgáltatás határozza meg.

MITRE ATT&CK: A szabály által rögzített tevékenységek által képviselt támadási taktikák és technikák specifikációja. Ezek a MITRE ATT&CK keretrendszer taktikáin és technikáin alapulnak®.

A szabályban itt meghatározott MITRE ATT&CK-taktikák és technikák a szabály által generált riasztásokra vonatkoznak. Ezek a riasztások által létrehozott incidensekre is vonatkoznak.

A MITRE ATT&CK-fenyegetési környezet lefedettségének maximalizálásával kapcsolatos további információkért lásd : A MITRE ATT&CK® keretrendszer biztonsági lefedettségének ismertetése.

Állapot: A szabály létrehozásakor az állapota alapértelmezés szerint engedélyezve van, ami azt jelenti, hogy közvetlenül a létrehozása után fut. Ha nem szeretné, hogy azonnal fusson, két lehetősége van:

- Válassza a Letiltva lehetőséget, és a szabály futás nélkül jön létre. Ha azt szeretné, hogy a szabály fusson, keresse meg az Aktív szabályok lapon, és engedélyezze onnan.

- Ütemezze a szabályt, hogy először egy adott dátumon és időpontban fusson. Ez a metódus jelenleg előzetes verzióban érhető el. A cikk későbbi részében tekintse meg a lekérdezésütemezést .

Szabály lekérdezése

Ez a szabály lényege: Ön dönti el, hogy milyen információk találhatók a szabály által létrehozott riasztásokban, és hogyan rendszerezi az információkat. Ez a konfiguráció követő hatással van az eredményül kapott incidensek megjelenésére, valamint arra, hogy milyen könnyen vagy nehezen vizsgálhatók, javíthatók és oldhatók meg. Fontos, hogy a riasztások a lehető leggazdagabb információkban gazdagodjanak, és hogy az információk könnyen elérhetők legyenek.

A nyers naplóadatokat elemző Kusto-lekérdezés megtekintése vagy bevitele. Ha teljesen új szabályt hoz létre, érdemes megtervezni és megtervezni a lekérdezést a varázsló megnyitása előtt. Lekérdezéseket a Naplók lapon hozhat létre és tesztelhet.

A szabály lekérdezési ablakába beírt adatok azonnal érvényesítve lesznek, így azonnal megtudhatja, hogy hibázik-e.

Ajánlott eljárások az elemzési szabály lekérdezéseihez

Azt javasoljuk, hogy a natív tábla helyett használjon speciális biztonsági információs modell (ASIM) elemzőt lekérdezési forrásként. Ez biztosítja, hogy a lekérdezés egyetlen adatforrás használata helyett minden aktuális vagy jövőbeli releváns adatforrást vagy adatforráscsaládot támogatjon.

A lekérdezés hosszának 1 és 10 000 karakter közöttinek kell lennie, és nem tartalmazhat "

search *" vagy "union *" karaktert. A felhasználó által definiált függvényekkel leküzdheti a lekérdezések hosszának korlátozását, mivel egyetlen függvény több tucat sornyi kódot helyettesíthet.Az ADX-függvények használata az Azure Data Explorer-lekérdezések Log Analytics-lekérdezési ablakban való létrehozásához nem támogatott.

Ha a

bag_unpackfüggvényt lekérdezésben használja, ha az oszlopokat mezőkként veti ki a "project field1" használatával, és az oszlop nem létezik, a lekérdezés sikertelen lesz. Az ilyen események elleni védelem érdekében az oszlopot az alábbiak szerint kell kivetíteni:project field1 = column_ifexists("field1","")

A Kusto-lekérdezések készítéséhez további segítséget a Microsoft Sentinel Kusto lekérdezésnyelv és a Kusto lekérdezésnyelv-lekérdezések ajánlott eljárásaiban talál.

Riasztások fejlesztése

Ha azt szeretné, hogy a riasztások felszínre hozhassák az eredményeket, hogy azonnal láthatóak legyenek az incidensekben, és megfelelően nyomon követhessék és kivizsgálhassák őket, a riasztások továbbfejlesztésére vonatkozó konfigurációval fedheti fel a riasztások összes fontos információját.

Ez a riasztási fejlesztés további előnye, hogy könnyen látható és hozzáférhető módon jeleníti meg az eredményeket.

A riasztási fejlesztések háromféleképpen konfigurálhatók:

- Entitás-hozzárendelés

- Egyéni adatok

- Riasztás részletei (más néven dinamikus tartalom)

Entitás-hozzárendelés

Entitások a játékosok mindkét oldalon a támadási történet. A fenyegetések észleléséhez és kivizsgálásához elengedhetetlen a riasztásban szereplő összes entitás azonosítása. Ahhoz, hogy a Microsoft Sentinel azonosíthassa a nyers adatok entitásait, le kell képeznie a Microsoft Sentinel által felismert entitástípusokat a lekérdezés eredményeinek mezőire. Ez a leképezés integrálja az azonosított entitásokat a riasztási séma Entitások mezőjébe.

Ha többet szeretne megtudni az entitásleképezésről, és részletes útmutatást szeretne kapni, olvassa el az adatmezők leképezése entitásokra a Microsoft Sentinelben című témakört.

Egyéni adatok

Alapértelmezés szerint csak a riasztási entitások és a metaadatok láthatók az incidensekben anélkül, hogy lefúrják a lekérdezés eredményeinek nyers eseményeit. Ha más mezőket szeretne a lekérdezésből azonnal láthatóvá tenni a riasztásokban és incidensekben, definiálja őket egyéni részletekként. A Microsoft Sentinel ezeket az egyéni adatokat integrálja a riasztások ExtendedProperties mezőjébe, így azok megjelennek a riasztásokban és a riasztásokból létrehozott incidensekben.

Ha többet szeretne megtudni az egyéni adatok feltárásáról, és részletes útmutatást szeretne kapni, tekintse meg a Surface egyéni eseményadatait a Riasztások között a Microsoft Sentinelben.

Riasztás részletei

Ezzel a beállítással testre szabhatja az egyéb szabványos riasztási tulajdonságokat az egyes riasztások különböző mezőinek tartalma alapján. Ezek a testreszabások integrálva vannak a riasztások ExtendedProperties mezőjébe. Testre szabhatja például a riasztás nevét vagy leírását úgy, hogy tartalmazza a riasztásban szereplő felhasználónevet vagy IP-címet.

A riasztások részleteinek testreszabásáról és a teljes utasítások beszerzéséről további információt a Riasztás részleteinek testreszabása a Microsoft Sentinelben című témakörben talál.

Feljegyzés

Az egyesített biztonsági üzemeltetési platformon a Defender XDR korrelációs motorja kizárólag az incidensek elnevezéséért felelős, így a testre szabott riasztások neve felülírható, amikor incidensek jönnek létre ezekből a riasztásokból.

Lekérdezés ütemezése

Az alábbi paraméterek határozzák meg, hogy az ütemezett szabály milyen gyakran fusson, és hogy az egyes futtatások során milyen időtartamot fog vizsgálni.

| Beállítás | Működés |

|---|---|

| Lekérdezés futtatása minden | Szabályozza a lekérdezési időközt: a lekérdezés futtatásának gyakoriságát. |

| Adatok keresése az utolsóból | Meghatározza a visszatekintési időszakot: a lekérdezés által lefedett időszakot. |

Mindkét paraméter megengedett tartománya 5 perctől 14 napig terjed.

A lekérdezési időköznek rövidebbnek vagy egyenlőnek kell lennie a visszatekintési időszaknál. Ha rövidebb, a lekérdezési időszakok átfedésben lesznek, és ez az eredmények duplikálását okozhatja. A szabály érvényesítése azonban nem teszi lehetővé, hogy a visszatekintési időszaknál hosszabb időközt állítson be, mivel ez a lefedettség hiányosságait eredményezné.

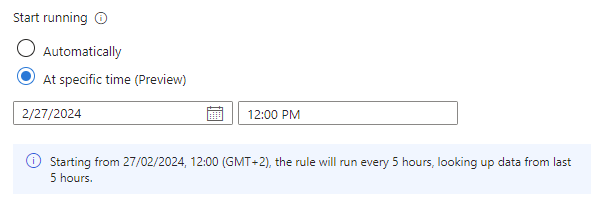

A most előzetes verzióban futó Indítás beállítással létrehozhat egy engedélyezett állapotú szabályt, de késleltetheti az első végrehajtását egy előre meghatározott dátumig és időpontig. Ez a beállítás akkor hasznos, ha a szabályok végrehajtását annak megfelelően szeretné időzíteni, hogy mikor várható az adatok betöltése a forrásból, vagy amikor az SOC-elemzők elkezdik a munkanapjukat.

| Beállítás | Működés |

|---|---|

| Automatikusan | A szabály a létrehozás után azonnal, majd a Futtatás lekérdezésben beállított intervallumban minden beállításnál azonnal lefut. |

| Adott időpontban (előzetes verzió) | Állítson be egy dátumot és időpontot a szabály első futtatásához, amely után minden beállításnál a Futtatás lekérdezésben megadott időközönként fut. |

A kezdő futási időnek 10 perc és 30 nap között kell lennie a szabály létrehozásának (vagy engedélyezésének) időpontja után.

A Start futó beállítás alatti szövegsor (a bal oldali információs ikonnal) az aktuális lekérdezésütemezési és visszatekintési beállításokat foglalja össze.

Feljegyzés

Betöltési késleltetés

Az esemény forrásnál történő létrehozása és a Microsoft Sentinelbe való betöltés közötti esetleges késések figyelembe vétele, valamint az adatok duplikálása nélküli teljes lefedettség biztosítása érdekében a Microsoft Sentinel az ütemezett időponttól öt perces késéssel futtatja az ütemezett elemzési szabályokat.

További információ: Az ütemezett elemzési szabályok betöltési késleltetésének kezelése.

Riasztás küszöbértéke

A biztonsági események számos típusa normális vagy akár kis számban is elvárható, de nagyobb számban jelent fenyegetést. A nagy számok különböző skálái különböző típusú fenyegetéseket jelenthetnek. Például egy perc alatt két vagy három sikertelen bejelentkezési kísérlet azt jelzi, hogy egy felhasználó nem emlékszik a jelszóra, de egy perc alatt 500 ember támadást jelezhet, és ezren valószínűleg automatizált támadásnak minősülnek.

Attól függően, hogy a szabály milyen tevékenységet próbál észlelni, beállíthatja a riasztás indításához szükséges minimális számú eseményt (lekérdezési eredményt). A küszöbérték külön vonatkozik a szabály minden egyes futtatására, nem pedig együttesen.

A küszöbérték beállítható a találatok maximális számára vagy pontos számára is.

Események csoportosítása

Az események riasztásokba való csoportosításának kétféle módja van:

Az összes eseményt egyetlen riasztásba csoportosítja: Ez az alapértelmezett. A szabály minden futtatáskor egyetlen riasztást hoz létre, amíg a lekérdezés több eredményt ad vissza, mint az előző szakaszban ismertetett riasztási küszöbérték . Ez az egyetlen riasztás összefoglalja a lekérdezés eredményeiben visszaadott összes eseményt.

Riasztás aktiválása minden eseményhez: A szabály a lekérdezés által visszaadott minden eseményhez (eredményhez) egyedi riasztást hoz létre. Ez a mód akkor hasznos, ha azt szeretné, hogy az események egyenként jelenjenek meg, vagy ha bizonyos paraméterek szerint szeretné csoportosítani őket – felhasználó, állomásnév vagy valami más szerint. Ezeket a paramétereket a lekérdezésben definiálhatja. |

Az elemzési szabályok legfeljebb 150 riasztást hozhatnak létre. Ha az eseménycsoportozás úgy van beállítva, hogy minden eseményhez aktiváljon egy riasztást, és a szabály lekérdezése több mint 150 eseményt ad vissza, az első 149 esemény mindegyike egyedi riasztást hoz létre (149 riasztás esetén), és a 150. riasztás összegzi a visszaadott események teljes készletét. Más szóval a 150. riasztás lett volna létrehozva, ha az eseménycsoportozás úgy lett volna beállítva, hogy az összes eseményt egyetlen riasztásba csoportosítsa.

Az egyes eseménybeállításokhoz tartozó riasztás aktiválása olyan problémát okozhat, amely miatt a lekérdezési eredmények hiányoznak vagy eltérnek a várttól. További információ erről a forgatókönyvről: Hibaelhárítási elemzési szabályok a Microsoft Sentinelben | Probléma: A lekérdezési eredményekben nem jelennek meg események.

Mellőzés

Ha azt szeretné, hogy ez a szabály a riasztás létrehozása után egy ideig ne működjön, kapcsolja be a stop running queryt a riasztás létrehozása után. Ezután meg kell adnia a lekérdezés futtatásának leállítását arra az időre, amíg a lekérdezésnek le kell állnia, legfeljebb 24 óráig.

Eredmények szimulációja

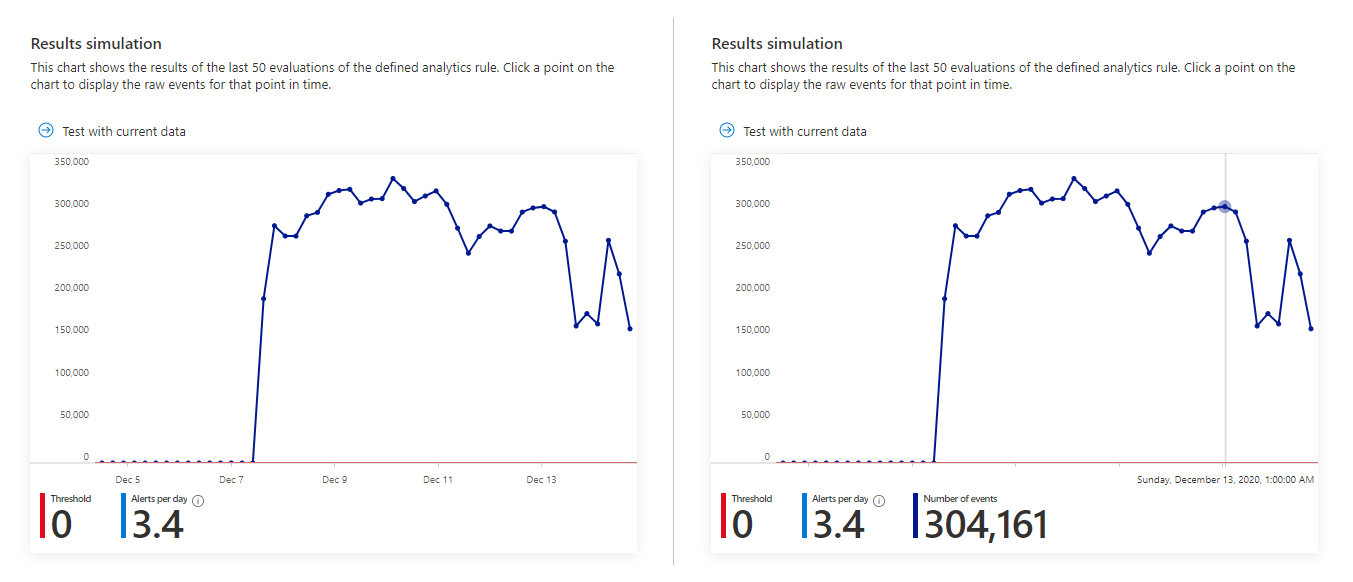

Az elemzési szabály varázsló lehetővé teszi annak hatékonyságát az aktuális adatkészleten való futtatásával. A teszt futtatásakor az Eredmények szimuláció ablaka megjeleníti azokat az eredményeket, amelyeket a lekérdezés az elmúlt 50 alkalommal generált volna, a jelenleg meghatározott ütemezésnek megfelelően. Ha módosítja a lekérdezést, újra futtathatja a tesztet a gráf frissítéséhez. A grafikon a megadott időszak eredményeinek számát mutatja, amelyet a megadott lekérdezési ütemezés határoz meg.

A fenti képernyőképen a lekérdezés eredményszimulációja így nézhet ki. A bal oldal az alapértelmezett nézet, a jobb oldalon pedig az látható, amikor a gráf egy pontjára mutat.

Ha azt látja, hogy a lekérdezés túl sok vagy túl gyakori riasztást aktiválna, kísérletezhet az ütemezési és küszöbérték-beállításokkal, és újra futtathatja a szimulációt.

Incidensbeállítások

Adja meg, hogy a Microsoft Sentinel a riasztásokat végrehajtható incidensekké alakítja-e.

Az incidensek létrehozása alapértelmezés szerint engedélyezve van. A Microsoft Sentinel egyetlen, külön incidenst hoz létre a szabály által generált riasztásoktól.

Ha nem szeretné, hogy ez a szabály incidensek létrehozását eredményezné (például ha ez a szabály csak az információk gyűjtésére szolgál a későbbi elemzéshez), állítsa ezt letiltott értékre.

Fontos

Ha a Microsoft Sentinelt az egyesített biztonsági üzemeltetési platformra küldte, a Microsoft Defender XDR felelős az incidensek létrehozásáért. Ha azonban azt szeretné, hogy a Defender XDR incidenseket hozzon létre ehhez a riasztáshoz, ezt a beállítást engedélyezve kell hagynia. A Defender XDR az itt meghatározott utasítást használja.

Ez nem tévesztendő össze a Microsoft biztonsági elemzési szabályával , amely incidenseket hoz létre a Microsoft Defender-szolgáltatásokban létrehozott riasztásokhoz. Ezek a szabályok automatikusan le lesznek tiltva, amikor a Microsoft Sentinelt az egyesített biztonsági üzemeltetési platformra továbbítja.

Ha egyetlen incidenst szeretne létrehozni a riasztások egy csoportjából, és nem minden egyes riasztáshoz, tekintse meg a következő szakaszt.

Riasztások csoportosítása

Adja meg, hogy a riasztások hogyan vannak csoportosítva incidensekben. Alapértelmezés szerint a Microsoft Sentinel minden létrehozott riasztáshoz létrehoz egy incidenst. Lehetősége van arra, hogy több riasztást csoportosítson egyetlen incidensbe.

Az incidens csak az összes riasztás létrehozása után jön létre. Az összes riasztás azonnal hozzá lesz adva az incidenshez a létrehozása után.

Legfeljebb 150 riasztás csoportosítható egyetlen incidensbe. Ha több mint 150 riasztást hoz létre egy szabály, amely egyetlen incidensbe csoportosítja őket, a rendszer egy új incidenst hoz létre ugyanazokkal az incidensadatokkal, mint az eredeti, és a felesleges riasztások az új incidensbe vannak csoportosítva.

A riasztások csoportosításához állítsa a riasztások csoportosítási beállítását Engedélyezve értékre.

A riasztások csoportosítása során érdemes megfontolni néhány lehetőséget:

Időkeret: Alapértelmezés szerint az incidens első riasztását követő 5 órán belül létrehozott riasztások ugyanahhoz az incidenshez lesznek hozzáadva. 5 óra elteltével új incidens jön létre. Ezt az időtartamot 5 perc és 7 nap közötti értékre módosíthatja.

Csoportosítási feltételek: Adja meg, hogy a csoport mely riasztásokat tartalmazza. Az alábbi táblázat a lehetséges lehetőségeket mutatja be:

Lehetőség Leírás Riasztások csoportosítása egyetlen incidensbe, ha az összes entitás egyezik A riasztások csoportosítva vannak, ha azonos értékeket osztanak meg a korábban definiált megfeleltetett entitások mindegyikéhez. Ez a javasolt beállítás. A szabály által aktivált összes riasztás csoportosítása egyetlen incidensbe A szabály által generált összes riasztás akkor is csoportosítva lesz, ha nem azonos értékekkel rendelkeznek. Riasztások csoportosítása egyetlen incidensbe, ha a kiválasztott entitások és részletek egyeznek A riasztások csoportosítva vannak, ha azonos értékeket osztanak meg az összes megfeleltetett entitás, riasztás részletei és a beállításhoz kiválasztott egyéni adatok esetében. Válassza ki azokat az entitásokat és részleteket a legördülő listákból, amelyek a beállítás kiválasztásakor jelennek meg.

Ezt a beállítást akkor érdemes használni, ha például külön incidenseket szeretne létrehozni a forrás vagy a cél IP-címek alapján, vagy ha egy adott entitásnak és súlyosságnak megfelelő riasztásokat szeretne csoportosítani.

Megjegyzés: Ha ezt a beállítást választja, legalább egy entitást vagy részletet ki kell jelölnie a szabályhoz. Ellenkező esetben a szabály érvényesítése meghiúsul, és a szabály nem jön létre.Incidensek újranyitása: Ha egy incidenst megoldottak és bezártak, és később egy másik riasztás jön létre, amelynek az adott incidenshez kell tartoznia, állítsa ezt a beállítást engedélyezve, ha újra meg szeretné nyitni a bezárt incidenst, és hagyja letiltva, ha azt szeretné, hogy az új riasztás új incidenst hozzon létre.

A bezárt incidensek újbóli megnyitásának lehetősége nem érhető el , ha a Microsoft Sentinelt az egyesített biztonsági üzemeltetési platformra előkészítette.

Automatikus reagálás

A Microsoft Sentinel lehetővé teszi az automatikus válaszok beállítását a következő esetekben:

- Ez az elemzési szabály riasztást hoz létre.

- Az incidens az elemzési szabály által létrehozott riasztásokból jön létre.

- Az incidensek az elemzési szabály által generált riasztásokkal frissülnek.

Ha többet szeretne megtudni a különböző típusú, létrehozható és automatizálható válaszokról, tekintse meg a Fenyegetéskezelés automatizálása a Microsoft Sentinelben automatizálási szabályokkal című témakört.

Az Automation-szabályok fejlécében a varázsló megjeleníti a teljes munkaterületen már definiált automatizálási szabályok listáját, amelyek feltételei erre az elemzési szabályra vonatkoznak. Szerkesztheti bármelyik meglévő szabályt, vagy létrehozhat egy új automatizálási szabályt , amely csak erre az elemzési szabályra vonatkozik.

Automatizálási szabályok használatával elvégezhet alapszintű osztályozást, hozzárendelést, munkafolyamatot és incidensek bezárását.

Automatizálhatja az összetettebb feladatokat, és távoli rendszerekből érkező válaszokat hívhat meg a fenyegetések elhárításához azáltal, hogy forgatókönyveket hív meg ezekből az automatizálási szabályokból. Forgatókönyveket hívhat meg incidensekhez és egyéni riasztásokhoz.

A forgatókönyvek és az automatizálási szabályok létrehozásával kapcsolatos további információkért és utasításokért lásd: Veszélyforrásokra adott válaszok automatizálása.

Az incidens által létrehozott eseményindító, az incidens által frissített eseményindító vagy a riasztás által létrehozott eseményindító használatának időpontjáról további információt az eseményindítók és műveletek használata a Microsoft Sentinel forgatókönyveiben talál.

A Riasztás automatizálása (klasszikus) fejléc alatt megjelenhet azoknak a forgatókönyveknek a listája, amely úgy van konfigurálva, hogy egy régi módszerrel automatikusan fussanak, mert 2026 márciusában elavultak lesznek. Ehhez a listához semmit nem adhat hozzá. Az itt felsorolt forgatókönyveknek a riasztás által létrehozott eseményindító alapján létre kell hozniuk az automatizálási szabályokat a forgatókönyvek meghívásához. Ezt követően válassza az itt felsorolt forgatókönyv sorának végén található három pontot, majd válassza az Eltávolítás lehetőséget. A teljes útmutatásért tekintse meg a Microsoft Sentinel riasztás-trigger forgatókönyveinek migrálását automatizálási szabályokba .

Következő lépések

Ha a Microsoft Sentinel elemzési szabályaival észleli a környezeten belüli fenyegetéseket, győződjön meg arról, hogy a csatlakoztatott adatforrásokhoz társított összes szabályt engedélyezi a környezet teljes biztonsági lefedettségének biztosítása érdekében.

A szabályok engedélyezésének automatizálásához le kell küldeni a szabályokat a Microsoft Sentinelbe API-n és PowerShellen keresztül, bár ehhez további erőfeszítésekre van szükség. AZ API vagy a PowerShell használatakor először a szabályok engedélyezése előtt exportálnia kell a szabályokat a JSON-ba. Az API vagy a PowerShell akkor lehet hasznos, ha a Microsoft Sentinel több példányában azonos beállításokkal rendelkező szabályokat engedélyez az egyes példányokban.

További információk:

- Elemzési szabályok exportálása és importálása ARM-sablonokba és -sablonokból

- Elemzési szabályok hibaelhárítása a Microsoft Sentinelben

- Navigálás és incidensek kivizsgálása a Microsoft Sentinelben

- Entitások a Microsoft Sentinelben

- Oktatóanyag: Forgatókönyvek használata automatizálási szabályokkal a Microsoft Sentinelben

Emellett megtudhatja, hogyan használhat egyéni elemzési szabályokat a Nagyítás egyéni összekötővel való monitorozása során.