Biztonsági rendszergazdai szabályok az Azure Virtual Network Managerben

Ebben a cikkben megismerkedhet az Azure Virtual Network Manager biztonsági rendszergazdai szabályaival. A biztonsági rendszergazdai szabályok a hálózati csoport összes virtuális hálózatára vonatkozó globális hálózati biztonsági szabályok meghatározására szolgálnak. Megtudhatja, hogy mik a biztonsági rendszergazdai szabályok, hogyan működnek, és mikor érdemes használni őket.

Fontos

Az Azure Virtual Network Manager általánosan elérhető a Virtual Network Manager és a küllős kapcsolatok konfigurációihoz. A mesh-kapcsolat konfigurációi továbbra is nyilvános előzetes verzióban maradnak.

A biztonsági rendszergazdai szabályokkal rendelkező biztonsági konfigurációk általában a következő régiókban érhetők el:

- Ausztrália középső régiója

- Ausztrália 2. középső régiója

- Kelet-Ausztrália

- Délkelet-Ausztrália

- Dél-Brazília

- Délkelet-Brazília

- Közép-Kanada

- Kelet-Kanada

- Kelet-Ázsia

- Észak-Európa

- Közép-Franciaország

- Dél-Franciaország

- Észak-Németország

- Középnyugat-Németország

- Közép-India

- Dél-India

- Nyugat-India

- Izrael középső régiója

- Észak-Olaszország

- Kelet-Japán

- Nyugat-Japán

- Jio Nyugat-India

- Dél-Korea középső régiója

- Dél-Korea déli régiója

- Kelet-Norvégia

- Nyugat-Norvégia

- Közép-Lengyelország

- Közép-Katar

- Dél-Afrika északi régiója

- Dél-Afrika nyugati régiója

- Közép-Svédország

- Dél-Svédország

- Észak-Svájc

- Nyugat-Svájc

- Egyesült Arab Emírségek középső régiója

- Egyesült Arab Emírségek északi régiója

- Az Egyesült Királyság déli régiója

- Az Egyesült Királyság nyugati régiója

- USA középső régiója

- USA keleti régiója

- USA északi régiója

- USA nyugati régiója

- USA 2. nyugati régiója

- USA nyugati régiója 3

- USA nyugati középső régiója

Minden más régió továbbra is nyilvános előzetes verzióban marad.

Erre az előzetes verzióra nem vonatkozik szolgáltatói szerződés, és a használata nem javasolt éles számítási feladatok esetén. Előfordulhat, hogy néhány funkció nem támogatott, vagy korlátozott képességekkel rendelkezik. További információ: Kiegészítő használati feltételek a Microsoft Azure előzetes verziójú termékeihez.

Mi az a biztonsági rendszergazdai szabály?

A biztonsági rendszergazdai szabályok globális hálózati biztonsági szabályok, amelyek a szabálygyűjteményben meghatározott biztonsági szabályzatokat kényszerítik ki a virtuális hálózatokon. Ezekkel a szabályokkal engedélyezheti, engedélyezheti vagy megtagadhatja a forgalmat a megcélzott hálózati csoportok virtuális hálózatai között. Ezek a hálózati csoportok csak a virtual network manager-példány hatókörén belüli virtuális hálózatokból állhatnak. A biztonsági rendszergazdai szabályok nem alkalmazhatók a virtuális hálózatkezelő által nem felügyelt virtuális hálózatokra.

Az alábbi helyzetekben biztonsági rendszergazdai szabályok használhatók:

| Forgatókönyv | Leírás |

|---|---|

| A magas kockázatú hálózati portokhoz való hozzáférés korlátozása | A biztonsági rendszergazdai szabályok a támadók által gyakran megcélzott bizonyos portokon, például a Távoli asztali protokoll (RDP) 3389-as portján vagy a Secure Shell 22-s portján (SSH) történő forgalom blokkolására használhatók. |

| Megfelelőségi követelmények érvényesítése | A biztonsági rendszergazdai szabályok a megfelelőségi követelmények kikényszerítésére használhatók. Például blokkolhatja az adott IP-címekre vagy hálózati blokkokra irányuló vagy onnan érkező forgalmat. |

| Bizalmas adatok védelme | A biztonsági rendszergazdai szabályok a bizalmas adatokhoz való hozzáférés korlátozására használhatók adott IP-címekre vagy alhálózatokra irányuló vagy onnan érkező forgalom blokkolásával. |

| Hálózati szegmentálás kényszerítése | A biztonsági rendszergazdai szabályok a hálózati szegmentálás kényszerítésére használhatók a virtuális hálózatok vagy alhálózatok közötti forgalom blokkolásával. |

| Alkalmazásszintű biztonság kényszerítése | A biztonsági rendszergazdai szabályok alkalmazásszintű biztonság kényszerítésére használhatók az adott alkalmazásokba vagy szolgáltatásokba irányuló vagy onnan érkező forgalom blokkolásával. |

Az Azure Virtual Network Managerrel központi helyen kezelheti a biztonsági rendszergazdai szabályokat. A központosítással nagy léptékű biztonsági szabályzatokat határozhat meg, és egyszerre több virtuális hálózatra is alkalmazhatja őket.

Feljegyzés

A biztonsági rendszergazdai szabályok jelenleg nem vonatkoznak a felügyelt virtuális hálózat hatókörébe tartozó privát végpontokra.

Hogyan működnek a biztonsági rendszergazdai szabályok?

A biztonsági rendszergazdai szabályok adott portokon, protokollokon és forrás-/cél IP-előtagokon engedélyezik vagy tiltják le a forgalmat egy adott irányban. Biztonsági rendszergazdai szabály definiálásakor a következő feltételeket kell megadnia:

- A szabály prioritása

- A végrehajtandó művelet (engedélyezés, megtagadás vagy mindig engedélyezés)

- A forgalom iránya (bejövő vagy kimenő)

- A használandó protokoll

Ha több virtuális hálózaton szeretné érvényesíteni a biztonsági szabályzatokat, biztonsági rendszergazdai konfigurációt kell létrehoznia és üzembe helyeznie. Ez a konfiguráció szabálygyűjteményeket tartalmaz, és minden szabálygyűjtemény egy vagy több biztonsági rendszergazdai szabályt tartalmaz. A létrehozás után társítja a szabálygyűjteményt azokkal a hálózati csoportokkal, amelyek biztonsági rendszergazdai szabályokat igényelnek. A rendszer ezután alkalmazza a szabályokat a hálózati csoportokban található összes virtuális hálózatra a konfiguráció üzembe helyezésekor. Egyetlen konfiguráció központosított és skálázható biztonsági szabályzatokat biztosít több virtuális hálózaton.

Fontos

Csak egy biztonsági rendszergazdai konfiguráció helyezhető üzembe egy régióban. Egy régióban azonban több kapcsolati konfiguráció is létezhet. Ha több biztonsági rendszergazdai konfigurációt szeretne üzembe helyezni egy régióban, több szabálygyűjteményt is létrehozhat egy biztonsági konfigurációban.

A biztonsági rendszergazdai szabályok és a hálózati biztonsági csoportok (NSG-k) kiértékelése

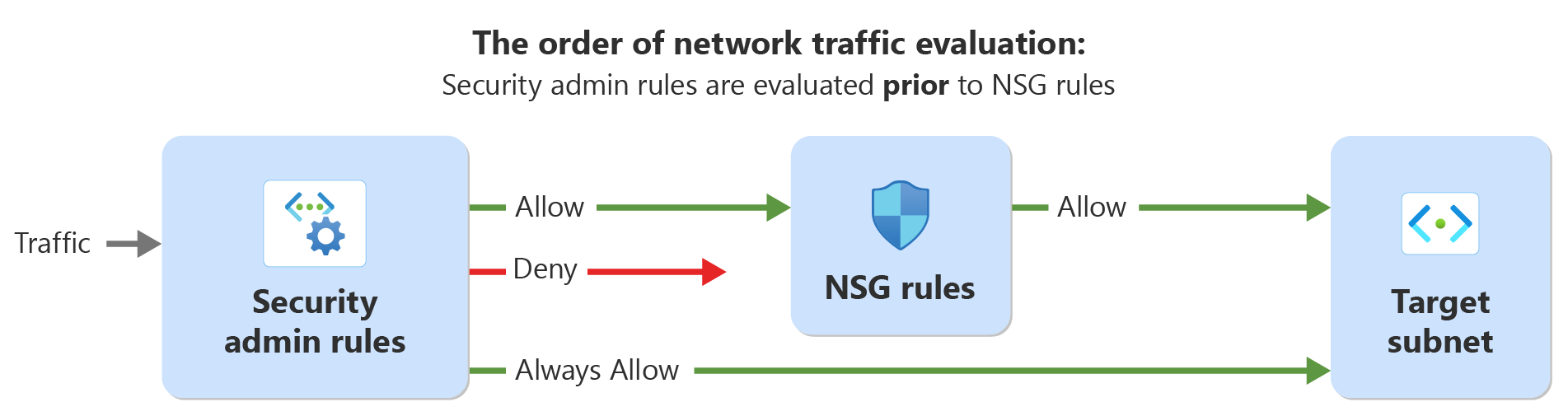

A biztonsági rendszergazdai szabályok és a hálózati biztonsági csoportok (NSG-k) az Azure-beli hálózati biztonsági szabályzatok kikényszerítésére használhatók. Ezek azonban eltérő hatókörrel és prioritásokkal rendelkeznek. #

A biztonsági rendszergazdai szabályokat egy központi szabályozási csapat hálózati rendszergazdái használják, így az NSG-szabályokat az egyes alkalmazás- vagy szolgáltatáscsoportokra delegálják a biztonság igény szerinti további meghatározása érdekében. A biztonsági rendszergazdai szabályok magasabb prioritással rendelkeznek, mint az NSG-k, és az NSG-szabályok előtt lesznek kiértékelve.

Az NSG-k viszont az egyes alhálózatok vagy hálózati adapterek felé és onnan érkező hálózati forgalom szűrésére szolgálnak. Ezeket az egyes alkalmazás- vagy szolgáltatáscsoportok a biztonság igény szerinti további meghatározására használják. Az NSG-k prioritása alacsonyabb, mint a biztonsági rendszergazdai szabályok, és a biztonsági rendszergazdai szabályok után lesznek kiértékelve.

A biztonsági rendszergazdai szabályok jelenleg a virtuális hálózat szintjén vannak alkalmazva, míg a hálózati biztonsági csoportok az alhálózat és a hálózati adapter szintjén társíthatók. Ez a táblázat az alábbi különbségeket és hasonlóságokat mutatja be:

| Szabály típusa | Célközönség | Alkalmazva | Kiértékelési sorrend | Művelettípusok | Paraméterek |

|---|---|---|---|---|---|

| Biztonsági rendszergazdai szabályok | Hálózati rendszergazdák, központi irányítási csapat | Virtuális hálózatok | Magasabb prioritás | Engedélyezés, megtagadás, mindig engedélyezés | Prioritás, protokoll, művelet, forrás, cél |

| Hálózati biztonsági csoport szabályai | Egyéni csapatok | Alhálózatok, hálózati adapterek | Alacsonyabb prioritás a biztonsági rendszergazdai szabályok után | Engedélyezés, megtagadás | Prioritás, protokoll, művelet, forrás, cél |

A biztonsági rendszergazdai szabályok három műveletet hajthatnak végre a forgalomon: Engedélyezés, Always Allow és Deny. Létrehozáskor először az Engedélyezési szabályok, majd a hálózati biztonsági csoport szabályai lesznek kiértékelve. Ez a művelet lehetővé teszi, hogy a hálózati biztonsági csoport szabályai szükség esetén eltérő módon kezeljék a forgalmat.

Ha Always Allow vagy Deny szabályt hoz létre, a forgalom kiértékelése a biztonsági rendszergazdai szabály kiértékelése után fejeződik be. Always Allow szabály esetén a forgalom közvetlenül az erőforráshoz kerül, és az NSG-szabályok további (és esetleg ütköző) kiértékelését leállítja. Ez a művelet hasznos lehet a forgalom kikényszerítéséhez és a hálózati biztonsági csoport szabályai általi megtagadás megelőzéséhez. Megtagadási szabály esetén a forgalom a célhelyre való kézbesítés nélkül leáll. A biztonsági rendszergazdai szabályok nem függnek az NSG-ktől, így önmagukban is létrehozhatnak alapértelmezett biztonsági szabályokat.

A biztonsági rendszergazdai szabályok és az NSG-k együttes használatával globális és egyéni szinten is kényszerítheti a hálózati biztonsági szabályzatokat, biztosítva, hogy a virtuális hálózatok biztonságosak és megfeleljenek a szervezet biztonsági szabályzatainak.

Fontos

A biztonsági rendszergazdai szabályok üzembe helyezésekor a rendszer a végleges konzisztenciamodellt használja. Ez azt jelenti, hogy a biztonsági rendszergazdai szabályok egy rövid késleltetés után végül a virtuális hálózaton található erőforrásokra lesznek alkalmazva. Azok az erőforrások, amelyek olyan virtuális hálózathoz lettek hozzáadva, amelyekre már alkalmazták a biztonsági rendszergazdai szabályokat, később ugyanezeket a biztonsági rendszergazdai szabályokat is megkapják.

A biztonsági rendszergazdai szabályok előnyei

A biztonsági rendszergazdai szabályok számos előnnyel járnak a szervezet erőforrásainak biztonságossá tételéhez. A biztonsági rendszergazdai szabályok használatával kényszerítheti az engedélyezett forgalmat, és megakadályozhatja a megtagadást a hálózati biztonsági csoport szabályainak ütközésével. Létrehozhat olyan alapértelmezett biztonsági rendszergazdai szabályokat is, amelyek nem függnek az NSG-k létezésétől. Ezek az alapértelmezett szabályok különösen hasznosak lehetnek, ha az alkalmazástulajdonosok helytelenül konfigurálják vagy elfelejtik létrehozni az NSG-ket. Emellett a biztonsági rendszergazdai szabályok lehetővé teszik a biztonság nagy léptékű kezelését, ami csökkenti a növekvő számú hálózati erőforrással járó működési többletterhelést.

Magas kockázatú portok védelme

A Microsoft iparági tanulmánya és javaslatai alapján azt javasoljuk, hogy az ügyfelek a magas kockázatú portok listájára vonatkozó biztonsági rendszergazdai szabályokkal korlátozzák a kívülről érkező forgalmat. Ezeket a portokat gyakran használják az erőforrások kezelésére vagy a nem biztonságos/titkosítatlan adatátvitelre, és nem szabad az internethez hozzáférni. Vannak azonban olyan esetek, amikor bizonyos virtuális hálózatoknak és erőforrásaiknak engedélyezniük kell a forgalom felügyeletét vagy más folyamatokat. Szükség esetén létrehozhat kivételeket. Megtudhatja, hogyan tilthatja le a magas kockázatú portokat az ilyen típusú forgatókönyvek kivételeivel .

| Port | Protokoll | Leírás |

|---|---|---|

| 20 | TCP | Titkosítatlan FTP-forgalom |

| 21 | TCP | Titkosítatlan FTP-forgalom |

| 22 | TCP | SSH. Lehetséges találgatásos támadások |

| 23 | TCP | A TFTP nem hitelesített és/vagy titkosítatlan forgalmat tesz lehetővé |

| 69 | UDP | A TFTP nem hitelesített és/vagy titkosítatlan forgalmat tesz lehetővé |

| 111 | TCP/UDP | RPC. Titkosítatlan hitelesítés engedélyezett |

| 119 | TCP | NNTP titkosítás nélküli hitelesítéshez |

| 135 | TCP/UDP | Végpont-leképező, több távfelügyeleti szolgáltatás |

| 161 | TCP | SNMP a nem biztonságos / nincs hitelesítéshez |

| 162 | TCP/UDP | SNMP-trap – nem biztonságos / nincs hitelesítés |

| 445 | TCP | SMB – jól ismert támadási vektor |

| 512 | TCP | Rexec Linux rendszeren – távoli parancsok titkosítás nélküli hitelesítés nélkül |

| 514 | TCP | Remote Shell – távoli parancsok hitelesítés vagy titkosítás nélkül |

| 593 | TCP/UDP | HTTP RPC EPMAP – titkosítatlan távoli eljáráshívás |

| 873 | TCP | Rsync – titkosítatlan fájlátvitel |

| 2049 | TCP/UDP | Hálózati fájlrendszer |

| 3389 | TCP | RDP – Gyakori találgatásos támadási port |

| 5800 | TCP | VNC távoli keretpuffer HTTP-en keresztül |

| 5900 | TCP | VNC távoli keretpuffer HTTP-en keresztül |

| 11211 | UDP | Memcached |

Nagy léptékű felügyelet

Az Azure Virtual Network Manager lehetővé teszi a biztonsági szabályzatok biztonsági rendszergazdai szabályokkal való nagy léptékű kezelését. Ha biztonsági rendszergazdai konfigurációt alkalmaz egy hálózati csoportra, az összes virtuális hálózat és a hálózati csoportok hatókörében található erőforrás megkapja a házirend biztonsági rendszergazdai szabályait.

Az új erőforrások a meglévő erőforrásokkal együtt védettek. Ha például egy biztonsági rendszergazdai szabály hatókörében új virtuális gépeket ad hozzá egy virtuális hálózathoz, a virtuális gépek is automatikusan védettek lesznek. Röviddel a virtuális gépek üzembe helyezése után a rendszer biztonsági rendszergazdai szabályokat alkalmaz, és védi őket.

Az új biztonsági kockázatok azonosításakor nagy léptékű üzembe helyezésükhöz hozzon létre egy biztonsági rendszergazdai szabályt, amely védelmet nyújt az új kockázattal szemben, és alkalmazza azt a hálózati csoportokra. Az új szabály üzembe helyezése után a hálózati csoportok hatókörébe tartozó összes erőforrás védelme most és a jövőben is megtörténik.

Biztonsági rendszergazdai szabályok nemnapplicációja

A legtöbb esetben a biztonsági rendszergazdai szabályok az összes virtuális hálózatra és alhálózatra vonatkoznak a hálózati csoport alkalmazott biztonsági konfigurációjának hatókörén belül. Vannak azonban olyan szolgáltatások, amelyek a szolgáltatás hálózati követelményei miatt nem alkalmaznak biztonsági rendszergazdai szabályokat. A szolgáltatás hálózati szándékszabályzata kikényszeríti ezeket a követelményeket.

A biztonsági rendszergazdai szabályok nem engedélyezettek virtuális hálózati szinten

Alapértelmezés szerint a rendszer nem alkalmazza a biztonsági rendszergazdai szabályokat a következő szolgáltatásokat tartalmazó virtuális hálózatokra:

- Felügyelt Azure SQL-példányok

- Azure Databricks

Ha egy virtuális hálózat tartalmazza ezeket a szolgáltatásokat, a biztonsági rendszergazdai szabályok kihagyják ezt a virtuális hálózatot. Ha engedélyezni szeretné a virtuális hálózatra vonatkozó szabályok alkalmazását, a biztonsági konfigurációt a AllowRulesOnly securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices .NET osztályban megadott mezővel hozza létre. Ha be van állítva, a rendszer csak a biztonsági konfiguráció engedélyezési szabályait alkalmazza erre a virtuális hálózatra. A rendszer nem alkalmazza a megtagadási szabályokat erre a virtuális hálózatra. A szolgáltatások nélküli virtuális hálózatok továbbra is használhatják az Engedélyezés és a Megtagadás szabályokat.

Biztonsági konfigurációt csak Engedélyezési szabályokkal hozhat létre, és üzembe helyezheti azt a virtuális hálózatokon az Azure PowerShell ésaz Azure CLI használatával.

Feljegyzés

Ha több Azure Virtual Network Manager-példány eltérő beállításokat alkalmaz az securityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices osztályban ugyanarra a virtuális hálózatra, a rendszer a legmagasabb hatókörű Network Manager-példány beállítását használja.

Tegyük fel, hogy két virtuális hálózatkezelője van. Az első hálózatkezelő hatóköre a gyökérszintű felügyeleti csoportra terjed ki, és az osztályBan AllowRulesOnlysecurityConfiguration.properties.applyOnNetworkIntentPolicyBasedServices értékre beállított biztonsági konfigurációval rendelkezik. A második virtuális hálózatkezelő hatóköre egy előfizetésre vonatkozik a gyökérszintű felügyeleti csoport alatt, és a Biztonsági konfigurációban a Nincs alapértelmezett mezőjét használja. Ha mindkét konfiguráció biztonsági rendszergazdai szabályokat alkalmaz ugyanarra a virtuális hálózatra, a rendszer az AllowRulesOnly beállítást alkalmazza a virtuális hálózatra.

A biztonsági rendszergazdai szabályok nemnapplicációja alhálózati szinten

Hasonlóképpen, egyes szolgáltatások nem alkalmaznak biztonsági rendszergazdai szabályokat az alhálózat szintjén, ha az alhálózatok virtuális hálózata egy biztonsági rendszergazdai konfiguráció hatókörébe tartozik. Ezek a szolgáltatások a következők:

- Azure Application Gateway

- Azure Bastion

- Azure Firewall

- Azure Route Server

- Azure VPN Gateway

- Azure Virtual WAN

- Azure ExpressRoute-átjáró

Ebben az esetben a biztonsági rendszergazdai szabályok nem befolyásolják az alhálózat erőforrásait ezekkel a szolgáltatásokkal. Az ugyanazon virtuális hálózaton belüli többi alhálózatra azonban biztonsági rendszergazdai szabályok vonatkoznak.

Feljegyzés

Ha biztonsági rendszergazdai szabályokat szeretne alkalmazni az Azure-alkalmazás-átjárót tartalmazó alhálózatokra, győződjön meg arról, hogy minden alhálózat csak olyan átjárókat tartalmaz, amelyek engedélyezve vannak a hálózati elkülönítéssel. Ha egy alhálózat hálózati elkülönítés nélküli Azure-alkalmazás-átjárót tartalmaz, a rendszer nem alkalmaz biztonsági rendszergazdai szabályokat erre az alhálózatra.

Biztonsági rendszergazdai mezők

Biztonsági rendszergazdai szabály definiálásakor kötelező és nem kötelező mezőket kell megadnia.

Kötelező mezők

Prioritás

A biztonsági rendszergazdai szabály prioritása egy 1 és 4096 közötti egész szám. Minél alacsonyabb az érték, annál magasabb a szabály prioritása. Egy 10 prioritású megtagadási szabály például felülbírál egy 20-ás prioritású engedélyezési szabályt.

Akció

Egy biztonsági szabály három műveletének egyikét definiálhatja:

| Művelet | Leírás |

|---|---|

| Engedélyezés | Engedélyezi a forgalmat az adott porton, protokollon és forrás/cél IP-előtagon a megadott irányban. |

| Deny | Tiltsa le a forgalmat a megadott porton, protokollon és forrás/cél IP-előtagokon a megadott irányban. |

| Mindig engedélyezve | Az alacsonyabb prioritású vagy felhasználó által definiált hálózati biztonsági csoportokkal rendelkező egyéb szabályoktól függetlenül engedélyezze a forgalmat a megadott porton, protokollon és forrás/cél IP-előtagokon a megadott irányban. |

Irány

Megadhatja annak a forgalomnak az irányát, amelyre a szabály vonatkozik. Megadhatja a bejövő vagy a kimenő forgalmat.

Protokoll

A biztonsági rendszergazdai szabályokkal jelenleg támogatott protokollok a következők:

- TCP

- UDP

- ICMP

- ESP

- AH

- Bármilyen protokoll

Választható mezők

Forrás- és céltípusok

- IP-címek: IPv4- vagy IPv6-címeket vagy címblokkokat adhat meg a CIDR-jelölésben. Több IP-cím listázásához minden IP-címet vesszővel kell elválasztani.

- Szolgáltatáscímke: Adott szolgáltatáscímkéket régiók vagy egy teljes szolgáltatás alapján definiálhat. A támogatott címkék listáját az Elérhető szolgáltatáscímkék című témakörben találja.

Forrás- és célportok

Meghatározhat meghatározott közös portokat a forrástól vagy a céltól való blokkoláshoz. Íme a gyakori TCP-portok listája:

| Portok | Szolgáltatás neve |

|---|---|

| 20, 21 | FTP |

| 22 | SSH |

| 23 | Telnet |

| 25 | SMTP |

| 53 | DNS |

| 80 | HTTP |

| 443 | HTTPS |

| 3389 | RDP |

| 1433 | SQL |

Következő lépések

Megtudhatja, hogyan tilthatja le a hálózati forgalmat biztonsági rendszergazdai konfigurációval.