VPN Gateway-topológia és tervezés

A VPN Gateway-kapcsolatokhoz számos különböző konfigurációs lehetőség érhető el. A következő szakaszokban található diagramokkal és leírásokkal kiválaszthatja a követelményeknek megfelelő kapcsolati topológiát. A diagramok a fő alapkonfigurációs topológiákat mutatják be, de a diagramok útmutatásként való használatával összetettebb konfigurációkat is létrehozhat.

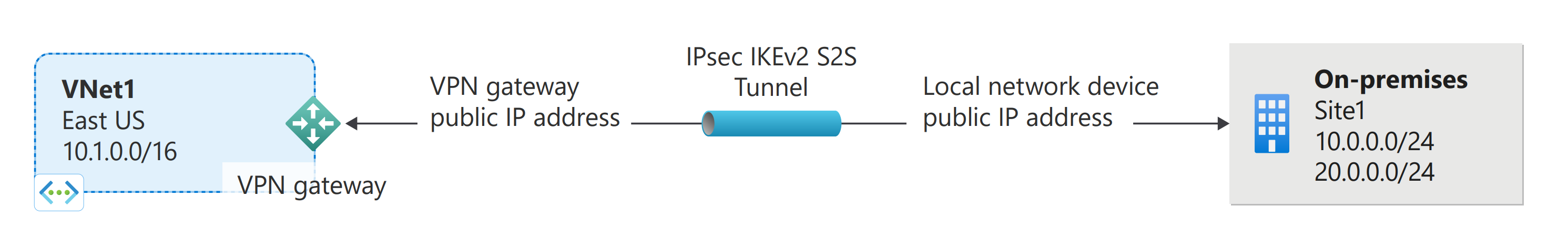

Helyek közötti VPN

A helyek közötti (S2S) VPN Gateway-kapcsolat IPsec/IKE (IKEv1 vagy IKEv2) VPN-alagúton keresztüli kapcsolat. A helyek közötti kapcsolatok létesítmények közötti és hibrid konfigurációk esetében is alkalmazhatók. A helyek közötti kapcsolatokhoz olyan helyszíni VPN-eszközre van szükség, amelyhez nyilvános IP-cím van hozzárendelve. A VPN-eszköz kiválasztásával kapcsolatos információkért lásd a VPN Gateway gyakori kérdései közül a VPN-eszközökkel foglalkozókat.

A VPN Gateway konfigurálható aktív-készenléti módban egy nyilvános IP-cím használatával, vagy két nyilvános IP-cím használatával aktív-aktív módban. Aktív készenléti módban az egyik IPsec-alagút aktív, a másik alagút pedig készenléti állapotban van. Ebben a beállításban a forgalom az aktív alagúton halad át, és ha valamilyen probléma merül fel ezzel az alagúttal, a forgalom áttér a készenléti alagútra. A VPN Gateway aktív-aktív módban történő beállítása javasolt , amelyben mindkét IPsec-alagút egyidejűleg aktív, és az adatok egyszerre haladnak át mindkét alagúton. Az aktív-aktív mód másik előnye, hogy az ügyfelek magasabb átviteli sebességet tapasztalnak.

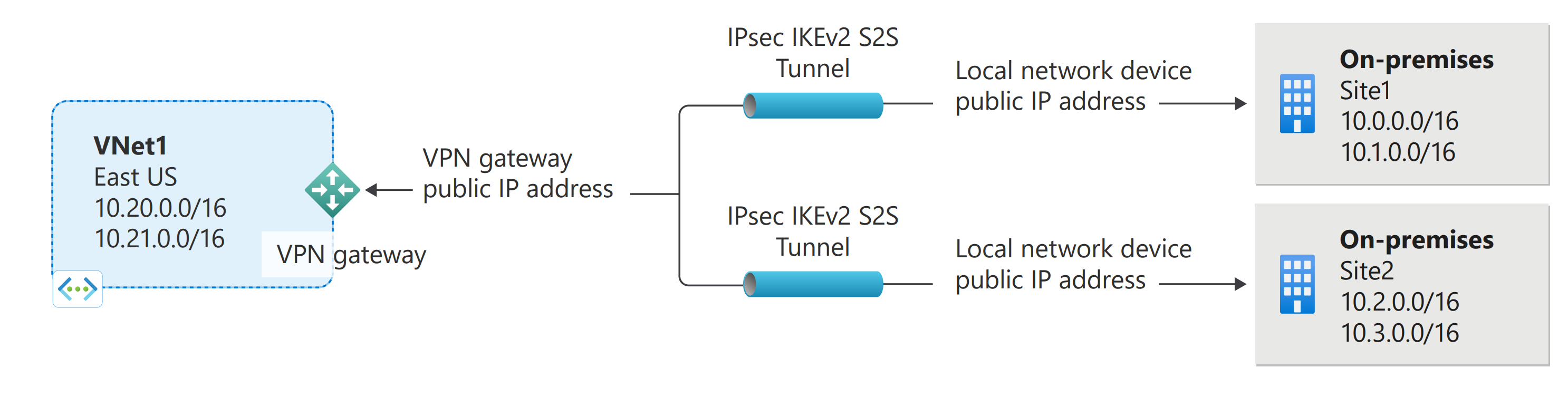

A virtuális hálózati átjáróból több VPN-kapcsolatot is létrehozhat, amelyek általában több helyszíni helyhez csatlakoznak. Ha több kapcsolatot használ, RouteBased (útvonalalapú) VPN-típust kell alkalmaznia (klasszikus virtuális hálózatok használatakor ezt dinamikus átjárónak nevezik). Mivel minden virtuális hálózat csak egy VPN-átjáróval rendelkezhet, az átjárón keresztüli összes kapcsolat osztozik a rendelkezésre álló sávszélességen. Ezt a kapcsolattípust néha "többhelyes" kapcsolatnak is nevezik.

Az S2S üzembehelyezési modelljei és módszerei

| Üzemi modell/metódus | Azure Portalra | PowerShell | Azure CLI |

|---|---|---|---|

| Resource Manager | Oktatóanyag | Oktatóanyag | Oktatóanyag |

| Klasszikus (régi üzemi modell) | Bemutató** | Oktatóanyag | Nem támogatott |

A ( ** ) azt jelzi, hogy az adott metódus egyes lépéseihez a PowerShell használata szükséges.

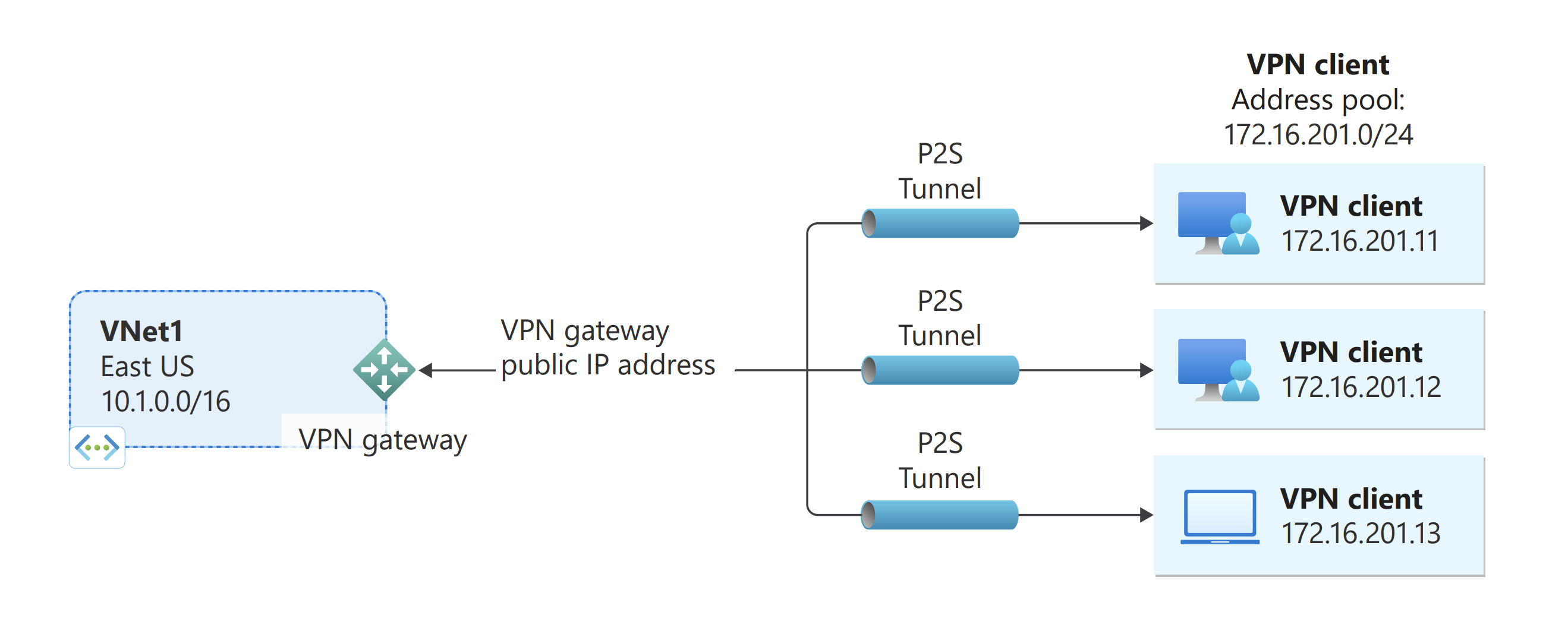

Pont-hely típusú VPN

A pont–hely típusú (P2S) VPN-átjárókapcsolatokkal biztonságos kapcsolatot hozhat létre a virtuális hálózat és egy ügyfélszámítógép között. A pont–hely kapcsolat az ügyfélszámítógépről való indítással jön létre. Ez a megoldás főleg távmunkások számára hasznos, akik egy távoli helyről szeretnének csatlakozni az Azure Virtual Networks hálózathoz, például otthonról vagy egy konferenciáról. A pont–hely VPN is hasznos megoldás a helyek közötti VPN helyett, ha csak néhány ügyfélnek kell csatlakoznia egy virtuális hálózathoz.

A helyek közötti kapcsolatoktól eltérően a pont–hely kapcsolatokhoz nincs szükség helyszíni nyilvános IP-címre vagy VPN-eszközre. A pont–hely kapcsolatok ugyanazon a VPN-átjárón keresztül használhatók helyek közötti kapcsolatok esetén, feltéve, hogy mindkét kapcsolat konfigurációs követelményei kompatibilisek. A pont–hely kapcsolatokról további információt a pont–hely VPN kapcsolatról szóló cikkben talál.

Üzemi modellek és módszerek a pont–hely (P2S) kapcsolatokhoz

| Azure-beli natív, tanúsítványalapú hitelesítés | Üzemi modell/metódus | Azure Portalra | PowerShell |

|---|---|---|---|

| Resource Manager | Oktatóanyag | Oktatóanyag | |

| Klasszikus (régi üzemi modell) | Oktatóanyag | Támogatott |

| Microsoft Entra hitelesítés | Üzemi modell/metódus | Cikk |

|---|---|---|

| Resource Manager | Bérlő létrehozása | |

| Resource Manager | Hozzáférés konfigurálása – felhasználók és csoportok |

| RADIUS-hitelesítés | Üzemi modell/metódus | Azure Portalra | PowerShell |

|---|---|---|---|

| Resource Manager | Támogatott | Oktatóanyag | |

| Klasszikus (régi üzemi modell) | Nem támogatott | Nem támogatott |

P2S VPN-ügyfél konfigurálása

| Hitelesítés | Alagúttípus | Konfigurációs fájlok létrehozása | VPN-ügyfél konfigurálása |

|---|---|---|---|

| Azure-tanúsítvány | IKEv2, SSTP | Windows | Natív VPN-ügyfél |

| Azure-tanúsítvány | OpenVPN | Windows | - OpenVPN-ügyfél - Azure VPN-ügyfél |

| Azure-tanúsítvány | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Azure-tanúsítvány | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | macOS | macOS |

| RADIUS – tanúsítvány | - | Cikk | Cikk |

| RADIUS – jelszó | - | Cikk | Cikk |

| RADIUS – egyéb módszerek | - | Cikk | Cikk |

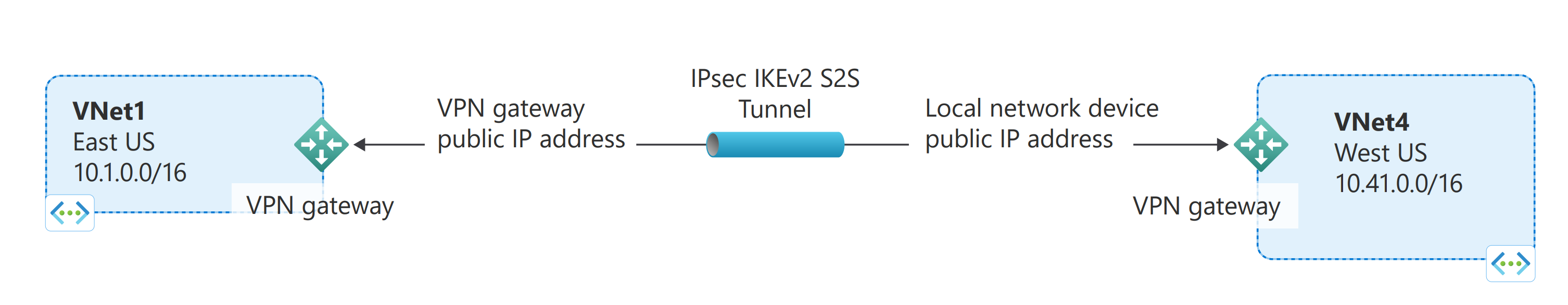

Virtuális hálózatok közötti kapcsolatok (IPsec/IKE VPN-alagút)

Csatlakozás virtuális hálózat egy másik virtuális hálózathoz (VNet–VNet) való csatlakoztatása hasonló a virtuális hálózat helyszíni helyhez való csatlakoztatásához. Mindkét kapcsolattípus egy VPN-átjárót használ a biztonságos alagút IPsec/IKE használatával való kialakításához. A virtuális hálózatok közötti kommunikációt kombinálhatja többhelyes kapcsolati konfigurációkkal is. Így létrehozhat olyan hálózati topológiákat, amelyek a létesítmények közötti kapcsolatokat a virtuális hálózatok közötti kapcsolatokkal kombinálják.

A csatlakoztatni kívánt virtuális hálózatok a következőek lehetnek:

- azonos vagy eltérő régiókban

- azonos vagy eltérő előfizetésekben

- azonos vagy eltérő üzemi modellekben

Üzembe helyezési modellek és módszerek virtuális hálózatok közötti kapcsolatokhoz

| Üzemi modell/metódus | Azure Portalra | PowerShell | Azure CLI |

|---|---|---|---|

| Resource Manager | Oktatóanyag+ | Oktatóanyag | Oktatóanyag |

| Klasszikus (régi üzemi modell) | Bemutató* | Támogatott | Nem támogatott |

| Csatlakozás áthelyezések a Resource Manager és a klasszikus (örökölt) üzemi modellek között | Bemutató* | Oktatóanyag | Nem támogatott |

A (+) azt jelzi, hogy ez az üzembe helyezési módszer csak ugyanabba az előfizetésbe tartozó VNetek esetében érhető el.

A ( * ) azt jelzi, hogy ehhez az üzembe helyezési módszerhez a PowerShell is szükséges.

Egyes esetekben érdemes lehet virtuális hálózatok közötti társviszony-létesítést használni a virtuális hálózatok közötti kapcsolat helyett a virtuális hálózatok összekapcsolásához. A virtuális hálózatok közötti társviszony-létesítés nem használ virtuális hálózati átjárót. További információ: Virtuális hálózatok közötti társviszony-létesítés.

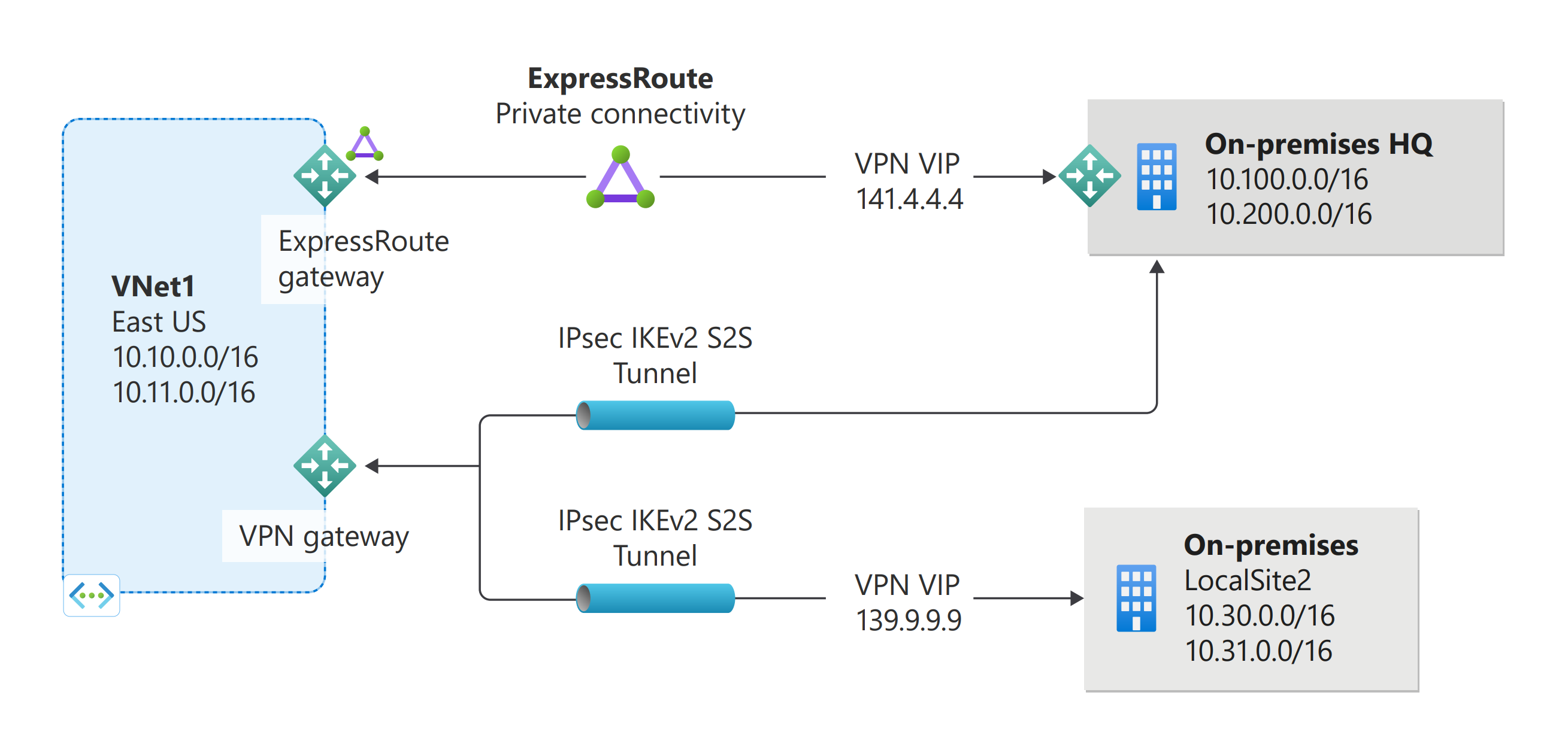

Egyidejű helyek közötti és ExpressRoute-kapcsolatok

Az ExpressRoute egy közvetlen, privát kapcsolat a WAN-tól (nem a nyilvános interneten keresztül) a Microsoft Serviceshez, beleértve az Azure-t is. A helyek közötti VPN-forgalom titkosítottan halad a nyilvános interneten keresztül. A helyek közötti VPN- és ExpressRoute-kapcsolatok ugyanahhoz a virtuális hálózathoz való konfigurálása számos előnnyel jár.

A helyek közötti VPN-eket biztonságos feladatátvételi útvonalként konfigurálhatja az ExpressRoute-hoz, vagy helyek közötti VPN-ek használatával csatlakozhat olyan helyekhez, amelyek nem részei a hálózatnak, de amelyek az ExpressRoute-on keresztül csatlakoznak. Figyelje meg, hogy ehhez a konfigurációhoz két virtuális hálózati átjáró szükséges ugyanahhoz a virtuális hálózathoz, az egyik vpn átjárótípust használ, a másik az ExpressRoute átjárótípust használja.

S2S- és ExpressRoute-kapcsolatok üzembehelyezési modelljei és módszerei

| Üzemi modell/metódus | Azure Portalra | PowerShell |

|---|---|---|

| Resource Manager | Támogatott | Oktatóanyag |

| Klasszikus (régi üzemi modell) | Nem támogatott | Oktatóanyag |

Magas rendelkezésre állású kapcsolatok

A magas rendelkezésre állású kapcsolatok tervezéséhez és tervezéséhez tekintse meg a magas rendelkezésre állású kapcsolatokat.

Következő lépések

További információkért tekintse meg A VPN Gatewayjel kapcsolatos gyakori kérdések című szakaszt.

További információ a VPN Gateway konfigurációs beállításairól.

A VPN Gateway BGP-vel kapcsolatos szempontokat lásd a BGP-vel kapcsolatban.

Tekintse meg az Előfizetés- és szolgáltatáskorlátok című szakaszt.

Ebben a dokumentumban az Azure egyéb lényeges hálózat képességeivel ismerkedhet meg.