VPN-átjáró Csatlakozás több helyszíni szabályzatalapú VPN-eszközre

Ez a cikk segítséget nyújt egy Azure-útvonalalapú VPN-átjáró konfigurálásához, hogy több helyszíni szabályzaton alapuló VPN-eszközhöz csatlakozzon egyéni IPsec/IKE-szabályzatok használatával S2S VPN-kapcsolatokon. A cikkben szereplő lépések az Azure PowerShellt használják.

Szabályzatalapú és útvonalalapú VPN-átjárók

A szabályzatalapú és az útvonalalapú VPN-eszközök eltérőek az IPsec-forgalomválasztók kapcsolaton való beállításában:

- A szabályzatalapú VPN-eszközök mindkét hálózat előtagjainak kombinációjával határozzák meg, hogyan történik a forgalom titkosítása/visszafejtése IPsec-alagutakon keresztül. Általában olyan tűzfaleszközökre épül, amelyek csomagszűrést végeznek. Az IPsec-alagút titkosítási és visszafejtési műveletei hozzáadódnak a csomagok szűrését és feldolgozását végző motorhoz.

- Az útvonalalapú VPN-eszközök bármilyen (helyettesítő) forgalomválasztót használnak, és lehetővé teszik, hogy az útválasztási/továbbítási táblák különböző IPsec-alagutakba irányíthassák a forgalmat. Általában útválasztóplatformokra épül, ahol minden IPsec-alagút hálózati adapterként vagy VTI-ként (virtuális alagút-interfészként) van modellezve.

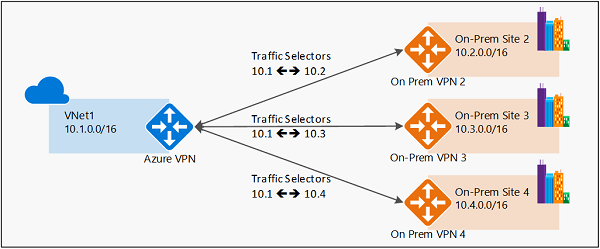

A következő diagramok kiemelik a két modellt:

Házirendalapú VPN-példa

Útvonalalapú VPN-példa

szabályzatalapú VPN Azure-támogatás

Jelenleg Azure-támogatás a VPN-átjárók mindkét módját: az útvonalalapú VPN-átjárókat és a szabályzatalapú VPN-átjárókat. Ezek különböző belső platformokra épülnek, amelyek különböző specifikációkat eredményeznek. További információ az átjárókról, az átviteli sebességről és a kapcsolatokról: Tudnivalók a VPN Gateway beállításairól.

| Átjáró VPN-típusa | Gateway SKU | Támogatott IKE-verziók |

|---|---|---|

| Szabályzatalapú átjáró | Basic | IKEv1 |

| Útvonalalapú átjáró | Basic | IKEv2 |

| Útvonalalapú átjáró | VpnGw1, VpnGw2, VpnGw3, VpnGw4, VpnGw5 | IKEv1 és IKEv2 |

| Útvonalalapú átjáró | VpnGw1AZ, VpnGw2AZ, VpnGw3AZ, VpnGw4AZ, VpnGw5AZ | IKEv1 és IKEv2 |

Korábban, amikor szabályzatalapú VPN-ekkel dolgozott, a szabályzatalapú VPN-átjáró alapszintű termékváltozatának használatára korlátozódott, és csak 1 helyszíni VPN-/tűzfaleszközhöz tudott csatlakozni. Most az egyéni IPsec/IKE-házirend használatával használhat útvonalalapú VPN-átjárót, és csatlakozhat több szabályzatalapú VPN-/tűzfaleszközhöz. Ha egy útvonalalapú VPN-átjáróval szeretne házirendalapú VPN-kapcsolatot létesíteni, konfigurálja az útvonalalapú VPN-átjárót előtagalapú forgalomválasztók használatára a "PolicyBasedTrafficSelectors" beállítással.

Considerations

A kapcsolat engedélyezéséhez a helyszíni szabályzatalapú VPN-eszközöknek támogatniuk kell az IKEv2-t az Azure útvonalalapú VPN-átjáróihoz való csatlakozáshoz. Ellenőrizze a VPN-eszköz specifikációit.

Az ezzel a mechanizmussal szabályzatalapú VPN-eszközökön keresztül csatlakozó helyszíni hálózatok csak az Azure-beli virtuális hálózathoz csatlakozhatnak; nem tudnak átutazni más helyszíni hálózatokra vagy virtuális hálózatokra ugyanazon az Azure VPN-átjárón keresztül.

A konfigurációs beállítás az egyéni IPsec/IKE kapcsolati szabályzat része. Ha engedélyezi a szabályzatalapú forgalomválasztót, meg kell adnia a teljes szabályzatot (IPsec/IKE titkosítási és integritási algoritmusok, kulcserősség és sa élettartam).

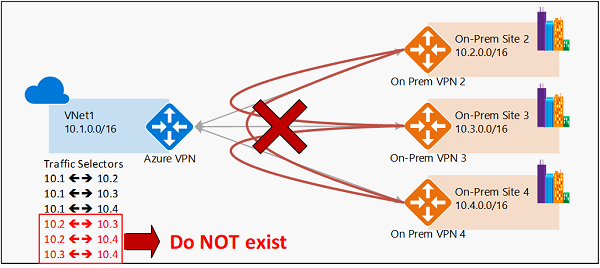

Az alábbi ábra azt mutatja be, hogy miért nem működik a HÁZIREND-alapú beállítás a VPN-átjárón keresztüli továbbítási útválasztással:

Ahogy az ábrán is látható, az Azure VPN Gateway forgalomválasztókkal rendelkezik a virtuális hálózatról a helyszíni hálózati előtagok mindegyikére, a kapcsolatközi előtagok azonban nem. A 2., a 3. és a 4. hely például képes egyenként kommunikálni a VNet1 hálózattal, de az Azure VPN-átjárón keresztül nem tud egymáshoz csatlakozni. Az ábrán azok a keresztcsatlakozási forgalomválasztók láthatók, amelyek ebben a konfigurációban nem érhetők el az Azure VPN Gatewayben.

Munkafolyamat

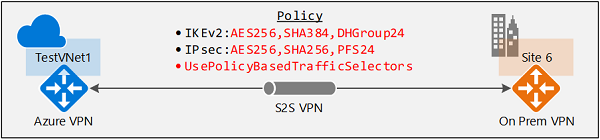

A jelen cikkben szereplő utasítások ugyanazt a példát követik, mint az S2S- vagy virtuális hálózatok közötti kapcsolatok IPsec/IKE-szabályzatának konfigurálása S2S VPN-kapcsolat létrehozásához. Ez az alábbi ábrán látható:

A kapcsolat engedélyezéséhez használja a következő munkafolyamatot:

- Hozza létre a virtuális hálózatot, a VPN-átjárót és a helyi hálózati átjárót a helyszíni kapcsolathoz.

- Hozzon létre egy IPsec/IKE-szabályzatot.

- Alkalmazza a szabályzatot S2S- vagy VNet–VNet-kapcsolat létrehozásakor, és engedélyezze a házirendalapú forgalomválasztókat a kapcsolaton.

- Ha a kapcsolat már létrejött, alkalmazhatja vagy frissítheti a szabályzatot egy meglévő kapcsolatra.

Szabályzatalapú forgalomválasztók engedélyezése

Ez a szakasz bemutatja, hogyan engedélyezheti a házirendalapú forgalomválasztókat egy kapcsolaton. Győződjön meg arról, hogy befejezte az IPsec/IKE-szabályzat konfigurálását ismertető cikk 3. részét. A cikkben szereplő lépések ugyanazokat a paramétereket használják.

A virtuális hálózat, a VPN-átjáró és a helyi hálózati átjáró létrehozása

Csatlakozzon az előfizetéséhez. Ha helyileg futtatja a PowerShellt a számítógépen, jelentkezzen be az Csatlakozás-AzAccount parancsmaggal. Vagy ehelyett használja az Azure Cloud Shellt a böngészőben.

Deklarálja a változókat. Ebben a gyakorlatban a következő változókat használjuk:

$Sub1 = "<YourSubscriptionName>" $RG1 = "TestPolicyRG1" $Location1 = "East US 2" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $BESubName1 = "Backend" $GWSubName1 = "GatewaySubnet" $VNetPrefix11 = "10.11.0.0/16" $VNetPrefix12 = "10.12.0.0/16" $FESubPrefix1 = "10.11.0.0/24" $BESubPrefix1 = "10.12.0.0/24" $GWSubPrefix1 = "10.12.255.0/27" $DNS1 = "8.8.8.8" $GWName1 = "VNet1GW" $GW1IPName1 = "VNet1GWIP1" $GW1IPconf1 = "gw1ipconf1" $Connection16 = "VNet1toSite6" $LNGName6 = "Site6" $LNGPrefix61 = "10.61.0.0/16" $LNGPrefix62 = "10.62.0.0/16" $LNGIP6 = "131.107.72.22"Hozzon létre egy erőforráscsoportot.

New-AzResourceGroup -Name $RG1 -Location $Location1Az alábbi példában létrehozhatja a TestVNet1 virtuális hálózatot három alhálózattal és a VPN-átjáróval. Ha értékeket szeretne helyettesíteni, fontos, hogy mindig kifejezetten a GatewaySubnet nevet adja az átjáró alhálózatának. Ha ezt másként nevezi el, az átjáró létrehozása meghiúsul.

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1 New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11,$VNetPrefix12 -Subnet $fesub1,$besub1,$gwsub1 $gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic $vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1 New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1 New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

S2S VPN-kapcsolat létrehozása IPsec/IKE-szabályzattal

Hozzon létre egy IPsec/IKE-szabályzatot.

Fontos

Létre kell hoznia egy IPsec/IKE-szabályzatot a "UsePolicyBasedTrafficSelectors" beállítás engedélyezéséhez a kapcsolaton.

Az alábbi példa egy IPsec/IKE-szabályzatot hoz létre ezekkel az algoritmusokkal és paraméterekkel:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS None, SA Élettartam 14400 másodperc &102400000KB

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000Hozza létre az S2S VPN-kapcsolatot szabályzatalapú forgalomválasztókkal és IPsec/IKE-szabályzattal, és alkalmazza az előző lépésben létrehozott IPsec/IKE-szabályzatot. Vegye figyelembe a "-UsePolicyBasedTrafficSelectors $True" paramétert, amely lehetővé teszi a házirendalapú forgalomválasztókat a kapcsolaton.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -UsePolicyBasedTrafficSelectors $True -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'A lépések elvégzése után az S2S VPN-kapcsolat a definiált IPsec/IKE szabályzatot használja, és engedélyezi a házirendalapú forgalomválasztókat a kapcsolaton. Ugyanezeket a lépéseket megismételve további kapcsolatokat adhat hozzá további helyszíni szabályzatalapú VPN-eszközökhöz ugyanabból az Azure VPN-átjáróból.

Szabályzatalapú forgalomválasztók frissítése

Ez a szakasz bemutatja, hogyan frissítheti egy meglévő S2S VPN-kapcsolat házirendalapú forgalomválasztói beállítását.

Kérje le a kapcsolati erőforrást.

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1Tekintse meg a szabályzatalapú forgalomválasztókat. Az alábbi sor bemutatja, hogy a rendszer a házirendalapú forgalomválasztókat használja-e a kapcsolathoz:

$connection6.UsePolicyBasedTrafficSelectorsHa a sor "Igaz" értéket ad vissza, akkor a rendszer a kapcsolaton konfigurálja a házirendalapú forgalomválasztókat, ellenkező esetben a "Hamis" értéket adja vissza.

A kapcsolati erőforrás beszerzése után engedélyezheti vagy letilthatja a házirendalapú forgalomválasztókat egy kapcsolaton.

Engedélyezés

Az alábbi példa engedélyezi a házirendalapú forgalomválasztókat, de az IPsec-/IKE-szabályzatot változatlanul hagyja:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $TrueLetiltás

Az alábbi példa letiltja a házirendalapú forgalomválasztókat, de az IPsec/IKE-házirend változatlan marad:

$RG1 = "TestPolicyRG1" $Connection16 = "VNet1toSite6" $connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $False

További lépések

Miután a kapcsolat létrejött, hozzáadhat virtuális gépeket a virtuális hálózataihoz. A lépésekért lásd: Virtuális gép létrehozása.

Az egyéni IPsec-/IKE-szabályzatokkal kapcsolatos további részletekért tekintse át az S2S VPN-hez vagy virtuális hálózatok közötti kapcsolatokhoz készült IPsec/IKE-szabályzat konfigurálását is.