Helyszíni hálózat csatlakoztatása Microsoft Azure-beli virtuális hálózathoz

A létesítmények közötti Azure-beli virtuális hálózat a helyszíni hálózathoz csatlakozik, és kiterjeszti a hálózatot az Azure-infrastruktúraszolgáltatásokban üzemeltetett alhálózatokra és virtuális gépekre. Ezzel a kapcsolattal a helyszíni hálózat számítógépei közvetlenül hozzáférhetnek az Azure-beli virtuális gépekhez, és fordítva.

Egy Azure-beli virtuális gépen futó címtár-szinkronizálási kiszolgálónak például le kell kérdeznie a helyszíni tartományvezérlőket a fiókok módosításairól, és szinkronizálnia kell ezeket a módosításokat a Microsoft 365-előfizetésével. Ez a cikk bemutatja, hogyan állíthat be létesítmények közötti Azure-beli virtuális hálózatot helyek közötti virtuális magánhálózati (VPN-) kapcsolattal, amely készen áll az Azure-beli virtuális gépek üzemeltetésére.

Létesítmények közötti Azure-beli virtuális hálózat konfigurálása

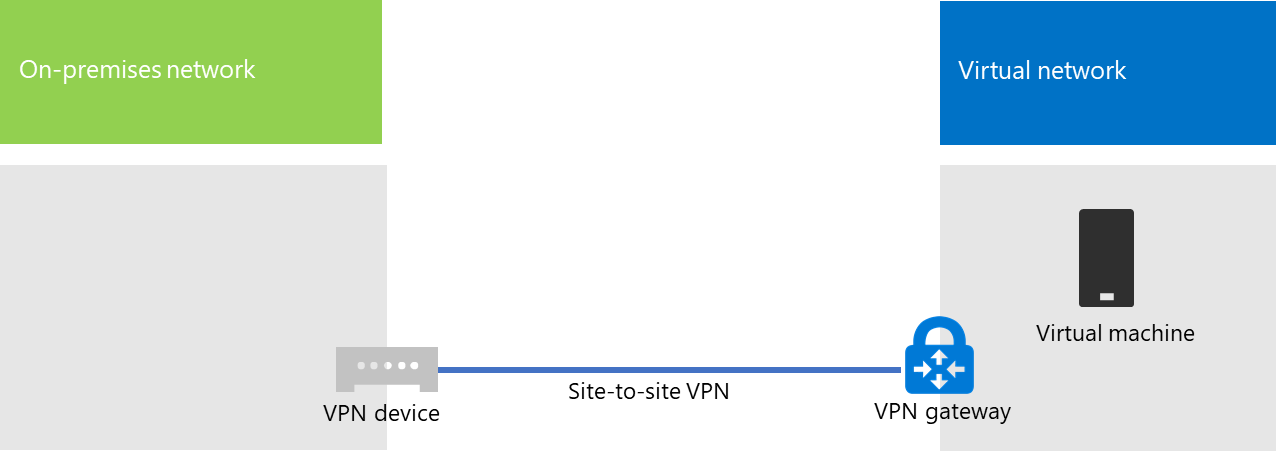

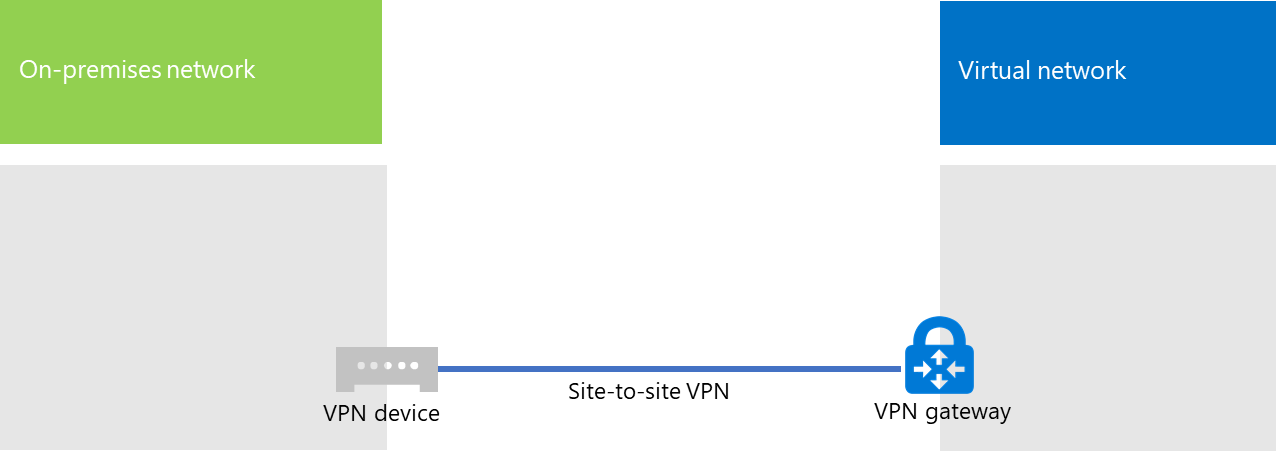

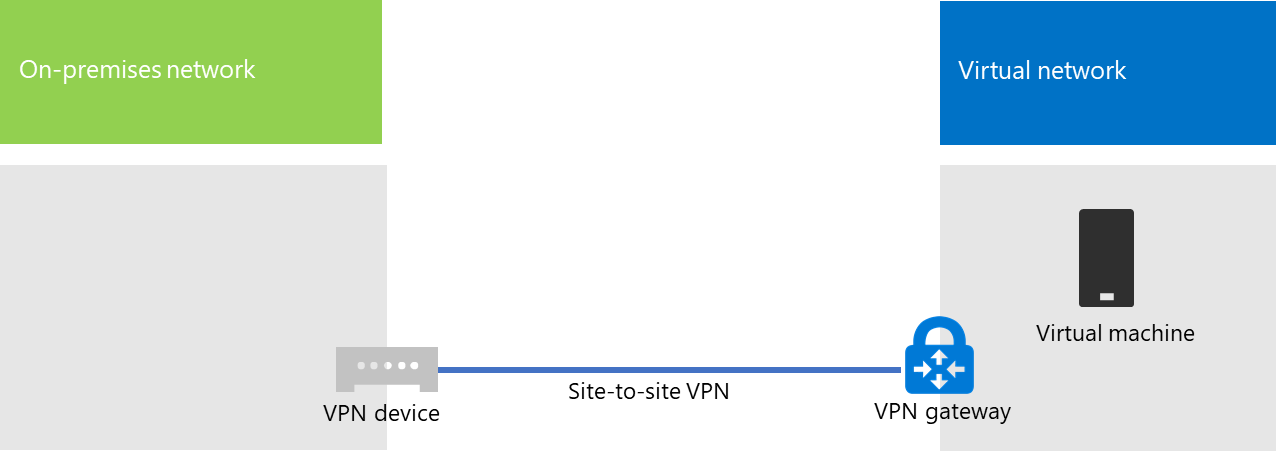

Az Azure-beli virtuális gépeket nem kell elkülöníteni a helyszíni környezettől. Az Azure-beli virtuális gépek helyszíni hálózati erőforrásokhoz való csatlakoztatásához konfigurálnia kell egy létesítmények közötti Azure-beli virtuális hálózatot. Az alábbi ábra a létesítmények közötti Azure-beli virtuális hálózat Azure-beli virtuális géppel való üzembe helyezéséhez szükséges összetevőket mutatja be.

Az ábrán két hálózat van összekapcsolva egy helyek közötti VPN-kapcsolattal: a helyszíni hálózattal és az Azure-beli virtuális hálózattal. A helyek közötti VPN-kapcsolat a következő:

- Két, címezhető és a nyilvános interneten található végpont között.

- A leállítása a helyszíni hálózaton lévő VPN-eszköz és az Azure-beli virtuális hálózat azure-beli VPN-átjárója által történik.

Az Azure-beli virtuális hálózat virtuális gépeket üzemeltet. Az Azure-beli virtuális hálózat virtuális gépeiről érkező hálózati forgalom a VPN-átjáróra lesz továbbítva, amely ezután továbbítja a forgalmat a helyek közötti VPN-kapcsolaton keresztül a helyszíni hálózat VPN-eszközére. A helyszíni hálózat útválasztási infrastruktúrája ezután továbbítja a forgalmat a célhelyre.

Megjegyzés:

Használhatja az ExpressRoute-ot is, amely közvetlen kapcsolat a szervezet és a Microsoft hálózata között. Az ExpressRoute-on keresztüli forgalom nem a nyilvános interneten halad át. Ez a cikk nem ismerteti az ExpressRoute használatát.

Az Azure-beli virtuális hálózat és a helyszíni hálózat közötti VPN-kapcsolat beállításához kövesse az alábbi lépéseket:

- Helyszíni: Definiáljon és hozzon létre egy helyszíni hálózati útvonalat az Azure-beli virtuális hálózat címteréhez, amely a helyszíni VPN-eszközre mutat.

- Microsoft Azure: Azure-beli virtuális hálózat létrehozása helyek közötti VPN-kapcsolattal.

- Helyszíni: Konfigurálja a helyszíni hardveres vagy szoftveres VPN-eszközt úgy, hogy megszakítsa a VPN-kapcsolatot, amely az IPsec protokollt használja.

A helyek közötti VPN-kapcsolat létrehozása után Azure-beli virtuális gépeket ad hozzá a virtuális hálózat alhálózataihoz.

Az Azure-beli virtuális hálózat megtervezása

Előfeltételek

- Egy Azure-előfizetés. Az Azure-előfizetésekkel kapcsolatos információkért látogasson el az Azure vásárlása oldalra.

- Rendelkezésre álló magánhálózati IPv4-címtér a virtuális hálózathoz és annak alhálózataihoz, elegendő hely a növekedéshez a szükséges virtuális gépek számának kielégítéséhez most és a jövőben.

- Rendelkezésre álló VPN-eszköz a helyszíni hálózaton az IPsec követelményeit támogató helyek közötti VPN-kapcsolat megszüntetéséhez. További információ: Tudnivalók a helyek közötti virtuális hálózati kapcsolatok VPN-eszközeiről.

- Módosítja az útválasztási infrastruktúrát, hogy az Azure-beli virtuális hálózat címterére irányított forgalom a helyek közötti VPN-kapcsolatot üzemeltető VPN-eszközre legyen továbbítva.

- Webproxy, amely hozzáférést biztosít a helyszíni hálózathoz és az Azure-beli virtuális hálózathoz csatlakozó számítógépeknek az internethez.

Megoldásarchitektúra tervezési előfeltételei

Az alábbi lista az ehhez a megoldásarchitektúrához választott tervezési lehetőségeket tartalmazza.

- Ez a megoldás egyetlen Azure-beli virtuális hálózatot használ helyek közötti VPN-kapcsolattal. Az Azure-beli virtuális hálózat egyetlen alhálózatot üzemeltet, amely több virtuális gépet is tartalmazhat.

- Az útválasztási és távelérési szolgáltatással (RRAS) Windows Server 2016 vagy Windows Server 2012 IPsec helyek közötti VPN-kapcsolatot hozhat létre a helyszíni hálózat és az Azure-beli virtuális hálózat között. Egyéb lehetőségeket is használhat, például Cisco vagy Juniper Networks VPN-eszközöket.

- A helyszíni hálózat továbbra is rendelkezhet olyan hálózati szolgáltatásokkal, mint a Active Directory tartományi szolgáltatások (AD DS), a tartománynévrendszer (DNS) és a proxykiszolgálók. A követelményektől függően előnyös lehet ezeknek a hálózati erőforrásoknak egy részét az Azure-beli virtuális hálózaton elhelyezni.

Egy vagy több alhálózattal rendelkező meglévő Azure-beli virtuális hálózat esetén határozza meg, hogy van-e fennmaradó címtér egy további alhálózat számára a szükséges virtuális gépek üzemeltetéséhez a követelmények alapján. Ha nem rendelkezik fennmaradó címtérrel egy további alhálózathoz, hozzon létre egy további virtuális hálózatot, amely saját helyek közötti VPN-kapcsolattal rendelkezik.

Az azure-beli virtuális hálózat útválasztási infrastruktúrájának változásainak megtervezése

A helyszíni útválasztási infrastruktúrát úgy kell konfigurálnia, hogy az Azure-beli virtuális hálózat címterére irányuló forgalmat a helyek közötti VPN-kapcsolatot üzemeltető helyszíni VPN-eszközre továbbítsa.

Az útválasztási infrastruktúra frissítésének pontos módja az útválasztási információk kezelésének módjától függ, amely a következő lehet:

- Az útválasztási tábla frissítései a manuális konfiguráció alapján.

- Az útválasztási tábla olyan útválasztási protokollok alapján frissül, mint a Routing Information Protocol (RIP) vagy az Open Shortest Path First (OSPF).

Forduljon az útválasztási szakemberhez, és győződjön meg arról, hogy az Azure-beli virtuális hálózat felé irányuló forgalom át lesz irányítva a helyszíni VPN-eszközre.

Tűzfalszabályok tervezése a helyszíni VPN-eszközre irányuló és onnan érkező forgalomhoz

Ha a VPN-eszköz olyan szegélyhálózaton található, amely tűzfallal rendelkezik a szegélyhálózat és az internet között, előfordulhat, hogy a következő szabályokhoz kell konfigurálnia a tűzfalat a helyek közötti VPN-kapcsolat engedélyezéséhez.

A VPN-eszközre irányuló forgalom (az internetről bejövő):

- A VPN-eszköz cél IP-címe és az 50-ös IP-protokoll

- A VPN-eszköz cél IP-címe és az 500-ás UDP-célport

- A VPN-eszköz cél IP-címe és a 4500-ás UDP-célport

Forgalom a VPN-eszközről (kimenő forgalom az internetre):

- A VPN-eszköz forrás IP-címe és az 50-ös IP-protokoll

- A VPN-eszköz forrás IP-címe és az 500-ás UDP-forrásport

- A VPN-eszköz forrás IP-címe és a 4500-ás UDP-forrásport

Az Azure-beli virtuális hálózat magánhálózati IP-címtartományának megtervezése

Az Azure-beli virtuális hálózat magánhálózati IP-címterének képesnek kell lennie a virtuális hálózat üzemeltetéséhez az Azure által használt címek tárolására, valamint legalább egy olyan alhálózattal, amely elegendő címmel rendelkezik az Azure-beli virtuális gépek számára.

Az alhálózathoz szükséges címek számának meghatározásához számolja meg a most szükséges virtuális gépek számát, becsülje meg a jövőbeli növekedést, majd az alábbi táblázat segítségével határozza meg az alhálózat méretét.

| Szükséges virtuális gépek száma | A szükséges gazdagépbitek száma | Az alhálózat mérete |

|---|---|---|

| 1-3 |

3 |

/29 |

| 4-11 |

4 |

/28 |

| 12-27 |

5 |

/27 |

| 28-59 |

6 |

/26 |

| 60-123 |

7 |

/25 |

Az Azure-beli virtuális hálózat konfigurálásának tervezési munkalapja

Mielőtt létrehoz egy Azure-beli virtuális hálózatot a virtuális gépek üzemeltetéséhez, meg kell határoznia a szükséges beállításokat az alábbi táblázatokban.

A virtuális hálózat beállításainál töltse ki az V. táblázatot.

V. táblázat: Létesítmények közötti virtuális hálózati konfiguráció

| Elem | Konfigurációs elem | Leírás | Érték |

|---|---|---|---|

| 1. |

Virtuális hálózat neve |

Az Azure-beli virtuális hálózathoz hozzárendelendő név (például DirSyncNet). |

|

| 2. |

Virtuális hálózat helye |

A virtuális hálózatot tartalmazó Azure-adatközpont (például az USA nyugati régiója). |

|

| 3. |

VPN-eszköz IP-címe |

A VPN-eszköz internetes felületének nyilvános IPv4-címe. A cím meghatározásához működjön együtt az informatikai részleggel. |

|

| 4. |

Virtuális hálózat címtere |

A virtuális hálózat címtere (egyetlen privát címelőtagban definiálva). A címtér meghatározásához működjön együtt az informatikai részleggel. A címtérnek osztály nélküli tartományközi útválasztási (CIDR) formátumban, más néven hálózati előtag formátumban kell lennie. Ilyen például a 10.24.64.0/20. |

|

| 5. |

IPsec megosztott kulcs |

Egy 32 karakterből álló véletlenszerű, alfanumerikus sztring, amely a helyek közötti VPN-kapcsolat mindkét oldalának hitelesítésére szolgál. Az informatikai vagy biztonsági részleggel együttműködve határozza meg ezt a kulcsértéket, majd tárolja biztonságos helyen. Másik lehetőségként lásd: Véletlenszerű sztring létrehozása egy IPsec-előmegosztott kulcshoz. |

|

Töltse ki az S táblázatot a megoldás alhálózataihoz.

Az első alhálózathoz határozzon meg egy 28 bites címteret (/28 előtaghosszsal) az Azure-átjáró alhálózatához. A címtér meghatározásával kapcsolatos információkért tekintse meg az Azure-beli virtuális hálózatok átjáróalhálózati címtartományának kiszámítása című cikket.

A második alhálózathoz adjon meg egy rövid nevet, egy ip-címteret a virtuális hálózati címtér alapján, és egy leíró célt.

Az informatikai részleggel együttműködve határozza meg ezeket a címtereket a virtuális hálózat címteréből. Mindkét címtartománynak CIDR formátumúnak kell lennie.

S. táblázat: A virtuális hálózat alhálózatai

| Elem | Alhálózat neve | Alhálózat címtartománya | Rendeltetés |

|---|---|---|---|

| 1. |

GatewaySubnet |

|

Az Azure Gateway által használt alhálózat. |

| 2. |

|

|

|

Azoknak a helyszíni DNS-kiszolgálóknak, amelyeket a virtuális hálózat virtuális gépeinek használni szeretne, töltse ki a D táblázatot. Adjon minden DNS-kiszolgálónak egy rövid nevet és egy IP-címet. Ennek a rövid névnek nem kell megegyeznie a DNS-kiszolgáló állomásnevével vagy számítógépnevével. Vegye figyelembe, hogy két üres bejegyzés van felsorolva, de továbbiakat is hozzáadhat. A lista meghatározásához működjön együtt az informatikai részleggel.

D. tábla: Helyszíni DNS-kiszolgálók

| Elem | DNS-kiszolgáló felhasználóbarát neve | DNS-kiszolgáló IP-címe |

|---|---|---|

| 1. |

|

|

| 2. |

|

|

Ha az Azure-beli virtuális hálózatról a szervezeti hálózatra szeretné irányítani a csomagokat a helyek közötti VPN-kapcsolaton keresztül, a virtuális hálózatot helyi hálózattal kell konfigurálnia. Ez a helyi hálózat tartalmazza a szervezet helyszíni hálózatának azon helyeinek címtereit (CIDR formátumban), amelyeket a virtuális hálózat virtuális gépeinek el kell érniük. Ez lehet a helyszíni hálózat összes helye vagy egy részhalmaz. A helyi hálózatot meghatározó címterek listájának egyedinek kell lennie, és nem lehet átfedésben az ehhez a virtuális hálózathoz vagy más létesítmények közötti virtuális hálózatokhoz használt címterekkel.

A helyi hálózati címterek halmazához töltse ki az L táblázatot. Vegye figyelembe, hogy három üres bejegyzés van felsorolva, de általában többre lesz szüksége. A lista meghatározásához működjön együtt az informatikai részleggel.

L. táblázat: A helyi hálózat címelőtagja

| Elem | Helyi hálózati címtér |

|---|---|

| 1. |

|

| 2. |

|

| 3. |

|

Üzembe helyezési ütemterv

A létesítmények közötti virtuális hálózat létrehozása és virtuális gépek hozzáadása az Azure-ban három fázisból áll:

- 1. fázis: A helyszíni hálózat előkészítése.

- 2. fázis: A létesítmények közötti virtuális hálózat létrehozása az Azure-ban.

- 3. fázis (nem kötelező): Virtuális gépek hozzáadása.

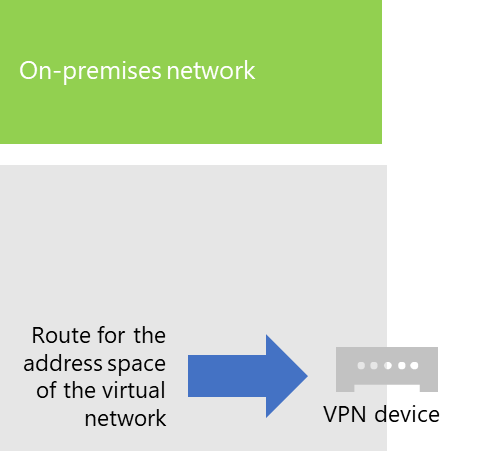

1. fázis: A helyszíni hálózat előkészítése

Konfigurálnia kell a helyszíni hálózatot egy olyan útvonallal, amely a virtuális hálózat címteréhez tartozó forgalmat a helyszíni hálózat szélén lévő útválasztóra irányítja. A hálózati rendszergazdától megtudhatja, hogyan adhatja hozzá az útvonalat a helyszíni hálózat útválasztási infrastruktúrájához.

Itt látható az eredményként kapott konfiguráció.

2. fázis: A létesítmények közötti virtuális hálózat létrehozása az Azure-ban

Először nyisson meg egy Azure PowerShell parancssort. Ha még nem telepítette Azure PowerShell, olvassa el az Első lépések a Azure PowerShell című témakört.

Ezután jelentkezzen be az Azure-fiókjába ezzel a paranccsal.

Connect-AzAccount

Kérje le az előfizetés nevét a következő paranccsal.

Get-AzSubscription | Sort SubscriptionName | Select SubscriptionName

Állítsa be Azure-előfizetését ezekkel a parancsokkal. Cserélje le az idézőjelek minden elemét, beleértve a és > a < karaktert is, a megfelelő előfizetésnévre.

$subscrName="<subscription name>"

Select-AzSubscription -SubscriptionName $subscrName

Ezután hozzon létre egy új erőforráscsoportot a virtuális hálózathoz. Az erőforráscsoport egyedi nevének meghatározásához használja ezt a parancsot a meglévő erőforráscsoportok listázásához.

Get-AzResourceGroup | Sort ResourceGroupName | Select ResourceGroupName

Hozza létre az új erőforráscsoportot ezekkel a parancsokkal.

$rgName="<resource group name>"

$locName="<Table V - Item 2 - Value column>"

New-AzResourceGroup -Name $rgName -Location $locName

Ezután létre kell hoznia az Azure-beli virtuális hálózatot.

# Fill in the variables from previous values and from Tables V, S, and D

$rgName="<name of your new resource group>"

$locName="<Azure location of your new resource group>"

$vnetName="<Table V - Item 1 - Value column>"

$vnetAddrPrefix="<Table V - Item 4 - Value column>"

$gwSubnetPrefix="<Table S - Item 1 - Subnet address space column>"

$SubnetName="<Table S - Item 2 - Subnet name column>"

$SubnetPrefix="<Table S - Item 2 - Subnet address space column>"

$dnsServers=@( "<Table D - Item 1 - DNS server IP address column>", "<Table D - Item 2 - DNS server IP address column>" )

$locShortName=(Get-AzResourceGroup -Name $rgName).Location

# Create the Azure virtual network and a network security group that allows incoming remote desktop connections to the subnet that is hosting virtual machines

$gatewaySubnet=New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $gwSubnetPrefix

$vmSubnet=New-AzVirtualNetworkSubnetConfig -Name $SubnetName -AddressPrefix $SubnetPrefix

New-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName -Location $locName -AddressPrefix $vnetAddrPrefix -Subnet $gatewaySubnet,$vmSubnet -DNSServer $dnsServers

$rule1=New-AzNetworkSecurityRuleConfig -Name "RDPTraffic" -Description "Allow RDP to all VMs on the subnet" -Access Allow -Protocol Tcp -Direction Inbound -Priority 100 -SourceAddressPrefix Internet -SourcePortRange * -DestinationAddressPrefix * -DestinationPortRange 3389

New-AzNetworkSecurityGroup -Name $SubnetName -ResourceGroupName $rgName -Location $locShortName -SecurityRules $rule1

$vnet=Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$nsg=Get-AzNetworkSecurityGroup -Name $SubnetName -ResourceGroupName $rgName

Set-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $SubnetName -AddressPrefix $SubnetPrefix -NetworkSecurityGroup $nsg

$vnet | Set-AzVirtualNetwork

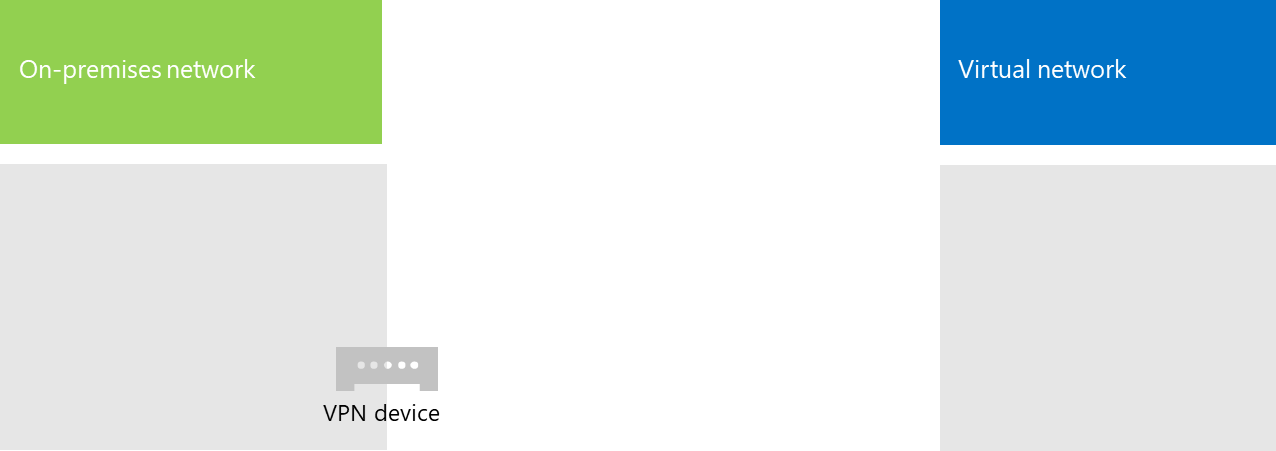

Itt látható az eredményként kapott konfiguráció.

Ezután ezekkel a parancsokkal hozza létre a helyek közötti VPN-kapcsolat átjáróit.

# Fill in the variables from previous values and from Tables V and L

$vnetName="<Table V - Item 1 - Value column>"

$localGatewayIP="<Table V - Item 3 - Value column>"

$localNetworkPrefix=@( <comma-separated, double-quote enclosed list of the local network address prefixes from Table L, example: "10.1.0.0/24", "10.2.0.0/24"> )

$vnetConnectionKey="<Table V - Item 5 - Value column>"

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

# Attach a virtual network gateway to a public IP address and the gateway subnet

$publicGatewayVipName="PublicIPAddress"

$vnetGatewayIpConfigName="PublicIPConfig"

New-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName -Location $locName -AllocationMethod Dynamic

$publicGatewayVip=Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName

$vnetGatewayIpConfig=New-AzVirtualNetworkGatewayIpConfig -Name $vnetGatewayIpConfigName -PublicIpAddressId $publicGatewayVip.Id -SubnetId $vnet.Subnets[0].Id

# Create the Azure gateway

$vnetGatewayName="AzureGateway"

$vnetGateway=New-AzVirtualNetworkGateway -Name $vnetGatewayName -ResourceGroupName $rgName -Location $locName -GatewayType Vpn -VpnType RouteBased -IpConfigurations $vnetGatewayIpConfig

# Create the gateway for the local network

$localGatewayName="LocalNetGateway"

$localGateway=New-AzLocalNetworkGateway -Name $localGatewayName -ResourceGroupName $rgName -Location $locName -GatewayIpAddress $localGatewayIP -AddressPrefix $localNetworkPrefix

# Create the Azure virtual network VPN connection

$vnetConnectionName="S2SConnection"

$vnetConnection=New-AzVirtualNetworkGatewayConnection -Name $vnetConnectionName -ResourceGroupName $rgName -Location $locName -ConnectionType IPsec -SharedKey $vnetConnectionKey -VirtualNetworkGateway1 $vnetGateway -LocalNetworkGateway2 $localGateway

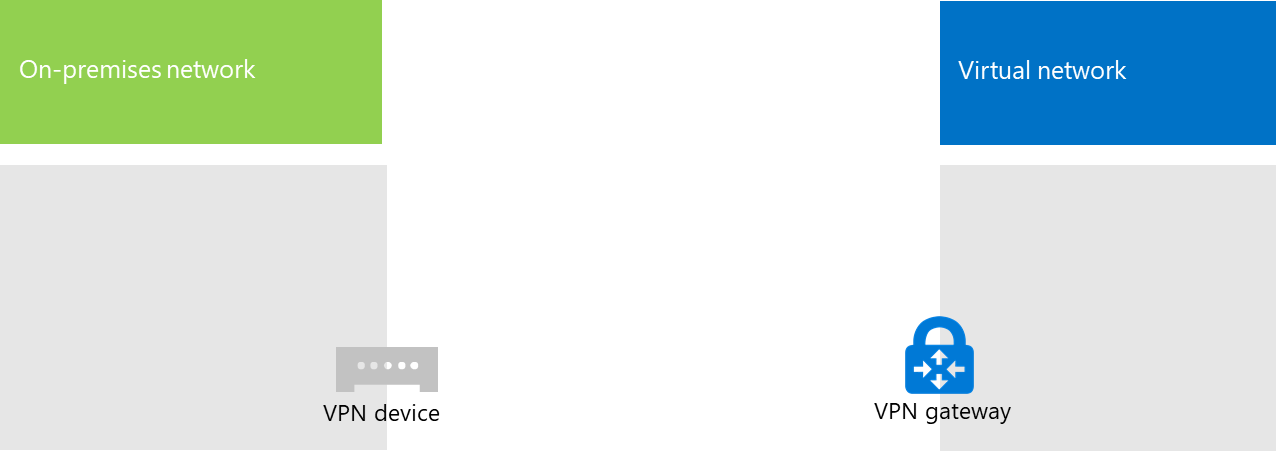

Itt látható az eredményként kapott konfiguráció.

Ezután konfigurálja a helyszíni VPN-eszközt az Azure VPN Gatewayhez való csatlakozáshoz. További információ: Tudnivalók a helyek közötti Azure-Virtual Network kapcsolatok VPN-eszközeiről.

A VPN-eszköz konfigurálásához a következőkre lesz szüksége:

- A virtuális hálózat Azure VPN-átjárójának nyilvános IPv4-címe. A cím megjelenítéséhez használja a Get-AzPublicIpAddress -Name $vnetGatewayIpConfigName -ResourceGroupName $rgName parancsot.

- A helyek közötti VPN-kapcsolat IPsec előmegosztott kulcsa (V. táblázat – 5. elem – Érték oszlop).

Itt látható az eredményként kapott konfiguráció.

3. fázis (nem kötelező): Virtuális gépek hozzáadása

Hozza létre a szükséges virtuális gépeket az Azure-ban. További információ: Windows rendszerű virtuális gép létrehozása a Azure Portal.

Használja a következő beállításokat:

- Az Alapvető beállítások lapon válassza ki ugyanazt az előfizetést és erőforráscsoportot, mint a virtuális hálózat. Ezekre később szüksége lesz a virtuális gépre való bejelentkezéshez. A Példány részletei szakaszban válassza ki a megfelelő virtuálisgép-méretet. Rögzítse a rendszergazdai fiók felhasználónevét és jelszavát egy biztonságos helyen.

- A Hálózat lapon válassza ki a virtuális hálózat nevét és a virtuális gépek üzemeltetésére szolgáló alhálózatot (nem a GatewaySubnetet). Hagyja meg az összes többi beállítást az alapértelmezett értéken.

Ellenőrizze, hogy a virtuális gép helyesen használja-e a DNS-t. Ehhez ellenőrizze a belső DNS-t, és győződjön meg arról, hogy a cím (A) rekordjai hozzá lettek adva az új virtuális géphez. Az internet eléréséhez az Azure-beli virtuális gépeket úgy kell konfigurálni, hogy a helyszíni hálózat proxykiszolgálóját használják. A kiszolgálón végrehajtandó további konfigurációs lépésekért forduljon a hálózati rendszergazdához.

Itt látható az eredményként kapott konfiguráció.

További lépés

A Microsoft 365 címtár-szinkronizálásának üzembe helyezése a Microsoft Azure-ban

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: