Megtudhatja, hogyan kezelheti a Log4Shell biztonsági rését a Végponthoz készült Microsoft Defender

A Log4Shell biztonsági rés egy távoli kódvégrehajtási (RCE) biztonsági rés, amely az Apache Log4j 2 naplózási kódtárában található. Mivel az Apache Log4j 2-t gyakran használják számos szoftveralkalmazás és online szolgáltatások, összetett és magas kockázatú helyzetet jelent a vállalatok számára világszerte. A "Log4Shell" (CVE-2021-44228, CVE-2021-45046) néven ismert új támadási vektort vezet be, amelyet a támadók az adatok kinyerésére és zsarolóprogramok üzembe helyezésére használhatnak fel egy szervezetben.

Megjegyzés:

A biztonsági résekkel kapcsolatos útmutatásért és technikai információkért tekintse meg a Log4j 2 biztonsági résének megelőzését, észlelését és veszélyforrás-keresését ismertető blogokat és a Microsoft Biztonsági válaszközpontot, valamint a szervezet védelmét szolgáló termékspecifikus kockázatcsökkentési javaslatokat.

A felderítési, monitorozási és kockázatcsökkentési képességek áttekintése

A Defender biztonságirés-kezelés az alábbi képességeket biztosítja a Log4Shell biztonsági résével szembeni szervezeti kitettség azonosításához, monitorozásához és enyhítéséhez:

- Felderítés: A közzétett eszközök, Végponthoz készült Microsoft Defender előkészített eszközök, valamint a felderített, de még nem előkészített eszközök észlelése a lemezen észlelt sebezhető szoftvereken és sebezhető fájlokon alapul.

- Fenyegetésfigyelés: Összevont nézet a szervezeti kitettség felméréséhez. Ez a nézet az eszköz és a szoftver szintjén jeleníti meg a kitettséget, és hozzáférést biztosít a sebezhető fájlok részleteihez, például a legutóbbi megtekintéskor, a legutóbbi végrehajtáskor és a legutóbbi alkalommal, amikor nyitott portokkal hajtották végre. Ezekkel az információkkal rangsorolhatja a szervizelési műveleteket. Akár 24 órába is telhet, hogy a közzétett eszközökkel kapcsolatos adatok megjelenjenek az irányítópulton.

- Megoldási lehetőségek: A kockázatcsökkentési lehetőségek alkalmazásával csökkentheti az expozíciós kockázatokat.

- Speciális veszélyforrás-keresés: Speciális veszélyforrás-kereséssel adja vissza a lemezen azonosított sebezhető log4j-fájlok részleteit.

Megjegyzés:

Ezek a képességek Windows 10 & Windows 11, Windows Server, Linux és macOS rendszeren támogatottak.

Linux rendszeren a támogatáshoz Végponthoz készült Microsoft Defender Linux-ügyfél 101.52.57-es (30.121092.15257.0) vagy újabb verziója szükséges.

A macOS támogatásához Végponthoz készült Microsoft Defender macOS-ügyfél 20.121111.15416.0-s vagy újabb verziója szükséges.

A támogatott verziókkal kapcsolatos további információkért lásd: Támogatott operációsrendszer-platformok és -képességek.

Közzétett eszközök felderítése

A Beágyazott Defender biztonságirés-kezelési képességei, valamint a Log4j észlelésének engedélyezése a Microsoft Defender portálon segítenek felderíteni a Log4Shell biztonsági résnek kitett eszközöket.

Az előkészített eszközök értékelése a meglévő beágyazott Defender biztonságirés-kezelési képességekkel történik, amelyek sebezhető szoftvereket és fájlokat képesek felderíteni.

A felderített, de még nem előkészített eszközökön történő észleléshez engedélyezni kell a Log4j észlelését. Ez ugyanúgy kezdeményez mintavételeket, mint ahogyan az eszközfelderítés aktívan mintavételt végez a hálózaton. Ez magában foglalja a több előkészített végpontról (Windows 10+ és Windows Server 2019+ rendszerű eszközökről) történő mintavételt, valamint csak az alhálózatokon belüli mintavételt a CVE-2021-44228 által sebezhető és távolról elérhető eszközök észleléséhez.

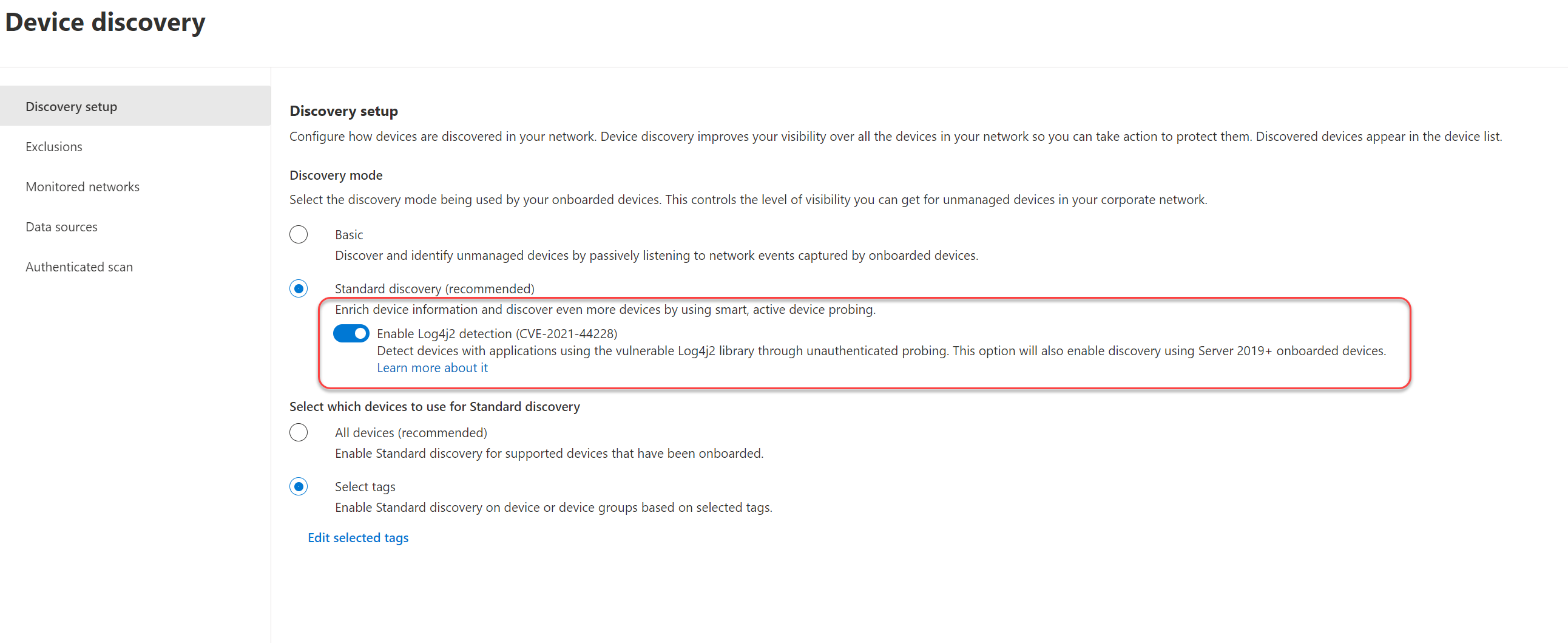

A Log4 észlelésének engedélyezése:

- Lépjen a Beállítások>Eszközfelderítés>felderítési beállítása elemre.

- Válassza a Log4j2-észlelés engedélyezése (CVE-2021-44228) lehetőséget.

- Válassza a Mentés elemet.

A mintavételek futtatása anélkül aktiválja a standard Log4j-folyamatot, hogy káros hatással lenne a mintavétel alatt álló eszközre vagy a mintavételi eszközre. Maga a mintavétel úgy történik, hogy több HTTP-kérést küld a felderített eszközöknek, és a webalkalmazások gyakori portjait (például 80 8000 8080 443 8443) és URL-címeket céloz meg. A kérelem OLYAN JNDI hasznos adattal rendelkező HTTP-fejléceket tartalmaz, amelyek dns-kérést aktiválnak a mintavételezett gépről.

User-Agent: ${jndi:dns://192.168.1.3:5353/MDEDiscoveryUser-Agent}, ahol a 192.168.1.3 a tartományvezérlő IP-címe.

Megjegyzés:

A Log4j2 észlelésének engedélyezése azt is jelenti, hogy a beléptető eszközök önkimutatást használnak a helyi biztonsági rések észleléséhez.

Sebezhető szoftverek és fájlok észlelése

A Defender biztonságirés-kezelés észlelési rétegeket biztosít, amelyek segítenek felderíteni az alábbiakat:

Sebezhető szoftverek: A felderítés a telepített alkalmazások közös platform-számbavételén (CPE) alapul, amelyekről ismert, hogy sebezhetőek a Log4j távoli kódvégrehajtásával szemben.

Sebezhető fájlok: A rendszer a memóriában lévő fájlokat és a fájlrendszerben lévő fájlokat is kiértékeli. Ezek a fájlok lehetnek log4j-core jar fájlok az ismert sebezhető verzióval, vagy egy Uber-JAR, amely egy sebezhető jndi keresési osztályt vagy egy sebezhető log4j-core fájlt tartalmaz. Konkrétan a következő:

- A JAR-fájlok vizsgálatával és a következő fájl keresésével megállapítja, hogy egy JAR-fájl tartalmaz-e sebezhető Log4j-fájlt: \META-INF\maven\org.apache.logging.log4j\log4j-core\pom.properties – ha ez a fájl létezik, akkor a Rendszer beolvassa és kinyeri a Log4j-verziót.

- Megkeresi a JndiLookup.class fájlt a JAR-fájlban a "/log4j/core/lookup/JndiLookup.class" sztringet tartalmazó elérési utak keresésével – ha a JndiLookup.class fájl létezik, a Defender biztonságirés-kezelés megállapítja, hogy a JAR tartalmaz-e a pom.properties fájlban meghatározott verziójú Log4j-fájlt.

- megkeresi a beágyazott JAR-fájlba beágyazott sebezhető Log4j-core JAR-fájlokat a következő sztringeket tartalmazó elérési utak keresésével:

- lib/log4j-core-

- WEB-INF/lib/log4j-core-

- App-INF/lib/log4j-core-

Ez a táblázat a támogatott platformok és verziók keresési képességeit ismerteti:

| Képesség | Fájltípus | Windows10+, server2019+ |

Server 2012R2, server2016 |

Server 2008R2 | Linux + macOS |

|---|---|---|---|---|---|

| Keresés a memóriában | Log4j-core | Igen | Igen[1] | - | Igen |

| Uber-JARs | Igen | Igen[1] | - | Igen | |

| Keresés a lemezen lévő összes fájlban | Log4j-core | Igen | Igen[1] | Igen | - |

| Uber-JARs | Igen | Igen[1] | - | - |

(1) A képességek akkor érhetők el, ha KB5005292 Windows Server 2012 R2-re és 2016-ra van telepítve.

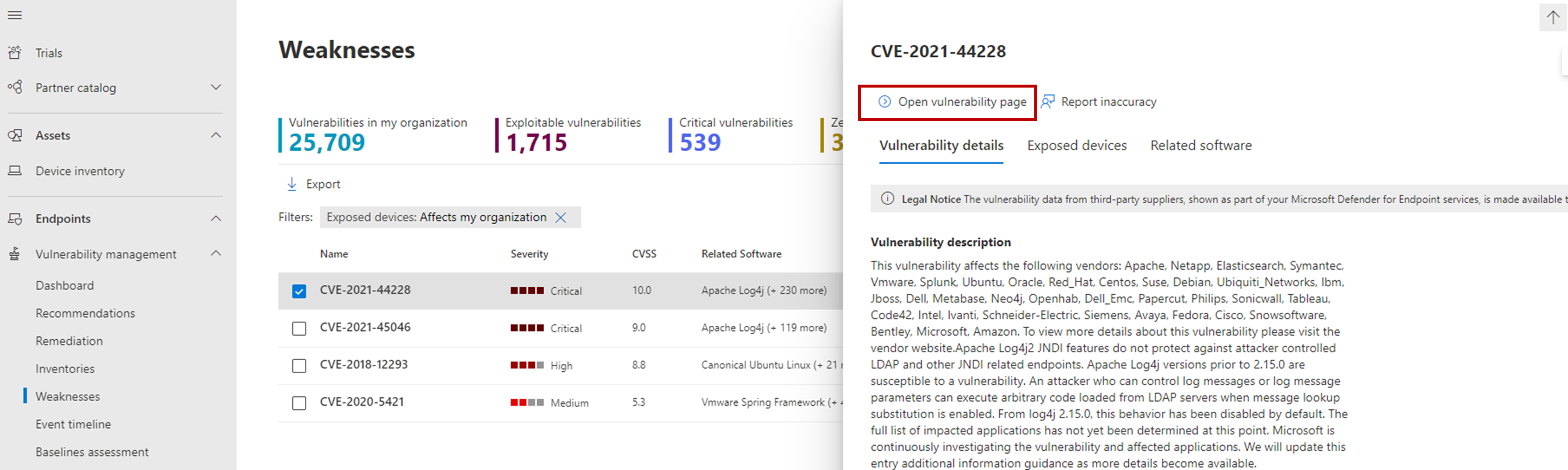

Tudnivalók a Log4Shell expozíciós és kockázatcsökkentési lehetőségeiről

- A Microsoft Defender portálon lépjen a Biztonságirés-kezelési>hiányosságok elemre.

- Válassza a CVE-2021-44228 lehetőséget.

- Válassza a Biztonsági rések lap megnyitása lehetőséget.

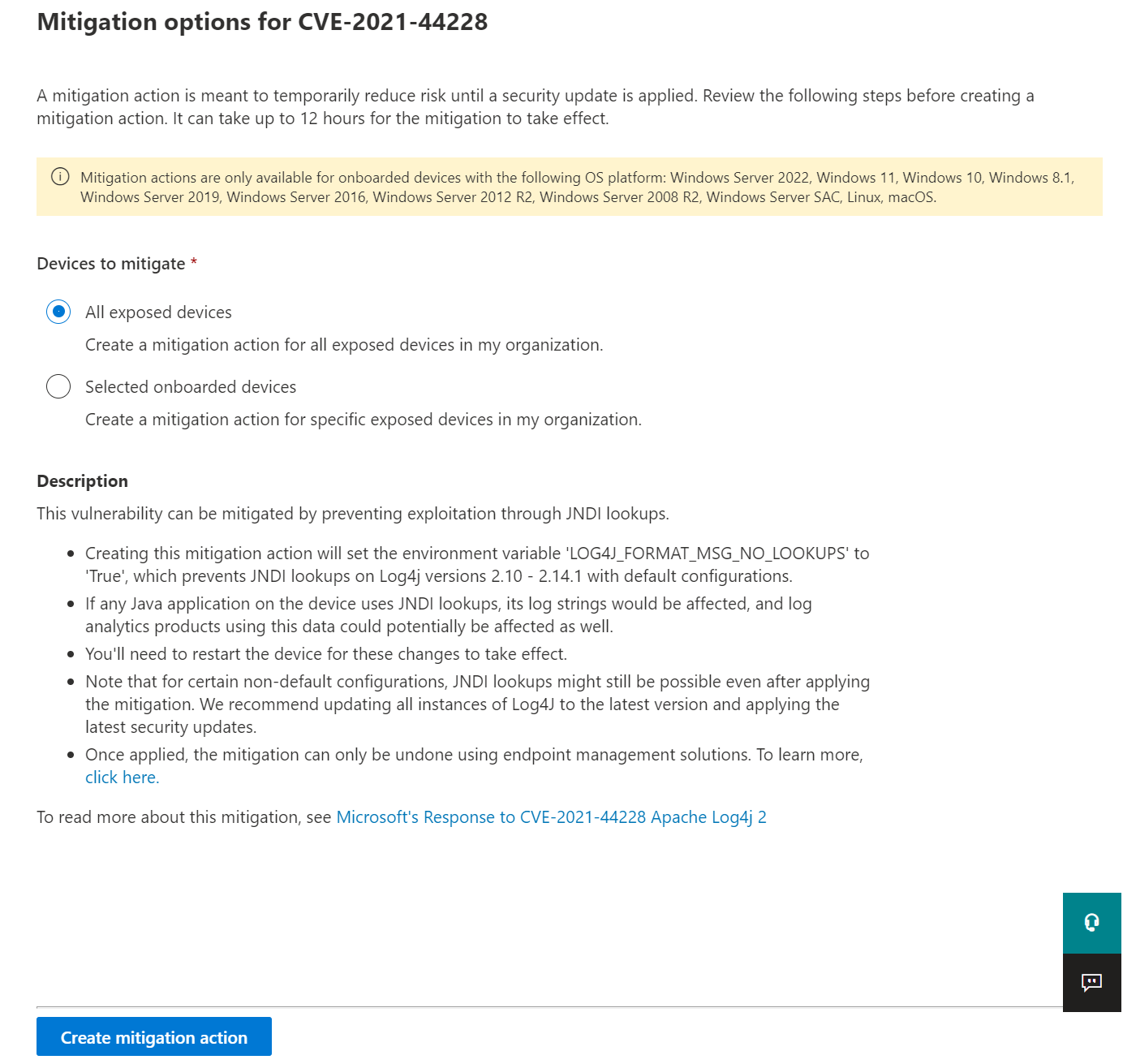

Log4Shell biztonsági rések elhárítás

A log4Shell biztonsági rése az alapértelmezett konfigurációkkal rendelkező Log4j 2.10- 2.14.1-s verzióiban történő JNDI-keresések megakadályozásával oldható meg. A kockázatcsökkentési művelet létrehozásához a Fenyegetésfigyelés irányítópulton:

- Válassza a Biztonsági rés részleteinek megtekintése lehetőséget.

- Válassza a Kockázatcsökkentési beállítások lehetőséget.

A kockázatcsökkentést alkalmazhatja az összes közzétett eszközre, vagy kiválaszthat adott előkészített eszközöket. A folyamat befejezéséhez és a kockázatcsökkentés eszközökre való alkalmazásához válassza a Kockázatcsökkentési művelet létrehozása lehetőséget.

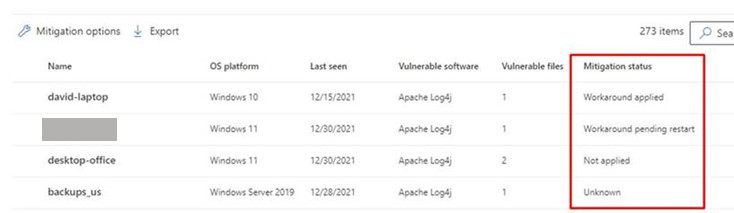

Kockázatcsökkentés állapota

A kockázatcsökkentés állapota azt jelzi, hogy alkalmazva lett-e az eszközre a JDNI-keresések letiltására vonatkozó kerülő megoldás. Az egyes érintett eszközök kockázatcsökkentési állapotát a Közzétett eszközök lapon tekintheti meg. Ez segíthet az eszközök kockázatcsökkentési és/vagy javítási állapotuk alapján történő rangsorolásában.

Az alábbi táblázat a lehetséges kockázatcsökkentési állapotokat sorolja fel:

| Kockázatcsökkentés állapota | Leírás |

|---|---|

| Kerülő megoldás alkalmazva | Windows: A LOG4J_FORMAT_MSG_NO_LOOKUPS környezeti változót az eszköz legutóbbi újraindítása előtt figyelték meg. Linux + macOS: Minden futó folyamat LOG4J_FORMAT_MSG_NO_LOOKUPS=true értékkel rendelkezik a környezeti változókban. |

| Áthidaló megoldás függőben lévő újraindítás | A LOG4J_FORMAT_MSG_NO_LOOKUPS környezeti változó be van állítva, de nem észlelhető a következő újraindítás. |

| Nincs alkalmazva | Windows: A LOG4J_FORMAT_MSG_NO_LOOKUPS környezeti változó nem volt megfigyelhető. Linux + macOS: Nem minden futó folyamat rendelkezik LOG4J_FORMAT_MSG_NO_LOOKUPS=true értékkel a környezeti változókban, és a kockázatcsökkentési művelet nem lett alkalmazva az eszközön. |

| Részben enyhítve | Linux + macOS: Bár a kockázatcsökkentési műveletet alkalmazták az eszközön, nem minden futó folyamat rendelkezik LOG4J_FORMAT_MSG_NO_LOOKUPS=true értékkel a környezeti változókban. |

| Nem releváns | Azok az eszközök, amelyek sebezhető fájlokkal rendelkeznek, amelyek nem szerepelnek a kockázatcsökkentés verziótartományában. |

| Ismeretlen | A kockázatcsökkentés állapota jelenleg nem határozható meg. |

Megjegyzés:

Eltarthat néhány óráig, hogy az eszköz frissített kockázatcsökkentési állapota megjelenjen.

A Log4Shell biztonsági résre alkalmazott kockázatcsökkentések visszaállítása

Azokban az esetekben, amikor a kockázatcsökkentést vissza kell állítani, kövesse az alábbi lépéseket:

Windows esetén:

- Nyisson meg egy emelt szintű PowerShell-ablakot.

- Futtassa az alábbi parancsot:

[Environment]::SetEnvironmentVariable("LOG4J\_FORMAT\_MSG\_NO\_LOOKUPS", $null,[EnvironmentVariableTarget]::Machine)

A módosítás az eszköz újraindítása után lép érvénybe.

Linux esetén:

- Nyissa meg az /etc/environment fájlt, és törölje a LOG4J_FORMAT_MSG_NO_LOOKUPS=true sort

- Törölje az /etc/systemd/system.conf.d/log4j_disable_jndi_lookups.conf fájlt

- Törölje az /etc/systemd/user.conf.d/log4j_disable_jndi_lookups.conf fájlt

A módosítás az eszköz újraindítása után lép érvénybe.

macOS esetén:

Távolítsa el a fájlkészletet. LOG4J_FORMAT_MSG_NO_LOOKUPS.plist fájl a következő mappákból:

- /Library/LaunchDaemons/

- /Library/LaunchAgents/

- /Users/[username]/Library/LaunchAgents/ – minden felhasználó számára

A módosítás az eszköz újraindítása után lép érvénybe.

Az Apache Log4j biztonsági javaslatai

Az Apache log4j-hez kapcsolódó aktív biztonsági javaslatok megtekintéséhez válassza a Biztonsági javaslatok lapot a biztonsági rés részleteinek oldalán. Ebben a példában, ha az Apache Log4j frissítése lehetőséget választja, egy újabb úszó panel jelenik meg további információkkal:

A szervizelési kérelem létrehozásához válassza a Szervizelés kérése lehetőséget.

A biztonsági rés feltárása a Microsoft Defender portálon

A közzétett eszközök, fájlok és szoftverek megtalálása után a releváns információk a Microsoft Defender portálon az alábbi felületeken is megjelennek:

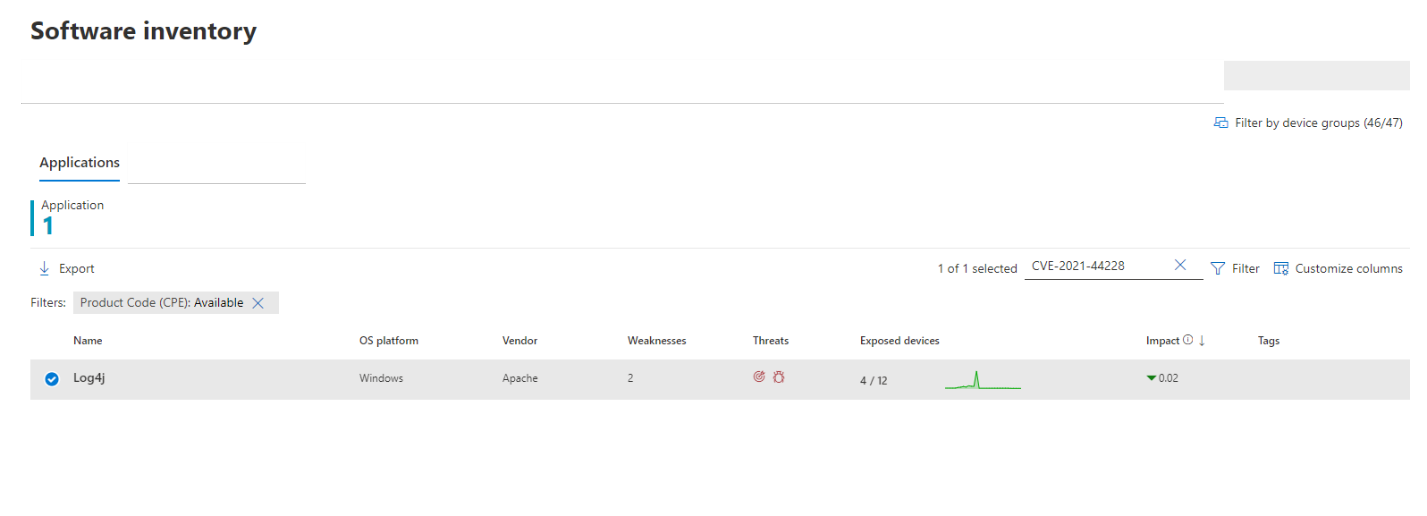

Szoftverkészlet

A szoftverleltár oldalán keressen rá a CVE-2021-44228 kifejezésre a Log4j szoftvertelepítések és -expozíció részleteinek megtekintéséhez:

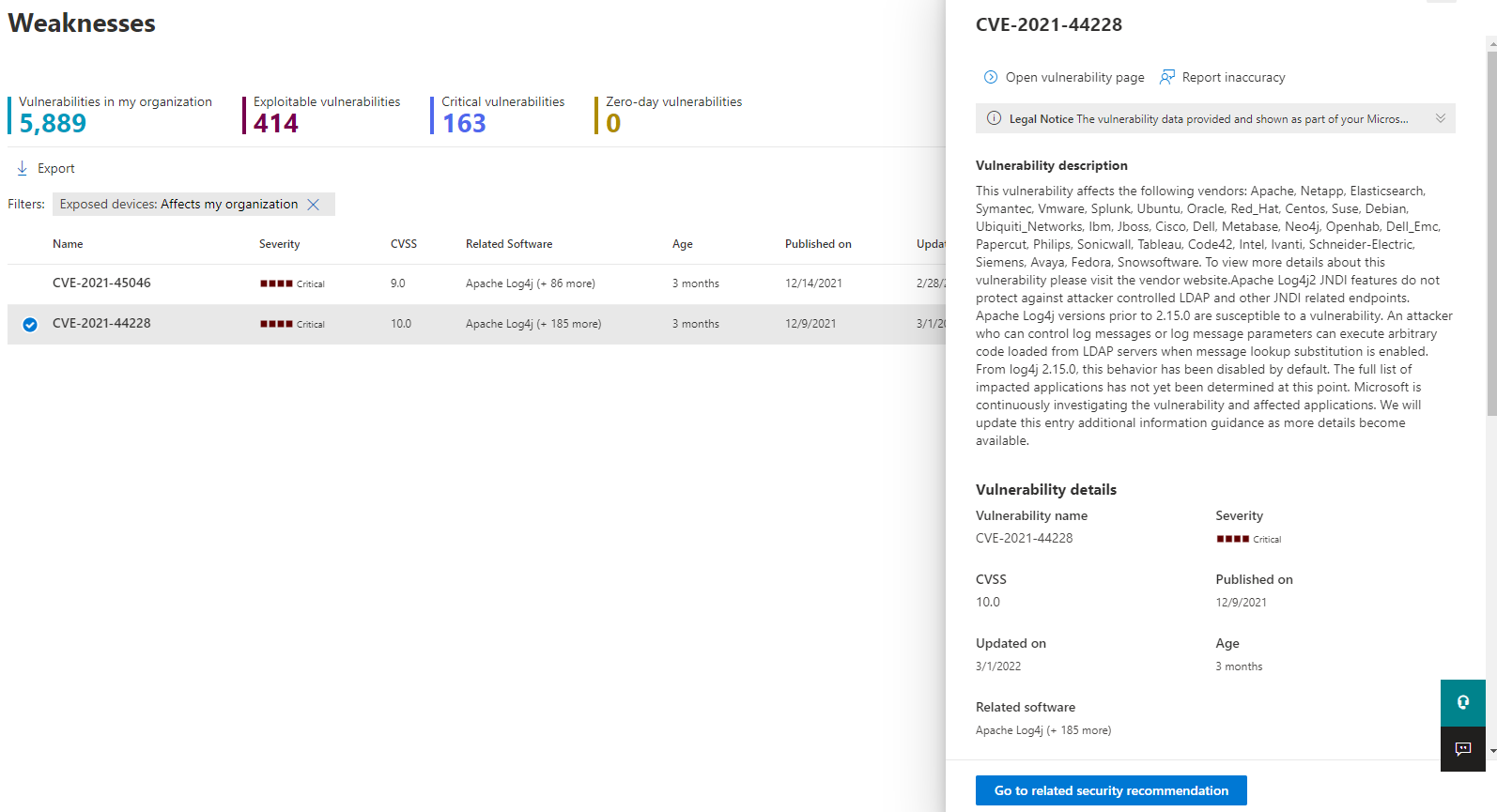

Gyengeségeit

A Gyenge pontok lapon keressen rá a CVE-2021-44228 kifejezésre a Log4Shell biztonsági résével kapcsolatos információk megtekintéséhez:

Speciális veszélyforrás-keresés használata

Az alábbi speciális veszélyforrás-keresési lekérdezéssel azonosíthatja az eszközökre telepített szoftverek biztonsági réseit:

DeviceTvmSoftwareVulnerabilities

| where CveId in ("CVE-2021-44228", "CVE-2021-45046")

A következő speciális veszélyforrás-keresési lekérdezéssel azonosíthatja az eszközökre telepített szoftverek biztonsági réseit a lemez fájlszintű eredményeinek felszínre hozásához:

DeviceTvmSoftwareEvidenceBeta

| mv-expand DiskPaths

| where DiskPaths contains "log4j"

| project DeviceId, SoftwareName, SoftwareVendor, SoftwareVersion, DiskPaths

Kapcsolódó cikkek

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: