Mengonfigurasi kebijakan masa pakai sesi adaptif

Peringatan

Jika Anda menggunakan fitur masa pakai token yang dapat dikonfigurasi saat ini dalam pratinjau publik, perhatikan bahwa kami tidak mendukung pembuatan dua kebijakan berbeda untuk pengguna atau kombinasi aplikasi yang sama: satu dengan fitur ini dan satu lagi dengan token yang dapat dikonfigurasi fitur seumur hidup. Microsoft menghentikan fitur masa pakai token yang dapat dikonfigurasi untuk refresh dan masa pakai token sesi pada 30 Januari 2021 dan menggantinya dengan fitur manajemen sesi autentikasi Akses Bersyarat.

Sebelum mengaktifkan Frekuensi Masuk, pastikan pengaturan re-autentikasi lainnya dinonaktifkan di penyewa Anda. Jika "Ingat MFA pada perangkat tepercaya" diaktifkan, pastikan untuk menonaktifkannya sebelum menggunakan frekuensi Masuk, karena menggunakan kedua pengaturan ini bersama-sama dapat menyebabkan pengguna bertanya secara tiba-tiba. Untuk mempelajari selengkapnya tentang perintah autentikasi ulang dan masa pakai sesi, lihat artikel, Mengoptimalkan permintaan autentikasi ulang dan memahami masa pakai sesi untuk autentikasi multifaktor Microsoft Entra.

Penerapan kebijakan

Untuk memastikan bahwa kebijakan Anda bekerja seperti yang diharapkan, praktik terbaik yang direkomendasikan adalah mengujinya sebelum meluncurkannya ke produksi. Idealnya, gunakan penyewa pengujian untuk memverifikasi apakah kebijakan baru Anda berfungsi sebagaimana mestinya. Untuk mengetahui informasi selengkapnya, lihat artikel Merencanakan penyebaran Akses Bersyarat.

Kebijakan 1: Kontrol frekuensi masuk

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

Telusuri Ke Akses Bersyar perlindungan>.

Pilih Buat kebijakan baru.

Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

Pilih semua kondisi yang diperlukan untuk lingkungan pelanggan, termasuk aplikasi cloud target.

Catatan

Disarankan untuk mengatur frekuensi permintaan autentikasi yang sama untuk aplikasi kunci Microsoft Office seperti Exchange Online dan SharePoint Online untuk pengalaman pengguna terbaik.

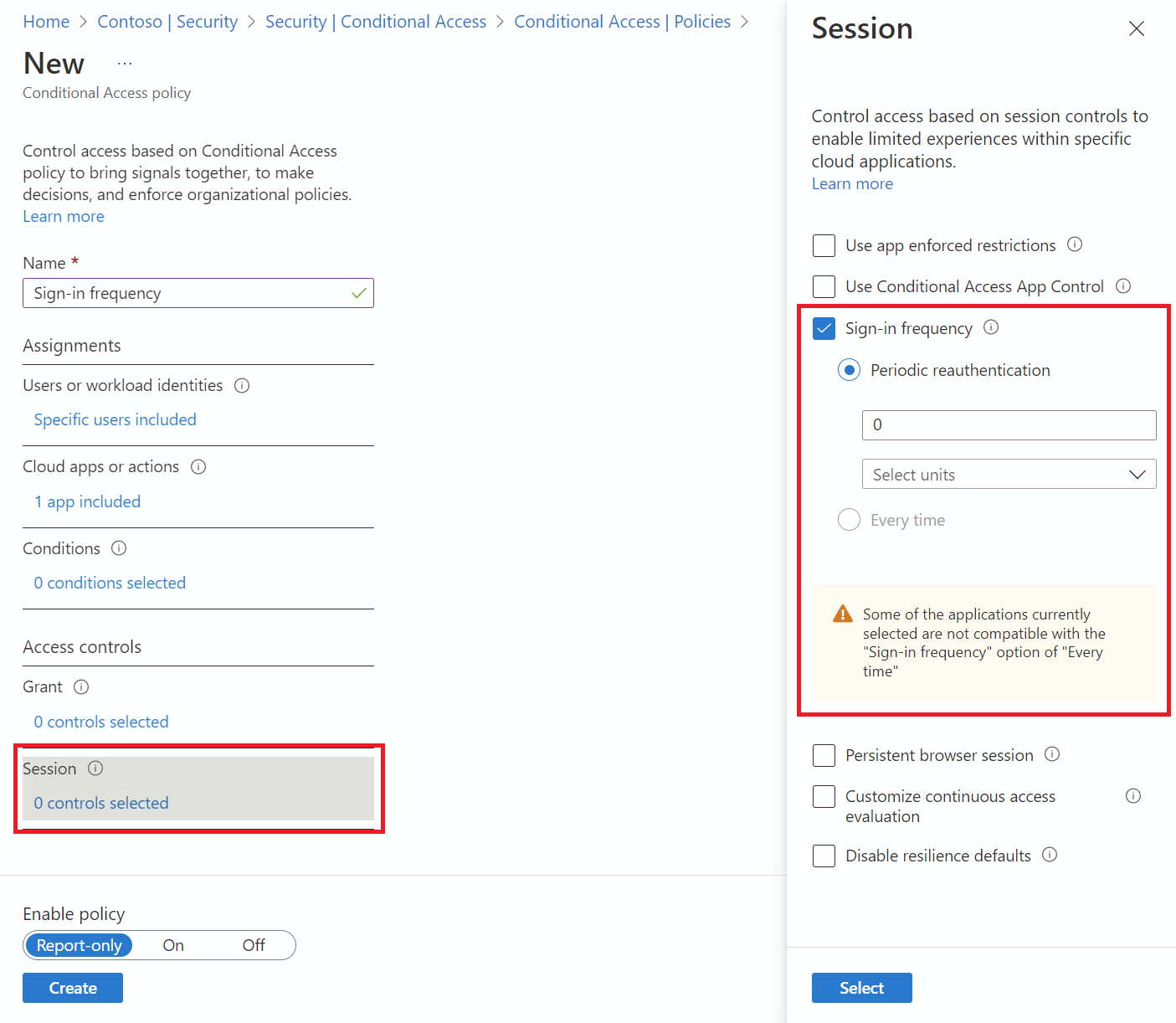

Di bawah Kontrol akses>Sesi.

- Pilih Frekuensi kredensial masuk.

- Pilih Autentikasi ulang berkala dan masukkan nilai jam atau hari atau pilih Setiap saat.

- Pilih Frekuensi kredensial masuk.

Simpan kebijakan Anda.

Kebijakan 2: Sesi browser persisten

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

Telusuri Ke Akses Bersyar perlindungan>.

Pilih Buat kebijakan baru.

Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

Pilih semua kondisi yang diperlukan.

Catatan

Kontrol ini mengharuskan untuk memilih "Semua Aplikasi Cloud" sebagai kondisi. Kegigihan sesi browser dikendalikan oleh token sesi autentikasi. Semua tab dalam sesi browser berbagi token sesi tunggal dan oleh karena itu mereka semua harus berbagi status kegigihan.

Di bawah Kontrol akses>Sesi.

Pilih Sesi browser persisten.

Catatan

Konfigurasi Sesi Browser Persisten di Akses Bersyarat Microsoft Entra mengambil alih "Tetap masuk?" pengaturan di panel branding perusahaan untuk pengguna yang sama jika Anda telah mengonfigurasi kedua kebijakan.

Memilih nilai dari dropdown.

Simpan kebijakan Anda.

Kebijakan 3: Kontrol frekuensi kredensial masuk setiap saat pengguna berisiko

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri Ke Akses Bersyar perlindungan>.

- Pilih Buat kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Tugas, pilih Pengguna atau identitas beban kerja.

- Di Sertakan, pilih Semua pengguna.

- Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

- Pilih Selesai.

- Di bawah Sumber daya>target Yang disertakan aplikasi>Cloud, pilih Semua aplikasi cloud.

- Di Kondisi>Risiko pengguna, atur Konfigurasikan ke Ya. Di Konfigurasikan tingkat risiko pengguna yang diperlukan agar kebijakan diberlakukan pilih Tinggi, lalu pilih Selesai.

- Di Kontrol akses>Pemberian Izin, pilih Berikan akses, Perlu perubahan sandi, dan pilih Pilih.

- Di Kontrol sesi>Frekuensi masuk, pilih Setiap saat.

- Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Khusus Laporan.

- Pilih Buat untuk membuat untuk mengaktifkan kebijakan Anda.

Setelah administrator mengonfirmasi pengaturan Anda menggunakan mode hanya laporan, mereka dapat memindahkan tombol Aktifkan kebijakan dari Hanya laporan ke Aktif.

Validasi

Gunakan Alat What-If untuk mensimulasikan upaya masuk dari pengguna ke aplikasi target dan kondisi lain berdasarkan cara Anda mengonfigurasi kebijakan Anda. Kontrol manajemen sesi autentikasi muncul dalam hasil alat.

Toleransi permintaan

Kami memperhitungkan ke condong jam selama lima menit ketika setiap kali dipilih dalam kebijakan, sehingga kami tidak meminta pengguna lebih sering daripada sekali setiap lima menit. Jika pengguna menyelesaikan MFA dalam 5 menit terakhir, dan mereka mencapai kebijakan Akses Bersyarat lain yang memerlukan autentikasi ulang, kami tidak meminta pengguna. Terlalu meminta pengguna untuk autentikasi ulang dapat memengaruhi produktivitas mereka dan meningkatkan risiko pengguna menyetujui permintaan MFA yang tidak mereka mulai. Gunakan “Frekuensi masuk – setiap saat” hanya untuk kebutuhan bisnis tertentu.

Masalah yang diketahui

- Jika Anda mengonfigurasi frekuensi masuk untuk perangkat seluler: Autentikasi setelah setiap interval frekuensi masuk bisa menjadi lambat, rata-rata dapat memakan waktu 30 detik. Juga, itu bisa terjadi di berbagai aplikasi pada saat yang sama.

- Di perangkat iOS: Jika aplikasi mengonfigurasi sertifikat sebagai faktor autentikasi pertama dan aplikasi memiliki frekuensi Masuk dan Kebijakan manajemen aplikasi seluler Intune diterapkan, pengguna akhir akan diblokir untuk masuk ke aplikasi saat kebijakan dipicu.

Langkah berikutnya

- Jika Anda siap mengonfigurasi kebijakan Akses Bersyarat untuk lingkungan Anda, lihat artikel Merencanakan penyebaran Akses Bersyarat.