Menerapkan sinkronisasi hash kata sandi dengan Microsoft Entra Koneksi Sync

Artikel ini menyediakan informasi yang Anda butuhkan untuk menyinkronkan kata sandi pengguna Anda dari instans Active Directory lokal ke instans Microsoft Entra berbasis cloud.

Cara kerja sinkronisasi hash kata sandi

Layanan domain Direktori Aktif menyimpan kata sandi dalam bentuk representasi nilai hash, dari kata sandi pengguna yang sebenarnya. Nilai hash adalah hasil dari fungsi matematika satu arah (algoritma hash). Tidak ada metode untuk mengembalikan hasil fungsi satu arah ke versi teks biasa kata sandi.

Untuk menyinkronkan kata sandi Anda, Microsoft Entra Koneksi Sync mengekstrak hash kata sandi Anda dari instans Active Directory lokal. Pemrosesan keamanan ekstra diterapkan ke hash kata sandi sebelum disinkronkan ke layanan autentikasi Microsoft Entra. Kata sandi disinkronkan per pengguna dan dalam urutan kronologis.

Alur data aktual dari proses sinkronisasi hash kata sandi mirip dengan sinkronisasi data pengguna. Namun, kata sandi disinkronkan lebih sering daripada jendela sinkronisasi direktori standar untuk atribut lain. Proses sinkronisasi hash kata sandi berjalan setiap 2 menit. Anda tidak dapat mengubah frekuensi proses ini. Saat Anda menyinkronkan kata sandi, kata sandi akan menimpa kata sandi cloud yang ada.

Pertama kali Anda mengaktifkan fitur sinkronisasi hash kata sandi, fitur melakukan sinkronisasi awal kata sandi semua pengguna dalam cakupan. Peluncuran Bertahap memungkinkan Anda menguji grup pengguna secara selektif dengan kemampuan autentikasi cloud seperti autentikasi multifaktor Microsoft Entra, Akses Bersyarat, Perlindungan Identitas untuk kredensial bocor, Tata Kelola Identitas, dan lainnya, sebelum memotong domain Anda. Anda tidak dapat menetapkan subset kata sandi pengguna yang ingin Anda sinkronkan secara eksplisit. Namun, jika ada beberapa konektor, mungkin untuk menonaktifkan sinkronisasi hash kata sandi untuk beberapa konektor tetapi tidak yang lain menggunakan cmdlet Set-ADSyncAADPasswordSyncConfiguration.

Saat Anda mengubah kata sandi lokal, kata sandi yang diperbarui disinkronkan, paling sering dalam hitungan menit. Fitur sinkronisasi hash kata sandi otomatis mencoba kembali upaya sinkronisasi yang gagal. Jika terjadi kesalahan selama upaya untuk menyinkronkan kata sandi, kesalahan akan dicatat di penampil peristiwa Anda.

Sinkronisasi kata sandi tidak berdampak pada pengguna yang saat ini masuk. Sesi layanan cloud Anda saat ini tidak segera terpengaruh oleh perubahan kata sandi yang disinkronkan yang terjadi, saat Anda masuk, ke layanan cloud. Namun, saat layanan cloud mengharuskan Anda mengautentikasi lagi, Anda perlu memberikan kata sandi baru.

Pengguna harus memasukkan kredensial perusahaan mereka untuk kedua kalinya untuk mengautentikasi ke ID Microsoft Entra, terlepas dari apakah mereka masuk ke jaringan perusahaan mereka. Namun, pola ini dapat diminimalkan jika pengguna memilih kotak centang Tetap masuk (KMSI) saat masuk. Pilihan ini menetapkan cookie sesi yang melewati autentikasi selama 180 hari. Perilaku KMSI dapat diaktifkan atau dinonaktifkan oleh administrator Microsoft Entra. Selain itu, Anda dapat mengurangi permintaan kata sandi dengan mengonfigurasi gabungan Microsoft Entra atau gabungan hibrid Microsoft Entra, yang secara otomatis memasukkan pengguna saat mereka berada di perangkat perusahaan mereka yang terhubung ke jaringan perusahaan Anda.

Keuntungan tambahan

- Umumnya, sinkronisasi hash kata sandi lebih mudah diterapkan daripada layanan federasi. Ini tidak memerlukan server tambahan, dan menghilangkan dependensi pada layanan federasi yang sangat tersedia untuk mengautentikasi pengguna.

- Sinkronisasi hash kata sandi juga dapat diaktifkan selain federasi. Ini dapat digunakan sebagai fallback jika layanan federasi Anda mengalami pemadaman.

Catatan

Sinkronisasi kata sandi hanya didukung untuk pengguna jenis objek di Direktori Aktif. Ini tidak didukung untuk jenis objek iNetOrgPerson.

Deskripsi mendetail tentang cara kerja sinkronisasi hash kata sandi

Bagian berikut menjelaskan, secara mendalam, cara kerja sinkronisasi hash kata sandi antara Direktori Aktif dan ID Microsoft Entra.

- Setiap dua menit, agen sinkronisasi hash kata sandi pada server AD Connect meminta hash kata sandi tersimpan (atribut unicodePwd) dari DC. Permintaan ini melalui protokol replikasi MS-DRSR standar yang digunakan untuk menyinkronkan data antar DC. Akun layanan harus memiliki izin Perubahan Direktori Replikasi dan Perubahan Direktori Replikasi Semua izin AD (diberikan secara default pada penginstalan) untuk mendapatkan hash kata sandi.

- Sebelum mengirim, DC mengenkripsi hash kata sandi MD4 dengan menggunakan kunci yang merupakan hash MD5 dari kunci sesi RPC dan salt. Kemudian mengirimkan hasilnya ke agen sinkronisasi hash kata sandi melalui RPC. DC juga meneruskan salt ke agen sinkronisasi dengan menggunakan protokol replikasi DC, sehingga agen akan dapat mendekripsi envelope.

- Setelah agen sinkronisasi hash kata sandi memiliki envelope yang dienkripsi, agen tersebut menggunakan MD5CryptoServiceProvider dan salt untuk menghasilkan kunci guna mendekripsi data yang diterima kembali ke format MD4 aslinya. Agen sinkronisasi hash kata sandi tidak pernah memiliki akses ke kata sandi teks yang jelas. Penggunaan MD5 oleh agen sinkronisasi hash kata sandi sangat ketat untuk kompatibilitas protokol replikasi dengan DC, dan hanya digunakan secara lokal antara DC dan agen sinkronisasi hash kata sandi.

- Agen sinkronisasi hash kata sandi memperluas hash kata sandi biner 16-byte ke 64 byte dengan terlebih dahulu mengonversi hash ke string heksadesimal 32-byte, kemudian mengonversi string ini kembali menjadi biner dengan pengodean UTF-16.

- Agen sinkronisasi hash kata sandi menambahkan salt per pengguna, yang terdiri dari salt 10 byte, ke biner 64-byte untuk lebih melindungi hash asli.

- Agen sinkronisasi hash kata sandi kemudian menggabungkan hash MD4 ditambah salt per pengguna, dan memasukkannya ke dalam fungsi PBKDF2. 1000 iterasi algoritme hash kunci HMAC-SHA256 digunakan. Untuk detail tambahan, lihat Microsoft Entra Whitepaper.

- Agen sinkronisasi hash kata sandi mengambil hash 32 byte yang dihasilkan, menggabungkan salt per pengguna dan jumlah iterasi SHA256 ke dalamnya (untuk digunakan oleh ID Microsoft Entra), lalu mengirimkan string dari Microsoft Entra Koneksi ke ID Microsoft Entra melalui TLS.

- Ketika pengguna mencoba masuk ke MICROSOFT Entra ID dan memasukkan kata sandi mereka, kata sandi dijalankan melalui proses MD4+salt+PBKDF2+HMAC-SHA256 yang sama. Jika hash yang dihasilkan cocok dengan hash yang disimpan di ID Microsoft Entra, pengguna telah memasukkan kata sandi yang benar dan diautentikasi.

Catatan

Hash MD4 asli tidak ditransmisikan ke ID Microsoft Entra. Sebaliknya, hash SHA256 dari hash MD4 asli ditransmisikan. Akibatnya, jika hash yang disimpan di MICROSOFT Entra ID diperoleh, hash tersebut tidak dapat digunakan dalam serangan pass-the-hash lokal.

Catatan

Nilai hash kata sandi TIDAK PERNAH disimpan di SQL. Nilai-nilai ini hanya diproses dalam memori sebelum dikirim ke ID Microsoft Entra.

Pertimbangan keamanan

Saat menyinkronkan kata sandi, versi teks biasa kata sandi Anda tidak diekspos ke fitur sinkronisasi hash kata sandi, ke ID Microsoft Entra, atau layanan terkait.

Autentikasi pengguna terjadi terhadap Microsoft Entra daripada terhadap instans Direktori Aktif organisasi sendiri. Data kata sandi SHA256 yang disimpan di ID Microsoft Entra (hash hash MD4 asli) lebih aman daripada apa yang disimpan di Direktori Aktif. Selanjutnya, karena hash SHA256 ini tidak dapat didekripsi, hash tidak dapat dibawa kembali ke lingkungan Direktori Aktif organisasi dan disajikan sebagai kata sandi pengguna yang valid dalam serangan pass-the-hash.

Pertimbangan kebijakan kata sandi

Ada dua jenis kebijakan kata sandi yang terpengaruh oleh pengaktifan sinkronisasi hash kata sandi:

- Kebijakan kompleksitas kata sandi

- Kebijakan kedaluwarsa kata sandi

Kebijakan kompleksitas kata sandi

Saat sinkronisasi hash kata sandi diaktifkan, kebijakan kompleksitas kata sandi di instans Direktori Aktif lokal Anda akan mengambil alih kebijakan kompleksitas di cloud untuk pengguna yang disinkronkan. Anda dapat menggunakan semua kata sandi yang valid dari instans Active Directory lokal Anda untuk mengakses layanan Microsoft Entra.

Catatan

Kata sandi untuk pengguna yang dibuat langsung di cloud masih tunduk pada kebijakan kata sandi seperti yang ditentukan di cloud.

Kebijakan kedaluwarsa kata sandi

Jika pengguna berada dalam cakupan sinkronisasi hash kata sandi, secara default kata sandi akun cloud diatur ke Tidak Pernah Kedaluwarsa.

Anda dapat terus masuk ke layanan cloud dengan menggunakan kata sandi yang disinkronkan yang kedaluwarsa di lingkungan lokal Anda. Kata sandi cloud Anda diperbarui saat Anda mengubah kata sandi di lingkungan lokal nanti.

CloudPasswordPolicyForPasswordSyncedUsersEnabled

Jika ada pengguna yang disinkronkan yang hanya berinteraksi dengan layanan terintegrasi Microsoft Entra dan juga harus mematuhi kebijakan kedaluwarsa kata sandi, Anda dapat memaksa mereka untuk mematuhi kebijakan kedaluwarsa kata sandi Microsoft Entra Anda dengan mengaktifkan fitur CloudPasswordPolicyForPasswordSyncedUsersEnabled (dalam modul MSOnline PowerShell yang tidak digunakan lagi disebut EnforceCloudPasswordPolicyForPasswordSyncedUsers).

Ketika CloudPasswordPolicyForPasswordSyncedUsersEnabled dinonaktifkan (yang merupakan pengaturan default), Microsoft Entra Koneksi mengatur atribut PasswordPolicies dari pengguna yang disinkronkan ke "DisablePasswordExpiration". Ini dilakukan setiap kali kata sandi pengguna disinkronkan dan menginstruksikan ID Microsoft Entra untuk mengabaikan kebijakan kedaluwarsa kata sandi cloud untuk pengguna tersebut. Anda dapat memeriksa nilai atribut menggunakan modul Microsoft Graph PowerShell dengan perintah berikut:

(Get-MgUser -UserId <User Object ID> -Property PasswordPolicies).PasswordPolicies

Untuk mengaktifkan fitur CloudPasswordPolicyForPasswordSyncedUsersEnabled, jalankan perintah berikut menggunakan modul Graph PowerShell seperti yang ditunjukkan di bawah ini:

$OnPremSync = Get-MgDirectoryOnPremiseSynchronization

$OnPremSync.Features.CloudPasswordPolicyForPasswordSyncedUsersEnabled = $true

Update-MgDirectoryOnPremiseSynchronization `

-OnPremisesDirectorySynchronizationId $OnPremSync.Id `

-Features $OnPremSync.Features

Catatan

Anda perlu menginstal modul MSGraph PowerShell agar skrip sebelumnya berfungsi. Jika Anda mendapatkan kesalahan yang terkait dengan hak istimewa yang tidak mencukupi, pastikan Anda telah menyetujui cakupan API dengan benar dengan menggunakan perintah berikut saat menyambungkan Connect-MgGraph -Scopes "OnPremDirectorySynchronization.ReadWrite.All"

Setelah diaktifkan, ID Microsoft Entra tidak masuk ke setiap pengguna yang disinkronkan untuk menghapus DisablePasswordExpiration nilai dari atribut PasswordPolicies. Sebaliknya, nilai DisablePasswordExpiration dihapus dari PasswordPolicies selama sinkronisasi hash kata sandi berikutnya untuk setiap pengguna, setelah perubahan kata sandi berikutnya di AD lokal.

Setelah fitur CloudPasswordPolicyForPasswordSyncedUsersEnabled diaktifkan, pengguna baru disediakan tanpa nilai PasswordPolicies.

Tip

Disarankan untuk mengaktifkan CloudPasswordPolicyForPasswordSyncedUsersEnabled sebelum mengaktifkan sinkronisasi hash kata sandi, sehingga sinkronisasi awal hash kata sandi tidak menambahkan DisablePasswordExpiration nilai ke atribut PasswordPolicies untuk pengguna.

Kebijakan kata sandi Microsoft Entra default mengharuskan pengguna untuk mengubah kata sandi mereka setiap 90 hari. Jika kebijakan Anda di AD juga 90 hari, kedua kebijakan tersebut harus sesuai. Namun, jika kebijakan AD tidak 90 hari, Anda dapat memperbarui kebijakan kata sandi Microsoft Entra agar cocok dengan menggunakan perintah PowerShell Update-MgDomain.

ID Microsoft Entra mendukung kebijakan kedaluwarsa kata sandi terpisah per domain terdaftar.

Peringatan: Jika ada akun yang disinkronkan yang perlu memiliki kata sandi yang tidak kedaluwarsa di ID Microsoft Entra, Anda harus secara eksplisit menambahkan DisablePasswordExpiration nilai ke atribut PasswordPolicies objek pengguna di ID Microsoft Entra. Anda dapat melakukannya dengan menjalankan perintah berikut.

Update-MgUser -UserID <User Object ID> -PasswordPolicies "DisablePasswordExpiration"

Catatan

Untuk pengguna hibrid yang memiliki nilai PasswordPolicies yang diatur ke DisablePasswordExpiration, nilai ini beralih ke None setelah perubahan kata sandi dilakukan secara lokal.

Catatan

Perintah PowerShell Update-MgDomain tidak berfungsi pada domain federasi.

Catatan

Perintah PowerShell Update-MgUser tidak berfungsi pada domain federasi.

Menyinkronkan kata sandi sementara dan "Paksa Perubahan Kata Sandi pada Masuk Berikutnya"

Biasanya memaksa pengguna untuk mengubah kata sandi mereka selama masuk pertama mereka, terutama setelah reset kata sandi admin terjadi. Biasanya dikenal sebagai pengaturan kata sandi "sementara" dan selesai dengan memeriksa bendera "Pengguna harus mengubah kata sandi pada masuk berikutnya" pada objek pengguna di Direktori Aktif (AD).

Fungsionalitas kata sandi sementara membantu memastikan bahwa pengalihan kepemilikan info masuk selesai pada penggunaan pertama, untuk meminimalkan durasi waktu saat lebih dari satu individu memiliki mengetahui info masuk tersebut.

Untuk mendukung kata sandi sementara di MICROSOFT Entra ID untuk pengguna yang disinkronkan, Anda dapat mengaktifkan fitur ForcePasswordChangeOnLogOn, dengan menjalankan perintah berikut di server Microsoft Entra Koneksi Anda:

Set-ADSyncAADCompanyFeature -ForcePasswordChangeOnLogOn $true

Catatan

Memaksa pengguna mengubah kata sandi mereka pada masuk berikutnya memerlukan perubahan kata sandi secara bersamaan. Microsoft Entra Koneksi tidak akan mengambil bendera perubahan kata sandi paksa dengan sendirinya; ini merupakan tambahan untuk perubahan kata sandi yang terdeteksi yang terjadi selama sinkronisasi hash kata sandi.

Jika pengguna memiliki opsi "Kata sandi tidak pernah kedaluwarsa" yang diatur dalam Direktori Aktif (AD), bendera perubahan kata sandi paksa tidak akan diatur dalam Direktori Aktif (AD), sehingga pengguna tidak akan diminta untuk mengubah kata sandi selama masuk berikutnya.

Pengguna baru yang dibuat di Direktori Aktif dengan bendera "Pengguna harus mengubah kata sandi saat masuk berikutnya" akan selalu disediakan di ID Microsoft Entra dengan kebijakan kata sandi untuk "Paksa ubah kata sandi pada rincian masuk berikutnya", terlepas dari fitur ForcePasswordChangeOnLogOn yang benar atau salah. Ini adalah logika internal Microsoft Entra karena pengguna baru disediakan tanpa kata sandi, sedangkan fitur ForcePasswordChangeOnLogOn hanya memengaruhi skenario reset kata sandi admin.

Jika pengguna dibuat di Direktori Aktif dengan "Pengguna harus mengubah kata sandi pada masuk berikutnya" sebelum fitur diaktifkan, pengguna akan menerima kesalahan saat masuk. Untuk memulihkan masalah ini, batalkan pemeriksaan dan periksa kembali bidang "Pengguna harus mengubah kata sandi pada masuk berikutnya" di Pengguna Direktori Aktif dan Komputer. Setelah menyinkronkan perubahan objek pengguna, pengguna akan menerima perintah yang diharapkan di ID Microsoft Entra untuk memperbarui kata sandi mereka.

Perhatian

Anda seharusnya hanya menggunakan fitur ini saat SSPR dan Penulisan Balik Kata Sandi diaktifkan pada penyewa. Ini dimaksudnya jika pengguna mengubah kata sandi mereka melalui SSPR, kata sandi akan disinkronkan ke Direktori Aktif.

Kedaluwarsa akun

Jika organisasi Anda menggunakan atribut accountExpires sebagai bagian dari manajemen akun pengguna, atribut ini tidak disinkronkan ke ID Microsoft Entra. Akibatnya, akun Direktori Aktif yang kedaluwarsa di lingkungan yang dikonfigurasi untuk sinkronisasi hash kata sandi masih akan aktif di ID Microsoft Entra. Sebaiknya gunakan skrip PowerShell terjadwal yang menonaktifkan akun AD pengguna, setelah kedaluwarsa (gunakan cmdlet Set-ADUser). Sebaliknya, selama proses menghapus skrip kedaluwarsa dari akun AD, akun harus diaktifkan kembali.

Menimpa kata sandi yang disinkronkan

Administrator dapat mengatur ulang kata sandi Anda secara manual langsung di ID Microsoft Entra dengan menggunakan PowerShell (kecuali pengguna berada di domain federasi).

Dalam hal ini, kata sandi baru akan mengambil alih kata sandi yang disinkronkan, dan semua kebijakan kata sandi yang ditentukan di cloud diterapkan ke kata sandi baru.

Jika Anda mengubah kata sandi lokal Anda lagi, kata sandi baru disinkronkan ke cloud, dan mengambil alih kata sandi yang diperbarui secara manual.

Sinkronisasi kata sandi tidak berdampak pada pengguna Azure yang masuk. Sesi layanan cloud Anda saat ini tidak segera terpengaruh oleh perubahan kata sandi yang disinkronkan yang terjadi, saat Anda masuk ke layanan cloud. KMSI memperpanjang durasi perbedaan ini. Saat layanan cloud mengharuskan Anda mengautentikasi lagi, Anda perlu memberikan kata sandi baru.

Proses sinkronisasi hash kata sandi untuk Microsoft Entra Domain Services

Jika Anda menggunakan Microsoft Entra Domain Services untuk menyediakan autentikasi lama untuk aplikasi dan layanan yang perlu menggunakan Kerberos, LDAP, atau NTLM, beberapa proses tambahan adalah bagian dari alur sinkronisasi hash kata sandi. Microsoft Entra Koneksi menggunakan proses berikut tambahan untuk menyinkronkan hash kata sandi ke ID Microsoft Entra untuk digunakan di Microsoft Entra Domain Services:

Penting

Microsoft Entra Koneksi hanya boleh diinstal dan dikonfigurasi untuk sinkronisasi dengan lingkungan AD DS lokal. Tidak didukung untuk menginstal Microsoft Entra Koneksi di domain terkelola Microsoft Entra Domain Services untuk menyinkronkan objek kembali ke ID Microsoft Entra.

Microsoft Entra Koneksi hanya menyinkronkan hash kata sandi warisan saat Anda mengaktifkan Microsoft Entra Domain Services untuk penyewa Microsoft Entra Anda. Langkah-langkah berikut ini tidak digunakan jika Anda hanya menggunakan Microsoft Entra Koneksi untuk menyinkronkan lingkungan AD DS lokal dengan ID Microsoft Entra.

Jika aplikasi warisan Anda tidak menggunakan autentikasi NTLM atau pengikatan sederhana LDAP, kami sarankan Anda menonaktifkan sinkronisasi hash kata sandi NTLM untuk Microsoft Entra Domain Services. Untuk informasi selengkapnya, lihat Menonaktifkan suite cipher yang lemah dan sinkronisasi hash informasi masuk NTLM.

- Microsoft Entra Koneksi mengambil kunci publik untuk instans penyewa Microsoft Entra Domain Services.

- Saat pengguna mengubah kata sandi mereka, pengendali domain lokal menyimpan hasil perubahan kata sandi (hash) dalam dua atribut:

- unicodePwd untuk hash kata sandi NTLM.

- supplementalCredentials untuk hash kata sandi Kerberos.

- Microsoft Entra Koneksi mendeteksi perubahan kata sandi melalui saluran replikasi direktori (perubahan atribut perlu direplikasi ke pengendali domain lain).

- Untuk setiap pengguna yang kata sandinya telah berubah, Microsoft Entra Koneksi melakukan langkah-langkah berikut:

- Menghasilkan kunci konten AES 256-bit acak.

- Menghasilkan vektor inisialisasi acak yang diperlukan untuk putaran pertama enkripsi.

- Mengekstrak hash kata sandi Kerberos dari atribut supplementalCredentials.

- Memeriksa pengaturan Konfigurasi keamanan Microsoft Entra Domain Services SyncNtlmPasswords .

- Jika pengaturan ini dinonaktifkan, menghasilkan hash NTLM entropi acak dan tinggi (berbeda dari kata sandi pengguna). Hash ini kemudian dikombinasikan dengan hash kata sandi Kerberos yang tepat dari atribut supplementalCrendetials ke dalam satu struktur data.

- Jika diaktifkan, menggabungkan nilai atribut unicodePwd dengan hash kata sandi Kerberos yang diekstrak dari atribut supplementalCredentials ke dalam satu struktur data.

- Mengenkripsi struktur data tunggal menggunakan kunci konten AES.

- Mengenkripsi kunci konten AES menggunakan kunci publik Microsoft Entra Domain Services penyewa.

- Microsoft Entra Koneksi mengirimkan kunci konten AES terenkripsi, struktur data terenkripsi yang berisi hash kata sandi, dan vektor inisialisasi ke ID Microsoft Entra.

- MICROSOFT Entra ID menyimpan kunci konten AES terenkripsi, struktur data terenkripsi, dan vektor inisialisasi untuk pengguna.

- MICROSOFT Entra ID mendorong kunci konten AES terenkripsi, struktur data terenkripsi, dan vektor inisialisasi menggunakan mekanisme sinkronisasi internal melalui sesi HTTP terenkripsi ke Microsoft Entra Domain Services.

- Microsoft Entra Domain Services mengambil kunci privat untuk instans penyewa dari Azure Key vault.

- Untuk setiap kumpulan data terenkripsi (mewakili perubahan kata sandi pengguna tunggal), Microsoft Entra Domain Services kemudian melakukan langkah-langkah berikut:

- Menggunakan kunci privatnya untuk mendekripsi kunci konten AES.

- Menggunakan kunci konten AES dengan vektor inisialisasi untuk mendekripsi struktur data terenkripsi yang berisi hash kata sandi.

- Menulis hash kata sandi Kerberos yang diterimanya ke pengendali domain Microsoft Entra Domain Services. Hash disimpan ke dalam atribut supplementalCredentials objek pengguna yang dienkripsi ke kunci publik pengendali domain Microsoft Entra Domain Services.

- Microsoft Entra Domain Services menulis hash kata sandi NTLM yang diterimanya ke pengendali domain Microsoft Entra Domain Services. Hash disimpan ke dalam atribut unicodePwd objek pengguna yang dienkripsi ke kunci publik pengendali domain Microsoft Entra Domain Services.

Mengaktifkan sinkronisasi hash kata sandi

Penting

Jika Anda bermigrasi dari Layanan Federasi Direktori Aktif (atau teknologi federasi lainnya) ke Sinkronisasi Hash Kata Sandi, lihat Sumber Daya untuk memigrasikan aplikasi ke ID Microsoft Entra.

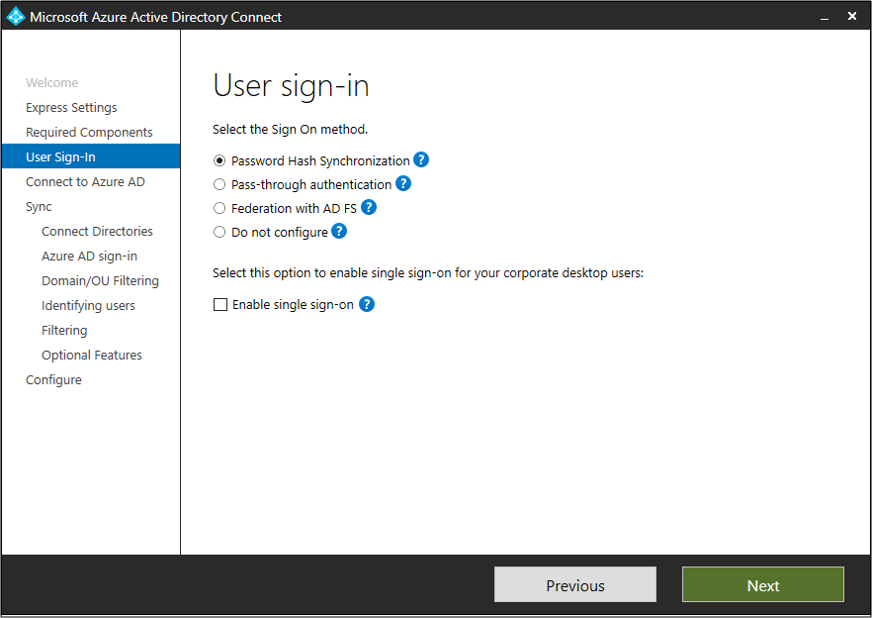

Saat Anda menginstal Microsoft Entra Koneksi dengan menggunakan opsi Express Pengaturan, sinkronisasi hash kata sandi diaktifkan secara otomatis. Untuk informasi selengkapnya, lihat Mulai menggunakan Microsoft Entra Koneksi menggunakan pengaturan ekspres.

Jika Anda menggunakan pengaturan kustom saat menginstal Microsoft Entra Koneksi, sinkronisasi hash kata sandi tersedia di halaman masuk pengguna. Untuk informasi selengkapnya, lihat Penginstalan kustom Microsoft Entra Koneksi.

Sinkronisasi hash kata sandi dan FIPS

Jika server Anda telah dikunci sesuai dengan Federal Information Processing Standard (FIPS), MD5 dinonaktifkan.

Untuk mengaktifkan MD5 untuk sinkronisasi hash kata sandi, lakukan langkah berikut:

- Masuk ke %programfiles%\Microsoft Azure AD Sync\Bin.

- Buka miiserver.exe.config.

- Buka node konfigurasi/runtime di akhir file.

- Tambahkan node berikut:

<enforceFIPSPolicy enabled="false" /> - Simpan perubahan.

- Mulai ulang agar perubahan diterapkan.

Sebagai referensi, cuplikan ini akan terlihat seperti ini:

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false" />

</runtime>

</configuration>

Untuk informasi tentang keamanan dan FIPS, lihat Sinkronisasi hash kata sandi Microsoft Entra, enkripsi, dan kepatuhan FIPS.

Memecahkan masalah sinkronisasi hash kata sandi

Jika Anda memiliki masalah terkait sinkronisasi hash kata sandi, lihat Memecahkan masalah sinkronisasi hash kata sandi.