Apa itu deteksi risiko?

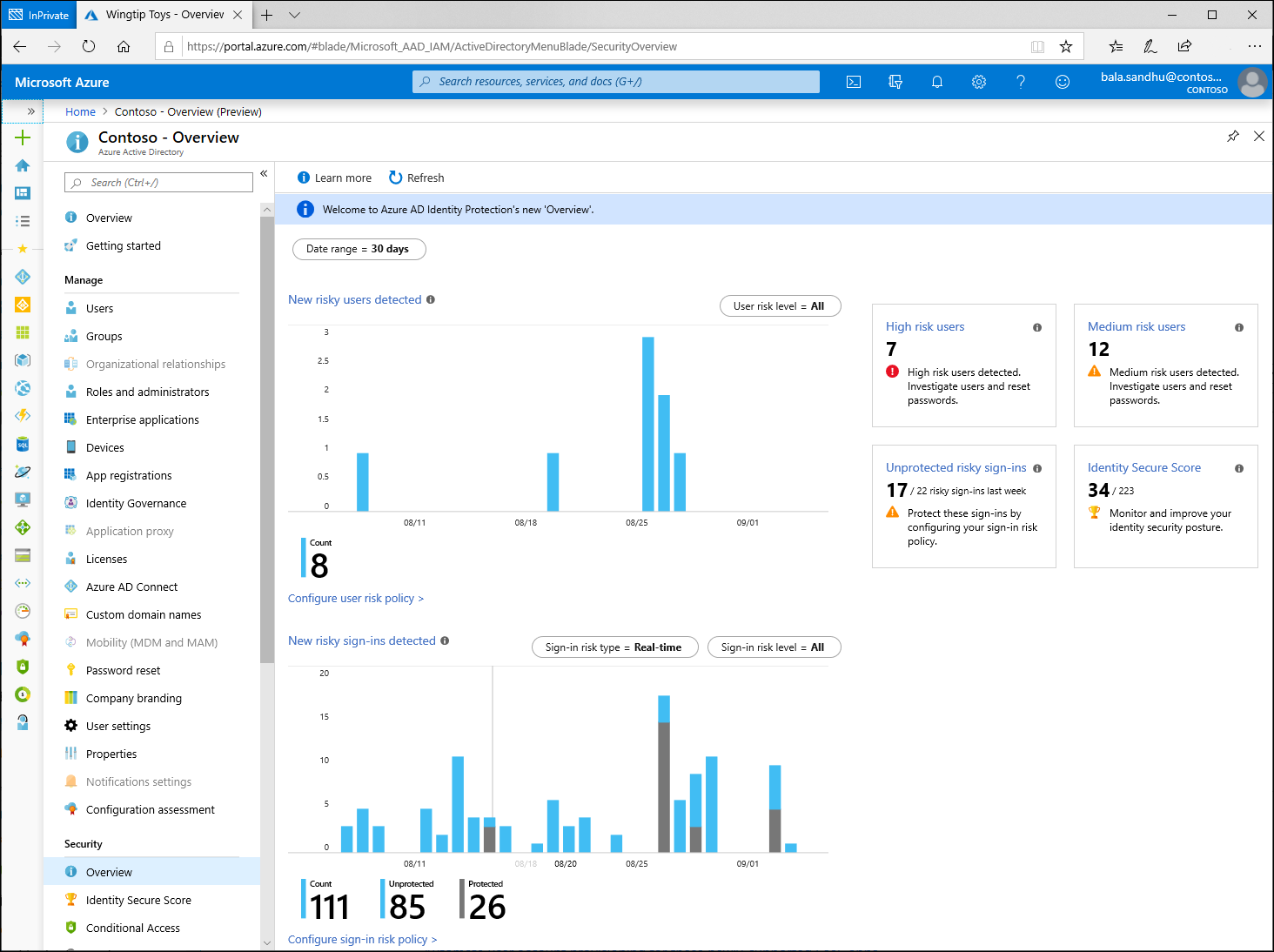

Deteksi risiko di Microsoft Entra ID Protection mencakup identifikasi tindakan mencurigakan yang terkait dengan akun pengguna di direktori. Deteksi risiko (baik pengguna maupun rincian masuk tertaut) berkontribusi pada skor risiko pengguna secara keseluruhan yang ditemukan dalam laporan Pengguna Berisiko.

ID Protection menyediakan akses organisasi ke sumber daya yang kuat untuk melihat dan merespons tindakan mencurigakan ini dengan cepat.

Catatan

Perlindungan ID menghasilkan deteksi risiko hanya ketika kredensial yang benar digunakan. Jika kredensial yang salah digunakan pada masuk, itu tidak mewakili risiko kredensial disusupi.

Jenis risiko dan deteksi

Risiko dapat dideteksi pada tingkat Pengguna dan Masuk serta dua jenis deteksi atau perhitungan Real time dan Offline. Beberapa risiko dianggap premium hanya tersedia untuk pelanggan Microsoft Entra ID P2, sementara yang lain tersedia untuk pelanggan Gratis dan Microsoft Entra ID P1.

Risiko masuk mewakili probabilitas bahwa permintaan autentikasi tertentu bukan pemilik identitas yang berwenang. Aktivitas berisiko dapat dideteksi untuk pengguna yang tidak terkait dengan proses masuk berbahaya tertentu tetapi untuk pengguna itu sendiri.

Deteksi real time mungkin tidak muncul dalam pelaporan selama 5 hingga 10 menit. Deteksi offline mungkin tidak muncul dalam pelaporan selama 48 jam.

Catatan

Sistem kami mungkin mendeteksi bahwa peristiwa risiko yang berkontribusi pada skor risiko pengguna risiko adalah:

- Positif palsu

- Risiko pengguna diperbaiki oleh kebijakan dengan:

- Melengkapi autentikasi multifaktor

- Perubahan kata sandi yang aman.

Sistem kami akan mengabaikan status risiko dan detail risiko dari “Keamanan kredensial masuk yang dikonfirmasi AI” akan muncul dan tidak lagi berkontribusi pada risiko pengguna.

Deteksi risiko masuk

| Deteksi risiko | Jenis deteksi | Jenis |

|---|---|---|

| Perjalanan atipikal | Offline | Premium |

| Token Anomali | Real-time atau Offline | Premium |

| Browser mencurigakan | Offline | Premium |

| Properti masuk yang tidak dikenal | Real time | Premium |

| Alamat IP berbahaya | Offline | Premium |

| Aturan manipulasi kotak masuk yang mencurigakan | Offline | Premium |

| Semprotan kata sandi | Offline | Premium |

| Perjalanan yang tidak memungkinkan | Offline | Premium |

| Negara baru | Offline | Premium |

| Aktivitas dari alamat IP anonim | Offline | Premium |

| Penerusan kotak masuk yang mencurigakan | Offline | Premium |

| Akses Massal ke File Sensitif | Offline | Premium |

| IP pelaku ancaman terverifikasi | Real time | Premium |

| Risiko tambahan terdeteksi | Real-time atau Offline | Nonpremium |

| Alamat IP anonim | Real time | Nonpremium |

| Admin mengonfirmasi pengguna disusupi | Offline | Nonpremium |

| Inteligensi ancaman Microsoft Entra | Real-time atau Offline | Nonpremium |

Deteksi risiko pengguna

| Deteksi risiko | Jenis deteksi | Jenis |

|---|---|---|

| Kemungkinan upaya untuk mengakses Token Refresh Utama (PRT) | Offline | Premium |

| Aktivitas pengguna anomali | Offline | Premium |

| Pengguna melaporkan aktivitas mencurigakan | Offline | Premium |

| Lalu Lintas API yang Mencurigakan | Offline | Premium |

| Pola pengiriman yang mencurigakan | Offline | Premium |

| Risiko tambahan terdeteksi | Real-time atau Offline | Nonpremium |

| Info masuk yang bocor | Offline | Nonpremium |

| Inteligensi ancaman Microsoft Entra | Offline | Nonpremium |

Deteksi Premium

Deteksi premium berikut hanya terlihat oleh pelanggan Microsoft Entra ID P2.

Deteksi risiko kredensial masuk Premium

Perjalanan tidak normal

Dihitung offline. Jenis deteksi risiko ini mengidentifikasi dua rincian masuk yang berasal dari lokasi yang jauh secara geografis, di mana setidaknya salah satu lokasi mungkin juga atipikal bagi pengguna, mengingat perilaku sebelumnya. Algoritma memperhitungkan beberapa faktor termasuk waktu antara dua rincian masuk dan waktu yang diperlukan pengguna untuk melakukan perjalanan dari lokasi pertama ke yang kedua. Risiko ini mungkin menunjukkan bahwa pengguna yang berbeda menggunakan kredensial yang sama.

Algoritme ini mengabaikan "false positive" yang jelas berkontribusi pada kondisi perjalanan yang tidak mungkin, seperti VPN dan lokasi yang secara teratur digunakan oleh pengguna lain dalam organisasi. Sistem ini memiliki periode pembelajaran awal paling awal dari 14 hari atau 10 masuk, yang mempelajari perilaku masuk pengguna baru.

Menyelidiki deteksi perjalanan atipikal

- Jika Anda dapat mengonfirmasi aktivitas tidak dilakukan oleh pengguna yang sah:

- Tindakan yang disarankan: Tandai masuk sebagai disusupi, dan panggil reset kata sandi jika belum dilakukan dengan remediasi mandiri. Blokir pengguna jika penyerang memiliki akses untuk mengatur ulang kata sandi atau melakukan MFA dan mengatur ulang kata sandi.

- Jika pengguna diketahui menggunakan alamat IP dalam cakupan tugas mereka:

- Tindakan yang direkomendasikan: Menutup pemberitahuan

- Jika Anda dapat mengonfirmasi bahwa pengguna baru-baru ini melakukan perjalanan ke tujuan yang disebutkan secara terperinci dalam pemberitahuan:

- Tindakan yang direkomendasikan: Menutup pemberitahuan.

- Jika Anda dapat mengonfirmasi bahwa rentang alamat IP berasal dari VPN yang diberi sanksi.

- Tindakan yang direkomendasikan: Tandai masuk sebagai aman dan tambahkan rentang alamat IP VPN ke lokasi bernama di ID Microsoft Entra dan aplikasi Microsoft Defender untuk Cloud.

Token anomali

Dihitung secara real time atau offline. Deteksi ini menunjukkan bahwa ada karakteristik abnormal dalam token seperti masa pakai token yang tidak biasa atau token yang dimainkan dari lokasi yang tidak dikenal. Deteksi ini mencakup Token Sesi dan Token Refresh.

Catatan

Token anomali disetel untuk menimbulkan lebih banyak kebisingan daripada deteksi lain pada tingkat risiko yang sama. Tradeoff ini dipilih untuk meningkatkan kemungkinan mendeteksi token yang diputar ulang yang mungkin luput dari pemberitahuan. Karena ini adalah deteksi kebisingan yang tinggi, ada kemungkinan yang lebih tinggi dari biasanya bahwa beberapa sesi yang ditandai oleh deteksi ini adalah positif palsu. Sebaiknya selidiki sesi yang ditandai oleh deteksi ini dalam konteks masuk lain dari pengguna. Jika lokasi, aplikasi, alamat IP, Agen Pengguna, atau karakteristik lain tidak terduga bagi pengguna, admin penyewa harus mempertimbangkan risiko ini sebagai indikator potensi pemutaran ulang token.

Menyelidiki deteksi token anomali

- Jika Anda dapat mengonfirmasi bahwa aktivitas tidak dilakukan oleh pengguna yang sah menggunakan kombinasi pemberitahuan risiko, lokasi, aplikasi, alamat IP, Agen Pengguna, atau karakteristik lain yang tidak terduga bagi pengguna:

- Tindakan yang disarankan: Tandai masuk sebagai disusupi, dan panggil reset kata sandi jika belum dilakukan dengan remediasi mandiri. Blokir pengguna jika penyerang memiliki akses untuk mengatur ulang kata sandi atau melakukan MFA dan mengatur ulang kata sandi dan mencabut semua token.

- Jika Anda dapat mengonfirmasi lokasi, aplikasi, alamat IP, Agen Pengguna, atau karakteristik lain diharapkan untuk pengguna dan tidak ada indikasi penyusupan lainnya:

- Tindakan yang direkomendasikan: Izinkan pengguna untuk memulihkan diri dengan kebijakan risiko Akses Bersyarat atau meminta admin mengonfirmasi masuk sebagai aman.

Untuk penyelidikan lebih lanjut tentang deteksi berbasis token, lihat artikel Taktik token: Cara mencegah, mendeteksi, dan menanggapi pencurian token cloud dan playbook investigasi pencurian token.

Anomali penerbit token

Dihitung offline. Deteksi risiko ini menunjukkan bahwa penerbit token SAML untuk token SAML terkait berpotensi dikompromikan. Klaim yang termasuk dalam token tidak biasa atau cocok dengan pola penyerang yang dikenal.

Menyelidiki deteksi anomali penerbit token

- Jika Anda dapat mengonfirmasi bahwa aktivitas tidak dilakukan oleh pengguna yang sah:

- Tindakan yang disarankan: Tandai masuk sebagai disusupi, dan panggil reset kata sandi jika belum dilakukan dengan remediasi mandiri. Blokir pengguna jika penyerang memiliki akses untuk mengatur ulang kata sandi atau melakukan MFA dan mengatur ulang kata sandi dan mencabut semua token.

- Jika pengguna mengonfirmasi tindakan ini dilakukan oleh mereka, dan tidak ada indikator penyusupan lainnya:

- Tindakan yang direkomendasikan: Izinkan pengguna untuk memulihkan diri dengan kebijakan risiko Akses Bersyarat atau meminta admin mengonfirmasi masuk sebagai aman.

Untuk penyelidikan lebih lanjut tentang deteksi berbasis token, lihat artikel Taktik token: Cara mencegah, mendeteksi, dan merespons pencurian token cloud.

Browser yang mencurigakan

Dihitung offline. Deteksi browser yang mencurigakan menunjukkan perilaku anomali berdasarkan aktivitas masuk yang mencurigakan di beberapa penyewa dari berbagai negara di browser yang sama.

Menyelidiki deteksi browser yang mencurigakan

- Browser biasanya tidak digunakan oleh pengguna atau aktivitas dalam browser tidak cocok dengan perilaku pengguna biasanya.

- Tindakan yang disarankan: Tandai masuk sebagai disusupi, dan panggil reset kata sandi jika belum dilakukan dengan remediasi mandiri. Blokir pengguna jika penyerang memiliki akses untuk mengatur ulang kata sandi atau melakukan MFA dan mengatur ulang kata sandi dan mencabut semua token.

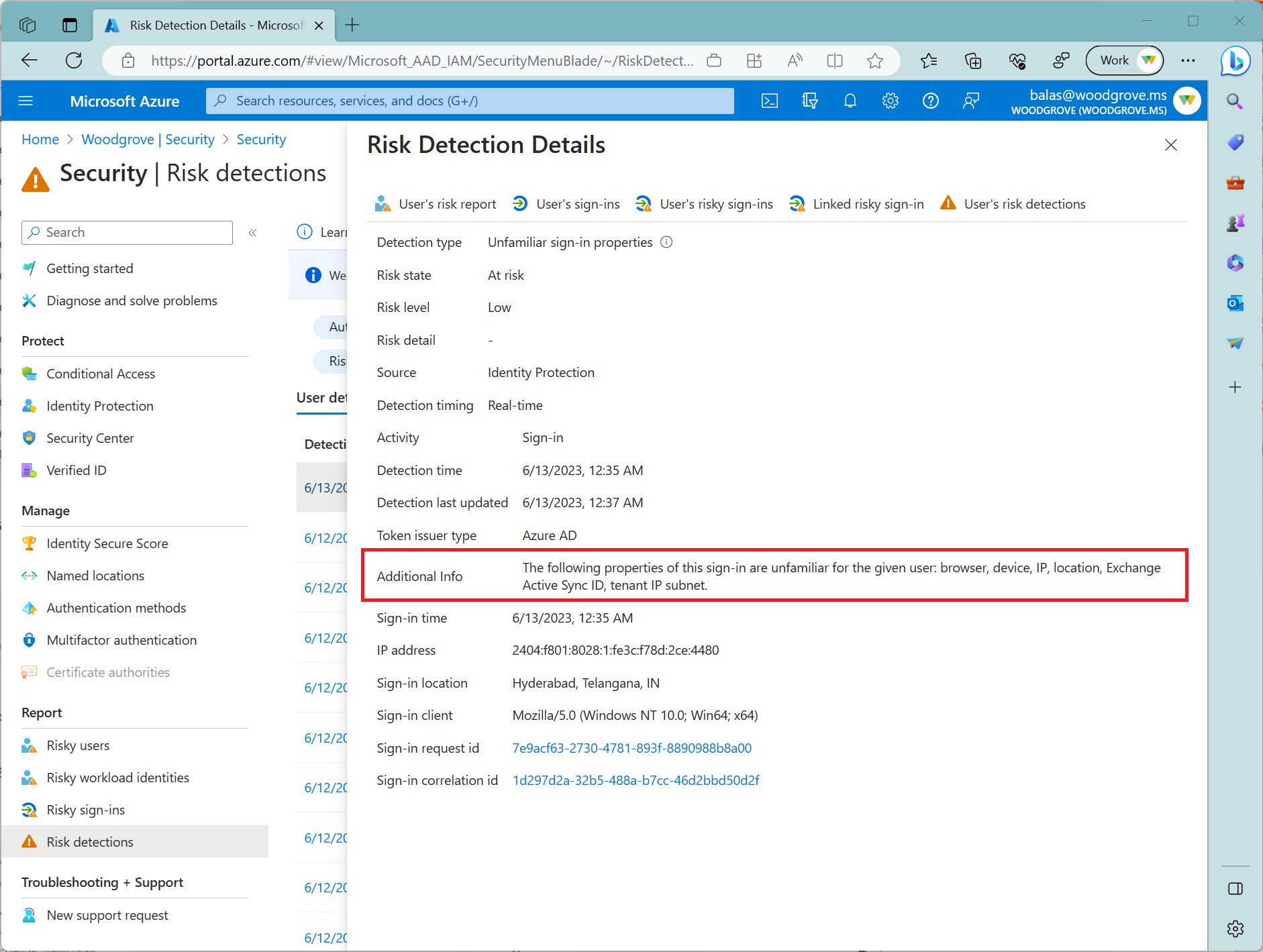

Properti masuk yang tidak dikenal

Dihitung secara real time. Jenis deteksi risiko ini mempertimbangkan riwayat masuk sebelumnya untuk mencari rincian masuk anomali. Sistem menyimpan informasi tentang rincian masuk sebelumnya, dan memicu deteksi risiko ketika masuk terjadi dengan properti yang tidak dikenal oleh pengguna. Properti ini dapat mencakup IP, ASN, lokasi, perangkat, browser, dan subnet IP penyewa. Pengguna yang baru dibuat berada dalam periode "mode pembelajaran" di mana deteksi risiko properti masuk yang tidak dikenal dinonaktifkan sementara algoritma kami mempelajari perilaku pengguna. Durasi mode pembelajaran bersifat dinamis dan bergantung pada berapa banyak waktu yang dibutuhkan algoritme untuk mengumpulkan informasi yang cukup tentang pola masuk pengguna. Durasi minimum adalah lima hari. Pengguna dapat kembali ke mode pembelajaran setelah tidak aktif dalam jangka waktu yang lama.

Kami juga menjalankan deteksi ini untuk autentikasi dasar (atau protokol warisan). Karena protokol ini tidak memiliki properti modern seperti ID klien, ada data terbatas untuk mengurangi positif palsu. Kami merekomendasikan pelanggan kami untuk pindah ke autentikasi modern.

Properti masuk yang tidak dikenal dapat dideteksi pada masuk interaktif dan non-interaktif. Ketika deteksi ini terdeteksi pada sign-in non-interaktif, itu layak meningkatkan pengawasan karena risiko serangan replay token.

Memilih risiko properti masuk yang tidak dikenal memungkinkan Anda melihat Info Tambahan yang menunjukkan detail selengkapnya tentang mengapa risiko ini dipicu. Cuplikan layar berikut menunjukkan contoh detail ini.

Alamat IP berbahaya

Dihitung offline. Deteksi ini menunjukkan masuk dari alamat IP berbahaya. Alamat IP dianggap berbahaya berdasarkan tingkat kegagalan tinggi karena kredensial yang tidak valid yang diterima dari alamat IP atau sumber reputasi IP lainnya.

Menyelidiki deteksi alamat IP berbahaya

- Jika Anda dapat mengonfirmasi bahwa aktivitas tidak dilakukan oleh pengguna yang sah:

- Tindakan yang disarankan: Tandai masuk sebagai disusupi, dan panggil reset kata sandi jika belum dilakukan dengan remediasi mandiri. Blokir pengguna jika penyerang memiliki akses untuk mengatur ulang kata sandi atau melakukan MFA dan mengatur ulang kata sandi dan mencabut semua token.

- Jika pengguna diketahui menggunakan alamat IP dalam cakupan tugas mereka:

- Tindakan yang direkomendasikan: Menutup pemberitahuan

Aturan manipulasi kotak masuk mencurigakan

Dihitung offline. Deteksi ini ditemukan menggunakan informasi yang disediakan oleh Microsoft Defender untuk Cloud Apps. Deteksi ini melihat lingkungan Anda dan memicu peringatan saat aturan mencurigakan yang menghapus atau memindahkan pesan atau folder diatur pada kotak masuk pengguna. Deteksi ini mungkin menunjukkan: akun pengguna disusupi, pesan sengaja disembunyikan, dan kotak surat sedang digunakan untuk mendistribusikan spam atau malware di organisasi Anda.

Pembobolan kata sandi

Dihitung offline. Serangan pebobolan kata sandi adalah ketika beberapa nama pengguna diserang menggunakan kata sandi umum dengan cara brute force untuk mendapatkan akses yang tidak sah. Deteksi risiko ini terpicu ketika serangan pembobolan kata sandi telah dilakukan. Misalnya, penyerang berhasil diautentikasi, dalam instans yang terdeteksi.

Menyelidiki deteksi semprotan kata sandi

- Jika Anda dapat mengonfirmasi bahwa aktivitas tidak dilakukan oleh pengguna yang sah:

- Tindakan yang disarankan: Tandai masuk sebagai disusupi, dan panggil reset kata sandi jika belum dilakukan dengan remediasi mandiri. Blokir pengguna jika penyerang memiliki akses untuk mengatur ulang kata sandi atau melakukan MFA dan mengatur ulang kata sandi dan mencabut semua token.

- Jika pengguna diketahui menggunakan alamat IP dalam cakupan tugas mereka:

- Tindakan yang direkomendasikan: Menutup pemberitahuan

- Jika Anda dapat mengonfirmasi bahwa akun belum disusupi dan tidak dapat melihat indikator brute force atau semprotan kata sandi terhadap akun.

- Tindakan yang direkomendasikan: Izinkan pengguna untuk memulihkan diri dengan kebijakan risiko Akses Bersyarat atau meminta admin mengonfirmasi masuk sebagai aman.

Untuk penyelidikan lebih lanjut tentang deteksi risiko semprotan kata sandi, lihat artikel Panduan untuk mengidentifikasi dan menyelidiki serangan semprotan kata sandi.

Perjalanan tidak memungkinkan

Dihitung offline. Deteksi ini ditemukan menggunakan informasi yang disediakan oleh Microsoft Defender untuk Cloud Apps. Deteksi ini mengidentifikasi aktivitas pengguna (sesi tunggal atau beberapa) yang berasal dari lokasi geografis yang jauh dalam periode waktu yang lebih pendek dari waktu yang dibutuhkan pengguna untuk melakukan perjalanan dari lokasi satu ke lokasi dua. Risiko ini mungkin menunjukkan bahwa pengguna yang berbeda menggunakan kredensial yang sama.

Negara baru

Dihitung offline. Deteksi ini ditemukan menggunakan informasi yang disediakan oleh Microsoft Defender untuk Cloud Apps. Deteksi ini mempertimbangkan lokasi aktivitas sebelumnya untuk menentukan lokasi baru dan jarang. Mesin deteksi anomali menyimpan informasi tentang lokasi sebelumnya yang digunakan oleh pengguna dalam organisasi.

Aktivitas dari alamat IP anonim

Dihitung offline. Deteksi ini ditemukan menggunakan informasi yang disediakan oleh Microsoft Defender untuk Cloud Apps. Deteksi ini mengidentifikasi bahwa pengguna aktif dari alamat IP yang telah diidentifikasi sebagai alamat IP proksi anonim.

Penerusan kotak masuk yang mencurigakan

Dihitung offline. Deteksi ini ditemukan menggunakan informasi yang disediakan oleh Microsoft Defender untuk Cloud Apps. Deteksi ini mencari aturan penerusan email yang mencurigakan, misalnya, jika pengguna membuat aturan kotak masuk yang meneruskan salinan semua email ke alamat eksternal.

Akses massal ke file sensitif

Dihitung offline. Deteksi ini ditemukan menggunakan informasi yang disediakan oleh Microsoft Defender untuk Cloud Apps. Deteksi ini melihat lingkungan Anda dan memicu peringatan saat pengguna mengakses beberapa file dari Microsoft SharePoint atau Microsoft OneDrive. Peringatan dipicu hanya jika jumlah file yang diakses jarang terjadi pada pengguna dan file mungkin berisi informasi sensitif

IP pelaku ancaman terverifikasi

Dihitung secara real time. Jenis deteksi risiko ini menunjukkan aktivitas masuk yang konsisten dengan alamat IP yang diketahui yang terkait dengan aktor negara bagian atau kelompok kejahatan cyber negara, berdasarkan Microsoft Threat Intelligence Center (MSTIC).

Deteksi risiko pengguna Premium

Kemungkinan upaya untuk mengakses Primary Refresh Token (PRT)

Dihitung offline. Jenis deteksi risiko ini ditemukan menggunakan informasi yang disediakan oleh Microsoft Defender untuk Titik Akhir (MDE). Token Refresh Utama (PRT) adalah artefak utama autentikasi Microsoft Entra pada perangkat Windows 10, Windows Server 2016, dan versi yang lebih baru, iOS, dan Android. Ini adalah JSON Web Token (JWT) yang secara khusus dikeluarkan untuk broker token pihak pertama Microsoft untuk mengaktifkan akses menyeluruh (SSO) di seluruh aplikasi yang digunakan pada perangkat tersebut. Penyerang dapat mencoba mengakses sumber daya ini untuk bergerak secara lateral ke dalam organisasi atau melakukan pencurian info masuk. Deteksi ini memindahkan pengguna ke risiko tinggi dan hanya kebakaran di organisasi yang telah menyebarkan MDE. Deteksi ini bervoluma rendah dan jarang terlihat di sebagian besar organisasi. Ketika deteksi ini muncul, deteksi ini berisiko tinggi, dan pengguna harus diperbaiki.

Aktivitas pengguna anomali

Dihitung offline. Deteksi risiko ini menggaris bawahi perilaku pengguna administratif normal di ID Microsoft Entra, dan menemukan pola perilaku anomali seperti perubahan mencurigakan pada direktori. Deteksi dipicu terhadap administrator yang membuat perubahan atau objek yang diubah.

Pengguna melaporkan aktivitas mencurigakan

Dihitung offline. Deteksi risiko ini dilaporkan ketika pengguna menolak permintaan autentikasi multifaktor (MFA) dan melaporkannya sebagai aktivitas yang mencurigakan. Permintaan MFA yang tidak dimulai oleh pengguna mungkin berarti kredensial mereka disusupi.

Lalu lintas API yang mencurigakan

Dihitung offline. Deteksi risiko ini dilaporkan ketika lalu lintas Grafik abnormal atau enumerasi direktori diamati oleh pengguna. Lalu lintas API yang mencurigakan mungkin menunjukkan bahwa pengguna disusupi dan melakukan pengintaian di lingkungan mereka.

Pola pengiriman yang mencurigakan

Dihitung offline. Jenis deteksi risiko ini ditemukan menggunakan informasi yang disediakan oleh Pertahanan Microsoft untuk Office (MDO). Pemberitahuan ini dihasilkan ketika seseorang di organisasi Anda telah mengirim email yang mencurigakan dan berisiko dibatasi untuk mengirim email atau telah dibatasi untuk mengirim email. Deteksi ini memindahkan pengguna ke risiko sedang dan hanya kebakaran di organisasi yang telah menyebarkan MDO. Deteksi ini bervoluma rendah dan jarang terlihat di sebagian besar organisasi.

Deteksi nonpremium

Pelanggan tanpa lisensi Microsoft Entra ID P2 menerima deteksi berjudul "risiko tambahan terdeteksi" tanpa informasi terperinci mengenai deteksi yang dilakukan pelanggan dengan lisensi P2.

Deteksi risiko masuk Nonpremium

Risiko tambahan terdeteksi (masuk)

Dihitung secara real time atau offline. Deteksi ini menunjukkan bahwa salah satu deteksi premium telah terdeteksi. Karena deteksi premium hanya terlihat oleh pelanggan Microsoft Entra ID P2, mereka berjudul "risiko tambahan terdeteksi" untuk pelanggan tanpa lisensi Microsoft Entra ID P2.

Alamat IP anonim

Dihitung secara real time. Jenis deteksi risiko ini menunjukkan login dari alamat IP anonim (misalnya, browser Tor, atau VPN anonim). Alamat IP ini biasanya digunakan oleh pelaku yang ingin menyembunyikan informasi kredensial masuk mereka (alamat IP, lokasi, perangkat, dll.) untuk niat yang berpotensi berbahaya.

Admin mengonfirmasi bahwa pengguna disusupi

Dihitung offline. Deteksi ini menunjukkan admin telah memilih 'Konfirmasi pengguna disusupi' di UI pengguna Berisiko atau menggunakan API RiskyUsers. Untuk melihat admin mana yang telah mengonfirmasi pengguna ini disusupi, periksa riwayat risiko pengguna (melalui UI atau API).

Inteligensi ancaman Microsoft Entra (masuk)

Dihitung secara real time atau offline. Jenis deteksi risiko ini menunjukkan aktivitas pengguna yang tidak biasa bagi pengguna tertentu atau konsisten dengan pola serangan yang diketahui. Deteksi ini berdasarkan pada sumber inteligensi ancaman internal dan eksternal Microsoft.

Deteksi risiko pengguna Nonpremium

Risiko tambahan terdeteksi (pengguna)

Dihitung secara real time atau offline. Deteksi ini menunjukkan bahwa salah satu deteksi premium telah terdeteksi. Karena deteksi premium hanya terlihat oleh pelanggan Microsoft Entra ID P2, mereka berjudul "risiko tambahan terdeteksi" untuk pelanggan tanpa lisensi Microsoft Entra ID P2.

Info masuk yang bocor

Dihitung offline. Jenis deteksi risiko ini menunjukkan bahwa kredensial pengguna yang valid telah bocor. Ketika penjahat cyber membahayakan kata sandi yang valid dari pengguna yang sah, mereka sering berbagi kredensial yang dikumpulkan ini. Berbagi ini biasanya dilakukan dengan memposting secara publik di web gelap, paste site, atau dengan memperdagangkan dan menjual kredensial di pasar gelap. Ketika layanan kredensial yang bocor microsoft memperoleh kredensial pengguna dari web gelap, tempel situs, atau sumber lain, mereka diperiksa terhadap kredensial valid pengguna Microsoft Entra saat ini untuk menemukan kecocokan yang valid. Untuk informasi selengkapnya tentang kredensial yang bocor, lihat Pertanyaan umum.

Menyelidiki deteksi kredensial yang bocor

- Jika sinyal deteksi ini telah memperingatkan kredensial yang bocor untuk pengguna:

- Tindakan yang disarankan: Tandai masuk sebagai disusupi, dan panggil reset kata sandi jika belum dilakukan dengan remediasi mandiri. Blokir pengguna jika penyerang memiliki akses untuk mengatur ulang kata sandi atau melakukan MFA dan mengatur ulang kata sandi dan mencabut semua token.

Inteligensi ancaman Microsoft Entra (pengguna)

Dihitung offline. Jenis deteksi risiko ini menunjukkan aktivitas pengguna yang tidak biasa bagi pengguna tertentu atau konsisten dengan pola serangan yang diketahui. Deteksi ini berdasarkan pada sumber inteligensi ancaman internal dan eksternal Microsoft.

Pertanyaan umum

Tingkat risiko

PERLINDUNGAN ID mengategorikan risiko menjadi tiga tingkatan: rendah, sedang, dan tinggi. Tingkat risiko yang dihitung oleh algoritma pembelajaran mesin kami dan mewakili seberapa yakin Microsoft bahwa satu atau beberapa kredensial pengguna diketahui oleh entitas yang tidak sah. Deteksi risiko dengan tingkat risiko tinggi menandakan bahwa Microsoft sangat yakin bahwa akun tersebut disusupi. Risiko rendah menandakan bahwa ada anomali yang ada dalam info masuk atau kredensial pengguna, tetapi kami kurang yakin anomali ini berarti akun disusupi.

Banyak deteksi dapat menembak pada lebih dari satu tingkat tergantung pada jumlah atau tingkat keparahan anomali yang terdeteksi. Misalnya, deteksi Properti Masuk Asing berisiko tinggi untuk pengguna membawa keyakinan yang lebih tinggi bahwa Microsoft percaya bahwa akun tersebut disusupi daripada deteksi Properti Masuk yang tidak dikenal risiko rendah atau sedang. Beberapa deteksi, seperti Kredensial Bocor dan IP Pelaku Ancaman Terverifikasi selalu disampaikan sebagai risiko tinggi.

Tingkat risiko penting ketika memutuskan deteksi mana yang akan diprioritaskan penyelidikan dan remediasinya. Mereka juga memainkan peran utama dalam mengonfigurasi kebijakan Akses Bersyarkat berbasis Risiko karena setiap kebijakan dapat diatur untuk memicu rendah, sedang, tinggi, atau tidak ada risiko yang terdeteksi.

Penting

Semua deteksi tingkat risiko "rendah" dan pengguna akan bertahan di produk selama 6 bulan, setelah itu mereka akan secara otomatis berusia di luar untuk memberikan pengalaman investigasi yang lebih bersih. Tingkat risiko sedang dan tinggi akan bertahan hingga diperbaiki atau diberhentikan.

Berdasarkan toleransi risiko organisasi, Anda dapat membuat kebijakan yang memerlukan MFA atau reset kata sandi saat Perlindungan ID mendeteksi tingkat risiko tertentu. Kebijakan ini dapat memandu pengguna untuk memulihkan diri dan menyelesaikan risiko atau memblokir tergantung pada toleransi Anda.

Sinkronisasi hash kata sandi

Deteksi risiko seperti kredensial yang bocor memerlukan adanya hash kata sandi agar deteksi terjadi. Untuk informasi selengkapnya tentang sinkronisasi hash kata sandi, lihat artikel Menerapkan sinkronisasi hash kata sandi dengan Microsoft Entra Koneksi Sync.

Mengapa ada deteksi risiko yang dihasilkan untuk akun pengguna yang dinonaktifkan?

Akun pengguna yang dinonaktifkan dapat diaktifkan kembali. Jika kredensial akun yang dinonaktifkan disusupi, dan akun diaktifkan kembali, pelaku kejahatan mungkin menggunakan kredensial ini untuk mendapatkan akses. Perlindungan ID menghasilkan deteksi risiko untuk aktivitas mencurigakan terhadap akun pengguna yang dinonaktifkan untuk memperingatkan pelanggan tentang potensi penyusupan akun. Jika akun tidak lagi digunakan dan tidak akan diaktifkan kembali, pelanggan harus mempertimbangkan untuk menghapusnya untuk mencegah penyusupan. Tidak ada deteksi risiko yang dibuat untuk akun yang dihapus.

Di mana Microsoft menemukan kredensial yang bocor?

Microsoft menemukan kredensial yang bocor di berbagai tempat, termasuk:

- Paste site publik seperti pastebin.com dan paste.ca tempat pelaku jahat biasanya memposting materi tersebut. Lokasi ini adalah pemberhentian pertama pelaku paling jahat dalam perburuan mereka untuk menemukan kredensial yang dicuri.

- Lembaga penegak hukum.

- Grup lain di Microsoft melakukan penelitian web gelap.

Mengapa saya tidak melihat informasi masuk yang bocor?

Kredensial yang bocor diproses kapan saja ketika Microsoft menemukan batch baru yang tersedia untuk umum. Karena sifatnya sensitif, maka kredensial yang bocor dihapus tak lama setelah diproses. Hanya kredensial bocor baru yang ditemukan setelah Anda mengaktifkan sinkronisasi hash kata sandi (PHS) yang diproses terhadap penyewa Anda. Verifikasi terhadap pasangan kredensial yang ditemukan sebelumnya tidak dilakukan.

Saya belum melihat peristiwa risiko kredensial yang bocor untuk beberapa waktu

Jika Anda belum melihat peristiwa risiko kredensial yang bocor, penyebabnya adalah:

- Anda tidak mengaktifkan PHS untuk tenant Anda.

- Microsoft belum menemukan pasangan kredensial yang bocor yang cocok dengan pengguna Anda.

Seberapa sering Microsoft memproses kredensial baru?

Kredensial diproses segera setelah ditemukan, biasanya dalam beberapa batch per hari.

Lokasi

Lokasi dalam deteksi risiko ditentukan menggunakan pencarian alamat IP.