Mengonfigurasikan dan mengaktifkan kebijakan risiko

Seperti yang kita pelajari di artikel sebelumnya, Kebijakan akses berbasis risiko, ada dua jenis kebijakan risiko di Akses Bersyar Microsoft Entra yang dapat Anda siapkan. Anda dapat menggunakan kebijakan ini untuk mengotomatiskan respons terhadap risiko yang memungkinkan pengguna memulihkan diri ketika risiko terdeteksi:

- Kebijakan risiko proses masuk

- Kebijakan risiko pengguna

Memilih tingkat risiko yang dapat diterima

Organisasi harus memutuskan tingkat risiko yang mereka inginkan untuk memerlukan kontrol akses pada menyeimbangkan pengalaman pengguna dan postur keamanan.

Memilih untuk menerapkan kontrol akses pada Tingkat risiko tinggi mengurangi berapa kali kebijakan dipicu dan meminimalkan gesekan bagi pengguna. Namun, ini mengecualikan risiko Rendah dan Sedang dari kebijakan, yang mungkin tidak memblokir penyerang untuk mengeksploitasi identitas yang disusupi. Memilih Tingkat risiko rendah untuk mengharuskan kontrol akses memperkenalkan lebih banyak gangguan pengguna.

Lokasi jaringan tepercaya yang dikonfigurasi digunakan oleh Perlindungan Identitas dalam beberapa deteksi risiko untuk mengurangi positif palsu.

Konfigurasi kebijakan yang mengikuti mencakup kontrol sesi frekuensi masuk yang memerlukan autentikasi ulang untuk pengguna berisiko dan masuk.

Risiko remediasi

Organisasi dapat memilih untuk memblokir akses saat risiko terdeteksi. Pemblokiran terkadang dapat menghentikan pengguna yang sah melakukan apa yang mereka butuhkan. Solusi yang lebih baik adalah mengizinkan remediasi mandiri menggunakan autentikasi multifaktor Microsoft Entra dan perubahan kata sandi yang aman.

Peringatan

Pengguna harus mendaftar untuk autentikasi multifaktor Microsoft Entra sebelum mereka menghadapi situasi yang memerlukan remediasi. Untuk pengguna hibrid yang disinkronkan dari lokal ke cloud, tulis balik kata sandi harus diaktifkan pada mereka. Pengguna yang tidak terdaftar diblokir dan perlu intervensi administrator.

Perubahan kata sandi (saya tahu kata sandi saya dan ingin mengubahnya menjadi sesuatu yang baru) di luar alur remediasi kebijakan pengguna yang berisiko tidak memenuhi persyaratan untuk perubahan kata sandi yang aman.

Rekomendasi Microsoft

Microsoft merekomendasikan konfigurasi kebijakan risiko berikut untuk melindungi organisasi Anda:

- Kebijakan risiko pengguna

- Memerlukan perubahan kata sandi yang aman saat tingkat risiko pengguna Tinggi. Autentikasi multifaktor Microsoft Entra diperlukan sebelum pengguna dapat membuat kata sandi baru dengan tulis balik kata sandi untuk memulihkan risiko mereka.

- Kebijakan risiko masuk

- Memerlukan autentikasi multifaktor Microsoft Entra saat tingkat risiko masuk sedang atau Tinggi, memungkinkan pengguna untuk membuktikannya dengan menggunakan salah satu metode autentikasi terdaftar mereka, memulihkan risiko masuk.

Membutuhkan kontrol akses ketika tingkat risiko rendah menimbulkan lebih banyak gesekan dan gangguan pengguna daripada sedang atau tinggi. Memilih untuk memblokir akses daripada mengizinkan opsi remediasi mandiri, seperti perubahan kata sandi yang aman dan autentikasi multifaktor, memengaruhi pengguna dan administrator Anda bahkan lebih banyak. Mempertimbangkan pilihan ini saat mengonfigurasi kebijakan Anda.

Pengecualian

Kebijakan tersebut memungkinkan Anda untuk mengecualikan pengguna seperti akun akses darurat atau administrator urgen. Organisasi mungkin perlu mengecualikan akun lain dari kebijakan tertentu berdasarkan cara akun digunakan. Semua pengecualian harus ditinjau secara teratur untuk melihat apakah pengecualian tersebut masih berlaku.

Mengaktifkan kebijakan

Organisasi dapat memilih untuk menyebarkan kebijakan berbasis risiko di Akses Bersyar menggunakan langkah-langkah berikut atau menggunakan templat Akses Bersyar.

Sebelum organisasi mengaktifkan kebijakan remediasi, mereka harus menyelidiki dan memulihkan risiko aktif apa pun.

Kebijakan risiko pengguna dalam Akses Bersyarah

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri Ke Akses Bersyar perlindungan>.

- Pilih Kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Tugas, pilih Pengguna atau identitas beban kerja.

- Di Sertakan, pilih Semua pengguna.

- Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

- Pilih Selesai.

- Pada Tindakan atau aplikasi cloud>Sertakan, pilih Semua aplikasi cloud.

- Di Kondisi>Risiko pengguna, atur Konfigurasikan ke Ya.

- Di bagian Konfigurasi tingkat risiko pengguna yang diperlukan agar kebijakan diberlakukan, pilih Tinggi. (Panduan ini didasarkan pada rekomendasi Microsoft dan mungkin berbeda untuk setiap organisasi)

- Pilih Selesai.

- Pada Kontrol akses>Pemberian Izin.

- Pilih Berikan akses, Perlu autentikasi multifaktor dan Perlu perubahan kata sandi.

- Pilih Pilih.

- Di Sesi.

- Pilih Frekuensi kredensial masuk.

- Pastikan Setiap saat dipilih.

- Pilih Pilih.

- Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Khusus Laporan.

- Pilih Buat untuk membuat untuk mengaktifkan kebijakan Anda.

Setelah administrator mengonfirmasi pengaturan menggunakan mode hanya laporan, mereka dapat memindahkan tombol Aktifkan kebijakan dari Hanya laporan ke Aktif.

Kebijakan risiko masuk di Akses Bersyarat

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Bersyarat.

- Telusuri Ke Akses Bersyar perlindungan>.

- Pilih Kebijakan baru.

- Beri nama pada kebijakan Anda. Sebaiknya organisasi membuat standar yang bermakna untuk nama kebijakannya.

- Di bawah Tugas, pilih Pengguna atau identitas beban kerja.

- Di Sertakan, pilih Semua pengguna.

- Di bawah Kecualikan, pilih Pengguna dan grup lalu pilih akses darurat organisasi Anda atau akun break-glass.

- Pilih Selesai.

- Pada Tindakan atau aplikasi cloud>Sertakan, pilih Semua aplikasi cloud.

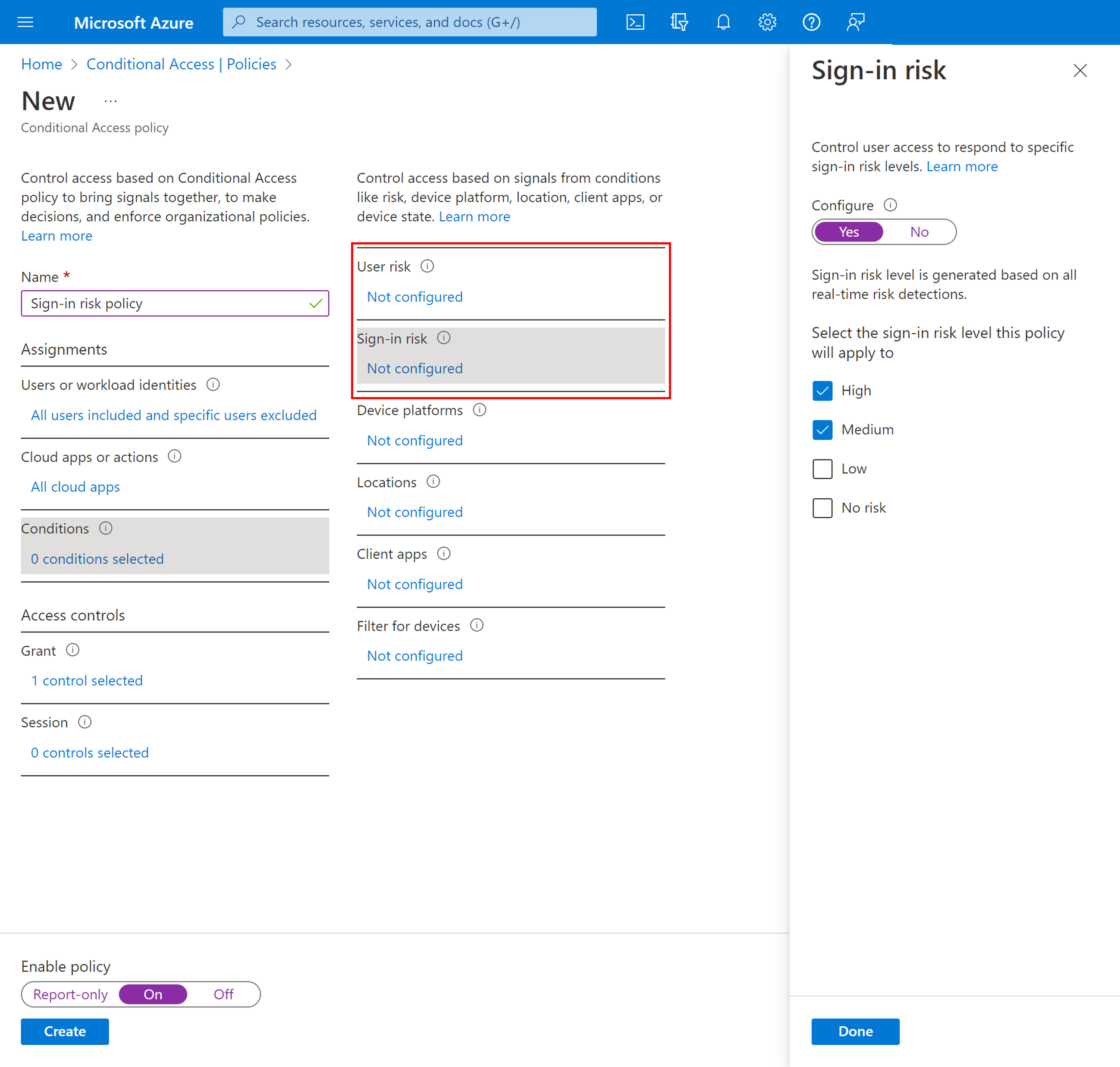

- Pada Persyaratan>Risiko proses masuk, atur Konfigurasikan ke Ya. Pada Pilih tingkat risiko proses masuk yang akan diterapkan ke kebijakan ini. (Panduan ini didasarkan pada rekomendasi Microsoft dan mungkin berbeda untuk setiap organisasi)

- Pilih Tinggi dan Sedang.

- Pilih Selesai.

- Pada Kontrol akses>Pemberian Izin.

- Pilih Berikan akses, Memerlukan autentikasi multifaktor.

- Pilih Pilih.

- Di Sesi.

- Pilih Frekuensi kredensial masuk.

- Pastikan Setiap saat dipilih.

- Pilih Pilih.

- Konfirmasikan pengaturan Anda dan atur Aktifkan kebijakan ke Khusus Laporan.

- Pilih Buat untuk membuat untuk mengaktifkan kebijakan Anda.

Setelah administrator mengonfirmasi pengaturan menggunakan mode hanya laporan, mereka dapat memindahkan tombol Aktifkan kebijakan dari Hanya laporan ke Aktif.

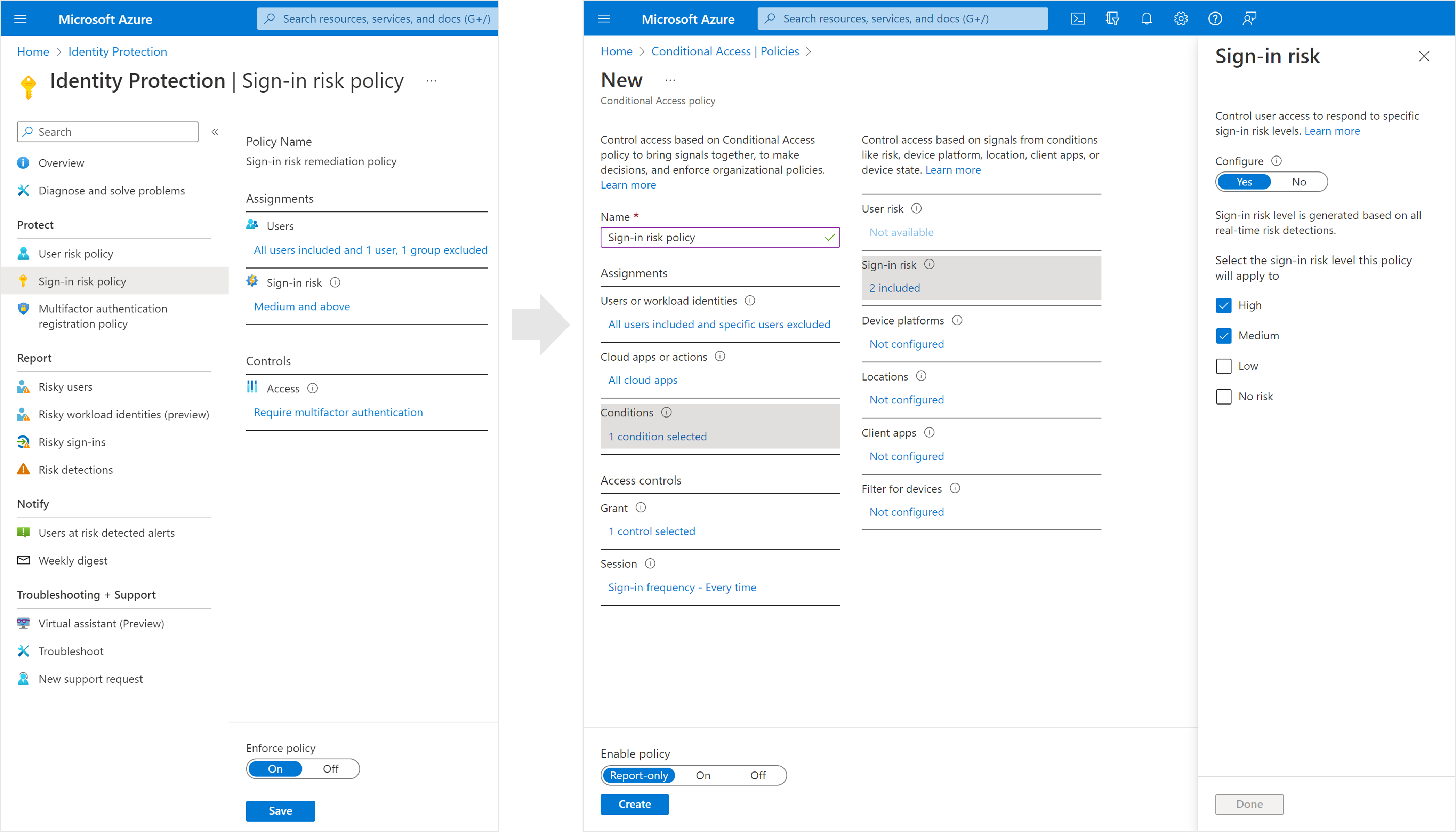

Memigrasikan kebijakan risiko ke Akses Bersyarah

Peringatan

Kebijakan risiko warisan yang dikonfigurasi dalam Microsoft Entra ID Protection akan dihentikan pada 1 Oktober 2026.

Jika Anda memiliki kebijakan risiko yang diaktifkan di ID Microsoft Entra, Anda harus berencana untuk memigrasikannya ke Akses Bersyar:

Migrasi ke Akses Bersyarat

- Buat kebijakan berbasis risiko pengguna dan berbasis risiko masuk yang setaradalam Akses Bersyarat dalam mode khusus laporan. Anda dapat membuat kebijakan dengan langkah-langkah sebelumnya atau menggunakan templat Akses Bersyar berdasarkan rekomendasi Microsoft dan persyaratan organisasi Anda.

- Pastikan bahwa kebijakan risiko Akses Bersyarat baru berfungsi seperti yang diharapkan dengan mengujinya dalam mode khusus laporan.

- Aktifkan kebijakan risiko Akses Bersyar baru. Anda dapat memilih agar kedua kebijakan berjalan berdampingan untuk mengonfirmasi bahwa kebijakan baru berfungsi seperti yang diharapkan sebelum menonaktifkan kebijakan risiko Perlindungan ID.

- Telusuri kembali ke Akses Bersyar perlindungan>.

- Pilih kebijakan baru ini untuk mengeditnya.

- Atur Aktifkan kebijakan ke Aktif untuk mengaktifkan kebijakan

- Nonaktifkan kebijakan risiko lama dalam Perlindungan ID.

- Telusuri Perlindungan> Identitas Perlindungan>Pilih risiko Pengguna atau Kebijakan risiko masuk.

- Atur Terapkan kebijakan ke Dinonaktifkan

- Buat kebijakan risiko lain jika diperlukan dalam Akses Bersyar.