Mengonfigurasi klasifikasi izin

Dalam artikel ini, Anda mempelajari cara mengonfigurasi klasifikasi izin di ID Microsoft Entra. Klasifikasi izin memungkinkan Anda mengidentifikasi dampak yang ditimbulkan oleh berbagai izin sesuai dengan kebijakan dan evaluasi risiko organisasi Anda. Misalnya, Anda dapat menggunakan klasifikasi izin dalam kebijakan persetujuan untuk mengidentifikasi kumpulan izin yang diizinkan untuk disetujui oleh pengguna.

Tiga klasifikasi izin didukung: "Rendah", "Sedang" (pratinjau), dan "Tinggi" (pratinjau). Saat ini, hanya izin yang didelegasikan yang tidak memerlukan persetujuan admin yang dapat diklasifikasikan.

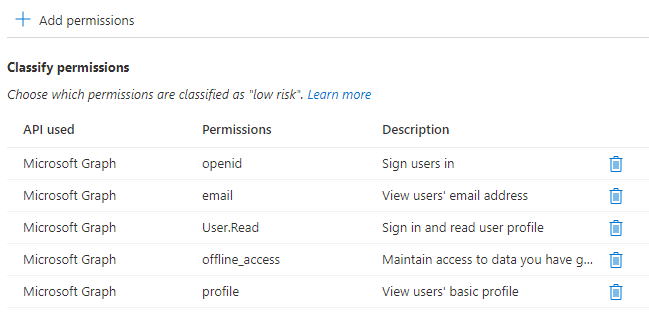

Izin minimum yang diperlukan untuk melakukan masuk dasar adalah openid, , profileemail, dan offline_access, yang semuanya merupakan izin yang didelegasikan pada Microsoft Graph. Dengan izin ini, aplikasi dapat membaca detail profil pengguna yang masuk, dan dapat mempertahankan akses ini bahkan ketika pengguna tidak lagi menggunakan aplikasi.

Prasyarat

Untuk mengonfigurasi klasifikasi izin, Anda memerlukan:

- Akun Azure dengan langganan aktif. Buat akun secara gratis.

- Salah satu peran berikut: Administrator Global, Administrator Aplikasi, atau Administrator Aplikasi Cloud

Mengelola klasifikasi izin

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Ikuti langkah-langkah ini untuk mengklasifikasikan izin menggunakan pusat admin Microsoft Entra:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

- Telusuri aplikasi Identity>Applications>Enterprise>Persetujuan dan klasifikasi izin.>

- Pilih tab untuk klasifikasi izin yang ingin Anda perbarui.

- Pilih Tambahkan izin untuk mengklasifikasikan izin lain.

- Pilih API lalu pilih izin yang didelegasikan.

Dalam contoh ini, kami telah mengklasifikasikan sekumpulan izin minimum yang diperlukan untuk akses menyeluruh:

Anda dapat menggunakan Azure AD PowerShell terbaru, untuk mengklasifikasikan izin. Klasifikasi izin dikonfigurasi pada objek ServicePrincipal dari API yang menerbitkan izin.

Jalankan perintah berikut untuk menyambungkan ke Azure AD PowerShell. Untuk menyetujui cakupan yang diperlukan, masuk setidaknya sebagai Administrator Aplikasi Cloud.

Connect-AzureAD

Mencantumkan klasifikasi izin saat ini menggunakan Azure AD PowerShell

Ambil objek ServicePrincipal untuk API. Di sini kita mengambil objek ServicePrincipal untuk Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Baca klasifikasi izin yang didelegasikan untuk API:

Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId | Format-Table Id, PermissionName, Classification

Mengklasifikasikan izin sebagai "Dampak rendah" menggunakan Azure AD PowerShell

Ambil objek ServicePrincipal untuk API. Di sini kita mengambil objek ServicePrincipal untuk Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Temukan izin yang didelegasikan yang ingin Anda klasifikasikan:

$delegatedPermission = $api.OAuth2Permissions | Where-Object { $_.Value -eq "User.ReadBasic.All" }Atur klasifikasi izin menggunakan nama izin dan ID:

Add-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -PermissionId $delegatedPermission.Id ` -PermissionName $delegatedPermission.Value ` -Classification "low"

Menghapus klasifikasi izin yang didelegasikan menggunakan Azure AD PowerShell

Ambil objek ServicePrincipal untuk API. Di sini kita mengambil objek ServicePrincipal untuk Microsoft Graph API:

$api = Get-AzureADServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Temukan klasifikasi izin yang didelegasikan yang ingin Anda hapus:

$classifications = Get-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "User.ReadBasic.All"}Hapus klasifikasi izin:

Remove-AzureADMSServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $api.ObjectId ` -Id $classificationToRemove.Id

Anda dapat menggunakan Microsoft Graph PowerShell, untuk mengklasifikasikan izin. Klasifikasi izin dikonfigurasi pada objek ServicePrincipal dari API yang menerbitkan izin.

Jalankan perintah berikut untuk menyambungkan ke Microsoft Graph PowerShell. Untuk menyetujui cakupan yang diperlukan, masuk setidaknya sebagai Administrator Aplikasi Cloud.

Connect-MgGraph -Scopes "Policy.ReadWrite.PermissionGrant".

Mencantumkan klasifikasi izin saat ini untuk API menggunakan Microsoft Graph PowerShell

Ambil objek servicePrincipal untuk API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Baca klasifikasi izin yang didelegasikan untuk API:

Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id

Mengklasifikasikan izin sebagai "Dampak rendah" menggunakan Microsoft Graph PowerShell

Ambil objek servicePrincipal untuk API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Temukan izin yang didelegasikan yang ingin Anda klasifikasikan:

$delegatedPermission = $api.Oauth2PermissionScopes | Where-Object {$_.Value -eq "openid"}Atur klasifikasi izin:

$params = @{ PermissionId = $delegatedPermission.Id PermissionName = $delegatedPermission.Value Classification = "Low" } New-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id -BodyParameter $params

Menghapus klasifikasi izin yang didelegasikan menggunakan Microsoft Graph PowerShell

Ambil objek servicePrincipal untuk API:

$api = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Temukan klasifikasi izin yang didelegasikan yang ingin Anda hapus:

$classifications = Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $api.Id $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "openid"}Hapus klasifikasi izin:

Remove-MgServicePrincipalDelegatedPermissionClassification -DelegatedPermissionClassificationId $classificationToRemove.Id -ServicePrincipalId $api.id

Untuk mengonfigurasi klasifikasi izin untuk aplikasi perusahaan, masuk ke Graph Explorer setidaknya sebagai Administrator Aplikasi Cloud.

Anda perlu menyetujui izin tersebut Policy.ReadWrite.PermissionGrant .

Jalankan kueri berikut di penjelajah Microsoft Graph untuk menambahkan klasifikasi izin yang didelegasikan untuk aplikasi.

Mencantumkan klasifikasi izin saat ini untuk API menggunakan Microsoft Graph API

Cantumkan klasifikasi izin saat ini untuk API menggunakan panggilan Microsoft Graph API berikut.

GET https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Mengklasifikasikan izin sebagai "Dampak rendah" menggunakan Microsoft Graph API

Dalam contoh berikut, kami mengklasifikasikan izin sebagai "dampak rendah".

Tambahkan klasifikasi izin yang didelegasikan untuk API menggunakan panggilan Microsoft Graph API berikut.

POST https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Content-type: application/json

{

"permissionId": "b4e74841-8e56-480b-be8b-910348b18b4c",

"classification": "low"

}

Menghapus klasifikasi izin yang didelegasikan menggunakan Microsoft Graph API

Jalankan kueri berikut di penjelajah Microsoft Graph untuk menghapus klasifikasi izin yang didelegasikan untuk API.

DELETE https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications/QUjntFaOC0i-i5EDSLGLTAE