Memulai: Menerapkan keamanan di seluruh lingkungan perusahaan

Keamanan membantu menciptakan jaminan kerahasiaan, integritas, dan ketersediaan untuk bisnis. Upaya keamanan memiliki fokus kritis pada perlindungan terhadap potensi dampak terhadap operasi yang disebabkan oleh tindakan jahat dan tidak disengaja baik internal maupun eksternal.

Panduan memulai ini menguraikan langkah-langkah utama yang akan mengurangi atau menghindari risiko bisnis dari serangan keamanan cyber. Ini dapat membantu Anda dengan cepat membangun praktik keamanan penting di cloud dan mengintegrasikan keamanan ke dalam proses adopsi cloud Anda.

Langkah-langkah dalam panduan ini ditujukan untuk semua peran yang mendukung jaminan keamanan untuk lingkungan cloud dan zona arahan. Tugas termasuk prioritas mitigasi risiko langsung, panduan untuk membangun strategi keamanan modern, mengoperasionalkan pendekatan, dan melaksanakan strategi itu.

Mengikuti langkah-langkah dalam panduan ini akan membantu Anda mengintegrasikan keamanan pada titik kritis dalam proses. Tujuannya adalah untuk menghindari hambatan dalam adopsi cloud dan mengurangi gangguan bisnis atau operasional yang tidak perlu.

Microsoft telah membangun kemampuan dan sumber daya untuk membantu mempercepat penerapan panduan keamanan ini di Microsoft Azure. Anda akan melihat sumber daya ini direferensikan di seluruh panduan ini. Mereka dirancang untuk membantu Anda membangun, memantau, dan menegakkan keamanan, dan mereka sering diperbarui dan ditinjau.

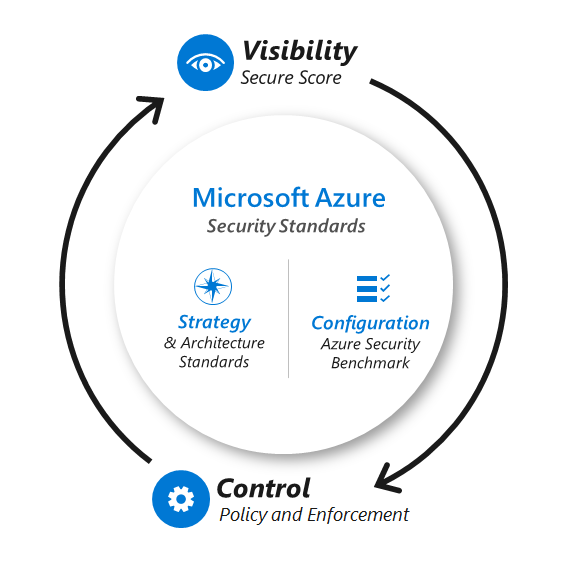

Diagram berikut menunjukkan pendekatan holistik untuk menggunakan panduan keamanan dan alat platform untuk membangun visibilitas keamanan dan kontrol atas aset cloud Anda di Azure. Kami merekomendasikan pendekatan ini.

Gunakan langkah-langkah ini untuk merencanakan dan menjalankan strategi Anda untuk mengamankan aset cloud Anda dan menggunakan cloud untuk memodernisasi operasi keamanan.

Langkah 1: Tetapkan praktik keamanan penting

Keamanan di cloud dimulai dengan menerapkan praktik keamanan paling penting ke elemen orang, proses, dan teknologi sistem Anda. Selain itu, beberapa keputusan arsitektur bersifat mendasar dan sangat sulit untuk diubah nantinya sehingga harus diterapkan dengan hati-hati.

Baik Anda sudah beroperasi di cloud atau berencana untuk adopsi di masa mendatang, kami merekomendasikan Anda mengikuti 11 praktik keamanan penting ini (selain memenuhi persyaratan kepatuhan peraturan yang eksplisit).

Orang:

Proses:

- Menetapkan akuntabilitas untuk keputusan keamanan cloud

- Memperbarui proses respons insiden untuk cloud

- Membuat manajemen postur keamanan

Teknologi:

- Memerlukan autentikasi tanpa sandi atau multifaktor

- Mengintegrasikan firewall asli dan keamanan jaringan

- Mengintegrasikan deteksi ancaman asli

Keputusan arsitektur dasar:

- Standarkan pada satu direktori dan identitas

- Gunakan kontrol akses berbasis identitas (bukan kunci)

- Buat satu strategi keamanan terpadu

Catatan

Setiap organisasi harus menetapkan standar minimumnya sendiri. Postur risiko dan toleransi selanjutnya terhadap risiko tersebut dapat sangat bervariasi berdasarkan industri, budaya, dan faktor lainnya. Misalnya, bank mungkin tidak mentolerir potensi kerusakan reputasinya bahkan dari serangan kecil pada sistem pengujian. Beberapa organisasi akan dengan senang hati menerima risiko yang sama jika itu mempercepat transformasi digital mereka tiga hingga enam bulan.

Langkah 2: Modernisasikan strategi keamanan

Keamanan yang efektif di cloud memerlukan strategi yang mencerminkan lingkungan ancaman saat ini dan sifat platform cloud yang menampung aset perusahaan. Strategi yang jelas meningkatkan upaya semua tim untuk menyediakan lingkungan cloud perusahaan yang aman dan berkelanjutan. Strategi keamanan harus memungkinkan hasil bisnis yang ditentukan, mengurangi risiko ke tingkat yang dapat diterima, dan memungkinkan karycloud menjadi produktif.

Strategi keamanan cloud memberikan panduan kepada semua tim yang mengerjakan teknologi, proses, dan kesiapan orang untuk adopsi ini. Strategi harus menginformasikan arsitektur cloud dan kemampuan teknis, memandu arsitektur dan kemampuan keamanan, dan memengaruhi pelatihan dan pendidikan tim.

Hasil kerja:

Langkah strategi akan menghasilkan dokumen yang dapat dengan mudah dikomunikasikan kepada banyak pemangku kepentingan dalam organisasi. Pemangku kepentingan berpotensi termasuk eksekutif di tim kepemimpinan organisasi.

Kami merekomendasikan untuk menangkap strategi dalam presentasi untuk memfasilitasi diskusi dan pembaruan yang mudah. Presentasi ini dapat didukung dengan dokumen, tergantung pada budaya dan preferensi.

Presentasi strategi: Anda mungkin memiliki satu presentasi strategi, atau Anda juga dapat memilih untuk membuat versi ringkasan untuk audiens kepemimpinan.

- Presentasi lengkap: Ini harus mencakup set lengkap elemen untuk strategi keamanan dalam presentasi utama atau dalam slide referensi opsional.

- Ringkasan eksekutif: Versi untuk digunakan dengan eksekutif senior dan anggota dewan mungkin hanya berisi elemen penting yang relevan dengan peran mereka, seperti selera risiko, prioritas utama, atau risiko yang diterima.

Anda juga dapat mencatat motivasi, hasil, dan justifikasi bisnis di kerangka strategi dan rencana.

Praktik terbaik untuk membangun strategi keamanan:

Program yang berhasil menggabungkan elemen-elemen ini ke dalam proses strategi keamanannya:

Selaraskan erat dengan strategi bisnis: Piagam Keamanan adalah untuk melindungi nilai bisnis. Sangat penting untuk menyelaraskan semua upaya keamanan untuk tujuan itu dan meminimalkan konflik internal.

- Bangun pemahaman bersama tentang persyaratan bisnis, TI, dan keamanan.

- Integrasikan keamanan lebih awal ke dalam adopsi cloud untuk menghindari krisis menit-menit terakhir dari risiko yang dapat dihindari.

- Gunakan pendekatan tangkas untuk segera menetapkan persyaratan keamanan minimum dan terus meningkatkan jaminan keamanan dari waktu ke waktu.

- Mendorong perubahan budaya keamanan melalui tindakan kepemimpinan proaktif yang disengaja.

Untuk informasi selengkapnya, lihat Transformasi, pola pikir, dan harapan.

Memodernisasi strategi keamanan: Strategi keamanan harus mencakup pertimbangan untuk semua aspek lingkungan teknologi modern, lanskap ancaman saat ini, dan sumber daya komunitas keamanan.

- Beradaptasi dengan model tanggung jawab bersama cloud.

- Sertakan semua jenis cloud dan penerapan multicloud.

- Pilih kontrol cloud asli untuk menghindari gesekan yang tidak perlu dan berbahaya.

- Integrasikan komunitas keamanan untuk mengikuti laju evolusi penyerang.

Sumber daya terkait untuk konteks tambahan:

Pertimbangan strategi untuk Cloud Adoption Framework:

| Tim yang bertanggung jawab | Tim yang mendukung dan bertanggung jawab |

|---|---|

Persetujuan strategi:

Eksekutif dan pemimpin bisnis dengan akuntabilitas untuk hasil atau risiko lini bisnis dalam organisasi harus menyetujui strategi ini. Grup ini mungkin termasuk dewan direksi, tergantung pada organisasinya.

Langkah 3: Kembangkan rencana keamanan

Perencanaan menerapkan strategi keamanan ke dalam tindakan dengan menentukan hasil, pencapaian, garis waktu, dan pemilik tugas. Rencana ini juga menguraikan peran dan tanggung jawab tim.

Perencanaan keamanan dan perencanaan adopsi cloud tidak boleh dilakukan secara terpisah. Sangat penting untuk mengundang tim keamanan cloud ke dalam siklus perencanaan lebih awal, untuk menghindari penghentian pekerjaan atau peningkatan risiko masalah keamanan yang terlambat ditemukan. Perencanaan keamanan bekerja paling baik dengan pengetahuan dan kesadaran mendalam tentang estate digital dan portofolio TI yang ada yang berasal dari integrasi penuh ke dalam proses perencanaan cloud.

Hasil kerja:

Paket keamanan: Paket keamanan harus menjadi bagian dari dokumentasi perencanaan utama untuk cloud. Hal ini dapat berupa dokumen yang menggunakan kerangka strategi dan rencana, dek slide terperinci, atau file proyek. Atau mungkin kombinasi dari format ini, tergantung pada ukuran, budaya, dan praktik standar organisasi.

Paket keamanan harus mencakup semua elemen ini:

Paket fungsi organisasi, sehingga tim mengetahui bagaimana peran dan tanggung jawab keamanan saat ini akan berubah dengan perpindahan ke cloud.

Paket kemampuan keamanan untuk mendukung anggota tim saat menavigasi perubahan signifikan dalam teknologi, peran, dan tanggung jawab.

Roadmap arsitektur dan kemampuan keamanan teknis untuk memandu tim teknis.

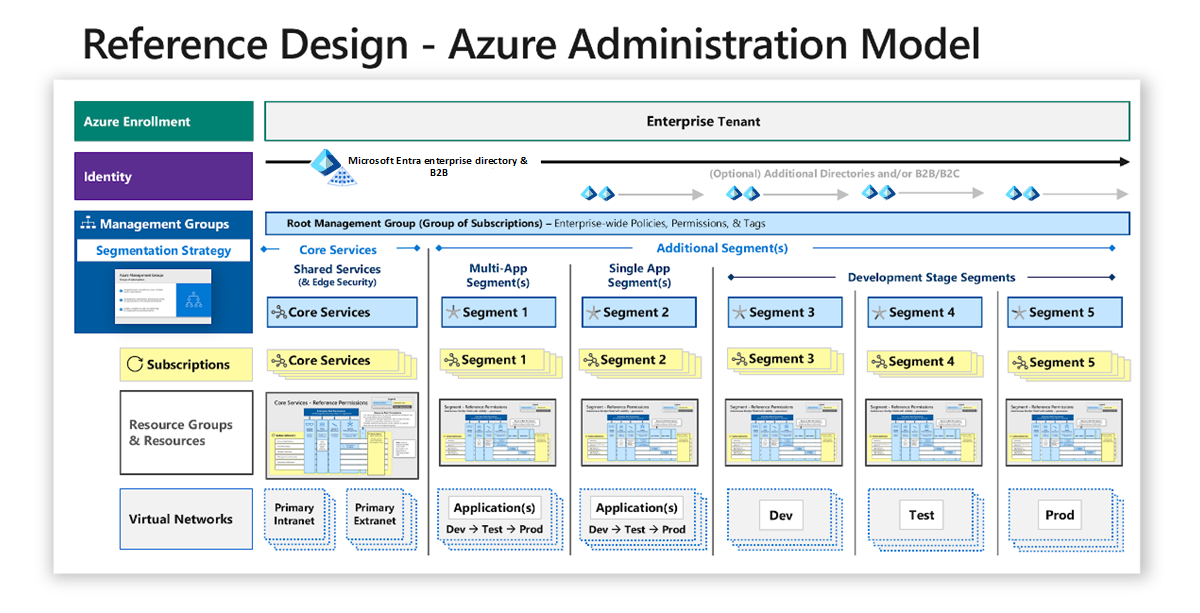

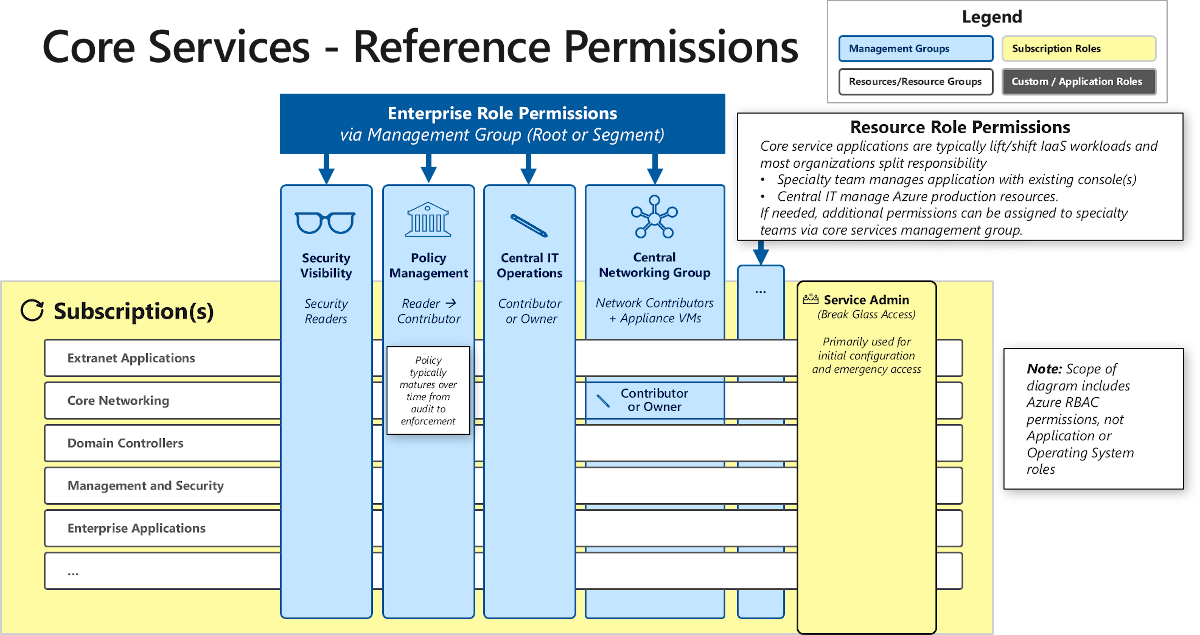

Microsoft menyediakan arsitektur referensi dan kemampuan teknologi untuk membantu Anda membangun arsitektur dan roadmap, termasuk:

Pelajari tentang komponen Azure dan model referensi untuk mempercepat perencanaan dan desain peran keamanan Azure.

Arsitektur referensi keamanan cyber Microsoft untuk membangun arsitektur keamanan cyber untuk perusahaan hibrid yang mencakup sumber daya lokal dan cloud.

Arsitektur referensi pusat operasi keamanan (SOC) untuk memodernisasi deteksi, respons, dan pemulihan keamanan.

Arsitektur referensi akses pengguna tanpa kepercayaan untuk memodernisasi arsitektur kontrol akses pembuatan cloud.

Microsoft Defender untuk Cloud dan Microsoft Defender untuk Cloud Apps untuk membantu mengamankan aset cloud.

Paket pendidikan dan kesadaran keamanan, sehingga semua tim memiliki pengetahuan keamanan dasar yang penting.

Penandaan sensitivitas aset untuk menetapkan aset sensitif dengan menggunakan taksonomi yang disesuaikan dengan dampak bisnis. Taksonomi ini dibangun bersama oleh pemangku kepentingan bisnis, tim keamanan, dan pihak berkepentingan lainnya.

Perubahan keamanan pada paket cloud: Perbarui bagian lain dari paket adopsi cloud untuk mencerminkan perubahan yang dipicu oleh paket keamanan.

Praktik terbaik untuk perencanaan keamanan:

Paket keamanan Anda kemungkinan akan lebih berhasil jika perencanaan Anda mengambil pendekatan:

Asumsikan lingkungan hibrid: Ini mencakup aplikasi perangkat lunak sebagai layanan (SaaS) dan lingkungan lokal. Ini juga mencakup beberapa infrastruktur cloud sebagai layanan (IaaS) dan penyedia platform sebagai layanan (PaaS), jika berlaku.

Adopsi keamanan tangkas: Tetapkan persyaratan keamanan minimum terlebih dahulu dan pindahkan semua item yang tidak penting ke daftar prioritas langkah selanjutnya. Ini seharusnya tidak menjadi paket lama yang terperinci selama 3-5 tahun. Lingkungan cloud dan ancaman berubah terlalu cepat untuk membuat jenis rencana itu berguna. Paket Anda harus fokus pada pengembangan langkah awal dan status akhir:

- Kemenangan cepat untuk waktu dekat yang akan memberikan dampak tinggi sebelum inisiatif jangka panjang dimulai. Jangka waktunya bisa 3-12 bulan, tergantung pada budaya organisasi, praktik standar, dan faktor lainnya.

- Visi yang jelas tentang keadaan akhir yang diinginkan untuk memandu proses perencanaan setiap tim (yang mungkin membutuhkan waktu beberapa tahun untuk mencapainya).

Bagikan paket secara luas: Tingkatkan kesadaran, umpan balik, dan dukungan pemangku kepentingan.

Penuhi hasil strategis: Pastikan bahwa paket Anda selaras dengan dan mencapai hasil strategis yang dijelaskan dalam strategi keamanan.

Tetapkan kepemilikan, akuntabilitas, dan tenggat waktu: Pastikan bahwa pemilik untuk setiap tugas diidentifikasi dan berkomitmen untuk menyelesaikan tugas tersebut dalam jangka waktu tertentu.

Terhubung dengan sisi keamanan manusia: Libatkan orang-orang selama periode transformasi dan harapan baru ini dengan:

Secara aktif mendukung transformasi anggota tim dengan komunikasi dan pembinaan yang jelas tentang:

- Kemampuan apa yang perlu dipelajari.

- Mengapa mereka perlu mempelajari keterampilan (dan manfaat melakukannya).

- Bagaimana mendapatkan pengetahuan ini (dan menyediakan sumber daya untuk membantu mereka belajar).

Anda dapat mendokumentasikan rencana dengan menggunakan template strategi dan rencana. Dan Anda dapat menggunakan pelatihan keamanan Microsoft online untuk membantu pendidikan anggota tim Anda.

Membuat kesadaran keamanan menarik untuk membantu orang benar-benar terhubung dengan bagian mereka dalam menjaga keamanan organisasi.

Tinjau pembelajaran dan panduan Microsoft: Microsoft telah menerbitkan wawasan dan perspektif untuk membantu organisasi Anda merencanakan transformasinya ke cloud dan strategi keamanan modern. Materinya mencakup rekaman pelatihan, dokumentasi, dan praktik terbaik keamanan serta standar yang direkomendasikan.

Untuk panduan teknis guna membantu membangun rencana dan arsitektur Anda, lihat dokumentasi keamanan Microsoft.

| Tim yang bertanggung jawab | Tim yang mendukung dan bertanggung jawab |

|---|---|

Persetujuan paket keamanan:

Tim kepemimpinan keamanan (CISO atau yang setara) harus menyetujui rencana tersebut.

Langkah 4: Amankan beban kerja baru

Jauh lebih mudah untuk memulai dalam keadaan aman daripada memasang kembali keamanan nanti ke lingkungan Anda. Kami sangat merekomendasikan untuk memulai dengan konfigurasi yang aman untuk memastikan bahwa beban kerja dimigrasikan ke, dan dikembangkan serta diuji dalam, lingkungan yang aman.

Selama penerapan zona arahan, banyak keputusan dapat memengaruhi profil keamanan dan risiko. Tim keamanan cloud harus meninjau konfigurasi zona arahan untuk memastikan bahwa konfigurasi tersebut memenuhi standar dan persyaratan keamanan di garis dasar keamanan organisasi Anda.

Hasil kerja:

- Pastikan bahwa zona arahan baru memenuhi persyaratan kepatuhan dan keamanan organisasi.

Panduan untuk mendukung penyelesaian hasil kerja:

Gabungkan persyaratan yang ada dan rekomendasi cloud: Mulailah dengan panduan yang direkomendasikan, lalu sesuaikan dengan persyaratan keamanan unik Anda. Kami telah melihat tantangan dalam mencoba menegakkan kebijakan dan standar lokal yang ada, karena ini sering mengacu pada teknologi atau pendekatan keamanan yang sudah ketinggalan zaman.

Microsoft telah menerbitkan panduan untuk membantu Anda membangun garis besar keamanan Anda:

- Standar keamanan Azure untuk strategi dan arsitektur: Rekomendasi strategi dan arsitektur untuk membentuk postur keamanan lingkungan Anda.

- Tolok ukur keamanan Azure: Rekomendasi konfigurasi khusus untuk mengamankan lingkungan Azure.

- Pelatihan garis besar keamanan Azure.

Menyediakan pagar pembatas: Perlindungan harus mencakup audit dan penegakan kebijakan otomatis. Untuk lingkungan baru ini, tim harus berusaha untuk mengaudit dan menegakkan dasar keamanan organisasi. Upaya ini dapat membantu meminimalkan kejutan keamanan selama pengembangan beban kerja, serta integrasi berkelanjutan dan penerapan berkelanjutan (CI/CD) beban kerja.

Microsoft menyediakan beberapa kemampuan asli di Azure untuk mengaktifkan ini:

- Skor aman: Gunakan penilaian skor dari postur keamanan Azure Anda untuk melacak upaya dan proyek keamanan di organisasi Anda.

- Azure Blueprints: Arsitek cloud dan grup TI terpusat dapat menentukan kumpulan sumber daya Azure yang dapat diulang yang menerapkan dan mematuhi standar, pola, dan persyaratan organisasi.

- Azure Policy: Ini adalah dasar kemampuan visibilitas dan kontrol yang digunakan layanan lain. Azure Policy terintegrasi ke dalam Azure Resource Manager, sehingga Anda dapat mengaudit perubahan dan menerapkan kebijakan di semua sumber daya di Azure sebelum, selama, atau setelah pembuatannya.

- Tingkatkan operasi zona arahan: Gunakan praktik terbaik untuk meningkatkan keamanan di dalam zona pendaratan.

| Tim yang bertanggung jawab | Tim yang mendukung dan bertanggung jawab |

|---|---|

Langkah 5: Amankan beban kerja cloud yang ada

Banyak organisasi telah menerapkan aset ke lingkungan cloud perusahaan tanpa menerapkan praktik terbaik keamanan, sehingga meningkatkan risiko bisnis.

Setelah Anda memastikan bahwa aplikasi baru dan zona arahan mengikuti praktik terbaik keamanan, Anda harus fokus untuk membawa lingkungan yang ada ke standar yang sama.

Hasil kerja:

- Pastikan bahwa semua lingkungan cloud dan zona arahan yang ada memenuhi persyaratan kepatuhan dan keamanan organisasi.

- Uji kesiapan operasional penerapan produksi dengan menggunakan kebijakan untuk dasar keamanan.

- Memvalidasi kepatuhan terhadap panduan desain dan persyaratan keamanan untuk baseline keamanan.

Panduan untuk mendukung penyelesaian hasil kerja:

- Gunakan garis besar keamanan yang sama dengan yang Anda buat di Langkah 4 sebagai kondisi ideal Anda. Anda mungkin harus menyesuaikan beberapa pengaturan kebijakan untuk hanya mengaudit alih-alih menerapkannya.

- Menyeimbangkan risiko operasional dan keamanan. Karena lingkungan ini mungkin menampung sistem produksi yang memungkinkan proses bisnis penting, Anda mungkin perlu menerapkan peningkatan keamanan secara bertahap untuk menghindari risiko waktu henti operasional.

- Prioritaskan penemuan dan remediasi risiko keamanan dengan kekritisan bisnis. Mulailah dengan beban kerja yang memiliki dampak bisnis tinggi jika dikompromikan dan beban kerja yang memiliki eksposur risiko tinggi.

Untuk informasi selengkapnya, lihat Mengidentifikasi dan mengklasifikasikan aplikasi yang penting bagi bisnis.

| Tim yang bertanggung jawab | Tim yang mendukung dan bertanggung jawab |

|---|---|

Langkah 6: Atur untuk mengelola dan meningkatkan postur keamanan

Seperti semua disiplin ilmu modern, keamanan adalah proses berulang yang harus fokus pada peningkatan berkelanjutan. Postur keamanan juga dapat rusak jika organisasi tidak mempertahankan fokusnya dari waktu ke waktu.

Penerapan persyaratan keamanan yang konsisten berasal dari disiplin tata kelola yang baik dan solusi otomatis. Setelah tim keamanan cloud menentukan garis dasar keamanan, persyaratan tersebut harus diaudit untuk memastikannya diterapkan secara konsisten ke semua lingkungan cloud (dan diterapkan jika berlaku).

Hasil kerja:

- Pastikan bahwa garis dasar keamanan organisasi diterapkan ke semua sistem yang relevan. Audit anomali dengan menggunakan skor aman atau mekanisme serupa.

- Dokumentasikan kebijakan, proses, dan panduan desain Garis Dasar Keamanan Anda di template disiplin Garis Dasar Keamanan.

Panduan untuk mendukung penyelesaian hasil kerja:

- Gunakan garis besar keamanan dan mekanisme audit yang sama yang Anda buat di Langkah 4 sebagai komponen teknis pemantauan garis besar. Lengkapi baseline ini dengan orang-orang dan kontrol proses untuk memastikan konsistensi.

- Pastikan bahwa semua beban kerja dan sumber daya mengikuti konvensi penamaan dan penandaan yang tepat. Terapkan konvensi pemberian tag dengan menggunakan Azure Policy, dengan penekanan khusus pada tag untuk sensitivitas data.

- Jika Anda baru mengenal pemerintahan cloud, buat kebijakan, proses, dan disiplin pemerintahan dengan menggunakan metodologi Govern.

| Tim yang bertanggung jawab | Tim yang mendukung dan bertanggung jawab |

|---|---|

Langkah berikutnya

Langkah-langkah dalam panduan ini telah membantu Anda menerapkan strategi, kontrol, proses, keterampilan, dan budaya yang diperlukan untuk mengelola risiko keamanan secara konsisten di seluruh perusahaan.

Saat Anda melanjutkan ke mode operasi keamanan cloud, pertimbangkan langkah-langkah berikut:

- Tinjau dokumentasi keamanan Microsoft. Ini memberikan panduan teknis untuk membantu profesional keamanan membangun dan meningkatkan strategi keamanan cyber, arsitektur, dan peta jalan yang diprioritaskan.

- Tinjau informasi keamanan di Kontrol keamanan bawaan untuk layanan Azure.

- Tinjau alat dan layanan keamanan Azure di Layanan dan teknologi keamanan yang tersedia di Azure.

- Tinjau Pusat Kepercayaan Microsoft. Ini berisi panduan ekstensif, laporan, dan dokumentasi terkait yang dapat membantu Anda melakukan penilaian risiko sebagai bagian dari proses kepatuhan peraturan Anda.

- Tinjau alat pihak ketiga yang tersedia untuk memfasilitasi pemenuhan persyaratan keamanan Anda. Untuk informasi selengkapnya, lihat Mengintegrasikan solusi keamanan di Microsoft Defender untuk Cloud.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk