Keamanan dalam Microsoft Cloud Adoption Framework untuk Azure

Sama seperti adopsi cloud adalah perjalanan, keamanan cloud adalah perjalanan berkelanjutan dari kemajuan dan kematangan inkremental, bukan tujuan statis.

Membayangkan kondisi akhir keamanan

Perjalanan tanpa tujuan target hanya mengembara. Pendekatan ini pada akhirnya dapat menyebabkan pencerahan, tetapi tujuan dan batasan bisnis sering kali memerlukan fokus pada tujuan dan hasil utama.

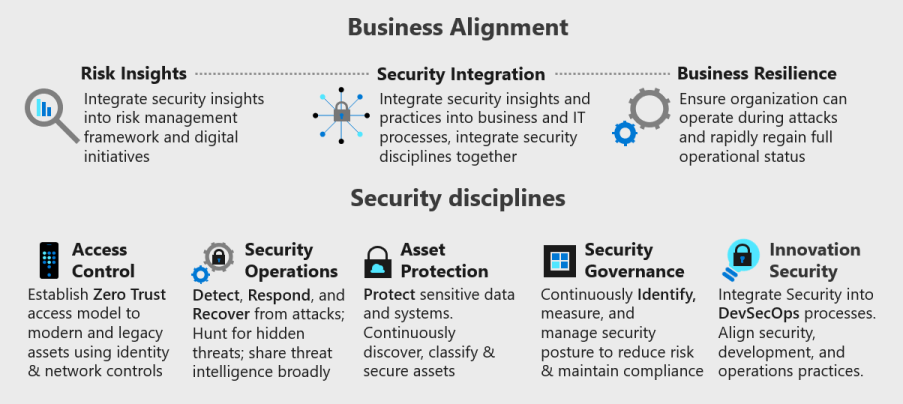

Metodologi Aman memberikan visi tentang status akhir lengkap, yang memandu peningkatan program keamanan Anda dari waktu ke waktu. Visual berikut memetakan cara utama keamanan terintegrasi dengan organisasi yang lebih besar dan menunjukkan disiplin dalam keamanan.

Cloud Adoption Framework memandu perjalanan keamanan ini dengan memberikan kejelasan untuk proses, praktik terbaik, model, dan pengalaman. Panduan ini didasarkan pada pelajaran yang dipelajari dan pengalaman dunia nyata dari pelanggan nyata, perjalanan keamanan Microsoft, dan bekerja dengan organisasi, seperti NIST, Grup Terbuka, dan Center for Internet Security (CIS).

Video berikut menunjukkan bagaimana metodologi Aman membantu memandu peningkatan keamanan dari waktu ke waktu.

Memetakan ke konsep, kerangka kerja, dan standar

Keamanan adalah disiplin organisasi mandiri dan atribut yang terintegrasi atau dilapisi pada disiplin ilmu lainnya. Sulit untuk menentukan dan memetakan secara tepat secara rinci. Industri keamanan menggunakan kerangka kerja yang berbeda untuk mengoperasikan, menangkap risiko, dan merencanakan kontrol. Disiplin ilmu dalam metodologi Aman CAF berkaitan dengan konsep dan panduan keamanan lainnya dengan cara berikut:

Zero Trust: Microsoft percaya semua disiplin keamanan harus mengikuti prinsip-prinsip Zero Trust, yang mengasumsikan pelanggaran, memverifikasi secara eksplisit, dan menggunakan akses hak istimewa paling sedikit. Prinsip-prinsip ini mendasari strategi keamanan yang baik dan harus seimbang dengan tujuan pengaktifan bisnis . Bagian pertama dan paling terlihat dari Zero Trust berada dalam kontrol akses, sehingga disorot dalam deskripsi disiplin keamanan kontrol akses.

Grup Terbuka: Disiplin keamanan ini memetakan dengan cermat komponen Zero Trust dalam prinsip inti laporan resmi yang diterbitkan oleh Grup Terbuka tempat Microsoft berpartisipasi secara aktif. Pengecualian penting adalah bahwa Microsoft meningkatkan disiplin keamanan inovasi sehingga DevSecOps adalah elemen tingkat atas karena seberapa baru, penting, dan transformatif disiplin ini untuk banyak organisasi.

Kerangka kerja keamanan siber NIST: Untuk organisasi yang menggunakan kerangka kerja keamanan siber NIST, kami telah menyoroti teks tebal tempat pemetaan kerangka kerja paling dekat. Kontrol akses modern dan peta DevSecOps secara luas ke spektrum penuh kerangka kerja, sehingga item tersebut tidak dicatat secara individual.

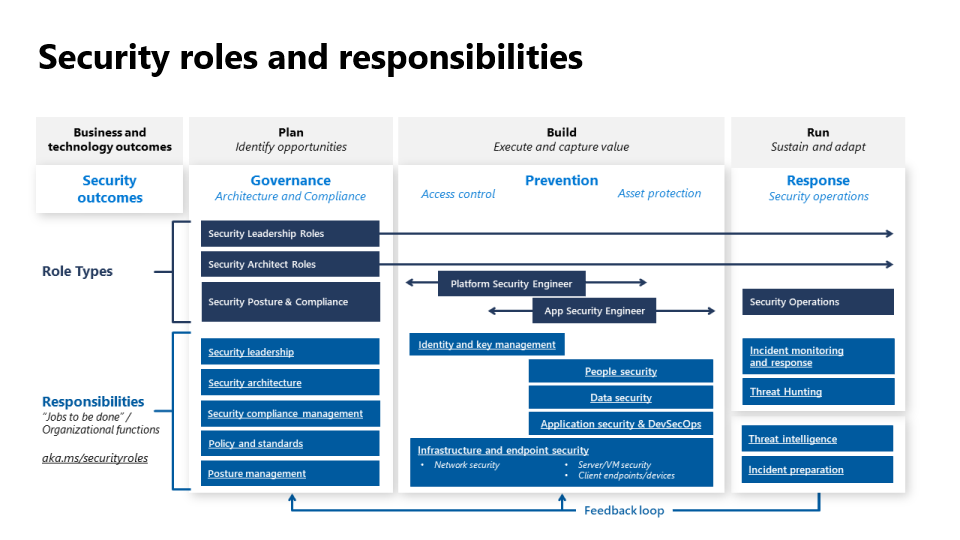

Memetakan ke peran dan tanggung jawab

Diagram berikut merangkum peran dan tanggung jawab dalam program keamanan.

Untuk informasi selengkapnya, lihat Fungsi keamanan cloud.

Transformasi keamanan

Ketika organisasi mengadopsi cloud, mereka dengan cepat menemukan bahwa proses keamanan statis tidak dapat mengikuti laju perubahan platform cloud, lingkungan ancaman, dan evolusi teknologi keamanan. Keamanan harus beralih ke pendekatan yang terus berkembang untuk mencocokkan kecepatan dengan perubahan ini. Ini mengubah budaya organisasi dan proses harian di seluruh organisasi.

Metodologi ini memandu integrasi keamanan dengan proses bisnis dan disiplin teknis keamanan. Proses dan disiplin ilmu ini memungkinkan kemajuan yang bermakna dan berkelanjutan dalam perjalanan keamanan Anda untuk mengurangi risiko organisasi. Beberapa organisasi dapat menyempurnakan semua praktik ini sekaligus, tetapi semua organisasi harus terus matang setiap proses dan disiplin.

Mengubah driver

Organisasi keamanan mengalami dua jenis transformasi utama secara bersamaan.

- Keamanan sebagai risiko bisnis: Keamanan telah didorong ke dalam ranah manajemen risiko bisnis dari disiplin yang berorientasi kualitas teknis murni. Kekuatan ganda yang mendorong keamanan adalah:

- Transformasi digital: Jejak digital meningkat terus meningkatkan potensi permukaan serangan organisasi.

- Lanskap ancaman: Peningkatan volume serangan dan kecanggihan yang didorong oleh ekonomi serangan industri dengan keterampilan khusus dan komoditisasi terus-menerus alat dan teknik serangan.

- Perubahan platform: Keamanan bergulat dengan perubahan platform teknis ke cloud. Pergeseran ini pada skala pabrik yang bergeser dari menjalankan generator listrik mereka sendiri ke mencolokkan ke jaringan listrik. Meskipun tim keamanan sering memiliki keterampilan dasar yang tepat, mereka menjadi kewalahan oleh perubahan pada hampir setiap proses dan teknologi yang mereka gunakan sehari-hari.

- Pergeseran harapan: Dalam dekade terakhir, inovasi digital telah mendefinisikan kembali seluruh industri. Kelincahan bisnis, terutama kelincahan yang terkait dengan transformasi digital, dapat dengan cepat menggeser organisasi sebagai pemimpin pasar. Hilangnya kepercayaan konsumen dapat memiliki efek yang sama pada bisnis. Dulunya dapat diterima bagi keamanan untuk memulai dengan "tidak" untuk memblokir proyek dan melindungi organisasi. Sekarang urgensi merangkul transformasi digital harus mengubah model keterlibatan menjadi "mari kita bicara tentang cara tetap aman sementara Anda melakukan apa yang diperlukan untuk tetap relevan."

Panduan transformasi abadi

Untuk mengubah bagaimana tim bisnis dan teknologi melihat keamanan memerlukan penyelarasan keamanan dengan prioritas, proses, dan kerangka kerja risiko. Area utama yang mendorong keberhasilan adalah:

- Budaya: Budaya keamanan harus difokuskan untuk memenuhi misi bisnis dengan aman, bukan menghalanginya. Keamanan harus menjadi bagian yang dinormalisasi dari budaya organisasi. Internet, tempat bisnis beroperasi, terbuka dan memungkinkan penyerang untuk mencoba serangan kapan saja. Pergeseran budaya ini membutuhkan proses yang lebih baik, kemitraan, dan dukungan kepemimpinan yang berkelanjutan di semua tingkatan untuk mengkomunikasikan perubahan, memodelkan perilaku, dan memperkuat pergeseran.

- Kepemilikan risiko: Akuntabilitas untuk risiko keamanan harus ditetapkan ke peran yang sama yang memiliki semua risiko lainnya. Akuntabilitas ini membebaskan keamanan hingga menjadi penasihat tepercaya dan pakar materi pelajaran daripada kambing hitam. Keamanan harus bertanggung jawab atas saran yang sehat dan seimbang yang dikomunikasikan dalam bahasa pemimpin tersebut tetapi tidak boleh bertanggung jawab atas keputusan yang tidak mereka miliki.

- Bakat keamanan: Bakat keamanan dalam kekurangan kronis dan organisasi harus merencanakan cara terbaik untuk mengembangkan dan mendistribusikan pengetahuan dan keterampilan keamanan. Selain menumbuhkan tim keamanan secara langsung dengan set keterampilan keamanan teknis, tim keamanan yang matang mendiversifikasi strategi mereka dengan berfokus pada:

- Mengembangkan set keterampilan keamanan dan pengetahuan dalam tim yang ada di IT dan dalam bisnis. Keterampilan ini sangat penting bagi tim DevOps dengan pendekatan DevSecOps. Keterampilan dapat mengambil banyak bentuk, seperti staf dukungan keamanan, mengidentifikasi dan melatih juara dalam komunitas, atau program pertukaran pekerjaan.

- Merekrut beragam keahlian ke tim keamanan untuk membawa perspektif dan kerangka kerja baru ke masalah (seperti bisnis, psikologi manusia, atau ekonomi) dan membangun hubungan yang lebih baik dalam organisasi.

Penyelarasan bisnis

Karena pergeseran ini, program adopsi cloud Anda harus sangat fokus pada keselarasan bisnis dalam tiga kategori:

- Wawasan risiko: Menyelaraskan dan mengintegrasikan wawasan keamanan dan sinyal risiko atau sumber ke inisiatif bisnis. Pastikan bahwa proses berulang mendidik tim tentang penerapan wawasan tersebut dan meminta pertanggungjawaban tim untuk perbaikan.

- Integrasi keamanan: Integrasikan pengetahuan, keterampilan, dan wawasan keamanan tentang operasi harian bisnis dan lingkungan TI. Menggabungkan proses berulang dan kemitraan mendalam di semua tingkat organisasi.

- Ketahanan operasional: Pastikan bahwa organisasi tangguh dengan melanjutkan operasi selama serangan (bahkan jika pada keadaan terdegradasi). Organisasi harus dengan cepat memantul kembali ke operasi penuh.

Disiplin keamanan

Transformasi ini memengaruhi setiap disiplin keamanan secara berbeda. Masing-masing disiplin ilmu ini penting dan membutuhkan investasi. Disiplin berikut diurutkan (kira-kira) yang memiliki peluang paling cepat untuk menang cepat saat Anda mengadopsi cloud:

- Kontrol akses: Penerapan jaringan dan identitas membuat batas akses dan segmentasi untuk mengurangi frekuensi dan jangkauan pelanggaran keamanan.

- Operasi keamanan: Pantau operasi TI untuk mendeteksi, merespons, dan memulihkan dari pelanggaran. Gunakan data untuk terus mengurangi risiko pelanggaran.

- Perlindungan aset: Maksimalkan perlindungan aset, seperti infrastruktur, perangkat, data, aplikasi, jaringan, dan identitas, untuk meminimalkan risiko terhadap lingkungan secara keseluruhan.

- Tata kelola keamanan: Keputusan yang didelegasikan mempercepat inovasi dan memperkenalkan risiko baru. Pantau keputusan, konfigurasi, dan data untuk mengatur keputusan yang dibuat di seluruh lingkungan dan dalam beban kerja di seluruh portofolio.

- Keamanan inovasi: Sebagai organisasi mengadopsi model DevOps untuk meningkatkan kecepatan inovasi, keamanan harus menjadi bagian integral dari proses DevSecOps. Integrasikan keahlian dan sumber daya keamanan langsung ke dalam siklus berkecepatan tinggi ini. Proses ini melibatkan pergeseran beberapa pengambilan keputusan dari tim terpusat untuk memberdayakan tim yang berfokus pada beban kerja.

Prinsip panduan

Aktivitas keamanan harus diselaraskan dengan dan dibentuk oleh fokus ganda pada:

- Pengaktifan bisnis: Selaraskan dengan tujuan bisnis organisasi dan kerangka kerja risiko.

- Jaminan keamanan: Fokus pada penerapan prinsip-prinsip Zero Trust, yaitu:

- Asumsikan pelanggaran: Saat Anda merancang keamanan untuk komponen atau sistem, kurangi risiko penyerang memperluas akses dengan mengasumsikan sumber daya lain dalam organisasi disusupi.

- Verifikasi eksplisit: Validasi kepercayaan secara eksplisit dengan menggunakan semua poin data yang tersedia, daripada mengasumsikan kepercayaan. Misalnya, dalam kontrol akses, validasi identitas pengguna, lokasi, kesehatan perangkat, layanan atau beban kerja, klasifikasi data, dan anomali, daripada mengizinkan akses dari jaringan internal tepercaya secara implisit.

- Akses dengan hak istimewa paling sedikit: Batasi risiko pengguna atau sumber daya yang disusupi dengan menyediakan akses just-in-time dan just-enough-access (JIT/JEA), kebijakan adaptif berbasis risiko dan perlindungan data untuk membantu mengamankan data dan produktivitas.

Langkah berikutnya

Metodologi Aman adalah bagian dari seperangkat panduan keamanan komprehensif yang juga mencakup:

- Azure Well-Architected Framework – Panduan tentang mengamankan beban kerja Anda di Azure.

- Desain arsitektur keamanan: Perjalanan tingkat implementasi arsitektur keamanan kami. Telusuri arsitektur keamanan.

- Tolok ukur keamanan Azure: Praktik dan kontrol terbaik preskriptif untuk keamanan Azure.

- Zona pendaratan skala perusahaan: Arsitektur referensi Azure dan implementasi dengan keamanan terintegrasi.

- 10 praktik terbaik keamanan teratas untuk Azure: Praktik terbaik keamanan Azure teratas yang direkomendasikan Microsoft berdasarkan pelajaran yang dipelajari di seluruh pelanggan dan lingkungan kami sendiri.

- Arsitektur Keamanan Cyber Microsoft: Diagram ini menjelaskan bagaimana kemampuan keamanan Microsoft terintegrasi dengan platform Microsoft dan platform pihak ketiga.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk