Perlindungan aset

Aset termasuk item fisik dan virtual seperti laptop, database, file, dan akun penyimpanan virtual. Mengamankan aset yang penting bagi bisnis sering kali bergantung pada keamanan sistem yang mendasarinya, seperti penyimpanan, data, perangkat titik akhir, dan komponen aplikasi. Aset teknis yang paling berharga biasanya data dan ketersediaan aplikasi, seperti situs web bisnis, jalur produksi, dan komunikasi.

Perlindungan aset menerapkan kontrol untuk mendukung arsitektur, standar, dan kebijakan keamanan. Setiap jenis aset dan persyaratan keamanan bersifat unik. Standar keamanan untuk jenis aset apa pun harus diterapkan secara konsisten ke semua instans.

Perlindungan aset berfokus pada eksekusi yang konsisten di semua jenis kontrol. Preventif, detektif, dan lainnya menyelaraskan untuk memenuhi kebijakan, standar, dan arsitektur.

Perlindungan aset bertindak sebagai ahli materi teknis untuk aset. Perlindungan aset bekerja dengan disiplin lain, seperti tata kelola, arsitektur, operasi keamanan, dan tim beban kerja. Perlindungan aset memastikan bahwa kebijakan dan standar layak dan memungkinkan penerapan kontrol untuk mendukung kebijakan dan standar. Perlindungan aset memberikan umpan balik untuk perbaikan berkelanjutan.

Catatan

Perlindungan aset biasanya diterapkan oleh tim operasi TI yang memelihara aset dan dilengkapi dengan keahlian dalam tim keamanan. Untuk informasi selengkapnya, lihat Kontrol desain sebagai tim.

Pelaku ancaman tak henti-hentinya dan mencari kerentanan yang didapat dari kesenjangan dalam penerapan standar dan kebijakan. Penyerang dapat langsung menargetkan data atau aplikasi yang penting bagi bisnis. Penyerang juga dapat menargetkan infrastruktur yang memberi mereka akses ke data dan aplikasi yang penting bagi bisnis. Kontrol akses berfokus pada pengelolaan akses resmi ke sumber daya. Perlindungan aset membahas semua potensi lain di luar jalur untuk mendapatkan akses atau kontrol sumber daya. Kedua disiplin ilmu ini saling melengkapi dan harus dirancang bersama untuk memenuhi arsitektur, kebijakan, dan standar Anda. Untuk informasi selengkapnya, lihat Kontrol akses.

Tonton video berikut untuk mempelajari riwayat perlindungan aset dan cara menjaga aset lama dan baru tetap aman.

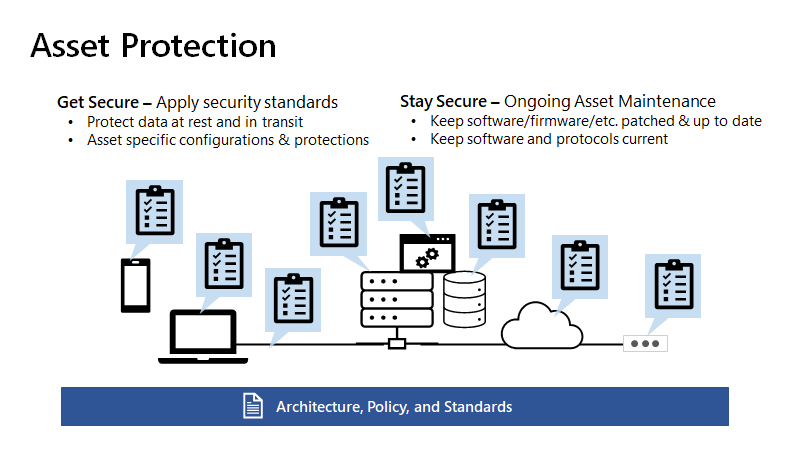

Get secure

Get secure berfokus meningkatkan sumber daya untuk memenuhi standar, kebijakan, dan arsitektur keamanan organisasi Anda saat ini. Ada dua jenis aktivitas:

- Brownfield: Retrofit standar dan kontrol keamanan saat ini ke aset yang ada. Organisasi mungkin merancang dan mengoperasikan lingkungan TI dengan keamanan sebagai prioritas rendah. Pendekatan ini menciptakan "hutang teknis": konfigurasi keamanan yang lemah, perangkat lunak yang tidak ditingkatkan, komunikasi atau penyimpanan yang tidak terenkripsi, perangkat lunak dan protokol lama, dan banyak lagi. Bawa kontrol keamanan Anda ke pendekatan saat ini. Peningkatan ini sangat penting untuk mengurangi risiko karena penyerang terus meningkatkan kemampuan mereka untuk memanfaatkan peluang ini.

- Greenfield: Pastikan aset baru dan jenis aset baru dikonfigurasikan ke standar. Proses ini sangat penting untuk menghindari pembuatan warisan instan atau brownfield secara terus-menerus, atau sistem yang tidak memenuhi standar saat ini. Utang teknis ini harus diselesaikan nanti dengan biaya yang lebih besar, yang mengakibatkan peningkatan eksposur risiko sampai selesai.

Secara finansial, get secure biasanya memetakan dinamika belanja modal (CAPEX) dari investasi satu kali. Anggaran Greenfield untuk keamanan harus dipetakan sedekat mungkin dengan pembuatan aset, dengan persentase cadangan anggaran untuk keamanan setiap proyek perangkat lunak baru, peningkatan versi perangkat lunak utama, atau inisiatif adopsi cloud secara keseluruhan. Banyak organisasi mencadangkan sekitar 10 persen anggaran untuk keamanan. Anggaran Brownfield biasanya merupakan proyek khusus yang didanai untuk membawa kontrol keamanan ke standar dan kepatuhan saat ini.

Stay secure

Semuanya menurun seiring waktu. Item fisik aus. Lingkungan berubah di sekitar item virtual seperti perangkat lunak, kontrol keamanan, dan keamanan. Item tersebut mungkin tidak lagi memenuhi persyaratan yang berubah. Pergeseran ini terjadi dengan cepat karena perubahan cepat berikut:

- Persyaratan bisnis, didorong oleh transformasi digital.

- Persyaratan teknologi, didorong oleh evolusi platform cloud yang cepat dan rilis fitur.

- Persyaratan keamanan, didorong oleh inovasi penyerang dan evolusi cepat kemampuan keamanan cloud asli.

Dinamika ini memengaruhi semua bagian keamanan, termasuk operasi keamanan, kontrol akses, dan khususnya DevSecOps di Keamanan Inovasi.

Tetap aman mencakup banyak elemen. Fokus pada dua area spesifik perlindungan aset ini:

- Penyempurnaan cloud berkelanjutan: Rangkul peningkatan berkelanjutan dalam kemampuan keamanan yang dihadirkan cloud. Misalnya, banyak layanan di Azure seperti Azure Storage dan Azure SQL Database telah menambahkan fitur keamanan untuk bertahan melawan penyerang dari waktu ke waktu.

- Akhir masa pakai perangkat lunak: Perangkat lunak apa pun, termasuk sistem operasi, selalu mencapai akhir masa pakainya, saat pembaruan keamanan tidak lagi disediakan. Situasi ini dapat mengekspos data dan aplikasi yang penting bagi bisnis ke serangan yang murah dan mudah. Sementara perangkat lunak sebagai layanan (SaaS) dan infrastruktur serta platform cloud dikelola oleh penyedia cloud, perusahaan sering kali memiliki sejumlah besar perangkat lunak yang diinstal, buat, dan harus dipelihara.

Rencanakan untuk meningkatkan atau menghentikan perangkat lunak yang habis masa pakainya. Berinvestasi ke dalam postur keamanan Anda mengurangi risiko insiden keamanan besar. Tetap aman adalah bagian dari dinamika pengeluaran operasional (OPEX) dari investasi reguler yang berkelanjutan.

Dilema patch

Sangat penting bagi para pemimpin bisnis untuk mendukung pemimpin dan tim TI serta keamanan mereka. Menjalankan perangkat lunak yang kompleks di lingkungan yang tidak bersahabat memiliki risiko yang inheren. Pemimpin keamanan dan TI terus-menerus membuat keputusan sulit tentang risiko operasional dan risiko keamanan.

- Risiko operasional: Perubahan pada perangkat lunak tempat sistem berjalan dapat mengganggu proses bisnis. Perubahan tersebut memengaruhi asumsi yang dibuat ketika sistem disesuaikan untuk organisasi. Fakta ini menciptakan tekanan untuk menghindari perubahan sistem.

- Risiko keamanan: Serangan membawa risiko waktu henti bagi bisnis. Penyerang menganalisis setiap pembaruan keamanan utama saat dirilis. Mereka dapat mengembangkan eksploitasi yang berfungsi dalam 24-48 jam untuk menyerang organisasi yang belum menerapkan pembaruan keamanan.

Organisasi Anda mungkin sering mengalami dilema ini karena perubahan teknologi dan evolusi teknik serangan yang terus berkembang. Pemimpin bisnis harus mengenali risiko menjalankan bisnis menggunakan perangkat lunak yang kompleks. Dukung pembaruan proses bisnis seperti contoh berikut:

- Mengintegrasikan pemeliharaan perangkat lunak ke dalam asumsi operasional bisnis, jadwal, perkiraan, dan proses bisnis lainnya.

- Berinvestasi dalam arsitektur yang mempermudah pemeliharaan dan mengurangi dampak pada operasi bisnis. Pendekatan ini dapat melibatkan pembaruan arsitektur yang ada atau beralih ke arsitektur baru sepenuhnya dengan bermigrasi ke layanan cloud atau arsitektur berorientasi layanan.

Tanpa dukungan kepemimpinan bisnis, para pemimpin keamanan dan TI akan sulit mendukung tujuan bisnis yang penting. Mereka harus terus-menerus mengelola politik situasi yang tidak menguntungkan.

Isolasi jaringan

Isolasi jaringan mungkin merupakan opsi yang valid untuk melindungi aset lama yang tidak lagi dapat diamankan, tetapi tidak dapat segera dihentikan. Skenario ini biasanya dapat terjadi pada sistem operasi dan aplikasi yang habis masa pakainya. Hal ini umum di lingkungan teknologi operasional (OT) dan sistem warisan.

Isolasi itu sendiri dianggap sebagai kontrol akses, meskipun aset yang tidak dapat diamankan diidentifikasi sebagai bagian dari perlindungan aset. Untuk informasi selengkapnya, lihat Hindari firewall dan lupakan.

Beberapa sistem pada akhir masa pakainya sulit untuk diputuskan dan diisolasi sepenuhnya. Kami tidak merekomendasikan untuk membiarkan sistem yang tidak aman ini terhubung sepenuhnya ke jaringan produksi. Konfigurasi ini dapat memungkinkan penyerang untuk menyusupi sistem dan mendapatkan akses ke aset dalam organisasi.

Tidak pernah murah atau mudah untuk meningkatkan atau mengganti teknologi komputer yang telah bekerja dengan baik selama satu dekade atau lebih. Mungkin ada dokumentasi terbatas tentang fungsinya. Potensi dampak bisnis dari kehilangan kendali atas beberapa aset yang penting bagi bisnis sering kali melebihi biaya peningkatan atau penggantian. Untuk aset yang tidak dapat diisolasi ini, organisasi sering kali menemukan bahwa memodernisasi beban kerja dengan teknologi dan analitik cloud dapat menciptakan nilai bisnis baru yang dapat mengimbangi atau membenarkan biaya peningkatan atau penggantian.

Tetap aman adalah tantangan di dunia yang terus berubah. Sangat penting untuk selalu memutuskan aset apa yang akan dimodernisasi dan apa yang harus diamankan sebaik mungkin. Menggunakan risiko bisnis dan prioritas bisnis untuk mengevaluasi.

Memulai

Untuk memulai perlindungan aset, kami merekomendasikan agar organisasi mengambil langkah-langkah berikut.

Fokus pada sumber daya yang terkenal terlebih dahulu: Pikirkan tentang mesin virtual, jaringan, dan identitas di cloud yang sudah dikenal oleh tim. Teknik ini memungkinkan Anda membuat kemajuan segera dan seringkali lebih mudah untuk dikelola dan diamankan dengan alat cloud asli seperti Microsoft Defender untuk Cloud.

Mulai dengan dasar vendor/industri: Mulai konfigurasi keamanan Anda dengan solusi yang terkenal dan terbukti, misalnya:

- Dasar keamanan di Benchmark Keamanan Azure. Microsoft menyediakan panduan konfigurasi keamanan yang disesuaikan dengan layanan Azure individu. Garis besar ini menerapkan tolok ukur keamanan Azure ke atribut unik setiap layanan. Pendekatan ini memungkinkan tim keamanan untuk mengamankan setiap layanan dan menyempurnakan konfigurasi sesuai kebutuhan. Untuk informasi selengkapnya, lihat Garis besar keamanan Azure.

- Garis besar keamanan Microsoft. Microsoft menyediakan panduan konfigurasi keamanan untuk teknologi yang umum digunakan termasuk Windows, Microsoft Office, dan Microsoft Edge. Untuk informasi selengkapnya, lihat garis besar keamanan Microsoft.Microsoft-security-baselines) untuk informasi selengkapnya

- Tolok ukur CIS. Center for Internet Security (CIS) menyediakan panduan konfigurasi khusus untuk banyak produk dan vendor. Untuk informasi selengkapnya, lihat Tolok ukur CIS.

Informasi utama

Elemen kunci ini membantu memandu proses perlindungan aset Anda:

Tim yang akuntabel dan bertanggung jawab

Akuntabilitas untuk keamanan harus selalu berada pada pemilik sumber daya utama dalam bisnis yang memiliki semua risiko dan manfaat lainnya. Tim keamanan dan ahli materi pelajaran secara kolektif bertanggung jawab untuk memberi nasihat kepada pemilik yang bertanggung jawab tentang risiko, mitigasi apa pun, dan dalam melakukan penerapan yang sebenarnya.

Tanggung jawab perlindungan aset dapat dilakukan oleh operasi TI yang mengelola aset di seluruh perusahaan, tim DevOps dan DevSecOps yang bertanggung jawab atas aset beban kerja mereka, atau tim keamanan yang bekerja dengan tim TI atau DevOps dan DevSecOps.

Saat organisasi pindah ke cloud, banyak dari tanggung jawab ini dapat ditransfer ke penyedia cloud, misalnya, memperbarui firmware dan solusi virtualisasi, atau menjadi lebih mudah, misalnya, pemindaian dan perbaikan konfigurasi keamanan.

Untuk informasi lebih lanjut tentang model tanggung jawab bersama, kunjungi Tanggung jawab bersama di cloud.

Elastisitas cloud

Tidak seperti sumber daya lokal, sumber daya cloud mungkin hanya ada untuk waktu yang singkat. Jika diperlukan, beban kerja dapat membuat lebih banyak instans server, Azure Functions, dan sumber daya lainnya, untuk melakukan suatu pekerjaan. Setelah itu, Azure menghapus sumber daya. Skenario ini dapat terjadi dalam beberapa bulan, tetapi terkadang dalam beberapa menit atau jam. Pertimbangkan kemungkinan ini untuk proses dan pengukuran perlindungan aset Anda.

Elastisitas cloud membutuhkan penyesuaian banyak proses. Elastisitas cloud meningkatkan visibilitas Anda, dengan inventaris sesuai permintaan, bukan laporan statis. Elastisitas cloud juga meningkatkan kemampuan Anda untuk memperbaiki masalah. Misalnya, membangun mesin virtual baru untuk alasan keamanan dapat terjadi dengan cepat.

Manajemen pengecualian

Setelah mengidentifikasi praktik terbaik untuk suatu aset, terapkan secara konsisten ke semua instans aset. Anda mungkin perlu membuat pengecualian sementara, tetapi kelola pengecualian dengan tanggal kedaluwarsa khusus. Pastikan bahwa pengecualian sementara tidak menjadi risiko bisnis permanen.

Kesulitan saat mengukur nilai

Anda mungkin kesulitan saat mengukur nilai bisnis dari perlindungan aset. Dampak dari suatu masalah tidak akan terlihat sampai ada kegagalan di dunia nyata. Risiko tidak memperbarui keamanan untuk kerentanan tidak bersuara dan tidak terlihat.

Lebih suka kebijakan otomatis

Mendukung penegakan otomatis dan mekanisme perbaikan seperti Azure Policy untuk perlindungan aset. Pendekatan ini membantu menghindari masalah biaya dan moral dari berulang kali melakukan tugas manual. Pendekatan ini juga mengurangi risiko dari kesalahan manusia.

Azure Policy memungkinkan tim pusat menentukan konfigurasi yang akan digunakan untuk aset di seluruh cloud.

Kontrol desain sebagai tim

Semua kontrol harus dirancang sebagai kemitraan dengan pemangku kepentingan utama:

- Perlindungan aset memberikan keahlian materi pokok pada aset, kontrol yang tersedia untuk aset tersebut, dan kelayakan penerapan kontrol.

- Tim tata kelola memberikan konteks tentang bagaimana kontrol sesuai dengan arsitektur keamanan, kebijakan dan standar, serta persyaratan kepatuhan peraturan.

- Operasi keamanan memberi saran tentang kontrol detektif. Operasi keamanan mengintegrasikan peringatan dan log ke alat, proses, dan pelatihan operasi keamanan.

- Vendor dan penyedia cloud dapat memberikan keahlian materi pelajaran yang mendalam tentang sistem dan komponen untuk menghindari masalah umum yang terlihat di seluruh basis pelanggan mereka.

Langkah berikutnya

Disiplin berikutnya yang akan ditinjau adalah tata kelola keamanan

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk