Operasi keamanan

Artikel ini memberikan panduan strategis bagi para pemimpin yang membangun atau memodernisasi fungsi operasi keamanan. Untuk praktik terbaik yang berfokus pada arsitektur dan teknologi, lihat Praktik terbaik untuk operasi keamanan.

Operasi keamanan mengurangi risiko dengan membatasi kerusakan dari penyerang yang mendapatkan akses ke sumber daya organisasi Anda. Operasi keamanan berfokus pada pengurangan waktu penyerang memiliki akses ke sumber daya dengan mendeteksi, merespons, dan membantu memulihkan diri dari serangan aktif.

Respons dan pemulihan yang cepat melindungi organisasi Anda dengan merusak pengembalian investasi (ROI) musuh. Ketika musuh diusir dan dipaksa untuk memulai serangan baru, biaya mereka untuk menyerang organisasi Anda naik.

Operasi keamanan (SecOps) terkadang disebut atau disusun sebagai pusat operasi keamanan (SOC). Manajemen postur keamanan lingkungan operasional merupakan fungsi dari disiplin pemerintahan. Keamanan proses DevOps merupakan bagian dari disiplin keamanan inovasi.

Tonton video berikut untuk mempelajari lebih lanjut tentang SecOps dan peran pentingnya dalam mengurangi risiko bagi organisasi Anda.

Manusia dan proses

Operasi keamanan dapat bersifat sangat teknis, tetapi yang lebih penting, ini adalah disiplin manusia. Manusia adalah aset paling berharga dalam operasi keamanan. Pengalaman, keterampilan, wawasan, kreativitas, dan akal mereka merupakan hal yang membuat disiplin tersebut efektif.

Serangan terhadap organisasi Anda juga direncanakan dan dilakukan oleh orang-orang seperti penjahat, mata-mata, dan aktivis peretasan. Meskipun beberapa serangan komoditas sepenuhnya otomatis, serangan yang paling merusak sering kali dilakukan oleh operator serangan manusia secara langsung.

Fokus pada pemberdayaan manusia: tujuan Anda seharusnya tidak untuk menggantikan manusia dengan otomatisasi. Berdayakan orang-orang Anda dengan alat yang menyederhanakan alur kerja harian mereka. Alat-alat ini memungkinkan mereka untuk bersaing atau melampaui musuh manusia yang mereka hadapi.

Memilah sinyal dengan cepat (deteksi nyata) dari kebisingan (positif palsu) membutuhkan investasi pada manusia serta otomatisasi. Otomatisasi dan teknologi dapat mengurangi pekerjaan manusia, tetapi penyerang adalah manusia dan penilaian manusia sangat penting dalam mengalahkan mereka.

Diversifikasi portofolio pemikiran Anda: operasi keamanan dapat bersifat sangat teknis, tetapi ini juga hanya versi baru dari penyelidikan forensik yang muncul di berbagai bidang karier seperti peradilan pidana. Jangan takut untuk mempekerjakan orang-orang dengan kompetensi yang kuat dalam penyelidikan atau alasan deduktif atau induktif dan melatih mereka pada teknologi.

Pastikan bahwa orang-orang Anda disiapkan dengan budaya yang sehat dan mengukur hasil yang tepat. Praktik-praktik ini dapat meningkatkan produktivitas dan kenikmatan karyawan mengenai pekerjaan mereka.

Budaya SecOps

Elemen budaya utama yang harus difokuskan meliputi:

- Penyelarasan misi: Karena betapa menantangnya pekerjaan ini, operasi keamanan harus selalu memiliki pemahaman yang jelas tentang bagaimana pekerjaan mereka terhubung dengan misi dan tujuan organisasi secara keseluruhan.

- Pembelajaran berkelanjutan: Operasi keamanan adalah pekerjaan yang sangat rinci dan selalu berubah karena penyerang bersifat kreatif dan gigih. Sangat penting untuk terus belajar dan bekerja untuk mengotomatisasi tugas dengan perulangan yang tinggi atau sangat bersifat manual. Jenis tugas ini dapat dengan cepat menurunkan moral dan efektivitas tim. Pastikan bahwa budaya tersebut menghargai pembelajaran, penemuan, dan perbaikan titik rasa sakit ini.

- Kerja sama tim: Kami telah belajar bahwa "pahlawan tunggal" tidak bekerja dalam operasi keamanan. Tidak ada yang sepintar seluruh tim bersama-sama. Kerja sama tim juga membuat lingkungan kerja bertekanan tinggi lebih menyenangkan dan produktif. Sangat penting bahwa setiap orang saling melindungi. Berbagi wawasan, mengkoordinasikan dan memeriksa pekerjaan masing-masing, dan terus belajar dari satu sama lain.

Metrik SecOps

Metrik mendorong perilaku, jadi mengukur kesuksesan merupakan elemen penting untuk ditetapkan dengan benar. Metrik menerjemahkan budaya ke dalam tujuan terukur yang jelas yang mendorong hasil.

Kami telah belajar bahwa sangat penting untuk mempertimbangkan apa yang Anda ukur, cara yang Anda fokuskan serta memberlakukan metrik tersebut. Ketahui bahwa operasi keamanan harus mengelola variabel signifikan yang berada di luar kendali langsung mereka, seperti serangan dan penyerang. Setiap penyimpangan dari target harus dipandang terutama sebagai kesempatan belajar untuk peningkatan proses atau alat, daripada diasumsikan sebagai kegagalan oleh SOC untuk memenuhi tujuan.

Metrik utama untuk difokuskan yang memiliki pengaruh langsung terhadap risiko organisasi adalah:

- Waktu rata-rata untuk mengakui (MTTA): Tingkat responsif merupakan salah satu dari sedikit elemen dengan kontrol langsung yang lebih baik yang dimiliki SecOps. Ukur waktu antara peringatan, seperti ketika cahaya mulai berkedip, dan ketika seorang analis melihat peringatan tersebut dan memulai penyelidikan. Meningkatkan tingkat responsif ini mengharuskan analis untuk tidak membuang waktu dalam menyelidiki positif palsu. Hal ini dapat dicapai dengan prioritas tanpa cela, memastikan bahwa setiap umpan peringatan yang membutuhkan respons analis harus memiliki rekam jejak 90 persen deteksi positif yang benar.

- Waktu rata-rata untuk remediasi (MTTR): Efektivitas pengurangan risiko mengukur periode waktu berikutnya. Periode tersebut merupakan waktu analis memulai penyelidikan mengenai kapan insiden tersebut diremediasi. MTTR mengidentifikasi berapa lama waktu yang dibutuhkan SecOps untuk menghapus akses penyerang dari lingkungan tersebut. Informasi ini membantu mengidentifikasi tempat menginvestasikan proses dan alat untuk membantu analis mengurangi risiko.

- Insiden yang diremediasi (secara manual atau dengan otomatisasi): Mengukur berapa banyak insiden yang diremediasi secara manual dan berapa banyak yang diselesaikan dengan otomatisasi merupakan cara kunci lain untuk menginformasikan keputusan kepegawaian dan alat.

- Eskalasi antara setiap tingkatan: Lacak berapa banyak insiden yang meningkat di antara tingkatan. Ini membantu memastikan pelacakan beban kerja yang akurat untuk menginformasikan kepegawaian dan keputusan lainnya. Misalnya, agar pekerjaan yang dilakukan pada insiden yang meningkat tidak dikaitkan pada tim yang salah.

Model operasi keamanan

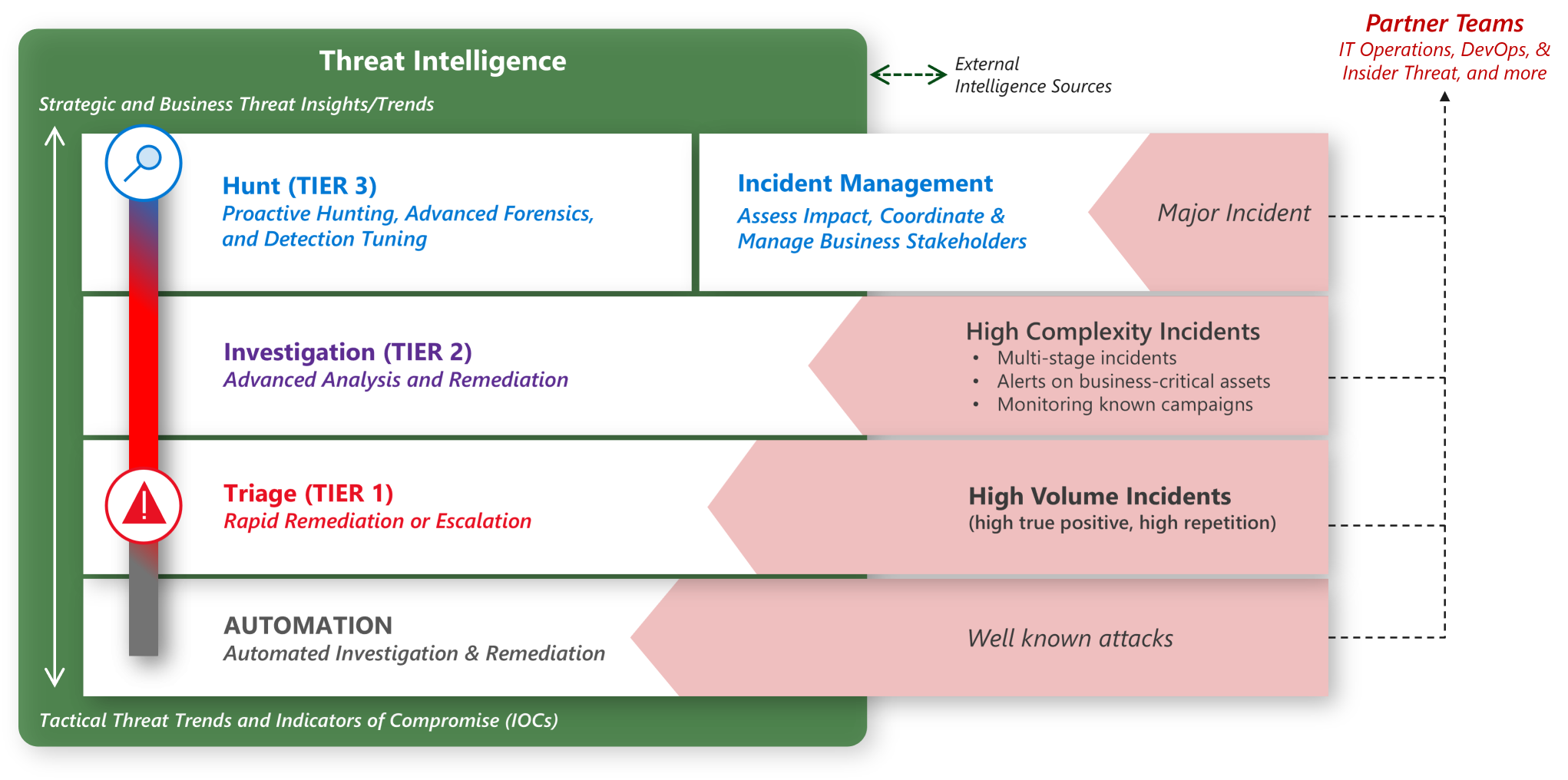

Operasi keamanan menangani kombinasi insiden volume tinggi dan insiden kompleksitas tinggi.

Tim operasi keamanan sering kali fokus pada tiga hasil utama:

- Manajemen insiden: Mengelola serangan aktif terhadap lingkungan, termasuk:

- Secara reaktif merespons serangan yang terdeteksi.

- Secara proaktif memburu serangan yang lolos dari deteksi ancaman tradisional.

- Mengkoordinasikan implikasi hukum, komunikasi, dan bisnis lainnya dari insiden keamanan.

- Persiapan insiden: Membantu organisasi mempersiapkan diri untuk serangan di masa depan. Persiapan insiden adalah serangkaian aktivitas strategis yang lebih luas yang ditujukan untuk membangun memori otot dan konteks di semua tingkat organisasi. Strategi ini mempersiapkan orang untuk menangani serangan besar dengan lebih baik dan mendapatkan wawasan mengenai peningkatan proses keamanan.

- Inteligensi ancaman: Mengumpulkan, memproses, dan menyebarkan inteligensi ancaman terhadap operasi keamanan, tim keamanan, kepemimpinan keamanan, dan pemangku kepentingan kepemimpinan bisnis melalui kepemimpinan keamanan.

Untuk memenuhi hasil ini, tim operasi keamanan harus terstruktur untuk fokus pada hasil utama. Dalam tim SecOps yang lebih besar, hasilnya sering kali dipisah di antara sub tim.

- Triase (tingkat 1): Respons baris pertama untuk insiden keamanan. Triase berfokus pada pemrosesan peringatan volume tinggi, dan umumnya dihasilkan oleh otomatisasi dan alat. Proses triase memecahkan sebagian besar jenis insiden umum dan menyelesaikannya dalam tim. Insiden yang lebih kompleks, atau insiden yang belum pernah terlihat dan diselesaikan sebelumnya harus ditingkatkan ke tingkat 2.

- Investigasi (tingkat 2): Berfokus pada insiden yang memerlukan penyelidikan lebih lanjut, sering kali membutuhkan korelasi poin data dari berbagai sumber. Tingkat investigasi ini bermaksud memberikan solusi berulang untuk masalah yang ditingkatkan kepada mereka. Tingkat investigasi ini kemudian memungkinkan tingkat 1 untuk menyelesaikan pengulangan selanjutnya dari jenis masalah itu. Tingkat 2 juga akan merespons peringatan terhadap sistem kritis bisnis, untuk mencerminkan tingkat keparahan risiko dan kebutuhan untuk bertindak cepat.

- Berburu (tingkat 3): Berfokus terutama pada perburuan proaktif untuk proses serangan yang sangat canggih dan mengembangkan panduan kepada tim yang lebih luas untuk mematangkan kontrol keamanan sebagai hasilnya. Tim tingkat 3 juga bertindak sebagai titik eskalasi untuk insiden besar untuk mendukung analisis dan respons forensik.

Titik kontak bisnis SecOps

SecOps memiliki beberapa potensi interaksi dengan kepemimpinan bisnis.

- Konteks bisnis untuk SecOps: SecOps harus memahami apa yang paling penting bagi organisasi sehingga tim dapat menerapkan konteks tersebut pada situasi keamanan real time yang lancar. Apa yang akan memiliki dampak paling negatif pada bisnis? Waktu henti sistem penting? Kehilangan reputasi dan kepercayaan pelanggan? Pengungkapan data sensitif? Merusak data atau sistem penting? Kami telah belajar bahwa sangat penting bagi para pemimpin dan staf utama dalam SOC memahami konteks ini. Mereka akan memilah luapan informasi dan insiden triase yang terus menerus dan memprioritaskan waktu, perhatian, dan upaya mereka.

- Latihan praktik gabungan dengan SecOps: Para pemimpin bisnis harus secara rutin bergabung dengan SecOps dalam mempraktikkan respons terhadap insiden besar. Pelatihan ini membangun memori otot dan hubungan yang sangat penting untuk pengambilan keputusan yang cepat dan efektif dalam tekanan tinggi insiden nyata, mengurangi risiko organisasi. Praktik ini juga mengurangi risiko dengan mengekspos kesenjangan dan asumsi dalam proses yang dapat diperbaiki sebelum insiden nyata terjadi.

- Pembaruan insiden besar dari SecOps: SecOps harus memberikan pembaruan kepada pemangku kepentingan bisnis untuk insiden besar saat insiden tersebut terjadi. Informasi ini memungkinkan para pemimpin bisnis untuk memahami risiko mereka dan mengambil langkah proaktif serta reaktif untuk mengelola risiko tersebut. Untuk informasi selengkapnya mengenai insiden besar oleh Tim Deteksi dan Respons Microsoft, lihat panduan referensi respons insiden.

- Inteligensi bisnis dari SOC: Terkadang SecOps menemukan bahwa musuh menargetkan sistem atau himpunan data yang tidak diharapkan. Ketika penemuan ini dibuat, tim inteligensi ancaman harus membagikan sinyal ini dengan para pemimpin bisnis karena mereka dapat memicu wawasan bagi para pemimpin bisnis. Misalnya, seseorang di luar perusahaan mengetahui proyek rahasia atau target penyerang yang tidak terduga menyorot nilai himpunan data yang diabaikan.

Modernisasi SecOps

Sama seperti disiplin keamanan lainnya, operasi keamanan menghadapi efek transformatif dari model bisnis, penyerang, dan platform teknologi yang terus berkembang.

Transformasi operasi keamanan utamanya didorong oleh tren berikut:

- Cakupan platform cloud: Operasi keamanan harus mendeteksi dan merespons serangan di seluruh properti perusahaan termasuk sumber daya cloud. Sumber daya cloud adalah platform baru dan berkembang pesat yang sering kali tidak dikenal oleh para profesional SecOps.

- Beralih ke keamanan yang berpusat pada identitas: SecOps tradisional sangat bergantung pada alat berbasis jaringan, tetapi sekarang harus mengintegrasikan identitas, titik akhir, aplikasi, dan alat serta keterampilan lainnya. Integrasi ini karena:

- Penyerang telah memasukkan serangan identitas, seperti phishing, pencurian info masuk, semprotan kata sandi, dan jenis serangan lainnya ke dalam gudang senjata mereka yang dengan andal menghindari deteksi berbasis jaringan.

- Aset berharga, seperti bawa perangkat Anda sendiri (BYOD), menghabiskan sebagian atau seluruh siklus hidup mereka di luar perimeter jaringan, membatasi utilitas deteksi jaringan.

- Cakupan Internet of Things (IoT) dan teknologi operasional (OT): Musuh secara aktif menargetkan perangkat IoT dan OT sebagai bagian dari rantai serangan mereka. Target-target ini mungkin merupakan tujuan akhir dari serangan atau sarana untuk mengakses atau melintasi lingkungan.

- Pemrosesan cloud telemetri: Modernisasi operasi keamanan diperlukan karena peningkatan yang masif dalam telemetri yang relevan yang berasal dari cloud. Telemetri ini sulit atau tidak mungkin diproses dengan sumber daya lokal dan teknik klasik. Ini kemudian mendorong SecOps untuk merangkul layanan cloud yang menyediakan analitik skala masif, pembelajaran mesin, dan analitik perilaku. Teknologi ini membantu mengekstrak nilai dengan cepat untuk memenuhi kebutuhan sensitif waktu operasi keamanan.

Penting untuk berinvestasi dalam alat dan pelatihan SecOps yang diperbarui untuk memastikan operasi keamanan dapat memenuhi tantangan ini. Untuk informasi selengkapnya, lihat Memperbarui proses respons insiden untuk cloud.

Untuk informasi selengkapnya mengenai peran dan tanggung jawab operasi keamanan, lihat Operasi keamanan.

Untuk praktik terbaik yang berfokus pada arsitektur dan teknologi lainnya, lihat Praktik terbaik keamanan Microsoft untuk operasi keamanan serta video dan slide.

Langkah berikutnya

Disiplin berikutnya adalah perlindungan aset.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk