Peran dan persyaratan untuk Azure Data Share

Artikel ini menjelaskan peran dan izin yang diperlukan untuk berbagi dan menerima data menggunakan layanan Azure Data Share.

Peran dan persyaratan

Dengan layanan Azure Data Share, Anda dapat berbagi data tanpa bertukar informasi masuk antara penyedia data dan konsumen. Untuk berbagi berbasis rekam jepret, layanan Azure Data Share menggunakan Identitas Terkelola (sebelumnya dikenal sebagai MSI) untuk mengautentikasi ke penyimpanan data Azure.

Untuk membuat berbagi di berbagi Azure Data, pengguna akan memerlukan izin ini:

- Izin akun berbagi data: Kontributor

- Grup sumber daya penyimpanan: Pembaca (Izin baca pada grup sumber daya tempat akun penyimpanan atau database Anda tinggal Anda izin untuk menelusurinya di portal.)

- Izin sumber, tergantung pada sumbernya:

Berbagi penyimpanan dan data lake

| Jenis penyimpanan data | Perbuatan | Peran pada penyimpanan data sumber | Peran pada penyimpanan data target | Catatan |

|---|---|---|---|---|

| Azure Blob Storage | Berbagi data | Kontributor Akun Penyimpanan** | **Sebagai gantinya, Anda dapat membuat peran kustom dengan tindakan penyimpanan yang diperlukan | |

| Terima Data | Kontributor Akun Penyimpanan** | **Sebagai gantinya, Anda dapat membuat peran kustom dengan tindakan penyimpanan yang diperlukan | ||

| Secara otomatis menetapkan izin MI untuk dibagikan | Peran dengan Microsoft.Authorization/role assignments/write* | Opsional. Sebagai gantinya, Anda dapat menetapkan izin MI secara manual. | ||

| Secara otomatis menetapkan izin MI untuk menerima | Peran dengan Microsoft.Authorization/role assignments/write* | Opsional. Sebagai gantinya, Anda dapat menetapkan izin MI secara manual. | ||

| Azure Data Lake Gen 1 | Berbagi data | Akses dan tulis izin pada file yang ingin Anda bagikan. | ||

| Terima Data | Tidak Didukung | |||

| Secara otomatis menetapkan izin MI untuk dibagikan | Peran dengan Microsoft.Authorization/role assignments/write* | Opsional. Sebagai gantinya, Anda dapat menetapkan izin MI secara manual. | ||

| Secara otomatis menetapkan izin MI untuk menerima | Tidak didukung. | |||

| Azure Data Lake Gen 2 | Berbagi data | Kontributor Akun Penyimpanan** | **Sebagai gantinya, Anda dapat membuat peran kustom dengan tindakan penyimpanan yang diperlukan | |

| Terima Data | Kontributor Akun Penyimpanan** | **Sebagai gantinya, Anda dapat membuat peran kustom dengan tindakan penyimpanan yang diperlukan | ||

| Secara otomatis menetapkan izin MI untuk dibagikan | Peran dengan Microsoft.Authorization/role assignments/write* | Opsional. Sebagai gantinya, Anda dapat menetapkan izin MI secara manual. | ||

| Secara otomatis menetapkan izin MI untuk menerima | Peran dengan Microsoft.Authorization/role assignments/write* | Opsional. Sebagai gantinya, Anda dapat menetapkan izin MI secara manual. |

* Izin ini ada dalam peran Pemilik .

Untuk informasi selengkapnya tentang berbagi ke dan dari penyimpanan Azure, lihat artikel untuk berbagi dan menerima data dari Azure Blob Storage dan Azure Data Lake Storage.

Berbagi database SQL

Untuk berbagi data dari SQL, Anda dapat menggunakan:

Untuk menerima data ke SQL, Anda harus menetapkan izin untuk menerima data.

Autentikasi Microsoft Entra untuk dibagikan

Prasyarat ini mencakup autentikasi yang Anda perlukan sehingga Azure Data Share dapat terhubung dengan Azure SQL Database Anda:

- Anda akan memerlukan izin untuk menulis ke database di server SQL: Microsoft.Sql/servers/databases/write. Izin ini ada di dalam peran Kontributor.

- Izin Admin Microsoft Entra SQL Server.

- Akses Firewall SQL Server:

- Di portal Azure, navigasikan ke server SQL Anda. Pilih Firewall dan jaringan virtual dari navigasi kiri.

- Pilih Ya untuk Izinkan layanan dan sumber daya Azure mengakses server ini.

- Pilih +Tambahkan IP klien. Alamat IP klien dapat berubah, jadi Anda mungkin perlu menambahkan IP klien Anda lagi lain kali Anda berbagi data dari portal.

- Pilih Simpan.

Autentikasi SQL untuk dibagikan

Anda dapat mengikuti video demo langkah demi langkah untuk mengonfigurasi autentikasi, atau menyelesaikan masing-masing prasyarat ini:

Izin untuk menulis ke database di server SQL: Microsoft.Sql/servers/databases/write. Izin ini ada di dalam peran Kontributor.

Izin untuk identitas terkelola sumber daya Azure Data Share untuk mengakses database:

Di portal Azure, navigasikan ke server SQL dan atur diri Anda sebagai Admin Microsoft Entra.

Koneksi ke Azure SQL Database/Gudang Data menggunakan Editor Kueri atau SQL Server Management Studio dengan autentikasi Microsoft Entra.

Jalankan skrip berikut untuk menambahkan Data Share resource-Managed Identity sebagai db_datareader. Koneksi menggunakan Active Directory dan bukan autentikasi SQL Server.

create user "<share_acct_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acct_name>";Catatan

<share_acc_name> adalah nama sumber daya Data Share Anda.

Pengguna Azure SQL Database dengan akses 'db_datareader' untuk menavigasi dan memilih tabel atau tampilan yang ingin Anda bagikan.

Akses Firewall SQL Server:

- Di portal Azure, navigasikan ke server SQL. Pilih Firewall dan jaringan virtual dari navigasi kiri.

- Pilih Ya untuk Izinkan layanan dan sumber daya Azure mengakses server ini.

- Pilih +Tambahkan IP klien. Alamat IP klien dapat berubah, jadi Anda mungkin perlu menambahkan IP klien Anda lagi lain kali Anda berbagi data dari portal.

- Pilih Simpan.

Autentikasi yang akan diterima di SQL

Untuk server SQL tempat Anda adalah admin Microsoft Entra dari server SQL, selesaikan prasyarat ini sebelum menerima berbagi data:

- Azure SQL Database atau Azure Synapse Analytics (sebelumnya Azure SQL DW).

- Izin untuk menulis ke database di server SQL: Microsoft.Sql/servers/databases/write. Izin ini ada di dalam peran Kontributor.

- Akses Firewall SQL Server:

- Di portal Azure, navigasikan ke server SQL Anda. Pilih Firewall dan jaringan virtual dari navigasi kiri.

- Pilih Ya untuk Izinkan layanan dan sumber daya Azure mengakses server ini.

- Pilih +Tambahkan IP klien. Alamat IP klien dapat berubah, jadi Anda mungkin perlu menambahkan IP klien Anda lagi lain kali Anda berbagi data dari portal.

- Pilih Simpan.

Untuk server SQL di mana Anda bukan admin Microsoft Entra, selesaikan prasyarat ini sebelum menerima berbagi data:

Anda dapat mengikuti video demo langkah demi langkah, atau langkah-langkah di bawah ini untuk mengonfigurasi prasyarat.

Azure SQL Database atau Azure Synapse Analytics (sebelumnya Azure SQL DW).

Izin untuk menulis ke database di server SQL: Microsoft.Sql/servers/databases/write. Izin ini ada di dalam peran Kontributor.

Izin untuk identitas terkelola sumber daya Data Share untuk mengakses Azure SQL Database atau Azure Synapse Analytics:

Di portal Azure, navigasikan ke server SQL dan atur diri Anda sebagai Admin Microsoft Entra.

Koneksi ke Azure SQL Database/Gudang Data menggunakan Editor Kueri atau SQL Server Management Studio dengan autentikasi Microsoft Entra.

Jalankan skrip berikut untuk menambahkan Identitas Terkelola dari Data Share sebagai 'db_datareader, db_datawriter, db_ddladmin'.

create user "<share_acc_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acc_name>"; exec sp_addrolemember db_datawriter, "<share_acc_name>"; exec sp_addrolemember db_ddladmin, "<share_acc_name>";Catatan

<share_acc_name> adalah nama sumber daya Data Share Anda.

Akses Firewall SQL Server:

- Di portal Azure, navigasikan ke server SQL dan pilih Firewall dan jaringan virtual.

- Pilih Ya untuk Izinkan layanan dan sumber daya Azure mengakses server ini.

- Pilih +Tambahkan IP klien. Alamat IP klien dapat berubah, jadi Anda mungkin perlu menambahkan IP klien Anda lagi lain kali Anda berbagi data dari portal.

- Pilih Simpan.

Untuk informasi selengkapnya tentang berbagi ke dan dari Azure SQL, lihat artikel untuk berbagi dan menerima data dari Azure SQL Database.

Berbagi analitik Azure synapse

Bagikan

Izin untuk menulis ke kumpulan SQL di ruang kerja Synapse: Microsoft.Synapse/workspaces/sqlPools/write. Izin ini ada di dalam peran Kontributor.

Izin untuk identitas terkelola sumber daya Data Share untuk mengakses kumpulan SQL ruang kerja Synapse:

Di portal Azure, navigasikan ke ruang kerja Synapse Anda. Pilih admin Direktori Aktif SQL dari navigasi kiri dan atur diri Anda sebagai admin Microsoft Entra.

Buka Synapse Studio, pilih Kelola dari navigasi kiri. Pilih Kontrol akses di bawah Keamanan. Tetapkan diri Anda peran admin SQL atau admin Ruang Kerja.

Pilih Kembangkan dari navigasi kiri di Synapse Studio. Jalankan skrip berikut di kumpulan SQL untuk menambahkan Data Share resource-Managed Identity sebagai db_datareader.

create user "<share_acct_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acct_name>";Catatan

<share_acc_name> adalah nama sumber daya Data Share Anda.

Akses Firewall ruang kerja Synapse:

- Di portal Azure, navigasikan ke ruang kerja Synapse. Pilih Firewall dari navigasi kiri.

- Pilih AKTIF untuk Izinkan layanan dan sumber daya Azure mengakses ruang kerja ini.

- Pilih +Tambahkan IP klien. Alamat IP klien dapat berubah, jadi Anda mungkin perlu menambahkan IP klien Anda lagi lain kali Anda berbagi data dari portal.

- Pilih Simpan.

Terima

Kumpulan SQL khusus Azure Synapse Analytics (ruang kerja). Menerima data ke kumpulan SQL tanpa server saat ini tidak didukung.

Izin untuk menulis ke kumpulan SQL di ruang kerja Synapse: Microsoft.Synapse/workspaces/sqlPools/write. Izin ini ada di dalam peran Kontributor.

Izin untuk identitas terkelola sumber daya Data Share untuk mengakses kumpulan SQL ruang kerja Synapse:

Di portal Azure, navigasikan ke ruang kerja Synapse.

Pilih admin Direktori Aktif SQL dari navigasi kiri dan atur diri Anda sebagai admin Microsoft Entra.

Buka Synapse Studio, pilih Kelola dari navigasi kiri. Pilih Kontrol akses di bawah Keamanan. Tetapkan diri Anda peran admin SQL atau admin Ruang Kerja.

Di Synapse Studio, pilih Kembangkan dari navigasi kiri. Jalankan skrip berikut di kumpulan SQL untuk menambahkan Identitas Terkelola sumber daya Data Share sebagai 'db_datareader, db_datawriter, db_ddladmin'.

create user "<share_acc_name>" from external provider; exec sp_addrolemember db_datareader, "<share_acc_name>"; exec sp_addrolemember db_datawriter, "<share_acc_name>"; exec sp_addrolemember db_ddladmin, "<share_acc_name>";Catatan

<share_acc_name> adalah nama sumber daya Data Share Anda.

Akses Firewall ruang kerja Synapse:

- Di portal Azure, navigasikan ke ruang kerja Synapse. Pilih Firewall dari navigasi kiri.

- Pilih AKTIF untuk Izinkan layanan dan sumber daya Azure mengakses ruang kerja ini.

- Pilih +Tambahkan IP klien. Alamat IP klien dapat berubah. Proses ini mungkin perlu diulang saat Anda berbagi data SQL dari portal Azure berikutnya.

- Pilih Simpan.

Untuk informasi selengkapnya tentang berbagi ke dan dari azure Synapse analytics, lihat artikel untuk berbagi dan menerima data dari Azure Synapse Analytics.

Menetapkan izin MI secara manual

Jika pengguna memiliki izin Microsoft.Authorization/role assignments/write pada penyimpanan data sumber atau target, pengguna akan secara otomatis menetapkan identitas Terkelola Azure Data Share izin yang diperlukan untuk mengautentikasi dengan penyimpanan data. Anda juga dapat menetapkan izin identitas terkelola secara manual.

Jika Anda memilih untuk menetapkan izin secara manual, tetapkan izin ini ke identitas terkelola sumber daya Azure Data Share Anda berdasarkan sumber dan tindakan:

| Jenis Penyimpanan Data | Microsoft OLE DB Provider untuk DB2 Sumber Penyedia Data | Penyimpanan Data Target Konsumen Data |

|---|---|---|

| Azure Blob Storage | Pembaca Data Blob Penyimpanan. | Data blob penyimpanan kontributor |

| Azure Data Lake Gen1 | Pemilik | Tidak Didukung |

| Azure Data Lake Gen2 | Pembaca Data Blob Penyimpanan. | Data blob penyimpanan kontributor |

| Database Azure SQL | db_datareader | db_datareader, db_datawriter, db_ddladmin |

| Azure Synapse Analytics | db_datareader | db_datareader, db_datawriter, db_ddladmin |

Contoh penyedia data

Saat Anda berbagi data dari akun penyimpanan, identitas terkelola sumber daya berbagi data diberikan peran Pembaca Data Blob Penyimpanan.

Ini dilakukan secara otomatis oleh layanan Azure Data Share saat pengguna menambahkan himpunan data melalui portal Azure dan pengguna adalah pemilik penyimpanan data Azure, atau merupakan anggota peran kustom yang memiliki izin Microsoft.Authorization/role assignments/write yang ditetapkan.

Atau, pengguna dapat meminta pemilik penyimpanan data Azure menambahkan identitas terkelola sumber daya berbagi data ke penyimpanan data Azure secara manual. Tindakan ini hanya perlu dilakukan sekali per sumber daya berbagi data.

Untuk membuat penetapan peran untuk identitas terkelola sumber daya berbagi data secara manual, gunakan langkah-langkah berikut:

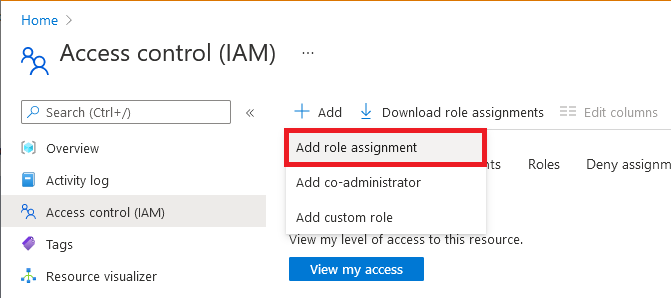

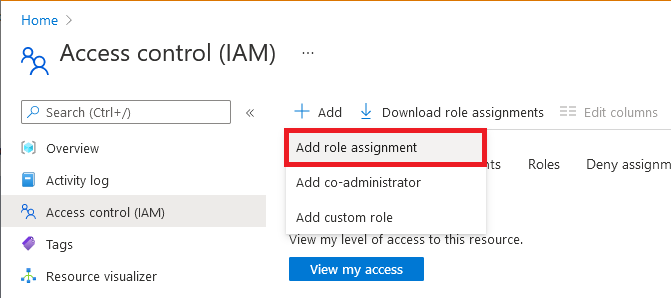

Navigasi ke penyimpanan data Azure.

Pilih Kontrol Akses (IAM) .

Pilih Tambahkan > Tambahkan penetapan peran.

Pada tab Peran , pilih salah satu peran yang tercantum dalam tabel penetapan peran di bagian sebelumnya.

Pada tab Anggota, pilih Identitas terkelola, kemudian pilih Pilih anggota.

Pilih langganan Azure Anda.

Pilih Identitas terkelola yang ditetapkan sistem, cari sumber daya Azure Data Share Anda, lalu pilih.

Di tab Tinjau + tetapkan, pilih Tinjau + tetapkan untuk menetapkan peran.

Untuk mempelajari selengkapnya tentang penetapan peran, lihat Menetapkan peran Azure menggunakan portal Azure. Jika Anda berbagi data menggunakan REST API, Anda dapat membuat penetapan peran menggunakan API dengan mereferensikan Tetapkan peran Azure menggunakan REST API.

Untuk berbagi berbasis rekam jepret SQL, pengguna SQL perlu dibuat dari penyedia eksternal di SQL Database dengan nama yang sama dengan sumber daya Azure Data Share saat menyambungkan ke database SQL menggunakan autentikasi Microsoft Entra. Pengguna ini perlu diberi izin db_datareader. Contoh skrip bersama dengan prasyarat lain untuk berbagi berbasis SQL dapat ditemukan di tutorial Bagikan dari Azure SQL Database atau Azure Synapse Analytics.

Contoh konsumen data

Untuk menerima data ke dalam akun penyimpanan, identitas terkelola sumber daya berbagi data konsumen perlu diberikan akses ke akun penyimpanan target. Identitas terkelola sumber daya berbagi data perlu diberikan peran Kontributor Data Blob Penyimpanan. Hal ini dilakukan secara otomatis oleh layanan Azure Data Share jika pengguna menentukan akun penyimpanan target melalui portal Microsoft Azure dan pengguna memiliki izin yang tepat. Misalnya, pengguna adalah pemilik akun penyimpanan, atau merupakan anggota peran kustom yang memiliki izin Microsoft.Authorization/role assignments/write yang ditetapkan.

Sebagai alternatif, pengguna dapat menyuruh pemilik akun penyimpanan untuk menambahkan identitas terkelola sumber daya berbagi data ke akun penyimpanan secara manual. Tindakan ini hanya perlu dilakukan sekali per sumber daya berbagi data. Untuk membuat penetapan peran bagi identitas terkelola sumber daya berbagi data secara manual, ikuti langkah-langkah di bawah ini.

Navigasi ke penyimpanan data Azure.

Pilih Kontrol Akses (IAM) .

Pilih Tambahkan > Tambahkan penetapan peran.

Pada tab Peran , pilih salah satu peran yang tercantum dalam tabel penetapan peran di bagian sebelumnya. Misalnya, untuk akun penyimpanan, pilih Pembaca Data Blob Penyimpanan.

Pada tab Anggota, pilih Identitas terkelola, kemudian pilih Pilih anggota.

Pilih langganan Azure Anda.

Pilih Identitas terkelola yang ditetapkan sistem, cari sumber daya Azure Data Share Anda, lalu pilih.

Di tab Tinjau + tetapkan, pilih Tinjau + tetapkan untuk menetapkan peran.

Untuk mempelajari selengkapnya tentang penetapan peran, lihat Menetapkan peran Azure menggunakan portal Azure. Jika Anda menerima data menggunakan REST API, Anda dapat membuat penetapan peran menggunakan API dengan merujuk Tetapkan peran Azure menggunakan REST API.

Untuk target berbasis SQL, pengguna SQL perlu dibuat dari penyedia eksternal di SQL Database dengan nama yang sama dengan sumber daya Azure Data Share saat menyambungkan ke database SQL menggunakan autentikasi Microsoft Entra. Pengguna ini perlu diberikan izin db_datareader, db_datawriter, db_ddladmin. Contoh skrip bersama dengan prasyarat lain untuk berbagi berbasis SQL dapat ditemukan di tutorial Bagikan dari Azure SQL Database atau Azure Synapse Analytics.

Pendaftaran penyedia sumber daya

Anda mungkin perlu mendaftarkan penyedia sumber daya Microsoft.DataShare secara manual ke langganan Azure Anda dalam skenario berikut:

- Menampilkan undangan Azure Data Share untuk pertama kalinya di penyewa Azure Anda

- Membagikan data dari penyimpanan data Azure pada langganan Azure yang berbeda dari sumber daya Azure Data Share Anda

- Menerima data ke dalam penyimpanan data Azure pada langganan Azure yang berbeda dari sumber daya Azure Data Share Anda

Ikuti langkah-langkah ini untuk mendaftarkan penyedia sumber daya Microsoft.DataShare ke Langganan Azure Anda. Anda memerlukan akses Kontributor ke langganan Azure untuk mendaftarkan penyedia sumber daya.

- Di portal Microsoft Azure, navigasi ke Langganan.

- Pilih langganan yang Anda gunakan untuk Azure Data Share.

- Pilih Penyedia Sumber Daya.

- Cari Microsoft.DataShare.

- Pilih Daftarkan.

Untuk mempelajari selengkapnya tentang penyedia sumber daya, lihat Penyedia dan jenis sumber daya Azure.

Peran kustom untuk Data Share

Bagian ini menjelaskan peran dan izin kustom yang diperlukan dalam peran kustom untuk berbagi dan menerima data, khusus untuk akun Penyimpanan. Ada juga prasyarat yang independen dari peran kustom atau peran Azure Data Share.

Prasyarat untuk Data Share, selain peran kustom

- Untuk berbagi berbasis rekam jepret penyimpanan dan data lake, untuk menambahkan himpunan data di Azure Data Share, identitas terkelola sumber daya berbagi data penyedia perlu diberikan akses ke penyimpanan data Azure sumber. Misalnya, jika menggunakan akun penyimpanan, identitas terkelola sumber daya berbagi data diberikan peran Pembaca Data Blob Penyimpanan.

- Untuk menerima data ke akun penyimpanan, identitas terkelola sumber daya berbagi data konsumen perlu diberikan akses ke akun penyimpanan target. Identitas terkelola sumber daya berbagi data perlu diberikan peran Kontributor Data Blob Penyimpanan.

- Anda mungkin juga perlu mendaftarkan penyedia sumber daya Microsoft.DataShare secara manual ke langganan Azure Anda untuk beberapa skenario. Lihat di bagian Pendaftaran penyedia sumber daya di artikel ini untuk detail tertentu.

Membuat peran kustom dan izin yang diperlukan

Peran kustom dapat dibuat dalam grup langganan atau sumber daya untuk berbagi dan menerima data. Pengguna dan grup kemudian dapat diberi peran kustom.

- Untuk membuat peran kustom, ada tindakan yang diperlukan untuk Penyimpanan, Data Share, Grup sumber daya, dan Otorisasi. Lihat dokumen operasi penyedia sumber daya Azure untuk Data Share untuk memahami berbagai tingkat izin dan memilih yang relevan untuk peran kustom Anda.

- Secara bergantian, Anda dapat menggunakan portal Azure untuk menavigasi ke IAM, Peran kustom, Menambahkan izin, Mencari, mencari izin Microsoft.DataShare untuk melihat daftar tindakan yang tersedia.

- Untuk mempelajari selengkapnya tentang penetapan peran kustom, lihat Peran kustom Azure. Setelah Anda memiliki peran kustom Anda, uji untuk memverifikasi bahwa peran tersebut berfungsi seperti yang Anda harapkan.

Berikut ini memperlihatkan contoh bagaimana tindakan yang diperlukan akan dicantumkan dalam tampilan JSON agar peran kustom dapat berbagi dan menerima data.

{

"Actions": [

"Microsoft.Storage/storageAccounts/read",

"Microsoft.Storage/storageAccounts/write",

"Microsoft.Storage/storageAccounts/blobServices/containers/read",

"Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action",

"Microsoft.Storage/storageAccounts/listkeys/action",

"Microsoft.DataShare/accounts/read",

"Microsoft.DataShare/accounts/providers/Microsoft.Insights/metricDefinitions/read",

"Microsoft.DataShare/accounts/shares/listSynchronizations/action",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/read",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/write",

"Microsoft.DataShare/accounts/shares/synchronizationSettings/delete",

"Microsoft.DataShare/accounts/shareSubscriptions/*",

"Microsoft.DataShare/listInvitations/read",

"Microsoft.DataShare/locations/rejectInvitation/action",

"Microsoft.DataShare/locations/consumerInvitations/read",

"Microsoft.DataShare/locations/operationResults/read",

"Microsoft.Resources/subscriptions/resourceGroups/read",

"Microsoft.Resources/subscriptions/resourcegroups/resources/read",

"Microsoft.Authorization/roleAssignments/read",

]

}

Langkah berikutnya

- Pelajari selengkapnya tentang peran di Azure - Memahami definisi peran Azure