Mengelola rahasia Azure Stack Edge menggunakan Azure Key Vault

BERLAKU UNTUK: Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Azure Key Vault terintegrasi dengan sumber daya Azure Stack Edge untuk manajemen rahasia. Artikel ini menyediakan detail tentang bagaimana Azure Key Vault dibuat untuk sumber daya Azure Stack Edge selama aktivasi perangkat dan kemudian digunakan untuk manajemen rahasia.

Tentang brankas kunci dan Azure Stack Edge

Layanan cloud Azure Key Vault dapat digunakan untuk menyimpan dan mengontrol akses ke token, kata sandi, sertifikat, kunci API, dan rahasia lainnya dengan aman. Azure Key Vault memberi kemudahan dalam membuat dan mengontrol kunci enkripsi yang digunakan untuk mengenkripsi data Anda.

Untuk layanan Azure Stack Edge, integrasi dengan brankas kunci memberikan manfaat berikut:

Menyimpan rahasia pelanggan. Salah satu rahasia yang digunakan untuk layanan Azure Stack Edge adalah Kunci Integritas Saluran (CIK). Kunci ini memungkinkan Anda untuk mengenkripsi rahasia Anda dan disimpan dengan aman di brankas kunci. Rahasia perangkat seperti tombol pemulihan BitLocker dan kata sandi pengguna Baseboard Management Controller (BMC) juga disimpan di brankas kunci.

Untuk informasi selengkapnya, lihat Menyimpan rahasia dan kunci dengan aman.

Meneruskan rahasia pelanggan terenkripsi ke perangkat.

Menampilkan rahasia perangkat untuk akses mudah jika perangkat sedang tidak berfungsi.

Menghasilkan kunci aktivasi dan membuat brankas kunci

Brankas kunci dibuat untuk sumber daya Azure Stack Edge selama proses pembuatan kunci aktivasi. Brankas kunci dibuat dalam langganan yang sama dengan tempat grup sumber daya sebagai sumber daya Azure Stack Edge. Izin kontributor diperlukan pada brankas kunci.

Prasyarat untuk brankas kunci

Sebelum pembuatan brankas kunci selama aktivasi, prasyarat berikut harus dipenuhi:

Daftarkan penyedia sumber Microsoft.KeyVault sebelum Anda membuat sumber daya Azure Stack Edge. Penyedia sumber secara otomatis terdaftar jika Anda memiliki akses pemilik atau kontributor ke langganan. Brankas kunci dibuat dalam langganan yang sama dan grup sumber daya sebagai sumber daya Azure Stack Edge.

Saat Anda membuat sumber daya Azure Stack Edge, identitas terkelola yang ditetapkan sistem juga dibuat yang bertahan selama masa pakai sumber daya dan berkomunikasi dengan penyedia sumber di cloud.

Saat identitas terkelola diaktifkan, Azure membuat identitas tepercaya untuk sumber daya Azure Stack Edge.

Pembuatan brankas kunci

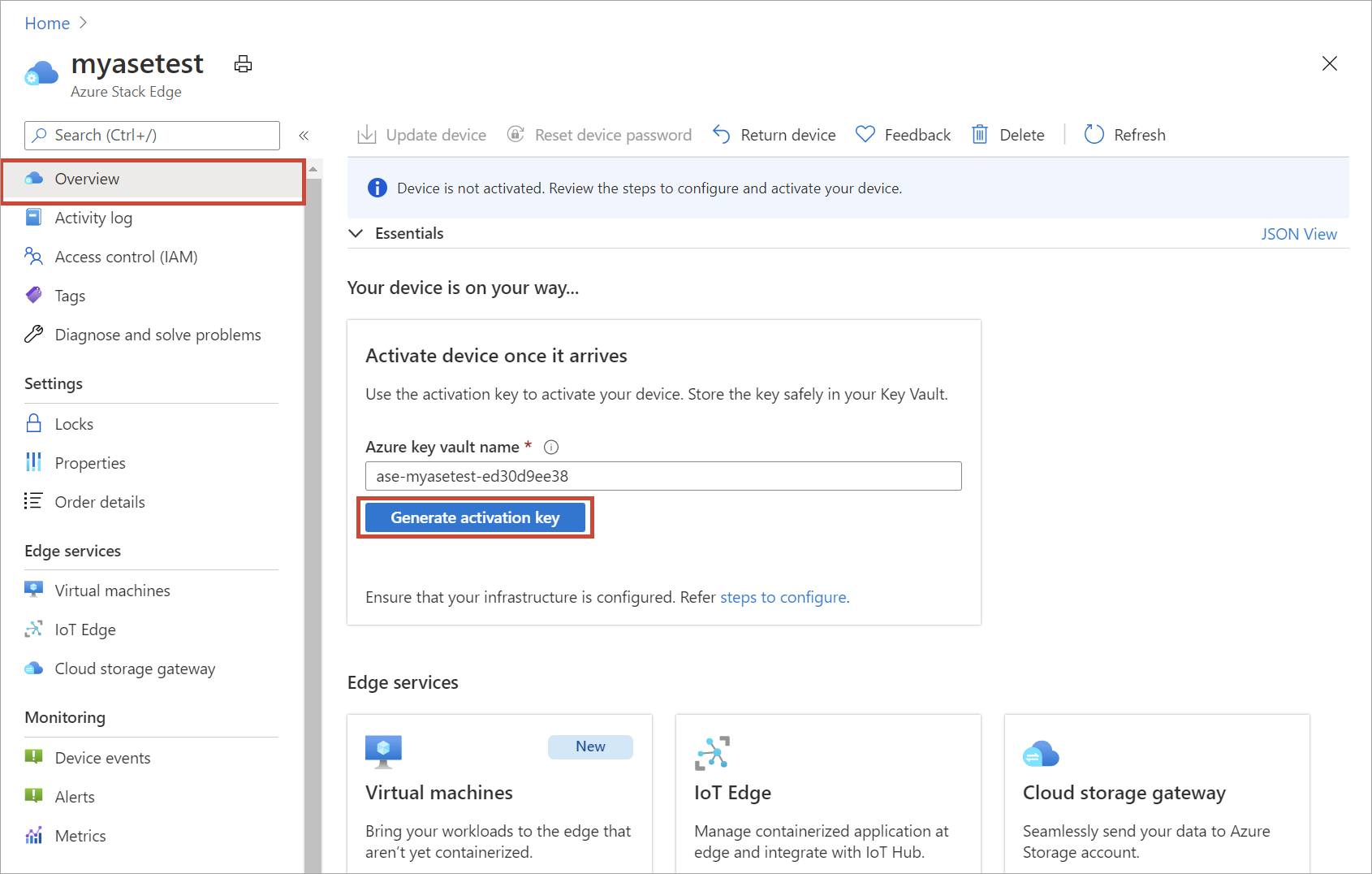

Setelah Anda membuat sumber daya, Anda perlu mengaktifkan sumber daya dengan perangkat. Untuk melakukannya, Anda akan menghasilkan kunci aktivasi dari portal Microsoft Azure.

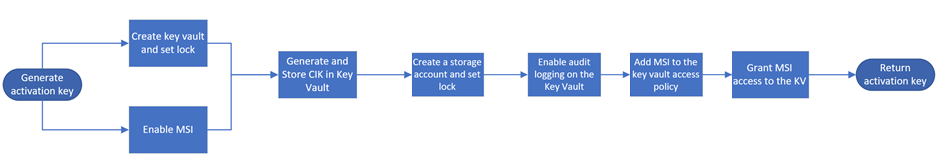

Ketika Anda membuat kunci aktivasi, peristiwa berikut terjadi:

- Anda meminta kunci aktivasi di portal Microsoft Azure. Permintaan kemudian dikirim ke penyedia sumber brankas kunci.

- Brankas kunci tingkat standar dengan kebijakan akses dibuat dan dikunci secara default.

Brankas kunci ini menggunakan nama default atau nama kustom panjang 3 hingga 24 karakter yang Anda tentukan. Anda tidak bisa menggunakan brankas kunci yang sudah digunakan.

Detail brankas kunci disimpan dalam layanan. Brankas kunci ini digunakan untuk manajemen rahasia dan bertahan selama sumber daya Azure Stack Edge ada.

- Kunci sumber daya diaktifkan pada brankas kunci untuk mencegah penghapusan yang tidak disengaja. Hapus sementara juga diaktifkan pada brankas kunci yang memungkinkan brankas kunci dipulihkan dalam 90 hari jika ada penghapusan yang tidak disengaja. Untuk informasi selengkapnya, lihat Gambaran umum penghapusan lunak Azure Key Vault.

- Identitas terkelola yang ditetapkan sistem yang dibuat saat Anda membuat sumber daya Azure Stack Edge, sekarang diaktifkan.

- Kunci integritas saluran (CIK) dihasilkan dan ditempatkan di brankas kunci. Detail CIK ditampilkan dalam layanan.

- Akun penyimpanan zona redundan (ZRS) juga dibuat dalam cakupan yang sama dengan sumber daya Azure Stack Edge dan kunci ditempatkan pada akun.

- Akun ini digunakan untuk menyimpan log audit.

- Pembuatan akun penyimpanan adalah proses yang berjalan lama dan memakan waktu beberapa menit.

- Akun penyimpanan ditandai dengan nama brankas kunci.

- Pengaturan diagnostik ditambahkan ke brankas kunci dan pengelogan diaktifkan.

- Identitas terkelola ditambahkan ke kebijakan akses brankas kunci untuk memungkinkan akses ke brankas kunci karena perangkat menggunakan brankas kunci untuk menyimpan dan mengambil rahasia.

- Brankas kunci mengautentikasi permintaan dengan identitas terkelola untuk menghasilkan kunci aktivasi. Kunci aktivasi dikembalikan ke portal Microsoft Azure. Anda kemudian dapat menyalin kunci ini dan menggunakannya di UI lokal untuk mengaktifkan perangkat Anda.

Catatan

- Jika Anda memiliki sumber daya Azure Stack Edge yang ada sebelum Azure Key Vault diintegrasikan dengan sumber daya Azure Stack Edge, Anda tidak akan terpengaruh. Anda dapat terus menggunakan sumber daya Azure Stack Edge yang sudah ada.

- Pembuatan brankas kunci dan akun penyimpanan menambah biaya sumber daya secara keseluruhan. Untuk informasi selengkapnya tentang transaksi yang diizinkan dan biaya terkait, lihat Harga Azure Key Vault dan Harga untuk Akun penyimpanan.

Jika Anda mengalami masalah terkait dengan brankas kunci dan aktivasi perangkat, lihat Pemecahan masalah aktivasi perangkat.

Menampilkan properti brankas kunci

Setelah kunci aktivasi dihasilkan dan brankas kunci dibuat, Anda mungkin ingin mengakses brankas kunci untuk melihat rahasia, kebijakan akses, diagnostik, dan wawasan. Prosedur berikut menjelaskan masing-masing operasi ini.

Menampilkan rahasia

Setelah kunci aktivasi dihasilkan dan brankas kunci dibuat, Anda mungkin ingin mengakses brankas kunci.

Untuk mengakses brankas kunci dan melihat rahasianya, ikuti langkah-langkah berikut:

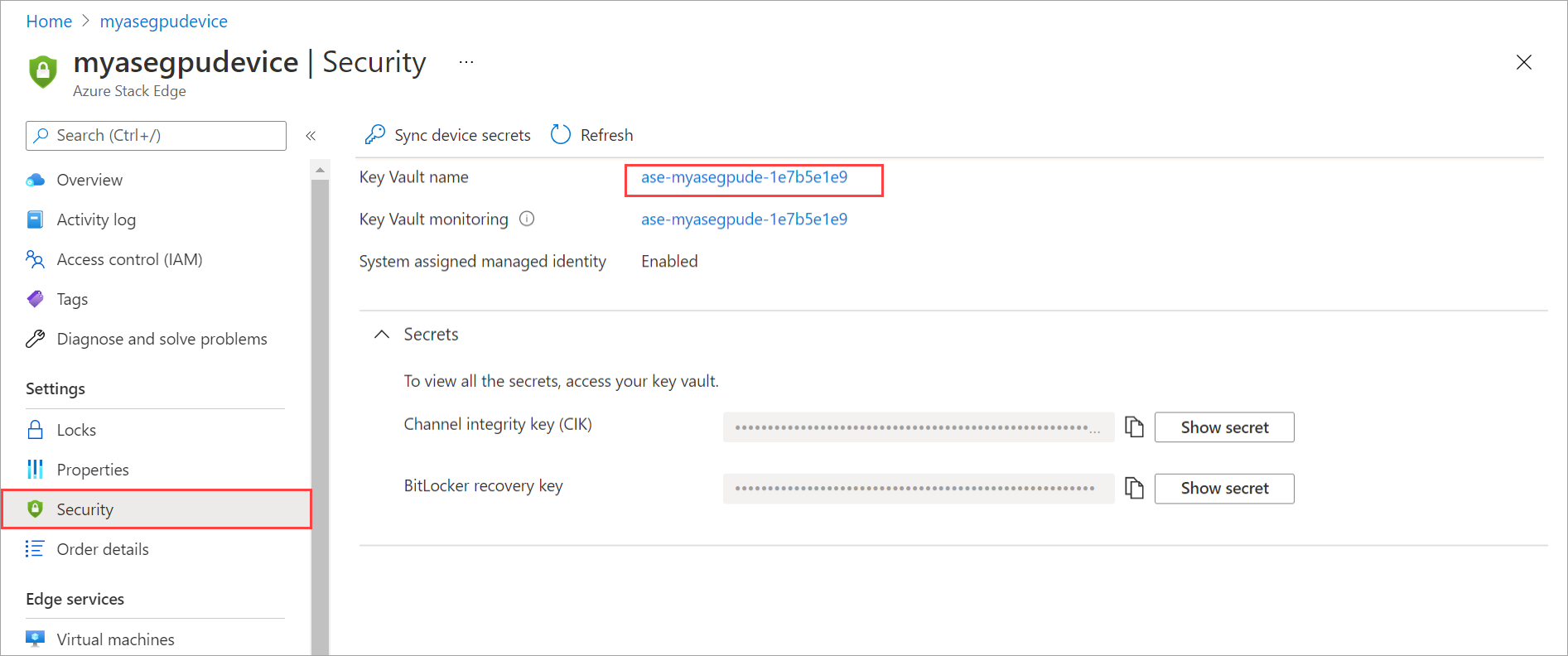

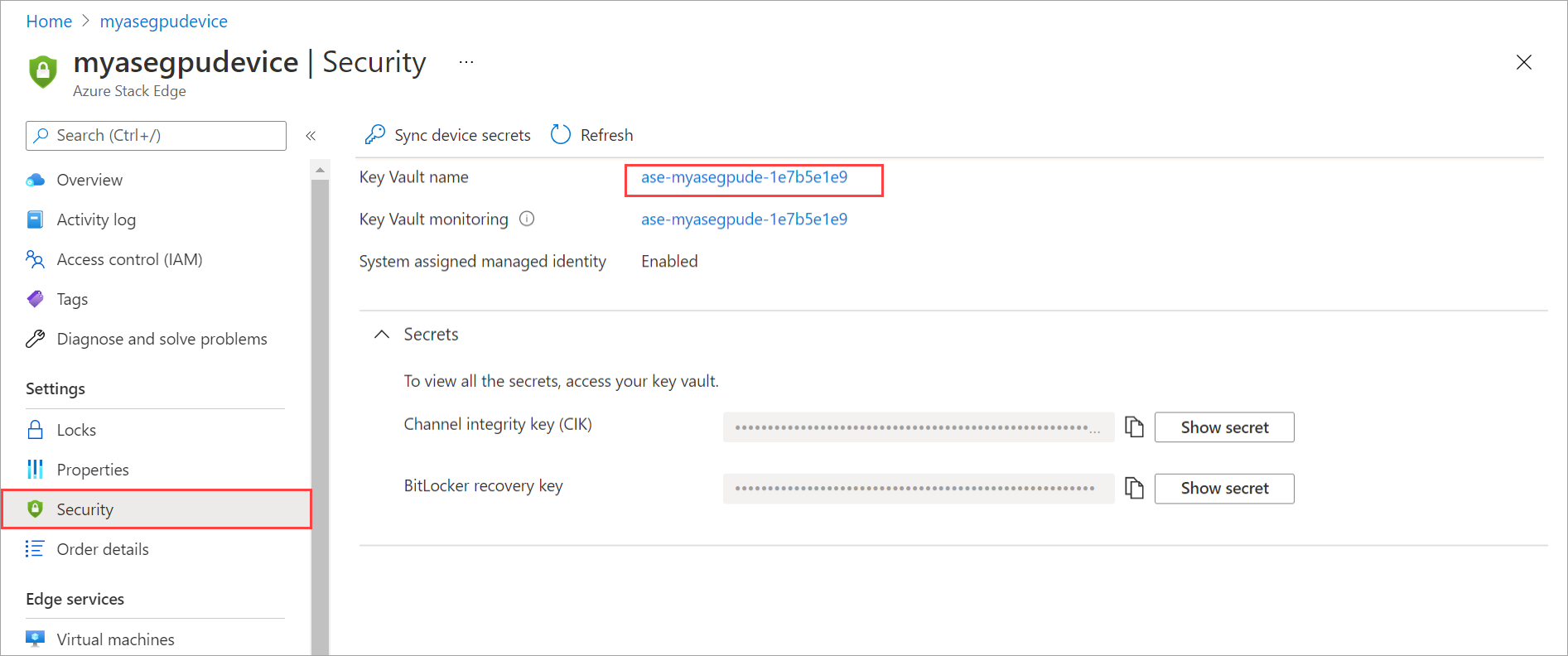

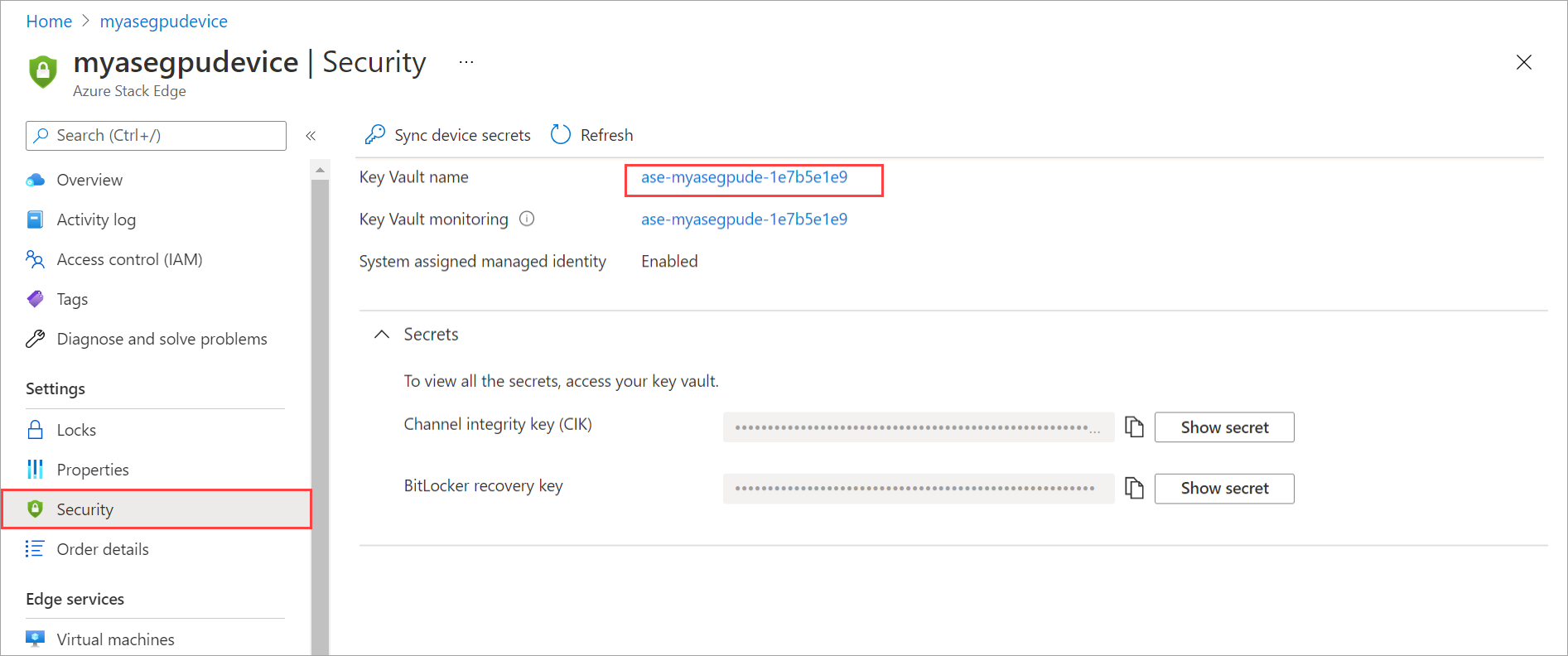

Di portal Microsoft Azure untuk sumber daya Azure Stack Edge Anda, buka Keamanan.

Di panel kanan, di bawah Keamanan, Anda dapat melihat Rahasia.

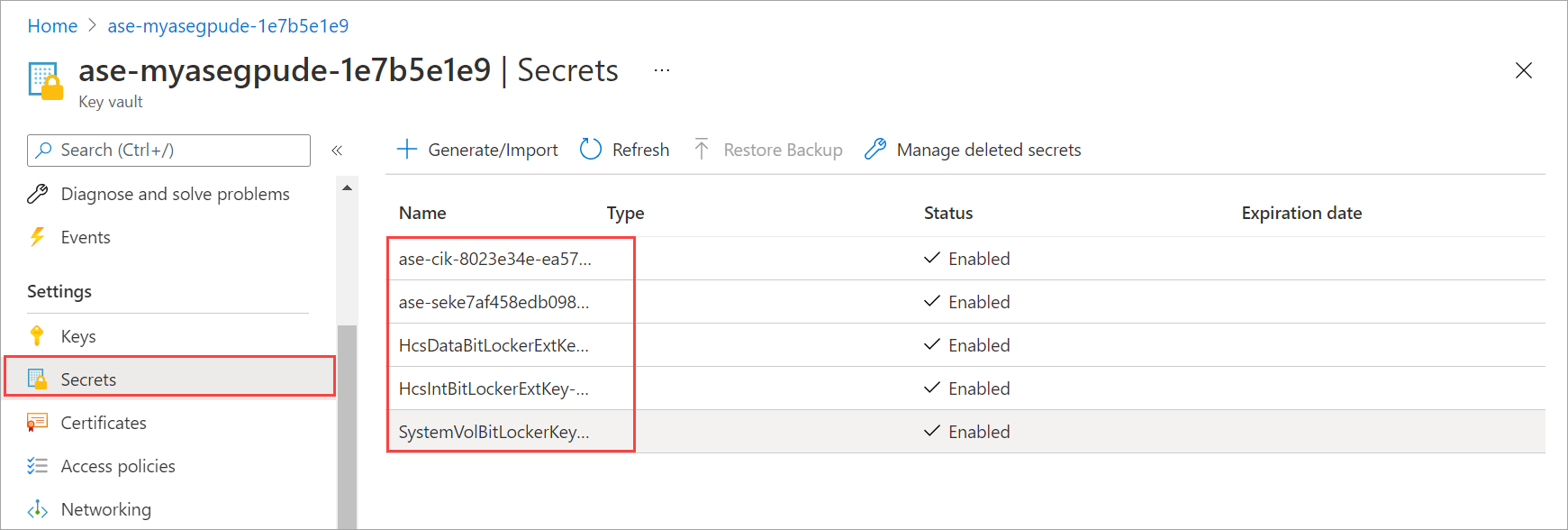

Anda juga dapat membuka brankas kunci yang terkait dengan sumber daya Azure Stack Edge Anda. Pilih Nama brankas kunci.

Untuk melihat rahasia yang tersimpan di brankas kunci Anda, buka Rahasia. Kunci integritas saluran, kunci pemulihan BitLocker dan kata sandi pengguna Baseboard management controller (BMC) disimpan di brankas kunci. Jika perangkat turun, portal menyediakan akses mudah ke tombol pemulihan BitLocker dan kata sandi pengguna BMC.

Menampilkan kebijakan akses identitas terkelola

Untuk mengakses kebijakan akses untuk brankas kunci dan identitas terkelola Anda, ikuti langkah-langkah berikut:

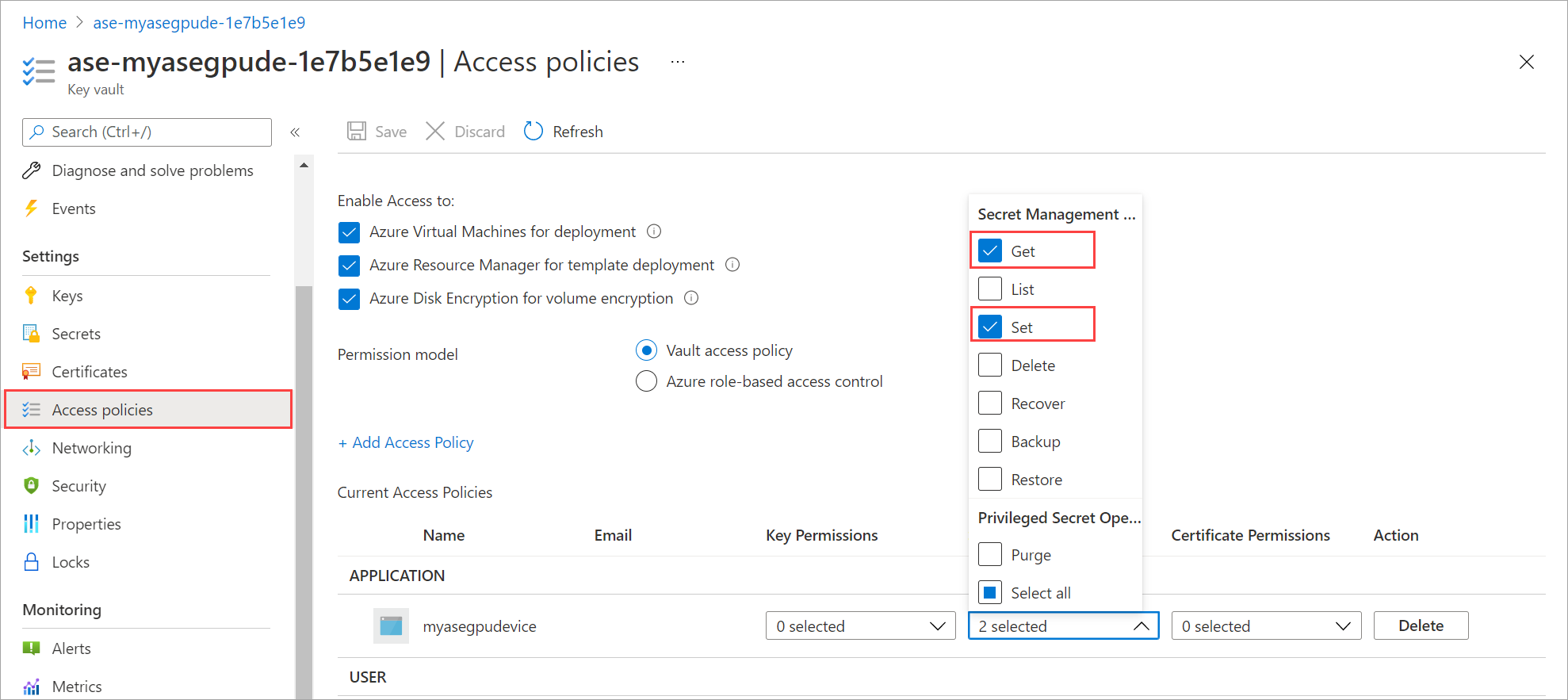

Di portal Microsoft Azure untuk sumber daya Azure Stack Edge Anda, buka Keamanan.

Pilih tautan yang sesuai dengan Nama brankas kunci untuk menavigasi ke brankas kunci yang terkait dengan sumber daya Azure Stack Edge Anda.

Untuk melihat kebijakan akses yang terkait dengan brankas kunci Anda, buka Kebijakan akses. Anda dapat melihat bahwa identitas terkelola telah diberi akses. Pilih Izin rahasia. Anda dapat melihat bahwa akses identitas terkelola hanya terbatas pada Dapatkan dan Atur rahasia.

Menampilkan log audit

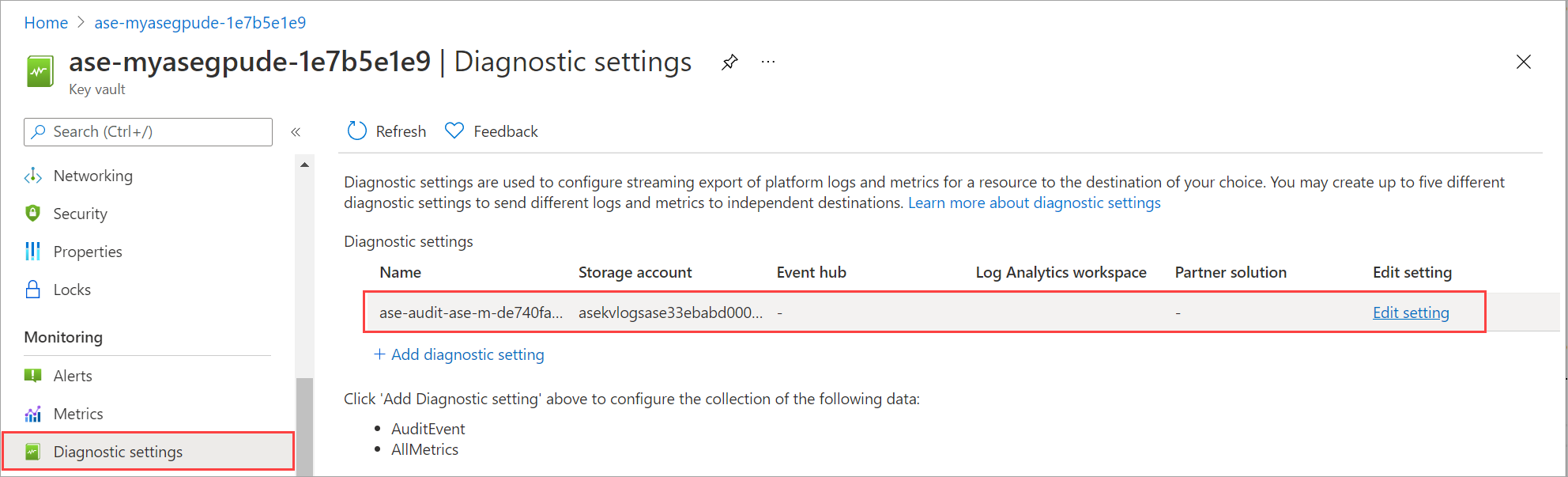

Untuk mengakses brankas kunci dan melihat pengaturan diagnostik dan log audit, ikuti langkah-langkah berikut:

Di portal Microsoft Azure untuk sumber daya Azure Stack Edge Anda, buka Keamanan.

Pilih tautan yang sesuai dengan Nama brankas kunci untuk menavigasi ke brankas kunci yang terkait dengan sumber daya Azure Stack Edge Anda.

Untuk melihat pengaturan diagnostik yang terkait dengan brankas kunci Anda, buka Pengaturan diagnostik. Pengaturan ini memungkinkan Anda memantau bagaimana dan kapan brankas kunci Anda diakses, dan oleh siapa. Anda dapat melihat bahwa pengaturan diagnostik telah dibuat. Log mengalir ke akun penyimpanan yang juga dibuat. Acara audit juga dibuat di brankas kunci.

Jika Anda telah mengonfigurasi target penyimpanan yang berbeda untuk log di brankas kunci, maka Anda dapat melihat log langsung di akun penyimpanan tersebut.

Menampilkan wawasan

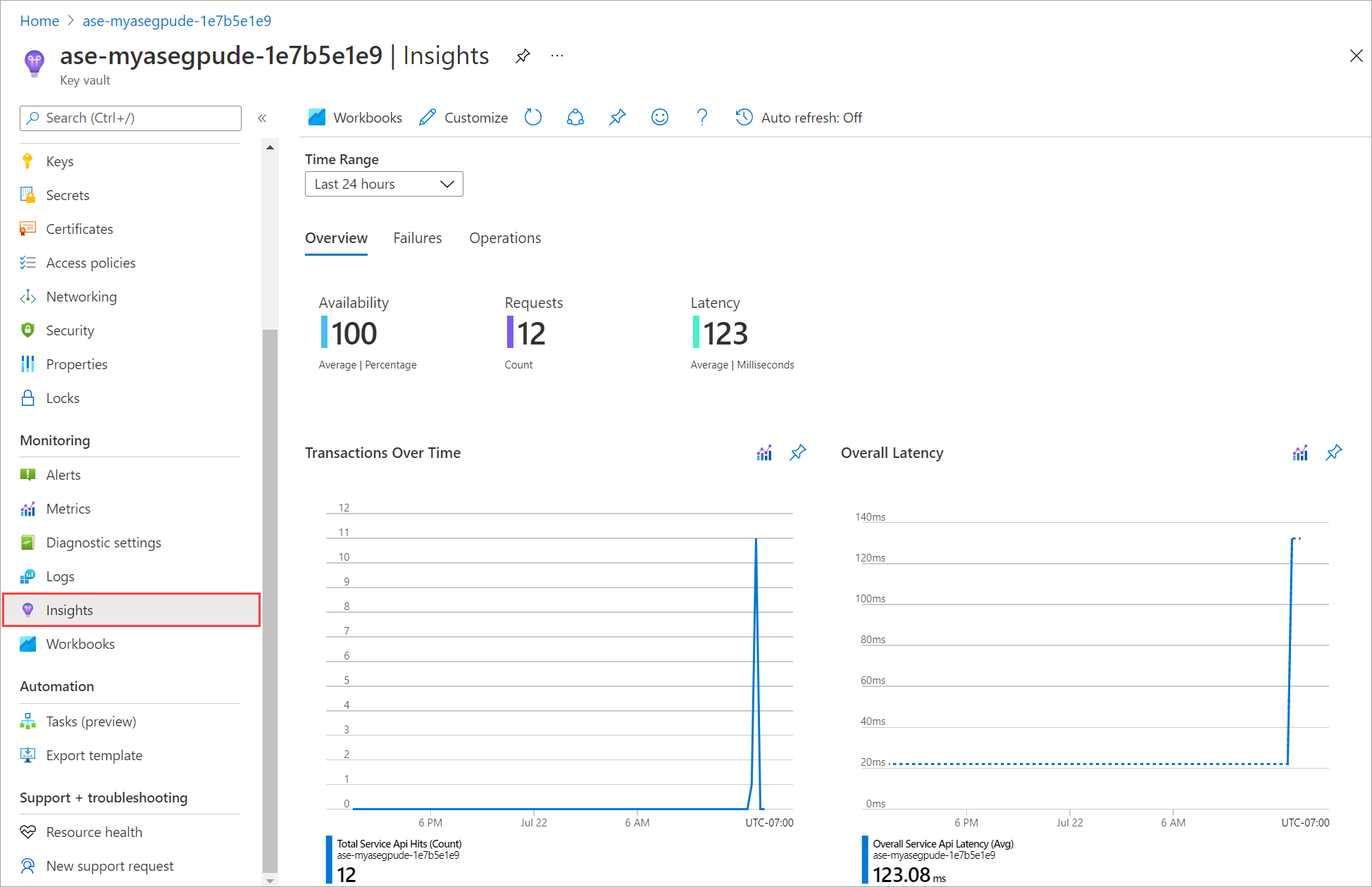

Untuk mengakses wawasan brankas kunci termasuk operasi yang dilakukan pada brankas kunci, ikuti langkah-langkah berikut:

Di portal Microsoft Azure untuk sumber daya Azure Stack Edge Anda, buka Keamanan.

Pilih tautan yang sesuai dengan Diagnostik brankas kunci.

Bilah Wawasan memberikan gambaran umum tentang operasi yang dilakukan pada brankas kunci.

Menampilkan status identitas terkelola

Untuk melihat status identitas terkelola yang ditetapkan sistem yang terkait dengan sumber daya Azure Stack Edge Anda, ikuti langkah-langkah berikut:

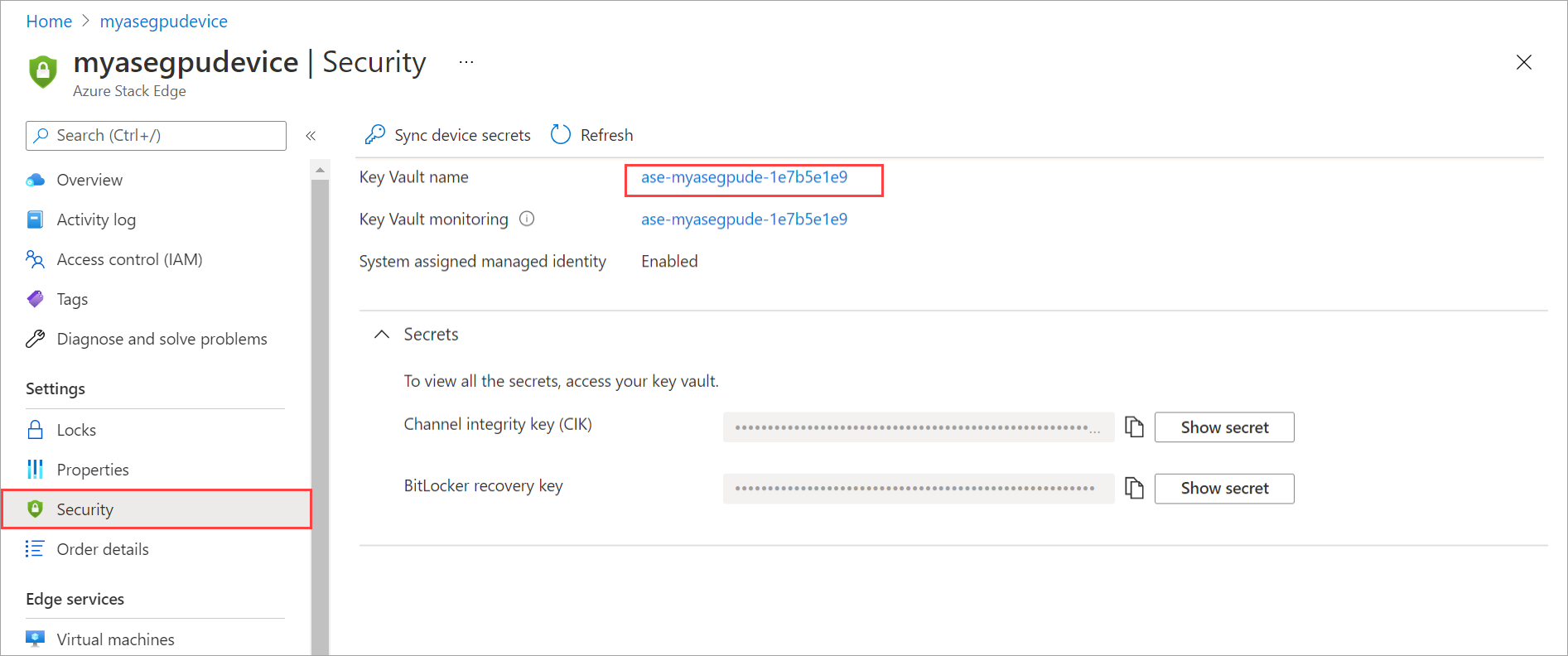

Di portal Microsoft Azure untuk sumber daya Azure Stack Edge Anda, buka Keamanan.

Di panel kanan, buka identitas terkelola yang ditetapkan sistem untuk melihat apakah identitas terkelola yang ditetapkan sistem diaktifkan atau dinonaktifkan.

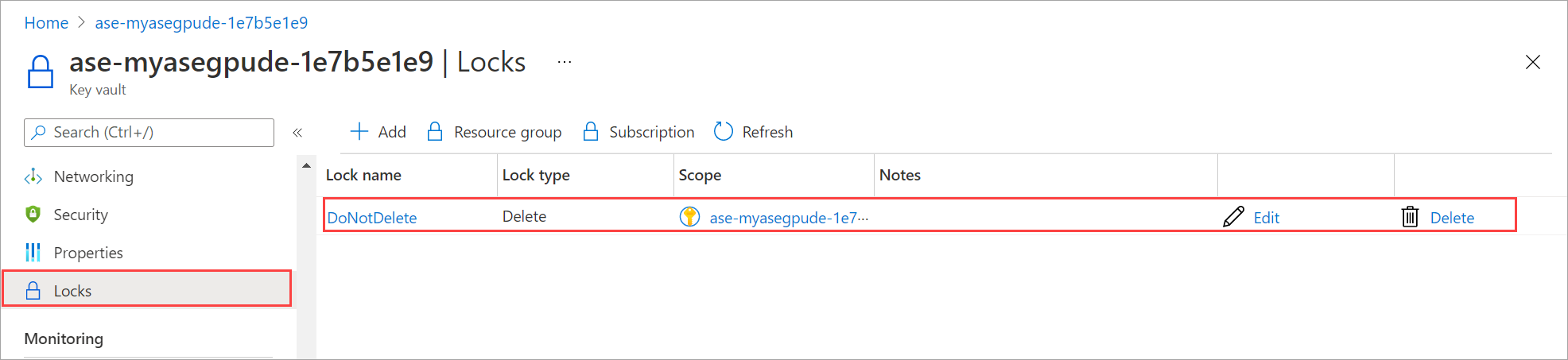

Menampilkan kunci brankas kunci

Untuk mengakses brankas kunci dan melihat kunci, ikuti langkah-langkah berikut:

Di portal Microsoft Azure untuk sumber daya Azure Stack Edge Anda, buka Keamanan.

Pilih tautan yang sesuai dengan Nama brankas kunci untuk menavigasi ke brankas kunci yang terkait dengan sumber daya Azure Stack Edge Anda.

Untuk melihat kunci di brankas kunci Anda, buka Kunci. Untuk mencegah penghapusan yang tidak disengaja, kunci sumber daya diaktifkan pada brankas kunci.

Menghasilkan kunci aktivasi

Dalam kasus tertentu, Anda mungkin perlu meregenerasi kunci aktivasi. Saat Anda menghasilkan kunci aktivasi, peristiwa berikut terjadi:

- Anda meminta untuk menghasilkan kunci aktivasi di portal Microsoft Azure.

- Kunci aktivasi dikembalikan ke portal Microsoft Azure. Anda kemudian dapat menyalin kunci ini dan menggunakannya.

Brankas kunci tidak diakses saat Anda menghasilkan tombol aktivasi.

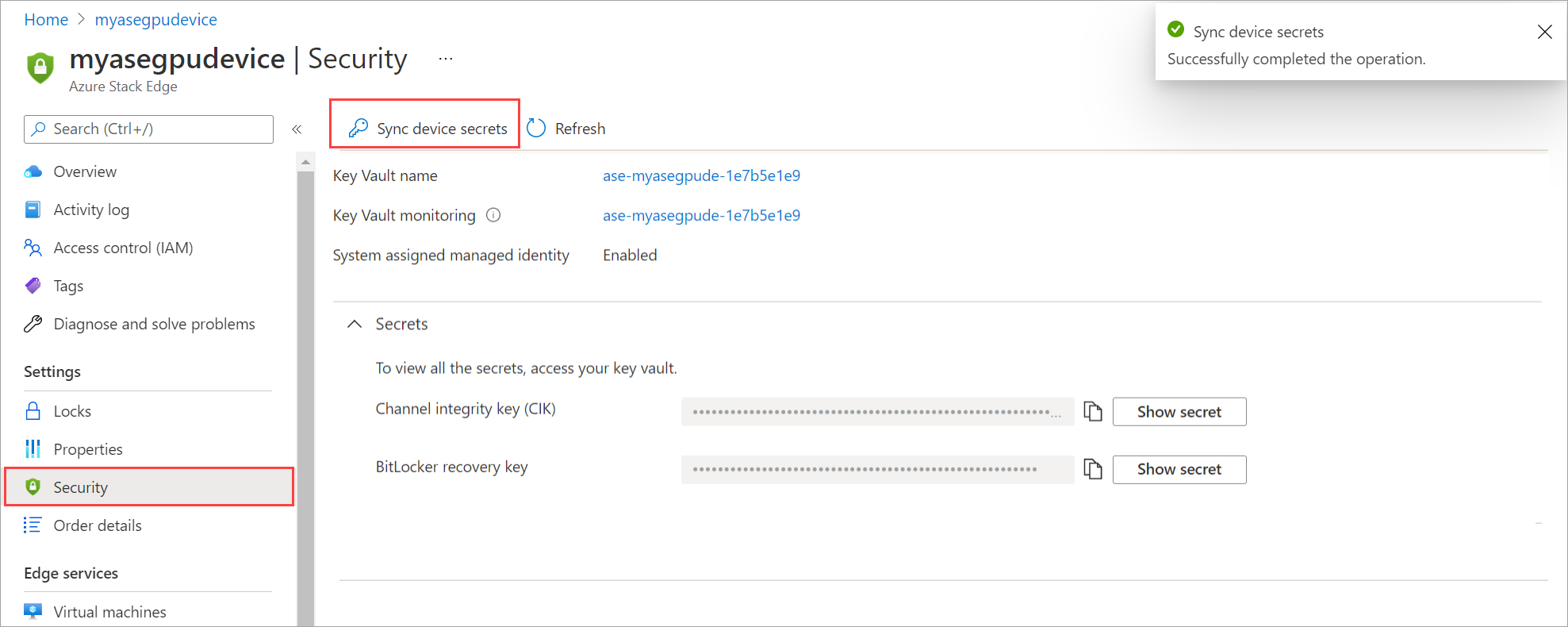

Memulihkan rahasia perangkat

Jika CIK secara tidak sengaja dihapus atau rahasia (misalnya, kata sandi pengguna BMC) telah berakhir di brankas kunci, maka Anda perlu mendorong rahasia dari perangkat untuk memperbarui rahasia brankas kunci.

Ikuti langkah-langkah berikut untuk menyinkronkan rahasia perangkat:

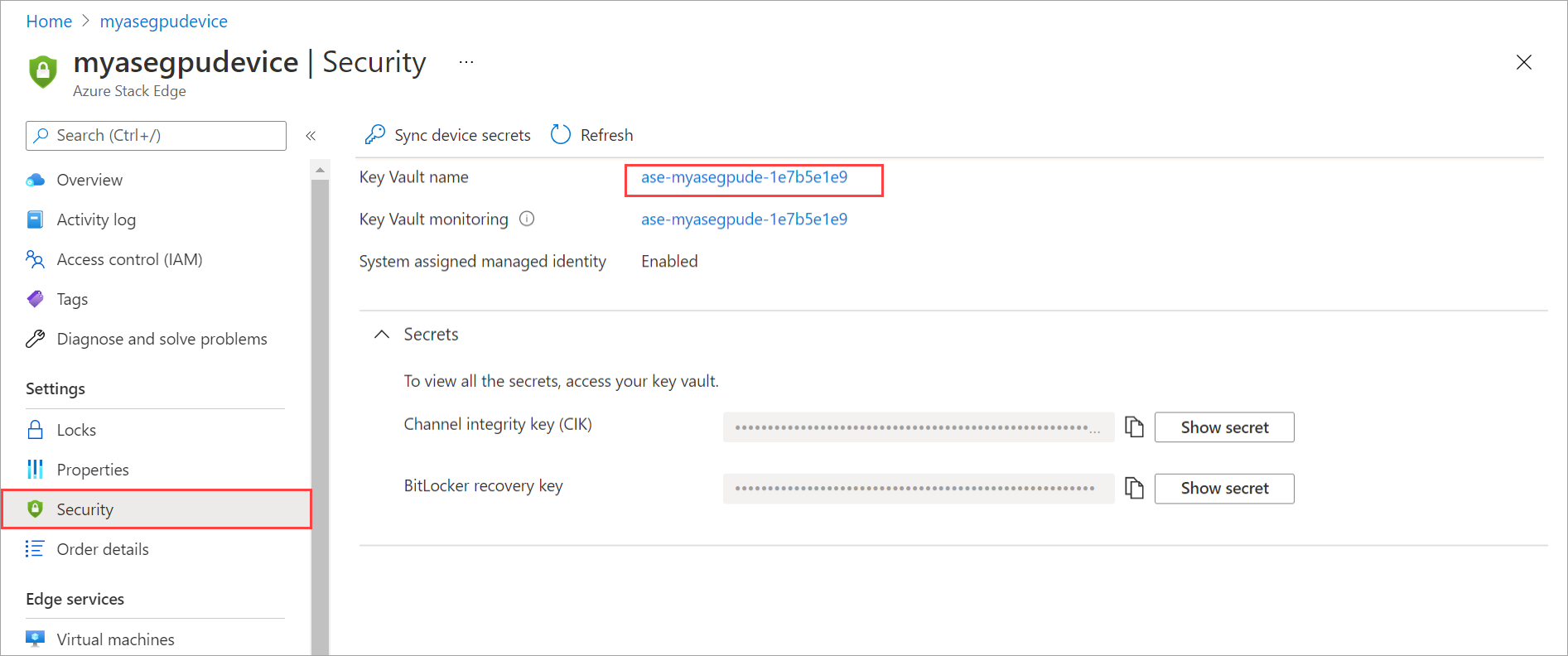

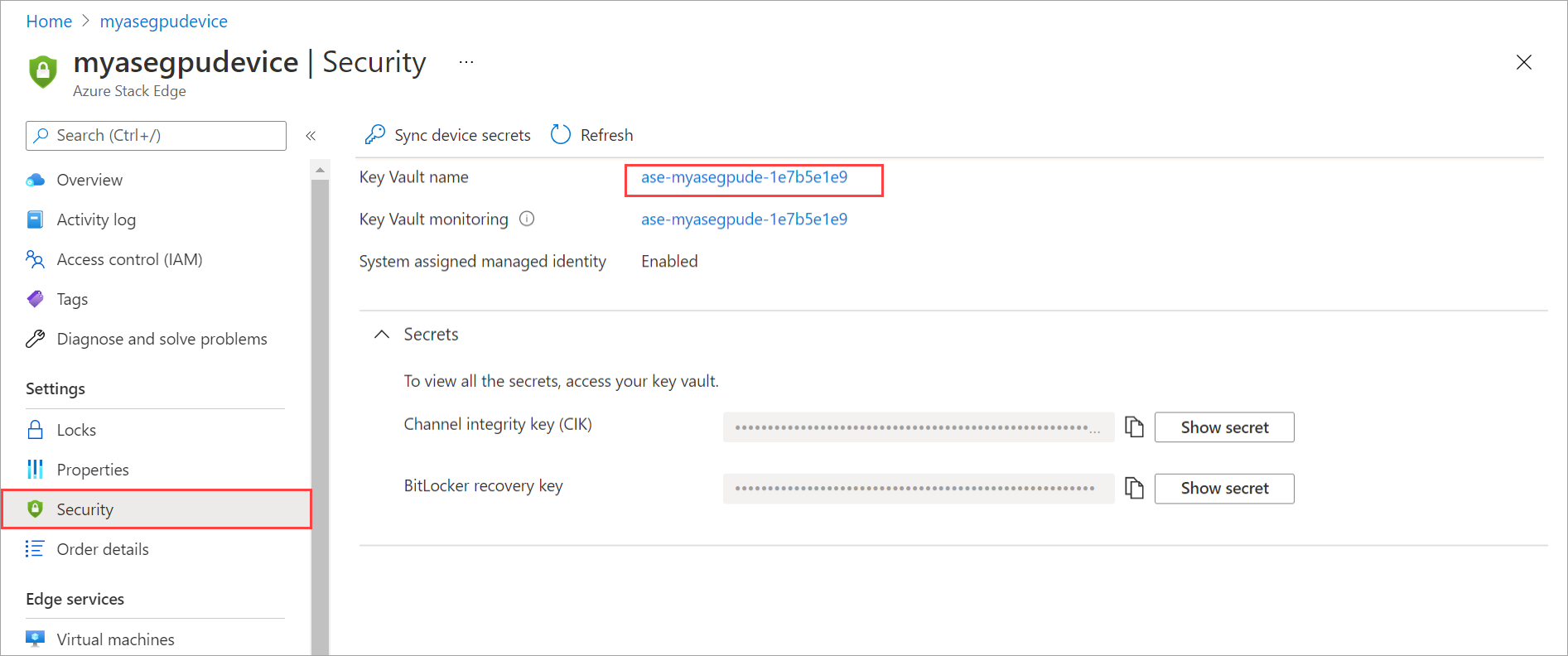

Di portal Microsoft Azure, buka sumber daya Azure Stack Edge Anda, lalu buka Keamanan.

Di panel kanan, dari bilah perintah atas, pilih Sinkronkan rahasia perangkat.

Rahasia perangkat didorong ke brankas kunci untuk memulihkan atau memperbarui rahasia di brankas kunci. Anda akan melihat pemberitahuan saat sinkronisasi selesai.

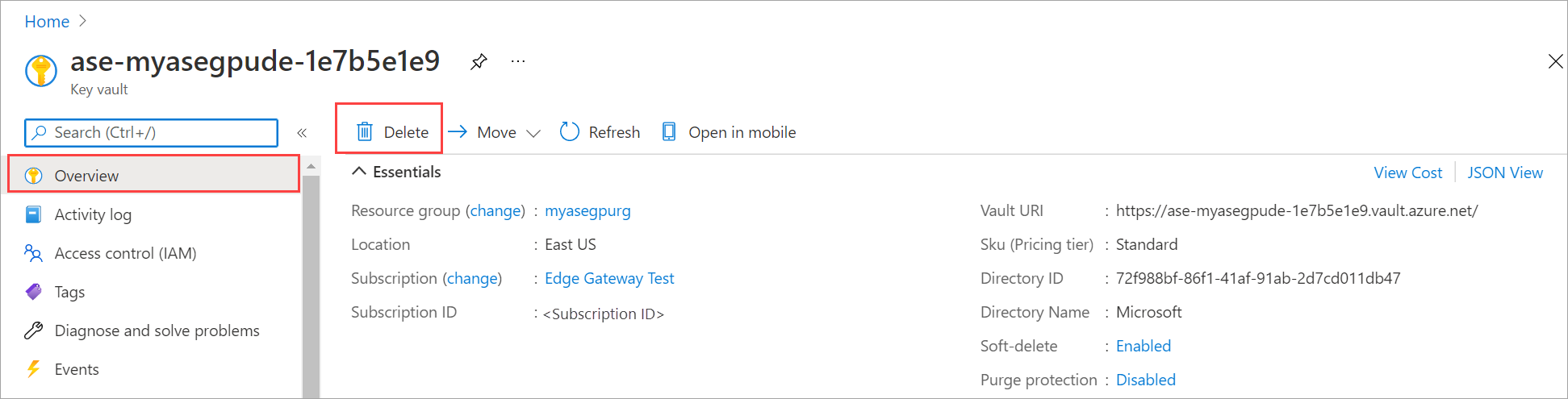

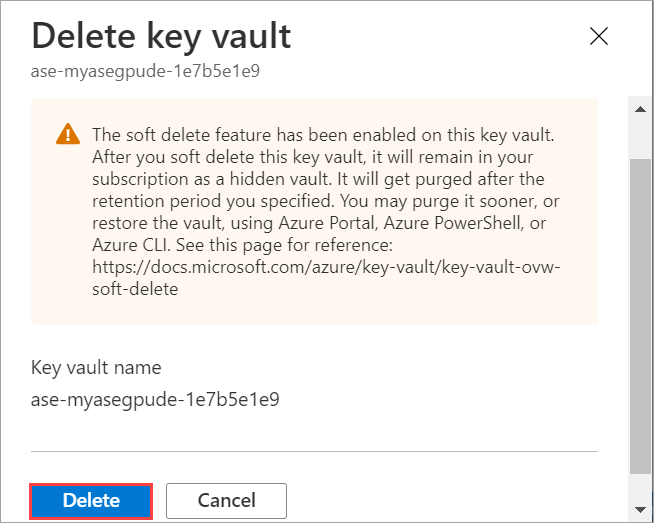

Hapus brankas kunci

Ada dua cara untuk menghapus brankas kunci yang terkait dengan sumber daya Azure Stack Edge:

- Hapus sumber daya Azure Stack Edge dan pilih untuk menghapus brankas kunci terkait secara bersamaan.

- Secara tidak sengaja menghapus brankas kunci secara langsung.

Saat sumber daya Azure Stack Edge Anda dihapus, Azure brankas kunci juga dihapus dengan sumber dayanya. Anda diminta untuk konfirmasi. Jika Anda menyimpan kunci lain di brankas kunci ini dan tidak bermaksud untuk menghapus brankas kunci ini, Anda dapat memilih untuk tidak memberikan persetujuan. Hanya sumber daya Azure Stack Edge yang dihapus dan brankas kunci akan tetap utuh.

Ikuti langkah-langkah ini untuk menghapus sumber daya Azure Stack Edge dan brankas kunci terkait:

Di portal Microsoft Azure, buka sumber daya Azure Stack Edge Anda, lalu buka Gambaran Umum.

Di panel kanan, pilih Hapus. Tindakan ini akan menghapus sumber daya Azure Stack Edge.

Anda akan melihat bilah konfirmasi. Ketik nama sumber daya Azure Stack Edge Anda. Untuk mengonfirmasi penghapusan brankas kunci terkait, ketik Ya.

Pilih Hapus.

Sumber daya Azure Stack Edge dan brankas kunci dihapus.

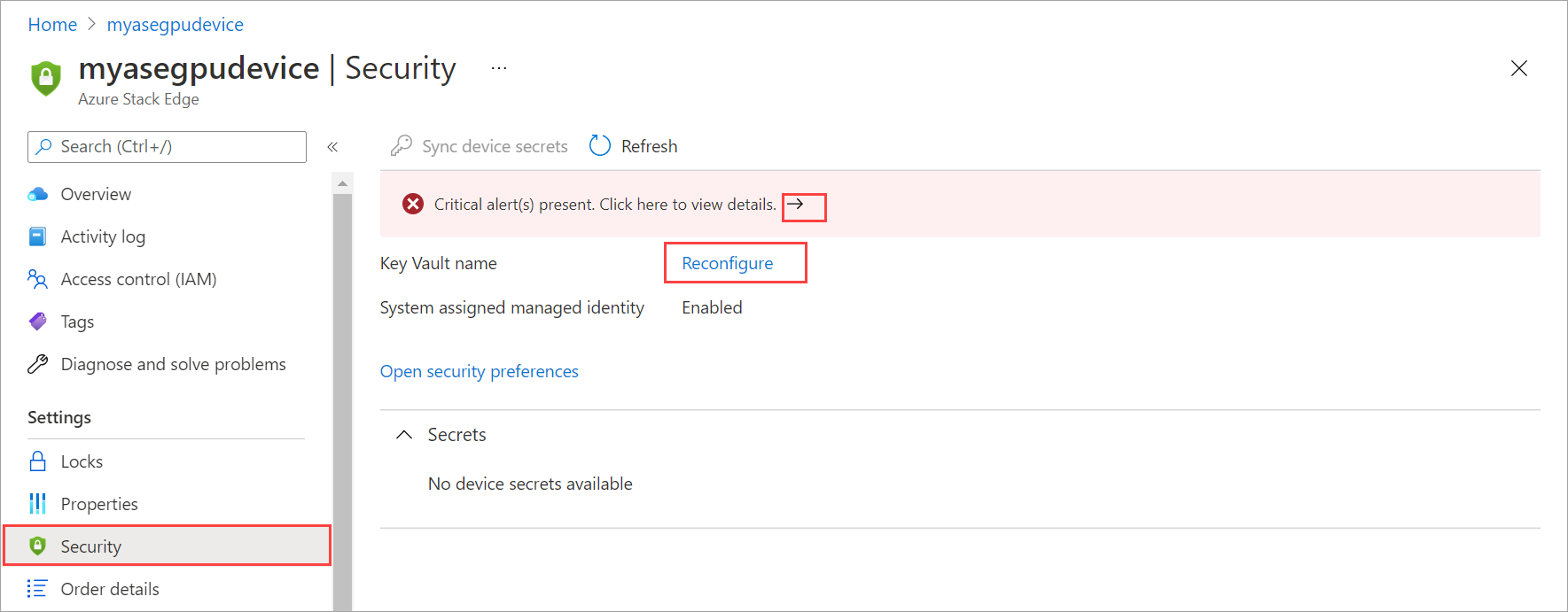

Brankas kunci dapat dihapus secara tidak sengaja ketika sumber daya Azure Stack Edge sedang digunakan. Jika ini terjadi, pemberitahuan kritis dilaporkan di halaman Keamanan untuk sumber daya Azure Stack Edge Anda. Anda dapat membuka halaman ini untuk memulihkan brankas kunci Anda.

Memulihkan brankas kunci

Anda dapat memulihkan brankas kunci yang terkait dengan sumber daya Azure Stack Edge Anda jika dihapus secara tidak sengaja atau dihapus menyeluruh. Jika brankas kunci ini digunakan untuk menyimpan kunci lain, maka Anda perlu memulihkan kunci tersebut dengan memulihkan brankas kunci.

- Dalam waktu 90 hari setelah penghapusan, Anda dapat memulihkan brankas kunci yang telah dihapus.

- Jika perlindungan penghapusan menyeluruh dalam periode 90 hari telah berlalu, Anda tidak dapat mengembalikan brankas kunci. Sebagai gantinya, Anda harus membuat brankas kunci baru.

Dalam waktu 90 hari setelah penghapusan, ikuti langkah-langkah ini untuk memulihkan brankas kunci Anda:

Di portal Microsoft Azure, buka halaman Keamanan di sumber daya Azure Stack Edge Anda. Anda akan melihat pemberitahuan tentang efek bahwa brankas kunci yang terkait dengan sumber daya Anda telah dihapus. Anda dapat memilih pemberitahuan atau memilih Konfigurasi ulang terhadap nama brankas kunci di bawah Preferensi keamanan untuk memulihkan brankas kunci Anda.

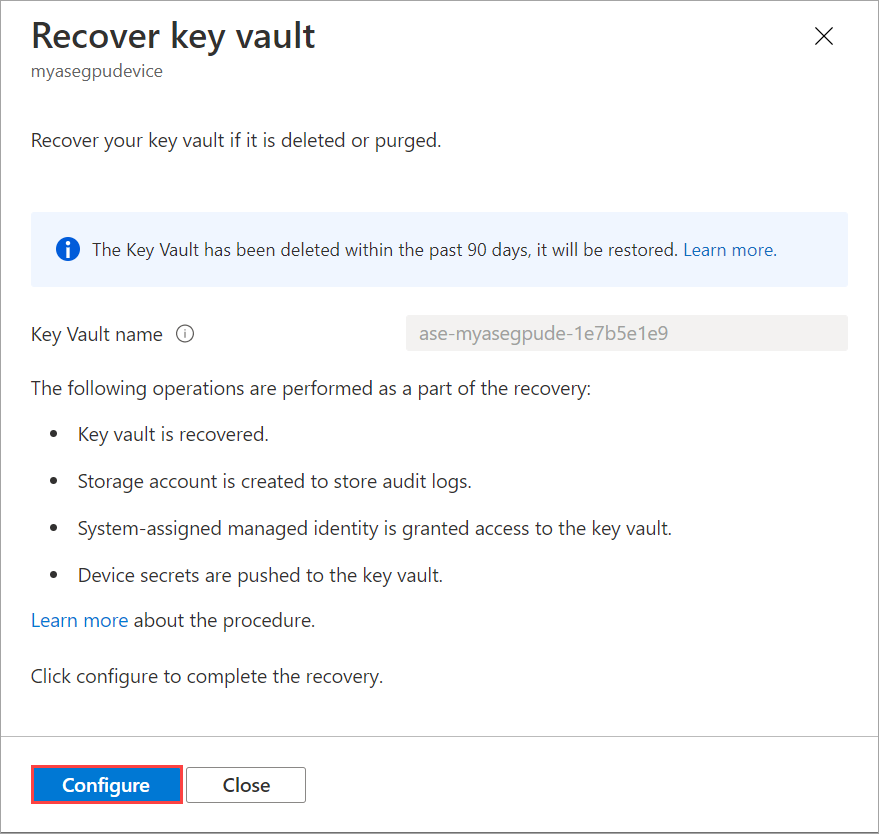

Di bilah Memulihkan brankas kunci pilih Konfigurasikan. Operasi berikut dilakukan sebagai bagian dari pemulihan:

Brankas kunci dipulihkan dengan nama yang sama dan kunci ditempatkan pada sumber daya brankas kunci.

Catatan

Jika brankas kunci Anda dihapus, dan perlindungan penghapusan menyeluruh dalam periode 90 hari belum berlalu, maka dalam periode waktu itu, nama brankas kunci tidak dapat digunakan untuk membuat brankas kunci baru.

Akun penyimpanan dibuat untuk menyimpan log audit.

Identitas terkelola yang ditetapkan sistem diberikan akses ke brankas kunci.

Rahasia perangkat didorong ke brankas kunci.

Pilih Konfigurasikan.

Brankas kunci dipulihkan dan ketika pemulihan selesai, pemberitahuan ditunjukkan ke efek tersebut.

Jika brankas kunci dihapus dan perlindungan penghapusan menyeluruh-dalam periode 90 hari telah berlalu, maka Anda akan memiliki pilihan untuk membuat brankas kunci baru melalui Prosedur pemulihan kunci yang dijelaskan di atas. Dalam hal ini, Anda akan memberikan nama baru untuk brankas kunci Anda. Akun penyimpanan baru dibuat, identitas terkelola diberikan akses ke brankas kunci ini, dan rahasia perangkat didorong ke brankas kunci ini.

Memulihkan akses identitas terkelola

Jika kebijakan akses identitas terkelola yang ditetapkan sistem dihapus, pemberitahuan dinaikkan ketika perangkat tidak dapat memasukkan kembali rahasia brankas kunci. Jika identitas terkelola tidak memiliki akses ke brankas kunci, sekali lagi pemberitahuan perangkat dinaikkan. Pilih peringatan dalam setiap kasus untuk membuka bilah Memulihkan brankas kunci dan konfigurasi ulang. Proses ini harus mengembalikan akses identitas terkelola.

Langkah berikutnya

- Pelajari selengkapnya tentang cara Membuat kunci aktivasi.

- Memecahkan masalah kesalahan brankas kunci pada perangkat Azure Stack Edge Anda.