Mengaktifkan pemindaian kerentanan dengan pemindai Qualys terintegrasi (tidak digunakan lagi)

Penting

Solusi penilaian kerentanan Defender for Server yang didukung oleh Qualys, berada pada jalur penghentian yang diatur untuk selesai pada 1 Mei 2024. Jika Saat ini Anda menggunakan penilaian kerentanan bawaan yang didukung oleh Qualys, Anda harus berencana untuk beralih ke solusi pemindaian kerentanan Pengelolaan Kerentanan Microsoft Defender.

Untuk informasi selengkapnya tentang keputusan kami untuk menyatukan penawaran penilaian kerentanan kami dengan Pengelolaan Kerentanan Microsoft Defender, lihat posting blog ini.

Lihat pertanyaan umum mengenai transisi ke Pengelolaan Kerentanan Microsoft Defender.

Pelanggan yang ingin terus menggunakan Qualys, dapat melakukannya dengan metode Bring Your Own License (BYOL).

Komponen inti dari setiap risiko cyber dan program keamanan adalah identifikasi dan analisis kerentanan. Defender for Cloud secara teratur memeriksa mesin yang terhubung untuk memastikan mereka menjalankan alat penilaian kerentanan.

Ketika komputer yang ditemukan tidak memiliki solusi penilaian kerentanan yang diterapkan, Defender untuk Cloud menghasilkan rekomendasi keamanan berikut: Komputer harus memiliki solusi penilaian kerentanan. Gunakan rekomendasi ini untuk menyebarkan solusi penilaian kerentanan ke komputer virtual Azure dan komputer hibrid yang didukung Azure Arc Anda.

Defender untuk Cloud mencakup pemindaian kerentanan untuk komputer Anda. Anda tidak memerlukan lisensi Qualys atau bahkan akun Qualys - semuanya ditangani dengan lancar di dalam Defender for Cloud. Halaman ini menyediakan detail pemindai ini dan instruksi tentang cara menyebarkannya.

Tip

Solusi penilaian kerentanan terintegrasi mendukung komputer virtual Azure dan komputer hibrida. Untuk menyebarkan pemindai penilaian kerentanan ke mesin lokal dan multicloud Anda, hubungkan terlebih dahulu ke Azure dengan Azure Arc seperti yang dijelaskan dalam Menghubungkan mesin non-Azure Anda ke Defender untuk Cloud.

Solusi penilaian kerentanan terintegrasi Defender for Cloud bekerja dengan mulus dengan Azure Arc. Saat Anda telah menerapkan Azure Arc, mesin Anda akan muncul di Defender for Cloud dan tidak diperlukan agen Analitik Log.

Jika Anda tidak ingin menggunakan penilaian kerentanan yang didukung oleh Qualys, Anda dapat menggunakan Pengelolaan Kerentanan Microsoft Defender atau menyebarkan solusi BYOL dengan lisensi Qualys Anda sendiri, lisensi Rapid7, atau solusi penilaian kerentanan lainnya.

Ketersediaan

| Aspek | Detail |

|---|---|

| Status rilis: | Ketersediaan umum (GA) |

| Jenis komputer (skenario hibrid): | |

| Harga: | Memerlukan Microsoft Defender untuk Server Paket 2 |

| Peran dan izin akses yang diperlukan: | Pemilik (level grup sumber daya) dapat menerapkan pemindai Pembaca Keamanan dapat melihat temuan |

| Cloud: |

Gambaran umum pemindai kerentanan terintegrasi

Pemindai kerentanan yang disertakan dengan Microsoft Defender for Cloud didukung oleh Qualys. Pemindai Qualys adalah salah satu alat terkemuka untuk identifikasi kerentanan secara real-time. Pemindai ini hanya tersedia dengan Microsoft Defender untuk Server. Anda tidak memerlukan lisensi Qualys atau bahkan akun Qualys - semuanya ditangani dengan lancar di dalam Defender for Cloud.

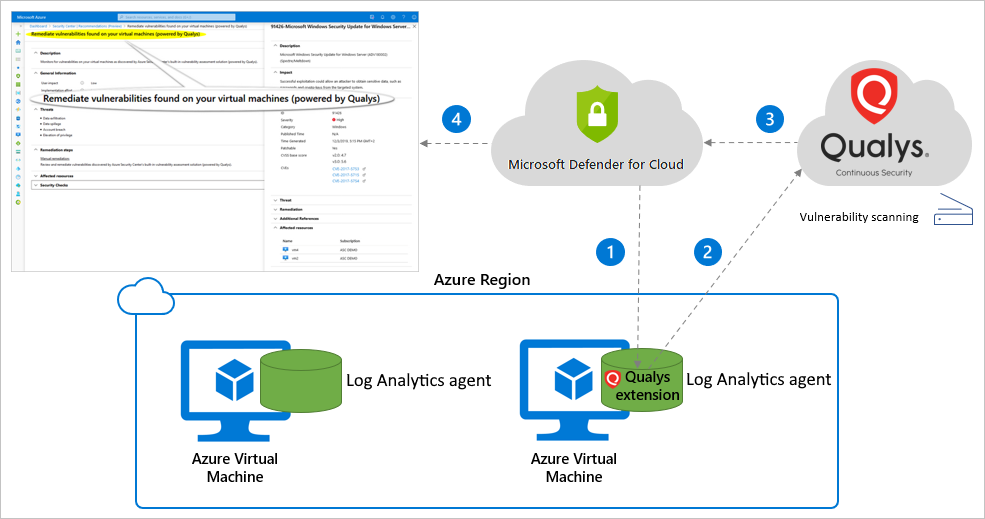

Cara kerja pemindai kerentanan terintegrasi

Ekstensi pemindai kerentanan berfungsi sebagai berikut:

Terapkan - Defender for Cloud memantau mesin Anda dan memberikan rekomendasi untuk menggunakan ekstensi Qualys pada mesin yang Anda pilih.

Kumpulkan informasi - Ekstensi mengumpulkan artefak dan mengirimkannya untuk analisis di layanan cloud Qualys di wilayah yang ditentukan.

Analisis - Layanan cloud Qualys melakukan penilaian kerentanan dan mengirimkan temuannya ke Defender for Cloud.

Penting

Untuk memastikan privasi, kerahasiaan, dan keamanan pelanggan kami, kami tidak membagikan detail pelanggan dengan Qualys. Pelajari selengkapnya tentang standar privasi yang disertakan dalam Azure.

Laporan - Temuan ini tersedia di Defender for Cloud.

Menerapkan pemindai terintegrasi ke komputer Azure dan hibrid Anda

Dari portal Microsoft Azure, buka Defender for Cloud.

Dari menu Defender untuk Cloud, buka halaman Rekomendasi.

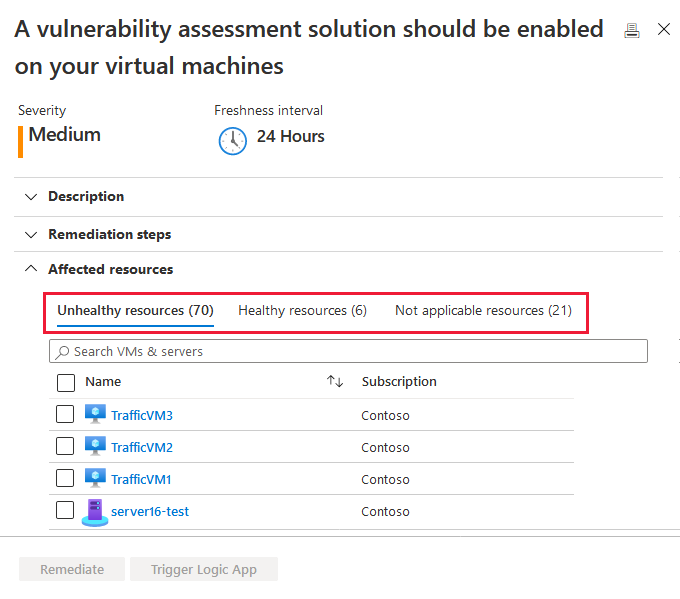

Pilih rekomendasi Mesin harus memiliki solusi penilaian kerentanan.

Tip

server16-testMesin , adalah komputer yang diaktifkan Azure Arc. Untuk menyebarkan pemindai penilaian kerentanan ke mesin lokal dan multicloud Anda, lihat Menghubungkan mesin non-Azure Anda ke Defender untuk Cloud.Defender for Cloud bekerja dengan mulus dengan Azure Arc. Saat Anda telah menerapkan Azure Arc, mesin Anda akan muncul di Defender for Cloud dan tidak diperlukan agen Analitik Log.

Komputer Anda muncul di satu atau beberapa grup berikut:

- Sumber daya yang sehat - Defender untuk Cloud mendeteksi solusi penilaian kerentanan yang berjalan pada komputer ini.

- Sumber daya yang tidak sehat - Ekstensi pemindai kerentanan dapat digunakan ke komputer virtual ini.

- Sumber daya yang tidak berlaku – komputer ini tidak didukung untuk ekstensi pemindai kerentanan.

Dari daftar komputer yang tidak sehat, pilih komputer yang akan menerima solusi penilaian kerentanan dan pilih Remediasi.

Penting

Bergantung pada konfigurasi Anda, daftar ini mungkin muncul secara berbeda.

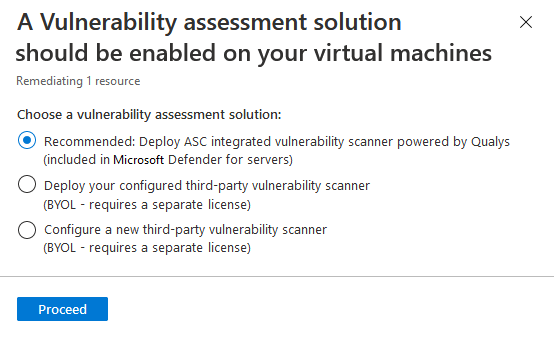

- Jika Anda belum memiliki pemindai kerentanan pihak ketiga yang dikonfigurasi, Anda tidak akan ditawari kesempatan untuk menyebarkannya.

- Jika mesin yang Anda pilih tidak dilindungi oleh Microsoft Defender untuk Server, opsi pemindai kerentanan terintegrasi dengan Defender untuk Cloud tidak akan tersedia.

Pilih opsi yang direkomendasikan, Terapkan pemindai kerentanan terintegrasi, dan Lanjutkan.

Anda diminta untuk satu konfirmasi lebih lanjut. Pilih Remediate.

Ekstensi pemindai diinstal pada semua komputer yang dipilih dalam beberapa menit.

Pemindaian dimulai secara otomatis segera setelah ekstensi berhasil diterapkan. Pemindaian berjalan setiap 12 jam. Interval ini tidak dapat dikonfigurasi.

Penting

Jika penyebaran gagal pada satu atau beberapa mesin, pastikan mesin target dapat berkomunikasi dengan layanan cloud Qualys dengan menambahkan IP berikut ke daftar yang diizinkan (melalui port 443 - default untuk HTTPS):

https://qagpublic.qg3.apps.qualys.com- Pusat data AS Qualyshttps://qagpublic.qg2.apps.qualys.eu- Pusat data Eropa Qualys

Jika komputer Anda berada di wilayah dalam geografi Azure Eropa (seperti Eropa, Inggris, Jerman), artefaknya akan diproses di pusat data Eropa Qualys. Artefak untuk mesin virtual yang terletak di tempat lain dikirim ke pusat data AS.

Mengotomatiskan penyebaran dalam skala besar

Catatan

Semua alat yang dijelaskan di bagian ini tersedia dari repositori komunitas GitHub Defender for Cloud. Di sana, Anda dapat menemukan skrip, otomatisasi, dan sumber daya berguna lainnya untuk digunakan selama penyebaran Defender for Cloud Anda.

Beberapa alat ini hanya mempengaruhi komputer baru yang terhubung setelah Anda mengaktifkan penyebaran dalam skala besar. Yang lain juga menyebarkan ke komputer yang ada. Anda dapat menggabungkan beberapa pendekatan.

Beberapa cara Anda dapat mengotomatiskan penyebaran dalam skala pemindai terintegrasi:

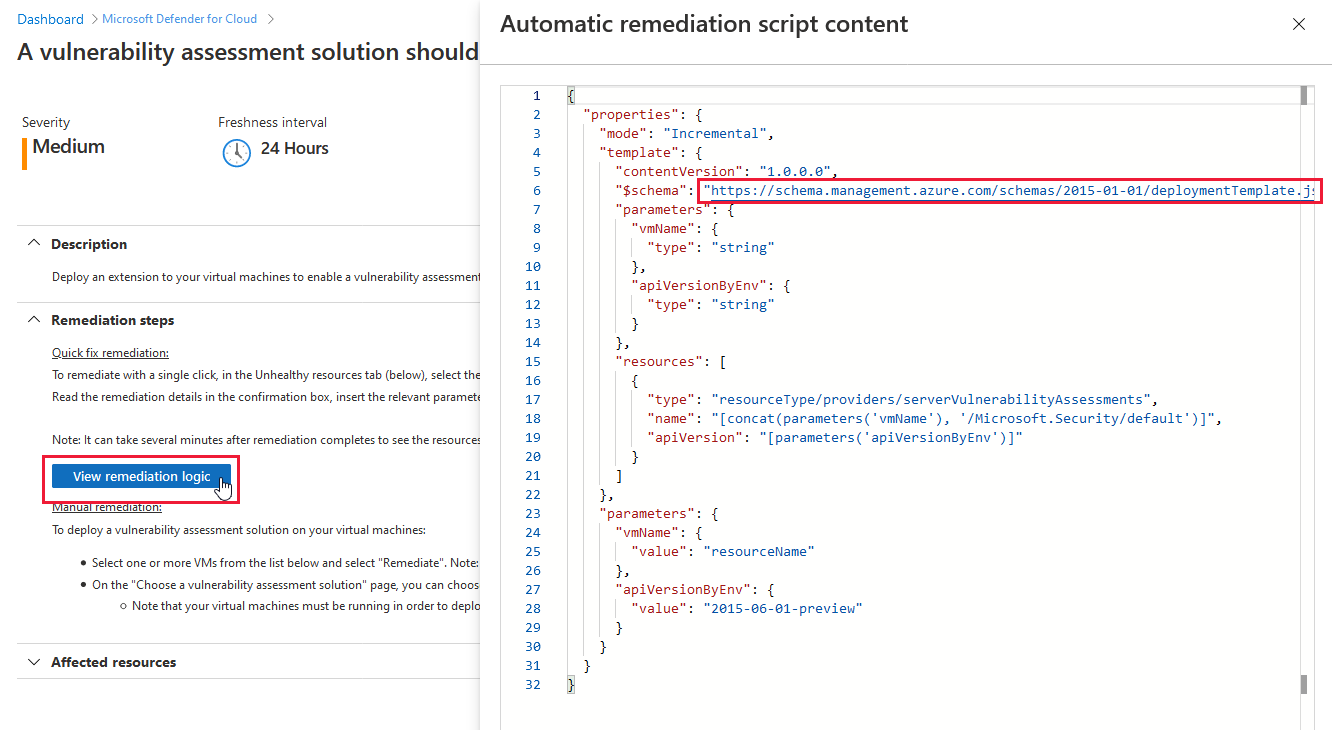

- Azure Resource Manager - Metode ini tersedia dari lihat logika rekomendasi di portal Azure. Skrip remediasi mencakup templat ARM yang relevan yang dapat Anda gunakan untuk otomatisasi Anda:

- Kebijakan DeployIfNotExists – Kebijakan khusus untuk memastikan semua komputer yang baru dibuat menerima pemindai. Pilih Terapkan ke Azure dan atur parameter yang relevan. Anda dapat menetapkan kebijakan ini di tingkat grup sumber daya, langganan, atau grup manajemen.

- Skrip PowerShell - Gunakan skrip

Update qualys-remediate-unhealthy-vms.ps1untuk menyebarkan ekstensi untuk semua komputer virtual yang tidak sehat. Untuk memasang sumber daya baru, otomatiskan skrip dengan Azure Automation. Skrip menemukan semua komputer tidak sehat yang ditemukan oleh rekomendasi dan menjalankan panggilan Azure Resource Manager. - Azure Logic Apps - Buat aplikasi logika berdasarkan contoh aplikasi. Gunakan alat otomatisasi alur kerja Defender untuk Cloud guna memicu aplikasi logika Anda untuk menyebarkan pemindai setiap kali rekomendasi Mesin harus memiliki solusi penilaian kerentanan dibuat untuk sumber daya.

- REST API – Untuk menyebarkan solusi penilaian kerentanan yang terintegrasi menggunakan REST API Defender for Cloud, buat permintaan PUT untuk URL berikut dan tambahkan ID sumber daya yang relevan:

https://management.azure.com/<resourceId>/providers/Microsoft.Security/serverVulnerabilityAssessments/default?api-Version=2015-06-01-preview

Memicu pemindaian sesuai permintaan

Anda dapat memicu pemindaian sesuai permintaan dari komputer itu sendiri, menggunakan skrip yang dieksekusi secara lokal atau jarak jauh atau Objek Kebijakan Grup (GPO). Atau, Anda dapat mengintegrasikannya ke dalam alat distribusi perangkat lunak Anda di akhir pekerjaan penyebaran patch.

Perintah berikut memicu pemindaian sesuai permintaan:

- Komputer Windows:

REG ADD HKLM\SOFTWARE\Qualys\QualysAgent\ScanOnDemand\Vulnerability /v "ScanOnDemand" /t REG_DWORD /d "1" /f - Komputer Linux:

sudo /usr/local/qualys/cloud-agent/bin/cloudagentctl.sh action=demand type=vm

Langkah berikutnya

Defender for Cloud juga menawarkan analisis kerentanan bagi:

- Database SQL - Jelajahi laporan penilaian kerentanan di dasbor penilaian kerentanan

- Gambar Azure Container Registry - Penilaian kerentanan untuk Azure dengan Pengelolaan Kerentanan Microsoft Defender