Menyambungkan proyek GCP Anda ke Microsoft Defender untuk Cloud

Beban kerja umumnya mencakup beberapa platform cloud. Layanan keamanan cloud harus melakukan hal yang sama. Microsoft Defender untuk Cloud membantu melindungi beban kerja di Google Cloud Platform (GCP), tetapi Anda perlu menyiapkan koneksi antara mereka dan Defender untuk Cloud.

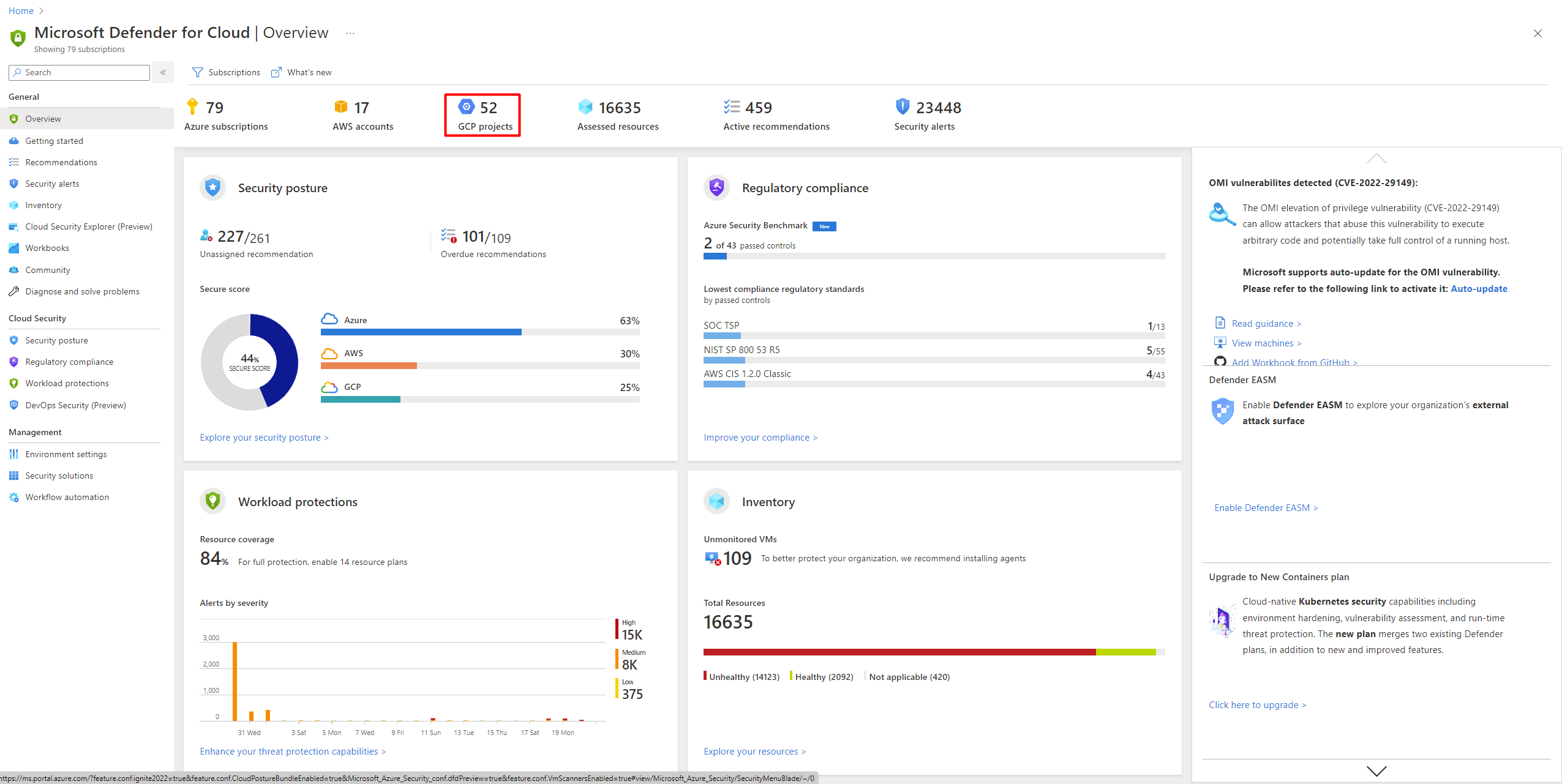

Cuplikan layar ini memperlihatkan akun GCP yang ditampilkan di dasbor gambaran umum Defender untuk Cloud.

Desain otorisasi GCP

Proses autentikasi antara Microsoft Defender untuk Cloud dan GCP adalah proses autentikasi gabungan.

Saat Anda melakukan onboarding ke Defender untuk Cloud, templat GCloud digunakan untuk membuat sumber daya berikut sebagai bagian dari proses autentikasi:

Kumpulan identitas beban kerja dan penyedia

Akun layanan dan pengikatan kebijakan

Proses autentikasi berfungsi sebagai berikut:

layanan CSPM Microsoft Defender untuk Cloud memperoleh token Microsoft Entra. Token ditandatangani oleh ID Microsoft Entra menggunakan algoritma RS256 dan berlaku selama 1 jam.

Token Microsoft Entra ditukar dengan token STS Google.

Google STS memvalidasi token dengan idP beban kerja. Token Microsoft Entra dikirim ke STS Google yang memvalidasi token dengan idP beban kerja. Validasi audiens kemudian terjadi dan token ditandatangani. Token Google STS kemudian dikembalikan ke layanan CSPM Defender untuk Cloud.

layanan CSPM Defender untuk Cloud menggunakan token Google STS untuk meniru akun layanan. CSPM Defender untuk Cloud menerima kredensial akun layanan yang digunakan untuk memindai proyek.

Prasyarat

Untuk menyelesaikan prosedur dalam artikel ini, Anda memerlukan:

Langganan Microsoft Azure. Jika Anda tidak memiliki langganan Azure, Anda dapat mendaftar untuk langganan gratis.

Microsoft Defender untuk Cloud disiapkan pada langganan Azure Anda.

Akses ke proyek GCP.

Izin kontributor pada langganan Azure yang relevan, dan Izin pemilik pada organisasi atau proyek GCP.

Anda dapat mempelajari selengkapnya tentang harga Defender untuk Cloud di halaman harga.

Saat Anda menyambungkan proyek GCP ke langganan Azure tertentu, pertimbangkan hierarki sumber daya Google Cloud dan panduan berikut:

- Anda dapat menyambungkan proyek GCP Anda ke Microsoft Defender untuk Cloud di tingkat proyek.

- Anda bisa menyambungkan beberapa proyek ke satu langganan Azure.

- Anda dapat menyambungkan beberapa proyek ke beberapa langganan Azure.

Menyambungkan proyek GCP Anda

Ada empat bagian untuk proses onboarding yang terjadi saat Anda membuat koneksi keamanan antara proyek GCP anda dan Microsoft Defender untuk Cloud.

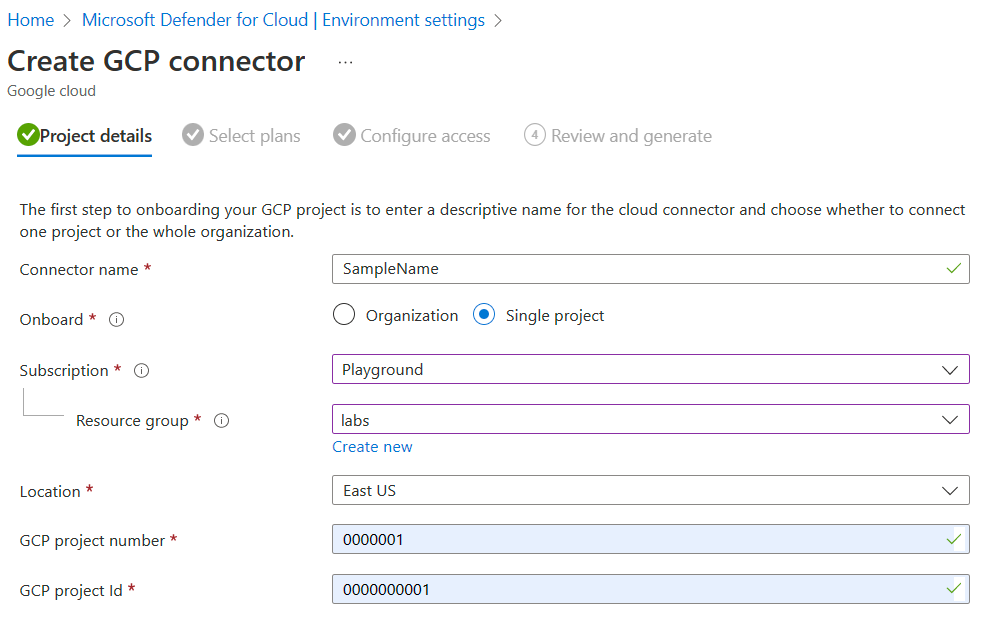

Detail proyek

Di bagian pertama, Anda perlu menambahkan properti dasar koneksi antara proyek GCP anda dan Defender untuk Cloud.

Di sini Anda memberi nama konektor Anda, pilih langganan dan grup sumber daya, yang digunakan untuk membuat sumber daya templat ARM yang disebut konektor keamanan. Konektor keamanan mewakili sumber daya konfigurasi yang menyimpan pengaturan proyek.

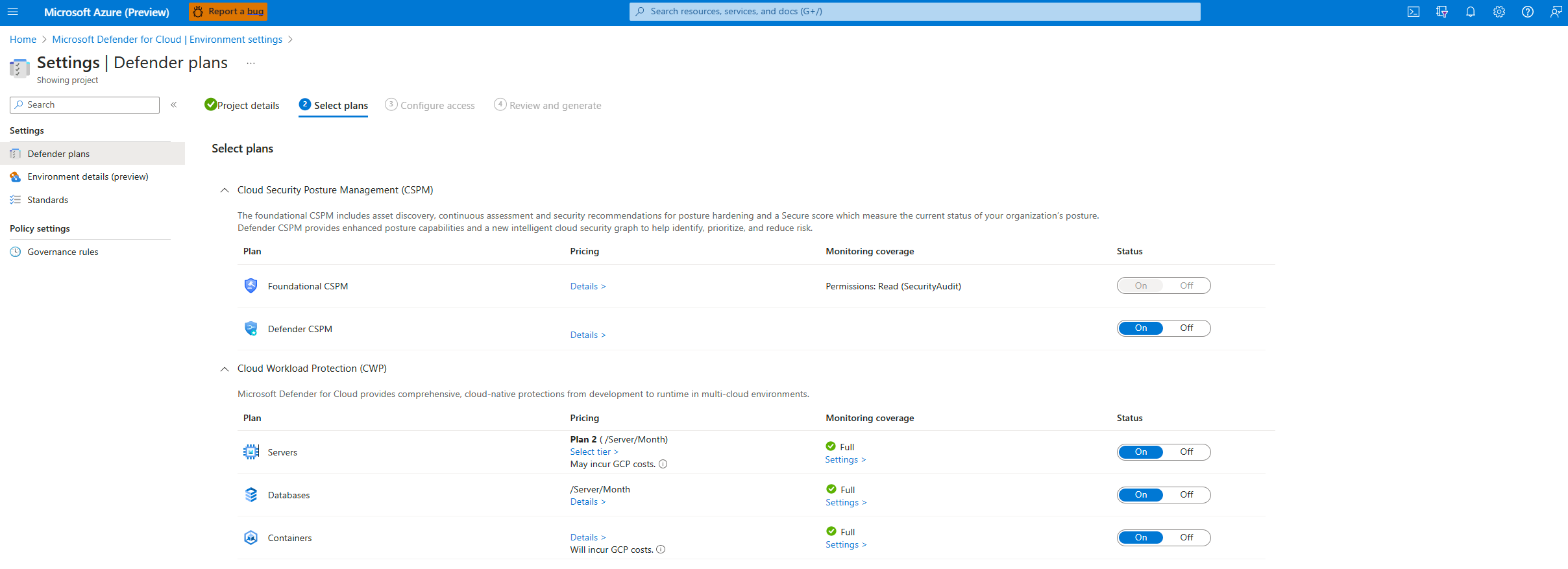

Pilih paket untuk proyek Anda

Setelah memasukkan detail organisasi, Anda kemudian dapat memilih paket mana yang akan diaktifkan.

Dari sini, Anda dapat memutuskan sumber daya mana yang ingin Anda lindungi berdasarkan nilai keamanan yang ingin Anda terima.

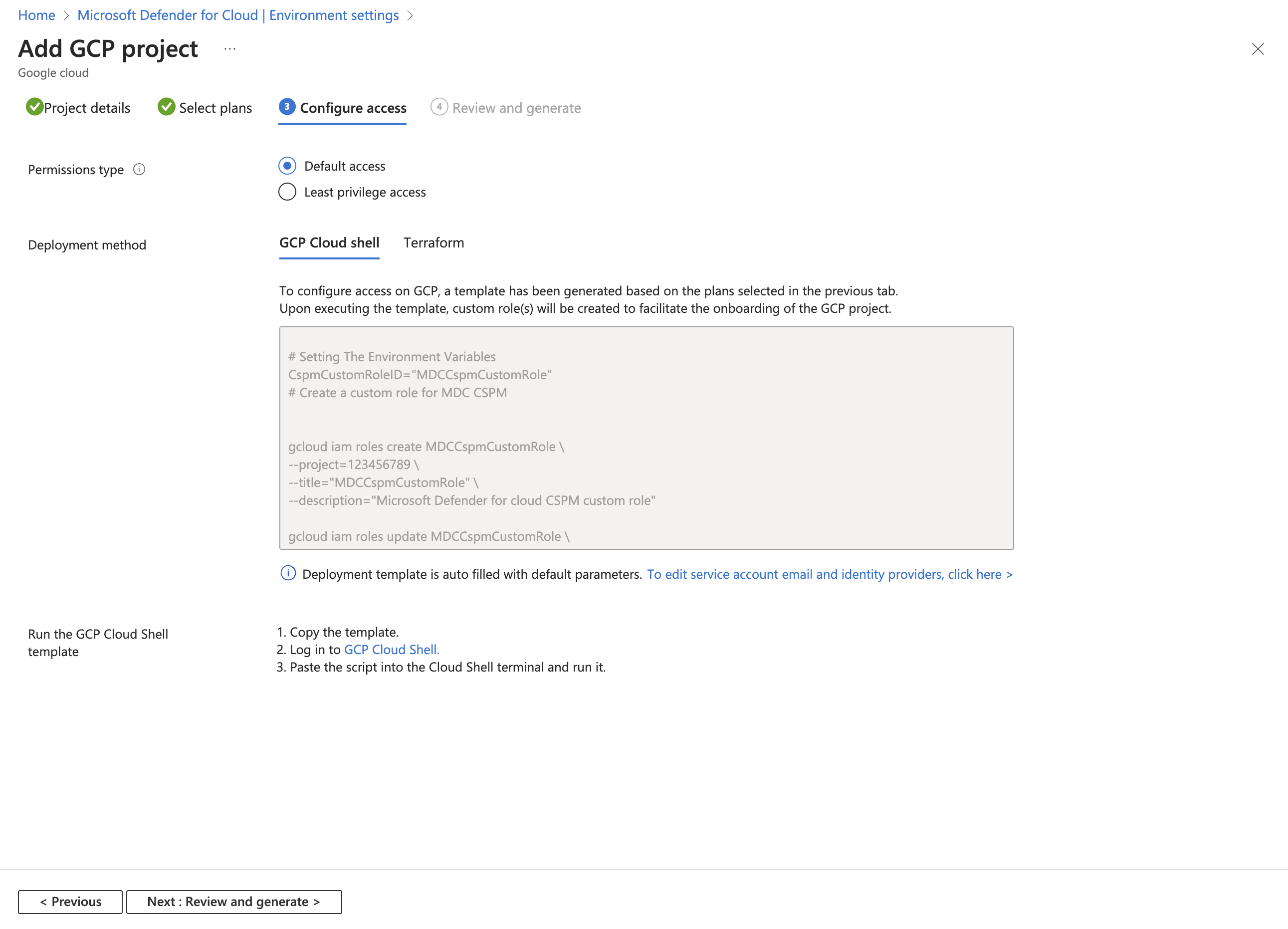

Mengonfigurasi akses untuk proyek Anda

Setelah memilih paket, Anda ingin mengaktifkan dan sumber daya yang ingin Anda lindungi, Anda harus mengonfigurasi akses antara Defender untuk Cloud dan proyek GCP Anda.

Dalam langkah ini, Anda dapat menemukan skrip GCloud yang perlu dijalankan pada proyek GCP yang akan di-onboarding. Skrip GCloud dihasilkan berdasarkan paket yang Anda pilih untuk onboarding.

Skrip GCloud membuat semua sumber daya yang diperlukan di lingkungan GCP Anda sehingga Defender untuk Cloud dapat beroperasi dan memberikan nilai keamanan berikut:

- Kumpulan identitas beban kerja

- Penyedia identitas beban kerja (per paket)

- Akun layanan

- Pengikatan kebijakan tingkat proyek (akun layanan hanya memiliki akses ke proyek tertentu)

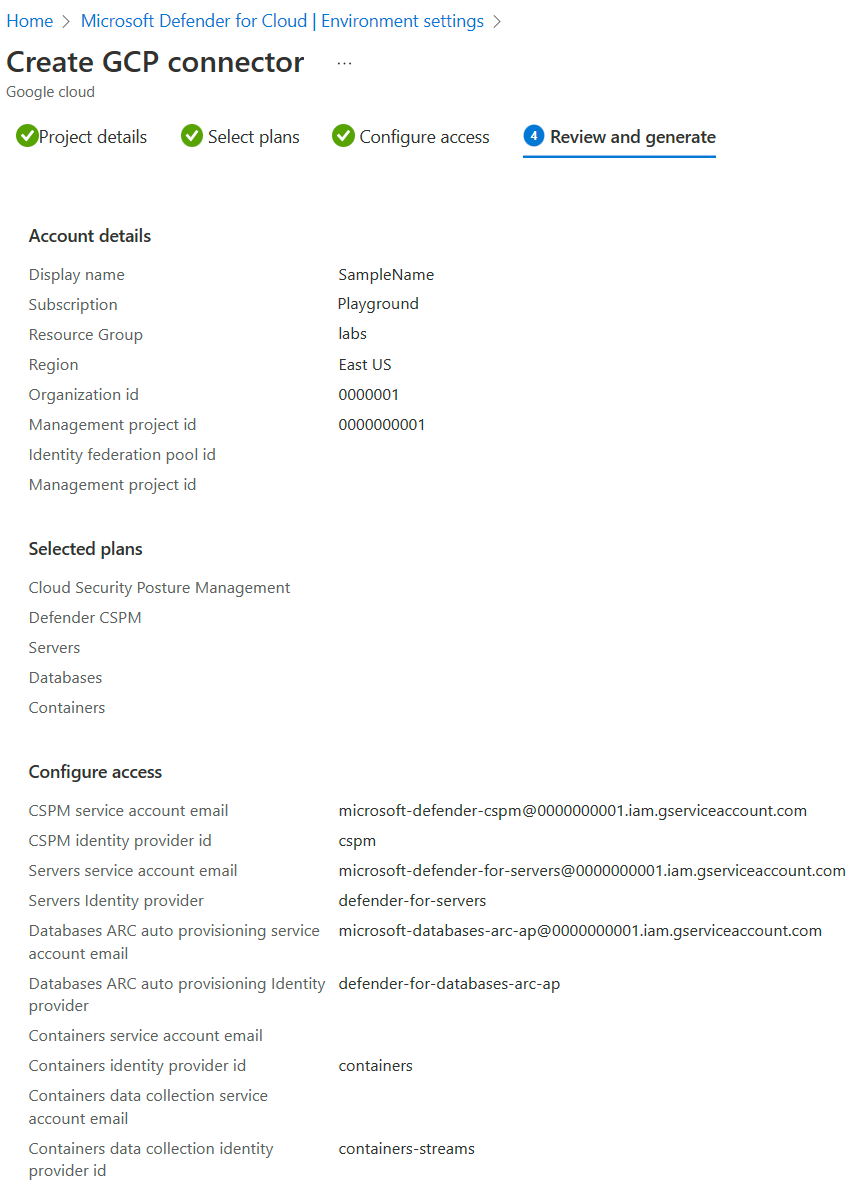

Tinjau dan hasilkan konektor untuk proyek Anda

Langkah terakhir untuk onboarding adalah meninjau semua pilihan Anda dan membuat konektor.

Catatan

API berikut harus diaktifkan untuk menemukan sumber daya GCP Anda dan memungkinkan proses autentikasi terjadi:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comJika saat ini Anda tidak mengaktifkan API ini, Anda dapat mengaktifkannya selama proses onboarding dengan menjalankan skrip GCloud.

Setelah Anda membuat konektor, pemindaian dimulai di lingkungan GCP Anda. Rekomendasi baru muncul di Defender untuk Cloud setelah hingga 6 jam. Jika Anda mengaktifkan provisi otomatis, Azure Arc dan ekstensi yang diaktifkan diinstal secara otomatis untuk setiap sumber daya yang baru terdeteksi.

Koneksi organisasi GCP Anda

Mirip dengan onboarding satu proyek, Saat onboarding organisasi GCP, Defender untuk Cloud membuat konektor keamanan untuk setiap proyek di bawah organisasi (kecuali proyek tertentu dikecualikan).

Detail organisasi

Di bagian pertama, Anda perlu menambahkan properti dasar koneksi antara organisasi GCP anda dan Defender untuk Cloud.

Di sini Anda memberi nama konektor Anda, pilih langganan dan grup sumber daya yang digunakan untuk membuat sumber daya templat ARM yang disebut konektor keamanan. Konektor keamanan mewakili sumber daya konfigurasi yang menyimpan pengaturan proyek.

Anda juga memilih lokasi dan menambahkan ID organisasi untuk proyek Anda.

Saat melakukan onboarding organisasi, Anda juga dapat memilih untuk mengecualikan nomor proyek dan ID folder.

Pilih paket untuk organisasi Anda

Setelah memasukkan detail organisasi, Anda kemudian dapat memilih paket mana yang akan diaktifkan.

Dari sini, Anda dapat memutuskan sumber daya mana yang ingin Anda lindungi berdasarkan nilai keamanan yang ingin Anda terima.

Mengonfigurasi akses untuk organisasi Anda

Setelah memilih paket, Anda ingin mengaktifkan dan sumber daya yang ingin Anda lindungi harus mengonfigurasi akses antara Defender untuk Cloud dan organisasi GCP Anda.

Saat Anda melakukan onboarding organisasi, ada bagian yang menyertakan detail proyek manajemen. Mirip dengan proyek GCP lainnya, organisasi ini juga dianggap sebagai proyek dan digunakan oleh Defender untuk Cloud untuk membuat semua sumber daya yang diperlukan untuk menghubungkan organisasi ke Defender untuk Cloud.

Di bagian detail proyek manajemen, Anda memiliki pilihan:

- Mendedikasikan proyek manajemen untuk Defender untuk Cloud disertakan dalam skrip GCloud.

- Berikan detail proyek yang sudah ada untuk digunakan sebagai proyek manajemen dengan Defender untuk Cloud.

Anda perlu memutuskan apa opsi terbaik Anda untuk arsitektur organisasi Anda. Sebaiknya buat proyek khusus untuk Defender untuk Cloud.

Skrip GCloud dihasilkan berdasarkan paket yang Anda pilih untuk onboarding. Skrip membuat semua sumber daya yang diperlukan di lingkungan GCP Anda sehingga Defender untuk Cloud dapat beroperasi dan memberikan manfaat keamanan berikut:

- Kumpulan identitas beban kerja

- Penyedia identitas beban kerja untuk setiap paket

- Peran kustom untuk memberikan akses Defender untuk Cloud untuk menemukan dan mendapatkan proyek di bawah organisasi onboarding

- Akun layanan untuk setiap paket

- Akun layanan untuk layanan provisi otomatis

- Pengikatan kebijakan tingkat organisasi untuk setiap akun layanan

- Pengaktifan API di tingkat proyek manajemen

Beberapa API tidak digunakan secara langsung dengan proyek manajemen. Sebagai gantinya, API mengautentikasi melalui proyek ini dan menggunakan salah satu API dari proyek lain. API harus diaktifkan pada proyek manajemen.

Meninjau dan menghasilkan konektor untuk organisasi Anda

Langkah terakhir untuk onboarding adalah meninjau semua pilihan Anda dan membuat konektor.

Catatan

API berikut harus diaktifkan untuk menemukan sumber daya GCP Anda dan memungkinkan proses autentikasi terjadi:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comJika saat ini Anda tidak mengaktifkan API ini, Anda dapat mengaktifkannya selama proses onboarding dengan menjalankan skrip GCloud.

Setelah Anda membuat konektor, pemindaian dimulai di lingkungan GCP Anda. Rekomendasi baru muncul di Defender untuk Cloud setelah hingga 6 jam. Jika Anda mengaktifkan provisi otomatis, Azure Arc dan ekstensi yang diaktifkan diinstal secara otomatis untuk setiap sumber daya yang baru terdeteksi.

Opsional: Mengonfigurasi paket yang dipilih

Secara default, semua paket Aktif. Anda dapat menonaktifkan paket yang tidak Anda butuhkan.

Mengonfigurasi paket Defender untuk Server

Pertahanan Microsoft untuk Server menghadirkan deteksi ancaman dan pertahanan tingkat lanjut ke instans komputer virtual (VM) GCP Anda. Untuk memiliki visibilitas penuh ke konten keamanan Pertahanan Microsoft untuk Server, sambungkan instans VM GCP Anda ke Azure Arc. Jika Anda memilih paket Pertahanan Microsoft untuk Server, Anda memerlukan:

Microsoft Defender untuk Server diaktifkan pada langganan. Pelajari cara mengaktifkan paket di Mengaktifkan fitur keamanan yang disempurnakan.

Azure Arc untuk server yang dipasang pada instans mesin virtual Anda.

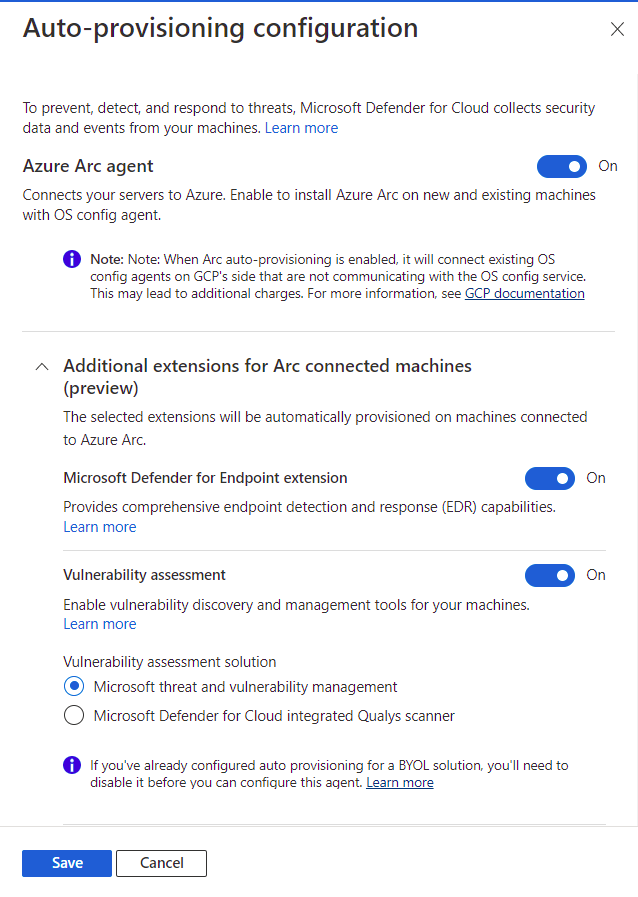

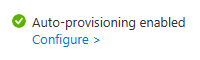

Kami menyarankan agar Anda menggunakan proses provisi otomatis untuk menginstal Azure Arc pada instans VM Anda. Provisi otomatis diaktifkan secara default dalam proses onboarding dan memerlukan izin Pemilik pada langganan. Proses provisi otomatis Azure Arc menggunakan agen Konfigurasi OS di akhir GCP. Pelajari selengkapnya tentang ketersediaan agen Konfigurasi OS pada komputer GCP.

Proses provisi otomatis Azure Arc menggunakan manajer VM pada GCP untuk memberlakukan kebijakan pada VM Anda melalui agen Konfigurasi OS. VM yang memiliki agen Konfigurasi OS aktif dikenakan biaya sesuai dengan GCP. Untuk melihat bagaimana biaya ini dapat memengaruhi akun Anda, lihat dokumentasi teknis GCP.

Pertahanan Microsoft untuk Server tidak menginstal agen Konfigurasi OS ke VM yang tidak menginstalnya. Namun, Pertahanan Microsoft untuk Server memungkinkan komunikasi antara agen Konfigurasi OS dan layanan Konfigurasi OS jika agen sudah diinstal tetapi tidak berkomunikasi dengan layanan. Komunikasi ini dapat mengubah agen Konfigurasi OS dari inactive ke active dan menyebabkan lebih banyak biaya.

Atau, Anda dapat menghubungkan instans VM Anda secara manual ke Azure Arc untuk server. Instans dalam proyek dengan paket Defender for Server diaktifkan yang tidak terhubung ke Azure Arc muncul oleh instans VM GCP rekomendasi harus terhubung ke Azure Arc. Pilih opsi Perbaikan dalam rekomendasi untuk menginstal Azure Arc pada komputer yang dipilih.

Server Azure Arc masing-masing untuk komputer virtual GCP yang tidak lagi ada (dan server Azure Arc masing-masing dengan status Terputus atau Kedaluwarsa) dihapus setelah tujuh hari. Proses ini menghapus entitas Azure Arc yang tidak relevan untuk memastikan bahwa hanya server Azure Arc yang terkait dengan instans yang ada yang ditampilkan.

Pastikan Anda memenuhi persyaratan jaringan untuk Azure Arc.

Aktifkan ekstensi lain ini pada komputer yang terhubung dengan Azure Arc:

- Pertahanan Microsoft untuk Titik Akhir

- Solusi penilaian kerentanan (Pengelolaan Kerentanan Microsoft Defender atau Qualys)

Defender for Server menetapkan tag ke sumber daya Azure Arc GCP Anda untuk mengelola proses provisi otomatis. Anda harus menetapkan tag ini dengan benar ke sumber daya Anda sehingga Defender untuk Server dapat mengelola sumber daya Anda: Cloud, , InstanceNameMDFCSecurityConnector, MachineId, ProjectId, dan ProjectNumber.

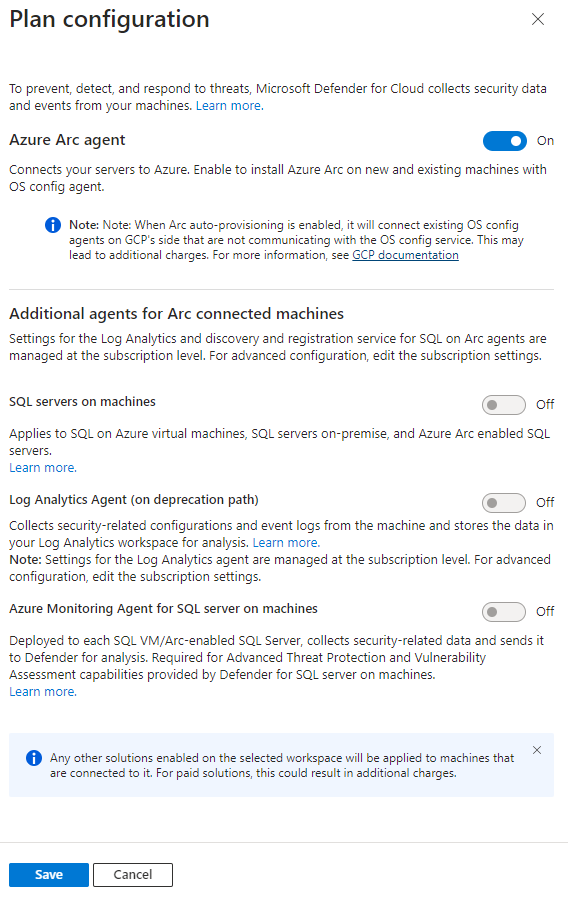

Untuk mengonfigurasi paket Defender untuk Server:

Ikuti langkah-langkah untuk menyambungkan proyek GCP Anda.

Pada tab Pilih paket , pilih Konfigurasikan.

Pada panel Konfigurasi provisi otomatis, alihkan tombol ke Aktif atau Nonaktif, bergantung pada kebutuhan Anda.

Jika agenAzure Arc Nonaktif, Anda harus mengikuti proses penginstalan manual yang disebutkan sebelumnya.

Pilih Simpan.

Lanjutkan dari langkah 8 Koneksi instruksi proyek GCP Anda.

Mengonfigurasi paket Defender untuk Database

Untuk memiliki visibilitas penuh ke konten keamanan Pertahanan Microsoft untuk Database, sambungkan instans VM GCP Anda ke Azure Arc.

Untuk mengonfigurasi paket Defender for Database:

Ikuti langkah-langkah untuk menyambungkan proyek GCP Anda.

Pada tab Pilih paket, di Database, pilih Pengaturan.

Pada panel Konfigurasi paket, alihkan tombol ke Aktif atau Nonaktif, bergantung pada kebutuhan Anda.

Jika tombol untuk Azure Arc Nonaktif, Anda perlu mengikuti proses penginstalan manual yang disebutkan sebelumnya.

Pilih Simpan.

Lanjutkan dari langkah 8 Koneksi instruksi proyek GCP Anda.

Mengonfigurasi paket Defender untuk Kontainer

Pertahanan Microsoft untuk Kontainer menghadirkan deteksi ancaman dan pertahanan tingkat lanjut ke kluster GCP Google Kubernetes Engine (GKE) Standard Anda. Untuk mendapatkan nilai keamanan penuh dari Defender untuk Kontainer dan melindungi kluster GCP sepenuhnya, pastikan Anda memenuhi persyaratan berikut.

Catatan

- Jika Anda memilih untuk menonaktifkan opsi konfigurasi yang tersedia, tidak ada agen atau komponen yang akan disebarkan ke kluster Anda. Pelajari selengkapnya tentang ketersediaan fitur.

- Defender untuk Kontainer saat disebarkan pada GCP, mungkin dikenakan biaya eksternal seperti biaya pengelogan, biaya pub/sub, dan biaya keluar.

Log audit Kubernetes ke Defender untuk Cloud: Diaktifkan secara default. Konfigurasi ini hanya tersedia di tingkat proyek GCP. Ini menyediakan pengumpulan data log audit tanpa agen melalui GCP Cloud Logging ke back end Microsoft Defender untuk Cloud untuk analisis lebih lanjut. Defender for Containers memerlukan log audit sarana kontrol untuk memberikan perlindungan ancaman runtime. Untuk mengirim log audit Kubernetes ke Pertahanan Microsoft, alihkan pengaturan ke Aktif.

Catatan

Jika Anda menonaktifkan konfigurasi ini, maka fitur

Threat detection (control plane)akan dinonaktifkan. Pelajari lebih lanjut terkait ketersediaan fitur.Provisi otomatis sensor Defender untuk Azure Arc dan Provisi otomatis ekstensi Azure Policy untuk Azure Arc: Diaktifkan secara default. Anda dapat menginstal Kubernetes dengan dukungan Azure Arc dan ekstensinya pada kluster GKE Anda dengan tiga cara:

- Aktifkan provisi otomatis Defender untuk Kontainer di tingkat proyek, seperti yang dijelaskan dalam instruksi di bagian ini. Kami merekomendasikan metode ini.

- Gunakan rekomendasi Defender untuk Cloud untuk penginstalan per kluster. Mereka muncul di halaman rekomendasi Microsoft Defender untuk Cloud. Pelajari cara menyebarkan solusi ke kluster tertentu.

- Instal Kubernetes dan ekstensi dengan dukungan Arc secara manual.

Penemuan tanpa agen untuk Kubernetes menyediakan penemuan berbasis API dari kluster Kubernetes Anda. Untuk mengaktifkan penemuan Tanpa Agen untuk fitur Kubernetes , alihkan pengaturan ke Aktif.

Penilaian Kerentanan Kontainer Tanpa Agen menyediakan pengelolaan kerentanan untuk gambar yang disimpan di Google Container Registry (GCR) dan Google Artifact Registry (GAR) dan menjalankan gambar di kluster GKE Anda. Untuk mengaktifkan fitur Penilaian Kerentanan Kontainer Tanpa Agen, alihkan pengaturan ke Aktif.

Untuk mengonfigurasi paket Defender for Containers:

Ikuti langkah-langkah untuk menyambungkan proyek GCP Anda.

Pada tab Pilih paket , pilih Konfigurasikan. Kemudian, pada panel konfigurasi Defender for Containers, ubah tombol ke Aktif.

Pilih Simpan.

Lanjutkan dari langkah 8 Koneksi instruksi proyek GCP Anda.

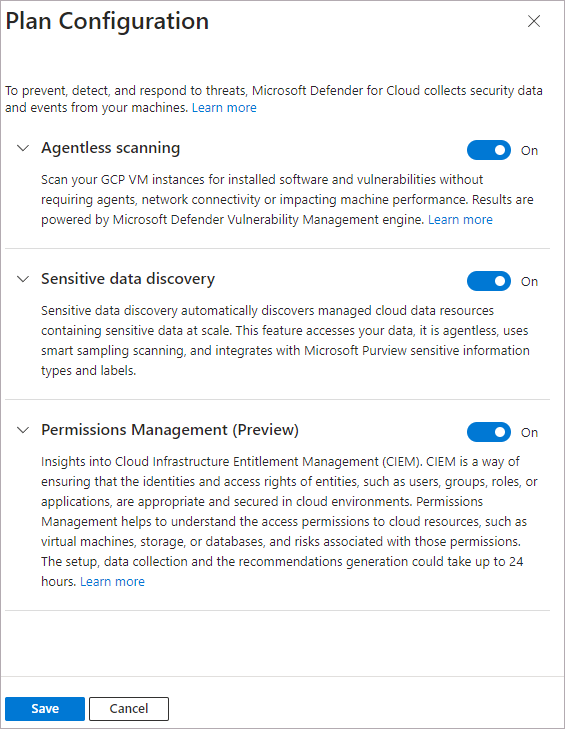

Mengonfigurasi paket Defender CSPM

Jika Anda memilih paket CSPM Pertahanan Microsoft, Anda memerlukan:

- Langganan Microsoft Azure. Jika Anda tidak memiliki langganan Azure, Anda dapat mendaftar untuk langganan gratis.

- Anda harus mengaktifkan Microsoft Defender untuk Cloud pada langganan Azure Anda.

- Untuk mendapatkan akses ke semua fitur yang tersedia dari paket CSPM, paket harus diaktifkan oleh Pemilik Langganan.

Pelajari selengkapnya tentang cara mengaktifkan Defender CSPM.

Untuk mengonfigurasi paket Defender CSPM:

Ikuti langkah-langkah untuk menyambungkan proyek GCP Anda.

Pada tab Pilih paket , pilih Konfigurasikan.

Pada panel Konfigurasi paket, alihkan tombol ke Aktif atau Nonaktif. Untuk mendapatkan nilai penuh Defender CSPM, kami sarankan Anda mengubah semua tombol ke Aktif.

Pilih Simpan.

Lanjutkan dari langkah 8 Koneksi instruksi proyek GCP Anda.

Memantau sumber daya GCP Anda

Halaman rekomendasi keamanan di Defender untuk Cloud menampilkan sumber daya GCP Anda bersama dengan sumber daya Azure dan AWS Anda untuk tampilan multicloud yang sebenarnya.

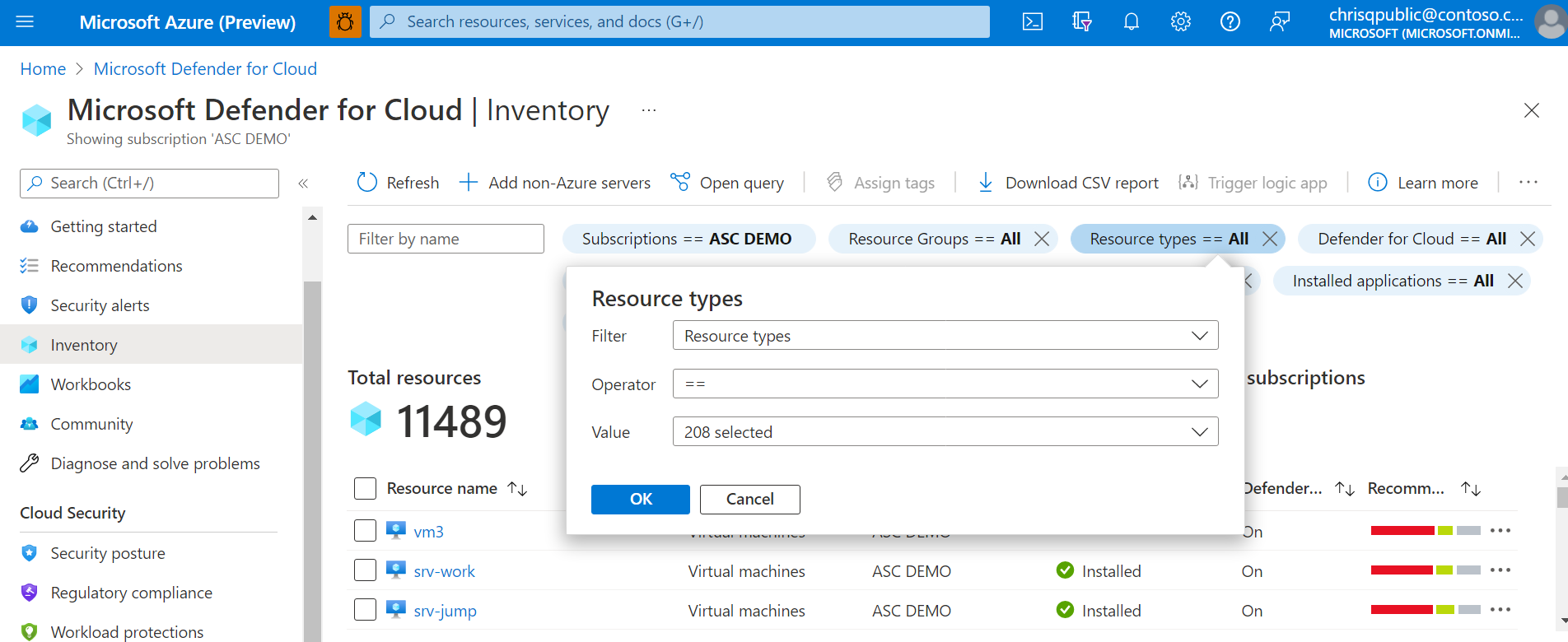

Untuk melihat semua rekomendasi aktif untuk sumber daya Anda berdasarkan jenis sumber daya, gunakan halaman inventori aset di Defender untuk Cloud dan filter ke jenis sumber daya GCP yang Anda minati.

Catatan

Karena agen Analitik Log (juga dikenal sebagai MMA) diatur untuk berhenti pada bulan Agustus 2024, semua fitur Pertahanan untuk Server dan kemampuan keamanan yang saat ini bergantung padanya, termasuk yang dijelaskan di halaman ini, akan tersedia melalui integrasi Microsoft Defender untuk Titik Akhir atau pemindaian tanpa agen, sebelum tanggal penghentian. Untuk informasi selengkapnya tentang peta strategi untuk setiap fitur yang saat ini mengandalkan Agen Analitik Log, lihat pengumuman ini.

Integrasikan dengan Microsoft Defender XDR

Saat Anda mengaktifkan Defender untuk Cloud, pemberitahuan Defender untuk Cloud secara otomatis diintegrasikan ke dalam Portal Pertahanan Microsoft. Tidak ada langkah-langkah lebih lanjut yang diperlukan.

Integrasi antara Microsoft Defender untuk Cloud dan Microsoft Defender XDR membawa lingkungan cloud Anda ke Microsoft Defender XDR. Dengan pemberitahuan Defender untuk Cloud dan korelasi cloud yang terintegrasi ke dalam Microsoft Defender XDR, tim SOC sekarang dapat mengakses semua informasi keamanan dari satu antarmuka.

Pelajari selengkapnya tentang pemberitahuan Defender untuk Cloud di Microsoft Defender XDR.

Langkah berikutnya

Koneksi proyek GCP Anda adalah bagian dari pengalaman multicloud yang tersedia di Microsoft Defender untuk Cloud:

- Lindungi semua sumber daya Anda dengan Defender untuk Cloud.

- Siapkan komputer lokal dan akun AWS Anda.

- Memecahkan masalah konektor multicloud Anda.

- Dapatkan jawaban atas pertanyaan umum tentang menyambungkan proyek GCP Anda.