Panduan pemecahan Microsoft Defender untuk Cloud

Panduan ini untuk profesional TI, analis keamanan informasi, dan administrator cloud yang organisasinya perlu memecahkan masalah yang terkait dengan Microsoft Defender untuk Cloud.

Tip

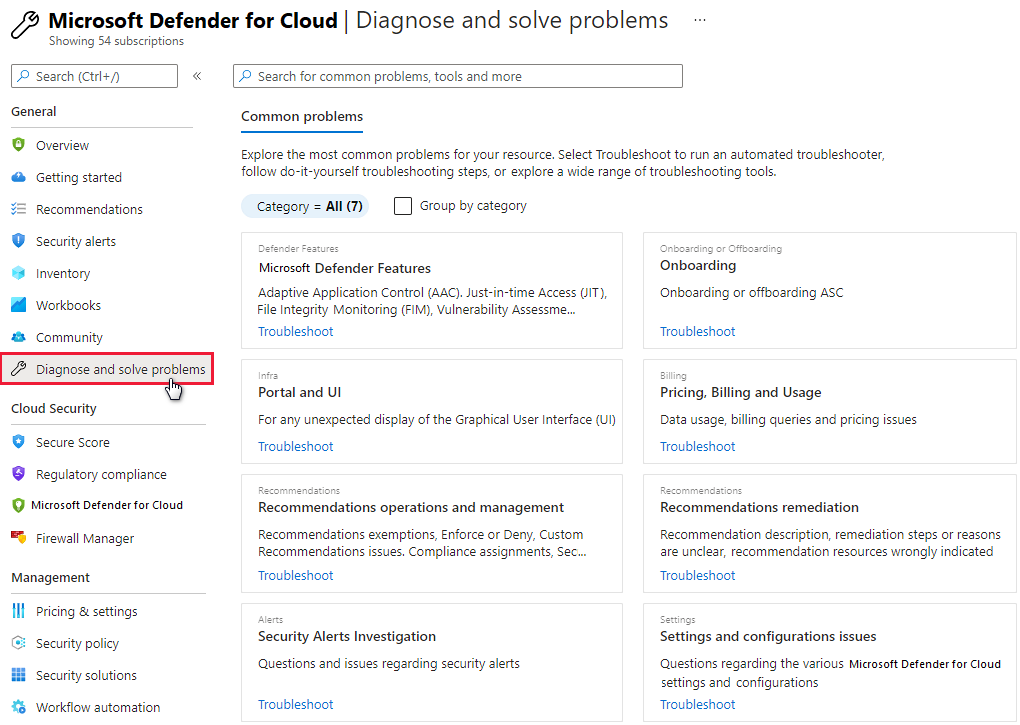

Ketika Anda menghadapi masalah atau memerlukan saran dari tim dukungan kami, bagian Mendiagnosis dan memecahkan masalah portal Azure adalah tempat yang baik untuk mencari solusi.

Gunakan log audit untuk menyelidiki masalah

Tempat pertama untuk mencari informasi pemecahan masalah adalah log audit untuk komponen yang gagal. Di log audit, Anda dapat melihat detail seperti:

- Operasi mana yang dilakukan.

- Orang yang memulai operasi.

- Ketika operasi terjadi.

- Status operasi.

Log audit berisi semua operasi tulis (PUT, , POSTDELETE) yang dilakukan pada sumber daya Anda, tetapi tidak membaca operasi (GET).

Pemecahan masalah konektor

Defender untuk Cloud menggunakan konektor untuk mengumpulkan data pemantauan dari akun Amazon Web Services (AWS) dan proyek Google Cloud Platform (GCP). Jika Anda mengalami masalah dengan konektor atau Anda tidak melihat data dari AWS atau GCP, tinjau tips pemecahan masalah berikut.

Tips untuk masalah konektor umum

- Pastikan langganan yang terkait dengan konektor dipilih di filter langganan yang terletak di bagian Direktori + langganan di portal Azure.

- Standar harus ditetapkan pada konektor keamanan. Untuk memeriksanya, buka Pengaturan lingkungan pada menu Defender untuk Cloud kiri, pilih konektor, lalu pilih Pengaturan. Jika tidak ada standar yang ditetapkan, pilih tiga titik untuk memeriksa apakah Anda memiliki izin untuk menetapkan standar.

- Sumber daya konektor harus ada di Azure Resource Graph. Gunakan kueri Resource Graph berikut untuk memeriksa:

resources | where ['type'] =~ "microsoft.security/securityconnectors". - Pastikan bahwa mengirim log audit Kubernetes diaktifkan pada konektor AWS atau GCP sehingga Anda bisa mendapatkan pemberitahuan deteksi ancaman untuk sarana kontrol.

- Pastikan bahwa sensor Microsoft Defender dan Azure Policy untuk ekstensi Kubernetes dengan dukungan Azure Arc berhasil diinstal ke kluster Amazon Elastic Kubernetes Service (EKS) dan Google Kubernetes Engine (GKE). Anda dapat memverifikasi dan menginstal agen dengan rekomendasi Defender untuk Cloud berikut:

- Kluster EKS harus menginstal ekstensi Microsoft Defender untuk Azure Arc

- Kluster GKE harus menginstal ekstensi Pertahanan Microsoft untuk Azure Arc

- Kluster Kubernetes yang didukung Azure Arc harus memiliki ekstensi Azure Policy yang diinstal

- Kluster GKE harus menginstal ekstensi Azure Policy

- Jika Anda mengalami masalah saat menghapus konektor AWS atau GCP, periksa apakah Anda memiliki kunci. Kesalahan dalam log aktivitas Azure mungkin mengisyaratkan adanya kunci.

- Periksa apakah beban kerja ditemukan dalam akun AWS atau proyek GCP.

Tips untuk masalah konektor AWS

- Pastikan penyebaran templat CloudFormation berhasil diselesaikan.

- Tunggu setidaknya 12 jam setelah pembuatan akun akar AWS.

- Pastikan kluster EKS berhasil terhubung ke Kubernetes dengan dukungan Azure Arc.

- Jika Anda tidak melihat data AWS di Defender untuk Cloud, pastikan sumber daya AWS yang diperlukan untuk mengirim data ke Defender untuk Cloud ada di akun AWS.

Dampak biaya panggilan API ke AWS

Saat Anda melakukan onboarding akun tunggal atau manajemen AWS, layanan penemuan di Defender untuk Cloud memulai pemindaian langsung lingkungan Anda. Layanan penemuan menjalankan panggilan API ke berbagai titik akhir layanan untuk mengambil semua sumber daya yang membantu diamankan Azure.

Setelah pemindaian awal ini, layanan terus memindai lingkungan Anda secara berkala pada interval yang Anda konfigurasi selama onboarding. Di AWS, setiap panggilan API ke akun menghasilkan peristiwa pencarian yang direkam di sumber daya CloudTrail. Sumber daya CloudTrail dikenakan biaya. Untuk detail harga, lihat halaman Harga AWS CloudTrail di situs Amazon AWS.

Jika Anda menghubungkan CloudTrail ke GuardDuty, Anda juga bertanggung jawab atas biaya terkait. Anda dapat menemukan biaya ini dalam dokumentasi GuardDuty di situs Amazon AWS.

Mendapatkan jumlah panggilan API asli

Ada dua cara untuk mendapatkan jumlah panggilan yang Defender untuk Cloud lakukan:

- Gunakan tabel Athena yang sudah ada atau buat tabel baru. Untuk informasi selengkapnya, lihat Mengkueri log AWS CloudTrail di situs Amazon AWS.

- Gunakan penyimpanan data peristiwa yang sudah ada atau buat yang baru. Untuk informasi selengkapnya, lihat Bekerja dengan AWS CloudTrail Lake di situs Amazon AWS.

Kedua metode mengandalkan kueri log AWS CloudTrail.

Untuk mendapatkan jumlah panggilan, buka tabel Athena atau penyimpanan data peristiwa dan gunakan salah satu kueri yang telah ditentukan sebelumnya berikut, sesuai dengan kebutuhan Anda. Ganti <TABLE-NAME> dengan ID tabel Athena atau penyimpanan data peristiwa.

Cantumkan jumlah keseluruhan panggilan API menurut Defender untuk Cloud:

SELECT COUNT(*) AS overallApiCallsCount FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>'Cantumkan jumlah panggilan API keseluruhan menurut Defender untuk Cloud dikumpulkan berdasarkan hari:

SELECT DATE(eventTime) AS apiCallsDate, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts:: <YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY DATE(eventTime)Cantumkan jumlah panggilan API keseluruhan menurut Defender untuk Cloud diagregasi berdasarkan nama peristiwa:

SELECT eventName, COUNT(*) AS apiCallsCountByEventName FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::<YOUR-ACCOUNT-ID>:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY eventNameCantumkan jumlah panggilan API keseluruhan menurut Defender untuk Cloud diagregasi menurut wilayah:

SELECT awsRegion, COUNT(*) AS apiCallsCountByRegion FROM <TABLE-NAME> WHERE userIdentity.arn LIKE 'arn:aws:sts::120589537074:assumed-role/CspmMonitorAws/MicrosoftDefenderForClouds_<YOUR-AZURE-TENANT-ID>' AND eventTime > TIMESTAMP '<DATETIME>' GROUP BY awsRegion

Tips untuk masalah konektor GCP

- Pastikan skrip GCP Cloud Shell berhasil diselesaikan.

- Pastikan kluster GKE berhasil terhubung ke Kubernetes dengan dukungan Azure Arc.

- Pastikan bahwa titik akhir Azure Arc berada dalam daftar izin firewall. Konektor GCP melakukan panggilan API ke titik akhir ini untuk mengambil file onboarding yang diperlukan.

- Jika onboarding proyek GCP gagal, pastikan Anda memiliki

compute.regions.listizin dan izin Microsoft Entra untuk membuat perwakilan layanan untuk proses onboarding. Pastikan bahwa sumber daya GCPWorkloadIdentityPoolId,WorkloadIdentityProviderId, danServiceAccountEmaildibuat dalam proyek GCP.

Defender API memanggil ke GCP

Saat Anda melakukan onboarding proyek atau organisasi tunggal GCP, layanan penemuan di Defender untuk Cloud memulai pemindaian langsung lingkungan Anda. Layanan penemuan menjalankan panggilan API ke berbagai titik akhir layanan untuk mengambil semua sumber daya yang membantu diamankan Azure.

Setelah pemindaian awal ini, layanan terus memindai lingkungan Anda secara berkala pada interval yang Anda konfigurasi selama onboarding.

Untuk mendapatkan jumlah panggilan API asli yang Defender untuk Cloud dijalankan:

Buka Penjelajah Log Pengelogan>.

Filter tanggal seperti yang Anda inginkan (misalnya, 1d).

Untuk menampilkan panggilan API yang Defender untuk Cloud dijalankan, jalankan kueri ini:

protoPayload.authenticationInfo.principalEmail : "microsoft-defender"

Lihat histogram untuk melihat jumlah panggilan dari waktu ke waktu.

Memecahkan masalah agen Analitik Log

Defender untuk Cloud menggunakan agen Log Analytics untuk mengumpulkan dan menyimpan data. Informasi dalam artikel ini mewakili fungsi Defender untuk Cloud setelah transisi ke agen Log Analytics.

Jenis pemberitahuannya adalah:

- Analisis Perilaku Komputer Virtual (VMBA)

- Analisis jaringan

- Analisis Azure SQL Database dan Azure Synapse Analytics

- Informasi kontekstual

Bergantung pada jenis pemberitahuan, Anda dapat mengumpulkan informasi yang diperlukan untuk menyelidiki pemberitahuan dengan menggunakan sumber daya berikut:

- Log keamanan di penampil peristiwa komputer virtual (VM) di Windows

- Daemon audit (

auditd) di Linux - Log aktivitas Azure dan log diagnostik yang diaktifkan pada sumber daya serangan

Anda dapat membagikan umpan balik untuk deskripsi dan relevansi peringatan. Buka pemberitahuan, pilih tombol Apakah Ini Berguna , pilih alasannya, lalu masukkan komentar untuk menjelaskan umpan balik. Kami terus memantau saluran umpan balik ini untuk meningkatkan pemberitahuan kami.

Periksa proses dan versi agen Log Analytics

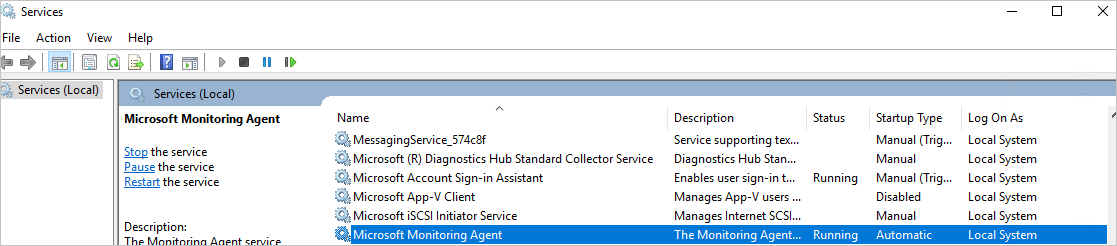

Sama seperti Azure Monitor, Defender untuk Cloud menggunakan agen Log Analytics untuk mengumpulkan data keamanan dari komputer virtual Azure Anda. Setelah Anda mengaktifkan pengumpulan data dan menginstal agen dengan benar di komputer target, HealthService.exe prosesnya harus berjalan.

Buka konsol manajemen layanan (services.msc) untuk memastikan bahwa layanan agen Analitik Log berjalan.

Untuk melihat versi agen mana yang Anda miliki, buka Task Manager. Pada tab Proses , temukan layanan agen Analitik Log, klik kanan, lalu pilih Properti. Pada tab Detail , cari versi file.

Memeriksa skenario penginstalan untuk agen Analitik Log

Ada dua skenario penginstalan yang dapat menghasilkan hasil yang berbeda saat Anda menginstal agen Analitik Log di komputer Anda. Skenario yang didukung adalah:

Agen diinstal secara otomatis oleh Defender untuk Cloud: Anda dapat melihat pemberitahuan di Defender untuk Cloud dan pencarian log. Anda menerima pemberitahuan email di alamat email yang Anda konfigurasikan dalam kebijakan keamanan untuk langganan tempat sumber daya berada.

Agen yang diinstal secara manual pada VM yang terletak di Azure: Dalam skenario ini, jika Anda menggunakan agen yang diunduh dan diinstal secara manual sebelum Februari 2017, Anda dapat melihat pemberitahuan di portal Defender untuk Cloud hanya jika Anda memfilter langganan tempat ruang kerja berada. Jika Anda memfilter langganan tempat sumber daya berada, Anda tidak akan melihat pemberitahuan apa pun. Anda menerima pemberitahuan email di alamat email yang Anda konfigurasikan dalam kebijakan keamanan untuk langganan tempat ruang kerja berada.

Untuk menghindari masalah pemfilteran, pastikan untuk mengunduh versi terbaru agen.

Memantau masalah konektivitas jaringan untuk agen

Agar tersambung ke dan mendaftar pada Defender untuk Cloud, agen harus memiliki akses ke alamat DNS dan port jaringan untuk sumber daya jaringan Azure. Untuk mengaktifkan akses ini, lakukan tindakan berikut:

- Saat Anda menggunakan server proksi, pastikan bahwa sumber daya server proksi yang sesuai dikonfigurasi dengan benar di pengaturan agen.

- Konfigurasikan firewall jaringan Anda untuk mengizinkan akses ke Analitik Log.

Sumber daya jaringan Azure adalah:

| Sumber daya agen | Port | Melewati inspeksi HTTPS |

|---|---|---|

*.ods.opinsights.azure.com |

443 | Ya |

*.oms.opinsights.azure.com |

443 | Ya |

*.blob.core.windows.net |

443 | Ya |

*.azure-automation.net |

443 | Ya |

Jika Anda mengalami masalah saat onboarding agen Analitik Log, baca Memecahkan Masalah onboarding Operations Management Suite.

Memecahkan masalah perlindungan antimalware yang tidak berfungsi dengan benar

Agen tamu adalah proses induk dari semua yang dilakukan ekstensi Microsoft Antimalware . Ketika proses agen tamu gagal, perlindungan Microsoft Antimalware yang berjalan sebagai proses turunan agen tamu mungkin juga gagal.

Berikut adalah beberapa tips pemecahan masalah:

- Jika VM target dibuat dari gambar kustom, pastikan pembuat VM menginstal agen tamu.

- Jika targetnya adalah VM Linux, menginstal versi Windows dari ekstensi antimalware akan gagal. Agen tamu Linux memiliki OS dan persyaratan paket tertentu.

- Jika VM dibuat dengan versi lama agen tamu, agen lama mungkin tidak memiliki kemampuan untuk memperbarui secara otomatis ke versi yang lebih baru. Selalu gunakan versi terbaru agen tamu saat Anda membuat gambar Anda sendiri.

- Beberapa perangkat lunak administrasi pihak ketiga mungkin menonaktifkan agen tamu atau memblokir akses ke lokasi file tertentu. Jika perangkat lunak administrasi pihak ketiga diinstal pada mesin virtual Anda, pastikan agen antimalware ada dalam daftar pengecualian.

- Pastikan bahwa pengaturan firewall dan grup keamanan jaringan tidak memblokir lalu lintas jaringan ke dan dari agen tamu.

- Pastikan tidak ada daftar kontrol akses yang mencegah akses disk.

- Agen tamu membutuhkan ruang disk yang cukup untuk berfungsi dengan baik.

Secara default, antarmuka pengguna Microsoft Antimalware dinonaktifkan. Tetapi Anda dapat mengaktifkan antarmuka pengguna Microsoft Antimalware di VM Azure Resource Manager.

Memecahkan masalah dengan memuat dasbor

Jika Anda mengalami masalah saat memuat dasbor perlindungan beban kerja, pastikan bahwa pengguna yang pertama kali mengaktifkan Defender untuk Cloud pada langganan dan pengguna yang ingin mengaktifkan pengumpulan data memiliki peran Pemilik atau Kontributor pada langganan. Jika demikian, pengguna dengan peran Pembaca pada langganan dapat melihat dasbor, pemberitahuan, rekomendasi, dan kebijakan.

Memecahkan masalah konektor untuk organisasi Azure DevOps

Jika Anda tidak dapat onboarding organisasi Azure DevOps Anda, coba tips pemecahan masalah berikut:

Pastikan Anda menggunakan versi non-pratinjau portal Azure; langkah otorisasi tidak berfungsi di portal pratinjau Azure.

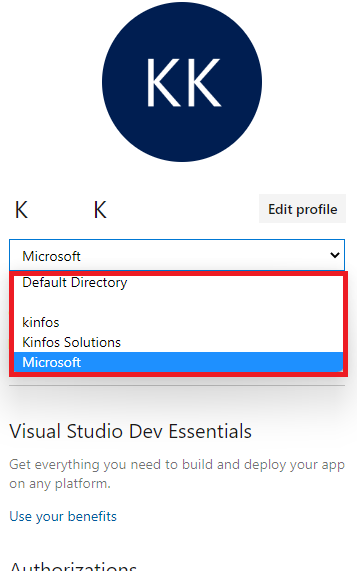

Penting untuk mengetahui akun mana Anda masuk ketika Anda mengotorisasi akses, karena itu akan menjadi akun yang digunakan sistem untuk onboarding. Akun Anda dapat dikaitkan dengan alamat email yang sama tetapi juga terkait dengan penyewa yang berbeda. Pastikan Anda memilih kombinasi akun/penyewa yang tepat. Jika Anda perlu mengubah kombinasi:

Di halaman profil Azure DevOps Anda, gunakan menu dropdown untuk memilih akun lain.

Setelah Anda memilih kombinasi akun/penyewa yang benar, buka Pengaturan lingkungan di Defender untuk Cloud dan edit konektor Azure DevOps Anda. Otorisasi ulang konektor untuk memperbaruinya dengan kombinasi akun/penyewa yang benar. Anda kemudian akan melihat daftar organisasi yang benar di menu dropdown.

Pastikan Anda memiliki peran Administrator Koleksi Proyek di organisasi Azure DevOps yang ingin Anda onboarding.

Pastikan bahwa akses aplikasi pihak ketiga melalui tombol OAuth Aktif untuk organisasi Azure DevOps. Pelajari selengkapnya tentang mengaktifkan akses OAuth.

Hubungi dukungan Microsoft

Anda juga dapat menemukan informasi pemecahan masalah untuk Defender untuk Cloud di halaman tanya jawab Defender untuk Cloud.

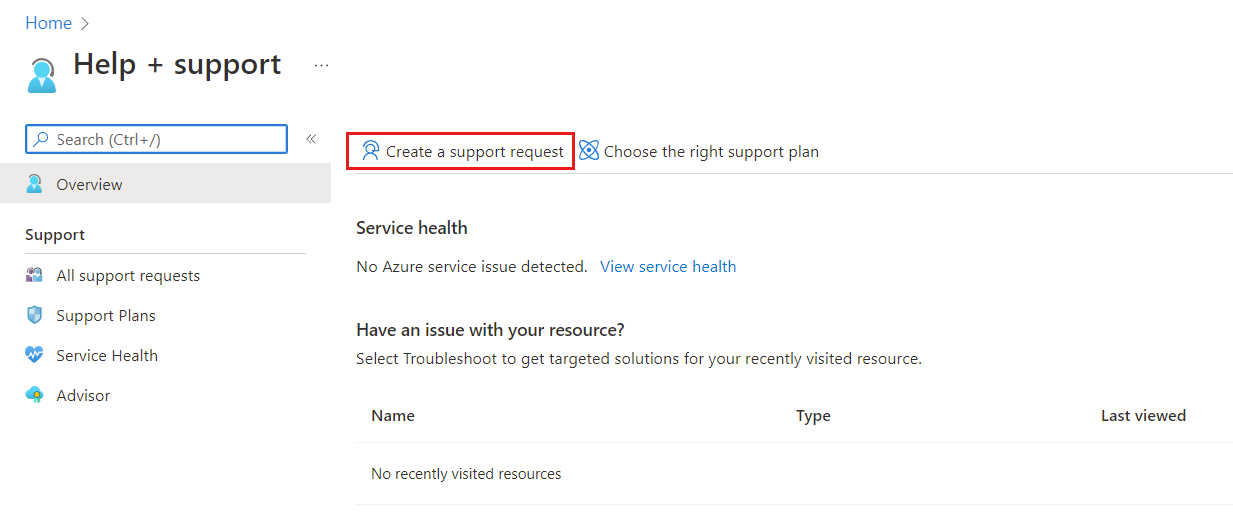

Jika Anda memerlukan bantuan lebih lanjut, Anda dapat membuka permintaan dukungan baru pada portal Azure. Pada halaman Bantuan + dukungan , pilih Buat permintaan dukungan.

Lihat juga

- Pelajari cara mengelola dan merespons pemberitahuan keamanan di Defender untuk Cloud.

- Pelajari tentang validasi pemberitahuan di Defender untuk Cloud.

- Tinjau pertanyaan umum tentang menggunakan Defender untuk Cloud.