Fitur Azure Firewall Standard

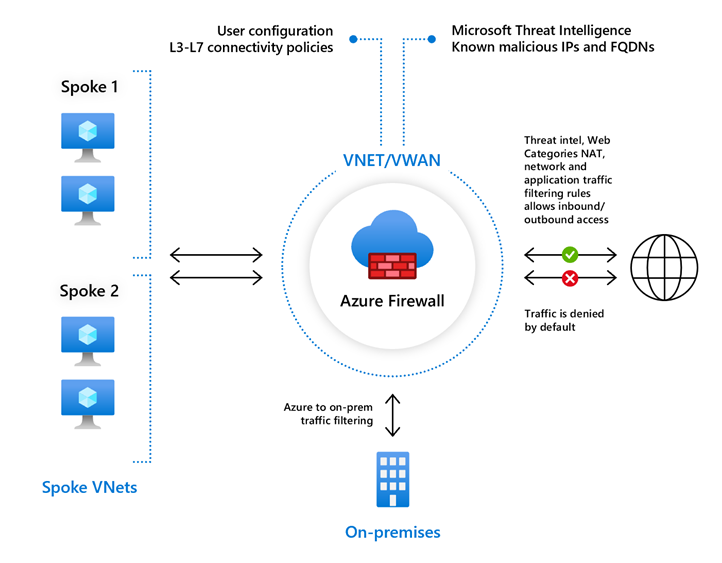

Azure Firewall Standard adalah layanan keamanan jaringan berbasis cloud terkelola yang melindungi sumber daya Azure Virtual Network Anda.

Azure Firewall menyertakan fitur berikut:

- Ketersediaan tinggi bawaan

- Zona Ketersediaan

- Skalabilitas cloud tidak terbatas

- Aturan pemfilteran FQDN aplikasi

- Aturan pemfilteran lalu lintas jaringan

- Tag FQDN

- Tag layanan

- Inteligensi ancaman

- Proksi DNS

- DNS Kustom

- FQDN dalam aturan jaringan

- Penyebaran tanpa alamat IP publik dalam Mode Terowongan Paksa

- Dukungan SNAT keluar

- Dukungan DNAT masuk

- Beberapa alamat IP publik

- Pengelogan Azure Monitor

- Penerowongan paksa

- Kategori web

- Sertifikasi

Untuk membandingkan fitur Azure Firewall untuk semua SKU Firewall, lihat Memilih SKU Azure Firewall yang tepat untuk memenuhi kebutuhan Anda.

Ketersediaan tinggi bawaan

Ketersediaan tinggi sudah ada di dalamnya, sehingga penyeimbang muatan tambahan tidak diperlukan dan tidak ada yang perlu Anda konfigurasikan.

Zona Ketersediaan

Azure Firewall dapat dikonfigurasi selama penyebaran untuk menjangkau beberapa Zona Ketersediaan guna meningkatkan ketersediaan. Dengan Zona Ketersediaan, ketersediaan Anda meningkat menjadi 99,99% waktu aktif. Untuk informasi selengkapnya, lihat Perjanjian Tingkat Layanan (SLA) Azure Firewall. Waktu aktif SLA 99,99% ditawarkan ketika dua Availability Zone atau lebih dipilih.

Anda juga dapat mengaitkan Azure Firewall ke zona tertentu hanya karena alasan kedekatan, menggunakan standar layanan SLA 99,95%.

Tidak ada biaya tambahan untuk firewall yang disebarkan di lebih dari satu Zona Ketersediaan. Namun, ada biaya tambahan untuk transfer data masuk dan keluar yang terkait dengan Zona Ketersediaan. Untuk informasi selengkapnya, lihat Detail harga Bandwidth.

Saat firewall diskalakan, firewall membuat instans di zona tempat firewall berada. Jadi, jika firewall hanya berada di Zona 1, instans baru dibuat di Zona 1. Jika firewall berada di ketiga zona, maka firewall membuat instans di tiga zona saat diskalakan.

Zona Ketersediaan Azure Firewall tersedia di wilayah yang mendukung Zona Ketersediaan. Untuk informasi selengkapnya, lihat Wilayah yang mendukung Zona Ketersediaan di Azure.

Catatan

Zona Ketersediaan hanya dapat dikonfigurasi selama penyebaran. Anda tidak dapat mengonfigurasi firewall yang ada untuk menyertakan Zona Ketersediaan.

Untuk informasi selengkapnya tentang zona Ketersediaan, lihat Wilayah dan Zona Ketersediaan di Azure.

Skalabilitas cloud tidak terbatas

Azure Firewall dapat menskalakan sebanyak yang Anda perlukan untuk mengakomodasi perubahan arus lalu lintas jaringan, sehingga Anda tidak perlu menganggarkan untuk lalu lintas puncak Anda.

Aturan pemfilteran FQDN aplikasi

Anda dapat membatasi lalu lintas HTTP/S keluar atau lalu lintas Azure SQL ke daftar tertentu atas nama domain yang sepenuhnya memenuhi syarat (FQDN) termasuk wild card. Fitur ini tidak memerlukan penghentian TLS.

Video berikut menunjukkan cara membuat aturan aplikasi:

Aturan pemfilteran lalu lintas jaringan

Anda membuat izinkan atau tolak aturan pemfilteran jaringan secara terpusat berdasarkan alamat IP sumber dan tujuan, port, dan protokol. Azure Firewall sepenuhnya berstatus, sehingga dapat membedakan paket yang sah untuk berbagai jenis koneksi. Aturan diberlakukan dan dicatat di beberapa langganan dan jaringan virtual.

Azure Firewall mendukung penyaringan stateful protokol jaringan Layer 3 dan Layer 4. Protokol IP Layer 3 dapat difilter dengan memilih protokol apa pun dalam Aturan jaringan dan memilih kartu bebas * untuk port.

Tag FQDN

Tag FQDN memudahkan Anda untuk mengizinkan lalu lintas layanan Azure yang terkenal melalui firewall Anda. Misalnya, Anda ingin mengizinkan lalu lintas Windows Update melalui firewall Anda. Anda membuat aturan aplikasi dan menyertakan tag Windows Update. Kini, lalu lintas dari Windows Update dapat mengalir melalui firewall Anda.

Tag layanan

Tag layanan merepresentasikan sekelompok prefiks alamat IP untuk membantu meminimalkan kerumitan pembuatan aturan keamanan. Anda tidak dapat membuat tag layanan sendiri, atau menentukan alamat IP mana yang disertakan dalam sebuah tag. Microsoft mengelola awalan alamat yang dicakup oleh tag layanan dan secara otomatis memperbarui tag layanan saat alamat berubah.

Inteligensi ancaman

Inteligensi ancaman-pemfilteran berbasis dapat diaktifkan untuk firewall Anda guna memberitahukan dan menolak lalu lintas dari/ke domain dan alamat IP berbahaya yang diketahui. Alamat IP dan domain bersumber dari umpan Inteligensi Ancaman Microsoft.

Proksi DNS

Dengan proksi DNS yang aktif, Azure Firewall dapat memproses dan meneruskan kueri DNS dari Virtual Network ke server DNS yang diinginkan. Fungsi ini sangat penting dan diperlukan agar mendapatkan pemfilteran FQDN yang andal dalam aturan jaringan. Anda dapat mengaktifkan proksi DNS di pengaturan Kebijakan Firewall dan Azure Firewall. Untuk mempelajari proksi DNS lebih lanjut, lihat Pengaturan DNS Azure Firewall.

DNS Kustom

DNS kustom memungkinkan Anda mengonfigurasi Azure Firewall untuk menggunakan server DNS Anda sendiri, sekaligus memastikan bahwa dependensi keluar firewall masih diselesaikan dengan Azure DNS. Anda dapat mengonfigurasi satu server DNS atau beberapa server di pengaturan DNS Azure Firewall dan Kebijakan Firewall. Untuk mempelajari DNS Kustom lebih lanjut, lihat Pengaturan DNS Azure Firewall.

Azure Firewall juga dapat menyelesaikan nama menggunakan DNS Privat Azure. Jaringan virtual tempat Azure Firewall berada harus ditautkan dengan ke Zona Privat Azure. Untuk mempelajari lebih lanjut, lihat Menggunakan Azure Firewall sebagai Penerus DNS dengan Private Link.

FQDN dalam aturan jaringan

Anda dapat menggunakan nama domain yang sepenuhnya memenuhi syarat (FQDN) dalam aturan jaringan berdasarkan resolusi DNS di Azure Firewall dan Kebijakan Firewall.

FQDN yang ditentukan dalam koleksi aturan Anda diterjemahkan ke alamat IP berdasarkan pengaturan DNS firewall Anda. Kemampuan ini memungkinkan Anda memfilter lalu lintas keluar menggunakan FQDN dengan protokol TCP/UDP (termasuk NTP, SSH, RDP, dan banyak lagi). Karena kemampuan ini didasarkan pada resolusi DNS, sangat disarankan Anda mengaktifkan proksi DNS untuk memastikan resolusi nama konsisten dengan komputer virtual dan firewall yang dilindungi.

Menyebarkan Azure Firewall tanpa alamat IP publik dalam mode Forced Tunnel

Layanan Azure Firewall memerlukan alamat IP publik untuk tujuan operasional. Meskipun aman, beberapa penyebaran memilih untuk tidak mengekspos alamat IP publik secara langsung ke Internet.

Dalam kasus seperti ini, Anda dapat menyebarkan Azure Firewall dalam mode Terowongan Paksa. Konfigurasi ini membuat NIC manajemen yang digunakan oleh Azure Firewall untuk operasinya. Jaringan Datapath Penyewa dapat dikonfigurasi tanpa alamat IP publik, dan lalu lintas Internet dapat dipaksa terowongan ke firewall lain atau diblokir.

Mode Terowongan Paksa tidak dapat dikonfigurasi pada waktu proses. Anda dapat memindahkan Firewall atau menggunakan fasilitas berhenti dan memulai untuk mengonfigurasi ulang Azure Firewall yang ada dalam mode Terowongan Paksa. Firewall yang digunakan di Hub Aman selalu disebarkan dalam mode Terowongan Paksa.

Dukungan SNAT keluar

Semua alamat IP lalu lintas virtual keluar diterjemahkan ke IP publik Azure Firewall (Terjemahan Alamat Jaringan Sumber: SNAT). Anda dapat mengidentifikasi dan mengizinkan lalu lintas yang berasal dari jaringan virtual Anda ke tujuan Internet jarak jauh. Azure Firewall tidak melakukan SNAT saat IP tujuan merupakan rentang alamat IP privat per IANA RFC 1918.

Jika organisasi Anda menggunakan rentang alamat IP publik untuk jaringan privat, Azure Firewall akan melakukan SNAT pada lalu lintas ke salah satu alamat IP privat firewall di AzureFirewallSubnet. Anda dapat mengonfigurasi Azure Firewall untuk tidak melakukan SNAT pada rentang alamat IP Anda. Untuk informasi selengkapnya, lihat rentang alamat IP privat Azure Firewall SNAT.

Anda dapat memantau pemanfaatan port SNAT dalam metrik Azure Firewall. Pelajari selengkapnya dan lihat rekomendasi kami tentang pemanfaatan port SNAT dalam dokumentasi log firewall dan metrik kami.

Untuk informasi selengkapnya tentang perilaku NAT Azure Firewall, lihat Perilaku NAT Azure Firewall.

Dukungan DNAT masuk

Lalu lintas Internet masuk ke alamat IP publik firewall Anda diterjemahkan (Terjemahan Alamat Jaringan Tujuan: DNAT) dan difilter ke alamat IP privat pada jaringan virtual Anda.

Beberapa alamat IP publik

Anda dapat mengaitkan beberapa alamat IP publik (hingga 250) dengan firewall Anda.

Hal ini memungkinkan skenario berikut:

- DNAT - Anda dapat menerjemahkan beberapa instans port standar ke server backend Anda. Misalnya, jika memiliki dua alamat IP publik, Anda dapat menerjemahkan TCP port 3389 (RDP) untuk kedua alamat IP.

- SNAT - Lebih banyak port tersedia untuk koneksi SNAT keluar, mengurangi potensi kehabisan port SNAT. Saat ini, Azure Firewall memilih alamat IP publik sumber secara acak yang akan digunakan untuk koneksi. Jika memiliki pemfilteran hilir di jaringan, Anda perlu mengizinkan semua alamat IP publik yang terkait dengan firewall Anda. Pertimbangkan menggunakan prefiks alamat IP publik untuk memudahkan konfigurasi ini.

Untuk informasi selengkapnya tentang perilaku NAT, lihat Perilaku NAT Azure Firewall.

Pengelogan Azure Monitor

Semua peristiwa terintegrasi dengan Azure Monitor, memungkinkan Anda mengarsipkan log ke akun penyimpanan, mengalirkan peristiwa ke hub peristiwa Anda, atau mengirimkannya ke log Azure Monitor. Untuk sampel log Azure Monitor, lihat Log Azure Monitor untuk Azure Firewall.

Untuk informasi selengkapnya, lihat Tutorial: Memantau log dan metrik Azure Firewall.

Buku kerja Azure Firewall menyediakan kanvas fleksibel untuk analisis data Azure Firewall. Anda dapat menggunakannya untuk membuat laporan visual yang kaya di dalam portal Microsoft Azure. Untuk informasi selengkapnya, lihat Memantau log menggunakan Buku kerja Azure Firewall.

Penerowongan paksa

Anda dapat mengonfigurasi Azure Firewall untuk merutekan semua lalu lintas yang terikat Internet ke hop berikutnya yang ditentukan, alih-alih langsung ke Internet. Misalnya, Anda dapat memiliki firewall tepi lokal atau appliance virtual jaringan (NVA) lainnya untuk memproses lalu lintas jaringan sebelum diteruskan ke Internet. Untuk informasi selengkapnya, lihat Azure Firewall memaksa penerowongan.

Kategori web

Kategori web memungkinkan administrator mengizinkan atau menolak akses pengguna ke kategori situs web seperti situs web perjudian, situs web media sosial, dan lainnya. Kategori web disertakan dalam Azure Firewall Standard, tetapi akan lebih disempurnakan dalam Azure Firewall Premium. Berbeda dengan kemampuan kategori Web dalam SKU Standar yang cocok dengan kategori berdasarkan FQDN, SKU Premium cocok dengan kategori sesuai dengan seluruh URL untuk lalu lintas HTTP dan HTTPS. Untuk informasi selengkapnya tentang Azure Firewall Premium, lihat Fitur Azure Firewall Premium.

Misalnya, jika Azure Firewall memotong permintaan HTTPS untuk www.google.com/news, kategorisasi berikut diharapkan:

Firewall Standard – hanya bagian FQDN yang diperiksa, jadi

www.google.comdikategorikan sebagai Mesin Pencari.Firewall Premium - URL lengkap diperiksa, jadi

www.google.com/newsdikategorikan sebagai Berita.

Kategori diatur menurut tingkat keparahan berdasarkan Kewajiban, Tinggi Bandwidth, Penggunaan Bisnis, Kerugian Produktivitas, Penjelajahan Umum, dan Tidak Dikategorikan.

Pengecualian kategori

Anda bisa membuat pengecualian untuk aturan kategori web Anda. Buat perbolehkan terpisah atau tolak kumpulan aturan dengan prioritas yang lebih tinggi dalam grup kumpulan aturan. Misalnya, Anda dapat mengonfigurasi koleksi aturan yang memungkinkan www.linkedin.com dengan prioritas 100, dengan koleksi aturan yang menyangkal jejaring sosial dengan prioritas 200. Ini menciptakan pengecualian untuk kategori web jejaring Sosial yang telah ditentukan sebelumnya.

Sertifikasi

Azure Firewall mematuhi Payment Card Industry (PCI), Service Organization Controls (SOC), dan International Organization for Standardization (ISO). Untuk informasi selengkapnya, lihat sertifikasi kepatuhan Azure Firewall.