Tanya jawab umum untuk Perlindungan Informasi Azure (AIP)

Catatan

Apakah Anda mencari Perlindungan Informasi Microsoft Purview, sebelumnya Microsoft Information Protection (MIP)?

Add-in Perlindungan Informasi Azure dihentikan dan diganti dengan label yang disertakan dalam aplikasi dan layanan Microsoft 365 Anda. Pelajari selengkapnya tentang status dukungan komponen Perlindungan Informasi Azure lainnya.

Klien Perlindungan Informasi Microsoft baru (tanpa add-in) saat ini dalam pratinjau dan dijadwalkan untuk ketersediaan umum.

Memiliki pertanyaan tentang Azure Information Protection (AIP), atau tentang layanan Azure Rights Management (Azure RMS)?

Lihat apakah itu dijawab di bawah ini atau pada halaman FAQ berikutnya yang lebih spesifik.

Apa perbedaan antara Perlindungan Informasi Azure dan Perlindungan Informasi Microsoft Purview?

Tidak seperti Perlindungan Informasi Azure, Perlindungan Informasi Microsoft Purview bukan langganan atau produk yang dapat Anda beli. Sebaliknya, ini adalah kerangka kerja untuk produk dan kemampuan terintegrasi yang membantu Anda melindungi informasi sensitif organisasi Anda.

Perlindungan Informasi Microsoft Purview produk meliputi:

- Perlindungan Informasi Azure

- Perlindungan Informasi Microsoft 365, seperti Microsoft 365 DLP

- Perlindungan Informasi Windows

- Microsoft Defender for Cloud Apps

kemampuan Perlindungan Informasi Microsoft Purview meliputi:

- Manajemen label terpadu

- Pengalaman pelabelan pengguna akhir yang disertakan dalam aplikasi Office

- Kemampuan Windows untuk memahami label terpadu dan menerapkan perlindungan pada data

- SDK Perlindungan Informasi Microsoft

- Fungsionalitas dalam Pembaca Adobe Acrobat untuk melihat PDF berlabel dan dilindungi

Untuk informasi selengkapnya, lihat Kemampuan perlindungan informasi untuk membantu melindungi data sensitif Anda.

Bagaimana cara menentukan apakah penyewa saya berada di platform pelabelan terpadu?

Saat penyewa Anda berada di platform pelabelan terpadu, penyewa mendukung label sensitivitas yang dapat digunakan oleh klien dan layanan yang mendukung pelabelan terpadu. Jika Anda mendapatkan langganan untuk Perlindungan Informasi Azure pada Juni 2019 atau yang lebih baru, penyewa Anda secara otomatis berada di platform pelabelan terpadu dan tidak diperlukan tindakan lebih lanjut. Penyewa Anda mungkin juga berada di platform ini karena seseorang memigrasikan label Perlindungan Informasi Azure Anda.

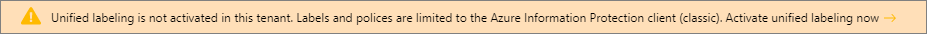

Jika penyewa Anda tidak berada di platform pelabelan terpadu, Anda akan melihat banner informasi berikut di portal Azure, di panel Perlindungan Informasi Azure:

Anda juga dapat memeriksa dengan masuk ke Perlindungan>Informasi Azure Mengelola>pelabelan Terpadu, dan melihat status pelabelan Terpadu:

| Keadaan | Deskripsi |

|---|---|

| Diaktifkan | Penyewa Anda berada di platform pelabelan terpadu. Anda dapat membuat, mengonfigurasi, dan menerbitkan label dari portal kepatuhan Microsoft Purview. |

| Tidak diaktifkan | Penyewa Anda tidak berada di platform pelabelan terpadu. Untuk instruksi dan panduan migrasi, lihat Cara memigrasikan label Perlindungan Informasi Azure ke label sensitivitas terpadu. |

Apa perbedaan antara Azure Information Protection dan Azure Rights Management?

Azure Information Protection (AIP) menyediakan klasifikasi, pelabelan, dan perlindungan untuk dokumen dan email organisasi.

Konten dilindungi menggunakan layanan Azure Rights Management, yang sekarang menjadi komponen AIP.

Untuk informasi selengkapnya, lihat Bagaimana AIP melindungi data Anda dan Apa itu Azure Rights Management?.

Apa peran manajemen identitas untuk Perlindungan Informasi Azure?

Manajemen identitas adalah komponen penting dari AIP, karena pengguna harus memiliki nama pengguna dan kata sandi yang valid untuk mengakses konten yang dilindungi.

Untuk membaca selengkapnya tentang bagaimana Perlindungan Informasi Azure membantu mengamankan data Anda, lihat Peran Perlindungan Informasi Azure dalam mengamankan data.

Langganan apa yang saya butuhkan untuk Perlindungan Informasi Azure dan fitur apa yang disertakan?

Untuk memahami selengkapnya tentang langganan AIP, lihat:

- Panduan lisensi Microsoft 365 untuk keamanan & kepatuhan

- Perbandingan Rencana Kerja Modern (unduhan PDF)

Apakah Anda perlu menjadi admin global untuk mengonfigurasi Perlindungan Informasi Azure, atau dapatkah saya mendelegasikan ke administrator lain?

Administrator global untuk penyewa Microsoft 365 atau penyewa Microsoft Entra jelas dapat menjalankan semua tugas administratif untuk Perlindungan Informasi Azure.

Namun, jika Anda ingin menetapkan izin administratif kepada pengguna lain, lakukan menggunakan peran berikut:

- Administrator Perlindungan Informasi Azure

- Administrator kepatuhan atau administrator data Kepatuhan

- Administrator keamanan

- Administrator Global azure Rights Management dan Administrator Koneksi or

Selain itu, perhatikan hal berikut ini saat mengelola tugas dan peran administratif:

| Masalah | Detail |

|---|---|

| Jenis akun yang didukung | Akun Microsoft tidak didukung untuk administrasi Perlindungan Informasi Azure yang didelegasikan, meskipun akun ini ditetapkan ke salah satu peran administratif yang tercantum. |

| Kontrol onboarding | Jika Anda telah mengonfigurasi kontrol onboarding, konfigurasi ini tidak memengaruhi kemampuan untuk mengelola Perlindungan Informasi Azure, kecuali konektor RMS. Misalnya, jika Anda telah mengonfigurasi kontrol onboarding sehingga kemampuan untuk melindungi konten dibatasi untuk grup departemen TI, akun yang digunakan untuk menginstal dan mengonfigurasi konektor RMS harus menjadi anggota grup tersebut. |

| Menghapus perlindungan | Administrator tidak dapat secara otomatis menghapus perlindungan dari dokumen atau email yang dilindungi oleh Perlindungan Informasi Azure. Hanya pengguna yang ditetapkan sebagai pengguna super yang dapat menghapus perlindungan, dan hanya ketika fitur pengguna super diaktifkan. Setiap pengguna dengan izin administratif ke Perlindungan Informasi Azure dapat mengaktifkan fitur pengguna super, dan menetapkan pengguna sebagai pengguna super, termasuk akun mereka sendiri. Tindakan ini direkam dalam log administrator. Untuk informasi selengkapnya, lihat bagian praktik terbaik keamanan dalam Mengonfigurasi pengguna super untuk Perlindungan Informasi Azure dan layanan penemuan atau pemulihan data. Tips: Jika konten Anda disimpan di SharePoint atau OneDrive, admin dapat menjalankan cmdlet Unlock-SensitivityLabelEncryptedFile untuk menghapus label sensitivitas dan enkripsi. Untuk informasi selengkapnya, lihat dokumentasi Microsoft 365. |

| Migrasi ke penyimpanan pelabelan terpadu | Jika Anda memigrasikan label Perlindungan Informasi Azure ke penyimpanan pelabelan terpadu, pastikan untuk membaca bagian berikut dari dokumentasi migrasi label: Peran administratif yang mendukung platform pelabelan terpadu. |

Administrator Perlindungan Informasi Azure

Peran administrator Microsoft Entra ini memungkinkan administrator mengonfigurasi Perlindungan Informasi Azure tetapi bukan layanan lain.

Administrator dengan peran ini dapat:

- Mengaktifkan dan menonaktifkan layanan perlindungan Azure Rights Management

- Mengonfigurasi pengaturan dan label perlindungan

- Mengonfigurasi kebijakan Perlindungan Informasi Azure

- Jalankan semua cmdlet PowerShell untuk klien Perlindungan Informasi Azure dan dari modul AIPService

Untuk menetapkan pengguna ke peran administratif ini, lihat Menetapkan pengguna ke peran administrator di ID Microsoft Entra.

Catatan

Peran ini tidak didukung di portal Azure jika penyewa Anda berada di platform pelabelan terpadu.

Administrator kepatuhan atau administrator data Kepatuhan

Peran administrator Microsoft Entra ini memungkinkan administrator untuk:

- Mengonfigurasi Perlindungan Informasi Azure, termasuk mengaktifkan dan menonaktifkan layanan perlindungan Azure Rights Management

- Mengonfigurasi pengaturan dan label perlindungan

- Mengonfigurasi kebijakan Perlindungan Informasi Azure

- Jalankan semua cmdlet PowerShell untuk klien Perlindungan Informasi Azure dan dari modul AIPService.

Untuk menetapkan pengguna ke peran administratif ini, lihat Menetapkan pengguna ke peran administrator di ID Microsoft Entra.

Untuk melihat izin lain apa yang dimiliki pengguna dengan peran ini, lihat bagian Peran yang tersedia dari dokumentasi Microsoft Entra.

Catatan

Peran ini tidak mendukung pelacakan dan pencabutan dokumen untuk pengguna.

Administrator keamanan

Peran administrator Microsoft Entra ini memungkinkan administrator untuk mengonfigurasi Perlindungan Informasi Azure di portal Azure dan beberapa aspek layanan Azure lainnya.

Administrator dengan peran ini tidak dapat menjalankan cmdlet PowerShell apa pun dari modul AIPService, atau melacak dan mencabut dokumen untuk pengguna.

Untuk menetapkan pengguna ke peran administratif ini, lihat Menetapkan pengguna ke peran administrator di ID Microsoft Entra.

Untuk melihat izin lain apa yang dimiliki pengguna dengan peran ini, lihat bagian Peran yang tersedia dari dokumentasi Microsoft Entra.

Administrator Global azure Rights Management dan Administrator Koneksi or

Peran Administrator Global memungkinkan pengguna menjalankan semua cmdlet PowerShell dari modul AIPService tanpa menjadikannya administrator global untuk layanan cloud lainnya.

Peran Administrator Koneksi or memungkinkan pengguna untuk hanya menjalankan konektor Rights Management (RMS).

Peran administratif ini tidak memberikan izin ke konsol manajemen. Peran Administrator Koneksi or juga tidak mendukung pelacakan dan pencabutan dokumen untuk pengguna.

Untuk menetapkan salah satu peran administratif ini, gunakan cmdlet AIPService PowerShell, Add-AipServiceRoleBasedAdministrator.

Apakah Perlindungan Informasi Azure mendukung skenario lokal dan hibrid?

Ya. Meskipun Perlindungan Informasi Azure adalah solusi berbasis cloud, azure Information Protection dapat mengklasifikasikan, memberi label, dan melindungi dokumen dan email yang disimpan secara lokal, serta di cloud.

Jika Anda memiliki server file Server Exchange, SharePoint Server, dan Windows, gunakan salah satu atau kedua metode berikut:

- Sebarkan konektor Manajemen Hak sehingga server lokal ini dapat menggunakan layanan Manajemen Hak Azure untuk melindungi email dan dokumen Anda

- Sinkronkan dan gabungkan pengendali domain Active Directory Anda dengan ID Microsoft Entra untuk pengalaman autentikasi yang lebih mulus bagi pengguna. Misalnya, gunakan Microsoft Entra Koneksi.

Layanan Azure Rights Management secara otomatis menghasilkan dan mengelola sertifikat XrML sesuai kebutuhan, sehingga tidak menggunakan PKI lokal.

Untuk informasi selengkapnya tentang cara Azure Rights Management menggunakan sertifikat, lihat Panduan cara kerja Azure RMS: Penggunaan pertama, perlindungan konten, konsumsi konten.

Jenis data apa yang dapat diklasifikasikan dan dilindungi Oleh Azure Information Protection?

Perlindungan Informasi Azure dapat mengklasifikasikan dan melindungi pesan email dan dokumen, baik yang terletak di tempat maupun di cloud. Dokumen-dokumen ini termasuk dokumen Word, lembar bentang Excel, presentasi PowerPoint, dokumen PDF, file berbasis teks, dan file gambar.

Untuk informasi selengkapnya, lihat tipe file daftar lengkap yang didukung.

Catatan

Perlindungan Informasi Azure tidak dapat mengklasifikasikan dan melindungi data terstruktur seperti file database, item kalender, postingan Yammer, konten Sway, dan buku catatan OneNote.

Tip

Power BI mendukung klasifikasi dengan menggunakan label sensitivitas dan dapat menerapkan perlindungan dari label tersebut ke data yang diekspor ke format file berikut: .pdf, .xls, dan .ppt. Untuk informasi selengkapnya, lihat Perlindungan data di Power BI.

Saya melihat Perlindungan Informasi Azure terdaftar sebagai aplikasi cloud yang tersedia untuk akses bersyarah—bagaimana cara kerjanya?

Ya, sebagai penawaran pratinjau, Anda dapat mengonfigurasi Akses Bersyarat Microsoft Entra untuk Perlindungan Informasi Azure.

Saat pengguna membuka dokumen yang dilindungi oleh Perlindungan Informasi Azure, administrator sekarang dapat memblokir atau memberikan akses kepada pengguna di penyewa mereka, berdasarkan kontrol akses bersyarah standar. Membutuhkan autentikasi multifaktor (MFA) adalah salah satu kondisi yang paling umum diminta. Yang lain adalah bahwa perangkat harus mematuhi kebijakan Intune Anda sehingga, misalnya, perangkat seluler memenuhi persyaratan kata sandi Anda dan versi sistem operasi minimum, dan komputer harus bergabung dengan domain.

Untuk informasi selengkapnya dan beberapa contoh panduan, lihat posting blog berikut: Kebijakan Akses Bersyar dan dokumen terenkripsi.

Informasi Tambahan:

| Topik | Detail |

|---|---|

| Frekuensi evaluasi | Untuk komputer Windows, dan rilis pratinjau saat ini, kebijakan akses bersyarkat untuk Perlindungan Informasi Azure dievaluasi ketika lingkungan pengguna diinisialisasi (proses ini juga dikenal sebagai bootstrapping), dan kemudian setiap 30 hari. Untuk menyempurnakan seberapa sering kebijakan akses bersyariah Anda dievaluasi, konfigurasikan masa pakai token. |

| Akun administrator | Kami menyarankan agar Anda tidak menambahkan akun administrator ke kebijakan akses bersyarat Anda karena akun ini tidak akan dapat mengakses panel Perlindungan Informasi Azure di portal Azure. |

| Kolaborasi MFA dan B2B | Jika Anda menggunakan MFA dalam kebijakan akses bersyarkat untuk berkolaborasi dengan organisasi lain (B2B), Anda harus menggunakan kolaborasi Microsoft Entra B2B dan membuat akun tamu untuk pengguna yang ingin Anda bagikan di organisasi lain. |

| Perintah Ketentuan Penggunaan | Dengan rilis pratinjau Microsoft Entra Desember 2018, Anda sekarang dapat meminta pengguna untuk menerima ketentuan penggunaan sebelum mereka membuka dokumen yang dilindungi untuk pertama kalinya. |

| Aplikasi cloud | Jika Anda menggunakan banyak aplikasi cloud untuk akses bersyarah, Anda mungkin tidak melihat Layanan Sinkronisasi Perlindungan Informasi Microsoft dan Layanan Manajemen Hak Microsoft ditampilkan dalam daftar untuk dipilih. Dalam hal ini, gunakan kotak pencarian di bagian atas daftar. Mulai ketik "Layanan Sinkronisasi Perlindungan Informasi Microsoft" dan "Layanan Manajemen Hak Microsoft" untuk memfilter aplikasi yang tersedia. Asalkan Anda memiliki langganan yang didukung; Anda kemudian akan melihat opsi ini dan akan dapat memilihnya. |

Catatan

Dukungan Perlindungan Informasi Azure untuk akses bersyarah saat ini dalam PRATINJAU. Ketentuan Tambahan Pratinjau Azure mencakup persyaratan hukum tambahan yang berlaku untuk fitur Azure yang masih dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Apakah Perlindungan Informasi Azure cocok untuk negara saya?

Negara yang berbeda memiliki persyaratan dan peraturan yang berbeda. Untuk membantu Anda menjawab pertanyaan ini untuk organisasi Anda, lihat Kesesuaian untuk berbagai negara.

Bagaimana Perlindungan Informasi Azure dapat membantu GDPR?

Catatan

Jika Anda tertarik untuk melihat atau menghapus data pribadi, tinjau panduan Microsoft di Microsoft Purview Compliance Manager dan di bagian GDPR situs Kepatuhan Perusahaan Microsoft 365. Jika Anda mencari informasi umum terkait GDPR, lihat bagian GDPR dari Microsoft Service Trust Portal.

Di mana saya dapat menemukan informasi pendukung untuk Perlindungan Informasi Azure—seperti hukum, kepatuhan, dan SLA?

Lihat Informasi kepatuhan dan dukungan untuk Perlindungan Informasi Azure.

Bagaimana cara melaporkan masalah atau mengirim umpan balik untuk Perlindungan Informasi Azure?

Untuk dukungan teknis, gunakan saluran dukungan standar Anda atau hubungi Dukungan Microsoft.

Kami juga mengundang Anda untuk terlibat dengan tim teknik kami, di situs Yammer Perlindungan Informasi Azure mereka.

Apa yang harus saya lakukan jika pertanyaan saya tidak ada di sini?

Pertama, tinjau pertanyaan yang sering diajukan yang tercantum di bawah ini, yang khusus untuk klasifikasi dan pelabelan, atau khusus untuk perlindungan data. Layanan Azure Rights Management (Azure RMS) menyediakan teknologi perlindungan data untuk Perlindungan Informasi Azure. Azure RMS dapat digunakan dengan klasifikasi dan pelabelan, atau dengan sendirinya.

Jika pertanyaan Anda tidak dijawab, lihat tautan dan sumber daya yang tercantum dalam Informasi dan dukungan untuk Perlindungan Informasi Azure.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk