Panduan Admin: Menggunakan PowerShell dengan klien terpadu Perlindungan Informasi Azure

Catatan

Apakah Anda mencari Perlindungan Informasi Microsoft Purview, sebelumnya Microsoft Information Protection (MIP)?

Add-in Perlindungan Informasi Azure dihentikan dan diganti dengan label yang disertakan dalam aplikasi dan layanan Microsoft 365 Anda. Pelajari selengkapnya tentang status dukungan komponen Perlindungan Informasi Azure lainnya.

Klien Perlindungan Informasi Microsoft baru (tanpa add-in) saat ini dalam pratinjau dan dijadwalkan untuk ketersediaan umum.

Saat Anda menginstal klien pelabelan terpadu Perlindungan Informasi Azure, perintah PowerShell secara otomatis diinstal sebagai bagian dari modul AzureInformationProtection , dengan cmdlet untuk pelabelan.

Modul AzureInformationProtection memungkinkan Anda mengelola klien dengan menjalankan perintah untuk skrip otomatisasi.

Contohnya:

- Get-AIPFileStatus: Mendapatkan label Perlindungan Informasi Azure dan informasi perlindungan untuk file atau file tertentu.

- Set-AIPFileClassification: Memindai file untuk secara otomatis mengatur label Perlindungan Informasi Azure untuk file, sesuai dengan kondisi yang dikonfigurasi dalam kebijakan.

- Set-AIPFileLabel: Mengatur atau menghapus label Perlindungan Informasi Azure untuk file, dan mengatur atau menghapus perlindungan sesuai dengan konfigurasi label atau izin kustom.

- Set-AIPAuthentication: Mengatur kredensial autentikasi untuk klien Perlindungan Informasi Azure.

Modul AzureInformationProtection diinstal di folder \ProgramFiles (x86)\Microsoft Azure Information Protection , lalu menambahkan folder ini ke variabel sistem PSModulePath . .dll untuk modul ini diberi nama AIP.dll.

Penting

Modul AzureInformationProtection tidak mendukung konfigurasi pengaturan tingkat lanjut untuk label atau kebijakan label.

Untuk pengaturan ini, Anda memerlukan PowerShell Pusat Keamanan & Kepatuhan. Untuk informasi selengkapnya, lihat Konfigurasi kustom untuk klien pelabelan terpadu Perlindungan Informasi Azure.

Tip

Untuk menggunakan cmdlet dengan panjang jalur yang lebih besar dari 260 karakter, gunakan pengaturan kebijakan grup berikut yang tersedia mulai Windows 10, versi 1607:

Templat>Administratif Konfigurasi>Komputer Kebijakan>Komputer Lokal Semua jalur panjang Pengaturan> Mengaktifkan Win32

Untuk Windows Server 2016, Anda dapat menggunakan pengaturan kebijakan grup yang sama saat menginstal Templat Administratif terbaru (.admx) untuk Windows 10.

Untuk informasi selengkapnya, lihat bagian Batasan Panjang Jalur Maksimum dari dokumentasi pengembang Windows 10.

Prasyarat untuk menggunakan modul AzureInformationProtection

Selain prasyarat untuk menginstal modul AzureInformationProtection , ada prasyarat tambahan saat Anda menggunakan cmdlet pelabelan untuk Perlindungan Informasi Azure:

Layanan Azure Rights Management harus diaktifkan.

Jika penyewa Perlindungan Informasi Azure Anda tidak diaktifkan, lihat instruksi untuk Mengaktifkan layanan perlindungan dari Perlindungan Informasi Azure.

Untuk menghapus perlindungan dari file untuk orang lain menggunakan akun Anda sendiri:

- Fitur pengguna super harus diaktifkan untuk organisasi Anda.

- Akun Anda harus dikonfigurasi untuk menjadi pengguna super untuk Azure Rights Management.

Misalnya, Anda mungkin ingin menghapus perlindungan bagi orang lain demi penemuan atau pemulihan data. Jika Anda menggunakan label untuk menerapkan perlindungan, Anda dapat menghapus proteksi tersebut dengan mengatur label baru yang tidak menerapkan perlindungan, atau Anda dapat menghapus label.

Untuk menghapus perlindungan, gunakan cmdlet Set-AIPFileLabel dengan parameter RemoveProtection . Dalam beberapa kasus, kemampuan hapus perlindungan dapat dinonaktifkan secara default dan harus terlebih dahulu diaktifkan menggunakan cmdlet Set-LabelPolicy .

Pemetaan cmdlet pelabelan terpadu RMS

Jika Anda telah bermigrasi dari Azure RMS, perhatikan bahwa cmdlet terkait RMS telah tidak digunakan lagi untuk digunakan dalam pelabelan terpadu.

Beberapa cmdlet warisan telah diganti dengan cmdlet baru untuk pelabelan terpadu. Misalnya, jika Anda menggunakan New-RMSProtectionLicense dengan perlindungan RMS dan telah bermigrasi ke pelabelan terpadu, gunakan New-AIPCustomPermissions sebagai gantinya.

Tabel berikut memetakan cmdlet terkait RMS dengan cmdlet yang diperbarui yang digunakan untuk pelabelan terpadu:

| Cmdlet RMS | Cmdlet pelabelan terpadu |

|---|---|

| Get-RMSFileStatus | Get-AIPFileStatus |

| Get-RMSServer | Tidak relevan untuk pelabelan terpadu. |

| Get-RMSServerAuthentication | Set-AIPAuthentication |

| Clear-RMSAuthentication | Set-AIPAuthentication |

| Set-RMSServerAuthentication | Set-AIPAuthentication |

| Get-RMSTemplate | Tidak relevan untuk pelabelan terpadu. |

| New-RMSProtectionLicense | New-AIPCustomPermissions, dan Set-AIPFileLabel, dengan parameter CustomPermissions . |

| Protect-RMSFile | Set-AIPFileLabel |

| Unprotect-RMSFile | Set-AIPFileLabel, dengan parameter RemoveProtection . |

Cara memberi label file secara non-interaktif untuk Perlindungan Informasi Azure

Secara default, saat Anda menjalankan cmdlet untuk pelabelan, perintah berjalan dalam konteks pengguna Anda sendiri dalam sesi PowerShell interaktif.

Untuk informasi selengkapnya, lihat:

- Prasyarat untuk menjalankan cmdlet pelabelan AIP tanpa pengawas

- Membuat dan mengonfigurasi aplikasi Microsoft Entra untuk Set-AIPAuthentication

- Menjalankan cmdlet Set-AIPAuthentication

Catatan

Jika komputer tidak dapat memiliki akses internet, tidak perlu membuat aplikasi di ID Microsoft Entra dan menjalankan cmdlet Set-AIPAuthentication . Sebagai gantinya, ikuti instruksi untuk komputer yang terputus.

Prasyarat untuk menjalankan cmdlet pelabelan AIP tanpa pengawas

Untuk menjalankan cmdlet pelabelan Perlindungan Informasi Azure tanpa pengawas, gunakan detail akses berikut:

Akun Windows yang dapat masuk secara interaktif.

akun Microsoft Entra, untuk akses yang didelegasikan. Untuk kemudahan administrasi, gunakan satu akun yang disinkronkan dari Direktori Aktif ke ID Microsoft Entra.

Untuk akun pengguna yang didelegasikan:

Persyaratan Detail Kebijakan label Pastikan Anda memiliki kebijakan label yang ditetapkan ke akun ini dan kebijakan tersebut berisi label yang diterbitkan yang ingin Anda gunakan.

Jika Anda menggunakan kebijakan label untuk pengguna yang berbeda, Anda mungkin perlu membuat kebijakan label baru yang menerbitkan semua label Anda, dan menerbitkan kebijakan hanya untuk akun pengguna yang didelegasikan ini.Mendekripsi konten Jika akun ini perlu mendekripsi konten, misalnya, untuk melindungi ulang file dan memeriksa file yang telah dilindungi orang lain, jadikan pengguna super untuk Perlindungan Informasi Azure dan pastikan fitur pengguna super diaktifkan. Kontrol onboarding Jika Anda telah menerapkan kontrol orientasi untuk penyebaran bertahap, pastikan akun ini disertakan dalam kontrol onboarding yang telah Anda konfigurasi. token akses Microsoft Entra, yang mengatur dan menyimpan kredensial bagi pengguna yang didelegasikan untuk mengautentikasi ke Perlindungan Informasi Azure. Ketika token di MICROSOFT Entra ID kedaluwarsa, Anda harus menjalankan cmdlet lagi untuk memperoleh token baru.

Parameter untuk Set-AIPAuthentication menggunakan nilai dari proses pendaftaran aplikasi di ID Microsoft Entra. Untuk informasi selengkapnya, lihat Membuat dan mengonfigurasi aplikasi Microsoft Entra untuk Set-AIPAuthentication.

Jalankan cmdlet pelabelan secara non-interaktif dengan terlebih dahulu menjalankan cmdlet Set-AIPAuthentication .

Komputer yang menjalankan cmdlet AIPAuthentication mengunduh kebijakan pelabelan yang ditetapkan ke akun pengguna yang didelegasikan di portal kepatuhan Microsoft Purview.

Membuat dan mengonfigurasi aplikasi Microsoft Entra untuk Set-AIPAuthentication

Cmdlet Set-AIPAuthentication memerlukan pendaftaran aplikasi untuk parameter AppId dan AppSecret.

Untuk membuat pendaftaran aplikasi baru untuk cmdlet Set-AIPAuthentication klien pelabelan terpadu:

Di jendela browser baru, masuk ke portal Azure ke penyewa Microsoft Entra yang Anda gunakan dengan Perlindungan Informasi Azure.

Navigasi ke Microsoft Entra ID>Kelola> Pendaftaran aplikasi, dan pilih Pendaftaran baru.

Pada panel Daftarkan aplikasi, tentukan nilai berikut ini, lalu klik Daftar:

Opsi Nilai Nama AIP-DelegatedUser

Tentukan nama yang berbeda sesuai kebutuhan. Nama harus unik per penyewa.Jenis akun yang didukung Pilih Akun yang hanya dalam direktori organisasi ini. Pengalihan URI (opsional) Pilih Web, lalu masukkan https://localhost.Pada panel AIP-DelegatedUser , salin nilai untuk ID Aplikasi (klien).

Nilainya terlihat mirip dengan contoh berikut:

77c3c1c3-abf9-404e-8b2b-4652836c8c66.Nilai ini digunakan untuk parameter AppId saat Anda menjalankan cmdlet Set-AIPAuthentication. Tempel dan simpan nilai untuk referensi nanti.

Dari bar samping, pilih Kelola>Sertifikat & rahasia.

Kemudian, pada panel AIP-DelegatedUser - Certificates & secrets , di bagian Rahasia klien, pilih Rahasia klien baru.

Untuk Tambahkan rahasia klien, tentukan yang berikut ini, lalu pilih Tambahkan:

Bidang Nilai Keterangan Azure Information Protection unified labeling clientBerakhir Tentukan pilihan durasi Anda (1 tahun, 2 tahun, atau tidak pernah kedaluwarsa) Kembali ke panel AIP-DelegatedUser - Sertifikat & rahasia , di bagian Rahasia klien, salin string untuk VALUE.

String ini terlihat mirip dengan contoh berikut:

OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4.Untuk memastikan Anda menyalin semua karakter, pilih ikon untuk Salin ke clipboard.

Penting

Penting agar Anda menyimpan string ini karena tidak ditampilkan lagi dan tidak dapat diambil. Seperti halnya informasi sensitif apa pun yang Anda gunakan, simpan nilai tersimpan dengan aman dan batasi akses ke dalamnya.

Dari bar samping, pilih Kelola>izin API.

Pada panel Izin AIP-DelegatedUser - API, pilih Tambahkan izin.

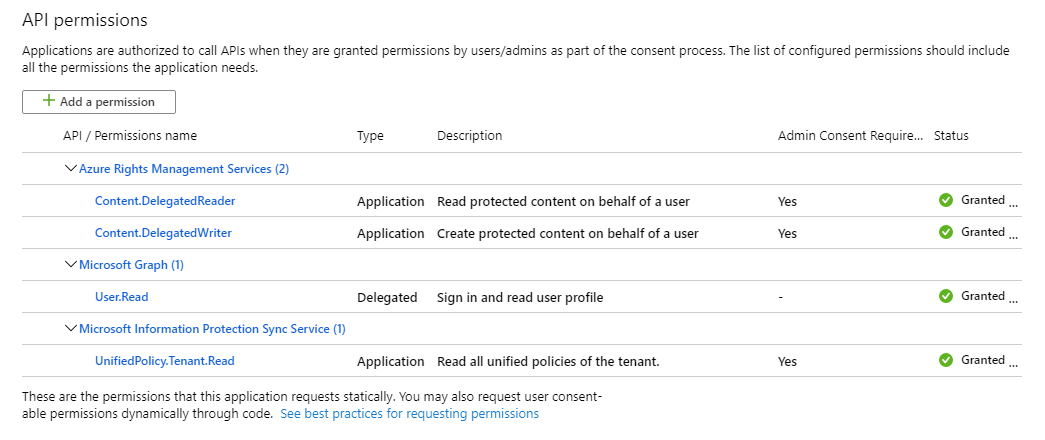

Pada panel Minta izin API, pastikan Anda berada di tab API Microsoft, dan pilih Azure Rights Management Services.

Saat Anda dimintai jenis izin yang diperlukan aplikasi Anda, pilih Izin aplikasi.

Untuk Pilih izin, perluas Konten dan pilih yang berikut ini, lalu pilih Tambahkan izin.

- Content.DelegatedReader

- Content.DelegatedWriter

Kembali ke panel Izin AIP-DelegatedUser - API, pilih Tambahkan izin lagi.

Pada panel Minta izin AIP, pilih API yang digunakan organisasi saya, dan cari Layanan Sinkronisasi Perlindungan Informasi Microsoft.

Pada panel Minta izin API, pilih Izin aplikasi.

Untuk Pilih izin, perluas UnifiedPolicy, pilih UnifiedPolicy.Tenant.Read, lalu pilih Tambahkan izin.

Kembali ke panel Izin AIP-DelegatedUser - API, pilih Berikan persetujuan admin untuk< nama> penyewa Anda dan pilih Ya untuk permintaan konfirmasi.

Izin API Anda akan terlihat seperti gambar berikut:

Sekarang Anda telah menyelesaikan pendaftaran aplikasi ini dengan rahasia, Anda siap untuk menjalankan Set-AIPAuthentication dengan parameter AppId, dan AppSecret. Selain itu, Anda memerlukan ID penyewa Anda.

Tip

Anda dapat dengan cepat menyalin ID penyewa dengan menggunakan portal Azure: ID Microsoft Entra>Kelola>ID Direktori Properti.>

Menjalankan cmdlet Set-AIPAuthentication

Buka Windows PowerShell dengan opsi Jalankan sebagai administrator.

Dalam sesi PowerShell Anda, buat variabel untuk menyimpan kredensial akun pengguna Windows yang akan berjalan secara non-interaktif. Misalnya, jika Anda membuat akun layanan untuk pemindai:

$pscreds = Get-Credential "CONTOSO\srv-scanner"Anda dimintai kata sandi akun ini.

Jalankan cmdlet Set-AIPAuthentication , dengan parameter OnBeHalfOf , menentukan sebagai nilainya variabel yang Anda buat.

Tentukan juga nilai pendaftaran aplikasi, ID penyewa Anda, dan nama akun pengguna yang didelegasikan di ID Microsoft Entra. Contohnya:

Set-AIPAuthentication -AppId "77c3c1c3-abf9-404e-8b2b-4652836c8c66" -AppSecret "OAkk+rnuYc/u+]ah2kNxVbtrDGbS47L4" -TenantId "9c11c87a-ac8b-46a3-8d5c-f4d0b72ee29a" -DelegatedUser scanner@contoso.com -OnBehalfOf $pscreds

Parameter umum untuk cmdlet PowerShell

Untuk informasi tentang parameter umum, lihat Tentang parameter umum.

Langkah berikutnya

Untuk bantuan cmdlet saat Anda berada dalam sesi PowerShell, ketik Get-Help <cmdlet name> -online. Contohnya:

Get-Help Set-AIPFileLabel -online

Untuk informasi selengkapnya, lihat:

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk