Private Link untuk Azure Database for MySQL

BERLAKU UNTUK Azure Database for MySQL - Server Tunggal

Azure Database for MySQL - Server Tunggal

Penting

Server tunggal Azure Database for MySQL berada di jalur penghentian. Kami sangat menyarankan Agar Anda meningkatkan ke server fleksibel Azure Database for MySQL. Untuk informasi selengkapnya tentang migrasi ke server fleksibel Azure Database for MySQL, lihat Apa yang terjadi pada Server Tunggal Azure Database for MySQL?

Private Link memungkinkan Anda untuk terhubung ke berbagai layanan PaaS di Azure melalui titik akhir privat. Azure Private Link pada dasarnya membawa layanan Azure ke dalam Virtual Network (VNet) pribadi Anda. Sumber daya PaaS dapat diakses menggunakan alamat IP privat sama seperti sumber daya lainnya di VNet.

Untuk daftar layanan PaaS yang mendukung fungsi Private Link, tinjau dokumentasi Private Link. Titik akhir privat adalah alamat IP privat dalam VNet dan Subnet tertentu.

Catatan

Fitur tautan pribadi hanya tersedia untuk server Azure Database for MySQL di tingkat harga Tujuan Umum atau Memori yang Dioptimalkan. Pastikan server database berada di salah satu tingkat harga ini.

Pencegahan penyelundupan data

Eksfiltrasi data di Azure Database for MySQL adalah ketika pengguna yang berwenang, seperti admin database, dapat mengekstrak data dari satu sistem dan memindahkannya ke lokasi atau sistem lain di luar organisasi. Misalnya, pengguna memindahkan data ke akun penyimpanan yang dimiliki oleh pihak ketiga.

Pertimbangkan skenario dengan pengguna yang menjalankan MySQL Workbench di dalam Azure Virtual Machine (VM) yang terhubung ke server Azure Database for MySQL yang disediakan di US Barat. Contoh di bawah ini menunjukkan cara membatasi akses dengan titik akhir publik di Azure Database for MySQL menggunakan kontrol akses jaringan.

Nonaktifkan semua lalu lintas layanan Azure ke Azure Database for MySQL melalui titik akhir publik dengan menetapkan Izinkan Layanan Azure ke NONAKTIF. Pastikan tidak ada alamat atau rentang IP yang diizinkan untuk mengakses server baik melalui aturan firewall atau titik akhir layanan jaringan virtual.

Hanya izinkan lalu lintas ke Azure Database for MySQL menggunakan alamat IP Pribadi VM. Untuk informasi selengkapnya, lihat artikel tentang Titik Akhir Layanan dan aturan firewall VNet.

Di Azure VM, persempit cakupan koneksi keluar menggunakan Kelompok Keamanan Jaringan (NSG) dan Tag Layanan sebagai berikut

- Tentukan aturan NSG guna mengizinkan lalu lintas untuk Tag Layanan = SQL.WestUs - hanya mengizinkan koneksi ke Azure Database for MySQL di US Barat

- Tentukan aturan NSG (dengan prioritas yang lebih tinggi) untuk menolak lalu lintas untuk Tag Layanan = SQL - menolak koneksi ke Pembaruan ke Azure Database for MySQL di semua wilayah

Di akhir penyiapan ini, Azure VM hanya dapat terhubung ke Azure Database for MySQL di wilayah US Barat. Namun, konektivitas tidak terbatas pada satu Azure Database for MySQL. VM masih dapat terhubung ke Azure Database for MySQL di wilayah US Barat, termasuk database yang bukan bagian dari langganan. Meskipun kami telah mengurangi cakupan eksfiltrasi data dalam skenario di atas ke wilayah tertentu, kami belum menghilangkannya sama sekali.

Dengan Private Link, kini Anda dapat mengatur kontrol akses jaringan seperti NSG untuk membatasi akses ke titik akhir privat. Sumber daya Azure PaaS individual kemudian dipetakan ke titik akhir privat tertentu. Orang dalam yang jahat hanya dapat mengakses sumber daya PaaS yang dipetakan (misalnya Azure Database for MySQL) dan tidak ada sumber daya lainnya.

Konektivitas lokal melalui peering privat

Saat Anda tersambung ke titik akhir publik dari komputer lokal, alamat IP Anda perlu ditambahkan ke firewall berbasis IP menggunakan aturan firewall tingkat server. Meskipun model ini bekerja dengan baik untuk memungkinkan akses ke komputer individu untuk beban kerja pengembangan atau pengujian, sulit untuk dikelola di lingkungan produksi.

Dengan Private Link, Anda dapat mengaktifkan akses lintas lokasi ke titik akhir privat menggunakan Rute Ekspres (ER), peering privat, atau terowongan VPN. Mereka selanjutnya dapat menonaktifkan semua akses melalui titik akhir publik dan tidak menggunakan firewall berbasis IP.

Catatan

Dalam beberapa kasus, Azure Database for MySQL dan VNet-subnet berada dalam langganan yang berbeda. Dalam kasus ini, Anda harus memastikan konfigurasi berikut:

- Pastikan kedua langganan memiliki penyedia sumber Microsoft.DBforMySQL yang terdaftar. Untuk mengetahui informasi selengkapnya, lihat panduan pendaftaran-manajer-sumber daya

Konfigurasikan Private Link untuk Azure Database for MySQL

Proses Pembuatan

Titik akhir privat diperlukan untuk mengaktifkan Private Link. Hal ini dapat dilakukan menggunakan panduan cara berikut.

Proses Persetujuan

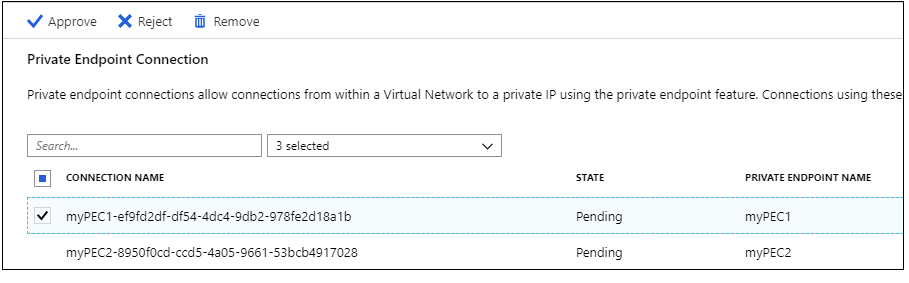

Setelah admin jaringan membuat private endpoint (PE), admin MySQL dapat mengelola Private endpoint Connection (PEC) ke Azure Database for MySQL. Pemisahan tugas antara admin jaringan dan DBA ini berguna untuk pengelolaan konektivitas Azure Database for MySQL.

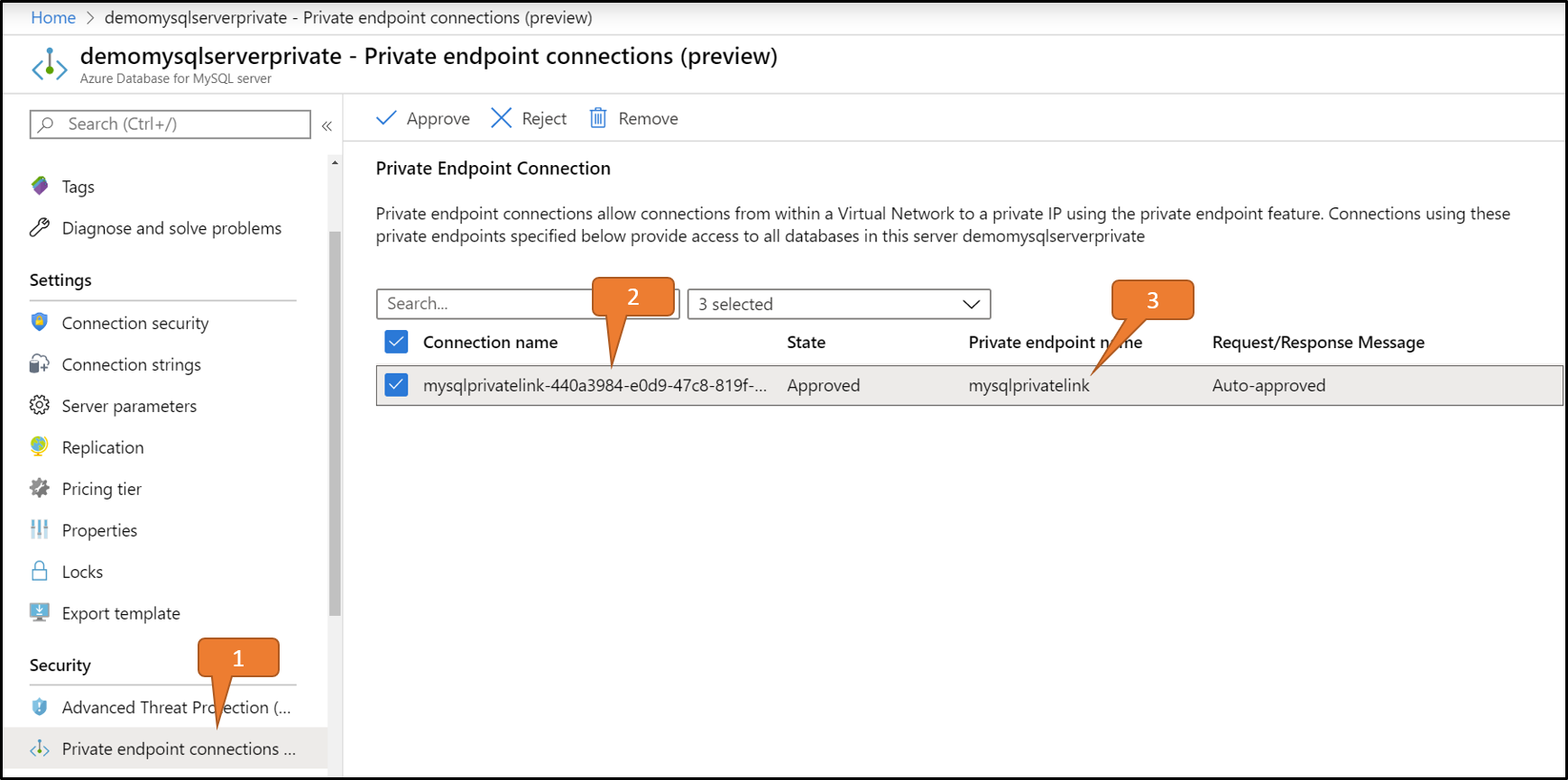

- Navigasikan ke sumber daya server Azure Database for MySQL di portal Microsoft Azure.

- Pilih koneksi titik akhir privat di panel kiri

- Menampilkan daftar semua Koneksi titik akhir privat (PEC)

- Titik akhir privat (PE) yang sesuai dibuat

- Pilih PEC individual dari daftar dengan memilihnya.

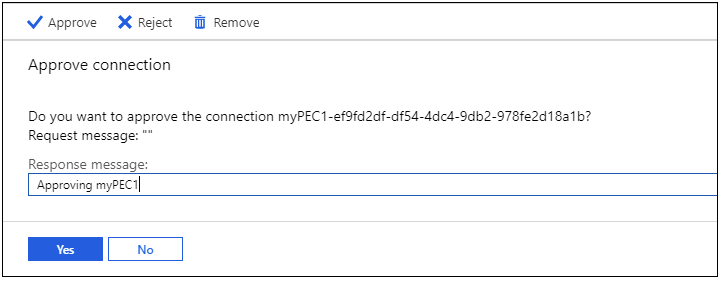

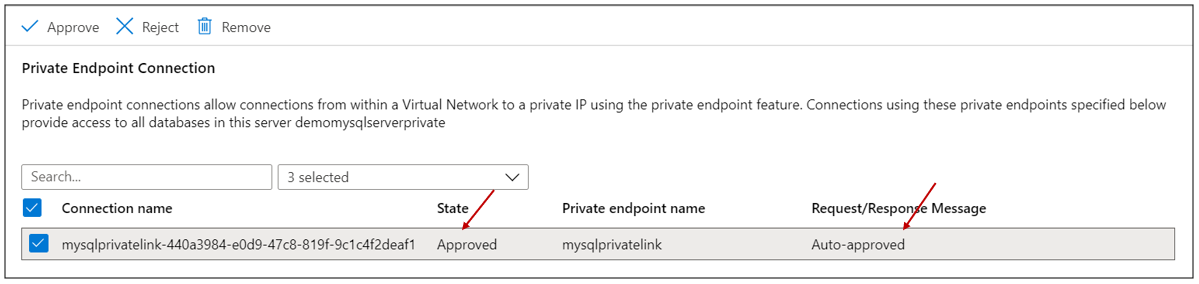

- Admin server MySQL dapat memilih untuk menyetujui atau menolak PEC dan secara opsional menambahkan respons teks singkat.

- Setelah persetujuan atau penolakan, daftar akan mencerminkan keadaan yang sesuai bersama dengan teks tanggapan

Gunakan kasus Private Link untuk Azure Database for MySQL

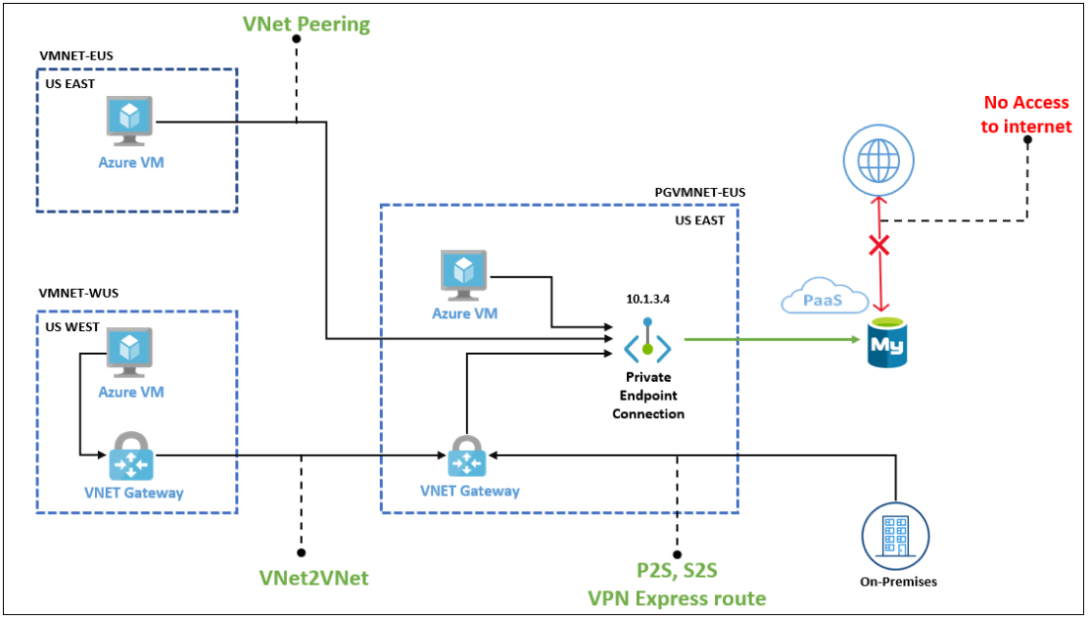

Klien dapat tersambung ke titik akhir privat dari VNet yang sama, VNet yang di-peer di wilayah yang sama atau lintas wilayah, atau melalui koneksi VNet-ke-VNet lintas wilayah. Selain itu, klien dapat terhubung dari jaringan lokal menggunakan ExpressRoute, peering pribadi, atau terowongan VPN. Di bawah ini adalah diagram sederhana yang menunjukkan kasus penggunaan umum.

Menyambungkan dari Azure VM di Jaringan Virtual (VNet) Peer

Konfigurasikan peering VNet untuk membuat konektivitas ke Azure Database for MySQL dari VM Azure di VNet yang di-peering.

Menyambungkan dari VM Azure di lingkungan VNet-ke-VNet

Konfigurasikan koneksi gateway VPN VNet-ke-VNet untuk membangun konektivitas ke Azure Database for MySQL dari Azure VM di wilayah atau langganan yang berbeda.

Menyambungkan dari lingkungan lokal melalui VPN

Untuk membangun konektivitas dari lingkungan lokal ke Azure Database for MySQL, pilih dan terapkan salah satu opsi:

Private Link dikombinasikan dengan aturan firewall

Situasi dan hasil berikut ini mungkin terjadi saat Anda menggunakan Private Link bersama dengan aturan firewall:

Jika Anda tidak mengonfigurasi aturan firewall apa pun, maka secara default, tidak ada lalu lintas yang dapat mengakses Azure Database for MySQL.

Jika Anda mengonfigurasikan lalu lintas publik atau titik akhir layanan dan Anda membuat titik akhir pribadi, maka berbagai jenis lalu lintas masuk diotorisasi oleh jenis aturan firewall yang sesuai.

Jika Anda tidak mengonfigurasi lalu lintas publik atau titik akhir layanan dan Anda membuat titik akhir pribadi, maka Azure Database for MySQL hanya dapat diakses melalui titik akhir pribadi. Jika Anda tidak mengonfigurasi lalu lintas publik atau titik akhir layanan, setelah semua titik akhir pribadi yang disetujui ditolak atau dihapus, lalu lintas tidak akan dapat mengakses Azure Database for MySQL.

Tolak akses publik untuk Azure Database for MySQL

Jika Anda hanya ingin mengandalkan titik akhir pribadi untuk mengakses Azure Database for MySQL, Anda dapat menonaktifkan pengaturan semua titik akhir publik (yaitu aturan firewall dan titik akhir layanan VNet) dengan menetapkan Konfigurasi Tolak Akses Jaringan Publik di server database.

Jika setelan ini disetel ke YA, hanya koneksi melalui titik akhir pribadi yang diizinkan ke Azure Database for MySQL Anda. Jika setelan ini disetel ke TIDAK, klien dapat terhubung ke Azure Database for MySQL Anda berdasarkan setelan titik akhir layanan firewall atau VNet Anda. Selain itu, setelah nilai akses jaringan Privat ditetapkan, pelanggan tidak dapat menambah dan/atau memperbarui 'Aturan firewall' dan 'aturan titik akhir layanan VNet' yang ada.

Catatan

Fitur ini tersedia di semua wilayah Azure di mana Azure Database for MySQL - Server Tunggal mendukung tingkat harga Tujuan Umum dan Memori yang Dioptimalkan.

Pengaturan ini tidak berdampak pada konfigurasi SSL dan TLS untuk Azure Database for MySQL Anda.

Untuk mempelajari cara menetapkan Tolak Akses Jaringan Publik untuk Azure Database for MySQL dari portal Microsoft Azure, lihat Cara mengonfigurasi Tolak Akses Jaringan Publik.

Langkah berikutnya

Untuk mempelajari selengkapnya tentang fitur keamanan Azure Database for MySQL, lihat artikel berikut ini:

Untuk mengonfigurasi firewall untuk Azure Database for MySQL, lihat Dukungan firewall.

Untuk mempelajari cara mengonfigurasi titik akhir layanan jaringan virtual untuk Azure Database for MySQL Anda, lihat Mengonfigurasi akses dari jaringan virtual.

Untuk ringkasan tentang Azure Database untuk konektivitas MySQL, lihat Azure Database for MySQL Connectivity Architecture