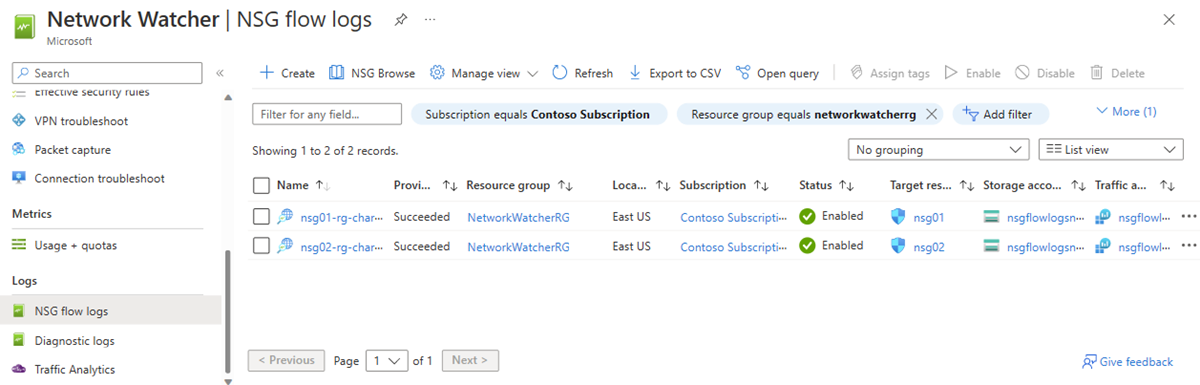

Pengelogan alur untuk kelompok keamanan jaringan

Pengelogan alur kelompok keamanan jaringan (NSG) adalah fitur Azure Network Watcher yang memungkinkan Anda mencatat informasi tentang lalu lintas IP yang mengalir melalui grup keamanan jaringan. Data aliran dikirim ke Azure Storage tempat Anda dapat mengaksesnya dan mengekspornya ke alat visualisasi, solusi manajemen informasi keamanan dan peristiwa (SIEM), atau sistem deteksi intrusi (IDS) pilihan Anda.

Mengapa menggunakan log alur?

Sangat penting untuk memantau, mengelola, dan mengetahui jaringan Anda sendiri sehingga Anda dapat melindungi dan mengoptimalkannya. Anda perlu mengetahui status jaringan saat ini, siapa yang tersambung, dan dari mana pengguna terhubung. Anda juga perlu tahu port mana yang terbuka untuk internet, perilaku jaringan apa yang diharapkan, perilaku jaringan apa yang tidak teratur, dan ketika tiba-tiba naik lalu lintas terjadi.

Log alur adalah sumber kebenaran untuk semua aktivitas jaringan di lingkungan cloud Anda. Baik Anda berada dalam startup yang mencoba mengoptimalkan sumber daya atau perusahaan besar yang mencoba mendeteksi gangguan, log alur dapat membantu. Anda dapat menggunakannya untuk mengoptimalkan alur jaringan, memantau throughput, memverifikasi kepatuhan, mendeteksi gangguan, dan banyak lagi.

Kasus penggunaan umum

Pemantauan jaringan

- Identifikasi lalu lintas yang tidak diketahui atau tidak diinginkan.

- Pantau tingkat lalu lintas dan konsumsi bandwidth.

- Filter log alur menurut IP dan port untuk memahami perilaku aplikasi.

- Ekspor log alur ke alat analitik dan visualisasi pilihan Anda untuk menyiapkan dasbor pemantauan.

Pemantauan dan pengoptimalan penggunaan

- Identifikasi pembicara teratas dalam jaringan Anda.

- Gabungkan dengan data GeoIP untuk mengidentifikasi lalu lintas wilayah.

- Memahami pertumbuhan lalu lintas untuk perkiraan kapasitas.

- Gunakan data untuk menghapus aturan lalu lintas yang terlalu ketat.

Kepatuhan

- Gunakan data alur untuk memverifikasi isolasi jaringan dan kepatuhan terhadap aturan akses perusahaan.

Forensik jaringan dan analisis keamanan

- Analisis alur jaringan dari antarmuka jaringan dan IP yang disusupi.

- Ekspor log alur ke alat SIEM atau IDS apa pun yang Anda pilih.

Cara kerja log alur NSG

Properti utama log alur NSG meliputi:

- Log alur beroperasi di Lapisan 4 dari model Open Systems Interconnection (OSI) dan merekam semua alur IP yang masuk dan keluar dari grup keamanan jaringan.

- Log dikumpulkan pada interval 1 menit melalui platform Azure. Mereka tidak memengaruhi sumber daya Azure atau performa jaringan Anda dengan cara apa pun.

- Log ditulis dalam format JSON dan menampilkan alur keluar dan masuk per aturan kelompok keamanan jaringan.

- Setiap rekaman log berisi antarmuka jaringan (NIC) yang diterapkan alur, informasi 5 tuple, keputusan lalu lintas, dan (hanya untuk versi 2) informasi throughput.

- Log alur NSG memiliki fitur retensi yang memungkinkan penghapusan log secara otomatis hingga satu tahun setelah pembuatannya.

Catatan

Retensi hanya tersedia jika Anda menggunakan akun penyimpanan v2 tujuan umum.

Konsep inti untuk log alur meliputi:

- Jaringan yang ditentukan perangkat lunak diatur di sekitar jaringan virtual dan subnet. Anda dapat mengelola keamanan jaringan virtual dan subnet ini dengan menggunakan grup keamanan jaringan.

- Grup keamanan jaringan berisi aturan keamanan yang mengizinkan atau menolak lalu lintas jaringan ke atau dari sumber daya Azure tempat grup keamanan jaringan tersambung. Grup keamanan jaringan dapat dikaitkan dengan subnet atau antarmuka jaringan komputer virtual (VM). Untuk informasi selengkapnya, lihat Ringkasan kelompok keamanan jaringan.

- Semua arus lalu lintas di jaringan Anda dievaluasi melalui aturan dalam kelompok keamanan jaringan yang berlaku. Hasil dari evaluasi ini adalah log alur NSG.

- Log alur NSG dikumpulkan melalui platform Azure dan tidak memerlukan perubahan apa pun pada sumber daya Azure Anda.

- Ada dua jenis aturan kelompok keamanan jaringan: mengakhiri dan tidak mengakhiri. Masing-masing memiliki perilaku pengelogan yang berbeda:

- Aturan penolakan dihentikan. Grup keamanan jaringan yang menolak lalu lintas mencatatnya di log alur. Pemrosesan dalam kasus ini berhenti setelah NSG menolak lalu lintas.

- Perbolehkan aturan tidak dihentikan. Jika kelompok keamanan jaringan mengizinkan lalu lintas, pemrosesan berlanjut ke kelompok keamanan jaringan berikutnya. Grup keamanan jaringan terakhir yang memungkinkan lalu lintas mencatat lalu lintas ke log alur.

- Log alur NSG ditulis ke akun penyimpanan. Anda dapat mengekspor, memproses, menganalisis, dan memvisualisasikan log alur NSG dengan menggunakan alat seperti analitik lalu lintas Network Watcher, Splunk, Grafana, dan Stealthwatch.

Format Log

Log alur NSG mencakup properti berikut:

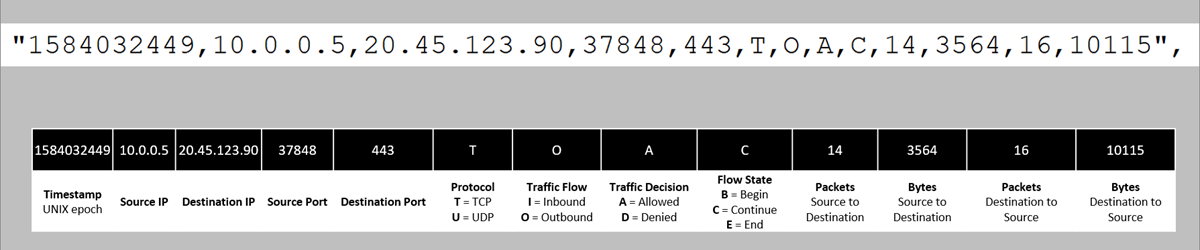

time: Waktu dalam UTC ketika peristiwa dicatat.systemId: ID sistem kelompok keamanan jaringan.category: Kategori acara. Kategorinya selaluNetworkSecurityGroupFlowEvent.resourceid: ID sumber daya grup keamanan jaringan.operationName: SelaluNetworkSecurityGroupFlowEvents.properties: Kumpulan properti alur:Version: Nomor versi skema peristiwa log alur.flows: Kumpulan alur. Properti ini memiliki beberapa entri untuk aturan yang berbeda.rule: Aturan tempat alur dicantumkan.flows: Kumpulan alur.mac: Alamat MAC NIC untuk VM tempat alur dikumpulkan.flowTuples: String yang berisi beberapa properti untuk tuple alur dalam format yang dipisahkan koma:Time stamp: Stempel waktu ketika aliran terjadi dalam format epoch UNIX.Source IP: Alamat IP sumber.Destination IP: Alamat IP tujuan.Source port: Port sumber.Destination port: Port tujuan.Protocol: Protokol alur. Nilai yang valid adalahTuntuk TCP danUuntuk UDP.Traffic flow: Arah arus lalu lintas. Nilai yang valid adalahIuntuk masuk danOuntuk keluar.Traffic decision: Apakah lalu lintas diizinkan atau ditolak. Nilai yang valid diperbolehkanAdanDditolak.Flow State - Version 2 Only: Status alur. Status yang mungkin adalah:B: Mulailah, saat alur dibuat. Statistik tidak disediakan.C: Melanjutkan alur yang sedang berlangsung. Statistik disediakan pada interval 5 menit.E: Berakhir, saat alur dihentikan. Statistik disediakan.

Packets sent - Version 2 Only: Jumlah total paket TCP yang dikirim dari sumber ke tujuan sejak pembaruan terakhir.Bytes sent - Version 2 Only: Jumlah total byte paket TCP yang dikirim dari sumber ke tujuan sejak pembaruan terakhir. Byte paket termasuk header paket dan payload.Packets received - Version 2 Only: Jumlah total paket TCP yang dikirim dari tujuan ke sumber sejak pembaruan terakhir.Bytes received - Version 2 Only: Jumlah total byte paket TCP yang dikirim dari tujuan ke sumber sejak pembaruan terakhir. Byte paket termasuk header paket dan payload.

Log alur NSG versi 2 memperkenalkan konsep status alur. Anda dapat mengonfigurasi versi log alur yang Anda terima.

Status B alur direkam saat alur dimulai. Status C alur dan status E alur adalah status yang menandai kelanjutan alur dan penghentian alur. Kedua C status dan E berisi informasi bandwidth lalu lintas.

Sampel rekaman log

Dalam contoh log alur NSG berikut, beberapa rekaman mengikuti daftar properti yang dijelaskan sebelumnya.

Catatan

Nilai dalam properti adalah daftar yang dipisahkan flowTuples koma.

Versi 1

Berikut adalah contoh format log alur NSG versi 1:

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"records": [

{

"time": "2017-02-16T22:00:32.8950000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282421,42.119.146.95,10.1.0.4,51529,5358,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282370,163.28.66.17,10.1.0.4,61771,3389,T,I,A",

"1487282393,5.39.218.34,10.1.0.4,58596,3389,T,I,A",

"1487282393,91.224.160.154,10.1.0.4,61540,3389,T,I,A",

"1487282423,13.76.89.229,10.1.0.4,53163,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:01:32.8960000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282481,195.78.210.194,10.1.0.4,53,1732,U,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282435,61.129.251.68,10.1.0.4,57776,3389,T,I,A",

"1487282454,84.25.174.170,10.1.0.4,59085,3389,T,I,A",

"1487282477,77.68.9.50,10.1.0.4,65078,3389,T,I,A"

]

}

]

}

]

}

},

{

"time": "2017-02-16T22:02:32.9040000Z",

"systemId": "2c002c16-72f3-4dc5-b391-3444c3527434",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 1,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282492,175.182.69.29,10.1.0.4,28918,5358,T,I,D",

"1487282505,71.6.216.55,10.1.0.4,8080,8080,T,I,D"

]

}

]

},

{

"rule": "UserRule_default-allow-rdp",

"flows": [

{

"mac": "000D3AF8801A",

"flowTuples": [

"1487282512,91.224.160.154,10.1.0.4,59046,3389,T,I,A"

]

}

]

}

]

}

}

]

}

]

}

Versi 2

Berikut adalah contoh format log alur NSG versi 2:

{

"records": [

{

"time": "2018-11-13T12:00:35.3899262Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110402,94.102.49.190,10.5.16.4,28746,443,U,I,D,B,,,,",

"1542110424,176.119.4.10,10.5.16.4,56509,59336,T,I,D,B,,,,",

"1542110432,167.99.86.8,10.5.16.4,48495,8088,T,I,D,B,,,,"

]

}

]

},

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110377,10.5.16.4,13.67.143.118,59831,443,T,O,A,B,,,,",

"1542110379,10.5.16.4,13.67.143.117,59932,443,T,O,A,E,1,66,1,66",

"1542110379,10.5.16.4,13.67.143.115,44931,443,T,O,A,C,30,16978,24,14008",

"1542110406,10.5.16.4,40.71.12.225,59929,443,T,O,A,E,15,8489,12,7054"

]

}

]

}

]

}

},

{

"time": "2018-11-13T12:01:35.3918317Z",

"systemId": "a0fca5ce-022c-47b1-9735-89943b42f2fa",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/00000000-0000-0000-0000-000000000000/RESOURCEGROUPS/FABRIKAMRG/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/FABRIAKMVM1-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_DenyAllInBound",

"flows": [

{

"mac": "000D3AF87856",

"flowTuples": [

"1542110437,125.64.94.197,10.5.16.4,59752,18264,T,I,D,B,,,,",

"1542110475,80.211.72.221,10.5.16.4,37433,8088,T,I,D,B,,,,",

"1542110487,46.101.199.124,10.5.16.4,60577,8088,T,I,D,B,,,,",

"1542110490,176.119.4.30,10.5.16.4,57067,52801,T,I,D,B,,,,"

]

}

]

}

]

}

}

]

}

Perhitungan tuple dan bandwidth log

Berikut adalah contoh perhitungan bandwidth untuk tuple alur dari percakapan TCP antara 185.170.185.105:35370 dan 10.2.0.4:23:

1493763938,185.170.185.105,10.2.0.4,35370,23,T,I,A,B,,,,

1493695838,185.170.185.105,10.2.0.4,35370,23,T,I,A,C,1021,588096,8005,4610880

1493696138,185.170.185.105,10.2.0.4,35370,23,T,I,A,E,52,29952,47,27072

Untuk status alur kelanjutan (C) dan akhir (E), jumlah byte dan paket adalah jumlah agregat dari waktu rekaman tuple alur sebelumnya. Dalam contoh percakapan, jumlah total paket yang ditransfer adalah 1021+52+8005+47 = 9125. Jumlah total byte yang ditransfer adalah 588096+29952+4610880+27072 = 5256000.

Mengelola log alur NSG

Untuk mempelajari cara membuat, mengubah, menonaktifkan, atau menghapus log alur NSG, lihat salah satu panduan berikut:

Bekerja dengan log alur

Membaca dan mengekspor log alur

Untuk mempelajari cara membaca dan mengekspor log alur NSG, lihat salah satu panduan berikut:

- Mengunduh dan melihat log alur dari portal

- Membaca log alur dengan menggunakan fungsi PowerShell

- Mengekspor log alur NSG ke Splunk

File log alur NSG disimpan di akun penyimpanan di jalur berikut:

https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{nsgName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={macAddress}/PT1H.json

Memvisualisasikan log alur

Untuk mempelajari cara memvisualisasikan log alur NSG, lihat salah satu panduan berikut:

- Memvisualisasikan log alur NSG menggunakan analitik lalu lintas Network Watcher

- Memvisualisasikan log alur NSG menggunakan Power BI

- Memvisualisasikan log alur NSG menggunakan Elastic Stack

- Mengelola dan menganalisis log alur NSG menggunakan Grafana

- Mengelola dan menganalisis log alur NSG menggunakan Graylog

Pertimbangan untuk log alur NSG

Akun Penyimpanan

- Lokasi: Akun penyimpanan harus berada di wilayah yang sama dengan grup keamanan jaringan.

- Langganan: Akun penyimpanan harus berada dalam langganan grup keamanan jaringan yang sama atau dalam langganan yang terkait dengan penyewa Microsoft Entra yang sama dari langganan grup keamanan jaringan.

- Tingkat performa: Akun penyimpanan harus standar. Akun penyimpanan premium tidak didukung.

- Rotasi kunci yang dikelola sendiri: Jika Anda mengubah atau memutar kunci akses ke akun penyimpanan Anda, log alur NSG berhenti berfungsi. Untuk memperbaiki masalah ini, Anda harus menonaktifkan lalu mengaktifkan kembali log alur NSG.

Biaya

Pengelogan alur NSG ditagih pada volume log yang dihasilkan. Volume lalu lintas yang tinggi dapat mengakibatkan volume log aliran besar, yang meningkatkan biaya terkait.

Harga log alur NSG tidak menyertakan biaya penyimpanan yang mendasarinya. Menyimpan data log alur NSG selamanya atau menggunakan fitur kebijakan penyimpanan berarti menimbulkan biaya penyimpanan untuk jangka waktu yang lama.

Aturan TCP masuk non-default

Kelompok keamanan jaringan diimplementasikan sebagai firewall stateful. Tetapi karena keterbatasan platform saat ini, aturan keamanan non-default kelompok keamanan jaringan yang memengaruhi alur TCP masuk diterapkan dengan cara tanpa status.

Alur yang dipengaruhi oleh aturan masuk non-default menjadi tidak dihentikan. Selain itu, jumlah byte dan paket tidak direkam untuk alur ini. Karena faktor-faktor tersebut, jumlah byte dan paket yang dilaporkan dalam log alur NSG (dan analitik lalu lintas Network Watcher) bisa berbeda dari angka aktual.

Anda dapat mengatasi perbedaan ini dengan mengatur FlowTimeoutInMinutes properti pada jaringan virtual terkait ke nilai non-null. Anda dapat mencapai perilaku stateful default dengan mengatur FlowTimeoutInMinutes ke 4 menit. Untuk koneksi jangka panjang di mana Anda tidak ingin alur terputus dari layanan atau tujuan, Anda dapat mengatur FlowTimeoutInMinutes ke nilai hingga 30 menit. Gunakan Set-AzVirtualNetwork untuk mengatur FlowTimeoutInMinutes properti:

$virtualNetwork = Get-AzVirtualNetwork -Name 'myVNet' -ResourceGroupName 'myResourceGroup'

$virtualNetwork.FlowTimeoutInMinutes = 4

$virtualNetwork | Set-AzVirtualNetwork

Alur masuk yang dicatat dari IP internet ke VM tanpa IP publik

Komputer virtual (VM) yang tidak memiliki alamat IP publik yang terkait dengan NIC sebagai IP publik tingkat instans, atau yang merupakan bagian dari kumpulan back-end load balancer dasar, menggunakan SNAT default. Azure menetapkan alamat IP ke VM tersebut untuk memfasilitasi konektivitas keluar. Akibatnya, Anda mungkin melihat entri log alur untuk alur dari alamat IP internet, jika alur ditujukan ke port dalam rentang port yang ditetapkan untuk SNAT.

Meskipun Azure tidak mengizinkan alur ini ke VM, upaya dicatat dan muncul di log alur NSG Network Watcher berdasarkan desain. Kami menyarankan agar Anda secara eksplisit memblokir lalu lintas internet masuk yang tidak diinginkan dengan kelompok keamanan jaringan.

Grup keamanan jaringan pada subnet gateway ExpressRoute

Kami tidak menyarankan Anda mencatat alur pada subnet gateway Azure ExpressRoute karena lalu lintas dapat melewati jenis gateway tersebut (misalnya, FastPath). Jika NSG ditautkan ke subnet gateway ExpressRoute dan log alur NSG diaktifkan, maka alur keluar ke komputer virtual mungkin tidak ditangkap. Aliran tersebut harus ditangkap di subnet atau NIC vm.

Lalu lintas ke titik akhir privat

Lalu lintas ke titik akhir privat hanya dapat diambil di VM sumber. Lalu lintas dicatat dengan alamat IP sumber VM dan alamat IP tujuan titik akhir privat. Lalu lintas tidak dapat dicatat di titik akhir privat itu sendiri karena keterbatasan platform.

Dukungan untuk grup keamanan jaringan yang terkait dengan subnet Application Gateway v2

Log alur NSG untuk grup keamanan jaringan yang terkait dengan subnet Azure Application Gateway V2 saat ini tidak didukung. Log alur NSG untuk grup keamanan jaringan yang terkait dengan subnet Application Gateway V1 didukung.

Layanan yang tidak kompatibel

Saat ini, layanan Azure ini tidak mendukung log alur NSG:

- Azure Container Instances

- Aplikasi Logika Azure

- Azure Functions

- Azure DNS Private Resolver

- App Service

- Azure Database untuk MariaDB

- Azure Database untuk MySQL

- Azure Database untuk PostgreSQL

Catatan

Layanan aplikasi yang disebarkan di bawah paket Azure App Service tidak mendukung log alur NSG. Untuk mempelajari lebih lanjut, lihat Cara kerja integrasi jaringan virtual.

Praktik terbaik

Aktifkan log alur NSG pada subnet penting: Log alur harus diaktifkan pada semua subnet penting dalam langganan Anda sebagai praktik terbaik audit dan keamanan.

Aktifkan log alur NSG pada semua grup keamanan jaringan yang terpasang pada sumber daya: Log alur NSG dikonfigurasi pada grup keamanan jaringan. Alur hanya dikaitkan dengan satu aturan kelompok keamanan jaringan. Dalam skenario di mana Anda menggunakan beberapa kelompok keamanan jaringan, sebaiknya aktifkan log alur NSG pada semua grup keamanan jaringan yang diterapkan di subnet sumber daya dan antarmuka jaringan (NIC) untuk memastikan bahwa semua lalu lintas direkam. Untuk informasi selengkapnya, lihat Cara grup keamanan jaringan memfilter lalu lintas jaringan.

Berikut adalah beberapa tugas umum:

- Beberapa NIC di komputer virtual: Jika beberapa NIC dilampirkan ke komputer virtual, Anda harus mengaktifkan log alur pada semuanya.

- Grup keamanan jaringan di tingkat NIC dan subnet: Jika grup keamanan jaringan dikonfigurasi di tingkat NIC dan tingkat subnet, Anda harus mengaktifkan log alur di kedua grup keamanan jaringan. Urutan pemrosesan aturan yang tepat oleh kelompok keamanan jaringan di tingkat NIC dan subnet bergantung pada platform dan bervariasi dari kasus ke kasus. Arus lalu lintas dicatat terhadap kelompok keamanan jaringan yang terakhir diproses. Status platform mengubah urutan pemrosesan. Anda harus memeriksa kedua log alur.

- Subnet kluster Azure Kubernetes Service (AKS): AKS menambahkan grup keamanan jaringan default di subnet kluster. Anda harus mengaktifkan log alur NSG pada kelompok keamanan jaringan ini.

Provisi penyimpanan: Memprovisikan penyimpanan sesuai dengan volume log alur yang diharapkan.

Penamaan: Nama grup keamanan jaringan harus hingga 80 karakter, dan nama aturan kelompok keamanan jaringan harus hingga 65 karakter. Jika nama melebihi batas karakternya, nama tersebut mungkin terpotong selama pengelogan.

Pemecahan masalah umum

Saya tidak dapat mengaktifkan log alur NSG

Anda mungkin mendapatkan kesalahan AuthorizationFailed atau GatewayAuthenticationFailed , jika Anda tidak mengaktifkan penyedia sumber daya Microsoft.Insights pada langganan Anda sebelum mencoba mengaktifkan log alur NSG. Untuk informasi selengkapnya, lihat Mendaftarkan penyedia Insight.

Saya mengaktifkan log alur NSG tetapi tidak melihat data di akun penyimpanan saya

Masalah ini mungkin terkait dengan:

Waktu penyiapan: Log alur NSG dapat memakan waktu hingga 5 menit untuk muncul di akun penyimpanan Anda (jika dikonfigurasi dengan benar). File PT1H.json muncul. Untuk informasi selengkapnya, lihat Mengunduh log alur.

Kurangnya lalu lintas di grup keamanan jaringan Anda: Terkadang Anda tidak melihat log karena komputer virtual Anda tidak aktif, atau karena filter upstream di Application Gateway atau perangkat lain memblokir lalu lintas ke grup keamanan jaringan Anda.

Harga

Log alur NSG dikenakan biaya per gigabyte log alur Jaringan yang dikumpulkan dan dilengkapi dengan tingkat gratis 5 GB/bulan per langganan.

Jika analitik lalu lintas diaktifkan dengan log alur NSG, harga analitik lalu lintas berlaku pada tingkat pemrosesan per gigabyte. Analitik lalu lintas tidak ditawarkan dengan tingkat harga gratis. Untuk informasi selengkapnya, lihat Harga Network Watcher.

Penyimpanan log dibebankan secara terpisah. Untuk informasi selengkapnya, lihat Harga Azure Blob Storage.

Konten terkait

- Untuk mempelajari cara mengelola log alur NSG, lihat Membuat, mengubah, menonaktifkan, atau menghapus log alur NSG menggunakan portal Azure.

- Untuk menemukan jawaban atas beberapa pertanyaan yang paling sering diajukan tentang log alur NSG, lihat Tanya Jawab Umum log alur.

- Untuk mempelajari tentang analitik lalu lintas, lihat Gambaran umum analitik lalu lintas.