Fitur keamanan Microsoft Azure SQL Database

Azure SQL Database menyediakan layanan database hubungan di Azure. Untuk melindungi data pelanggan dan menyediakan fitur keamanan yang kuat yang diharapkan pelanggan dari layanan database hubungan, SQL Database memiliki serangkaian kemampuan keamanannya sendiri. Kemampuan ini dibangun berdasarkan kontrol yang diwarisi dari Azure.

Kemampuan keamanan

Penggunaan protokol TDS

Azure SQL Database hanya mendukung protokol aliran data tabular (TDS), yang mengharuskan database dapat diakses hanya melalui port default TCP/1433.

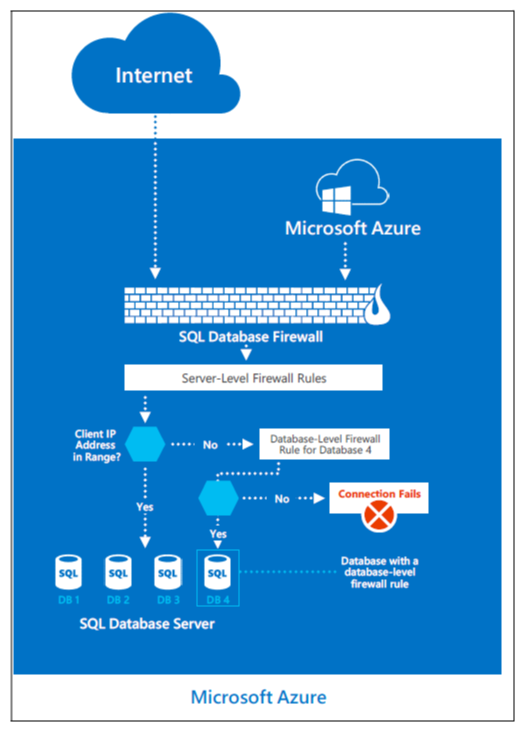

Aturan firewall Azure SQL Database

Untuk membantu melindungi data pelanggan, Azure SQL Database menyertakan fungsionalitas firewall, yang secara default mencegah semua akses ke SQL Database.

Gateway firewall dapat membatasi alamat, yang memungkinkan pelanggan kontrol terperinci untuk menentukan rentang alamat IP yang dapat diterima. Firewall memberikan akses ke server berdasarkan alamat IP asal dari setiap permintaan.

Pelanggan dapat mencapai konfigurasi firewall dengan menggunakan portal manajemen atau secara terprogram menggunakan Azure SQL Database Management REST API. Firewall gateway Azure SQL Database secara default mencegah semua akses TDS pelanggan ke Azure SQL Database. Pelanggan harus mengonfigurasi akses dengan menggunakan daftar kontrol akses (ACL) untuk mengizinkan koneksi Azure SQL Database berdasarkan alamat internet sumber dan tujuan, protokol, dan nomor port.

DoSGuard

DosGuard, layanan gateway SQL Database, mengurangi serangan penolakan layanan (DoS). DoSGuard secara aktif melacak masuk yang gagal dari alamat IP. Jika ada beberapa login yang gagal dari alamat IP dalam jangka waktu tertentu, alamat IP diblokir agar tidak mengakses sumber daya apa pun dalam layanan untuk periode waktu yang telah ditentukan sebelumnya.

Selain itu, gateway Microsoft Azure SQL Database melakukan:

- Negosiasi kemampuan saluran aman untuk mengimplementasikan TDS FIPS 140-2 memvalidasi koneksi terenkripsi ketika terhubung ke server database.

- Inspeksi paket TDS yang nyata saat menerima koneksi dari klien. Gateway memvalidasi informasi koneksi. Gateway meneruskan paket TDS ke server fisik yang sesuai berdasarkan nama database yang ditentukan dalam string koneksi.

Prinsip menyeluruh untuk keamanan jaringan dari penawaran Azure SQL Database adalah hanya mengizinkan koneksi dan komunikasi yang diperlukan untuk membantu layanan beroperasi. Semua port, protokol, dan sambungan lainnya diblokir secara default. Jaringan area lokal virtual (VLAN) dan ACL digunakan untuk membatasi komunikasi jaringan berdasarkan jaringan sumber dan tujuan, protokol, dan nomor port.

Mekanisme yang disetujui untuk mengimplementasikan ACL berbasis jaringan termasuk ACL pada router dan penyeimbang muatan. Mekanisme ini dikelola oleh jaringan Azure, firewall VM tamu, dan aturan firewall gateway database Azure SQL yang dikonfigurasi oleh pelanggan.

Pemisahan data dan isolasi pelanggan

Jaringan produksi Azure disusun sedemikian rupa sehingga komponen sistem yang dapat diakses publik dipisahkan dari sumber daya internal. Batasan fisik dan logis ada di antara server web yang menyediakan akses ke portal Microsoft Azure yang berhadapan dengan publik dan infrastruktur virtual Azure yang mendasarinya, di mana instans aplikasi pelanggan dan data pelanggan berada.

Semua informasi yang dapat diakses publik dikelola dalam jaringan produksi Azure. Jaringan produksi adalah:

- Tunduk pada autentikasi dua faktor dan mekanisme perlindungan batas

- Menggunakan firewall dan set fitur keamanan yang dijelaskan di bagian sebelumnya

- Menggunakan fungsi isolasi data yang dicatat di bagian berikutnya

Sistem dan isolasi FC yang tidak sah

Karena pengontrol struktur (FC) adalah orkestrator pusat struktur Azure, kontrol signifikan ada di tempat untuk mengurangi ancaman terhadapnya, terutama dari FAA yang berpotensi dikompromikan dalam aplikasi pelanggan. FC tidak mengenali perangkat keras apa pun yang informasi perangkatnya (misalnya, alamat MAC) tidak dimuat sebelumnya dalam FC. Server DHCP di FC telah mengonfigurasi daftar alamat MAC dari simpul yang ingin mereka boot. Bahkan jika sistem yang tidak sah terhubung, mereka tidak dimasukkan ke dalam inventarisasi fabric, dan karenanya tidak terhubung atau berwenang untuk berkomunikasi dengan sistem apa pun dalam inventarisasi fabric. Ini mengurangi risiko sistem yang tidak sah berkomunikasi dengan FC dan mendapatkan akses ke VLAN dan Azure.

Isolasi VLAN

Jaringan produksi Azure secara logis dipisahkan menjadi tiga VLAN utama:

- VLAN utama: menghubungkan simpul pelanggan yang tidak tepercaya.

- VLAN FC: Berisi FC tepercaya dan sistem pendukung.

- VLAN perangkat: Berisi jaringan tepercaya dan perangkat infrastruktur lainnya.

Pemfilteran paket

IPFilter dan firewall perangkat lunak yang diterapkan pada OS root dan OS tamu simpul memberlakukan pembatasan konektivitas dan mencegah lalu lintas yang tidak sah antara VM.

Hypervisor, OS root, dan VM tamu

Hypervisor dan OS akar mengelola isolasi OS akar dari VM tamu dan VM tamu satu sama lain.

Tipe aturan pada firewall

Aturan didefinisikan sebagai:

{SRC IP, Port SRC, IP Tujuan, Port Tujuan, Protokol Tujuan, Masuk/Keluar, Stateful/Stateless, Batas Waktu Aliran Stateful}.

Paket karakter menganggur sinkron (SYN) diperbolehkan masuk atau keluar hanya jika salah satu aturan mengizinkannya. Untuk TCP, Azure menggunakan aturan tanpa status di mana prinsipnya adalah hanya memungkinkan semua paket non-SYN ke atau keluar dari VM. Premis keamanan adalah bahwa tumpukan host apa pun tahan mengabaikan non-SYN jika belum melihat paket SYN sebelumnya. Protokol TCP sendiri berstatus, dan dalam kombinasi dengan aturan berbasis SYN tanpa negara mencapai perilaku keseluruhan dari implementasi yang berstatus.

Untuk Protokol Datagram Pengguna (UDP), Azure menggunakan aturan yang dinyatakan. Setiap kali paket UDP cocok dengan aturan, aliran terbalik dibuat ke arah lain. Aliran ini memiliki batas waktu bawaan.

Pelanggan bertanggung jawab untuk menyiapkan firewall mereka sendiri di atas apa yang disediakan Azure. Di sini, pelanggan dapat menentukan aturan untuk lalu lintas masuk dan keluar.

Manajemen konfigurasi produksi

Konfigurasi aman standar dikelola oleh masing-masing tim operasi di Azure dan Azure SQL Database. Semua perubahan konfigurasi pada sistem produksi didokumentasikan dan dilacak melalui sistem pelacakan pusat. Perubahan perangkat lunak dan perangkat keras dilacak melalui sistem pelacakan pusat. Perubahan jaringan yang terkait dengan ACL dilacak menggunakan layanan manajemen ACL.

Semua perubahan konfigurasi pada Azure dikembangkan dan diuji di lingkungan penahapan, dan setelah itu disebarkan di lingkungan produksi. Build perangkat lunak ditinjau sebagai bagian dari pengujian. Pemeriksaan keamanan dan privasi ditinjau sebagai bagian dari kriteria daftar periksa entri. Perubahan diterapkan pada interval terjadwal oleh tim penyebaran masing-masing. Rilis ditinjau dan ditandatangani oleh personel tim penyebaran masing-masing sebelum disebarkan ke dalam produksi.

Perubahan dipantau untuk keberhasilan. Pada skenario kegagalan, perubahan digulirkan kembali ke keadaan sebelumnya atau hotfix dikerahkan untuk mengatasi kegagalan dengan persetujuan personel yang ditunjuk. Depot, Git, TFS, Master Data Services (MDS), pelari, pemantauan keamanan Azure, FC, dan platform WinFabric digunakan untuk mengelola, menerapkan, dan memverifikasi pengaturan konfigurasi secara terpusat di lingkungan virtual Azure.

Demikian pula, perubahan perangkat keras dan jaringan telah menetapkan langkah-langkah validasi untuk mengevaluasi kepatuhan mereka terhadap persyaratan build. Rilis ditinjau dan disahkan melalui dewan penasihat perubahan terkoordinasi (CAB) dari masing-masing kelompok di seluruh tumpukan.

Langkah berikutnya

Untuk mempelajari selengkapnya tentang apa yang dilakukan Microsoft untuk mengamankan infrastruktur Azure, lihat:

- Fasilitas, tempat, dan keamanan fisik Azure

- Ketersediaan infrastruktur Azure

- Batasan dan komponen sistem informasi Azure

- Arsitektur jaringan Azure

- Jaringan produksi Azure

- Operasi dan manajemen produksi Azure

- Pemantauan infrastruktur Azure

- Integritas infrastruktur Azure

- Perlindungan data pelanggan Azure