Mendapatkan log berformat CEF dari perangkat atau appliance ke dalam Microsoft Azure Sentinel

Catatan

Untuk informasi tentang ketersediaan fitur di cloud Pemerintah AS, lihat tabel Microsoft Azure Sentinel di ketersediaan fitur Cloud untuk pelanggan Pemerintah AS.

Banyak perangkat jaringan dan keamanan serta appliance mengirim log sistem mereka melalui protokol Syslog dalam format khusus yang dikenal sebagai Common Event Format (CEF). Format ini mencakup lebih banyak informasi daripada format Syslog standar, dan menyajikan informasi dalam pengaturan nilai kunci terurai. Agen Log Analytics menerima log CEF dan memformatnya terutama untuk digunakan dengan Microsoft Azure Sentinel, sebelum meneruskannya ke ruang kerja Microsoft Azure Sentinel Anda.

Pelajari cara mengumpulkan Syslog dengan AMA, termasuk cara mengonfigurasi Syslog dan membuat DCR.

Penting

Perubahan yang akan datang:

- Pada 28 Februari 2023, kami memperkenalkan perubahan pada skema tabel CommonSecurityLog.

- Setelah perubahan ini, Anda mungkin perlu meninjau dan memperbarui kueri kustom. Untuk detail selengkapnya, lihat bagian tindakan yang direkomendasikan di posting blog ini. Konten siap pakai (deteksi, kueri berburu, buku kerja, pengurai, dll.) telah diperbarui oleh Microsoft Azure Sentinel.

- Data yang telah dialirkan dan diserap sebelum perubahan masih akan tersedia dalam kolom dan format sebelumnya. Oleh karena itu, kolom lama akan tetap berada dalam skema.

- Pada 31 Agustus 2024, agen Log Analytics akan dihentikan. Jika Anda menggunakan agen Analitik Log dalam penyebaran Microsoft Azure Sentinel, kami sarankan Anda mulai merencanakan migrasi ke AMA. Tinjau opsi untuk log streaming dalam format CEF dan Syslog ke Microsoft Azure Sentinel.

Artikel ini menjelaskan proses penggunaan log berformat CEF untuk menghubungkan sumber data Anda. Untuk informasi selengkapnya tentang konektor data yang menggunakan metode ini, lihat Referensi konektor data Microsoft Azure Sentinel.

Ada dua langkah utama untuk membuat koneksi ini, yang akan dijelaskan di bawah ini secara detail:

Memilih komputer Linux atau VM sebagai penerus log khusus, menginstal agen Log Analytics padanya, dan mengonfigurasi agen untuk meneruskan log ke ruang kerja Microsoft Azure Sentinel Anda. Penginstalan dan konfigurasi agen ditangani oleh skrip penyebaran.

Mengonfigurasi perangkat Anda untuk mengirim log dalam format CEF ke server Syslog.

Catatan

Data disimpan di lokasi geografis ruang kerja tempat Anda menjalankan Microsoft Azure Sentinel.

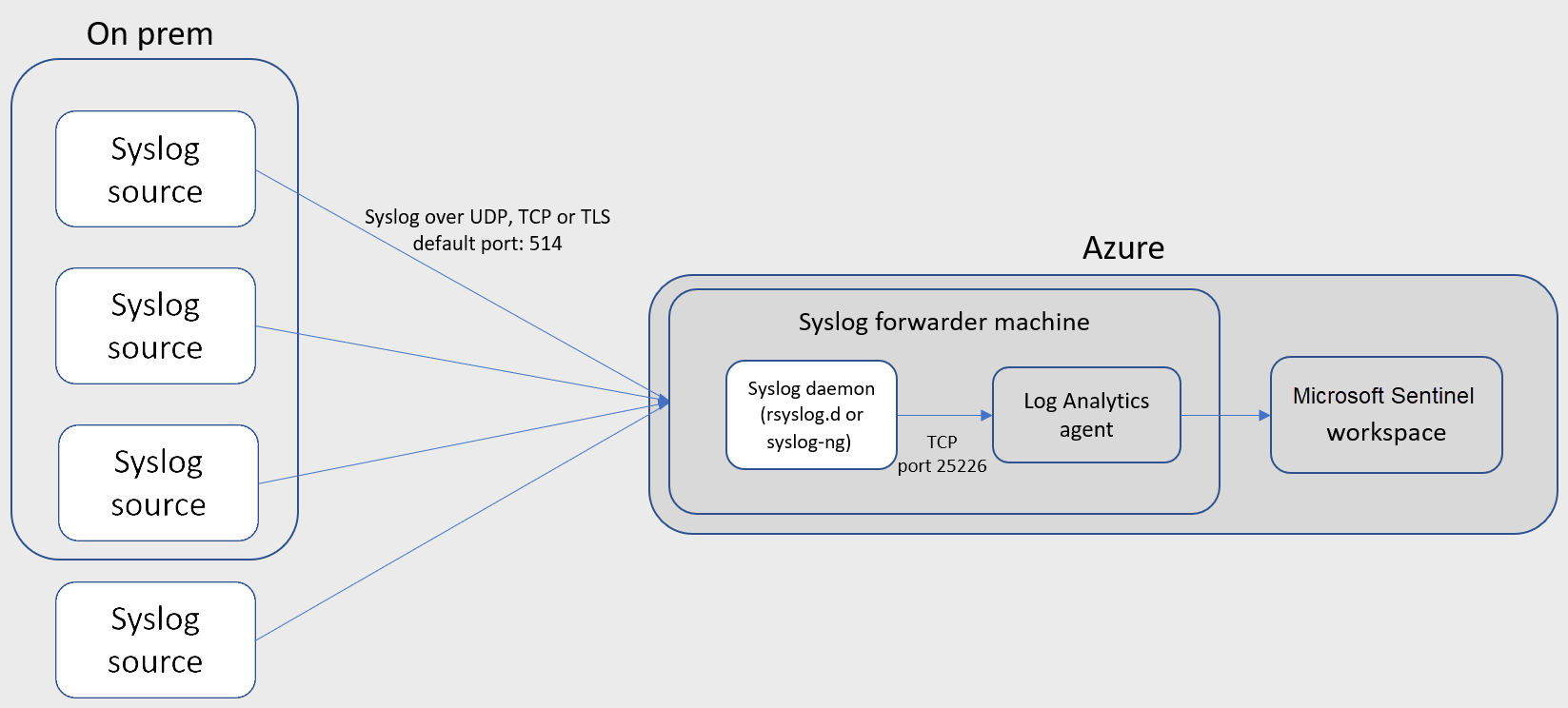

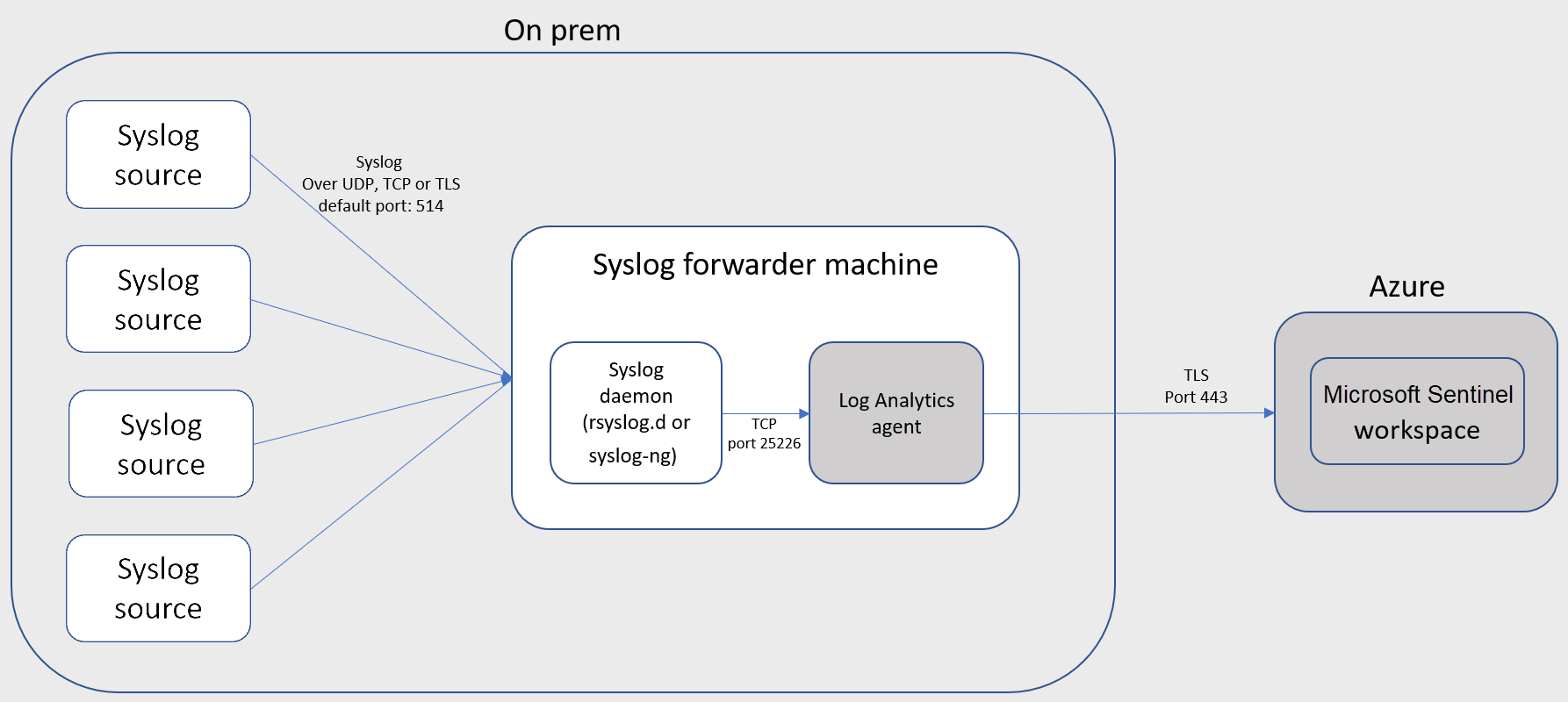

Arsitektur yang didukung

Diagram berikut menjelaskan penyetelan dalam kasus VM Linux di Azure:

Atau, Anda akan menggunakan penyiapan berikut jika Anda menggunakan mesin virtual di cloud lain atau mesin lokal:

Prasyarat

Ruang kerja Microsoft Azure Sentinel diperlukan untuk menyerap data CEF ke Log Analytics.

Anda harus memiliki izin baca dan tulis pada ruang kerja ini.

Anda harus memiliki izin baca ke kunci bersama untuk ruang kerja. Pelajari lebih lanjut tentang kunci ruang kerja.

Memilih penerus log dan menginstal agen Analitik Log

Bagian ini menjelaskan cara memilih dan mengonfigurasi komputer Linux yang akan meneruskan log dari perangkat ke ruang kerja Microsoft Azure Sentinel Anda.

Mesin Linux Anda dapat berupa mesin fisik atau virtual di lingkungan lokal Anda, mesin virtual Azure, atau mesin virtual di cloud lain.

Gunakan tautan yang disediakan pada halaman konektor data Common Event Format (CEF) untuk menjalankan skrip pada mesin yang dipilih dan melakukan tugas-tugas berikut:

Menginstal agen Analitik Log untuk Linux (juga dikenal sebagai agen OMS) dan mengonfigurasinya untuk tujuan berikut:

- mendengarkan pesan CEF dari daemon Linux Syslog bawaan pada port TCP 25226

- mengirim pesan dengan aman melalui TLS ke ruang kerja Microsoft Azure Sentinel Anda, tempat pesan diurai dan diperkaya

Mengonfigurasi daemon Syslog Linux bawaan (rsyslog.d/syslog-ng) untuk tujuan berikut:

- mendengarkan pesan Syslog dari solusi keamanan Anda di port TCP 514

- meneruskan hanya pesan yang diidentifikasi sebagai CEF ke agen Log Analytics di localhost menggunakan port TCP 25226

Untuk informasi selengkapnya, lihat Menyebarkan penerus log untuk menyerap log Syslog dan CEF ke Microsoft Azure Sentinel.

Pertimbangan keamanan

Pastikan untuk mengonfigurasi keamanan komputer sesuai dengan kebijakan keamanan organisasi Anda. Misalnya, Anda dapat mengonfigurasi jaringan untuk menyelaraskan dengan kebijakan keamanan jaringan perusahaan dan mengubah port dan protokol di daemon agar sesuai dengan kebutuhan Anda.

Selengkapnya, lihat Mengamankan mesin virtual di Azure dan Praktik terbaik untuk keamanan Jaringan.

Jika perangkat Anda mengirim log Syslog dan CEF melalui TLS, seperti ketika penerus log Anda berada di cloud, Anda perlu mengonfigurasi daemon Syslog (rsyslog atau syslog-ng) untuk berkomunikasi di TLS.

Untuk informasi selengkapnya, lihat:

Mengonfigurasi pengaturan perangkat Anda

Temukan dan ikuti petunjuk konfigurasi vendor perangkat Anda untuk mengirim log berformat CEF ke SIEM atau server log.

Jika produk Anda muncul di galeri konektor data, Anda dapat melihat referensi konektor data Microsoft Azure Sentinel untuk mendapatkan bantuan, tempat instruksi konfigurasi akan menyertakan pengaturan dalam daftar di bawah.

- Protokol = TCP

- Port = 514

- Format = CEF

- Alamat IP - pastikan untuk mengirim pesan CEF ke alamat IP komputer virtual yang Anda khususkan untuk tujuan ini.

Solusi ini mendukung Syslog RFC 3164 atau RFC 5424.

Tip

Tentukan protokol atau nomor port yang berbeda di perangkat Anda sesuai kebutuhan, selama Anda juga membuat perubahan yang sama di daemon Syslog pada penerus log.

Menemukan data Anda

Memerlukan waktu hingga 20 menit setelah koneksi dibuat agar data muncul di Analitik Log.

Untuk mencari peristiwa CEF di Analitik Log, kuerikan tabel CommonSecurityLog di jendela kueri.

Beberapa produk yang tercantum dalam galeri konektor data memerlukan penggunaan pengurai tambahan untuk hasil terbaik. Pengurai ini diterapkan melalui penggunaan fungsi Kusto. Untuk informasi selengkapnya, lihat bagian untuk produk Anda di halaman referensi konektor data Microsoft Azure Sentinel.

Untuk menemukan acara CEF untuk produk ini, masukkan nama fungsi Kusto sebagai subjek kueri Anda, bukan "CommonSecurityLog."

Anda dapat menemukan sampel kueri, buku kerja, dan templat aturan analitik yang bermanfaat yang dibuat khusus untuk produk Anda di tab Langkah Selanjutnya di halaman konektor data produk Anda di portal Microsoft Azure Sentinel.

Jika Anda tidak melihat data apa pun, lihat halaman pemecahan masalah CEF sebagai panduan.

Mengubah sumber bidang TimeGenerated

Secara default, agen Log Analytics mengisi bidang TimeGenerated dalam skema dengan waktu agen menerima peristiwa dari daemon Syslog. Akibatnya, waktu saat peristiwa dibuat di sistem sumber tidak direkam di Microsoft Azure Sentinel.

Namun, Anda dapat menjalankan perintah berikut, yang akan mengunduh dan menjalankan TimeGenerated.py skrip. Skrip ini mengonfigurasi agen Log Analytics untuk mengisi bidang TimeGenerated dengan waktu asli peristiwa pada sistem sumbernya, alih-alih waktu yang diterima oleh agen.

wget -O TimeGenerated.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/CEF/TimeGenerated.py && python TimeGenerated.py {ws_id}

Langkah berikutnya

Dalam dokumen ini, Anda telah mempelajari cara Microsoft Azure Sentinel mengumpulkan log CEF dari perangkat dan appliance. Untuk mempelajari lebih lanjut cara menghubungkan produk ke Microsoft Azure Sentinel, lihat artikel berikut:

- Menyebarkan penerus Syslog/CEF

- Referensi konektor data Microsoft Azure Sentinel

- Memecahkan masalah konektivitas penerus log

Untuk mempelajari lebih lanjut tindakan yang harus dilakukan dengan data yang telah Anda kumpulkan di Microsoft Azure Sentinel, lihat artikel berikut:

- Pelajari tentang pemetaan bidang CEF dan CommonSecurityLog.

- Pelajari cara mendapatkan visibilitas ke data Anda dan potensi ancaman.

- Mulai mendeteksi ancaman dengan Microsoft Azure Sentinel.