Membuat aturan analitik kustom dari awal

Anda telah menyiapkan konektor dan cara lain untuk mengumpulkan data aktivitas di seluruh estat digital Anda. Sekarang Anda perlu menggali semua data tersebut untuk mendeteksi pola aktivitas dan menemukan aktivitas yang tidak sesuai dengan pola tersebut dan yang dapat mewakili ancaman keamanan.

Microsoft Sentinel dan banyak solusinya yang disediakan di hub Konten menawarkan templat untuk jenis aturan analitik yang paling umum digunakan, dan Anda sangat dianjurkan untuk menggunakan templat tersebut, menyesuaikannya agar sesuai dengan skenario spesifik Anda. Tetapi ada kemungkinan Anda mungkin memerlukan sesuatu yang sama sekali berbeda, jadi dalam hal ini Anda dapat membuat aturan dari awal, menggunakan wizard aturan analitik.

Artikel ini memandu Anda melalui wizard aturan Analitik dan menjelaskan semua opsi yang tersedia. Ini disertai dengan cuplikan layar dan petunjuk arah untuk mengakses wizard di portal Azure, untuk pengguna Microsoft Azure Sentinel yang tidak juga pelanggan Pertahanan Microsoft, dan portal Pertahanan, untuk pengguna platform operasi keamanan terpadu Pertahanan Microsoft.

Penting

Microsoft Azure Sentinel tersedia sebagai bagian dari pratinjau publik untuk platform operasi keamanan terpadu di portal Pertahanan Microsoft. Untuk informasi selengkapnya, lihat Microsoft Azure Sentinel di portal Pertahanan Microsoft.

Prasyarat

- Anda harus memiliki peran Kontributor Microsoft Azure Sentinel, atau peran atau sekumpulan izin lain yang menyertakan izin tulis di ruang kerja Analitik Log dan grup sumber dayanya.

Mendesain dan menyusun kueri Anda

Sebelum melakukan hal lain, Anda harus merancang dan membuat kueri di Bahasa Kueri Kusto (KQL) yang akan digunakan aturan Anda untuk mengkueri satu atau beberapa tabel di ruang kerja Analitik Log Anda.

Tentukan sumber data yang ingin Anda cari untuk mendeteksi aktivitas yang tidak biasa atau mencurigakan. Temukan nama tabel Analitik Log tempat data dari sumber tersebut diserap. Anda dapat menemukan nama tabel di halaman konektor data untuk sumber tersebut. Gunakan nama tabel ini (atau fungsi berdasarkan itu) sebagai dasar untuk kueri Anda.

Tentukan jenis analisis apa yang Anda inginkan untuk dilakukan kueri ini pada tabel. Keputusan ini akan menentukan perintah dan fungsi mana yang harus Anda gunakan dalam kueri.

Tentukan elemen data mana (bidang, kolom) yang Anda inginkan dari hasil kueri. Keputusan ini akan menentukan bagaimana Anda menyusun output kueri.

Praktik terbaik untuk kueri aturan analitik

Disarankan untuk menggunakan pengurai Model Informasi Keamanan Tingkat Lanjut (ASIM) sebagai sumber kueri Anda, alih-alih menggunakan tabel asli. Ini akan memastikan bahwa kueri mendukung sumber data atau keluarga sumber data yang relevan saat ini atau di masa mendatang, daripada mengandalkan satu sumber data.

Panjang kueri harus antara 1 dan 10.000 karakter dan tidak boleh berisi "

search *" atau "union *". Anda bisa menggunakan fungsi yang ditentukan pengguna untuk mengatasi batasan panjang kueri.Menggunakan fungsi ADX untuk membuat kueri Azure Data Explorer di dalam jendela kueri Analitik Log tidak didukung.

Saat menggunakan fungsi

bag_unpackdalam kueri, jika Anda memproyeksikan kolom sebagai bidang menggunakan "project field1" dan kolom tidak ada, kueri akan gagal. Untuk mencegah hal ini terjadi, Anda harus memproyeksikan kolom sebagai berikut:project field1 = column_ifexists("field1","")

Untuk bantuan selengkapnya dalam membangun kueri Kusto, lihat Bahasa Kueri Kusto di Microsoft Azure Sentinel dan Praktik terbaik untuk kueri Bahasa Kueri Kusto.

Buat dan uji kueri Anda di layar Log . Saat Anda puas, simpan kueri untuk digunakan dalam aturan Anda.

Membuat aturan analitik Anda

Bagian ini menjelaskan cara membuat aturan menggunakan portal Azure atau Defender.

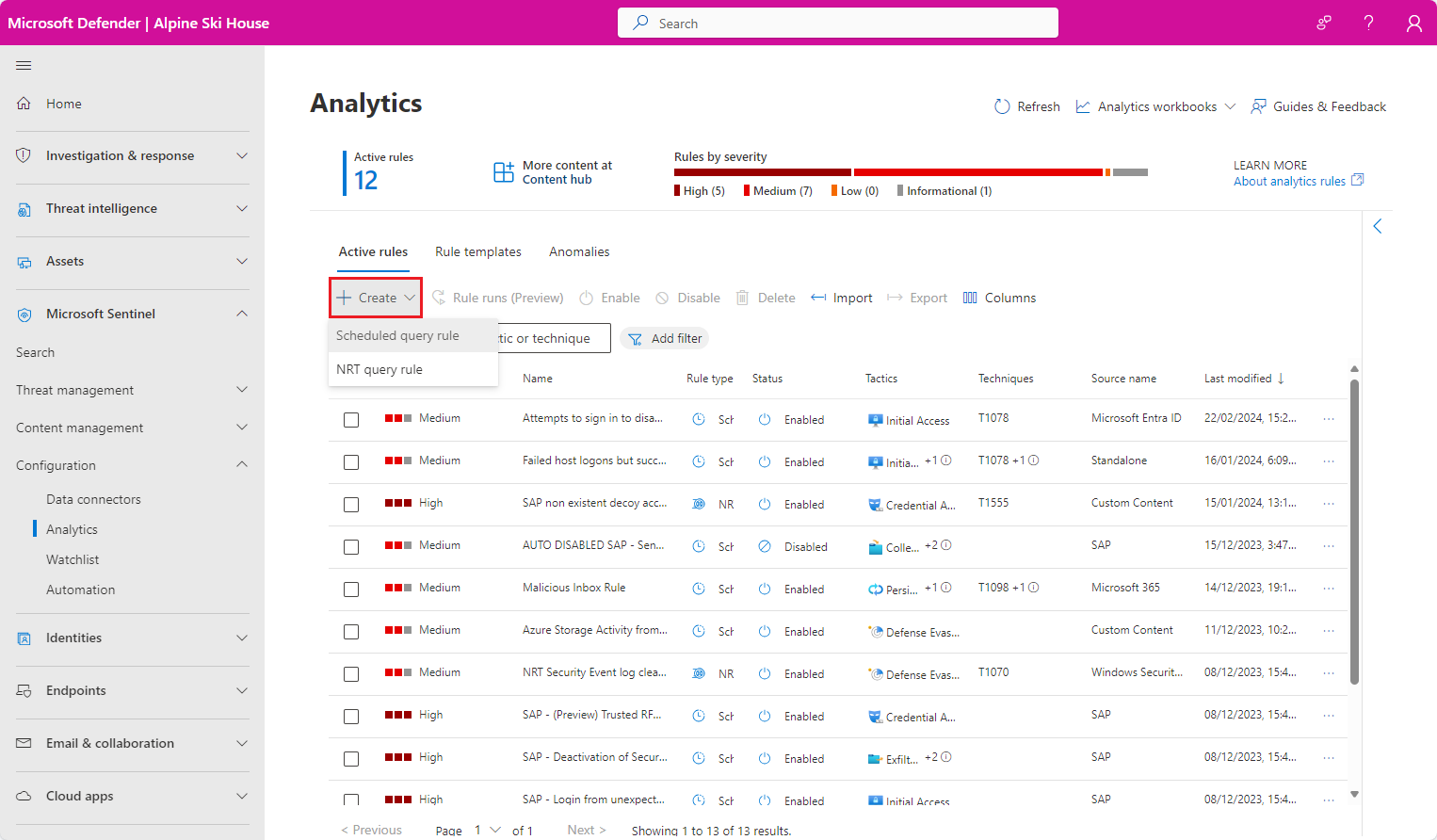

Memulai wizard aturan Analitik

Beri nama aturan dan tentukan informasi umum

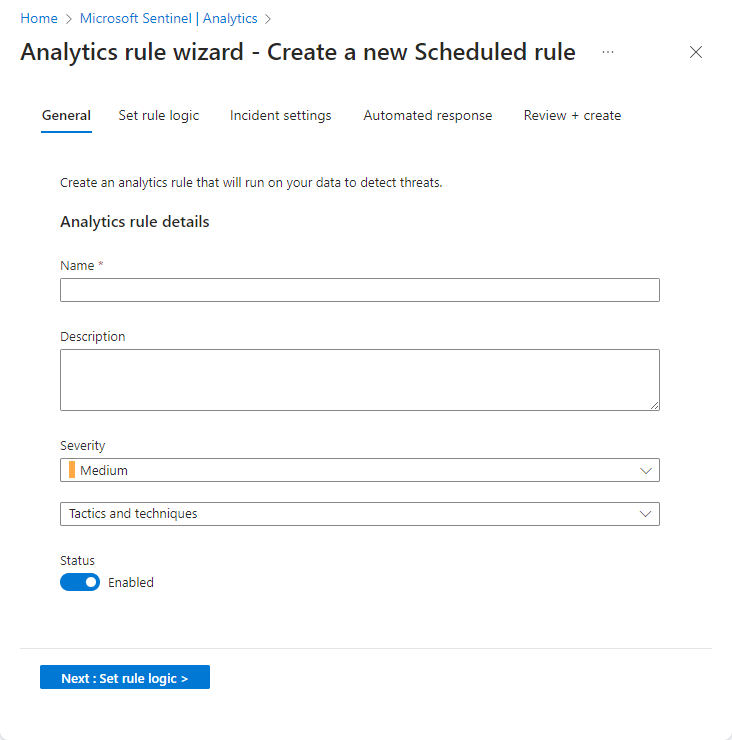

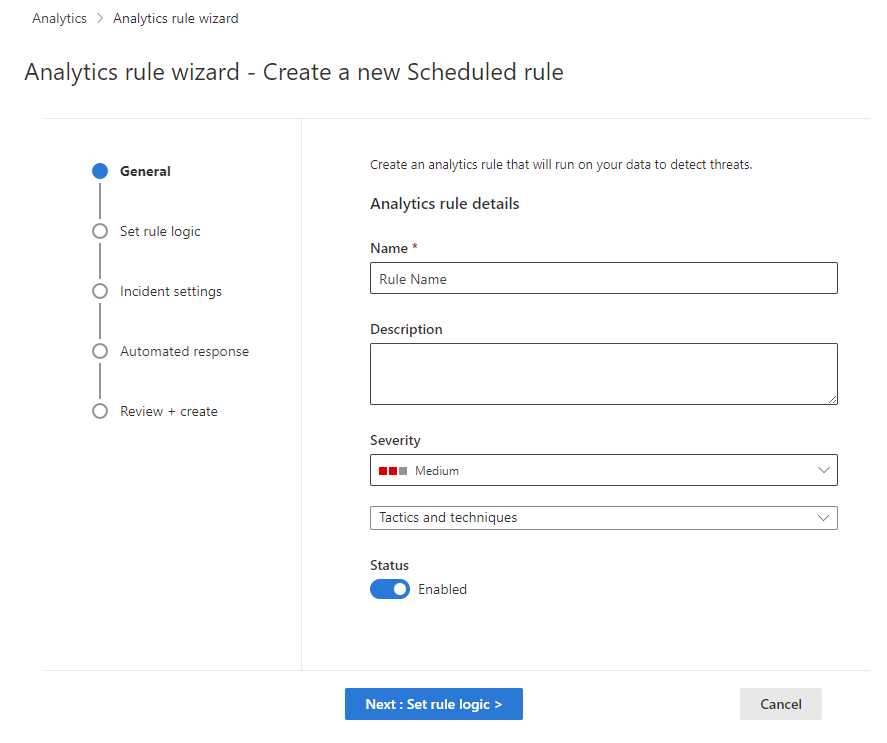

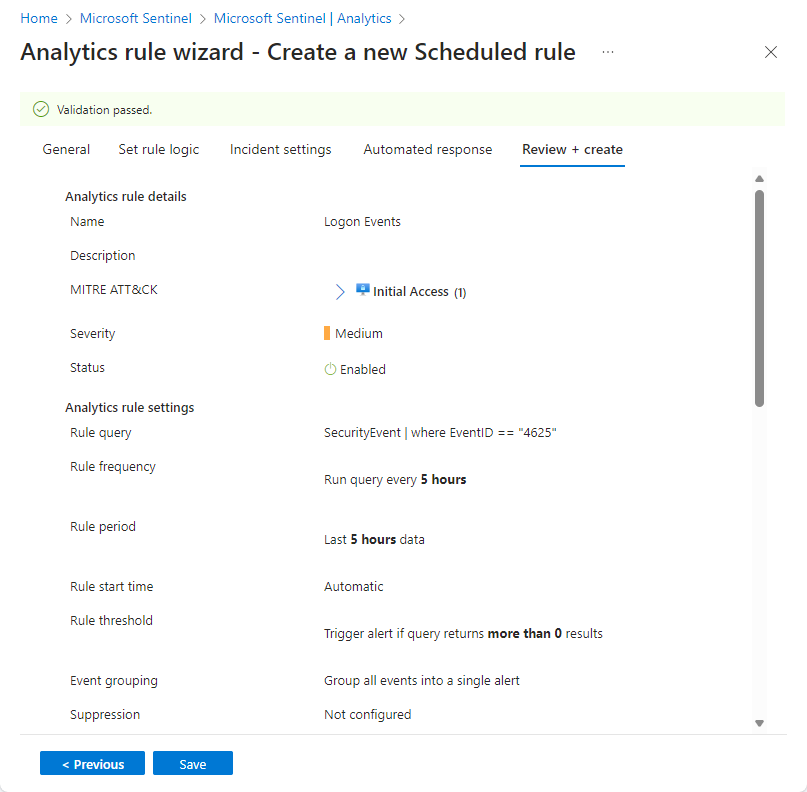

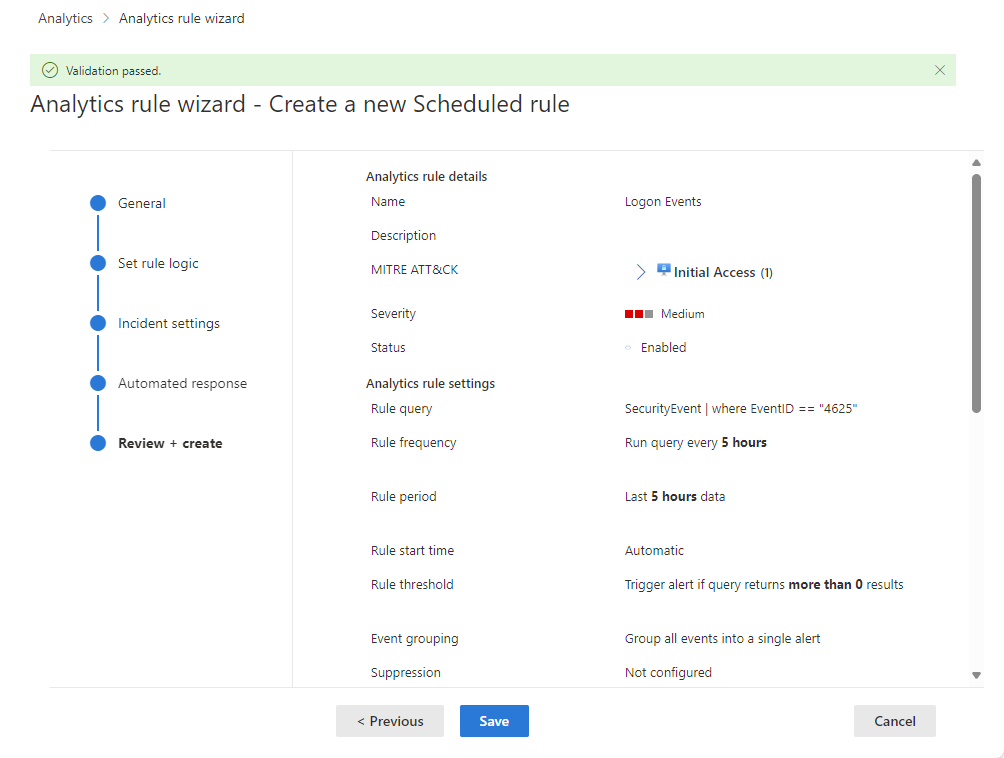

Dalam portal Azure, tahapan diwakili secara visual sebagai tab. Di portal Defender, mereka direpresentasikan secara visual sebagai tonggak pencapaian pada garis waktu. Lihat cuplikan layar di bawah ini untuk contohnya.

Berikan Nama dan Deskripsi yang unik.

Atur Tingkat Keparahan pemberitahuan sebagaimana mestinya, mencocokkan dampak aktivitas yang memicu aturan mungkin pada lingkungan target, jika aturan tersebut benar-benar positif.

Tingkat keparahan Deskripsi Informasi Tidak ada dampak pada sistem Anda, tetapi informasi tersebut mungkin menunjukkan langkah-langkah di masa depan yang direncanakan oleh pelaku ancaman. Rendah Dampak langsung akan minimal. Aktor ancaman kemungkinan perlu melakukan beberapa langkah sebelum mencapai dampak pada lingkungan. Sedang Pelaku ancaman dapat berdampak pada lingkungan dengan aktivitas ini, tetapi akan dibatasi dalam cakupan atau memerlukan aktivitas tambahan. Tinggi Aktivitas yang diidentifikasi memberi pelaku ancaman akses yang luas untuk melakukan tindakan pada lingkungan atau dipicu oleh dampak pada lingkungan. Default tingkat keparahan bukan jaminan tingkat dampak lingkungan atau saat ini. Kustomisasi detail pemberitahuan untuk menyesuaikan tingkat keparahan, taktik, dan properti lain dari instans pemberitahuan tertentu dengan nilai bidang yang relevan dari output kueri.

Definisi tingkat keparahan untuk templat aturan analitik Microsoft Sentinel hanya relevan untuk pemberitahuan yang dibuat oleh aturan analitik. Untuk pemberitahuan yang diserap dari layanan lain, tingkat keparahan ditentukan oleh layanan keamanan sumber.

Di bidang Taktik dan teknik, Anda dapat memilih dari antara kategori aktivitas ancaman untuk mengklasifikasikan aturan. Ini didasarkan pada taktik dan teknik kerangka kerja MITRE ATT&CK .

Insiden yang dibuat dari pemberitahuan yang terdeteksi oleh aturan yang dipetakan ke taktik dan teknik MITRE ATT&CK secara otomatis mewarisi pemetaan aturan.

Untuk informasi selengkapnya tentang memaksimalkan cakupan Lanskap ancaman MITRE ATT&CK Anda, lihat Memahami cakupan keamanan oleh kerangka kerja MITRE ATT&CK®

Saat Anda membuat aturan, Status aturan Diaktifkan secara default, yang berarti akan berjalan segera setelah Anda selesai membuatnya. Jika Anda tidak ingin aturan langsung dijalankan, pilih Dinonaktifkan, dan aturan akan ditambahkan ke tab Aturan aktif dan Anda bisa mengaktifkannya dari sana saat memerlukannya.

Catatan

Ada cara lain, saat ini dalam pratinjau, untuk membuat aturan tanpa segera berjalan. Anda dapat menjadwalkan aturan untuk dijalankan terlebih dahulu pada tanggal dan waktu tertentu. Lihat Menjadwalkan dan mencakup kueri di bawah ini.

Pilih Berikutnya: Setel logika aturan >.

Menentukan logika aturan

Masukkan kueri untuk aturan Anda.

Tempelkan kueri yang Anda rancang, buat, dan uji ke jendela Kueri aturan. Setiap perubahan yang Anda buat di jendela ini langsung divalidasi, jadi jika ada kesalahan, Anda akan melihat indikasi tepat di bawah jendela.

Entitas peta.

Entitas sangat penting untuk mendeteksi dan menyelidiki ancaman. Petakan jenis entitas yang dikenali oleh Microsoft Sentinel ke bidang dalam hasil kueri Anda. Pemetaan ini mengintegrasikan entitas yang ditemukan ke dalam bidang Entitas dalam skema pemberitahuan Anda.

Untuk petunjuk lengkap tentang pemetaan entitas, lihat Memetakan bidang data ke entitas di Microsoft Azure Sentinel.

Menampilkan detail kustom dalam pemberitahuan Anda.

Secara default, hanya entitas pemberitahuan dan metadata yang terlihat dalam insiden tanpa menelusuri paling detail peristiwa mentah dalam hasil kueri. Langkah ini mengambil bidang lain dalam hasil kueri Anda dan mengintegrasikannya ke dalam bidang ExtendedProperties di pemberitahuan Anda, menyebabkannya ditampilkan di muka di pemberitahuan Anda, dan dalam insiden apa pun yang dibuat dari pemberitahuan tersebut.

Untuk instruksi lengkap tentang memunculkan detail kustom, lihat Memunculkan detail peristiwa kustom di pemberitahuan di Microsoft Azure Sentinel.

Sesuaikan detail pemberitahuan.

Pengaturan ini memungkinkan Anda menyesuaikan properti pemberitahuan standar lain sesuai dengan konten berbagai bidang di setiap pemberitahuan individual. Penyesuaian ini diintegrasikan ke dalam bidang ExtendedProperties di pemberitahuan Anda. Misalnya, Anda dapat menyesuaikan nama atau deskripsi pemberitahuan untuk menyertakan nama pengguna atau alamat IP yang ditampilkan dalam pemberitahuan.

Untuk instruksi lengkap tentang menyesuaikan detail pemberitahuan, lihat Menyesuaikan detail pemberitahuan di Microsoft Azure Sentinel.

-

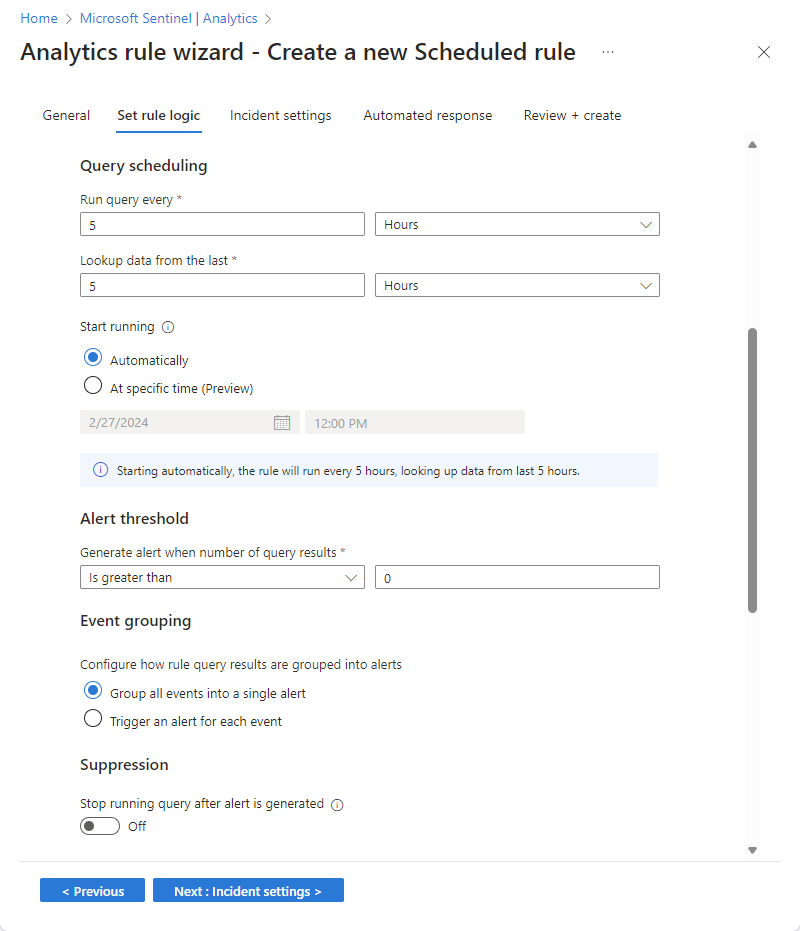

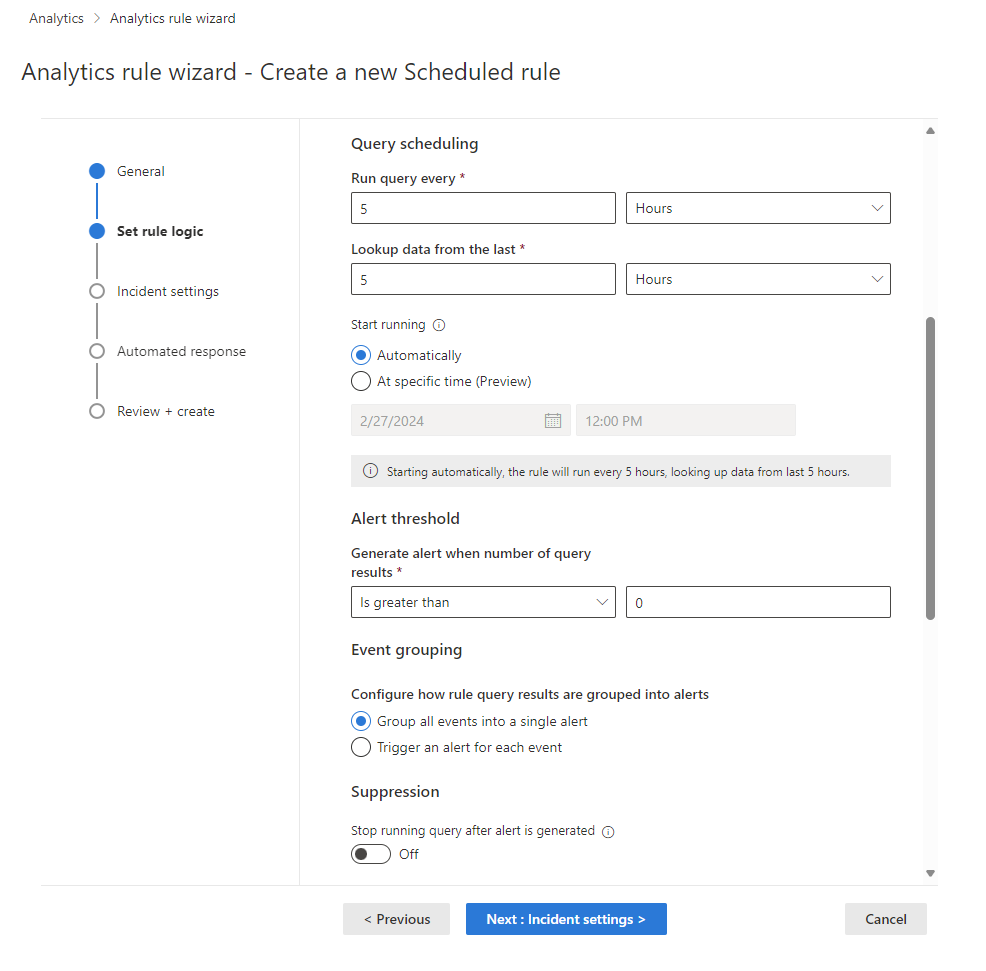

Atur parameter berikut di bagian Penjadwalan kueri:

Pengaturan Perilaku Jalankan kueri setiap Mengontrol interval kueri: seberapa sering kueri dijalankan. Data pencarian dari yang terakhir Menentukan periode lookback: periode waktu yang dicakup oleh kueri. Rentang yang diizinkan untuk kedua parameter ini adalah dari 5 menit hingga 14 hari.

Interval kueri harus lebih pendek dari atau sama dengan periode lookback. Jika lebih pendek, periode kueri akan tumpang tindih dan ini dapat menyebabkan beberapa duplikasi hasil. Validasi aturan tidak akan memungkinkan Anda untuk mengatur interval lebih lama dari periode lookback, karena itu akan mengakibatkan kesenjangan dalam cakupan Anda.

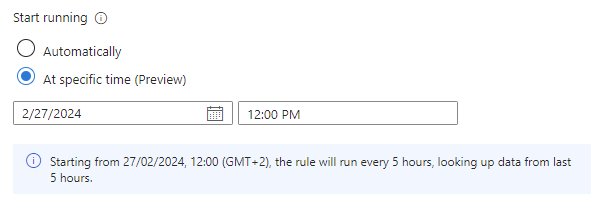

Atur Mulai berjalan:

Pengaturan Perilaku Secara otomatis Aturan akan berjalan untuk pertama kalinya segera setelah dibuat, dan setelah itu pada interval yang diatur dalam Eksekusi kueri setiap pengaturan. Pada waktu tertentu (Pratinjau) Atur tanggal dan waktu aturan untuk pertama kali dijalankan, setelah itu aturan akan berjalan pada interval yang diatur dalam Eksekusi kueri setiap pengaturan. Waktu mulai berjalan harus antara 10 menit dan 30 hari setelah waktu pembuatan aturan (atau pengaktifan).

Baris teks di bawah pengaturan Mulai berjalan (dengan ikon informasi di sebelah kirinya) meringkas penjadwalan kueri saat ini dan pengaturan lookback.

Catatan

Penundaan penyerapan

Untuk memperhitungkan latensi yang mungkin terjadi antara pembuatan peristiwa di sumber dan penyerapannya ke Microsoft Azure Sentinel, dan untuk memastikan cakupan lengkap tanpa duplikasi data, Microsoft Azure Sentinel menjalankan aturan analitik terjadwal pada penundaan lima menit dari waktu yang dijadwalkan.

Untuk informasi selengkapnya, lihat Menangani keterlambatan penyerapan dalam aturan analitik terjadwal.

Atur ambang batas untuk membuat pemberitahuan.

Gunakan bagian Ambang pemberitahuan untuk menentukan tingkat sensitivitas aturan.

- Atur Hasilkan pemberitahuan saat jumlah hasil kueri ke Lebih besar dari, dan masukkan jumlah minimum peristiwa yang perlu ditemukan selama periode waktu kueri agar aturan menghasilkan pemberitahuan.

- Ini adalah bidang yang diperlukan, jadi jika Anda tidak ingin mengatur ambang—yaitu, jika Anda ingin memicu pemberitahuan bahkan untuk satu peristiwa dalam periode waktu tertentu—masukkan

0di bidang angka.

Atur pengaturan pengelompokan peristiwa.

Di bagian Pengelompokan peristiwa, pilih salah satu dari dua cara untuk menangani pengelompokan peristiwa ke pemberitahuan:

Pengaturan Perilaku Mengelompokkan semua peristiwa ke dalam satu pemberitahuan

(default)Aturan membuat satu pemberitahuan setiap kali dijalankan, selama kueri menampilkan lebih banyak hasil daripada ambang peringatan yang ditentukan di atas. Pemberitahuan tunggal ini meringkas semua peristiwa yang dikembalikan dalam hasil kueri. Memicu pemberitahuan untuk setiap peristiwa Aturan membuat pemberitahuan unik untuk setiap peristiwa yang ditampilkan oleh kueri. Ini berguna jika Anda ingin peristiwa ditampilkan satu per satu, atau jika Anda ingin mengelompokkannya berdasarkan parameter tertentu—menurut pengguna, nama host, atau sesuatu yang lain. Anda bisa menentukan parameter ini dalam kueri. Aturan analitik dapat menghasilkan hingga 150 pemberitahuan. Jika Pengelompokan peristiwa diatur ke Memicu pemberitahuan untuk setiap peristiwa, dan kueri aturan mengembalikan lebih dari 150 peristiwa, 149 peristiwa pertama masing-masing akan menghasilkan pemberitahuan unik (untuk 149 pemberitahuan), dan pemberitahuan ke-150 akan meringkas seluruh rangkaian peristiwa yang dikembalikan. Dengan kata lain, pemberitahuan ke-150 adalah apa yang akan dihasilkan jika Pengelompokan peristiwa telah diatur ke Kelompokkan semua peristiwa ke dalam satu pemberitahuan.

Sembunyikan aturan untuk sementara setelah pemberitahuan dibuat.

Di bagian Penangguhan, Anda bisa mengalihkan pengaturan Berhenti menjalankan kueri setelah pemberitahuan dibuat ke Aktif jika, setelah mendapatkan pemberitahuan, Anda ingin menangguhkan operasi aturan ini untuk jangka waktu yang melebihi interval kueri. Jika mengaktifkan ini, Anda harus mengatur Berhenti menjalankan kueri ke jumlah waktu kueri harus berhenti berjalan, hingga 24 jam.

Simulasikan hasil pengaturan kueri dan logika.

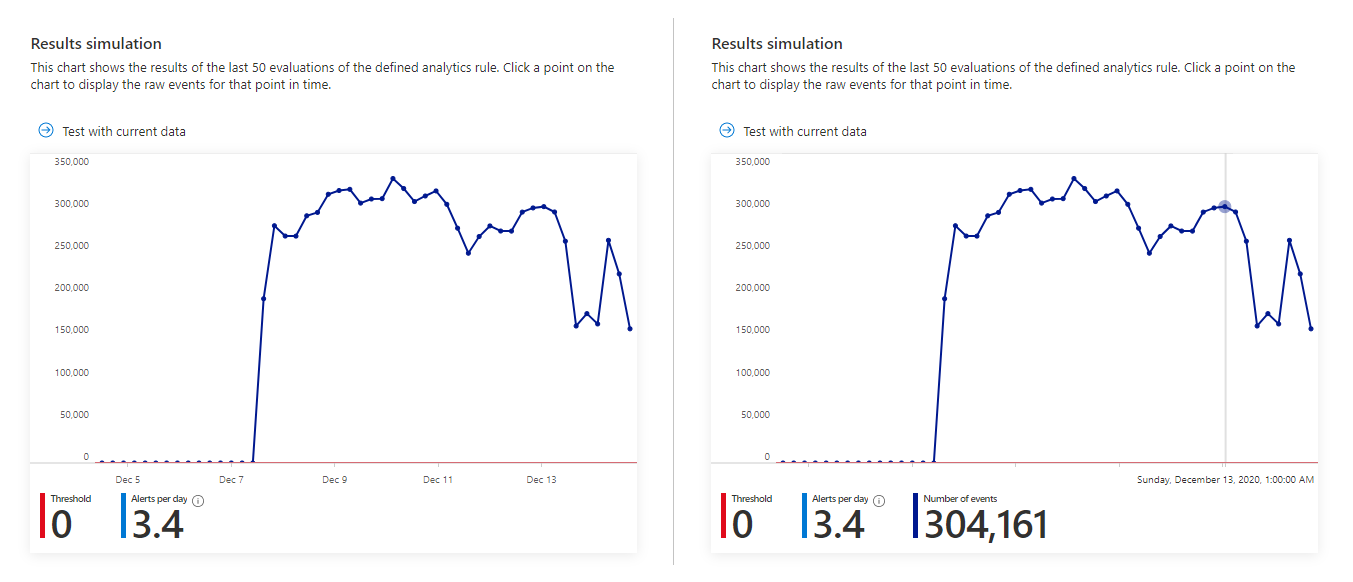

Di area Simulasi hasil, pilih Uji dengan data saat ini dan Microsoft Sentinel akan menunjukkan grafik hasil (peristiwa log) yang akan dihasilkan kueri selama 50 kali terakhir yang akan dijalankan, sesuai dengan jadwal yang ditentukan saat ini. Jika Anda mengubah kueri, pilih lagi Uji dengan data saat ini untuk memperbarui grafik. Grafik menunjukkan jumlah hasil selama periode waktu yang ditentukan, yang ditentukan oleh pengaturan di bagian Penjadwalan kueri.

Berikut adalah tampilan simulasi hasil untuk kueri pada cuplikan layar di atas. Sisi kiri adalah tampilan default, dan sisi kanan adalah apa yang Anda lihat saat mengarahkan kursor ke titik waktu pada grafik.

Jika Anda melihat bahwa kueri Anda akan memicu terlalu banyak atau terlalu sering pemberitahuan, Anda bisa bereksperimen dengan pengaturan di bagian Penjadwalan kueri dan Ambang pemberitahuan dan pilih Uji dengan data saat ini lagi.

Pilih Berikutnya: Pengaturan insiden.

Mengonfigurasi pengaturan pembuatan insiden

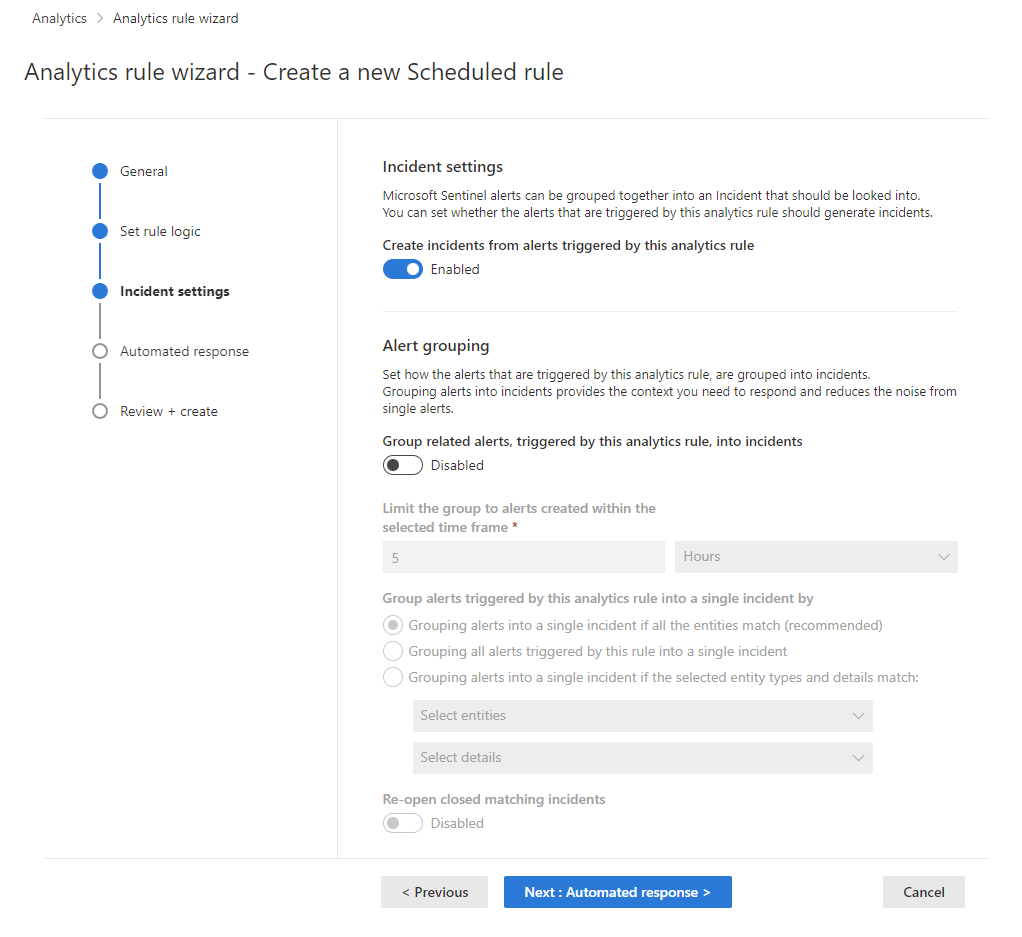

Di tab Pengaturan insiden, pilih apakah Microsoft Azure Sentinel mengubah pemberitahuan menjadi insiden yang dapat ditindaklanjuti, dan apakah dan bagaimana pemberitahuan dikelompokkan bersama dalam insiden.

Aktifkan pembuatan insiden.

Di bagian Pengaturan insiden, Buat insiden dari pemberitahuan yang dipicu oleh aturan analitik ini diatur secara default ke Aktif, yang berarti bahwa Microsoft Azure Sentinel akan membuat satu insiden terpisah dari masing-masing dan setiap pemberitahuan yang dipicu oleh aturan.

Jika Anda tidak ingin aturan ini menghasilkan pembuatan insiden apa pun (misalnya, jika aturan ini hanya untuk mengumpulkan informasi untuk analisis berikutnya), atur ini ke Nonaktif.

Penting

Jika Anda melakukan onboarding Microsoft Sentinel ke platform operasi keamanan terpadu di portal Pertahanan Microsoft, dan aturan ini mengkueri dan membuat pemberitahuan dari sumber Microsoft 365 atau Pertahanan Microsoft, Anda harus mengatur pengaturan ini ke Dinonaktifkan.

Jika Anda ingin satu insiden dibuat dari sekelompok pemberitahuan, bukan satu untuk setiap pemberitahuan, lihat bagian berikutnya.

Atur pengaturan pengelompokan pemberitahuan.

Di bagian Pengelompokan pemberitahuan, jika Anda ingin satu insiden dibuat dari grup hingga 150 pemberitahuan serupa atau berulang (lihat catatan), atur Pemberitahuan terkait grup, yang dipicu oleh aturan analitik ini, ke dalam insiden ke Diaktifkan, dan atur parameter berikut.

Batasi grup untuk pemberitahuan yang dibuat dalam jangka waktu yang dipilih: Menentukan jangka waktu saat pemberitahuan serupa atau berulang akan dikelompokkan bersama. Semua pemberitahuan yang sesuai dalam jangka waktu ini akan secara kolektif membuat insiden atau serangkaian insiden (tergantung pada pengaturan pengelompokan di bawah). Pemberitahuan di luar jangka waktu ini akan membuat insiden atau serangkaian insiden terpisah.

Peringatan grup yang dipicu oleh aturan analitik ini menjadi satu insiden oleh: Pilih dasar saat pemberitahuan akan dikelompokkan bersama:

Opsi Deskripsi Pemberitahuan grup menjadi satu insiden jika semua entitas cocok Pemberitahuan dikelompokkan bersama jika memiliki nilai yang identik untuk setiap entitas yang dipetakan (ditentukan dalam tab Atur logika aturan di atas). Ini adalah pengaturan yang direkomendasikan. Mengelompokkan semua pemberitahuan yang dipicu oleh aturan ini ke dalam satu insiden Semua pemberitahuan yang dibuat oleh aturan ini dikelompokkan bersama-sama meskipun tidak memiliki nilai yang identik. Mengelompokkan pemberitahuan ke dalam satu insiden jika entitas dan detail yang dipilih cocok Pemberitahuan dikelompokkan bersama jika memiliki nilai yang identik untuk semua entitas yang dipetakan, detail pemberitahuan, dan detail kustom yang dipilih dari daftar drop-down masing-masing.

Anda mungkin ingin menggunakan pengaturan ini jika, misalnya, ingin membuat insiden terpisah berdasarkan alamat IP sumber atau target, atau jika Anda ingin mengelompokkan pemberitahuan yang cocok dengan entitas dan tingkat keparahan tertentu.

Catatan: Saat memilih opsi ini, Anda harus memiliki setidaknya satu jenis entitas atau bidang yang dipilih untuk aturan. Jika tidak, validasi aturan akan gagal dan aturan tidak akan dibuat.Buka kembali insiden pencocokan tertutup: Jika insiden telah diselesaikan dan ditutup, dan kemudian pemberitahuan lain dibuat yang seharusnya milik insiden itu, atur pengaturan ini ke Diaktifkan jika Anda ingin insiden tertutup dibuka kembali, dan biarkan sebagai Dinonaktifkan jika ingin pemberitahuan untuk membuat insiden baru.

Catatan

Hingga 150 peringatan bisa dikelompokkan ke dalam satu insiden.

Insiden hanya akan dibuat setelah semua pemberitahuan dibuat. Semua pemberitahuan akan ditambahkan ke insiden segera setelah pembuatannya.

Jika lebih dari 150 pemberitahuan dibuat oleh aturan yang mengelompokkannya menjadi satu insiden, insiden baru akan dibuat dengan detail insiden yang sama dengan aslinya, dan pemberitahuan berlebih akan dikelompokkan ke dalam insiden baru.

Pilih Berikutnya: Respons otomatis.

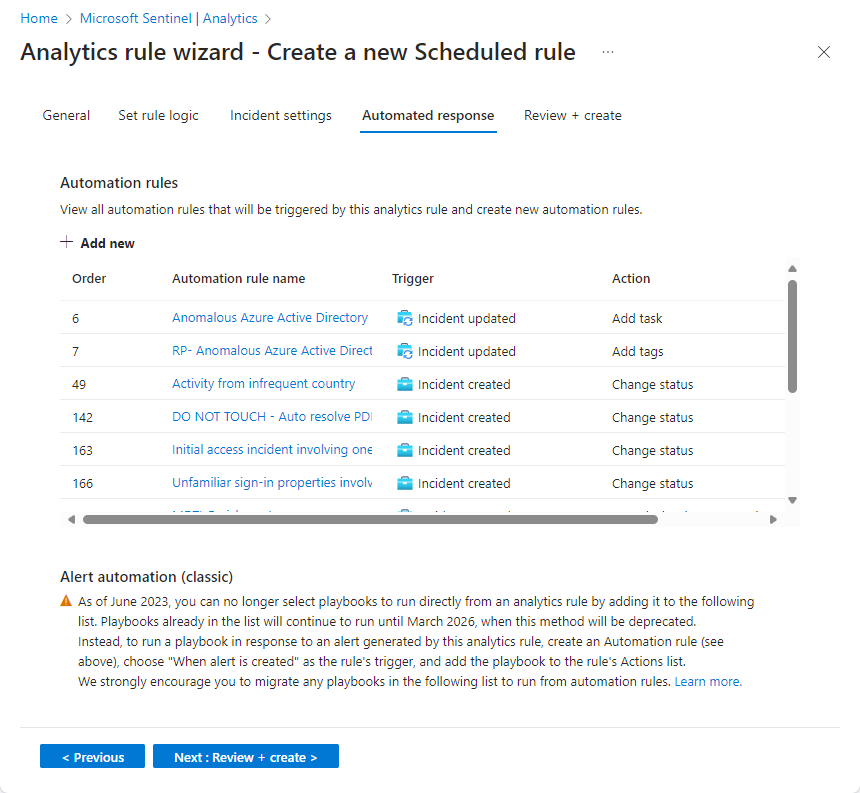

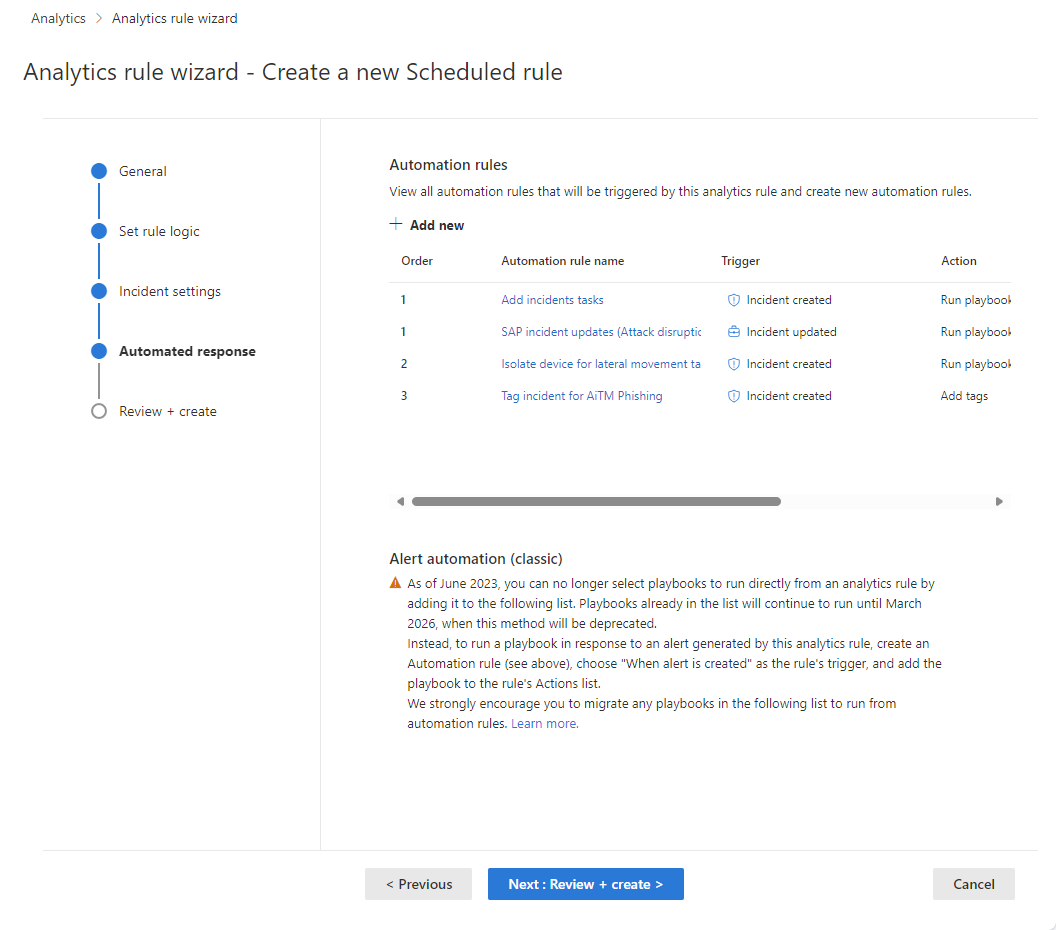

Mengatur respons otomatis dan membuat aturan

Di tab Respons otomatis, Anda dapat menggunakan aturan otomatisasi untuk mengatur respons otomatis agar terjadi di salah satu dari tiga jenis kesempatan:

- Saat pemberitahuan dihasilkan oleh aturan analitik ini.

- Saat insiden dibuat dari pemberitahuan yang dihasilkan oleh aturan analitik ini.

- Saat insiden diperbarui dengan pemberitahuan yang dihasilkan oleh aturan analitik ini.

Kisi yang ditampilkan di bawah aturan Automation menunjukkan aturan otomatisasi yang sudah berlaku untuk aturan analitik ini (berdasarkan itu memenuhi kondisi yang ditentukan dalam aturan tersebut). Anda dapat mengedit salah satu dari ini dengan memilih nama aturan atau elipsis di akhir setiap baris. Atau, Anda dapat memilih Tambahkan baru untuk membuat aturan otomatisasi baru.

Gunakan aturan otomatisasi untuk melakukan triase dasar, penugasan, alur kerja, dan penutupan insiden.

Otomatiskan tugas yang lebih kompleks dan panggil respons dari sistem jarak jauh untuk memulihkan ancaman dengan memanggil playbook dari aturan otomatisasi ini. Anda dapat memanggil playbook untuk insiden serta untuk pemberitahuan individual.

Untuk informasi dan instruksi selengkapnya tentang membuat playbook dan aturan otomatisasi, lihat Mengotomatisasi respons ancaman.

Untuk informasi selengkapnya tentang kapan menggunakan pemicu yang dibuat insiden, pemicu yang diperbarui insiden, atau pemicu yang dibuat pemberitahuan, lihat Menggunakan pemicu dan tindakan di playbook Microsoft Azure Sentinel.

- Di bawah Otomatisasi pemberitahuan (klasik) di bagian bawah layar, Anda akan melihat playbook apa pun yang telah Dikonfigurasi untuk berjalan secara otomatis saat pemberitahuan dibuat menggunakan metode lama.

Pada Juni 2023, Anda tidak dapat lagi menambahkan playbook ke daftar ini. Playbook yang sudah tercantum di sini akan terus berjalan sampai metode ini tidak digunakan lagi, efektif Maret 2026.

Jika Anda masih memiliki playbook yang tercantum di sini, Anda harus membuat aturan otomatisasi berdasarkan pemicu yang dibuat pemberitahuan dan memanggil playbook dari aturan otomatisasi. Setelah Anda melakukannya, pilih elipsis di akhir baris playbook yang tercantum di sini, dan pilih Hapus. Lihat Memigrasikan playbook pemicu pemberitahuan Microsoft Azure Sentinel Anda ke aturan otomatisasi untuk instruksi lengkap.

Pilih Berikutnya: Tinjau dan buat untuk meninjau semua pengaturan untuk aturan analitik baru Anda. Saat pesan "Validasi lulus" muncul, pilih Buat.

Menampilkan aturan dan outputnya

Lihat definisi aturan:

- Anda bisa menemukan aturan kustom yang baru dibuat (jenis "Terjadwal") dalam tabel di bawah tab Aturan aktif di layar Analitik utama. Dari daftar ini Anda bisa mengaktifkan, menonaktifkan, atau menghapus setiap aturan.

Lihat hasil aturan:

- Untuk melihat hasil aturan analitik yang Anda buat di portal Azure, buka halaman Insiden, tempat Anda dapat melakukan triase insiden, menyelidikinya, dan memulihkan ancaman.

Sesuaikan aturan:

- Anda bisa memperbarui kueri aturan untuk mengecualikan positif palsu. Untuk mengetahui informasi selengkapnya, lihat Menangani positif palsu di Microsoft Azure Sentinel.

Catatan

Pemberitahuan yang dibuat di Microsoft Azure Sentinel tersedia melalui Microsoft Graph Security. Untuk mengetahui informasi selengkapnya, lihat dokumentasi pemberitahuan Keamanan Microsoft Graph.

Mengekspor aturan ke templat ARM

Jika Anda ingin mengemas aturan Anda untuk dikelola dan disebarkan sebagai kode, Anda bisa dengan mudah mengekspor aturan ke templat Azure Resource Manager (ARM). Anda juga bisa mengimpor aturan dari file templat untuk menampilkan dan mengeditnya di antarmuka pengguna.

Langkah berikutnya

Saat menggunakan aturan analitik untuk mendeteksi ancaman dari Microsoft Azure Sentinel, pastikan Anda mengaktifkan semua aturan yang terkait dengan sumber data yang terhubung untuk memastikan cakupan keamanan penuh untuk lingkungan Anda.

Untuk mengotomatiskan pengaktifan aturan, dorong aturan ke Microsoft Azure Sentinel melalui API dan PowerShell, meskipun melakukannya memerlukan upaya tambahan. Saat menggunakan API atau PowerShell, Anda harus terlebih dahulu mengekspor aturan ke JSON sebelum mengaktifkan aturan. API atau PowerShell dapat berguna saat mengaktifkan aturan di beberapa instans Microsoft Azure Sentinel dengan pengaturan yang identik di setiap instans.

Untuk informasi selengkapnya, lihat:

- Pemecahan masalah aturan analitik di Microsoft Azure Sentinel

- Menavigasi dan menyelidiki insiden di Microsoft Azure Sentinel

- Entitas di Microsoft Azure Sentinel

- Tutorial: Menggunakan playbook dengan aturan otomatisasi di Microsoft Azure Sentinel

Selain itu, pelajari contoh penggunaan aturan analitik kustom saat memantau Zoom dengan konektor kustom.