Selidiki insiden dengan Microsoft Sentinel

Penting

Fitur yang diberi catatan saat ini berada dalam PRATINJAU. Ketentuan Tambahan Pratinjau Azure mencakup persyaratan hukum tambahan yang berlaku untuk fitur Azure yang masih dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Artikel ini membantu Anda menyelidiki insiden dengan Microsoft Sentinel. Setelah menghubungkan sumber data ke Microsoft Sentinel, Anda mungkin ingin mendapatkan pemberitahuan saat terjadi sesuatu yang mencurigakan. Untuk memungkinkan Anda melakukan hal ini, Microsoft Sentinel memungkinkan Anda membuat aturan analitik tingkat lanjut yang menghasilkan insiden yang dapat Anda tetapkan dan selidiki.

Artikel ini membahas:

- Menyelidiki insiden

- Menggunakan grafik investigasi

- Respons terhadap ancaman

Insiden dapat mencakup beberapa pemberitahuan. Ini adalah agregasi semua bukti yang relevan untuk investigasi tertentu. Insiden dibuat berdasarkan aturan analitik yang Anda buat di halaman Analitik. Properti yang terkait dengan pemberitahuan, seperti tingkat keparahan dan status, diatur pada tingkat insiden. Setelah mengizinkan Microsoft Sentinel mengetahui jenis ancaman yang Anda cari dan cara menemukannya, Anda dapat memantau ancaman yang terdeteksi dengan menyelidiki insiden.

Prasyarat

Anda hanya dapat menyelidiki insiden tersebut jika menggunakan bidang pemetaan entitas saat menyiapkan aturan analitik. Graph investigasi mengharuskan insiden asli Anda mencakup entitas.

Jika Anda memiliki pengguna tamu yang perlu menetapkan insiden, pengguna harus diberi peran Pembaca Direktori di penyewa Microsoft Entra Anda. Pengguna reguler (non-tamu) memiliki peran ini yang ditetapkan secara default.

Cara menyelidiki insiden

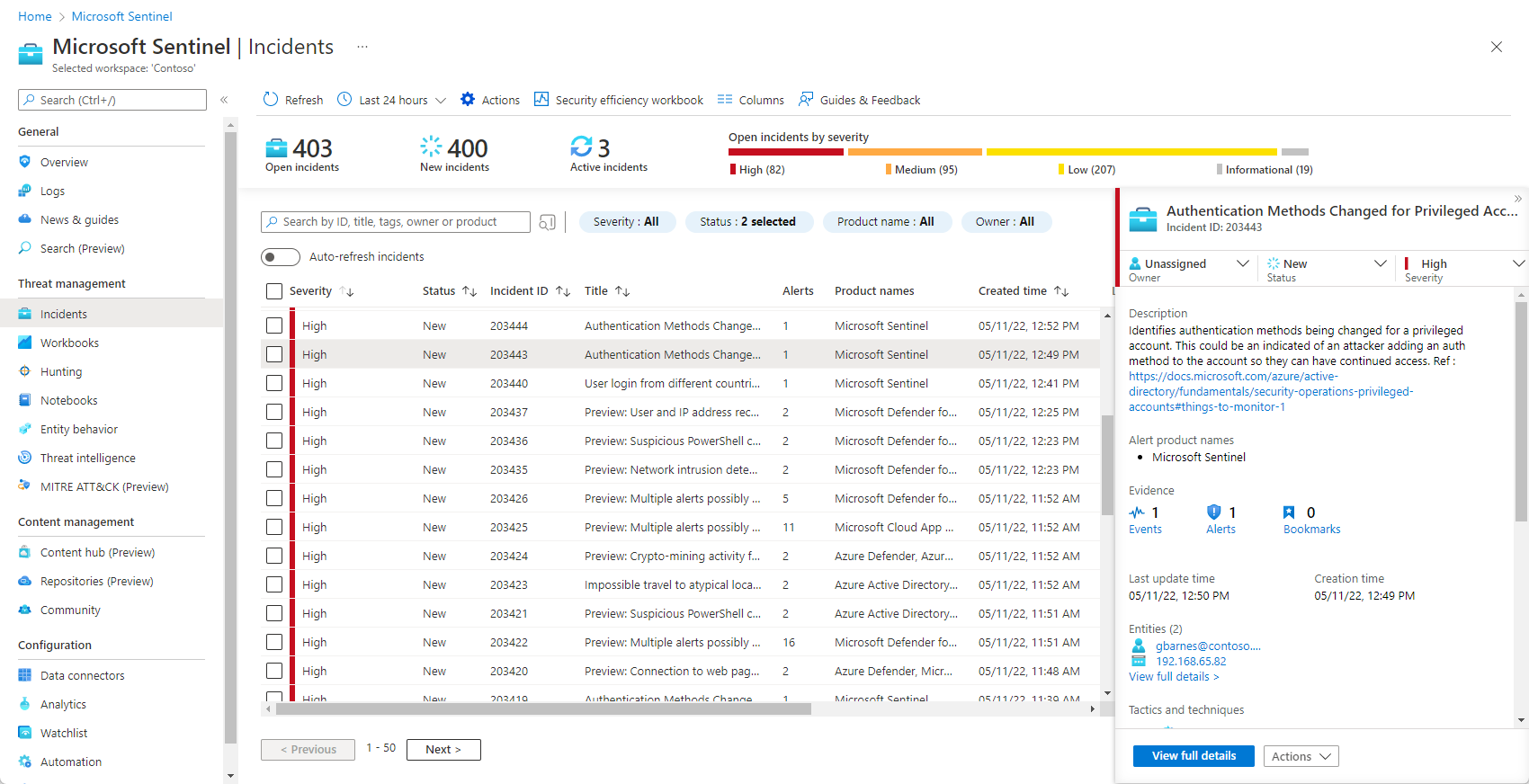

Pilih Insiden. Halaman Insiden memberi tahu Anda berapa banyak insiden yang Anda alami dan apakah insiden tersebut baru, Aktif, atau ditutup. Untuk setiap insiden, Anda dapat melihat waktu terjadinya dan status insiden tersebut. Lihatlah tingkat keparahan untuk memutuskan insiden mana yang harus ditangani terlebih dahulu.

Anda dapat memfilter insiden sesuai kebutuhan, misalnya berdasarkan status atau tingkat keparahan. Untuk informasi selengkapnya, lihat Pencarian atas insiden.

Untuk memulai investigasi, pilih insiden tertentu. Di sebelah kanan, Anda dapat melihat informasi terperinci untuk insiden termasuk tingkat keparahannya, ringkasan jumlah entitas yang terlibat, peristiwa mentah yang memicu insiden ini, ID unik insiden, dan taktik atau teknik MITRE ATT&CK yang dipetakan.

Untuk melihat detail selengkapnya tentang pemberitahuan dan entitas dalam insiden, pilih Tampilkan detail lengkap di halaman insiden dan tinjau tab terkait yang meringkas informasi insiden.

Di tab Garis waktu, tinjau garis waktu pemberitahuan dan bookmark dalam insiden, yang dapat membantu Anda merekonstruksi garis waktu aktivitas penyerang.

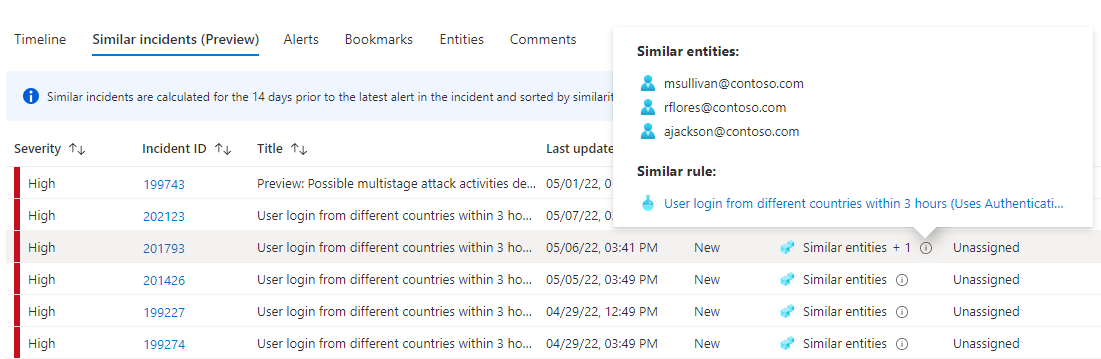

Di tab Insiden serupa (Pratinjau), Anda akan melihat kumpulan insiden hingga 20 insiden lain yang paling mirip dengan insiden saat ini. Hal ini memungkinkan Anda melihat insiden dalam konteks yang lebih besar dan membantu mengarahkan investigasi Anda. Pelajari selengkapnya tentang insiden serupa di bawah.

Di tab Peringatan, tinjau peringatan yang disertakan dalam insiden ini. Anda akan melihat semua informasi yang relevan tentang peringatan – aturan analitik yang menghasilkan peringatan, jumlah hasil yang dihasilkan setiap peringatan, dan kemampuan untuk menjalankan playbook pada peringatan. Untuk menelusuri paling detail ke dalam insiden, pilih jumlah Peristiwa. Ini membuka kueri yang membuat hasil dan peristiwa yang memicu pemberitahuan di Analitik Log.

Di tab Marka buku, Anda akan melihat marka buku apa pun yang telah ditautkan oleh Anda atau penyelidik lain ke insiden ini. Pelajari selengkapnya tentang marka buku.

Di tab Entitas, Anda dapat melihat semua entitas yang Anda petakan sebagai bagian dari definisi aturan peringatan. Ini adalah objek yang berperan dalam insiden tersebut, baik itu pengguna, perangkat, alamat, file, atau jenis lainnya.

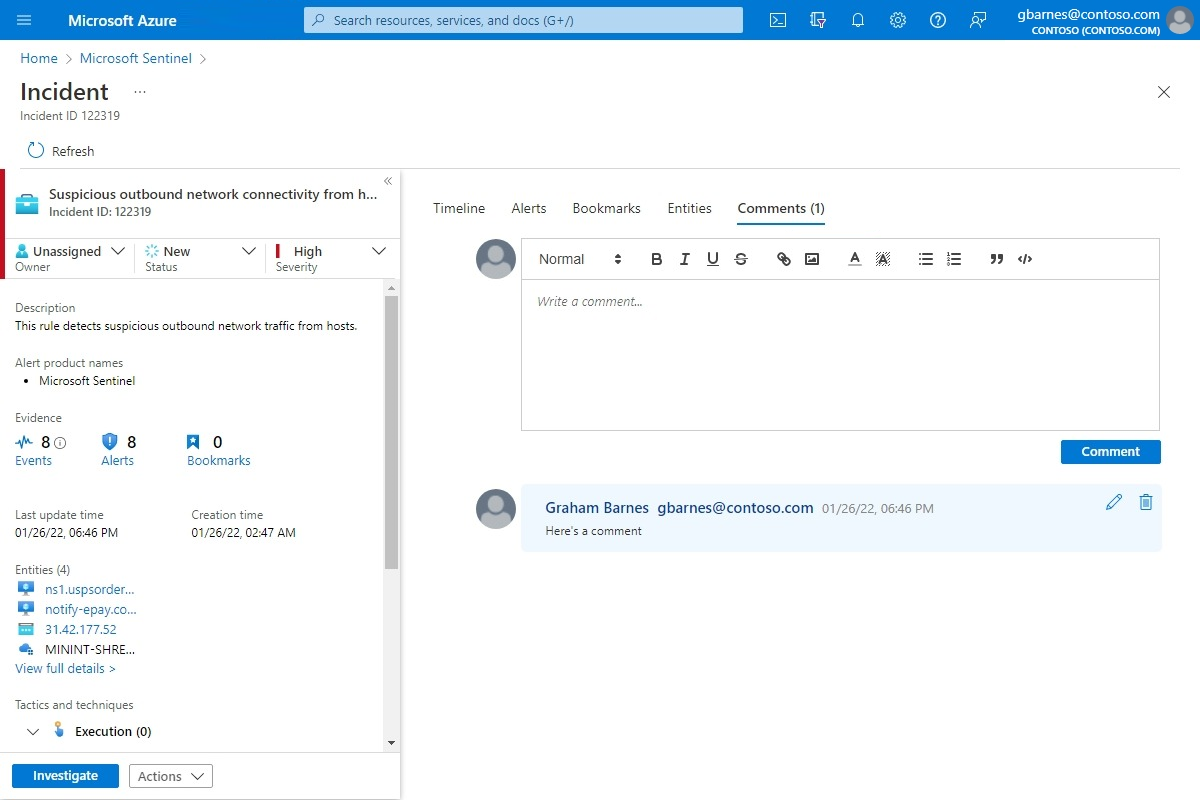

Terakhir, di tab Komentar, Anda dapat menambahkan komentar Anda tentang investigasi dan melihat komentar apa pun yang dibuat oleh analis dan penyelidik lain. Pelajari selengkapnya tentang komentar.

Jika Anda sedang menyelidiki insiden secara aktif, sebaiknya atur status insiden ke Aktif hingga Anda menutupnya.

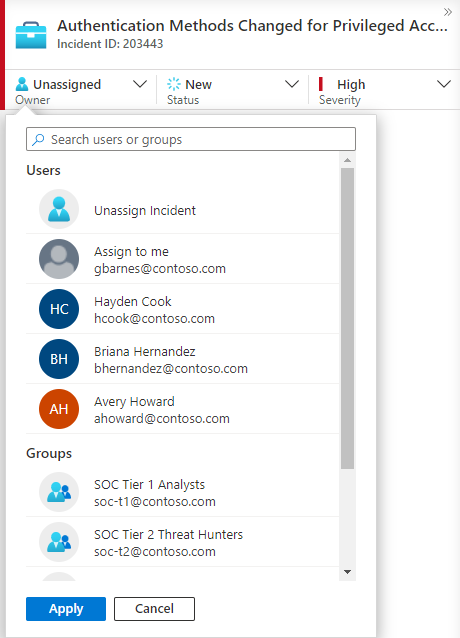

Insiden dapat ditetapkan ke pengguna atau grup tertentu. Untuk setiap insiden, Anda dapat menetapkan pemilik, dengan mengatur bidang Pemilik. Semua insiden dimulai sebagai tidak ditetapkan. Anda juga dapat menambahkan komentar sehingga analis lain akan dapat memahami apa yang diselidiki dan apa kekhawatiran Anda terkait insiden.

Pengguna dan grup yang baru dipilih akan muncul di bagian atas daftar drop-down yang digambarkan.

Pilih Selidiki untuk melihat peta investigasi.

Menggunakan grafik investigasi untuk mendalami

Grafik investigasi memungkinkan analis untuk mengajukan pertanyaan yang tepat untuk setiap investigasi. Grafik investigasi membantu Anda memahami cakupan, dan mengidentifikasi akar penyebab potensi ancaman keamanan dengan menghubungkan data yang relevan dengan entitas yang terlibat. Anda dapat mendalami dan menyelidiki entitas apa pun yang disajikan dalam grafik dengan memilihnya dan memilih antara opsi ekspansi yang berbeda.

Grafik investigasi memberi Anda:

Konteks visual dari data mentah: Grafik visual langsung menampilkan hubungan entitas yang diekstraksi secara otomatis dari data mentah. Ini memungkinkan Anda dengan mudah melihat koneksi di berbagai sumber data.

Penemuan cakupan investigasi penuh : Perluas cakupan investigasi Anda menggunakan kueri eksplorasi bawaan untuk menampilkan cakupan penuh pelanggaran.

Langkah-langkah investigasi bawaan: Gunakan opsi eksplorasi yang ditentukan sebelumnya untuk memastikan Anda mengajukan pertanyaan yang tepat dalam menghadapi ancaman.

Untuk menggunakan grafik investigasi:

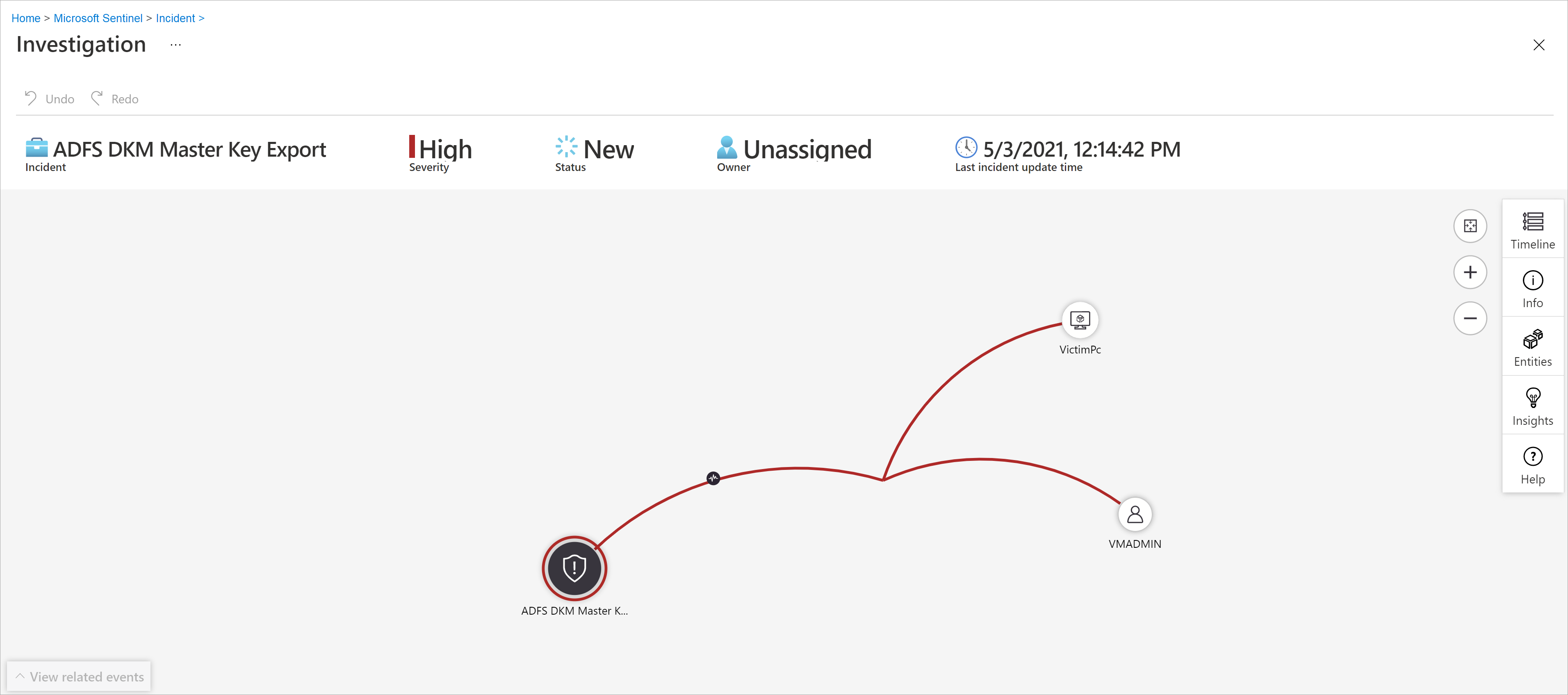

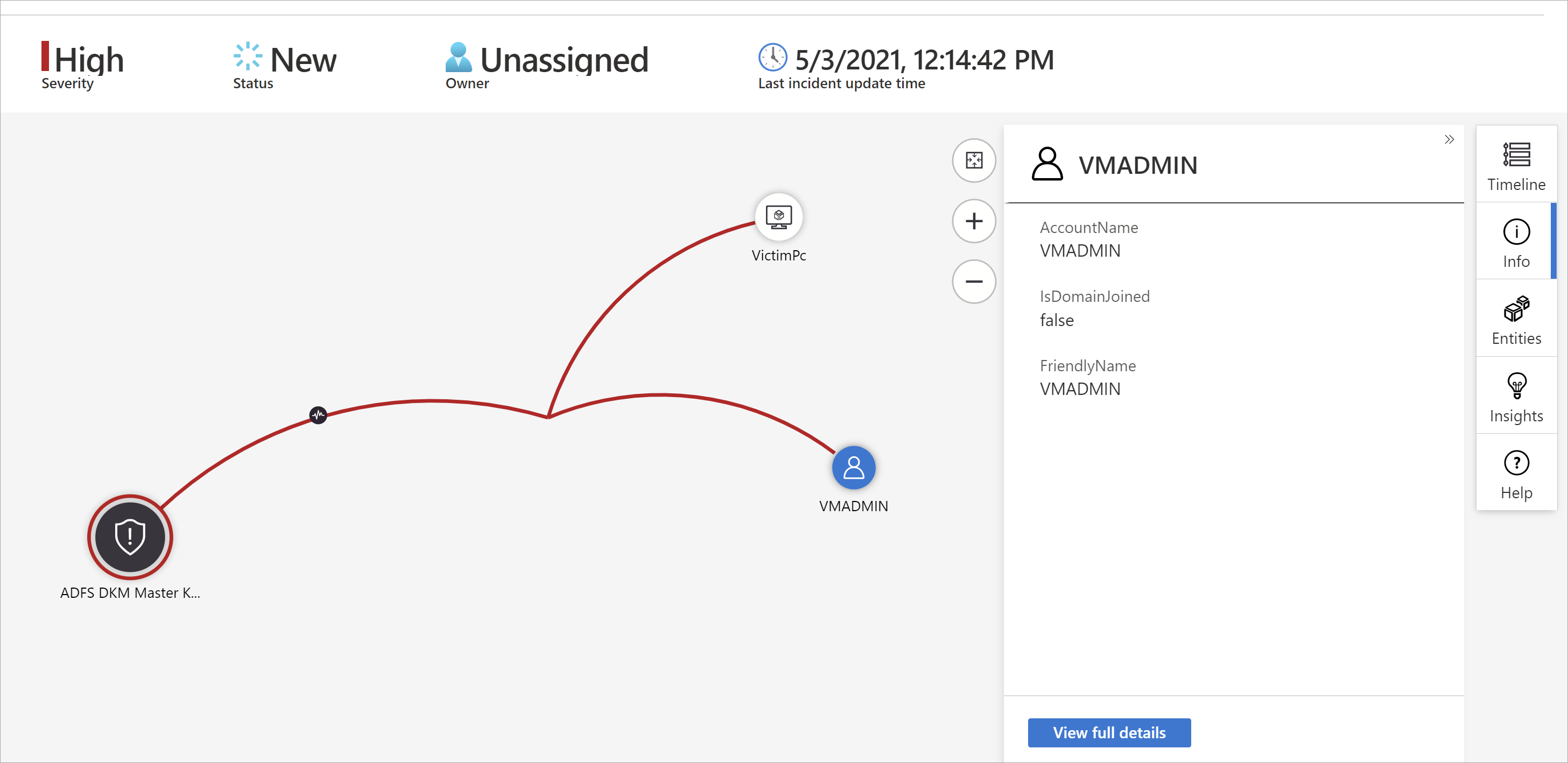

Pilih insiden, lalu pilih Selidiki. Ini akan membawa Anda ke grafik investigasi. Grafik menyediakan peta ilustrasi entitas yang terhubung langsung ke pemberitahuan dan setiap sumber daya yang terhubung lebih jauh.

Penting

Anda hanya dapat menyelidiki insiden tersebut jika menggunakan bidang pemetaan entitas saat menyiapkan aturan analitik. Graph investigasi mengharuskan insiden asli Anda mencakup entitas.

Microsoft Sentinel saat ini mendukung penyelidikan insiden yang ada selama maksimal 30 hari.

Pilih entitas untuk membuka panel Entitas sehingga Anda dapat meninjau informasi tentang entitas tersebut.

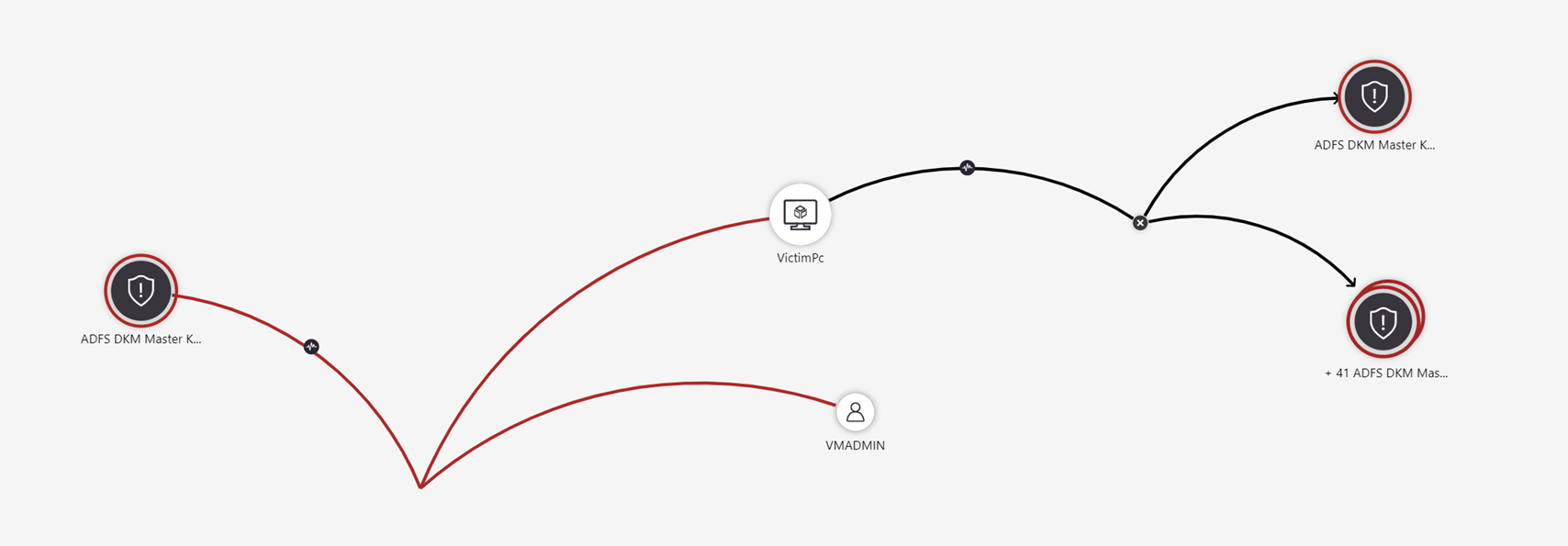

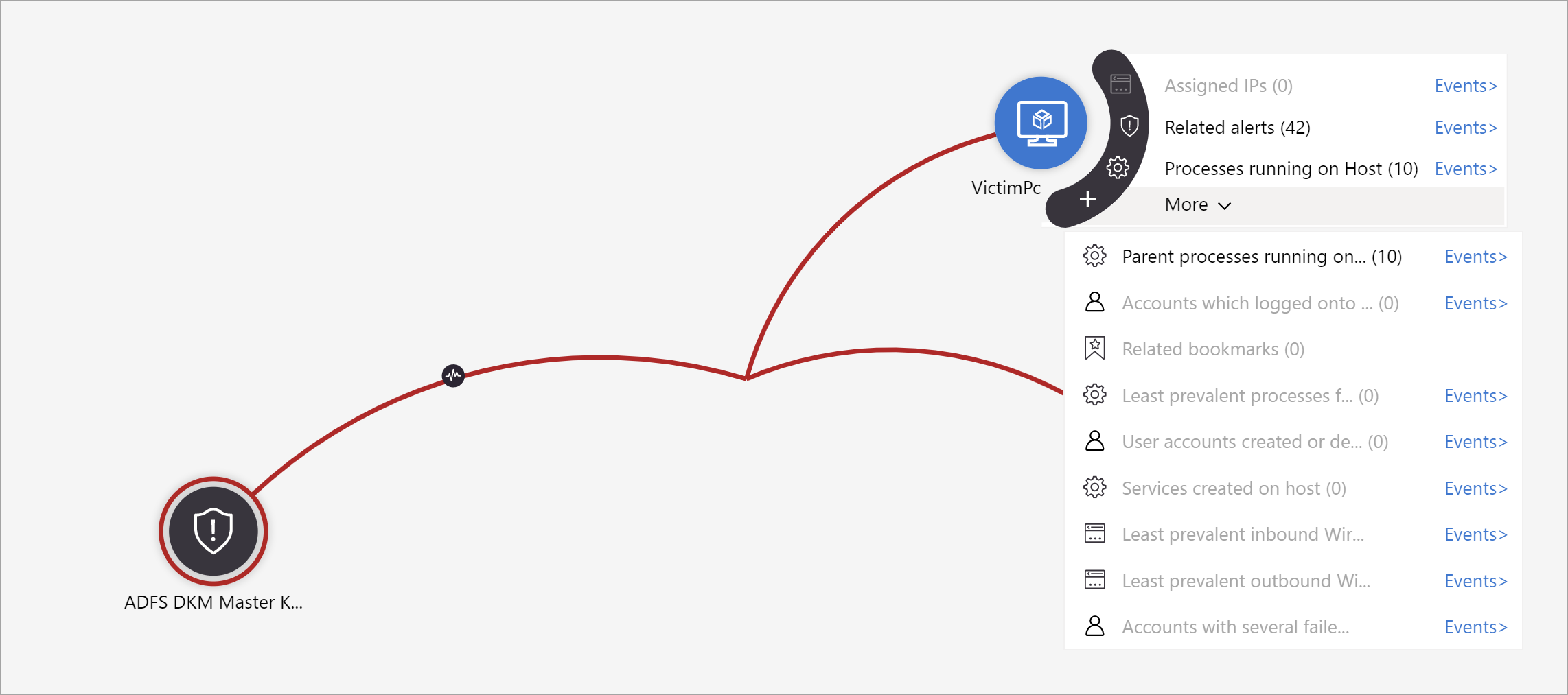

Perluas investigasi Anda dengan mengarahkan kursor ke setiap entitas untuk mengungkapkan daftar pertanyaan yang dirancang oleh pakar keamanan dan analis per jenis entitas untuk memperdalam investigasi Anda. Kami menyebut opsi ini kueri eksplorasi.

Misalnya, Anda dapat meminta peringatan terkait. Jika Anda memilih kueri eksplorasi, entitas yang dihasilkan ditambahkan kembali ke grafik. Dalam contoh ini, memilih Pemberitahuan terkait menampilkan pemberitahuan berikut ke dalam grafik:

Lihat bahwa peringatan terkait muncul terhubung ke entitas dengan garis putus-putus.

Untuk setiap kueri eksplorasi, Anda dapat memilih opsi untuk membuka hasil peristiwa mentah dan kueri yang digunakan dalam Analitik Log, dengan memilih Peristiwa >.

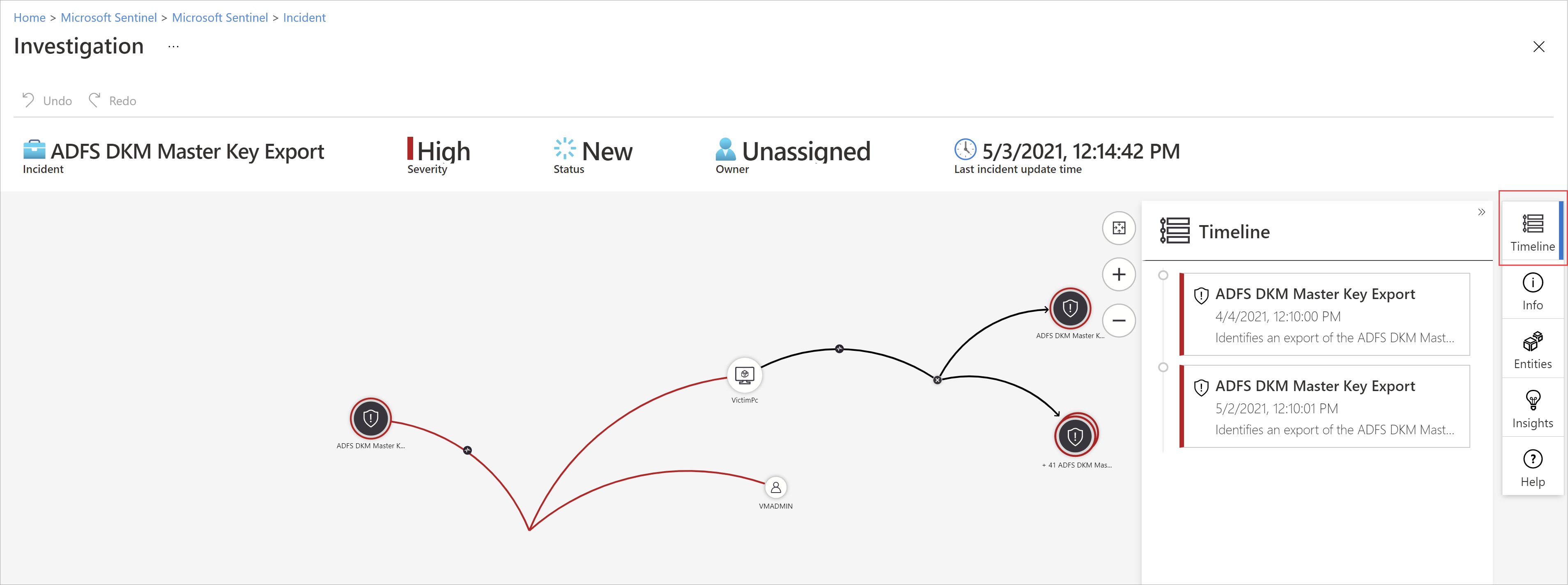

Untuk memahami insiden, grafik memberi Anda garis waktu paralel.

Arahkan kursor ke garis waktu untuk melihat hal-hal pada grafik mana yang terjadi pada titik waktu berapa.

Memfokuskan investigasi Anda

Pelajari cara Anda dapat memperluas atau mempersempit cakupan investigasi dengan menambahkan peringatan ke insiden Anda atau menghapus peringatan dari insiden.

Insiden serupa (pratinjau)

Sebagai analis operasi keamanan, saat menyelidiki insiden, Anda harus memperhatikan konteks insiden yang lebih luas. Misalnya, Anda ingin melihat apakah insiden lain seperti ini pernah terjadi sebelumnya atau sedang terjadi sekarang.

Anda mungkin ingin mengidentifikasi insiden bersamaan yang mungkin menjadi bagian dari strategi serangan yang lebih besar yang sama.

Anda mungkin ingin mengidentifikasi insiden serupa di masa lalu, untuk menggunakannya sebagai titik referensi untuk investigasi Anda saat ini.

Anda mungkin ingin mengidentifikasi pemilik insiden serupa di masa lalu, untuk menemukan orang-orang di SOC Anda yang dapat memberikan lebih banyak konteks, atau kepada siapa Anda dapat meningkatkan investigasi.

Tab insiden serupa di halaman detail insiden, saat ini dalam pratinjau, menampilkan hingga 20 insiden lain yang paling mirip dengan insiden yang sekarang. Kemiripan dihitung oleh algoritma Microsoft Sentinel internal, dan insiden diurutkan dan ditampilkan dalam urutan kesamaan yang menurun.

Perhitungan kemiripan

Ada tiga kriteria yang menentukan kemiripan:

Entitas serupa: Insiden dianggap mirip dengan insiden lain jika keduanya menyertakan entitas yang sama. Semakin banyak entitas serupa yang dimiliki oleh dua insiden, kedua insiden semakin dianggap mirip.

Aturan serupa: Insiden dianggap mirip dengan insiden lain jika keduanya dibuat oleh aturan analitik yang sama.

Detail peringatan serupa: Insiden dianggap mirip dengan insiden lain jika memiliki judul, nama produk, dan/atau detail kustom yang sama.

Alasan munculnya insiden dalam daftar insiden serupa ditampilkan di kolom Alasan kemiripan. Arahkan kursor ke ikon info untuk menampilkan item umum (entitas, nama aturan, atau detail).

Jangka waktu kemiripan

Kemiripan insiden dihitung berdasarkan data dari 14 hari sebelum aktivitas terakhir dalam insiden tersebut, yang menjadi waktu berakhirnya peringatan terbaru dalam insiden tersebut.

Kemiripan insiden dihitung ulang setiap kali Anda memasuki halaman detail insiden, sehingga hasilnya dapat bervariasi antar sesi jika insiden baru dibuat atau diperbarui.

Komentar untuk insiden

Sebagai analis operasi keamanan, ketika menyelidiki insiden, Anda disarankan mendokumentasikan secara menyeluruh langkah-langkah yang Anda ambil, baik untuk memastikan pelaporan yang akurat kepada manajemen juga untuk mengaktifkan kerja sama dan kolaborasi yang mulus di antara rekan kerja. Microsoft Sentinel memberi Anda lingkungan komentar yang kaya untuk membantu Anda mencapai hal ini.

Hal penting lain yang dapat Anda lakukan dengan komentar adalah memperkaya insiden Anda secara otomatis. Ketika Anda menjalankan playbook pada insiden yang mengambil informasi yang relevan dari sumber eksternal (katakanlah, memeriksa file untuk melihat adanya malware di VirusTotal), Anda dapat mengatur playbook agar menempatkan respons sumber eksternal - bersama dengan informasi lain yang Anda tentukan - dalam komentar insiden.

Komentar mudah digunakan. Anda mengaksesnya melalui tab Komentar di halaman detail insiden.

Pertanyaan yang Sering Ditanyakan

Ada beberapa hal yang perlu dipertimbangkan saat menggunakan komentar insiden. Daftar pertanyaan berikut menunjukkan pertimbangan ini.

Jenis input apa yang didukung?

Teks: Komentar di Microsoft Sentinel mendukung input teks dalam teks biasa, HTML dasar, dan Markdown. Anda juga dapat menempelkan teks yang disalin, HTML, dan Markdown ke dalam jendela komentar.

Gambar: Anda dapat menyisipkan tautan ke gambar di komentar dan gambar akan ditampilkan sebaris, tetapi gambar harus sudah dihosting di lokasi yang dapat diakses publik seperti Dropbox, OneDrive, Google Drive, dan sejenisnya. Gambar tidak dapat diunggah langsung ke komentar.

Apakah ada batasan ukuran pada komentar?

Per komentar: Satu komentar dapat berisi hingga 30.000 karakter.

Per insiden: Satu insiden dapat berisi hingga 100 komentar.

Catatan

Batas ukuran satu baris insiden di tabel SecurityIncident di Log Analytics adalah 64 KB. Jika batas ini terlampaui, komentar (dimulai dengan yang paling awal) akan terpotong, yang dapat mempengaruhi komentar yang akan muncul di hasil pencarian lanjutan.

Catatan insiden yang sebenarnya dalam database insiden tidak akan terpengaruh.

Siapa yang dapat mengedit atau menghapus komentar?

Mengedit: Hanya penulis komentar yang memiliki izin untuk mengeditnya.

Menghapus: Hanya pengguna dengan peran Kontributor Microsoft Sentinel yang memiliki izin untuk menghapus komentar. Bahkan penulis komentar harus memiliki peran ini untuk menghapusnya.

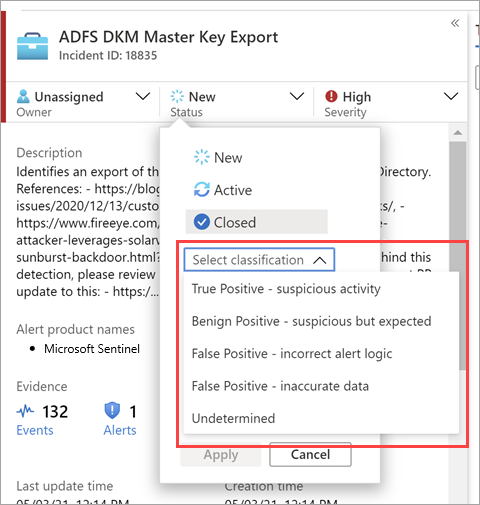

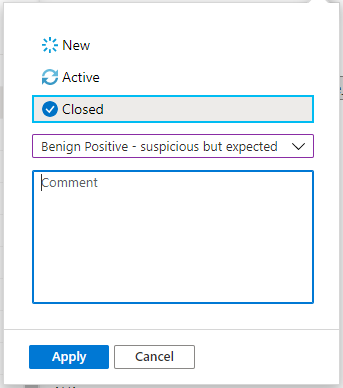

Menutup insiden

Setelah Anda menyelesaikan insiden tertentu (misalnya, saat investigasi Anda telah mencapai kesimpulannya), Anda harus menetapkan status insiden menjadi Ditutup. Saat Anda melakukannya, Anda akan diminta untuk mengklasifikasikan insiden dengan menentukan alasan Anda menutupnya. Langkah ini bersifat wajib. Klik Pilih klasifikasi dan pilih salah satu hal berikut dari daftar drop-down:

- Positif Sejati - aktivitas mencurigakan

- Positif Benign - mencurigakan tetapi diharapkan

- Positif Palsu - logika pemberitahuan yang salah

- Positif Palsu - data yang salah

- Tidak ditentukan

Untuk mendapatkan informasi selengkapnya tentang positif palsu dan positif tidak berbahaya, lihat Menangani positif palsu di Microsoft Sentinel.

Setelah memilih klasifikasi yang sesuai, tambahkan beberapa teks deskriptif di bidang Komentar. Ini akan berguna jika Anda perlu merujuk kembali ke insiden ini. Klik Terapkan saat Anda selesai, dan insiden akan ditutup.

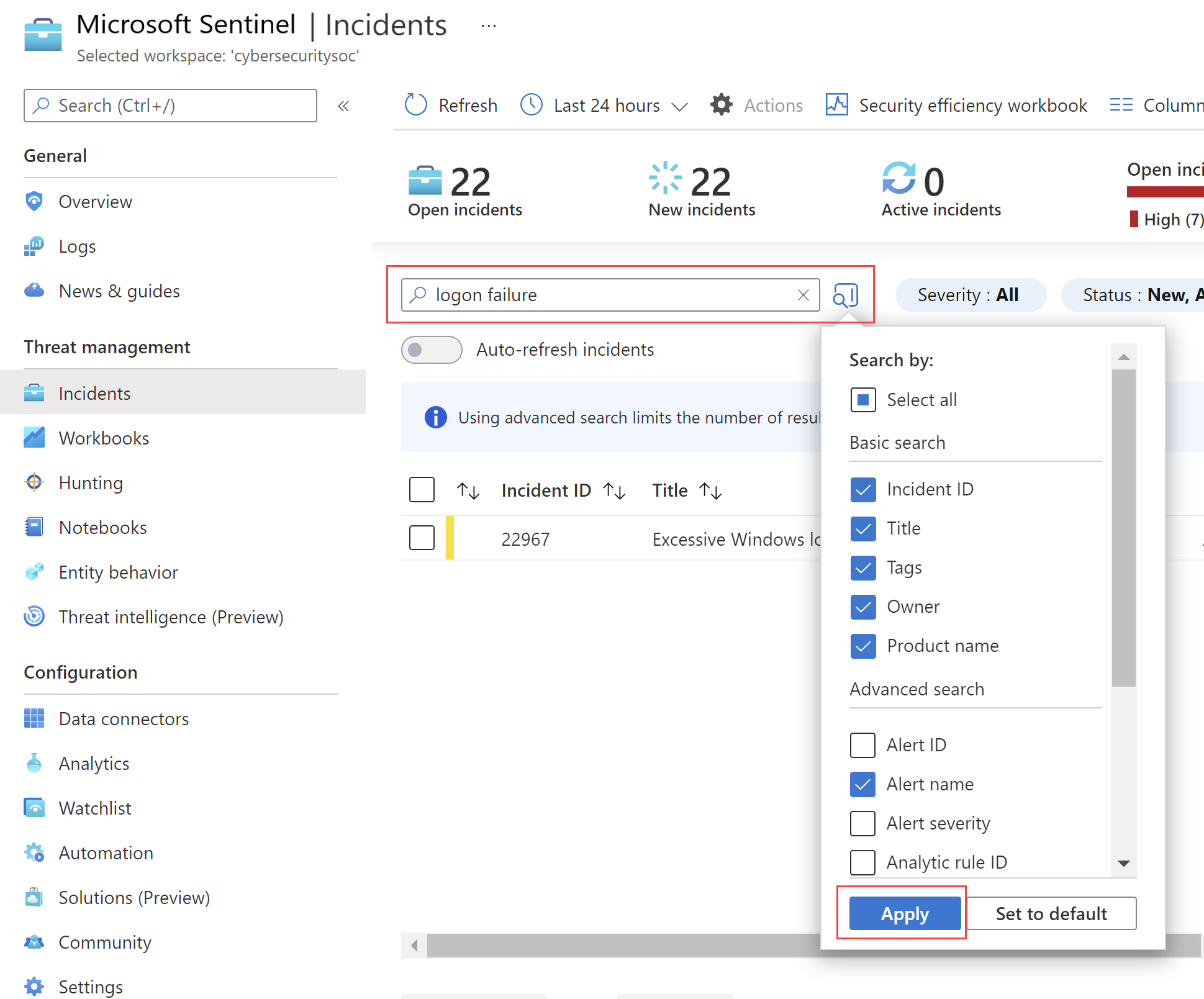

Mencari insiden

Untuk menemukan insiden tertentu dengan cepat, masukkan string pencarian di kotak pencarian di atas kisi insiden dan tekan Enter untuk mengubah daftar insiden yang ditampilkan. Jika insiden Anda tidak disertakan dalam hasil, Anda dapat mempersempit pencarian dengan menggunakan opsi Pencarian tingkat lanjut.

Untuk mengubah parameter pencarian, pilih tombol Cari, lalu pilih parameter tempat Anda ingin menjalankan pencarian.

Misalnya:

Secara default, pencarian insiden dijalankan di seluruh ID Insiden, Judul, Tag, Pemilik, dan hanya nilai Nama produk. Di panel pencarian, gulir daftar ke bawah untuk memilih satu atau beberapa parameter lain yang akan dicari, dan pilih Terapkan untuk memperbarui parameter pencarian. Pilih Atur ke default atur ulang parameter yang dipilih ke opsi default.

Catatan

Pencarian di bidang Pemilik mendukung nama dan alamat email.

Menggunakan opsi pencarian tingkat lanjut mengubah perilaku pencarian sebagai berikut:

| Perilaku pencarian | Deskripsi |

|---|---|

| Mencari warna tombol | Warna tombol pencarian berubah, tergantung pada jenis parameter yang saat ini digunakan dalam pencarian.

|

| Refresh otomatis | Menggunakan parameter pencarian tingkat lanjut mencegah Anda memilih untuk merefresh hasil Anda secara otomatis. |

| Parameter entitas | Semua parameter entitas didukung untuk pencarian tingkat lanjut. Saat mencari di parameter entitas apa pun, pencarian berjalan di semua parameter entitas. |

| String pencarian | Mencari string kata mencakup semua kata dalam kueri pencarian. String pencarian peka huruf besar-kecil. |

| Dukungan lintas ruang kerja | Pencarian tingkat lanjut tidak didukung untuk tampilan lintas ruang kerja. |

| Jumlah hasil pencarian yang ditampilkan | Saat Anda menggunakan parameter pencarian tingkat lanjut, hanya 50 hasil yang ditampilkan dalam satu waktu. |

Tip

Jika Anda tidak dapat menemukan insiden yang Anda cari, hapus parameter pencarian untuk memperluas pencarian Anda. Jika pencarian Anda menghasilkan terlalu banyak item, tambahkan lebih banyak filter untuk mempersempit hasil Anda.

Langkah berikutnya

Dalam artikel ini, Anda mempelajari cara memulai penyelidikan insiden menggunakan Microsoft Sentinel. Untuk informasi selengkapnya, lihat: