Tentang VPN Point-to-Site

Koneksi gateway VPN Point-to-Site (P2S) memungkinkan Anda membuat koneksi aman ke jaringan virtual dari komputer klien individu. Pembuatan koneksi P2S dimulai dari komputer klien. Solusi ini berguna untuk telecommuter yang ingin terhubung ke Azure VNets dari lokasi yang jauh, seperti dari rumah atau konferensi. VPN P2S juga merupakan solusi yang berguna untuk digunakan daripada VPN S2S ketika Anda hanya memiliki beberapa klien yang perlu terhubung ke VNet. Artikel ini berlaku untuk model penyebaran Resource Manager.

Protokol apa yang digunakan P2S?

VPN Point-to-site dapat menggunakan salah satu protokol berikut:

Protokol OpenVPN®, suatu protokol VPN berbasis SSL/TLS. Solusi VPN TLS dapat menembus firewall, karena sebagian besar firewall membuka port TCP 443 keluar, yang digunakan TLS. OpenVPN dapat digunakan untuk terhubung dari Android, iOS (versi 11.0 dan yang lebih baru), perangkat Windows, Linux, dan Mac (MacOS versi 10.13 dan yang lebih baru).

Secure Socket Tunneling Protocol (SSTP), protokol VPN hak milik berbasis TLS. Solusi VPN TLS dapat menembus firewall, karena sebagian besar firewall membuka port TCP 443 keluar, yang digunakan TLS. SSTP hanya didukung pada perangkat Windows. Azure mendukung semua versi Windows yang memiliki SSTP dan mendukung TLS 1.2 (Windows 8.1 dan yang lebih baru).

IKEv2 VPN, suatu solusi VPN IPsec berbasis standar. VPN IKEv2 dapat digunakan untuk menyambung dari perangkat Mac (MacOS versi 10.11 dan yang lebih baru).

Catatan

IKEv2 dan OpenVPN untuk P2S hanya tersedia untuk model penyebaran Resource Manager. Mereka tidak tersedia untuk model penyebaran klasik.

Bagaimana klien VPN P2S diautentikasi?

Sebelum Azure menerima koneksi VPN P2S, pengguna harus diautentikasi terlebih dahulu. Ada dua mekanisme yang ditawarkan Azure untuk mengautentikasi pengguna yang terhubung.

Autentikasi sertifikat

Saat menggunakan autentikasi sertifikat Azure asli, sertifikat klien yang ada di perangkat digunakan untuk mengautentikasi pengguna yang terhubung. Sertifikat klien dihasilkan dari sertifikat akar tepercaya lalu diinstal pada setiap komputer klien. Anda dapat menggunakan sertifikat akar yang dihasilkan menggunakan solusi Enterprise, atau Anda dapat membuat sertifikat yang ditandatangani sendiri.

Validasi sertifikat klien dilakukan oleh gateway VPN dan terjadi selama pembentukan koneksi VPN P2S. Sertifikat akar diperlukan untuk validasi dan harus diunggah ke Azure.

Autentikasi Microsoft Entra

Autentikasi Microsoft Entra memungkinkan pengguna untuk terhubung ke Azure menggunakan kredensial Microsoft Entra mereka. Autentikasi Microsoft Entra asli hanya didukung untuk protokol OpenVPN dan juga memerlukan penggunaan Klien Azure VPN. Sistem operasi klien yang didukung adalah Windows 10 atau yang lebih baru dan macOS.

Dengan autentikasi Microsoft Entra asli, Anda dapat menggunakan fitur Microsoft Entra Conditional Access dan autentikasi multifaktor (MFA) untuk VPN.

Pada tingkat tinggi, Anda perlu melakukan langkah-langkah berikut untuk mengonfigurasi autentikasi Microsoft Entra:

Unduh versi terbaru file penginstalan Klien VPN Azure menggunakan salah satu tautan berikut:

- Instal menggunakan file Instal Klien: https://aka.ms/azvpnclientdownload.

- Instal secara langsung, saat masuk di komputer klien: Microsoft Store.

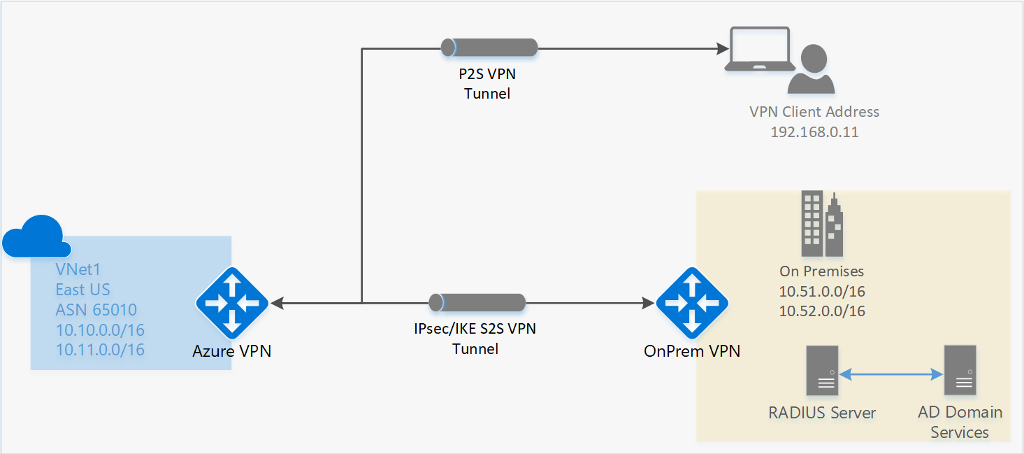

Server Domain Direktori Aktif (AD)

Autentikasi Domain AD memungkinkan pengguna menyambungkan ke Azure menggunakan kredensial domain organisasi mereka. Ini membutuhkan server RADIUS yang terintegrasi dengan server AD. Organisasi juga dapat menggunakan penyebaran RADIUS yang ada.

Server RADIUS dapat digunakan lokal atau di Azure VNet Anda. Selama autentikasi, Azure VPN Gateway bertindak sebagai pass through dan meneruskan pesan autentikasi bolak-balik antara server RADIUS dan perangkat penghubung. Jadi keterjangkauan Gateway ke server RADIUS penting. Jika server RADIUS ada lokal, maka koneksi VPN S2S dari Azure ke situs lokal diperlukan untuk keterjangkauan.

Server RADIUS juga dapat diintegrasikan dengan layanan sertifikat AD. Ini memungkinkan Anda menggunakan server RADIUS dan penyebaran sertifikat perusahaan Anda untuk autentikasi sertifikat P2S sebagai alternatif untuk autentikasi sertifikat Azure. Keuntungannya adalah Anda tidak perlu mengunggah sertifikat root dan sertifikat yang dicabut ke Azure.

Server RADIUS juga dapat diintegrasikan dengan sistem identitas eksternal lainnya. Ini membuka banyak opsi autentikasi untuk P2S VPN, termasuk opsi multifaktor.

Apa saja persyaratan konfigurasi klien?

Persyaratan konfigurasi klien bervariasi, berdasarkan klien VPN yang Anda gunakan, jenis autentikasi, dan protokol. Tabel berikut ini memperlihatkan klien yang tersedia dan artikel terkait untuk setiap konfigurasi.

| Autentikasi | Jenis terowongan | Hasilkan file konfigurasi | Mengonfigurasi klien VPN |

|---|---|---|---|

| Sertifikat Azure | IKEv2, SSTP | Windows | Klien VPN asli |

| Sertifikat Azure | OpenVPN | Windows | - Klien OpenVPN - Klien Azure VPN |

| Sertifikat Azure | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Sertifikat Azure | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | macOS | macOS |

| Sertifikat RADIUS | - | Artikel | Artikel |

| RADIUS - kata sandi | - | Artikel | Artikel |

| RADIUS - metode lain | - | Artikel | Artikel |

Penting

Mulai 1 Juli 2018, dukungan dihapus untuk TLS 1.0 dan 1.1 dari Gateway VPN Azure. VPN Gateway hanya akan mendukung TLS 1.2. saja Hanya koneksi titik ke situs yang terpengaruh; sambungan situs ke situs tidak akan terpengaruh. Jika Anda menggunakan TLS untuk VPN titik ke situs pada klien Windows 10, Anda tidak perlu mengambil tindakan apa pun. Jika Anda menggunakan TLS untuk koneksi titik ke situs pada klien Windows 7 dan Windows 8, lihat Tanya Jawab Umum VPN Gateway untuk petunjuk pembaruan.

SKU gateway mana yang mendukung VPN P2S?

Tabel berikut ini memperlihatkan SKU gateway menurut terowongan, koneksi, dan throughput. Untuk tabel tambahan dan informasi selengkapnya mengenai tabel ini, lihat bagian SKU Gateway di artikel pengaturan VPN Gateway.

| VPN Gateway Generation |

SKU | S2S/VNet-to-VNet Tunnel |

P2S Koneksi SSTP |

P2S Koneksi IKEv2/OpenVPN |

Agregat Tolok Ukur Throughput |

BGP | Zone-redundant | Jumlah VM yang Didukung di Virtual Network |

|---|---|---|---|---|---|---|---|---|

| Generasi1 | Dasar | Maks. 10 | Maks. 128 | Tidak Didukung | 100 Mbps | Tidak Didukung | No | 200 |

| Generasi1 | VpnGw1 | Maks. 30 | Maks. 128 | Maks. 250 | 650 Mbps | Didukung | No | 450 |

| Generasi1 | VpnGw2 | Maks. 30 | Maks. 128 | Maks. 500 | 1 Gbps | Didukung | No | 1300 |

| Generasi1 | VpnGw3 | Maks. 30 | Maks. 128 | Maks. 1000 | 1,25 Gbps | Didukung | No | 4000 |

| Generasi1 | VpnGw1AZ | Maks. 30 | Maks. 128 | Maks. 250 | 650 Mbps | Didukung | Ya | 1000 |

| Generasi1 | VpnGw2AZ | Maks. 30 | Maks. 128 | Maks. 500 | 1 Gbps | Didukung | Ya | 2000 |

| Generasi1 | VpnGw3AZ | Maks. 30 | Maks. 128 | Maks. 1000 | 1,25 Gbps | Didukung | Ya | 5000 |

| Generation2 | VpnGw2 | Maks. 30 | Maks. 128 | Maks. 500 | 1,25 Gbps | Didukung | No | 685 |

| Generation2 | VpnGw3 | Maks. 30 | Maks. 128 | Maks. 1000 | 2,5 Gbps | Didukung | No | 2240 |

| Generation2 | VpnGw4 | Maks. 100* | Maks. 128 | Maks. 5000 | 5 Gbps | Didukung | No | 5300 |

| Generation2 | VpnGw5 | Maks. 100* | Maks. 128 | Maks. 10000 | 10 Gbps | Didukung | No | 6700 |

| Generation2 | VpnGw2AZ | Maks. 30 | Maks. 128 | Maks. 500 | 1,25 Gbps | Didukung | Ya | 2000 |

| Generation2 | VpnGw3AZ | Maks. 30 | Maks. 128 | Maks. 1000 | 2,5 Gbps | Didukung | Ya | 3300 |

| Generation2 | VpnGw4AZ | Maks. 100* | Maks. 128 | Maks. 5000 | 5 Gbps | Didukung | Ya | 4400 |

| Generation2 | VpnGw5AZ | Maks. 100* | Maks. 128 | Maks. 10000 | 10 Gbps | Didukung | Ya | 9000 |

Catatan

SKU Dasar memiliki batasan dan tidak mendukung autentikasi IKEv2, IPv6, atau RADIUS. Lihat artikel pengaturan VPN Gateway untuk informasi selengkapnya.

Kebijakan IKE/IPsec apa yang dikonfigurasi pada gateway VPN untuk P2S?

Tabel di bagian ini memperlihatkan nilai untuk kebijakan default. Namun, nilai tersebut tidak mencerminkan nilai yang didukung yang tersedia untuk kebijakan kustom. Untuk kebijakan kustom, lihat nilai yang diterima yang tercantum dalam cmdlet PowerShell New-AzVpnClientIpsecParameter .

IKEv2

| Sandi | Integritas | PRF | Grup DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Sandi | Integritas | Grup PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Kebijakan TLS apa yang dikonfigurasi pada gateway VPN untuk P2S?

TLS

| Kebijakan |

|---|

| TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_RSA_WITH_AES_256_CBC_SHA256 |

Bagaimana cara mengkonfigurasi koneksi P2S?

Konfigurasi P2S membutuhkan beberapa langkah tertentu. Artikel berikut berisi langkah-langkah untuk memanding Anda melalui langkah-langkah konfigurasi P2S umum.

Untuk menghapus konfigurasi koneksi P2S

Anda dapat menghapus konfigurasi koneksi dengan menggunakan PowerShell atau CLI. Contohnya, Lihat FAQ.

Bagaimana cara kerja perutean P2S?

Lihat artikel berikut:

Tanya Jawab Umum

Ada beberapa bagian FAQ untuk P2S, berdasarkan autentikasi.

Langkah berikutnya

- Konfigurasikan koneksi P2S - Autentikasi sertifikat Azure

- Konfigurasi koneksi P2S - Autentikasi RADIUS

"OpenVPN" adalah merek dagang OpenVPN Inc.