Mengonfigurasi pengaturan server untuk autentikasi sertifikat VPN P2S - PowerShell

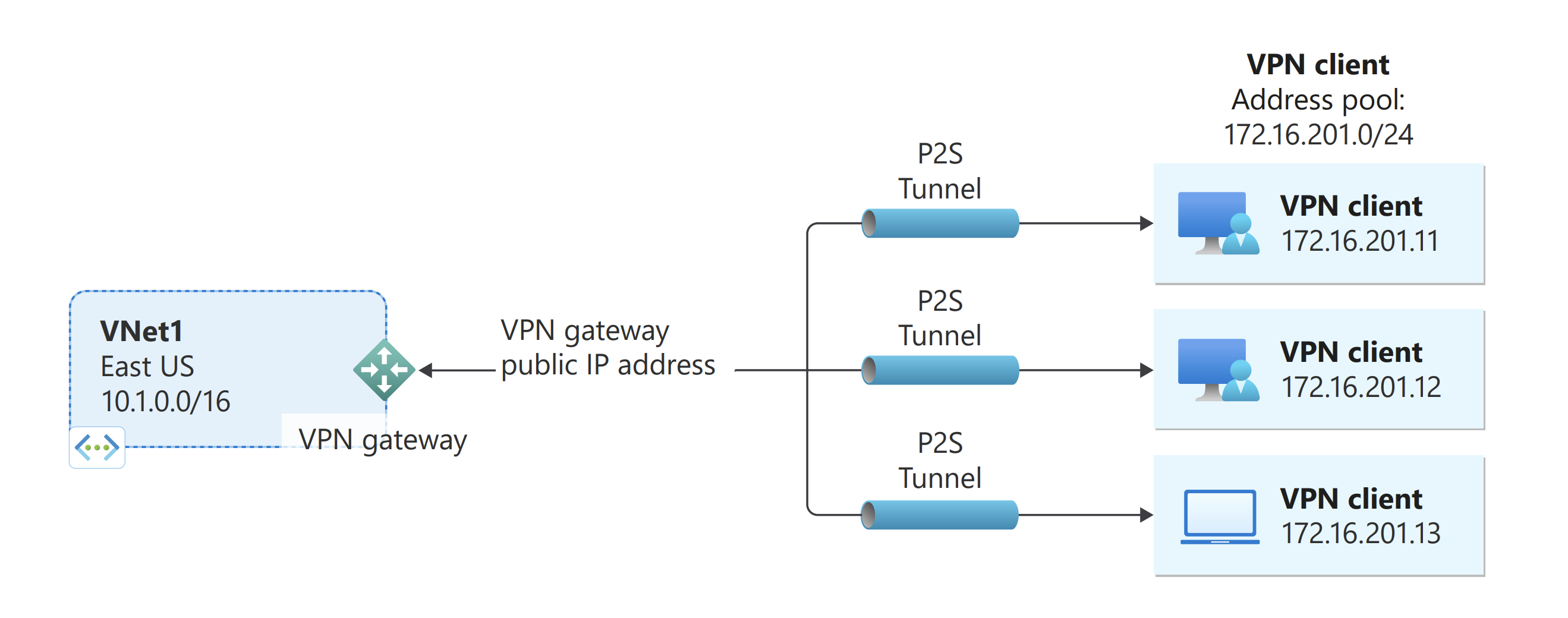

Artikel ini membantu Anda mengonfigurasi VPN titik-ke-situs (P2S) untuk menghubungkan klien individual yang menjalankan Windows, Linux, atau macOS dengan aman ke jaringan virtual Azure (VNet). Koneksi VPN P2S berguna saat Anda ingin tersambung ke VNet dari lokasi jarak jauh, seperti saat Anda melakukan telekomunikasi dari rumah atau konferensi.

Anda juga bisa menggunakan P2S alih-alih VPN Situs-ke-Situs ketika Anda hanya memiliki beberapa klien yang harus terhubung ke VNet. Koneksi P2S tidak memerlukan perangkat VPN atau alamat IP publik. P2S membuat koneksi VPN melalui SSTP (Secure Socket Tunneling Protocol), atau IKEv2.

Untuk informasi selengkapnya tentang P2S VPN, lihat Tentang VPN P2S. Untuk membuat konfigurasi ini menggunakan portal Microsoft Azure, lihat Mengonfigurasi VPN titik-ke-situs menggunakan portal Microsoft Azure.

Koneksi autentikasi sertifikat P2S Azure menggunakan item berikut, yang akan Anda konfigurasi dalam latihan ini:

- Gateway VPN RouteBased.

- Kunci umum (.cer file) untuk sertifikat akar, yang diunggah ke Azure. Setelah sertifikat diunggah, sertifikat tersebut dianggap sebagai sertifikat tepercaya dan digunakan untuk autentikasi.

- Sertifikat klien yang dihasilkan dari sertifikat akar. Sertifikat klien yang dipasang pada masing-masing komputer klien yang akan tersambung ke VNet. Sertifikat ini digunakan untuk autentikasi klien.

- File konfigurasi klien VPN. Klien VPN dikonfigurasi menggunakan file konfigurasi klien VPN. File ini berisi informasi yang diperlukan bagi klien agar tersambung ke VNet. Masing-masing klien yang tersambung harus dikonfigurasi menggunakan pengaturan dalam file konfigurasi.

Prasyarat

Pastikan Anda memiliki langganan Azure. Jika Anda belum memiliki langganan Azure, Anda dapat mengaktifkan manfaat pelanggan MSDN atau mendaftar untuk akun gratis.

Azure PowerShell

Anda dapat menggunakan Azure Cloud Shell, atau Anda dapat menjalankan PowerShell secara lokal. Untuk informasi selengkapnya, lihat Cara menginstal dan mengonfigurasi Azure PowerShell.

Banyak langkah dalam artikel ini dapat menggunakan Azure Cloud Shell. Namun, Anda tidak dapat menggunakan Cloud Shell untuk membuat sertifikat. Selain itu, untuk mengunggah kunci publik sertifikat akar, Anda harus menggunakan Azure PowerShell secara lokal, atau portal Microsoft Azure.

Anda mungkin melihat peringatan yang mengatakan "Jenis objek output cmdlet ini akan dimodifikasi dalam rilis mendatang". Ini adalah perilaku yang diharapkan dan Anda dapat mengabaikan peringatan ini dengan aman.

Masuk

Jika Anda menggunakan Azure Cloud Shell , Anda akan secara otomatis diarahkan untuk masuk ke akun anda setelah membuka Cloudshell. Anda tidak perlu menjalankan Connect-AzAccount. Setelah masuk, Anda masih dapat mengubah langganan jika perlu dengan menggunakan Get-AzSubscription dan Select-AzSubscription.

Jika Anda menjalankan PowerShell secara lokal, buka konsol PowerShell dengan hak istimewa yang ditingkatkan dan sambungkan ke akun Azure Anda. Connect-AzAccount Cmdlet meminta kredensial kepada Anda. Setelah diautentikasi, pengaturan akun Anda diunduh sehingga tersedia untuk Azure PowerShell. Anda dapat mengubah langganan dengan menggunakan Get-AzSubscription dan Select-AzSubscription -SubscriptionName "Name of subscription".

Membuat VNet

Buat grup sumber daya menggunakan New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Buat jaringan virtual menggunakan New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Buat subnet menggunakan New-AzVirtualNetworkSubnetConfig dengan nama berikut: FrontEnd dan GatewaySubnet (subnet gateway harus bernama GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetTulis konfigurasi subnet ke jaringan virtual dengan Set-AzVirtualNetwork, yang membuat subnet dalam jaringan virtual:

$vnet | Set-AzVirtualNetwork

Buat gateway VPN

Meminta alamat IP publik

VPN gateway harus memiliki alamat IP Publik. Pertama-tama, minta sumber daya alamat IP, lalu merujuknya saat membuat gateway jaringan virtual Anda. Alamat IP ditetapkan secara statis ke sumber daya saat gateway VPN dibuat. Alamat IP Publik berubah hanya pada saat gateway dihapus dan dibuat ulang. Ini tidak berubah di seluruh pengubahan ukuran, pengaturan ulang, atau pemeliharaan/peningkatan internal lainnya dari gateway VPN Anda.

Minta alamat IP publik untuk gateway VPN Anda menggunakan New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardBuat konfigurasi alamat IP gateway menggunakan New-AzVirtualNetworkGatewayIpConfig. Konfigurasi ini dirujuk saat Anda membuat gateway VPN.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Buat gateway VPN

Dalam langkah ini, Anda membuat gateway jaringan virtual untuk VNet Anda. Untuk informasi selengkapnya tentang jenis autentikasi dan terowongan, lihat Menentukan jenis terowongan dan autentikasi dalam versi portal Azure artikel ini.

- TipeGateway harus Vpn dan TipeVpn harusBerbasisRute.

- VpnClientProtocol digunakan untuk menentukan jenis terowongan yang ingin Anda aktifkan. Opsi terowongannya adalah OpenVPN, SSTP, dan IKEv2. Anda dapat memilih untuk mengaktifkan salah satunya atau kombinasi apapun yang didukung. Jika Anda ingin mengaktifkan beberapa tipe, maka tentukan nama yang dipisahkan dengan koma. OpenVPN dan SSTP tidak dapat diaktifkan bersama-sama. Klien strongSwan di Android dan Linux dan klien IKEv2 VPN asli di iOS dan macOS hanya akan menggunakan terowongan IKEv2 untuk terhubung. Klien Windows mencoba IKEv2 terlebih dahulu dan jika tidak tersambung, akan kembali ke SSTP. Anda dapat menggunakan klien OpenVPN untuk menyambungkan ke jenis terowongan OpenVPN.

- SKU 'Dasar' gateway jaringan virtual tidak mendukung autentikasi IKEv2, OpenVPN, atau RADIUS. Jika Anda berencana agar klien Mac tersambung ke jaringan virtual Anda, jangan gunakan SKU Dasar.

- Gateway VPN dapat memakan waktu 45 menit atau lebih untuk dibuat, tergantung pada sku gateway yang Anda pilih.

Buat gateway jaringan virtual dengan jenis gateway "Vpn" menggunakan New-AzVirtualNetworkGateway.

Dalam contoh ini, kita menggunakan VpnGw2, Generasi 2 SKU. Jika Anda melihat kesalahan ValidateSet mengenai nilai GatewaySKU dan menjalankan perintah ini secara lokal, verifikasi bahwa Anda telah menginstal cmdlet PowerShell versi terbaru. Versi terbaru berisi nilai baru yang divalidasi untuk SKU Gateway terbaru.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" ` -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn ` -VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2" -VpnClientProtocol IkeV2,OpenVPNSetelah gateway jadi, Anda bisa menampilkannya menggunakan contoh berikut.

Get-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroup TestRG1

Menambahkan kumpulan alamat klien VPN

Setelah gateway VPN selesai terbentuk, Anda dapat menambahkan kumpulan alamat klien VPN. Kumpulan alamat klien VPN adalah rentang alamat IP yang diterima klien VPN saat terhubung. Gunakan rentang alamat IP privat yang tidak tumpang tindih dengan lokasi lokal yang Anda sambungkan, atau dengan VNet yang ingin Anda sambungkan.

Nyatakan variabel berikut:

$VNetName = "VNet1" $VPNClientAddressPool = "172.16.201.0/24" $RG = "TestRG1" $Location = "EastUS" $GWName = "VNet1GW"Tambahkan kumpulan alamat klien VPN:

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName $RG -Name $GWName Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientAddressPool $VPNClientAddressPool

Membuat sertifikat

Penting

Anda tidak dapat menghasilkan sertifikat menggunakan Azure Cloud Shell. Anda harus menggunakan salah satu metode yang diuraikan di bagian ini. Jika Anda ingin menggunakan PowerShell, Anda harus menginstalnya secara lokal.

Sertifikat digunakan oleh Azure untuk mengautentikasi klien VPN untuk VPN P2S. Anda mengunggah informasi kunci publik sertifikat akar ke Azure. Kunci publik kemudian dianggap 'dipercaya'. Sertifikat klien harus dihasilkan dari sertifikat akar tepercaya, lalu diinstal pada setiap komputer klien di Sertifikat-Pengguna Saat ini/toko sertifikat Pribadi. Sertifikat tersebut digunakan untuk mengautentikasi klien ketika memulai koneksi ke VNet.

Jika Anda menggunakan sertifikat yang ditandatangani sendiri, sertifikat tersebut harus dibuat menggunakan parameter tertentu. Anda dapat membuat sertifikat yang ditandatangani sendiri menggunakan instruksi untuk PowerShell untuk komputer Windows yang menjalankan Windows 10 atau yang lebih baru. Jika Anda tidak menjalankan Windows 10 atau yang lebih baru, gunakan MakeCert sebagai gantinya.

Penting bagi Anda untuk mengikuti langkah-langkah dalam instruksi saat membuat sertifikat akar dan sertifikat klien yang ditandatangani sendiri. Jika tidak, sertifikat yang Anda buat tidak akan kompatibel dengan koneksi P2S dan Anda menerima kesalahan koneksi.

Sertifikat akar

-

Dapatkan file .cer untuk sertifikat akar. Anda dapat menggunakan sertifikat akar yang dihasilkan dengan solusi perusahaan (direkomendasikan), atau menghasilkan sertifikat yang ditandatangani sendiri. Setelah Anda membuat sertifikat akar, ekspor data sertifikat publik (bukan kunci privat) sebagai file .cer X.509 yang dikodekan oleh Base64. Anda mengunggah file ini nanti ke Azure.

Sertifikat perusahaan: Jika Anda menggunakan solusi perusahaan, Anda dapat menggunakan rantai sertifikat yang ada. Dapatkan .cer untuk sertifikat akar yang ingin Anda gunakan.

Sertifikat akar yang ditandatangani sendiri: Jika Anda tidak menggunakan solusi sertifikat perusahaan, buat sertifikat akar yang ditandatangani sendiri. Jika tidak, sertifikat yang Anda buat tidak akan kompatibel dengan koneksi P2S Anda dan klien menerima kesalahan koneksi saat mencoba menyambungkan. Anda dapat menggunakan Azure PowerShell, MakeCert, atau OpenSSL. Langkah-langkah dalam artikel berikut ini menjelaskan cara membuat sertifikat akar yang ditandatangani sendiri yang kompatibel:

- Instruksi PowerShell untuk Windows 10 atau yang lebih baru: Instruksi ini memerlukan PowerShell di komputer yang menjalankan Windows 10 atau yang lebih baru. Sertifikat klien yang dihasilkan dari sertifikat akar dapat diinstal pada klien P2S yang didukung.

- Instruksi MakeCert: Gunakan MakeCert untuk menghasilkan sertifikat jika Anda tidak memiliki akses ke komputer yang menjalankan Windows 10 atau yang lebih baru. Meskipun MakeCert tidak digunakan lagi, Anda masih dapat menggunakannya untuk membuat sertifikat. Sertifikat klien yang Anda hasilkan dari sertifikat akar dapat diinstal pada klien P2S yang didukung.

- Linux - Instruksi OpenSSL

- Linux - instruksi strongSwan

Setelah Anda membuat sertifikat akar, ekspor data sertifikat publik (bukan kunci privat) sebagai file .cer X.509 yang dikodekan oleh Base64.

Sertifikat klien

-

Setiap komputer klien yang Anda sambungkan ke VNet dengan koneksi titik-ke-situs harus memiliki sertifikat klien yang terinstal. Anda membuatnya dari sertifikat akar dan memasangnya di setiap komputer klien. Jika Anda tidak memasang sertifikat klien yang valid, autentikasi akan gagal ketika klien mencoba menyambungkan ke VNet.

Anda dapat membuat sertifikat unik untuk setiap klien, atau Anda dapat menggunakan sertifikat yang sama untuk beberapa klien. Keuntungan membuat sertifikat klien yang unik adalah kemampuan untuk mencabut satu sertifikat. Jika tidak, jika beberapa klien menggunakan sertifikat klien yang sama untuk mengautentikasi dan Anda mencabutnya, Anda harus membuat dan memasang sertifikat baru untuk setiap klien yang menggunakan sertifikat tersebut.

Anda dapat membuat sertifikat klien dengan menggunakan metode berikut:

Sertifikat perusahaan:

Jika Anda menggunakan solusi sertifikat enterpise, buat sertifikat klien dengan format nilai nama umum name@yourdomain.com. Gunakan format ini, jangan gunakan format nama domain\nama pengguna.

Pastikan sertifikat klien didasarkan pada templat sertifikat pengguna yang memiliki Autentikasi Klien yang terdaftar sebagai item pertama dalam daftar pengguna. Periksa sertifikat dengan mengklik dua kali sertifikat dan menampilkan Penggunaan Kunci yang Disempurnakan di tab Detail.

Sertifikat akar yang ditandatangani sendiri: Ikuti langkah-langkah di salah satu artikel sertifikat P2S berikut ini sehingga sertifikat klien yang Anda buat akan kompatibel dengan koneksi P2S Anda.

Ketika Anda membuat sertifikat klien dari sertifikat akar yang ditandatangani sendiri, sertifikat tersebut secara otomatis dipasang pada komputer yang Anda gunakan untuk membuatnya. Jika Anda ingin memasang sertifikat klien di komputer klien lain, ekspor sebagai file .pfx, bersama dengan seluruh rantai sertifikat. Dengan begitu, akan terbuat file .pfx yang berisi informasi sertifikat akar yang diperlukan klien untuk mengautentikasi.

Langkah-langkah dalam artikel ini menghasilkan sertifikat klien yang kompatibel, yang kemudian dapat Anda ekspor dan distribusikan.

Instruksi PowerShell Windows 10 atau lebih baru: Instruksi ini memerlukan Windows 10 atau lebih baru, dan PowerShell untuk membuat sertifikat. Sertifikat yang dibuat dapat dipasang pada klien P2S yang didukung.

Instruksi MakeCert: Gunakan MakeCert jika Anda tidak memiliki akses ke komputer Windows 10 atau lebih baru untuk membuat sertifikat. Meskipun MakeCert tidak digunakan lagi, Anda masih dapat menggunakannya untuk membuat sertifikat. Anda dapat memasang sertifikat yang dihasilkan pada klien P2S yang didukung.

Setelah Anda membuat sertifikat klien, ekspor sertifikat tersebut. Setiap komputer klien memerlukan sertifikat klien untuk menyambungkan dan mengautentikasi.

Unggah informasi kunci publik sertifikat akar

Verifikasi bahwa gateway VPN Anda telah selesai terbentuk. Setelah selesai, Anda dapat mengunggah file .cer (yang berisi informasi kunci publik) untuk sertifikat akar tepercaya ke Azure. Setelah file .cer diunggah, Azure dapat menggunakannya untuk mengautentikasi klien yang telah menginstal sertifikat klien yang dihasilkan dari sertifikat akar tepercaya. Anda dapat mengunggah file sertifikat akar terpercaya tambahan - hingga total 20 - nanti, jika diperlukan.

Catatan

Anda tidak dapat mengunggah file .cer menggunakan Azure Cloud Shell. Anda dapat menggunakan PowerShell secara lokal di komputer Anda, atau Anda bisa menggunakan langkah-langkah portal Microsoft Azure.

Deklarasikan variabel untuk nama sertifikat Anda, ganti nilai dengan nilai Anda sendiri.

$P2SRootCertName = "P2SRootCert.cer"Ganti jalur file dengan jalur Anda sendiri, lalu jalankan cmdlet.

$filePathForCert = "C:\cert\P2SRootCert.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64 = [system.convert]::ToBase64String($cert.RawData)Unggah informasi kunci publik ke Azure. Setelah informasi sertifikat diunggah, Azure menganggapnya sebagai sertifikat akar tepercaya. Saat mengunggah, pastikan Anda menjalankan PowerShell secara lokal di komputer, atau sebagai gantinya, Anda dapat menggunakan langkah-langkah portal Azure. Saat pengunggahan selesai, Anda akan melihat pengembalian PowerShell yang menampilkan PublicCertData. Dibutuhkan sekitar 10 menit agar proses pengunggah sertifikat selesai.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64

Menginstal sertifikat klien yang diekspor

Langkah-langkah berikut ini membantu Anda menginstal pada klien Windows. Untuk klien tambahan dan informasi selengkapnya, lihatMenginstal sertifikat klien.

- Setelah sertifikat klien diekspor, temukan dan salin file .pfx ke komputer klien.

- Pada komputer klien, klik dua kali file .pfx untuk menginstal. Biarkan Lokasi Toko sebagai Pengguna Saat Ini, lalu pilih Berikutnya.

- Di halaman File untuk diimpor, jangan membuat perubahan apa pun. Pilih Selanjutnya.

- Di halaman Perlindungan kunci privat, masukkan kata sandi untuk sertifikat, atau verifikasi bahwa prinsip keamanan sudah benar, lalu pilih Berikutnya.

- Di halaman Penyimpanan Sertifikat, tinggalkan lokasi default, lalu pilih Berikutnya.

- Pilih Selesai. Pada Peringatan Keamanan untuk penginstalan sertifikat, pilih Ya. Anda dapat dengan nyaman memilih 'Ya' untuk peringatan keamanan ini karena Anda membuat sertifikat.

- Sertifikat sekarang berhasil diimpor.

Pastikan sertifikat klien diekspor sebagai .pfx bersama dengan seluruh rantai sertifikat (yang merupakan default). Jika tidak, informasi sertifikat akar tidak ada di komputer klien dan klien tidak akan dapat mengautentikasi dengan benar.

Mengonfigurasi klien VPN dan menyambungkan ke Azure

Setiap klien VPN dikonfigurasi menggunakan file dalam paket konfigurasi profil klien VPN yang Anda buat dan unduh. Paket konfigurasi berisi pengaturan khusus untuk gateway VPN yang Anda buat. Jika Anda membuat perubahan pada gateway, seperti mengubah jenis terowongan, sertifikat, atau jenis autentikasi, Anda harus membuat paket konfigurasi profil klien VPN lain dan menginstalnya di setiap klien. Jika tidak, klien VPN Anda mungkin tidak dapat tersambung.

Untuk langkah-langkah membuat paket konfigurasi profil klien VPN, mengonfigurasi klien VPN Anda, dan menyambungkan ke Azure, lihat artikel berikut:

Untuk memverifikasi koneksi

Instruksi ini berlaku untuk klien Windows.

Untuk memverifikasi bahwa koneksi VPN Anda aktif, buka prompt perintah tinggi, dan jalankan ipconfig/all.

Lihat hasilnya. Perhatikan bahwa alamat IP yang diterima merupakan salah satu alamat dalam Kumpulan Alamat Klien VPN P2S yang Anda tentukan dalam konfigurasi Anda. Hasilnya mirip dengan contoh ini:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.13(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Untuk menyambungkan ke komputer virtual

Instruksi ini berlaku untuk klien Windows.

Anda dapat terhubung ke VM yang disebarkan ke jaringan virtual Anda dengan membuat Koneksi desktop jarak jauh ke VM Anda. Cara terbaik untuk memverifikasi bahwa Anda dapat terhubung ke VM Anda terlebih dahulu adalah dengan menggunakan alamat IP pribadinya, bukan nama komputernya. Dengan demikian, Anda sedang menguji untuk melihat apakah Anda dapat tersambung, bukan apakah resolusi nama dikonfigurasi dengan benar.

Temukan alamat IP pribadi. Anda dapat menemukan alamat IP privat VM dengan melihat properti untuk VM di portal Azure atau dengan menggunakan PowerShell.

portal Azure: Temukan VM Anda di portal Azure. Lihat properti untuk VM. Alamat IP pribadi dicantumkan.

PowerShell: Gunakan contoh untuk melihat daftar VM dan alamat IP privat dari grup sumber daya Anda. Anda tidak perlu mengubah contoh ini sebelum menggunakannya.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Verifikasi bahwa Anda tersambung ke jaringan virtual Anda.

Buka Koneksi desktop jarak jauh dengan memasukkan Koneksi ion RDP atau Desktop Jauh di kotak pencarian pada taskbar. Lalu pilih Koneksi ion Desktop Jauh. Anda juga dapat membuka Koneksi ion Desktop Jauh dengan menggunakan

mstscperintah di PowerShell.Di Remote Desktop Connection, masukkan alamat IP privat dari VM itu. Anda dapat memilih Perlihatkan Opsi untuk menyesuaikan pengaturan lain lalu menyambungkan.

Jika Anda mengalami masalah saat menyambungkan ke VM melalui koneksi VPN Anda, periksa poin-poin berikut:

- Pastikan sambungan VPN Anda aktif.

- Verifikasi bahwa Anda menyambungkan ke alamat IP private untuk VM itu.

- Jika Anda bisa tersambung ke VM dengan menggunakan alamat IP privat tetapi bukan nama komputer, verifikasi bahwa Anda telah mengonfigurasi DNS dengan benar. Untuk informasi selengkapnya tentang cara kerja resolusi nama untuk VM, lihat Resolusi nama untuk VM.

Untuk informasi selengkapnya tentang sambungan RDP, lihat Memecahkan masalah sambungan Desktop Jauh ke VM.

Pastikan bahwa paket konfigurasi klien VPN dihasilkan setelah alamat IP server DNS ditentukan untuk VNet. Jika Anda memperbarui alamat IP server DNS, hasilkan dan instal paket konfigurasi klien VPN baru.

Gunakan 'ipconfig' untuk memeriksa alamat IPv4 yang ditetapkan ke adaptor Ethernet di komputer yang Anda sambungkan. Jika alamat IP berada dalam rentang alamat VNet yang Anda sambungkan, atau dalam rentang alamat VPNClientAddressPool Anda, ini disebut sebagai ruang alamat yang tumpang tindih. Ketika ruang alamat Anda tumpang tindih semacam ini, lalu lintas jaringan tidak mencapai Azure, ruang alamat Anda tetap berada di jaringan lokal.

Untuk menambah atau menghapus sertifikat akar

Anda dapat menambahkan dan menghapus sertifikat akar tepercaya dari Azure. Saat Anda menghapus sertifikat akar, klien yang memiliki sertifikat yang dihasilkan dari sertifikat akar tidak dapat mengautentikasi dan tidak akan dapat tersambung. Jika Anda ingin klien mengautentikasi dan menyambungkan, Anda perlu menginstal sertifikat klien baru yang dihasilkan dari sertifikat akar yang terpercaya (diunggah) ke Azure. Langkah-langkah ini memerlukan cmdlet Azure PowerShell yang diinstal secara lokal di komputer Anda (bukan Azure Cloud Shell). Anda juga dapat menggunakan portal Microsoft Azure untuk menambahkan sertifikat akar.

Untuk menambahkan:

Anda dapat menambahkan hingga 20 .cer file sertifikat akar ke Azure. Langkah-langkah berikut ini membantu Anda menambahkan sertifikat akar.

Siapkan file .cer untuk diunggah:

$filePathForCert = "C:\cert\P2SRootCert3.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64_3 = [system.convert]::ToBase64String($cert.RawData)Unggah file . Anda hanya dapat mengunggah satu file per unggahan.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64_3Untuk memverifikasi bahwa file sertifikat telah diunggah:

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Untuk menghapus:

Deklarasikan variabel. Ubah variabel dalam contoh agar sesuai dengan sertifikat yang ingin Anda hapus.

$GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group" $P2SRootCertName2 = "ARMP2SRootCert2.cer" $MyP2SCertPubKeyBase64_2 = "MIIC/zCCAeugAwIBAgIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAMBgxFjAUBgNVBAMTDU15UDJTUm9vdENlcnQwHhcNMTUxMjE5MDI1MTIxWhcNMzkxMjMxMjM1OTU5WjAYMRYwFAYDVQQDEw1NeVAyU1Jvb3RDZXJ0MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAyjIXoWy8xE/GF1OSIvUaA0bxBjZ1PJfcXkMWsHPzvhWc2esOKrVQtgFgDz4ggAnOUFEkFaszjiHdnXv3mjzE2SpmAVIZPf2/yPWqkoHwkmrp6BpOvNVOpKxaGPOuK8+dql1xcL0eCkt69g4lxy0FGRFkBcSIgVTViS9wjuuS7LPo5+OXgyFkAY3pSDiMzQCkRGNFgw5WGMHRDAiruDQF1ciLNojAQCsDdLnI3pDYsvRW73HZEhmOqRRnJQe6VekvBYKLvnKaxUTKhFIYwuymHBB96nMFdRUKCZIiWRIy8Hc8+sQEsAML2EItAjQv4+fqgYiFdSWqnQCPf/7IZbotgQIDAQABo00wSzBJBgNVHQEEQjBAgBAkuVrWvFsCJAdK5pb/eoCNoRowGDEWMBQGA1UEAxMNTXlQMlNSb290Q2VydIIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAA4IBAQA223veAZEIar9N12ubNH2+HwZASNzDVNqspkPKD97TXfKHlPlIcS43TaYkTz38eVrwI6E0yDk4jAuPaKnPuPYFRj9w540SvY6PdOUwDoEqpIcAVp+b4VYwxPL6oyEQ8wnOYuoAK1hhh20lCbo8h9mMy9ofU+RP6HJ7lTqupLfXdID/XevI8tW6Dm+C/wCeV3EmIlO9KUoblD/e24zlo3YzOtbyXwTIh34T0fO/zQvUuBqZMcIPfM1cDvqcqiEFLWvWKoAnxbzckye2uk1gHO52d8AVL3mGiX8wBJkjc/pMdxrEvvCzJkltBmqxTM6XjDJALuVh16qFlqgTWCIcb7ju"Hapus sertifikat.

Remove-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName2 -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -PublicCertData $MyP2SCertPubKeyBase64_2Gunakan contoh berikut untuk memverifikasi bahwa sertifikat berhasil dihapus.

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Untuk mencabut atau mengembalikan sertifikat klien

Anda dapat mencabut sertifikat klien. Daftar pencabutan sertifikat memungkinkan Anda untuk secara selektif menolak konektivitas P2S berdasarkan sertifikat klien individual. Ini berbeda dengan penghapusan sertifikat akar tepercaya. Jika Anda menghapus sertifikat akar terpercaya .cer dari Azure, sertifikat tersebut akan mencabut akses untuk semua sertifikat klien yang dihasilkan/ditandatangani oleh sertifikat akar yang dicabut. Mencabut sertifikat klien, bukan sertifikat akar, memungkinkan sertifikat lain yang dihasilkan dari sertifikat akar untuk terus digunakan untuk autentikasi.

Praktik umumnya adalah menggunakan sertifikat akar untuk mengelola akses di tingkat tim atau organisasi, sambil menggunakan sertifikat klien yang dicabut untuk kontrol akses halus pada pengguna individual.

Untuk mencabut:

Ambil thumbprint sertifikat klien. Untuk informasi selengkapnya, lihat Cara mengambil Thumbprint Sertifikat.

Salin informasi ke editor teks dan hapus semua spasi sehingga menjadi string berkelanjutan. String ini dideklarasikan sebagai variabel di langkah berikutnya.

Deklarasikan variabel. Pastikan untuk mendeklarasikan thumbprint yang Anda ambil di langkah sebelumnya.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Tambahkan thumbprint ke daftar sertifikat yang dicabut. Anda melihat "Berhasil" ketika thumbprint telah ditambahkan.

Add-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG ` -Thumbprint $RevokedThumbprint1Pastikan bahwa thumbprint ditambahkan ke daftar pembatalan sertifikat.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RGSetelah sidik jari ditambahkan, sertifikat tidak lagi dapat digunakan untuk menyambungkan. Klien yang mencoba menyambungkan menggunakan sertifikat ini menerima pesan yang menyatakan bahwa sertifikat tersebut tidak lagi valid.

Untuk mengembalikan:

Anda dapat mengembalikan sertifikat klien dengan menghapus thumbprint dari daftar sertifikat klien yang dicabut.

Deklarasikan variabel. Pastikan Anda mendeklarasikan thumbprint yang benar untuk sertifikat yang ingin Anda kembalikan.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Hapus thumbprint sertifikat dari daftar pembatalan sertifikat.

Remove-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -Thumbprint $RevokedThumbprint1Periksa apakah thumbprint telah dihapus dari daftar dicabut.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG

Tanya Jawab Umum P2S

Untuk informasi P2S tambahan, lihat TANYA JAWAB UMUM VPN Gateway P2S

Langkah berikutnya

Setelah koneksi selesai, Anda dapat menambahkan komputer virtual ke jaringan virtual Anda. Untuk informasi selengkapnya, lihat Mesin Virtual. Untuk memahami selengkapnya tentang jaringan dan mesin virtual, lihat Gambaran umum jaringan VM Azure dan Linux.

Untuk informasi pemecahan masalah P2S, Pemecahan Masalah: Masalah koneksi Azure P2S.