Memecahkan masalah Web Application Firewall (WAF) for Azure Application Gateway

Ada beberapa hal yang dapat Anda lakukan jika permintaan yang harus melewati Web Application Firewall (WAF) Anda diblokir.

Pertama, pastikan Anda telah membaca ringkasan WAF dan dokumen konfigurasi WAF. Selain itu, pastikan Anda telah mengaktifkan pemantauan WAF Artikel ini menjelaskan bagaimana fungsi WAF, cara kerja kumpulan aturan WAF, dan cara mengakses log WAF.

Aturan OWASP dirancang untuk menjadi sangat ketat, dan disetel agar sesuai dengan kebutuhan spesifik aplikasi atau organisasi yang menggunakan WAF. Ini sepenuhnya normal dan sebenarnya diharapkan dalam banyak kasus, untuk membuat pengecualian, aturan kustom, dan bahkan menonaktifkan aturan yang mungkin menyebabkan masalah atau positif salah. Kebijakan per situs dan per-URI memungkinkan perubahan ini hanya memengaruhi situs/URI tertentu. Jadi, perubahan apa pun tidak harus memengaruhi situs lain yang mungkin tidak mengalami masalah yang sama.

Memahami log WAF

Tujuan log WAF adalah untuk menunjukkan setiap permintaan yang cocok atau diblokir WAF. Ini adalah ledger dari semua permintaan yang dievaluasi yang cocok atau diblokir. Jika Anda melihat bahwa WAF memblokir permintaan yang seharusnya tidak diblokir (positif salah), Anda dapat melakukan beberapa hal. Pertama, persempit, dan temukan permintaan tersebut. Lihat melalui log untuk menemukan URI, tanda waktu, atau ID transaksi tertentu dari permintaan. Ketika Anda menemukan entri log yang terkait, Anda dapat mulai bertindak berdasarkan positif palsu.

Misalnya, Anda memiliki lalu lintas yang sah berisi string 1=1 yang ingin Anda lewati WAF. Jika Anda mencoba permintaan, WAF memblokir lalu lintas yang berisi string Anda 1=1 di parameter atau bidang apa pun. String ini sering kali dikaitkan dengan serangan injeksi SQL. Anda dapat menelusuri log dan melihat tanda waktu permintaan serta aturan yang diblokir/dicocokkan.

Dalam contoh berikut, Anda dapat melihat bahwa empat aturan dipicu selama permintaan yang sama (menggunakan bidang TransactionId). Yang pertama mengatakan cocok karena pengguna menggunakan URL numerik/IP untuk permintaan, yang meningkatkan skor anomali sebesar tiga karena itu adalah peringatan. Aturan berikutnya yang cocok adalah 942130, yang merupakan yang Anda cari. Anda dapat melihat 1=1 di details.data bidang . Ini semakin meningkatkan skor anomali sebanyak tiga lagi, karena ini juga peringatan. Umumnya, setiap aturan yang memiliki aksi Matched meningkatkan skor anomali, dan pada saat ini skor anomali akan menjadi enam. Untuk informasi selengkapnya, lihat Mode penilaian anomali.

Dua entri log terakhir menunjukkan permintaan diblokir karena skor anomali cukup tinggi. Entri ini memiliki aksi yang berbeda dari dua lainnya. Mereka menunjukkan mereka benar-benar memblokir permintaan. Aturan ini wajib dan tidak dapat dinonaktifkan. Mereka seharusnya tidak dianggap sebagai aturan, tetapi lebih sebagai infrastruktur inti dari internal WAF.

{

"resourceId": "/SUBSCRIPTIONS/A6F44B25-259E-4AF5-888A-386FED92C11B/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "167.220.2.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "OWASP_CRS",

"ruleSetVersion": "3.0.0",

"ruleId": "920350",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \\\"^[\\\\\\\\d.:]+$\\\" at REQUEST_HEADERS:Host. ",

"data": "40.90.218.160",

"file": "rules\/REQUEST-920-PROTOCOL-ENFORCEMENT.conf\\\"",

"line": "791"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/A6F44B25-259E-4AF5-888A-386FED92C11B/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "167.220.2.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "OWASP_CRS",

"ruleSetVersion": "3.0.0",

"ruleId": "942130",

"message": "SQL Injection Attack: SQL Tautology Detected.",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \\\"(?i:([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)([\\\\\\\\d\\\\\\\\w]++)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?:(?:=|\\u003c=\\u003e|r?like|sounds\\\\\\\\s+like|regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)\\\\\\\\2|(?:!=|\\u003c=|\\u003e=|\\u003c\\u003e|\\u003c|\\u003e|\\\\\\\\^|is\\\\\\\\s+not|not\\\\\\\\s+like|not\\\\\\\\s+regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?!\\\\\\\\2)([\\\\\\\\d\\\\\\\\w]+)))\\\" at ARGS:text1. ",

"data": "Matched Data: 1=1 found within ARGS:text1: 1=1",

"file": "rules\/REQUEST-942-APPLICATION-ATTACK-SQLI.conf\\\"",

"line": "554"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/A6F44B25-259E-4AF5-888A-386FED92C11B/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "167.220.2.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "",

"ruleSetVersion": "",

"ruleId": "0",

"message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Score: 8)",

"action": "Blocked",

"site": "Global",

"details": {

"message": "Access denied with code 403 (phase 2). Operator GE matched 5 at TX:anomaly_score. ",

"data": "",

"file": "rules\/REQUEST-949-BLOCKING-EVALUATION.conf\\\"",

"line": "57"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/A6F44B25-259E-4AF5-888A-386FED92C11B/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "167.220.2.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "",

"ruleSetVersion": "",

"ruleId": "0",

"message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Inbound Score: 8 - SQLI=5,XSS=0,RFI=0,LFI=0,RCE=0,PHPI=0,HTTP=0,SESS=0): SQL Injection Attack: SQL Tautology Detected.",

"action": "Blocked",

"site": "Global",

"details": {

"message": "Warning. Operator GE matched 5 at TX:inbound_anomaly_score. ",

"data": "",

"file": "rules\/RESPONSE-980-CORRELATION.conf\\\"",

"line": "73"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

Menangani positif salah

Dengan informasi ini, dan pengetahuan bahwa aturan 942130 adalah yang cocok 1=1 dengan string, Anda dapat melakukan beberapa hal untuk menghentikan ini memblokir lalu lintas Anda:

Menggunakan daftar pengecualian

Untuk informasi selengkapnya tentang daftar pengecualian, lihat konfigurasi WAF.

Nonaktifkan aturan.

Menggunakan daftar pengecualian

Untuk membuat keputusan berdasarkan informasi tentang penanganan positif salah, penting untuk membiasakan diri dengan teknologi yang digunakan aplikasi Anda. Misalnya, anggaplah tidak ada server SQL di tumpukan teknologi Anda, dan Anda mendapatkan kesalahan positif terkait dengan aturan tersebut. Menonaktifkan aturan tersebut tidak selalu melemahkan keamanan Anda.

Salah satu manfaat menggunakan daftar pengecualian adalah bahwa hanya bagian tertentu dari permintaan yang dinonaktifkan. Namun, ini berarti bahwa pengecualian khusus berlaku untuk semua lalu lintas yang melewati WAF Anda karena ini adalah pengaturan global. Misalnya, ini dapat menyebabkan masalah jika 1 = 1 adalah permintaan yang valid dalam isi untuk aplikasi tertentu, tetapi tidak untuk orang lain. Manfaat lain adalah Anda dapat memilih antara isi, header, dan cookie untuk dikecualikan jika kondisi tertentu terpenuhi, dibandingkan dengan mengecualikan seluruh permintaan.

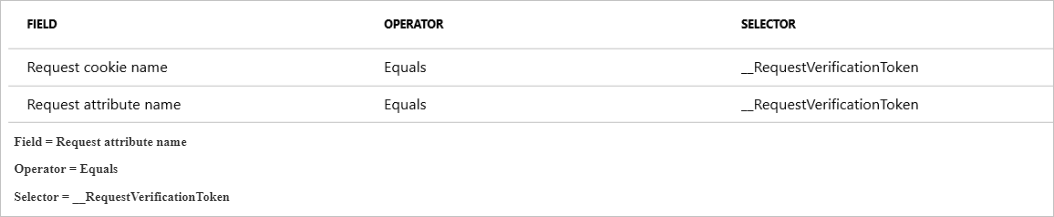

Kadang-kadang, ada kasus saat parameter tertentu diteruskan ke WAF dengan cara yang mungkin tidak intuitif. Misalnya, ada token yang diteruskan saat mengautentikasi menggunakan ID Microsoft Entra. Token ini, __RequestVerificationToken,biasanya diteruskan sebagai Request Cookie (Cookie Permintaan). Namun, dalam beberapa kasus di mana cookie dinonaktifkan, token ini juga diteruskan sebagai atribut permintaan atau arg. Jika ini terjadi, Anda perlu memastikan __RequestVerificationToken Anda ditambahkan ke daftar pengecualian sebagai nama atribut Request juga.

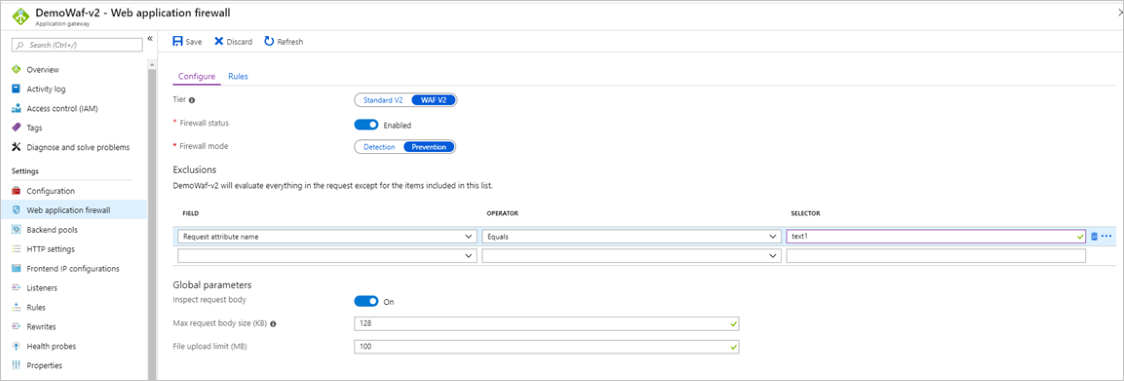

Dalam contoh ini, Anda ingin mengecualikan nama atribut Request yang sama dengan teks1. Ini terlihat karena Anda dapat melihat nama atribut di log firewall: data: Data yang cocok: 1 = 1 ditemukan dalam ARGS:teks1: 1 = 1. Atributnya adalah teks1. Anda juga dapat mencari nama atribut ini dengan beberapa cara lain, lihat Mencari nama atribut permintaan.

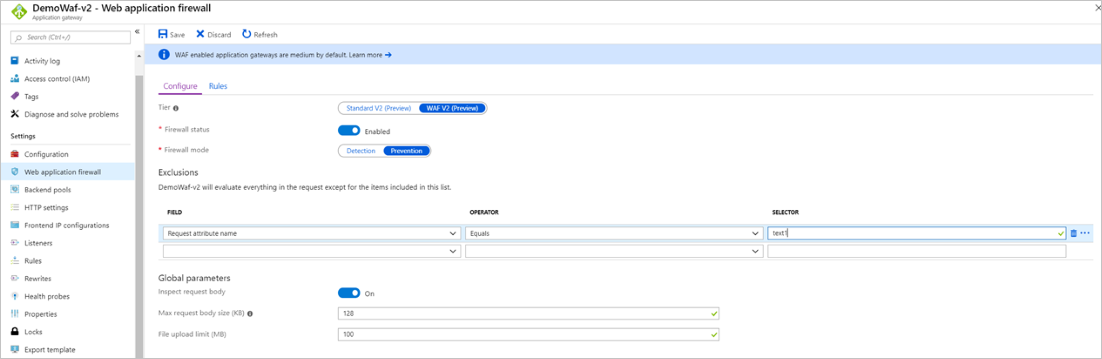

Anda dapat membuat pengecualian untuk WAF di Application Gateway pada tingkat cakupan yang berbeda. Untuk informasi selengkapnya, lihat Daftar pengecualian Web Application Firewall.

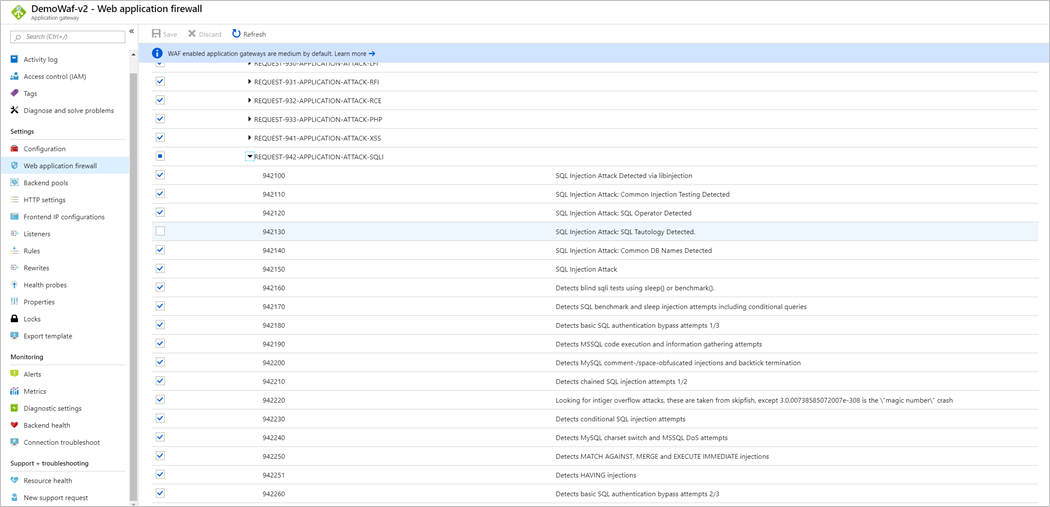

Menonaktifkan aturan

Cara lain untuk mendapatkan sekitar positif salah adalah dengan menonaktifkan aturan yang cocok pada input yang menurut WAF berbahaya. Karena Anda telah menguraikan log WAF dan telah mempersempit aturan ke 942130, Anda dapat menonaktifkannya di portal Microsoft Azure. Lihat Menyesuaikan aturan web application firewall melalui portal Microsoft Azure.

Salah satu manfaat menonaktifkan aturan adalah bahwa jika Anda mengetahui semua lalu lintas yang berisi kondisi tertentu yang biasanya diblokir adalah lalu lintas yang valid, Anda dapat menonaktifkan aturan tersebut untuk seluruh WAF. Namun, jika itu hanya lalu lintas yang valid dalam kasus penggunaan tertentu, Anda membuka kerentanan dengan menonaktifkan aturan itu untuk seluruh WAF karena ini adalah pengaturan global.

Jika Anda ingin menggunakan Azure PowerShell, lihat Menyesuaikan aturan firewall aplikasi web melalui PowerShell. Jika Anda ingin menggunakan Azure CLI, lihat Menyesuaikan aturan firewall aplikasi web melalui Azure CLI.

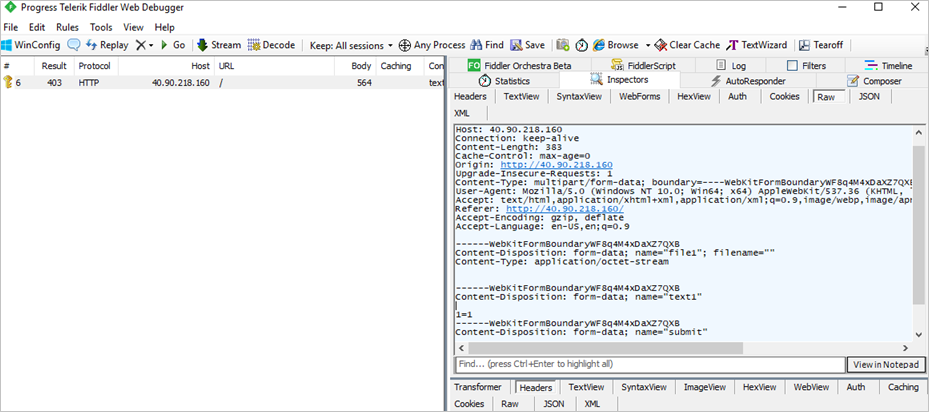

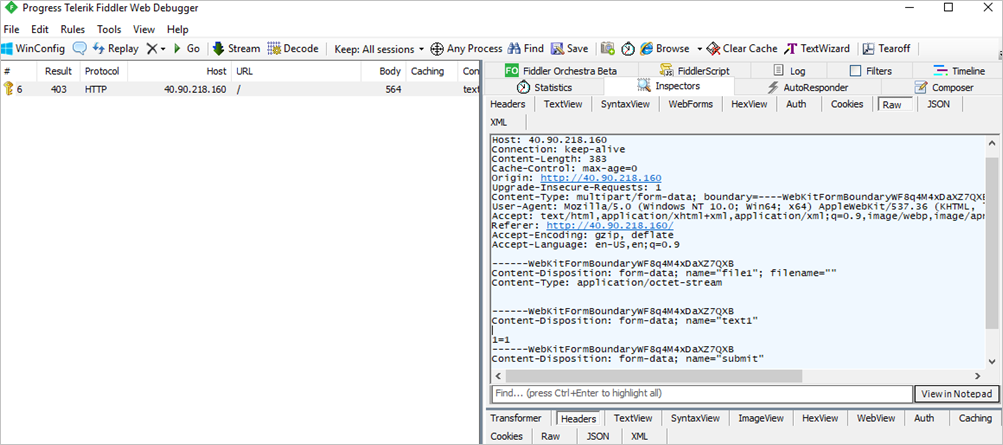

Mencari nama atribut permintaan

Dengan bantuan Fiddler,Anda memeriksa permintaan individual dan menentukan bidang spesifik halaman web apa yang disebut. Ini dapat membantu mengecualikan bidang tertentu dari inspeksi menggunakan Daftar Pengecualian.

Dalam contoh ini, Anda dapat melihat bahwa bidang tempat string 1= 1 dimasukkan disebut teks1.

Ini adalah bidang yang dapat Anda kecualikan. Untuk mempelajari selengkapnya tentang daftar pengecualian, Lihat Daftar pengecualian Web Application Firewall. Anda dapat mengecualikan evaluasi dalam kasus ini dengan mengonfigurasi pengecualian berikut:

Anda juga dapat memeriksa log firewall guna mendapatkan informasi untuk melihat apa yang perlu ditambahkan ke daftar pengecualian. Untuk mengaktifkan pembuatan log, lihat Kesehatan back-end, log sumber daya, dan metrik untuk Azure Application Gateway.

Periksa log firewall dan lihat file PT1H.json selama satu jam permintaan yang ingin Anda periksa.

Dalam contoh ini, Anda dapat melihat bahwa Anda memiliki empat aturan dengan TransactionID yang sama, dan bahwa semuanya terjadi pada saat yang sama:

- {

- "resourceId": "/SUBSCRIPTIONS/A6F44B25-259E-4AF5-888A-386FED92C11B/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

- "operationName": "ApplicationGatewayFirewall",

- "category": "ApplicationGatewayFirewallLog",

- "properties": {

- "instanceId": "appgw_3",

- "clientIp": "167.220.2.139",

- "clientPort": "",

- "requestUri": "\/",

- "ruleSetType": "OWASP_CRS",

- "ruleSetVersion": "3.0.0",

- "ruleId": "920350",

- "message": "Host header is a numeric IP address",

- "action": "Matched",

- "site": "Global",

- "details": {

- "message": "Warning. Pattern match \\\"^[\\\\\\\\d.:]+$\\\" at REQUEST_HEADERS:Host. ",

- "data": "40.90.218.160",

- "file": "rules\/REQUEST-920-PROTOCOL-ENFORCEMENT.conf\\\"",

- "line": "791"

- },

- "hostname": "vm000003",

- "transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

- }

- }

- {

- "resourceId": "/SUBSCRIPTIONS/A6F44B25-259E-4AF5-888A-386FED92C11B/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

- "operationName": "ApplicationGatewayFirewall",

- "category": "ApplicationGatewayFirewallLog",

- "properties": {

- "instanceId": "appgw_3",

- "clientIp": "167.220.2.139",

- "clientPort": "",

- "requestUri": "\/",

- "ruleSetType": "OWASP_CRS",

- "ruleSetVersion": "3.0.0",

- "ruleId": "942130",

- "message": "SQL Injection Attack: SQL Tautology Detected.",

- "action": "Matched",

- "site": "Global",

- "details": {

- "message": "Warning. Pattern match \\\"(?i:([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)([\\\\\\\\d\\\\\\\\w]++)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?:(?:=|\\u003c=\\u003e|r?like|sounds\\\\\\\\s+like|regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)\\\\\\\\2|(?:!=|\\u003c=|\\u003e=|\\u003c\\u003e|\\u003c|\\u003e|\\\\\\\\^|is\\\\\\\\s+not|not\\\\\\\\s+like|not\\\\\\\\s+regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?!\\\\\\\\2)([\\\\\\\\d\\\\\\\\w]+)))\\\" at ARGS:text1. ",

- "data": "Matched Data: 1=1 found within ARGS:text1: 1=1",

- "file": "rules\/REQUEST-942-APPLICATION-ATTACK-SQLI.conf\\\"",

- "line": "554"

- },

- "hostname": "vm000003",

- "transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

- }

- }

- {

- "resourceId": "/SUBSCRIPTIONS/A6F44B25-259E-4AF5-888A-386FED92C11B/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

- "operationName": "ApplicationGatewayFirewall",

- "category": "ApplicationGatewayFirewallLog",

- "properties": {

- "instanceId": "appgw_3",

- "clientIp": "167.220.2.139",

- "clientPort": "",

- "requestUri": "\/",

- "ruleSetType": "",

- "ruleSetVersion": "",

- "ruleId": "0",

- "message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Score: 8)",

- "action": "Blocked",

- "site": "Global",

- "details": {

- "message": "Access denied with code 403 (phase 2). Operator GE matched 5 at TX:anomaly_score. ",

- "data": "",

- "file": "rules\/REQUEST-949-BLOCKING-EVALUATION.conf\\\"",

- "line": "57"

- },

- "hostname": "vm000003",

- "transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

- }

- }

- {

- "resourceId": "/SUBSCRIPTIONS/A6F44B25-259E-4AF5-888A-386FED92C11B/RESOURCEGROUPS/DEMOWAF_V2/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

- "operationName": "ApplicationGatewayFirewall",

- "category": "ApplicationGatewayFirewallLog",

- "properties": {

- "instanceId": "appgw_3",

- "clientIp": "167.220.2.139",

- "clientPort": "",

- "requestUri": "\/",

- "ruleSetType": "",

- "ruleSetVersion": "",

- "ruleId": "0",

- "message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Inbound Score: 8 - SQLI=5,XSS=0,RFI=0,LFI=0,RCE=0,PHPI=0,HTTP=0,SESS=0): SQL Injection Attack: SQL Tautology Detected.",

- "action": "Blocked",

- "site": "Global",

- "details": {

- "message": "Warning. Operator GE matched 5 at TX:inbound_anomaly_score. ",

- "data": "",

- "file": "rules\/RESPONSE-980-CORRELATION.conf\\\"",

- "line": "73"

- },

- "hostname": "vm000003",

- "transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

- }

- }

Dengan informasi Anda tentang cara kerja kumpulan aturan CRS, dan bahwa aturan CRS 3.0 bekerja dengan sistem penilaian anomali (lihat Firewall Aplikasi Web untuk Azure Application Gateway)Anda tahu bahwa dua aturan terbawah dengan tindakan: Properti yang diblokir memblokir berdasarkan skor anomali total. Aturan yang harus difokuskan adalah dua teratas.

Entri pertama dicatat karena pengguna menggunakan alamat IP numerik untuk menavigasi ke Azure Application Gateway, yang dapat diabaikan dalam kasus ini.

Yang kedua (aturan 942130) adalah yang menarik. Anda dapat melihat dalam detail bahwa ia cocok dengan pola (1=1), dan bidang diberi nama text1. Ikuti langkah-langkah sebelumnya yang sama untuk mengecualikan Nama Atribut Permintaan yang sama dengan 1=1.

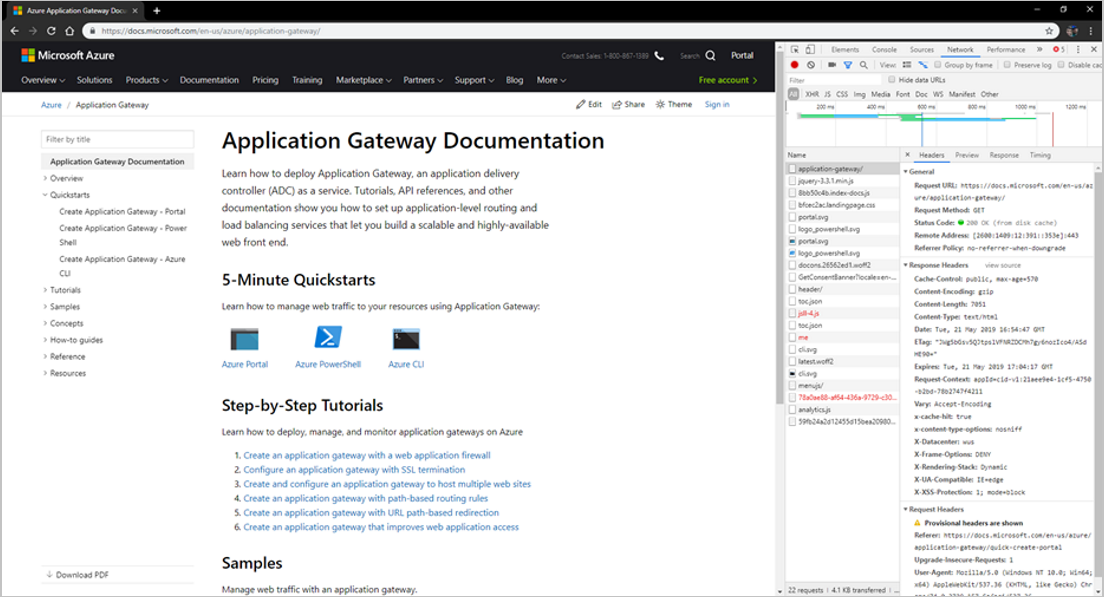

Mencari nama header permintaan

Fiddler adalah alat yang bermanfaat, sekali lagi, untuk menemukan nama header permintaan. Dalam tangkapan layar berikut, Anda dapat melihat header untuk permintaan GET ini, yang mencakup Tipe Konten,Agen-Pengguna,dan sebagainya.

Cara lain untuk melihat header permintaan dan respons adalah dengan melihat ke dalam alat pengembang Chrome. Anda dapat menekan F12 atau klik kanan ->Periksa ->Alat Pengembang, dan pilih tab Jaringan. Muat halaman web dan klik permintaan yang ingin Anda periksa.

Menemukan nama cookie permintaan

Jika permintaan berisi cookie, tab Cookie dapat dipilih untuk melihatnya di Fiddler.

Membatasi parameter global untuk menghilangkan positif salah

Aktifkan pemeriksaan isi permintaan

Dengan mengatur Periksa isi permintaan ke nonaktif, badan permintaan lalu lintas Anda tidak dievaluasi oleh WAF Anda. Ini mungkin berguna jika Anda tahu bahwa badan permintaan tidak berbahaya bagi aplikasi Anda.

Saat Anda menonaktifkan opsi ini, hanya isi permintaan yang melewati inspeksi. Header dan cookie masih diperiksa, kecuali masing-masing dikecualikan menggunakan fungsionalitas daftar pengecualian.

Nonaktifkan batas isi permintaan maksimum

Dengan menonaktifkan batas isi permintaan maks, badan permintaan besar dapat diproses oleh WAF tanpa ditolak karena terlalu besar. Ini mungkin berguna jika Anda secara teratur memiliki permintaan besar.

Saat Anda menonaktifkan opsi ini, isi permintaan hanya akan diperiksa hingga batas pemeriksaan isi permintaan maksimum. Jika ada konten berbahaya dalam permintaan di luar batas pemeriksaan isi permintaan maksimum, WAF tidak akan mendeteksinya.

Menonaktifkan batas ukuran file maksimum

Dengan menonaktifkan batas ukuran file untuk WAF Anda, file besar dapat diunggah tanpa WAF Anda menolak unggahan file ini. Dengan mengizinkan file besar diunggah, risiko backend Anda kewalahan meningkat. Jika Anda mengetahui ukuran maksimum unggahan file, Anda dapat menetapkan batas ukuran untuk unggahan file sedikit di atas ukuran maksimum yang diharapkan. Membatasi ukuran file ke kasus penggunaan normal untuk aplikasi Anda adalah cara lain untuk mencegah serangan. Namun, jika unggahan file Anda secara teratur melampaui batas ukuran unggahan file maksimum yang dapat diberlakukan, Anda mungkin perlu menonaktifkan batas ukuran unggahan file sepenuhnya untuk menghindari positif palsu.

Catatan

Jika Anda tahu bahwa aplikasi Anda tidak akan memerlukan unggahan file apa pun di atas ukuran tertentu, Anda dapat membatasinya dengan menetapkan batas.

Metrik Firewall (WAF_v1 saja)

Untuk v1 Firewall Aplikasi Web, metrik berikut sekarang tersedia di portal:

- Jumlah Permintaan yang Diblokir Web Application Firewall Jumlah permintaan yang diblokir

- Jumlah Aturan yang Diblokir Web Application Firewall Semua aturan yang cocok dan permintaan diblokir

- Distribusi Aturan Total Web Application Firewall Semua aturan yang cocok selama evaluasi

Untuk mengaktifkan metrik, pilih tab Metrik di portal, dan pilih salah satu dari tiga metrik.

Langkah berikutnya

Lihat Cara mengonfigurasi firewall aplikasi web di Azure Application Gateway.