Menyiapkan sertifikat PKI Azure Stack Hub untuk penyebaran atau rotasi

Catatan

Artikel ini berkaitan dengan persiapan sertifikat eksternal saja, yang digunakan untuk mengamankan titik akhir pada infrastruktur dan layanan eksternal. Sertifikat internal dikelola secara terpisah, selama proses rotasi sertifikat.

Catatan

Jika Anda menginstal Azure Container Registry (ACR), sebaiknya selaraskan tanggal kedaluwarsa sertifikat ACR eksternal Anda dengan tanggal kedaluwarsa sertifikat Azure Stack Hub eksternal Anda lainnya. Selain itu, sebaiknya lindungi PFX Anda untuk ACR dengan kata sandi yang sama dengan yang Anda gunakan untuk melindungi PFX sertifikat eksternal Lainnya.

File sertifikat yang diperoleh dari otoritas sertifikat (OS) harus diimpor dan diekspor dengan properti yang sesuai dengan persyaratan sertifikat Azure Stack Hub.

Dalam artikel ini Anda mempelajari cara mengimpor, mengemas, dan memvalidasi sertifikat eksternal, untuk mempersiapkan penyebaran Azure Stack Hub atau rotasi rahasia.

Prasyarat

Sistem Anda harus memenuhi prasyarat berikut sebelum mengemas sertifikat PKI untuk penyebaran Azure Stack Hub:

- Sertifikat yang dikembalikan dari Otoritas Sertifikat disimpan dalam satu direktori, dalam format .cer (format lain yang dapat dikonfigurasi seperti.cert,.sst, atau .pfx).

- Windows 10, atau Windows Server 2016 atau yang lebih baru.

- Gunakan sistem yang sama yang menghasilkan Certificate Signing Request (kecuali jika Anda menargetkan sertifikat yang sudah dikemas ke dalam PFX).

- Gunakan sesi PowerShell yang ditinggikan.

Lanjutkan ke bagian Menyiapkan sertifikat (pemeriksa kesiapan Azure Stack) atau Menyiapkan sertifikat (langkah manual) yang sesuai.

Menyiapkan sertifikat (pemeriksa kesiapan Azure Stack)

Gunakan langkah-langkah ini untuk mengemas sertifikat menggunakan cmdlet PowerShell pemeriksa kesiapan Azure Stack:

Instal modul pemeriksa kesiapan Azure Stack dari permintaan PowerShell (5.1 atau lebih tinggi), dengan menjalankan cmdlet berikut:

Install-Module Microsoft.AzureStack.ReadinessChecker -Force -AllowPrereleaseTentukan Jalur ke file sertifikat. Contohnya:

$Path = "$env:USERPROFILE\Documents\AzureStack"Deklarasikan pfxPassword. Contohnya:

$pfxPassword = Read-Host -AsSecureString -Prompt "PFX Password"Deklarasikan ExportPath tempat PFX yang dihasilkan akan diekspor. Contohnya:

$ExportPath = "$env:USERPROFILE\Documents\AzureStack"Konversi sertifikat ke Sertifikat Azure Stack Hub. Contohnya:

ConvertTo-AzsPFX -Path $Path -pfxPassword $pfxPassword -ExportPath $ExportPathTinjau output:

ConvertTo-AzsPFX v1.2005.1286.272 started. Stage 1: Scanning Certificates Path: C:\Users\[*redacted*]\Documents\AzureStack Filter: CER Certificate count: 11 adminmanagement_east_azurestack_contoso_com_CertRequest_20200710235648.cer adminportal_east_azurestack_contoso_com_CertRequest_20200710235645.cer management_east_azurestack_contoso_com_CertRequest_20200710235644.cer portal_east_azurestack_contoso_com_CertRequest_20200710235646.cer wildcard_adminhosting_east_azurestack_contoso_com_CertRequest_20200710235649.cer wildcard_adminvault_east_azurestack_contoso_com_CertRequest_20200710235642.cer wildcard_blob_east_azurestack_contoso_com_CertRequest_20200710235653.cer wildcard_hosting_east_azurestack_contoso_com_CertRequest_20200710235652.cer wildcard_queue_east_azurestack_contoso_com_CertRequest_20200710235654.cer wildcard_table_east_azurestack_contoso_com_CertRequest_20200710235650.cer wildcard_vault_east_azurestack_contoso_com_CertRequest_20200710235647.cer Detected ExternalFQDN: east.azurestack.contoso.com Stage 2: Exporting Certificates east.azurestack.contoso.com\Deployment\ARM Admin\ARMAdmin.pfx east.azurestack.contoso.com\Deployment\Admin Portal\AdminPortal.pfx east.azurestack.contoso.com\Deployment\ARM Public\ARMPublic.pfx east.azurestack.contoso.com\Deployment\Public Portal\PublicPortal.pfx east.azurestack.contoso.com\Deployment\Admin Extension Host\AdminExtensionHost.pfx east.azurestack.contoso.com\Deployment\KeyVaultInternal\KeyVaultInternal.pfx east.azurestack.contoso.com\Deployment\ACSBlob\ACSBlob.pfx east.azurestack.contoso.com\Deployment\Public Extension Host\PublicExtensionHost.pfx east.azurestack.contoso.com\Deployment\ACSQueue\ACSQueue.pfx east.azurestack.contoso.com\Deployment\ACSTable\ACSTable.pfx east.azurestack.contoso.com\Deployment\KeyVault\KeyVault.pfx Stage 3: Validating Certificates. Validating east.azurestack.contoso.com-Deployment-AAD certificates in C:\Users\[*redacted*]\Documents\AzureStack\east.azurestack.contoso.com\Deployment Testing: KeyVaultInternal\KeyVaultInternal.pfx Thumbprint: E86699****************************4617D6 PFX Encryption: OK Expiry Date: OK Signature Algorithm: OK DNS Names: OK Key Usage: OK Key Length: OK Parse PFX: OK Private Key: OK Cert Chain: OK Chain Order: OK Other Certificates: OK Testing: ARM Public\ARMPublic.pfx ... Log location (contains PII): C:\Users\[*redacted*]\AppData\Local\Temp\AzsReadinessChecker\AzsReadinessChecker.log ConvertTo-AzsPFX CompletedCatatan

Untuk penggunaan tambahan, gunakan Get-help ConvertTo-AzsPFX -Full untuk penggunaan lebih lanjut seperti menonaktifkan validasi atau pemfilteran untuk format sertifikat yang berbeda.

Setelah validasi berhasil, sertifikat dapat disajikan untuk Penyebaran atau Rotasi tanpa langkah tambahan.

Menyiapkan sertifikat (langkah manual)

Gunakan langkah-langkah ini untuk mengemas sertifikat untuk sertifikat PKI Azure Stack Hub baru menggunakan langkah-langkah manual.

Mengimpor sertifikat

Salin versi sertifikat asli yang diperoleh dari OS pilihan Anda ke direktori pada host penyebaran.

Peringatan

Jangan menyalin file yang telah diimpor, diekspor, atau diubah dengan cara apa pun dari file yang disediakan secara langsung oleh OS.

Klik kanan pada sertifikat dan pilih Instal Sertifikat atau Instal PFX, tergantung pada bagaimana sertifikat dikirim dari OS Anda.

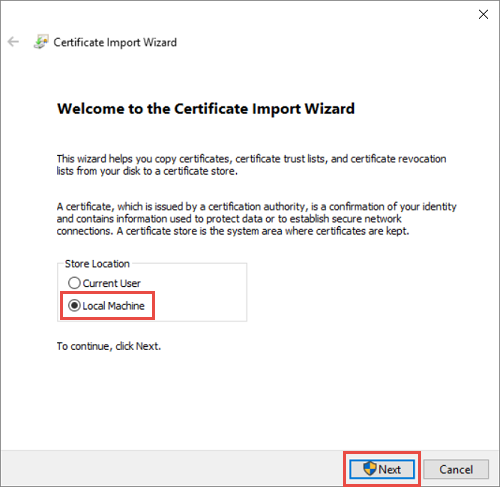

Di Wizard Impor Sertifikat, pilih Komputer Lokal sebagai lokasi impor. Pilih Selanjutnya. Pada layar berikut, pilih berikutnya lagi.

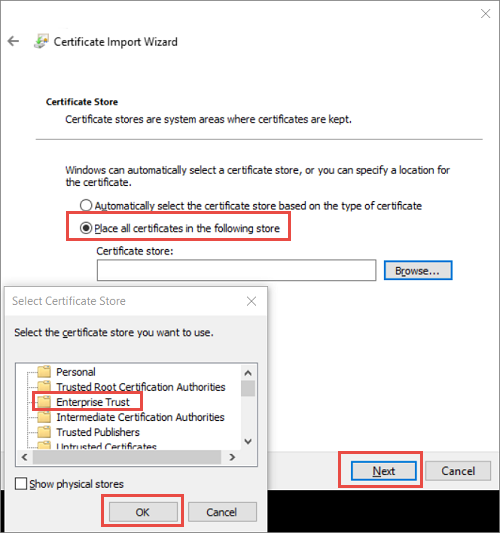

Pilih Tempatkan semua sertifikat di penyimpanan berikut, lalu pilih Enterprise Trust sebagai lokasi. Pilih OK untuk menutup kotak dialog pemilihan penyimpanan sertifikat lalu pilih Berikutnya.

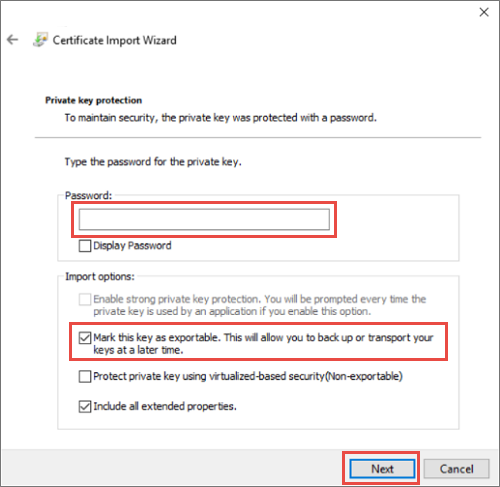

a. Jika mengimpor PFX, Anda akan diberi dialog tambahan. Pada halaman Perlindungan kunci privat, masukkan kata sandi untuk file sertifikat Anda kemudian aktifkan opsi Tandai kunci ini sebagai dapat diekspor., yang memungkinkan Anda untuk mencadangkan atau membawa kunci Anda nanti. Pilih Selanjutnya.

Pilih Selesai untuk menyelesaikan impor.

Catatan

Setelah Anda mengimpor sertifikat untuk Azure Stack Hub, kunci privat sertifikat disimpan sebagai file PKCS 12 (PFX) pada penyimpanan berkluster.

Mengekspor sertifikat

Buka konsol MMC Certificate Manager dan sambungkan ke penyimpanan sertifikat Komputer Lokal.

Buka Microsoft Management Console. Untuk membuka konsol di Windows 10, klik kanan pada Menu Mulai, pilih Jalankan, lalu ketik mmc dan tekan enter.

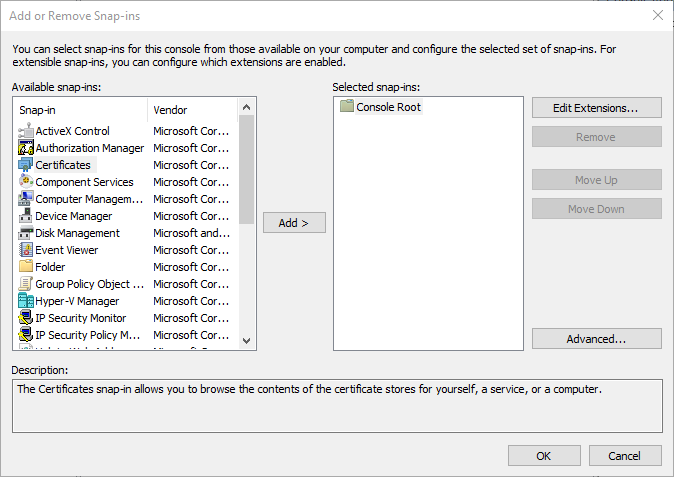

Pilih File>Tambahkan/Hapus Snap-In, lalu pilih Sertifikat dan pilih Tambahkan.

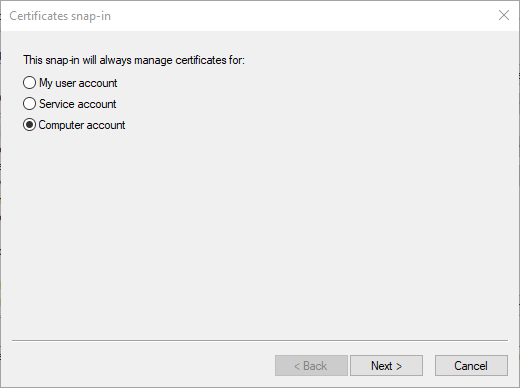

Pilih Akun komputer, lalu pilih Berikutnya. Pilih Komputer lokal lalu Selesai. Pilih OK untuk menutup halaman Tambah/Hapus Snap-In.

Telusuri ke Sertifikat>Enterprise Trust>Lokasi Sertifikat. Pastikan Anda melihat sertifikat di sebelah kanan.

Dari taskbar Konsol Certificate Manager, pilih Tindakan>Semua Tugas>Ekspor. Pilih Selanjutnya.

Catatan

Bergantung pada berapa banyak sertifikat Azure Stack Hub yang Anda miliki, Anda mungkin perlu menyelesaikan proses ini lebih dari sekali.

Pilih Ya, Ekspor Kunci Privat, lalu pilih Berikutnya.

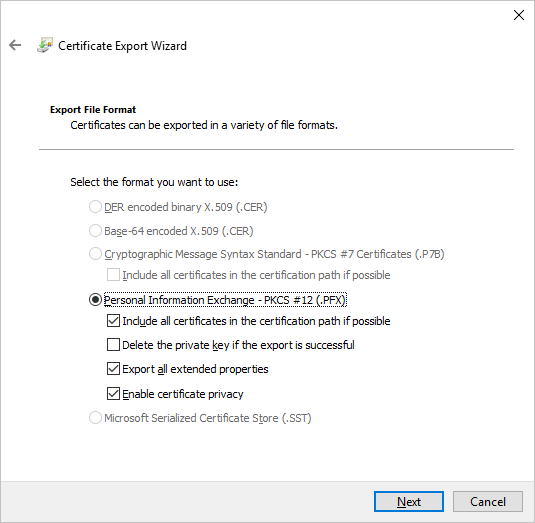

Di bagian Format File Ekspor:

Pilih Sertakan semua sertifikat dalam sertifikat jika memungkinkan.

Pilih Ekspor semua Properti yang Diperluas.

Pilih Aktifkan privasi sertifikat.

Pilih Selanjutnya.

Pilih Kata sandi dan berikan kata sandi untuk sertifikat. Buat kata sandi yang memenuhi persyaratan kompleksitas kata sandi berikut:

- Panjang minimum delapan karakter.

- Setidaknya tiga karakter berikut: huruf besar, huruf kecil, angka dari 0-9, karakter khusus, karakter abjad yang bukan huruf besar atau kecil.

Catat kata sandi ini. Anda akan menggunakannya sebagai parameter penyebaran.

Pilih Selanjutnya.

Pilih nama file dan lokasi untuk file PFX yang akan diekspor. Pilih Selanjutnya.

Pilih Selesai.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk